Attribuer l’accès aux propriétaires de charges de travail

Lorsque vous intégrez vos environnements Amazon Web Services (AWS) ou Google Cloud Project (GCP), Defender for Cloud crée automatiquement un connecteur de sécurité en tant que ressource Azure à l’intérieur de l’abonnement connecté et du groupe de ressources. Defender for Cloud crée également le fournisseur d’identité en tant que rôle IAM requis pendant le processus d’intégration.

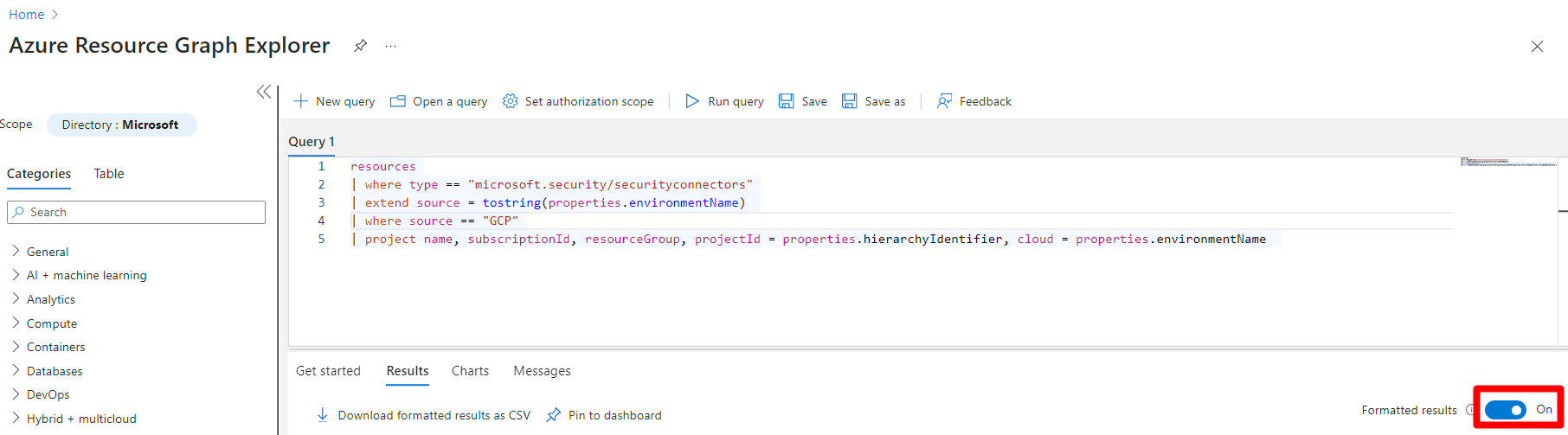

Pour attribuer des autorisations aux utilisateurs sur un connecteur spécifique sous le connecteur parent, vous devez déterminer les comptes AWS ou les projets GCP auxquels les utilisateurs doivent avoir accès. Vous devez identifier les connecteurs de sécurité qui correspondent au compte AWS ou au projet GCP auquel vous souhaitez que les utilisateurs aient accès.

Prérequis

Un compte Azure. Si vous n’avez pas encore de compte Azure, vous pouvez créer un compte Azure gratuit dès aujourd’hui.

Configurer des autorisations sur le connecteur de sécurité

Les autorisations pour les connecteurs de sécurité sont gérées via le contrôle d’accès en fonction du rôle Azure (RBAC). Vous pouvez attribuer des rôles à des utilisateurs, des groupes et des applications à un abonnement, un groupe de ressources ou un niveau de ressource.

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Recherchez le connecteur AWS ou GCP approprié.

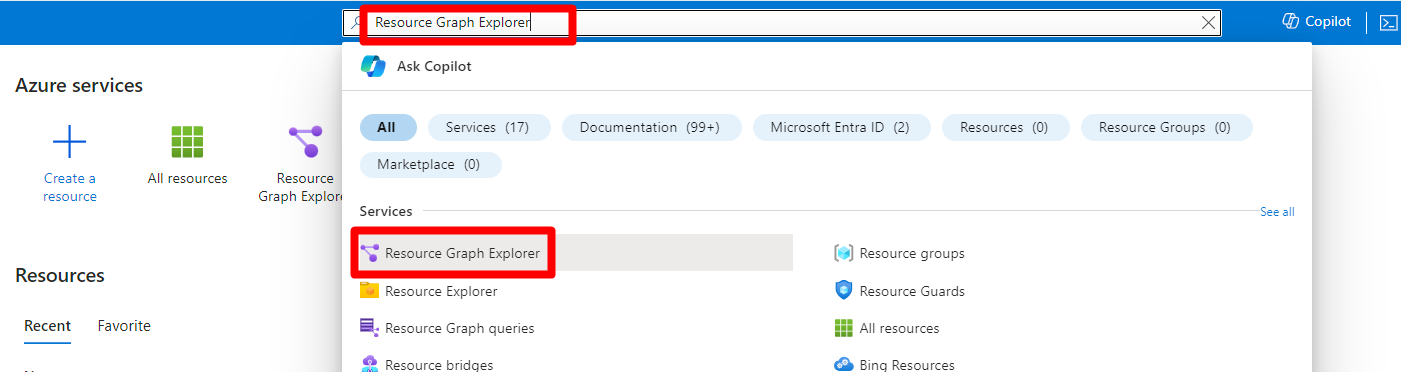

Attribuez des autorisations aux propriétaires de charge de travail avec toutes les ressources ou l’option Azure Resource Graph dans le Portail Azure.

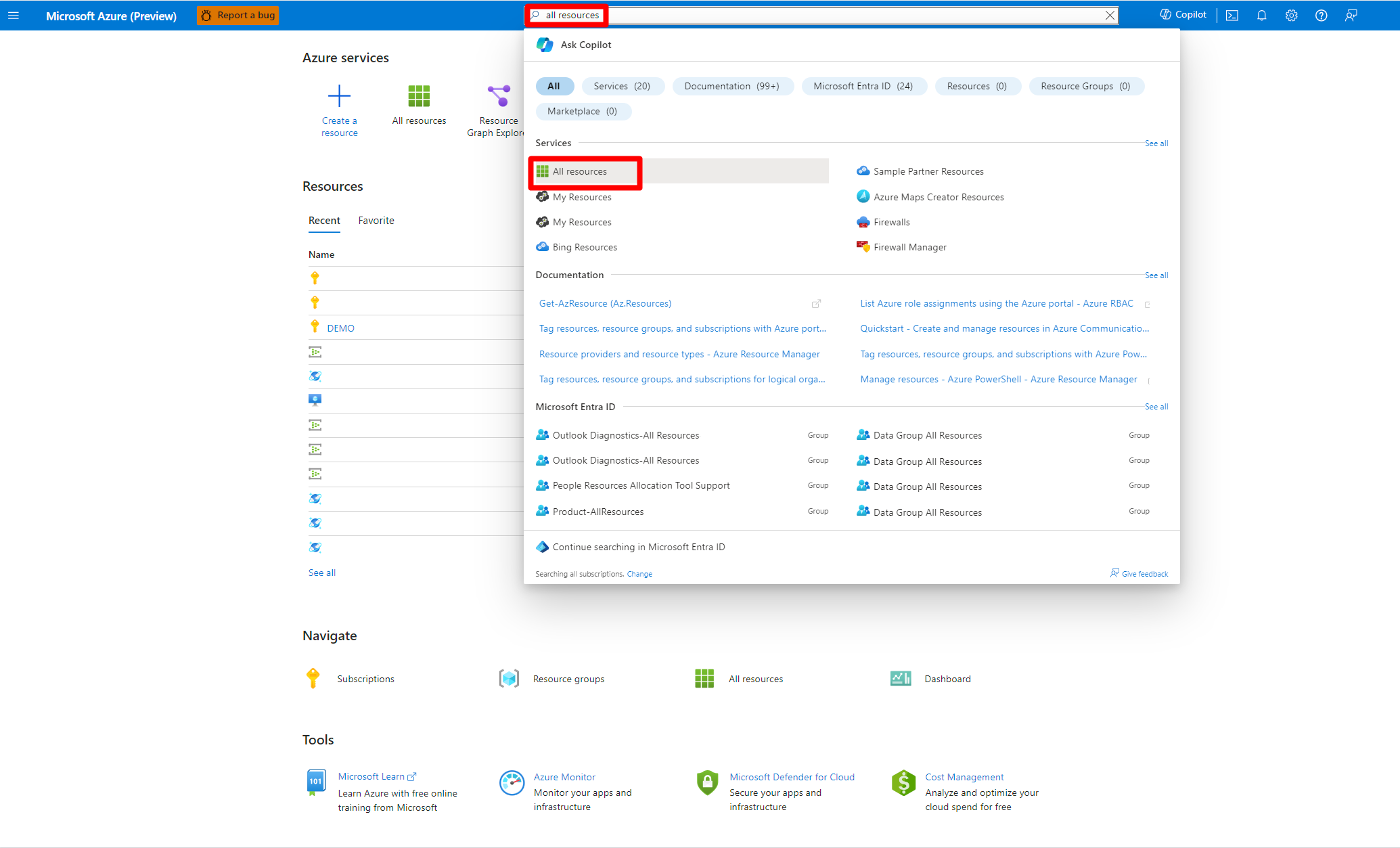

Recherchez et sélectionnez Toutes les ressources.

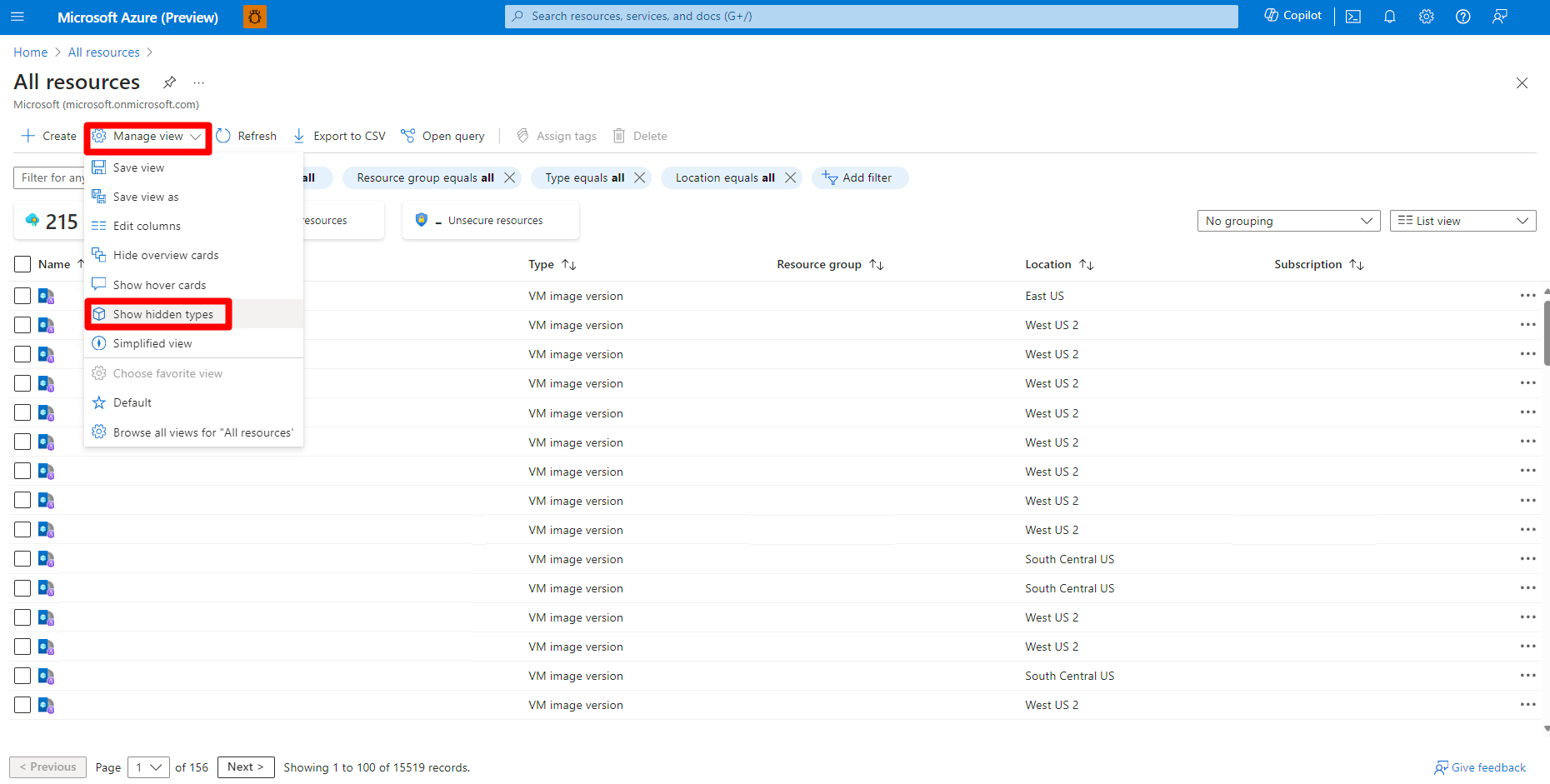

Sélectionnez Gérer l’affichage>Afficher les types masqués.

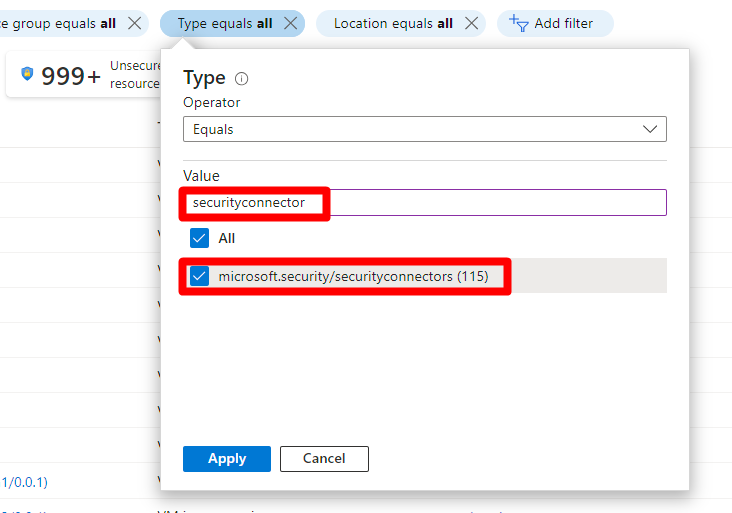

Sélectionnez le filtre Types égaux à tous.

Entrez

securityconnectordans le champ valeur et ajoutez une vérification aumicrosoft.security/securityconnectors.Sélectionnez Appliquer.

Sélectionnez le connecteur de ressource approprié.

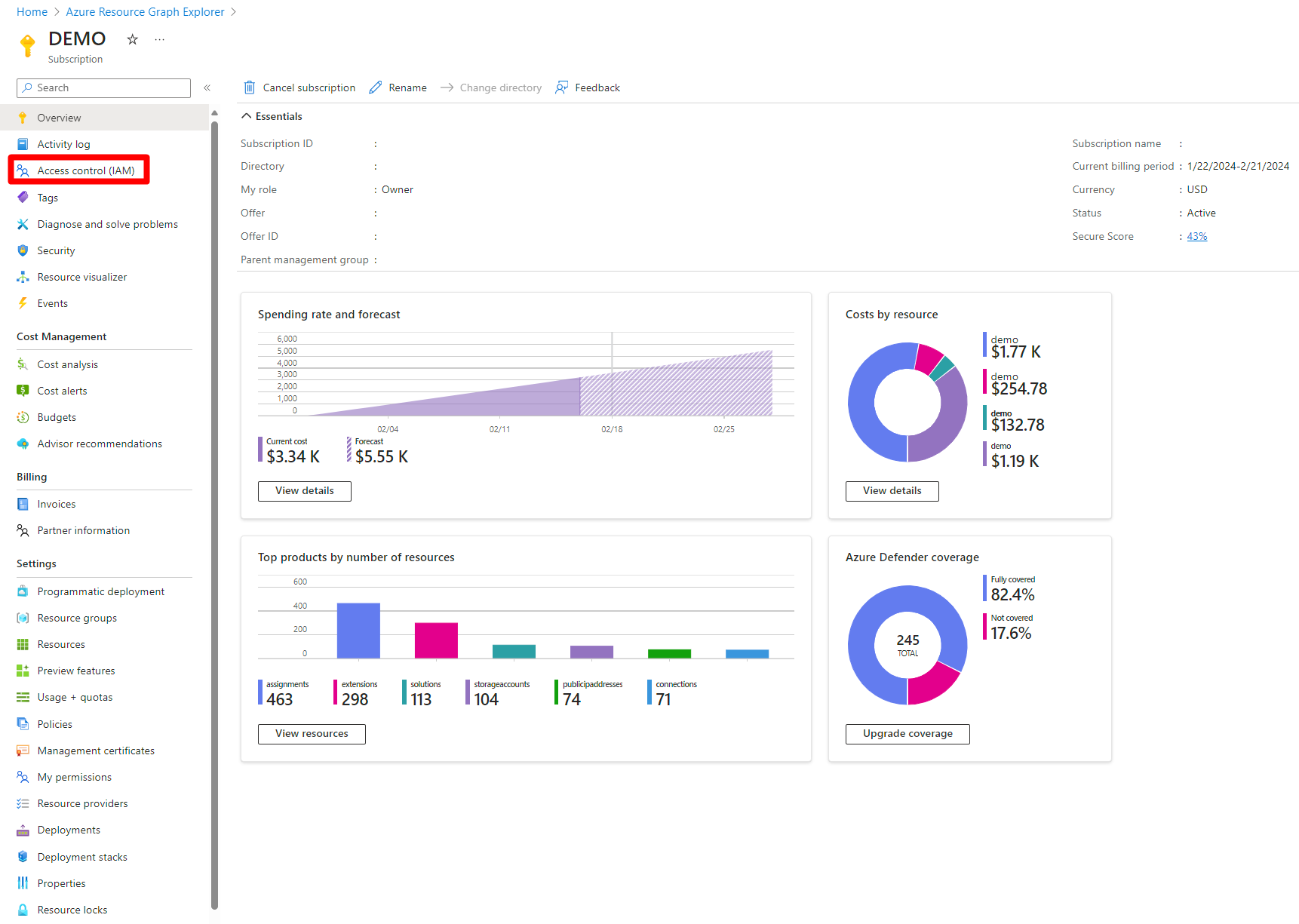

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez + Ajouter>Ajouter une attribution de rôle.

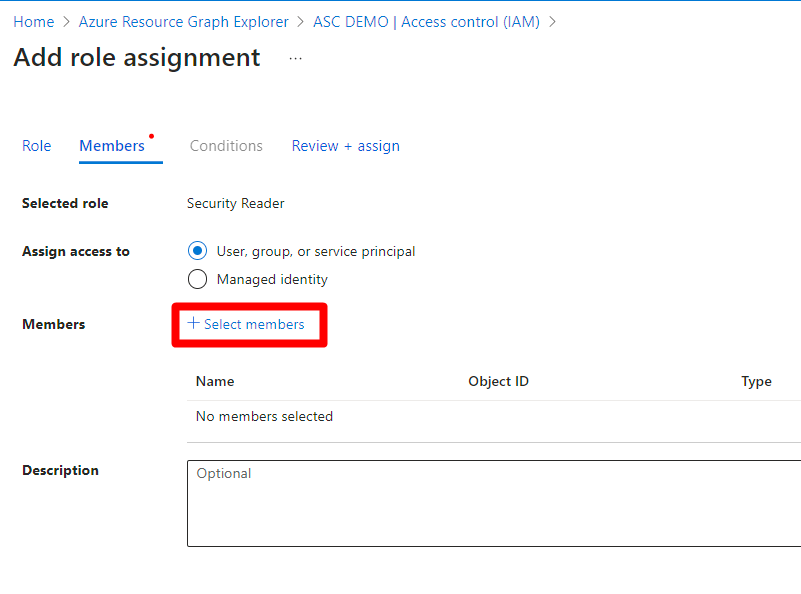

Sélectionnez le rôle souhaité.

Cliquez sur Suivant.

Sélectionnez + Sélectionner les membres.

Recherchez et sélectionnez l’utilisateur ou le groupe approprié.

Cliquez sur le bouton Sélectionner.

Cliquez sur Suivant.

Sélectionnez Examiner + Attribuer.

Passez en revue les informations.

Sélectionnez Examiner + Attribuer.

Après avoir défini l’autorisation pour le connecteur de sécurité, les propriétaires de charge de travail pourront afficher des suggestions dans Defender for Cloud pour les ressources AWS et GCP associées au connecteur de sécurité.