Protection des ressources critiques dans Microsoft Defender pour le cloud (préversion)

Microsoft Defender pour le cloud a désormais ajouté le concept de criticité de l'entreprise à ses capacités de gestion de la posture de sécurité. Cette fonction vous aide à identifier et à protéger vos actifs les plus importants. Il utilise le moteur d'actifs critiques créé par Microsoft Security Exposure Management (MSEM). Vous pouvez définir des règles pour les actifs critiques dans MSEM, et Microsoft Defender pour le cloud peut ensuite les utiliser dans des scénarios tels que la hiérarchisation des risques, l'analyse du chemin d'attaque et l'explorateur de sécurité dans le cloud.

Disponibilité

| Aspect | Détails |

|---|---|

| État de publication | Aperçu |

| Prérequis | La gestion de la posture de sécurité cloud (CSPM) Defender activée |

| Rôles intégrés Microsoft Entra ID requis : | Pour créer, modifier ou lire les règles de classification : Administrateur global, Administrateur de sécurité, Opérateur de sécurité Pour lire les règles de classification : Lecteur global, Lecteur de sécurité |

| Clouds : | Tous les clouds commerciaux |

Mise en place d'une gestion des actifs critiques

Connectez-vous au portail Azure.

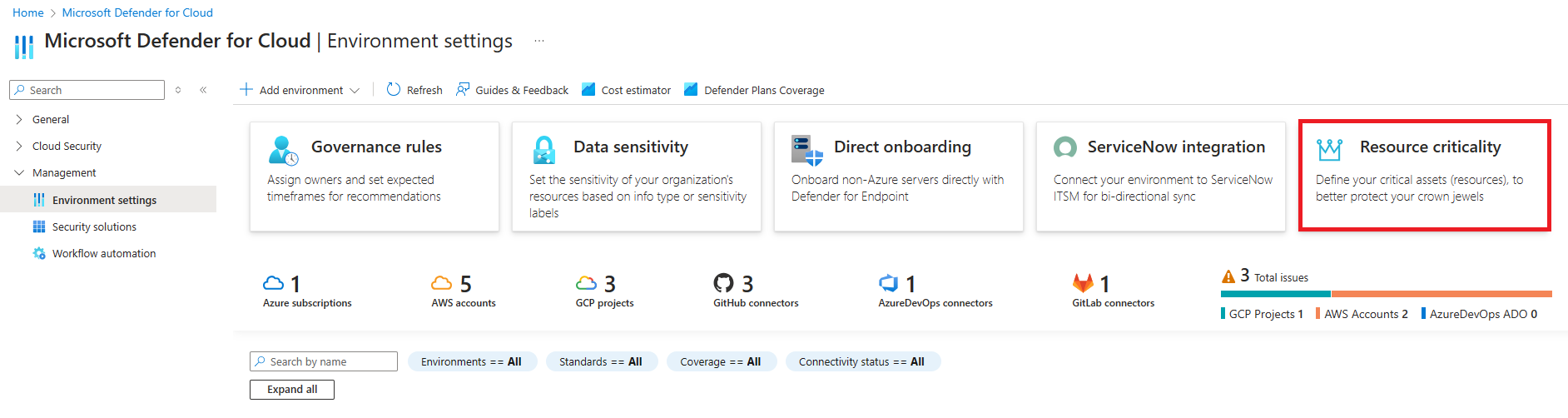

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Sélectionnez la mosaïque Critique des ressources.

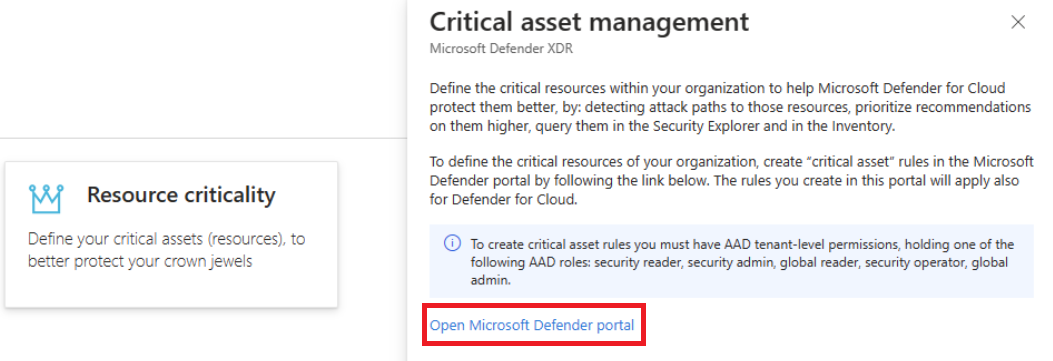

Le volet Gestion des ressources critiques s’ouvre. Sélectionnez Ouvrir le portail Microsoft Defender. »

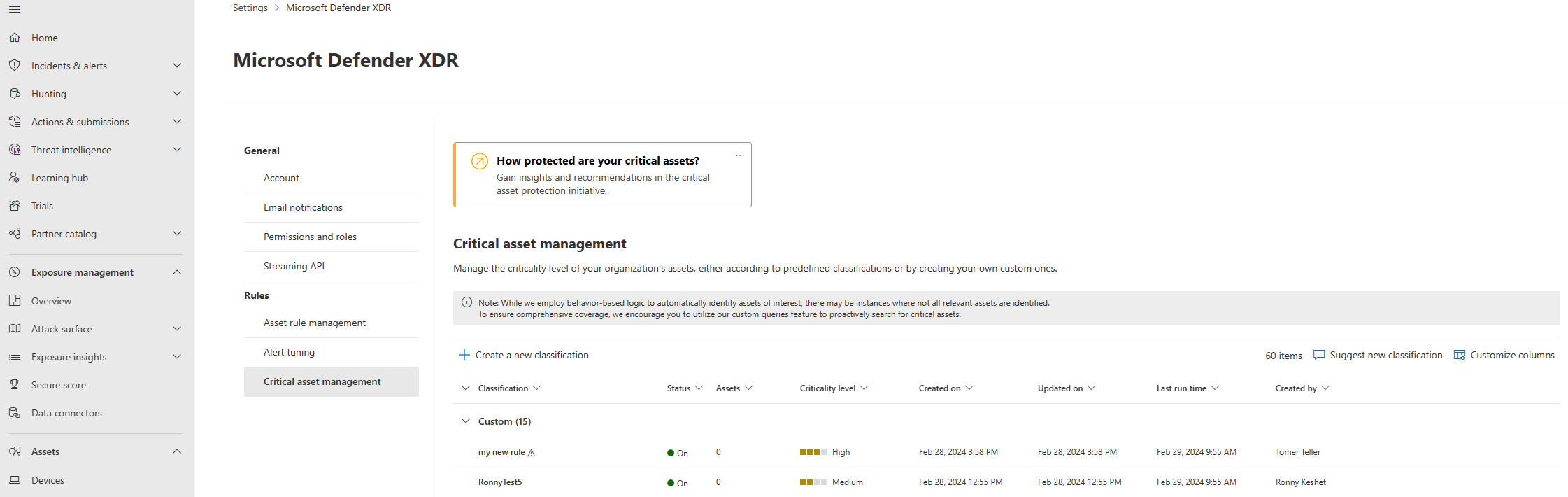

Vous arrivez ensuite à la page Gestion des ressources critiques dans le portail Microsoft Defender XDR.

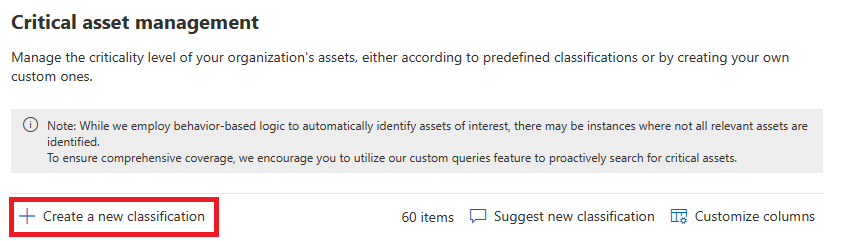

Pour créer des règles de ressources critiques personnalisées pour étiqueter vos ressources en tant que ressources critiques dans Microsoft Defender pour le cloud, sélectionnez le bouton Créer une nouvelle classification.

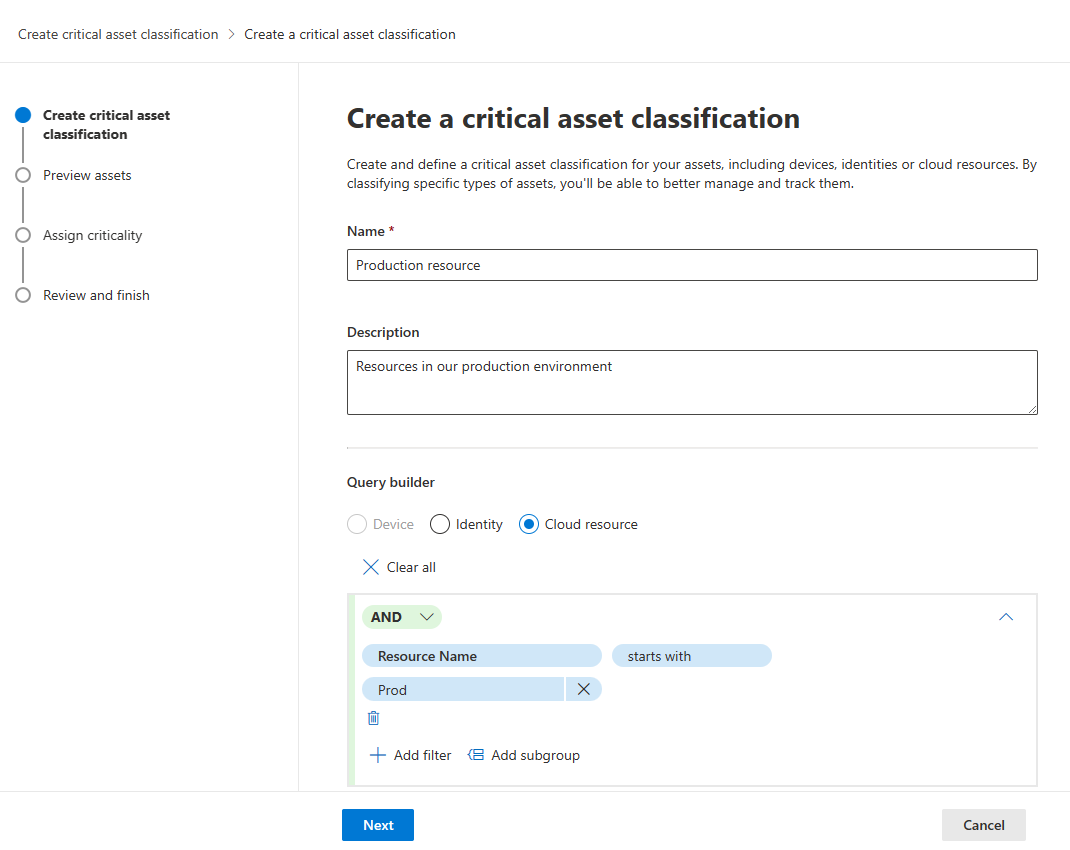

Ajoutez un nom et une description pour votre nouvelle classification, puis utilisez-le sous Générateur de requêtes, sélectionnez Ressource cloud pour générer votre règle de ressources critiques. Sélectionnez ensuite Suivant.

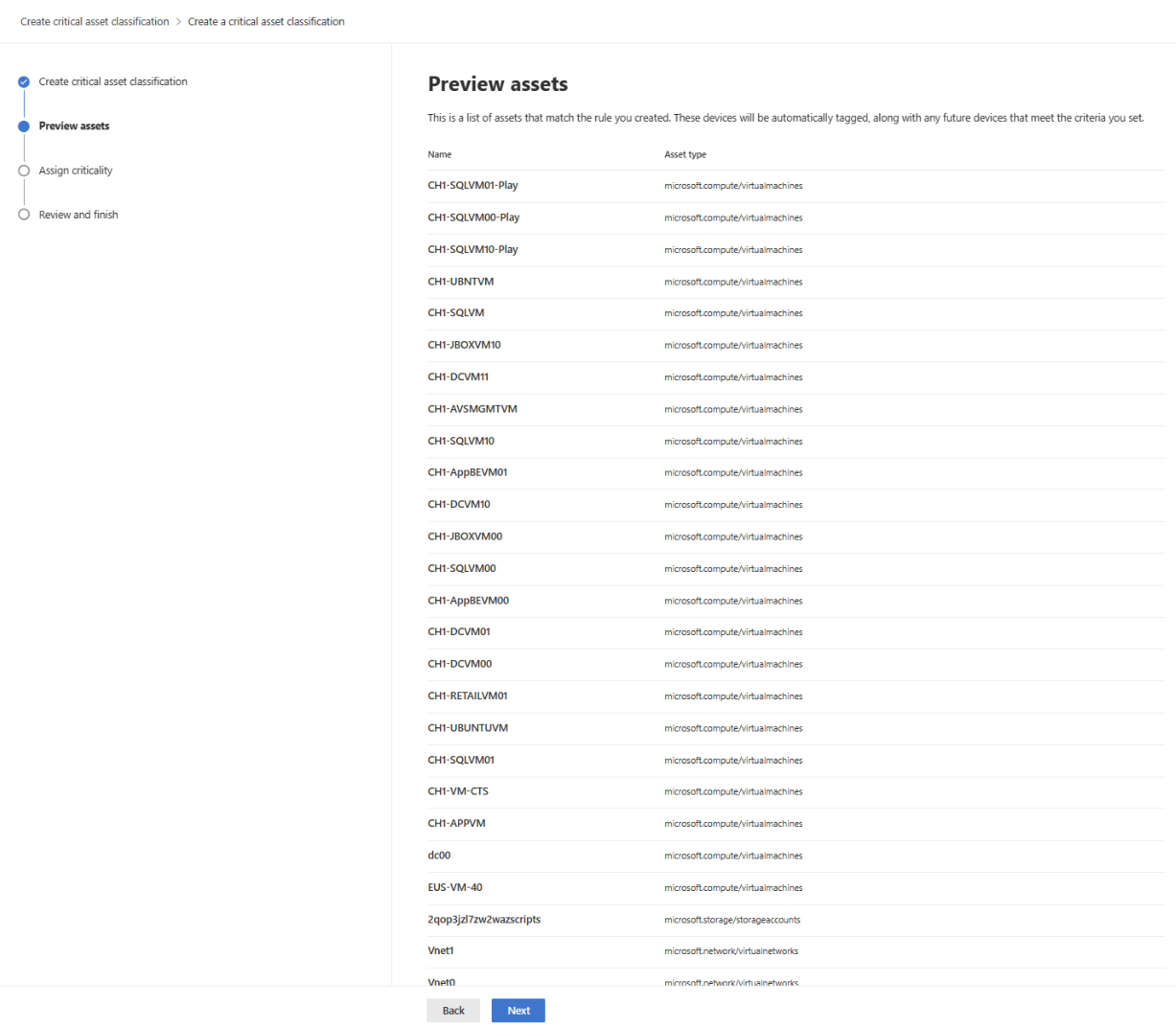

Dans la page Ressources d’aperçu, vous pouvez voir la liste des ressources qui correspondent à la règle que vous avez créée. Après avoir examiné la page, sélectionnez Suivant.

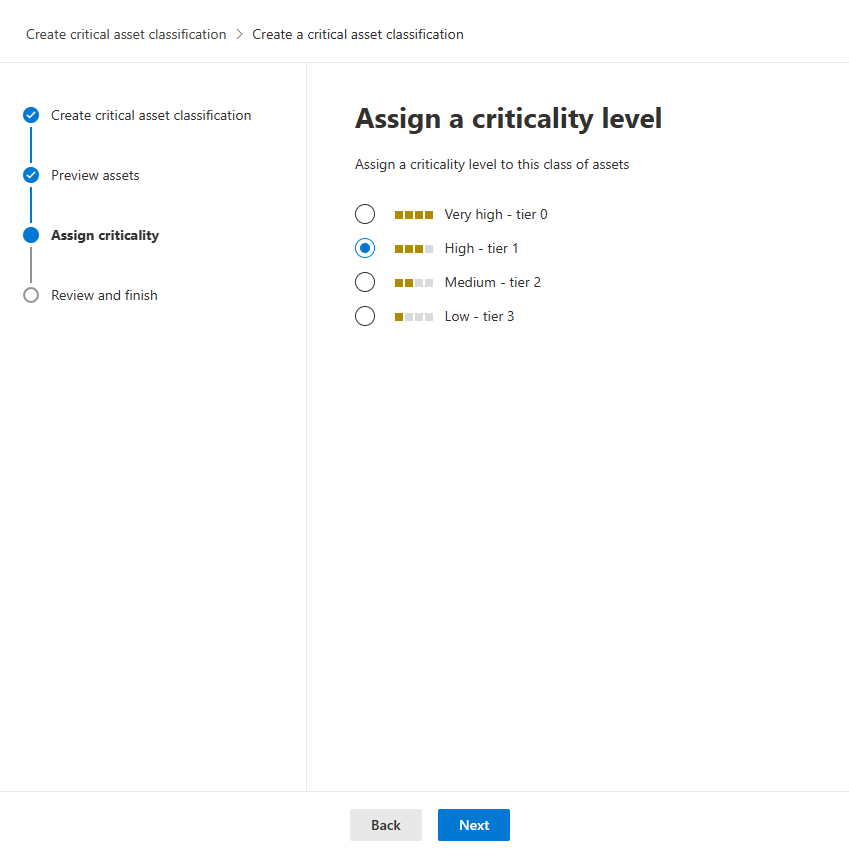

Dans la page Affecter une criticité, affectez le niveau de criticité à toutes les ressources correspondant à la règle. Sélectionnez ensuite Suivant.

Vous pouvez ensuite voir la page Révision et fin. Passez en revue les résultats, puis une fois que vous avez approuvé, sélectionnez Envoyer.

Une fois que vous avez sélectionné Envoyer, vous pouvez fermer le portail Microsoft Defender XDR. Vous devez attendre jusqu’à deux heures jusqu’à ce que toutes les ressources correspondant à votre règle soient marquées comme Critiques.

Remarque

Les règles relatives aux ressources critiques s'appliquent à toutes les ressources du locataire qui correspondent à la condition de la règle.

Visualisez vos actifs critiques dans Microsoft Defender pour le cloud

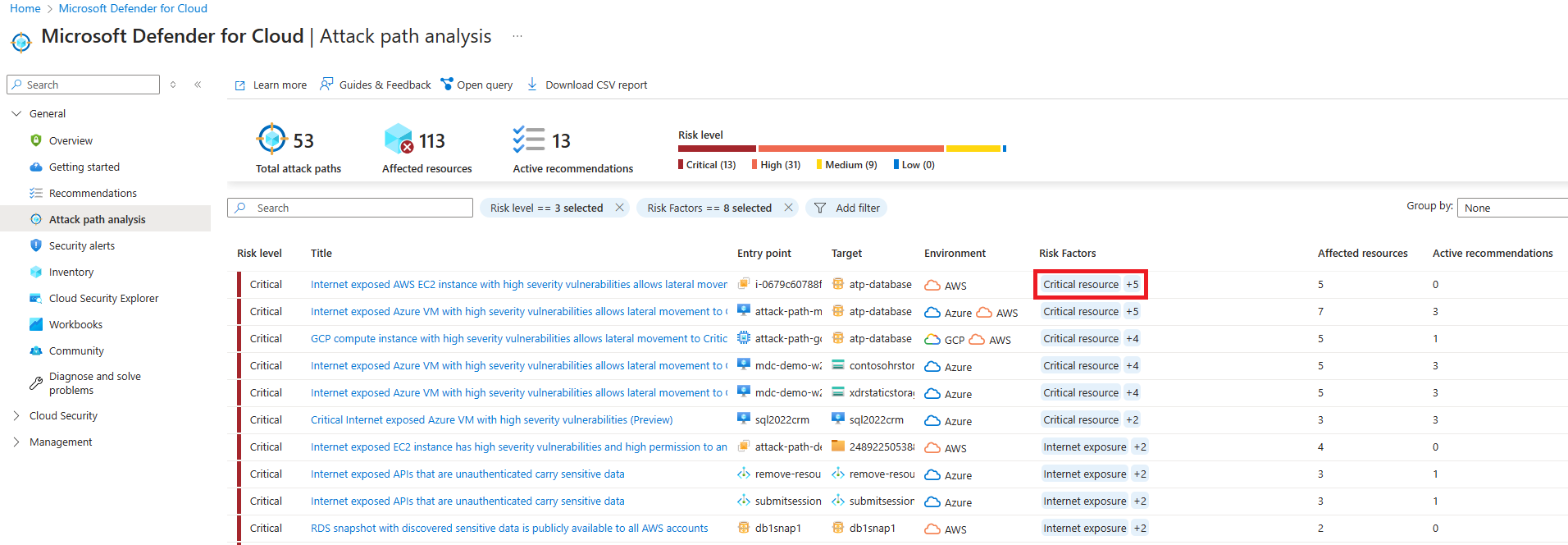

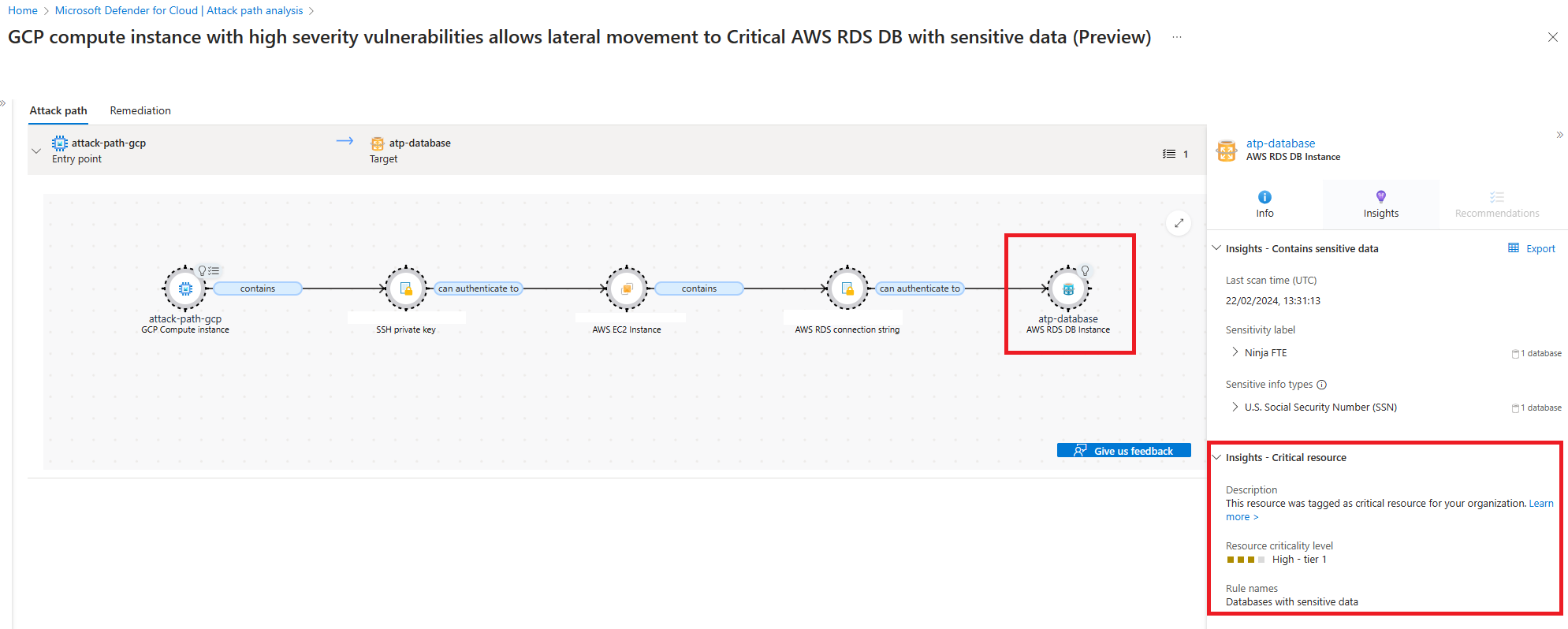

Une fois vos ressources mises à jour, accédez à la page Analyse des chemins d’attaque dans Microsoft Defender pour le cloud. Vous pouvez voir tous les chemins d'attaque vers vos actifs critiques.

Si vous sélectionnez le titre d'un chemin d'attaque, vous pouvez en voir les détails. Sélectionnez la cible, puis, sous Insights : ressource critique, vous pouvez voir les informations de balisage des ressources critiques.

Dans la page Suggestions de Microsoft Defender pour le cloud, sélectionnez la bannière Disponible en préversion pour afficher toutes les suggestions, qui sont désormais hiérarchisées en fonction de la criticité des ressources.

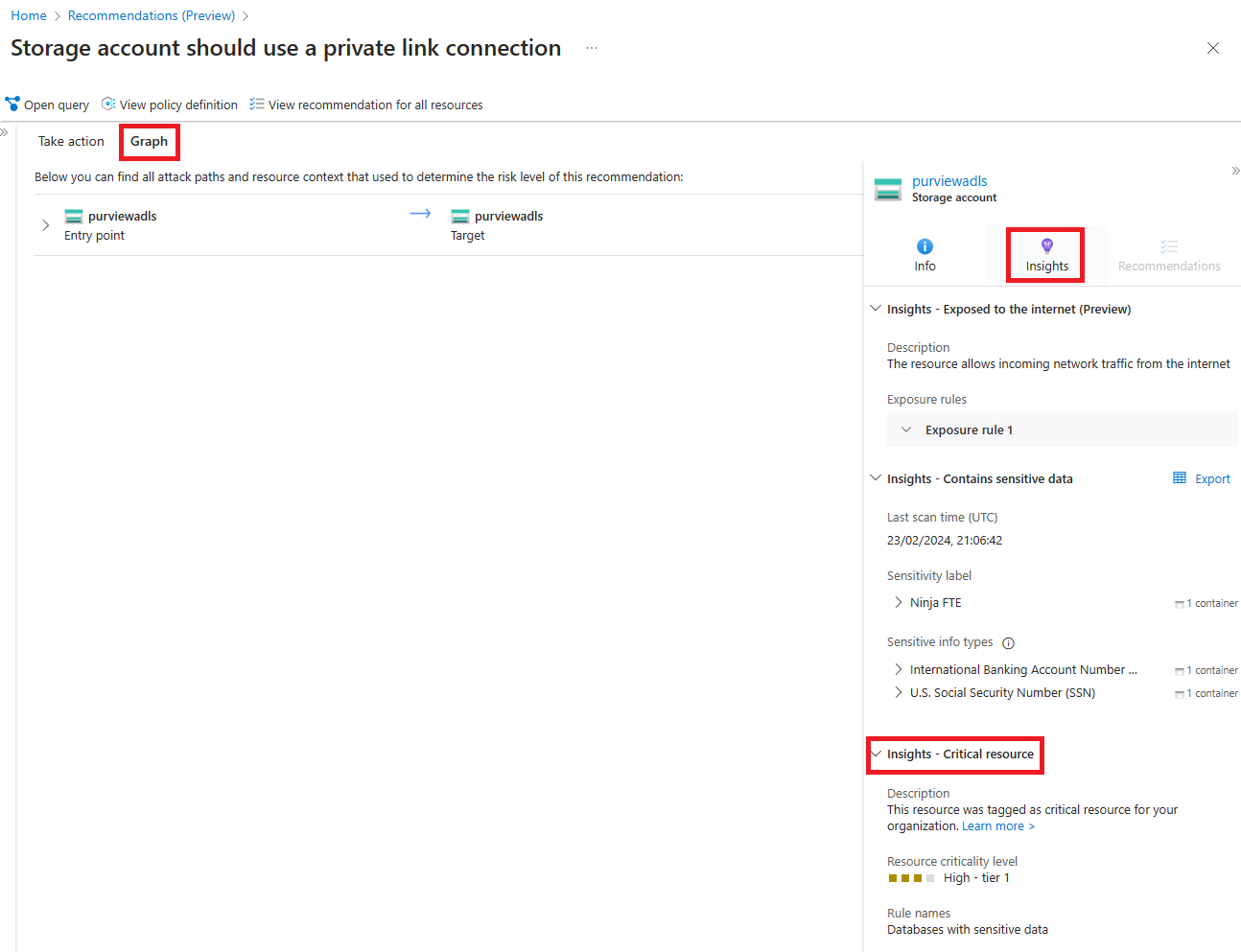

Sélectionnez une suggestion, puis choisissez l’onglet Graph. Choisissez ensuite la cible, puis sélectionnez l’onglet Insights. Vous pouvez consulter les informations relatives à l'étiquetage des actifs critiques.

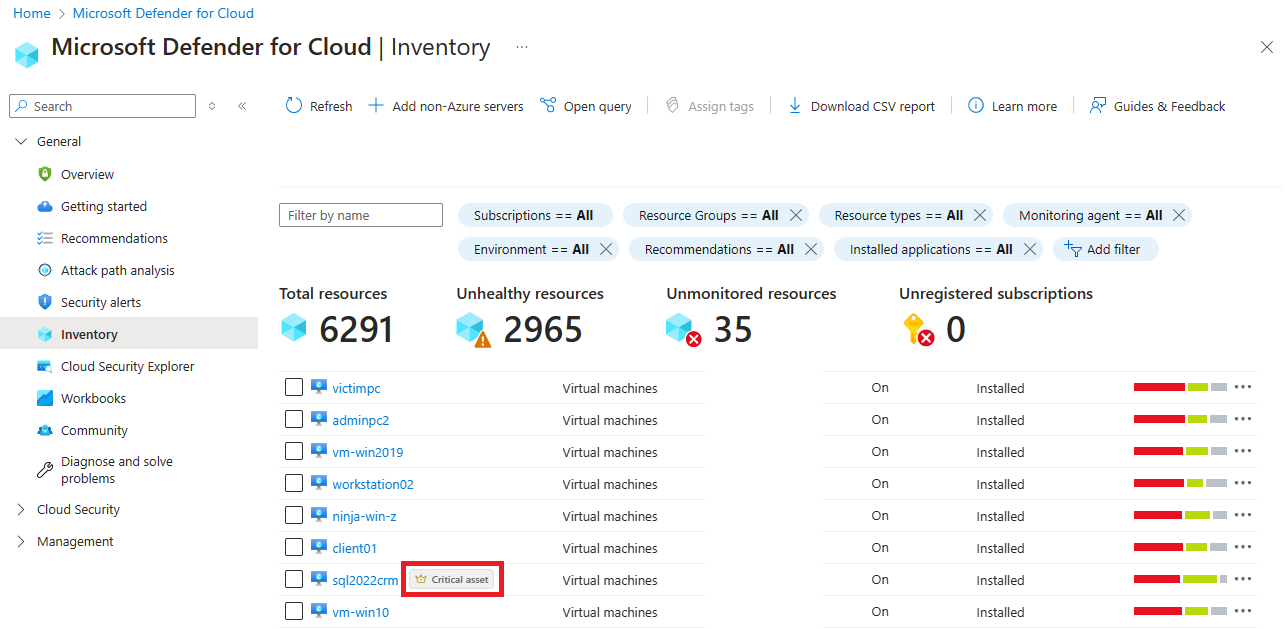

Dans la page Inventaire de Microsoft Defender pour le cloud, vous pouvez voir les ressources critiques de votre organisation.

Pour exécuter des requêtes personnalisées sur vos ressources critiques, accédez à la page Cloud Security Explorer dans Microsoft Defender pour le cloud.

Contenu connexe

Pour plus d’informations sur l’amélioration de votre posture de sécurité cloud, consultez Gestion de la posture de sécurité cloud (CSPM).