Répondre à Defender pour les alertes Resource Manager

Lorsque vous recevez une alerte de Microsoft Defender pour Resource Manager, nous vous recommandons de l’examiner et d’y répondre de la façon suivante. Defender pour Resource Manager protège toutes les ressources connectées. Ainsi, même si vous connaissez l’application ou l’utilisateur qui a déclenché l’alerte, il est important de vérifier le contexte de chaque alerte.

Contact

- Contactez le propriétaire de la ressource pour déterminer si le comportement était attendu ou intentionnel.

- Si l’activité est conforme à ce qui était prévu, ignorez l’alerte.

- Si l’activité est inattendue, traitez les comptes d’utilisateurs, les abonnements et les machines virtuelles concernés comme étant compromis et atténuez les risques comme décrit à l’étape suivante.

Examiner des alertes de Microsoft Defender pour Resource Manager

Les alertes de sécurité de Defender pour le gestionnaire des ressources sont basées sur les menaces détectées par la supervision des opérations Azure Resource Manager. Defender for Cloud utilise les sources de journaux internes d'Azure Resource Manager ainsi que Azure Activity log, un journal de la plateforme Azure qui fournit des informations sur les événements au niveau de l'abonnement.

Defender pour Resource Manager offre une visibilité sur les activités provenant de fournisseurs de services non Microsoft qui ont un accès délégué dans le cadre des alertes de Resource Manager. Par exemple : Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access fait référence à un accès avec Azure Lighthouse ou avec des privilèges d’administration délégués.

Les alertes qui s’affichent Delegated access comprennent également une description personnalisée et des étapes de correction.

Découvrez-en plus sur le Journal d’activité Azure.

Pour examiner les alertes de sécurité de Defender pour le gestionnaire des ressources :

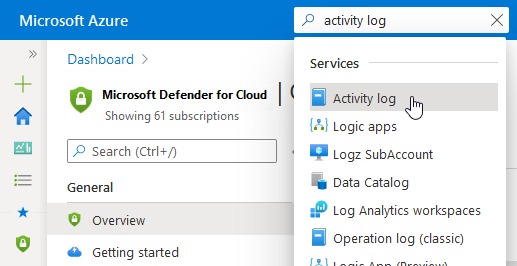

Ouvrez le journal d’activité Azure.

Filtrez les événements sur :

- L’abonnement mentionné dans l’alerte

- Le délai d’exécution de l’activité détectée

- Le compte d’utilisateur associé (le cas échéant)

Recherchez des activités suspectes.

Conseil

Pour une meilleure expérience d’investigation plus complète, envoyez en streaming vos journaux d’activité Azure à Microsoft Sentinel, comme décrit dans Connecter des données à partir du journal d’activité Azure.

Atténuer immédiatement

Corrigez les comptes d’utilisateur compromis :

- S’ils ne vous sont pas familiers, supprimez-les, car ils ont peut-être été créés par un intervenant représentant une menace

- S’ils vous sont familiers, modifiez leurs informations d’authentification.

- Utilisez les journaux d’activité Azure pour passer en revue toutes les activités effectuées par l’utilisateur et identifier celles qui sont suspectes.

Corrigez les abonnements compromis :

- Supprimez les runbooks inconnus du compte Automation compromis.

- Révisez les autorisations IAM pour l’abonnement et supprimez les autorisations pour tout compte d’utilisateur inconnu.

- Passez en revue toutes les ressources Azure de l’abonnement et supprimez celles qui ne vous sont pas familières.

- Réviser et examiner les alertes de sécurité pour l’abonnement dans Microsoft Defender pour le cloud

- Utilisez les journaux d’activité Azure pour passer en revue toutes les activités effectuées par l’abonnement et identifier celles qui sont suspectes.

Corrigez les machines virtuelles compromises :

- Modifiez les mots de passe de tous les utilisateurs.

- Exécutez une analyse complète du logiciel anti-programme malveillant sur l’ordinateur.

- Réinitialisez les ordinateurs à partir d’une source exempte de programme malveillant.

Étapes suivantes

Sur cette page a été expliqué le processus de réponse à une alerte Defender pour Resource Manager. Pour accéder à des informations connexes, consultez les rubriques suivantes :