Activer Defender pour les bases de données relationnelles open source sur AWS (préversion)

Microsoft Defender pour le cloud détecte les activités anormales dans les environnements AWS indiquant des tentatives inhabituelles et potentiellement dangereuses pour accéder à des bases de données ou les exploiter pour les types d’instances RDS suivants :

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Pour obtenir des alertes à partir du plan Microsoft Defender, vous devez suivre les instructions de cette page afin d’activer Defender pour les bases de données relationnelles open source AWS.

Le plan Defender pour les bases de données relationnelles open source pour AWS incluent également la capacité à découvrir des données sensibles au sein de votre compte et à enrichir l’expérience Defender pour le cloud avec les résultats. Cette fonctionnalité est également incluse avec la gestion de la posture de sécurité cloud (CSPM) Defender.

Pour en savoir plus sur ce plan Microsoft Defender, consultez Vue d’ensemble de Microsoft Defender pour les bases de données relationnelles open source.

Prérequis

Cette opération nécessite un abonnement Microsoft Azure . Si vous n’avez pas d’abonnement Azure, inscrivez-vous pour obtenir un abonnement gratuit.

Vous devez activer Microsoft Defender pour le cloud sur votre abonnement Azure.

Au moins un compte AWS connecté avec l’accès et les autorisations requis.

Disponibilité de la région : toutes les régions AWS publiques (à l’exclusion de Tel Aviv, Milan, Jakarta, Espagne et Bahreïn).

Activer Defender pour les bases de données relationnelles open source

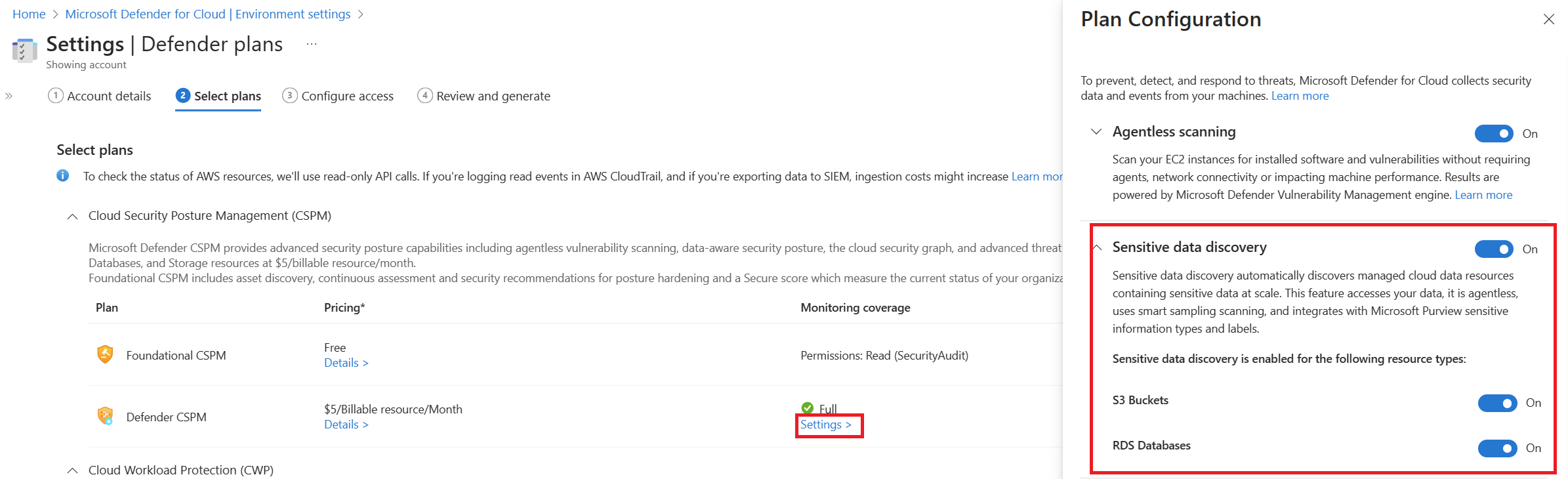

Connectez-vous au portail Azure

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Sélectionnez Paramètres de l'environnement.

Sélectionnez le compte AWS en question.

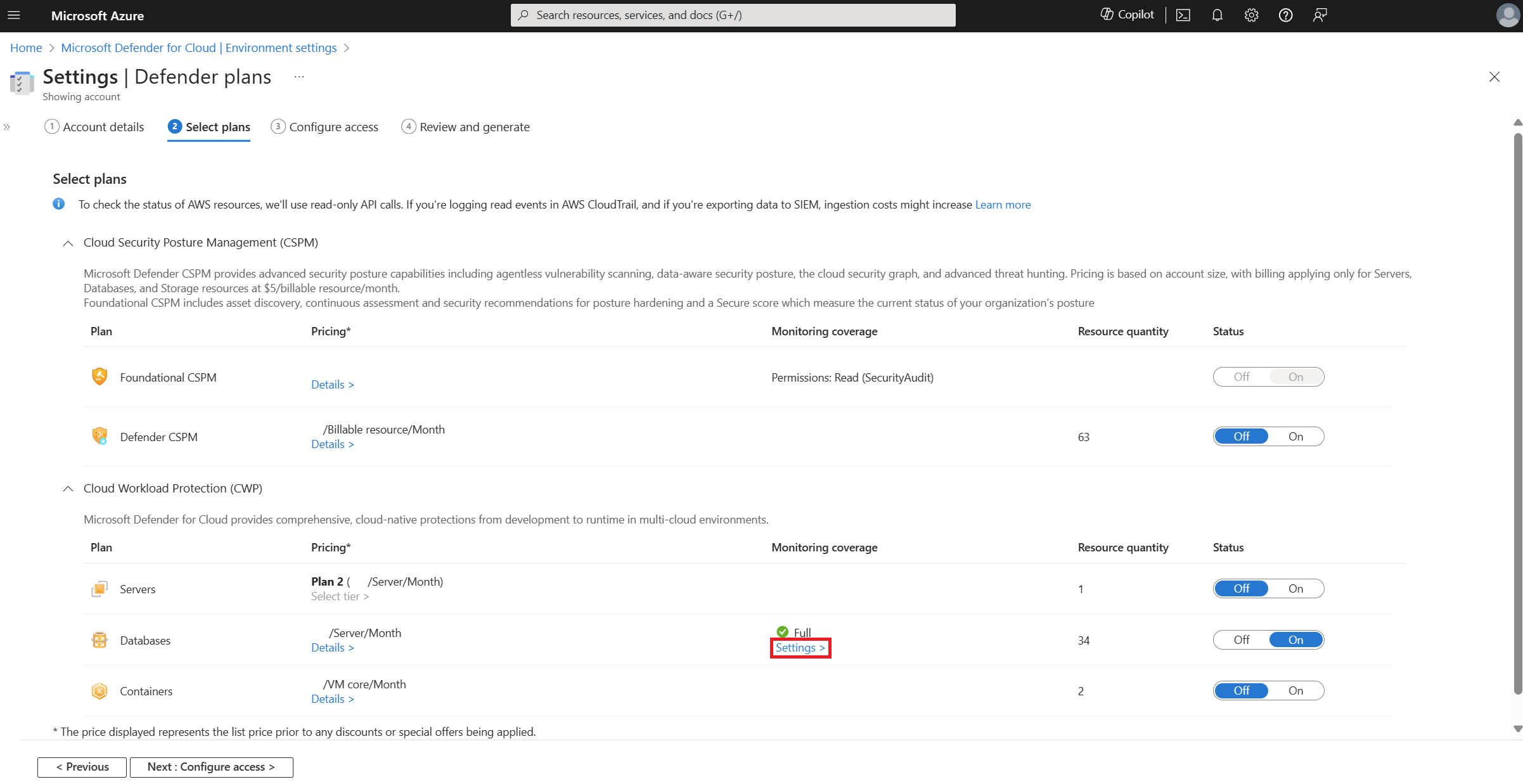

Recherchez le plan Bases de données et sélectionnez Paramètres.

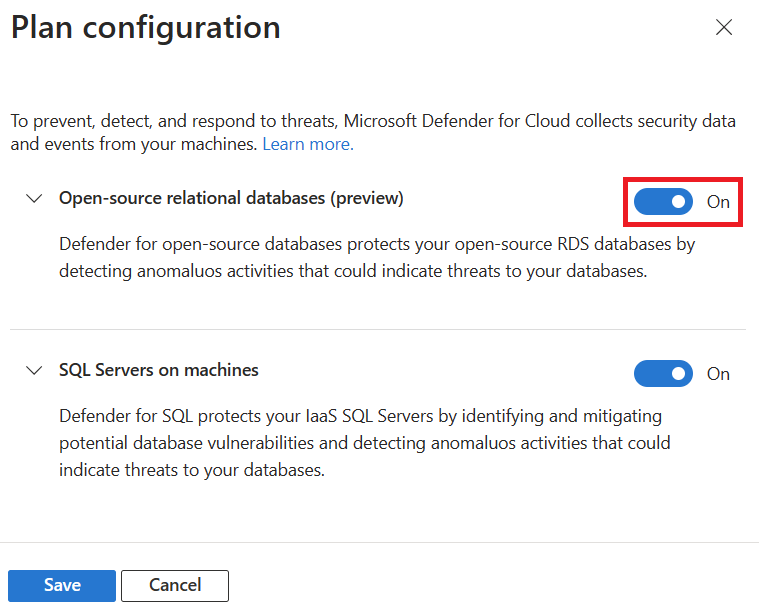

Basculez les bases de données relationnelles open source sur Activé.

Remarque

L’activation des bases de données relationnelles open source active également la découverte des données sensibles, qui est une fonctionnalité partagée avec la découverte des données sensibles de Defender CSPM pour le service de base de données relationnelle (RDS).

Apprenez-en davantage sur la découverte des données sensibles dans les instances AWS RDS.

Sélectionnez Configurer l’accès.

Dans la section Méthode de déploiement, sélectionnez Télécharger.

Suivez la pile de mises à jour dans les instructions AWS. Ce processus crée ou met à jour le modèle CloudFormation avec les autorisations requises.

Cochez la case confirmant que le modèle CloudFormation a été mis à jour sur l’environnement AWS (Stack).

Sélectionnez Vérifier et générer.

Passez en revue les informations présentées et sélectionnez Mettre à jour.

Defender pour le cloud apporte automatiquement des modifications à vos paramètres de groupe d’options et de groupe de paramètres.

Autorisations requises pour le rôle DefenderForCloud-DataThreatProtectionDB

Le tableau suivant présente la liste des autorisations requises qui ont été accordées au rôle créé ou mis à jour, lorsque vous avez téléchargé le modèle CloudFormation et mis à jour la pile AWS.

| Autorisation ajoutée | Description |

|---|---|

| rds:AddTagsToResource | pour ajouter une étiquette sur le groupe d’options et le groupe de paramètres créés |

| rds:DescribeDBClusterParameters | décrire les paramètres à l’intérieur du groupe de clusters |

| rds:CreateDBParameterGroup | créer un groupe de paramètres de base de données |

| rds:ModifyOptionGroup | modifier une option dans le groupe d’options |

| rds:DescribeDBLogFiles | décrire le fichier journal |

| rds:DescribeDBParameterGroups | décrire le groupe de paramètres de base de données |

| rds:CreateOptionGroup | créer un groupe d’options |

| rds:ModifyDBParameterGroup | modifier un paramètre à l’intérieur du groupe de paramètres de bases de données |

| rds:DownloadDBLogFilePortion | télécharger un fichier journal |

| rds:DescribeDBInstances | décrire la base de données |

| rds:ModifyDBClusterParameterGroup | modifier le paramètre de cluster à l’intérieur du groupe de paramètres de cluster |

| rds:ModifyDBInstance | modifier des bases de données pour affecter un groupe de paramètres ou un groupe d’options si nécessaire |

| rds:ModifyDBCluster | modifier un cluster pour affecter un groupe de paramètres de cluster si nécessaire |

| rds:DescribeDBParameters | décrire les paramètres à l’intérieur du groupe de bases de données |

| rds:CreateDBClusterParameterGroup | créer un groupe de paramètres de cluster |

| rds:DescribeDBClusters | décrire le cluster |

| rds:DescribeDBClusterParameterGroups | décrire le groupe de paramètres de cluster |

| rds:DescribeOptionGroups | décrire le groupe d’options |

Paramètres de groupes d’options et de groupes de paramètres affectés

Lorsque vous activez Defender pour les bases de données relationnelles open source sur vos instances RDS, Defender pour le cloud active automatiquement l’audit à l’aide des journaux d’audit afin de pouvoir consommer et analyser les modèles d’accès à votre base de données.

Chaque système de gestion de base de données relationnelle ou type de service a ses propres configurations. Le tableau suivant décrit les configurations affectées par Defender pour le cloud (vous n’êtes pas obligé de définir manuellement ces configurations, il s’agit d’une référence).

| Type | Paramètre | Valeur |

|---|---|---|

| PostgreSQL et Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL et Aurora PostgreSQL | log_disconnections | 1 |

| Groupe de paramètres de cluster Aurora MySQL | server_audit_logging | 1 |

| Groupe de paramètres de cluster Aurora MySQL | server_audit_events | - S’il existe, développez la valeur pour inclure CONNECT, QUERY, - S’il n’existe pas, ajoutez-le avec la valeur CONNECT, QUERY. |

| Groupe de paramètres de cluster Aurora MySQL | server_audit_excl_users | S’il existe, développez-le pour inclure rdsadmin. |

| Groupe de paramètres de cluster Aurora MySQL | server_audit_incl_users | - S’il existe avec une valeur et que rdsadmin fait partie de l’include, il ne sera pas présent dans SERVER_AUDIT_EXCL_USER et la valeur d’include est vide. |

Un groupe d’options est requis pour MySQL et MariaDB avec les options suivantes pour MARIADB_AUDIT_PLUGIN (si l’option n’existe pas, ajoutez-la. Si l’option existe, développez les valeurs de l’option) :

| Nom de l’option | Valeur |

|---|---|

| SERVER_AUDIT_EVENTS | S’il existe, développez la valeur pour inclure CONNECT S’il n’existe pas, ajoutez-le avec la valeur CONNECT. |

| SERVER_AUDIT_EXCL_USER | S’il existe, développez-le pour inclure rdsadmin. |

| SERVER_AUDIT_INCL_USERS | S’il existe avec une valeur et que rdsadmin fait partie de l’include, il ne sera pas présent dans SERVER_AUDIT_EXCL_USER et la valeur d’include est vide. |

Important

Vous devrez peut-être redémarrer vos instances pour appliquer les modifications.

Si vous utilisez le groupe de paramètres par défaut, un nouveau groupe de paramètres est créé, qui inclut les modifications de paramètres requises avec le préfixe defenderfordatabases*.

Si un nouveau groupe de paramètres a été créé ou si des paramètres statiques ont été mis à jour, ils ne prendront effet qu’une fois l’instance redémarrée.

Remarque

Si un groupe de paramètres existe déjà, il sera mis à jour en conséquence.

MARIADB_AUDIT_PLUGIN est pris en charge dans MariaDB 10.2 et versions ultérieures, MySQL 8.0.25 et versions ultérieures 8.0 et toutes les versions de MySQL 5.7.

Les modifications apportées à MARIADB_AUDIT_PLUGIN pour les instances MySQL sont ajoutées à la fenêtre de maintenance suivante.

Contenu connexe

- Ce qui est pris en charge dans la découverte de données sensibles.

- Découverte de données sensibles sur des instances AWS RDS.