Obtenez des réponses aux questions fréquentes sur Microsoft Defender pour serveurs.

Tarification

Quels sont les serveurs pour lesquels je paie un abonnement ?

Quand vous activez Defender pour serveurs sur un abonnement, toutes les machines sont facturées en fonction de l’état d’alimentation.

| État | Détails | Billing |

|---|---|---|

| Machines virtuelles Azure | ||

| Démarrage en cours | Démarrage de la machine virtuelle. | Pas de facturation |

| Exécution en cours | État de fonctionnement normal. | Facturation |

| En cours d’arrêt | Transitoire. Passe à l’état Arrêté une fois l’opération terminée. | Facturation |

| Arrêté | Arrêt de la VM à partir du système d’exploitation invité ou en utilisant les API PowerOff. Le matériel est toujours alloué et la machine reste sur l’hôte. | Facturation |

| Libération | Transitoire. Passe à l’état Libéré une fois l’opération terminée. | Pas de facturation |

| Libéré | Les machines virtuelles seront arrêtées et supprimées de l’hôte. | Pas de facturation |

| Machines Azure Arc | ||

| Connecting | Serveurs connectés, mais pulsation pas encore reçue. | Pas de facturation |

| Connecté | Réception de pulsations régulières de l’agent Connected Machine. | Facturation |

| Hors connexion/Déconnecté | Aucune pulsation reçue en 15-30 minutes. | Pas de facturation |

| Expiré | En cas de déconnexion pendant 45 jours, l’état peut passer à Expiré. | Pas de facturation |

Quelles sont les conditions de licence pour Microsoft Defender for Endpoint ?

Les licences pour Defender for Endpoint pour serveurs sont incluses dans Microsoft Defender pour serveurs.

Puis-je obtenir une remise si j’ai déjà une licence Microsoft Defender for Endpoint ?

Si vous disposez déjà d’une licence pour Microsoft Defender for Endpoint pour serveurs, cette partie de votre licence Microsoft Defender pour serveurs Plan 1 ou 2 n’entraîne aucun frais.

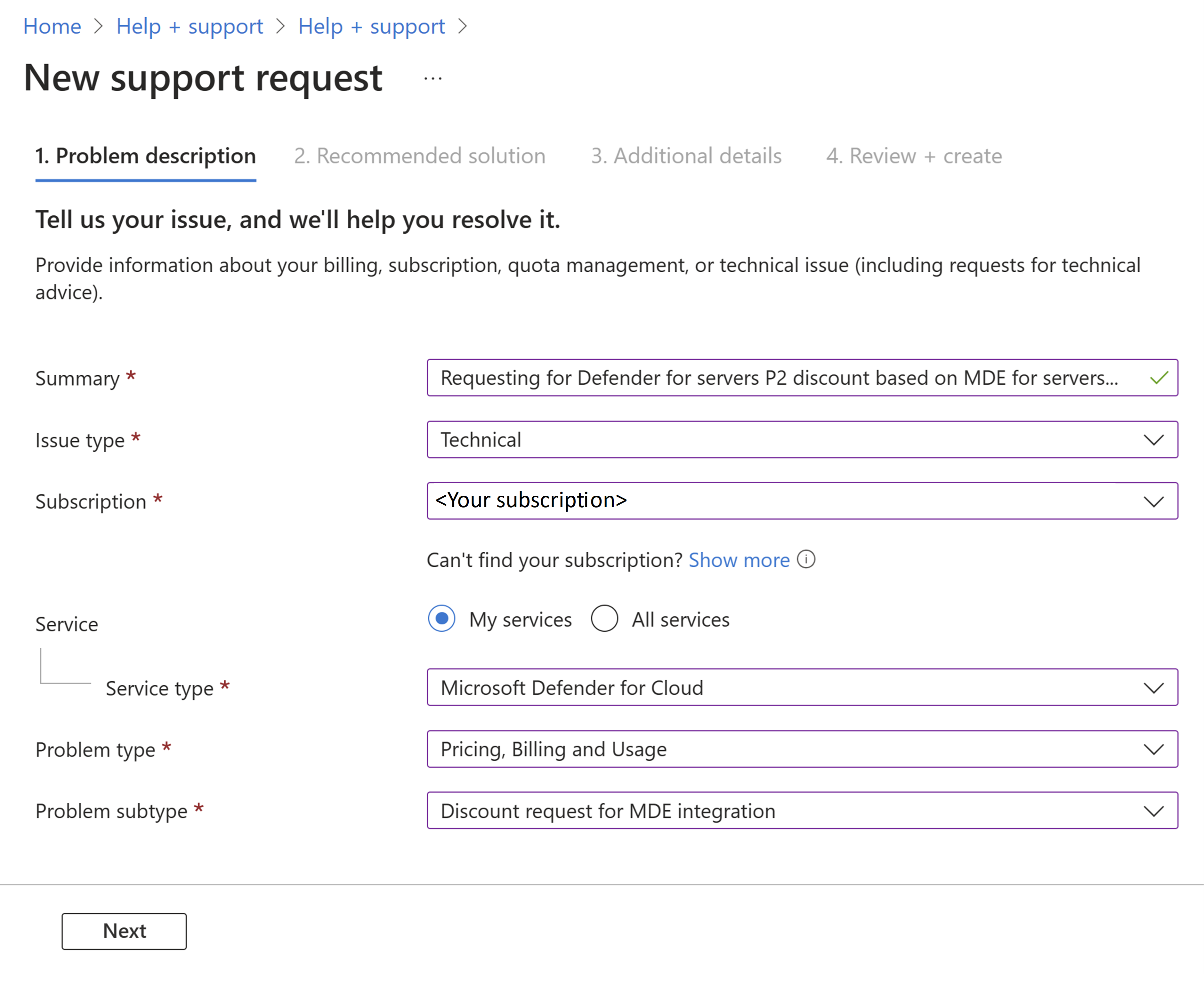

Pour demander votre remise, dans le portail Azure, sélectionnez Support et dépannage>Aide et support. Sélectionnez Créer une demande de support et renseignez les champs.

Dans Détails supplémentaires, entrez les détails, l’ID de locataire, le nombre de licences Defender for Endpoint achetées, la date d’expiration, et tous les autres champs obligatoires.

Terminez le processus et sélectionnez Créer.

La remise est effective à compter de la date d’approbation. Ce n’est pas rétroactif.

Qu’est-ce que l’allocation d’ingestion des données gratuite ?

Lorsque Defender pour serveurs Plan 2 est activé, vous bénéficiez d’une allocation d’ingestion des données gratuite pour des types de données spécifiques. En savoir plus

Déploiement

Puis-je activer Defender pour serveurs sur un sous-ensemble de machines dans un abonnement ?

Oui, vous pouvez activer Defender pour serveurs sur des ressources spécifiques dans un abonnement. Apprenez-en davantage sur la planification de l’étendue d’un déploiement.

Comment Defender pour les serveurs collecte-t-il des données ?

Découvrez les méthodes de collecte de données dans Defender pour serveurs.

Où Defender pour serveurs stocke-t-il mes données ?

Découvrez la résidence des données pour Defender for Cloud.

Defender pour serveurs a-t-il besoin d’un espace de travail Log Analytics ?

Defender pour serveurs Plan 1 ne dépend pas de Log Analytics. Dans Defender pour serveurs Plan 2, vous avez besoin d’un espace de travail Log Analytics pour tirer parti de l’avantage d’ingestion des données gratuite. Vous avez également besoin d’un espace de travail pour utiliser la surveillance de l’intégrité des fichiers dans Plan 2. Si vous configurez un espace de travail Log Analytics pour l’avantage d’ingestion des données gratuite, vous devez activer Defender pour serveurs Plan 2 directement sur cet espace de travail.

Que se passe-t-il si Defender pour serveurs est activé sur un espace de travail, mais pas sur un abonnement ?

La méthode héritée pour l’intégration de serveurs à Defender pour serveurs Plan 2 à l’aide d’un espace de travail et de l’agent Log Analytics n’est plus prise en charge ou disponible dans le portail. Pour vous assurer que les machines actuellement connectées à l’espace de travail restent protégées, effectuez ces étapes :

- Machines locales et multiclouds : si vous avez déjà intégré des machines locales et AWS/GCP à l’aide de la méthode héritée, connectez ces machines à Azure en tant que serveurs avec Azure Arc à l’abonnement pour lequel Defender pour serveurs Plan 2 est activé.

- Machines sélectionnées : si vous avez utilisé la méthode héritée pour activer Defender pour serveurs Plan 2 sur des machines spécifiques, nous vous recommandons d’activer Defender pour serveurs Plan 2 sur l’ensemble de l’abonnement. Vous pouvez ensuite exclure des machines spécifiques à l’aide de la configuration au niveau de la ressource.

Intégration de Defender pour point de terminaison

Quel plan Microsoft Defender pour point de terminaison est pris en charge dans Defender pour les serveurs ?

Defender pour serveurs Plan 1 et Plan 2 offrent les fonctionnalités de Microsoft Defender for Endpoint Plan 2, y compris la détection et la protection évolutive des points de terminaison (EDR).

Dois-je acheter une solution anti-programme malveillant distincte pour mes machines ?

Non. L’intégration de Defender pour point de terminaison dans Defender pour serveurs vous offre également une protection contre les programmes malveillants sur vos machines. En outre, Defender pour serveurs Plan 2 fournit une analyse des programmes malveillants sans agent.

Sur les nouveaux systèmes d’exploitation Windows Server, l’antivirus Microsoft Defender fait partie du système d’exploitation et sera activé en mode actif. Pour les machines exécutant Windows Server avec l’intégration de la solution unifiée Defender for Endpoint activée, Defender pour serveurs déploie Defender Antivirus en mode actif. Sur Linux, Defender pour serveurs déploie Defender for Endpoint, y compris le composant anti-programme malveillant, et définit le composant en mode passif.

Comment faire pour passer d’un outil EDR non-Microsoft à un autre ?

Pour plus d’informations sur le basculement à partir d’une solution de point de terminaison non Microsoft, accédez à la documentation Microsoft Defender for Endpoint : Vue d’ensemble de la migration.

Qu’est-ce que l’extension « MDE.Windows »/« MDE.Linux » qui s’exécute sur mes machines ?

Lorsque vous activez le plan Defender pour serveurs dans un abonnement, l’intégration native de Defender for Endpoint dans Defender for Cloud déploie automatiquement l’agent Defender for Endpoint sur les machines prises en charge dans l’abonnement en fonction des besoins. L’intégration automatique installe l’extension MDE.Windows/MDE.Linux.

Si l’extension n’apparaît pas, vérifiez que la machine satisfait les prérequis, et que Defender pour serveurs est activé.

Important

Si vous supprimez l’extension MDE.Windows/MDE.Linux, cela ne supprime pas Microsoft Defender for Endpoint. Découvrez comment retirer des serveurs Windows de Defender for Endpoint.

Prise en charge et analyse des machines

Quels sont les types de machines virtuelles pris en charge par Defender pour serveurs ?

Passez en revue les machines Windows et Linux prises en charge pour l’intégration de Defender for Endpoint.

À quelle fréquence Defender pour le cloud recherche-t-il les vulnérabilités du système d’exploitation, les mises à jour du système et les problèmes de protection du point de terminaison ?

Système d’exploitation : les données sont mises à jour dans les 48 heures Mises à jour du système : les données sont mises à jour dans les 24 heures Protection des points de terminaison : les données sont mises à jour dans les huit heures

Généralement, Defender for Cloud analyse les nouvelles données toutes les heures, et actualise les recommandations de sécurité en conséquence.

Comment les instantanés de machine virtuelle collectés par l’analyse sans agent sont-ils sécurisés ?

L’analyse sans agent protège les captures instantanées de disque conformément aux normes de sécurité les plus élevées de Microsoft. Les mesures de sécurité incluent :

- Les données sont chiffrées au repos et en transit.

- Les instantanés sont supprimés dès que le processus d’analyse est terminé.

- Les instantanés restent dans leur région AWS ou Azure d’origine. Les instantanés EC2 ne sont pas copiés dans Azure.

- Isolation des environnements par compte/abonnement client.

- Seules les métadonnées contenant des résultats d’analyse sont envoyées en dehors de l’environnement d’analyse isolé.

- Toutes les opérations sont auditées.

Qu’est-ce que la fonctionnalité d’approvisionnement automatique pour l’analyse des vulnérabilités avec une solution BYOL (Bring Your Own License) ? Peut-elle être appliquée à plusieurs solutions ?

Defender pour serveurs peut analyser les machines pour voir si une solution EDR est activée. Si ce n’est pas le cas, vous pouvez utiliser Microsoft Defender Vulnerability Management, qui est intégré par défaut à Defender for Cloud. En guise d’alternative, Defender for Cloud peut déployer un analyseur de vulnérabilité BYOL non-Microsoft pris en charge. Vous ne pouvez utiliser qu’un seul analyseur BYOL. L’utilisation de plusieurs analyseurs non-Microsoft n’est pas prise en charge.

L’analyseur Defender Vulnerability Management intégré trouve-t-il des vulnérabilités réseau ?

Non, il ne trouve que les vulnérabilités sur la machine elle-même.

Pourquoi reçois-je le message « Données d’analyse manquantes » pour ma machine virtuelle ?

Ce message s’affiche lorsqu’il n’existe aucune donnée d’analyse pour une machine virtuelle. L’analyse des données après l’activation d’une méthode de collecte de données prend environ une heure. Après l’analyse initiale, vous pouvez recevoir ce message, car aucune donnée d’analyse n’est disponible. Par exemple, les analyses ne sont pas remplies pour une machine virtuelle arrêtée. Ce message peut également apparaître si les données d’analyse n’ont pas été renseignées récemment.

Pourquoi un ordinateur est-il indiqué comme non applicable ?

La liste des ressources sous l’onglet Non applicable contient une colonne Motif

| Motif | Détails |

|---|---|

| Aucune donnée d’analyse disponible sur l’ordinateur | Il n’existe aucun résultat de conformité pour cet ordinateur dans Azure Resource Graph. Tous les résultats de conformité sont écrits dans Azure Resource Graph par l’extension de configuration de machine Azure. Vous pouvez vérifier les données dans Azure Resource Graph à l’aide des [exemples de requêtes Resource Graph][(/azure/governance/policy/samples/resource-graph-samples?tabs=azure-cli#azure-policy-guest-configuration). |

| L’extension de configuration de machine Azure n’est pas installée sur la machine | La machine ne dispose pas de l’extension, qui est un prérequis à l’évaluation de la conformité par rapport à Microsoft Cloud Security Baseline. |

| L’identité managée par le système n’est pas configurée sur l’ordinateur | Une identité managée affectée par le système doit être déployée sur l’ordinateur. |

| La recommandation est désactivée dans la stratégie | La définition de stratégie qui évalue la base de référence du système d’exploitation est désactivée sur l’étendue qui comprend |