Passer en revue les recommandations relatives au renforcement de l’hôte Docker

Le plan Microsoft Defender pour serveurs dans Microsoft Defender for Cloud identifie les conteneurs non managés hébergés sur des machines virtuelles IaaS Linux, ou d’autres machines Linux exécutant des conteneurs Docker. Defender pour serveurs évalue continuellement la configuration de ces hôtes Docker et les compare au Point de référence de Center for Internet Security (CIS).

- Defender pour le cloud inclut la totalité des règles définies dans le CIS Docker Benchmark et vous envoie une alerte si vos conteneurs ne satisfont pas à tous les contrôles.

- Quand il détecte des configurations incorrectes, Defender pour serveurs génère des suggestions de sécurité pour répondre aux résultats. Quand des vulnérabilités sont trouvées, elles sont regroupées dans une seule suggestion.

Remarque

Le renforcement d’hôte Docker utilise l’agent Log Analytics, également appelé MMA (Microsoft Monitoring Agent), pour collecter les informations sur l’hôte pour l’évaluation. La mise hors service de Microsoft Monitoring Agent (MMA) est en cours et la fonctionnalité renforcée de l’hôte Docker sera déconseillée en novembre 2024.

Prérequis

- Vous devez avoir Defender pour serveurs Plan 2 pour utiliser cette fonctionnalité.

- Ces vérifications des règles du CIS Benchmark ne sont pas effectuées sur les instances managées par AKS ni sur les machines virtuelles managées par Databricks.

- Vous devez avoir des autorisations Lecteur sur l’espace de travail auquel l’hôte se connecte.

Identifier des problèmes de configuration Docker

Dans le menu de Defender pour le cloud, ouvrez la page Recommandations.

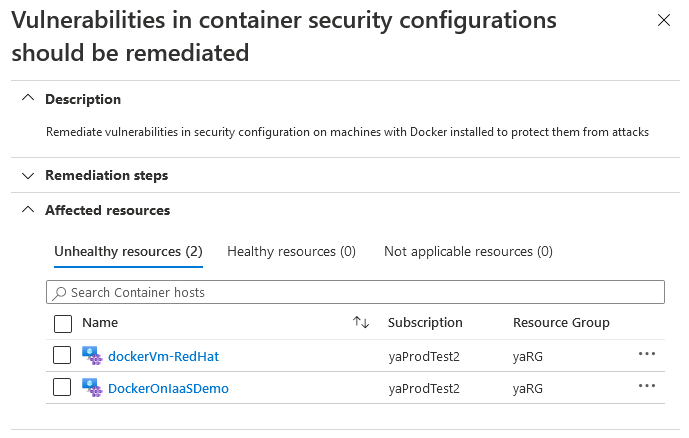

Filtrez la recommandation Les vulnérabilités dans les configurations de la sécurité des conteneurs doivent être corrigées et sélectionnez la recommandation.

La page de la recommandation affiche les ressources affectées (hôtes Docker).

Notes

Les ordinateurs qui n’exécutent pas Docker s’affichent sous l’onglet Ressources non applicables. Ils apparaissent dans Azure Policy comme étant conformes.

Pour afficher et corriger les contrôles CIS qui ont échoué sur un hôte spécifique, sélectionnez l’hôte que vous souhaitez examiner.

Conseil

Si vous avez atteint cette recommandation en partant de la page d’inventaire des ressources, sélectionnez le bouton Entreprendre une action sur la page de la recommandation.

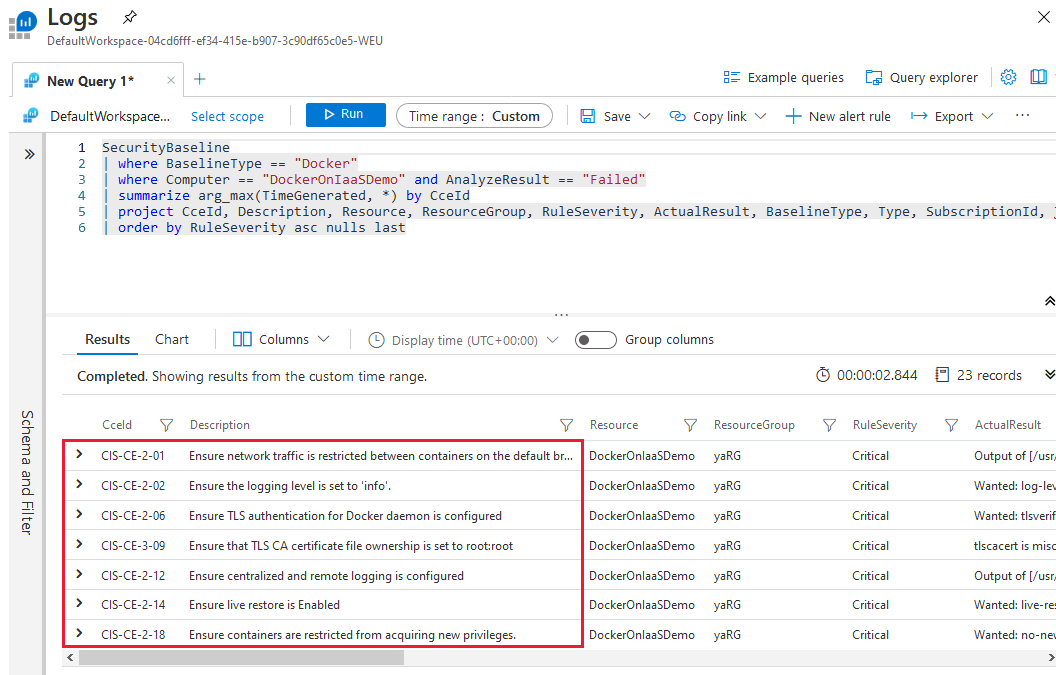

Log Analytics s’ouvre sur une opération personnalisée prête à être exécutée. La requête personnalisée par défaut comprend une liste de toutes les règles ayant échoué qui ont été évaluées, ainsi que des instructions pour vous aider à résoudre les problèmes.

Ajustez les paramètres de requête si nécessaire.

Lorsque vous êtes sûr que la commande est appropriée et prête pour votre hôte, sélectionnez Exécuter.

Étapes suivantes

Découvrez plus d’informations sur la sécurité des conteneurs dans Defender for cloud.