L’analyse des vulnérabilités dans Microsoft Defender for Cloud utilise le service Microsoft Defender Vulnerability Management intégré à la recherche de l’inventaire logiciel et des vulnérabilités dans les machines, ainsi que pour fournir des résultats et des insights dans Defender for Cloud. Si vous utilisez actuellement une autre solution d’évaluation des vulnérabilités, vous pouvez migrer vers Defender Vulnerability Management en utilisant les instructions de cet article.

Passer aux analyses avec Defender Vulnerability Management

Prérequis

- Passer en revue les machines prises en charge

- Veillez à avoir activé un plan Defender pour serveurs.

- Vous devez avoir activé l’intégration Defender for Endpoint sur le plan.

- Vous devez avoir les autorisations Propriétaire (au niveau du groupe de ressources) pour effectuer le déploiement.

- Vous devez avoir les autorisations Lecteur de sécurité pour afficher les résultats de vulnérabilité.

Effectuer la transition avec une stratégie Azure pour les machines virtuelles Azure

Effectuez les étapes suivantes :

Connectez-vous au portail Azure.

Accédez à Stratégie>Définitions.

Recherchez

Setup subscriptions to transition to an alternative vulnerability assessment solution.Sélectionnez Attribuer.

Sélectionnez une étendue et entrez un nom d’affectation.

Sélectionnez Revoir + créer.

Vérifiez les informations que vous avez entrées, puis sélectionnez Créer.

Cette stratégie garantit que toutes les machines virtuelles d’un abonnement sélectionné sont protégées avec la solution Defender Vulnerability Management intégrée.

Une fois la transition effectuée vers la solution Gestion des vulnérabilités Defender, vous devez Supprimer l’ancienne solution d’évaluation des vulnérabilités

Transition dans le Portail Azure

Dans le Portail Azure, vous avez la possibilité de remplacer la solution d’évaluation des vulnérabilités par la solution Defender Vulnerability Management intégrée.

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Sélectionnez l’abonnement approprié.

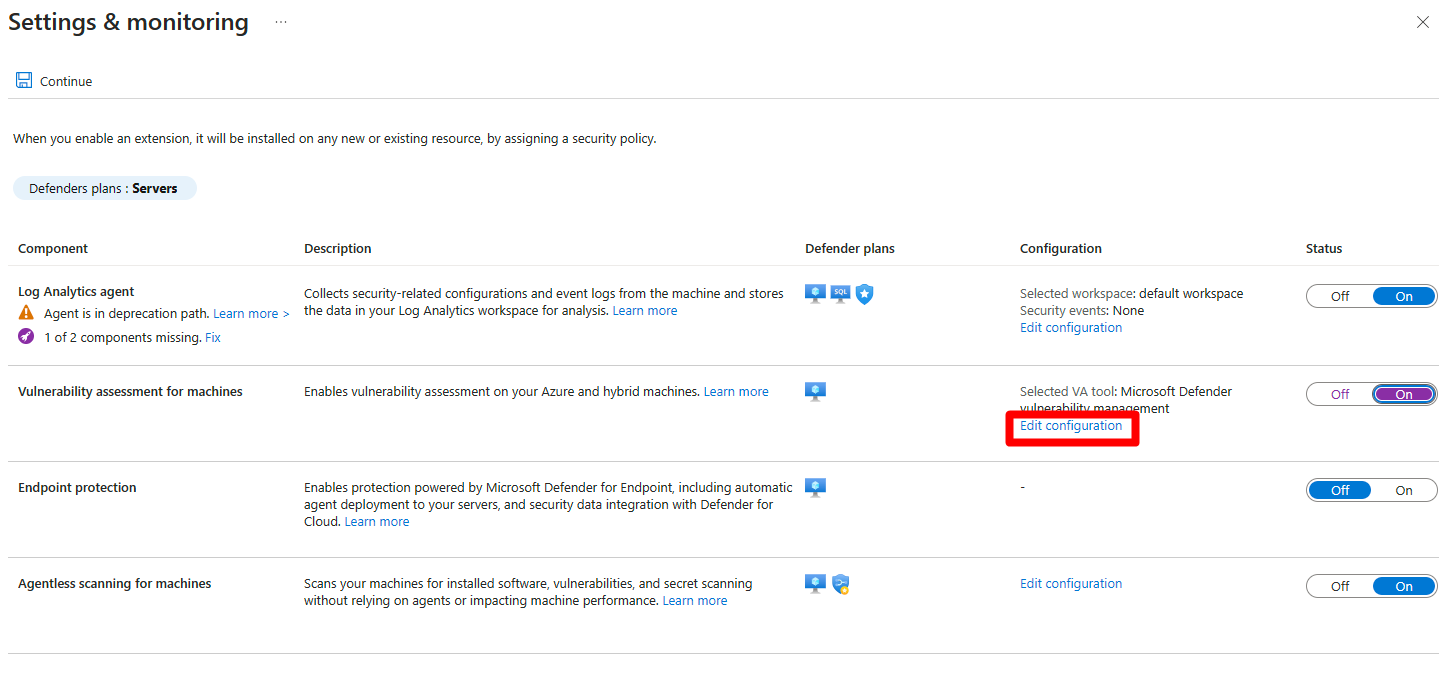

Recherchez le plan Defender pour serveurs et sélectionnez Paramètres.

Définissez

Vulnerability assessment for machinessur Activé.Si

Vulnerability assessment for machinesa déjà été défini sur Activé, sélectionnez Modifier la configurationSélectionnez Gestion des vulnérabilités Microsoft Defender.

Sélectionnez Appliquer.

Vérifiez que

Endpoint protectionouAgentless scanning for machinessont définis sur Activé.Sélectionnez Continuer.

Sélectionnez Enregistrer.

Une fois la transition effectuée vers la solution Gestion des vulnérabilités Defender, vous devez Supprimer l’ancienne solution d’évaluation des vulnérabilités

Effectuer la transition avec l’API REST

API REST pour les machines virtuelles Azure

À l’aide de cette API REST, vous pouvez facilement migrer votre abonnement, à grande échelle, depuis n’importe quelle solution d’évaluation des vulnérabilités vers la solution Gestion des vulnérabilités Defender.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.