Corriger les vulnérabilités des machines

Le plan Defender pour serveurs dans Microsoft Defender for Cloud fournit une analyse des vulnérabilités sans agent et basée sur un agent pour les machines protégées avec Microsoft Defender Vulnerability Management.

| Prérequis | Détails |

|---|---|

| Planifier | Pour l’analyse des vulnérabilités sans agent, vous devez activer Defender pour serveurs Plan 2 et activer l’analyse sans agent dans le plan. Pour l’analyse basée sur un agent avec l’agent Microsoft Defender for Endpoint, vous devez activer Defender pour serveurs Plan 1 ou Plan 2 et activer l’intégration de Defender for Endpoint. |

| Analyse sans agent | Passez en revue les prérequis pour l’analyse sans agent. |

| Analyse basée sur un agent | Passez en revue les prérequis pour l’intégration de Defender for Endpoint dans Defender pour serveurs. |

Afficher les constats de l’analyse

Pour afficher les résultats de l’évaluation des vulnérabilités (de tous vos analyseurs configurés) et corriger les vulnérabilités identifiées :

Dans le menu de Defender pour le cloud, ouvrez la page Recommandations.

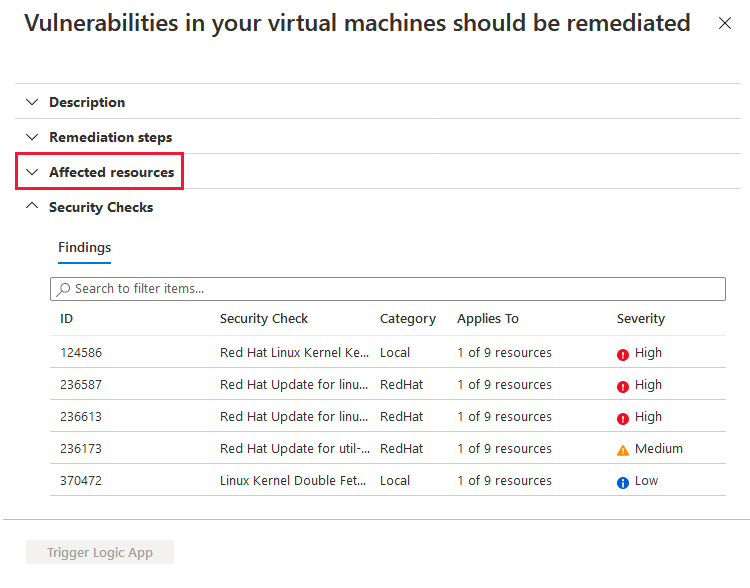

Sélectionnez la recommandation Les résultats des vulnérabilités des machines doivent être résolus.

Defender pour le cloud affiche les résultats de toutes les machines virtuelles correspondant aux abonnements sélectionnés. Ces résultats sont classés par gravité.

Pour filtrer les résultats en fonction d’une machine virtuelle spécifique, ouvrez la section « Ressources concernées » et cliquez sur la machine virtuelle souhaitée. Vous pouvez également sélectionner une machine virtuelle à partir de la vue d’intégrité d’une ressource et afficher toutes les recommandations pertinentes pour cette ressource.

Defender pour le cloud affiche les résultats de cette machine virtuelle, classés par niveau de gravité.

Pour en savoir plus sur une vulnérabilité spécifique, sélectionnez-la.

Le volet d’informations qui s’affiche contient des informations détaillées sur la vulnérabilité, notamment :

- Liens vers tous les CVE pertinents (le cas échéant)

- Étapes de correction

- Plus de pages de référence

Pour corriger un constat de vulnérabilité, suivez les étapes de correction à partir du volet d’informations.

Exporter les résultats

Exportez les résultats de l’évaluation des vulnérabilités avec Azure Resource Graph. Azure Resource Graph fournit un accès instantané aux informations relatives aux ressources de vos environnements cloud avec des fonctionnalités robustes de filtrage, de regroupement et de tri. Il s’agit d’un moyen rapide et efficace de demander des informations dans les abonnements Azure par programmation ou depuis le Portail Azure.

Pour obtenir des instructions complètes et un exemple de requête ARG, consultez la publication suivante de la communauté technique : Exportation des résultats de l’évaluation des vulnérabilités dans Microsoft Defender pour le cloud.