Gérer l’accès à des fonctionnalités spécifiques

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

La gestion de l’accès à des fonctionnalités spécifiques dans Azure DevOps peut être cruciale pour maintenir l’équilibre approprié de l’ouverture et de la sécurité. Que vous souhaitiez accorder ou restreindre l’accès à certaines fonctionnalités pour un groupe d’utilisateurs, comprendre la flexibilité au-delà des autorisations standard fournies par les groupes de sécurité intégrés est clé.

Si vous débutez avec les autorisations et les groupes, consultez Prise en main des autorisations, des accès et des groupes de sécurité, qui couvrent les éléments essentiels des états d’autorisation et la façon dont ils sont hérités.

Conseil

La structure de votre projet dans Azure DevOps joue un rôle essentiel dans la détermination de la granularité des autorisations au niveau d’un objet, comme les dépôts et les chemins d’accès de zone. Cette structure est la base qui vous permet d’affiner les contrôles d’accès, ce qui vous permet de délimiter spécifiquement les zones accessibles ou restreintes. Pour plus d’informations, consultez À propos des projets et de la mise à l’échelle de votre organization.

Utiliser des groupes de sécurité

Pour une maintenance optimale, nous vous suggérons d’utiliser les groupes de sécurité par défaut ou d’établir des groupes de sécurité personnalisés pour gérer les autorisations. Les paramètres d’autorisation des groupes Administrateurs de projet et Administrateurs de collection de projets sont corrigés par conception et ne peuvent pas être modifiés. Toutefois, vous avez la possibilité de modifier les autorisations pour tous les autres groupes.

La gestion des autorisations pour un petit nombre d’utilisateurs individuellement peut sembler réalisable, mais les groupes de sécurité personnalisés offrent une approche plus organisée pour superviser les rôles et les autorisations associées à ces rôles, garantissant ainsi la clarté et la facilité de gestion.

Déléguer des tâches à des rôles spécifiques

En tant qu’administrateur ou propriétaire de compte, déléguer des tâches administratives aux membres de l’équipe qui supervisent des domaines spécifiques est une approche stratégique. Les rôles intégrés principaux équipés d’autorisations prédéfinies et d’attributions de rôles sont les suivants :

- Lecteurs : disposez d’un accès en lecture seule au projet.

- Contributeurs : peut contribuer au projet en ajoutant ou en modifiant du contenu.

- Administrateur d’équipe : Gérer les paramètres et autorisations liés à l’équipe.

- Administrateurs de projet : disposez de droits d’administration sur le projet.

- Administrateurs de regroupement de projets : supervisez l’ensemble de la collection de projets et disposez du niveau d’autorisations le plus élevé.

Ces rôles facilitent la distribution des responsabilités et simplifient la gestion des domaines du projet.

Pour plus d’informations, consultez Autorisations par défaut et accès et Modifier les autorisations au niveau de la collection de projets.

Pour déléguer des tâches à d’autres membres de votre organisation, envisagez de créer un groupe de sécurité personnalisé, puis d’accorder des autorisations comme indiqué dans le tableau suivant.

Rôle

Tâches à effectuer

Autorisations à définir sur Autoriser

Responsable de développement (Git)

Gérer les stratégies de branche

Modifier des stratégies, Forcer l’envoi (Push) et Gérer les autorisations

Consultez Définir les autorisations de branche.

Responsable de développement (TFVC)

Gérer le dépôt et les branches

Administrer les étiquettes, Gérer la branche et Gérer les autorisations

Consultez Définir les autorisations de dépôt TFVC.

Architecte logiciel (Git)

Gérer les dépôts

Créer des référentiels, Forcer l’envoi (Push) et Gérer les autorisations

Consultez Définir les autorisations de dépôt Git.

Des administrateurs d'équipe

Ajouter des chemins d’accès aux zones pour leur équipe

Ajouter des requêtes partagées pour son équipe

Créer des nœuds enfants, Supprimer ce nœud, Modifier ce nœud Voir Créer des nœuds enfants, modifier des éléments de travail sous un chemin d’accès de zone

Contribuer, Supprimer, Gérer les autorisations (pour un dossier de requête), consultez Définir des autorisations de requête.

Contributeurs

Ajouter des requêtes partagées sous un dossier de requête, Contribuer aux tableaux de bord

Contribuer, Supprimer (pour un dossier de requête), voir Définir des autorisations de requête

Afficher, modifier et gérer les tableaux de bord, voir Définir les autorisations de tableau de bord.

Chef de projet ou de produit

Ajouter des chemins d’accès de zone, des chemins d’itération et des requêtes partagées

Supprimer et restaurer des éléments de travail, Déplacer des éléments de travail hors de ce projet, Supprimer définitivement les éléments de travail

Modifier les informations au niveau du projet, consultez Modifier les autorisations au niveau du projet.

Gestionnaire de modèles de processus (modèle de processus d’héritage)

Personnalisation du suivi du travail

Administrer les autorisations de processus, Créer des projets, Créer un processus, Supprimer le champ du compte, Processus de suppression, Supprimer le projet, Modifier le processus

Consultez Modifier les autorisations au niveau de la collection de projets.

Gestionnaire de modèles de processus (modèle de processus XML hébergé)

Personnalisation du suivi du travail

Modifier les informations au niveau de la collection, consultez Modifier les autorisations au niveau de la collection de projets.

Gestion de projet (modèle de processus XML local)

Personnalisation du suivi du travail

Modifier les informations au niveau du projet, consultez Modifier les autorisations au niveau du projet.

Gestionnaire d’autorisations

Gérer les autorisations d’un projet, d’un compte ou d’une collection

Pour un projet, Modifier les informations au niveau du projet

Pour un compte ou une collection, modifier les informations au niveau de l’instance (ou au niveau de la collection)

Pour comprendre l’étendue de ces autorisations, consultez Guide de recherche d’autorisations. Pour demander une modification des autorisations, consultez Demander une augmentation des niveaux d’autorisation.

Outre l’attribution d’autorisations à des individus, vous pouvez gérer les autorisations pour différents objets dans Azure DevOps. Ces objets comprennent les éléments suivants :

Ces liens fournissent des étapes détaillées et des instructions pour la configuration et la gestion des autorisations efficacement pour les zones respectives d’Azure DevOps.

Limiter la visibilité des utilisateurs aux informations sur l’organisation et le projet

Important

- Les fonctionnalités de visibilité limitée décrites dans cette section s’appliquent uniquement aux interactions via le portail web. Avec les API REST ou

azure devopsles commandes CLI, les membres du projet peuvent accéder aux données restreintes. - Les utilisateurs invités qui sont membres du groupe limité avec un accès par défaut dans l’ID Microsoft Entra ne peuvent pas rechercher d’utilisateurs avec le sélecteur de personnes. Lorsque la fonctionnalité d’aperçu est désactivée pour l’organisation ou lorsque les utilisateurs invités ne sont pas membres du groupe limité, les utilisateurs invités peuvent rechercher tous les utilisateurs De Microsoft Entra, comme prévu.

Par défaut, lorsque les utilisateurs sont ajoutés à une organisation, ils gagnent en visibilité sur toutes les informations et paramètres de l’organisation et du projet. Pour adapter cet accès, la visibilité et la collaboration des utilisateurs pour des projets spécifiques peuvent être activées au niveau de l’organisation. Pour plus d’informations, consultez Gérer les fonctionnalités en préversion.

Une fois cette fonctionnalité activée, les utilisateurs qui font partie du groupe Utilisateurs délimités par le projet ont une visibilité limitée, ne peuvent pas voir la plupart des paramètres de l’organisation. Leur accès est limité aux projets auxquels ils ont été ajoutés explicitement, ce qui garantit un environnement plus contrôlé et sécurisé.

Avertissement

L’activation de la visibilité et de la collaboration de l’utilisateur pour des projets spécifiques empêche les utilisateurs à portée de projet de rechercher des utilisateurs ajoutés à l’organisation via l’appartenance au groupe Microsoft Entra, plutôt que par le biais d’une invitation explicite à l’utilisateur. Il s’agit d’un comportement inattendu et une résolution est en cours. Pour résoudre ce problème, désactivez la visibilité de l’utilisateur limite et la collaboration avec des projets spécifiques en préversion pour l’organisation.

Limiter le sélecteur de personnes aux utilisateurs et groupes du projet

Pour les organisations qui s’intègrent à l’ID Microsoft Entra, la fonctionnalité sélecteur de personnes permet une recherche complète sur tous les utilisateurs et groupes au sein de l’ID Microsoft Entra, sans être limitée à un seul projet.

Le sélecteur de personnes prend en charge les fonctionnalités Azure DevOps suivantes :

- Sélection d’une identité utilisateur dans les champs d’identité de suivi du travail comme Affecté à.

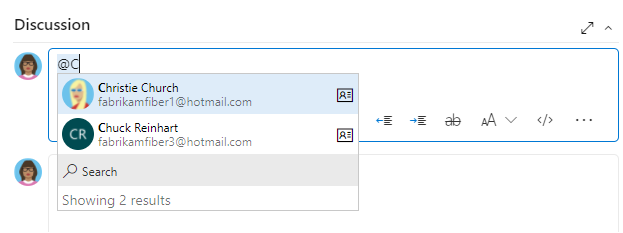

- À l’aide de @mention pour sélectionner un utilisateur ou un groupe dans diverses discussions et commentaires, tels que des discussions sur des éléments de travail, des discussions de demande de tirage( pull request), des commentaires de validation ou des commentaires sur les ensembles de modifications et les ensembles de rayons.

- Utilisation de @mention pour sélectionner un utilisateur ou un groupe à partir d’une page wiki.

Lorsque vous utilisez le sélecteur de personnes, lorsque vous entrez des informations, il affiche des noms d’utilisateur ou des groupes de sécurité correspondants, comme illustré dans l’exemple suivant.

Pour les utilisateurs et les groupes au sein du groupe Utilisateurs délimités par le projet, la visibilité et la sélection sont limitées aux utilisateurs et groupes au sein de leur projet connecté. Pour étendre l’étendue du sélecteur de personnes pour tous les membres du projet, consultez Gérer votre organisation, Limiter la recherche d’identité et la sélection.

Restreindre l’accès à l’affichage ou à la modification d’objets

Azure DevOps est conçu pour permettre à tous les utilisateurs autorisés d’afficher tous les objets définis dans le système. Toutefois, vous pouvez adapter l’accès aux ressources en définissant l’état d’autorisation sur Refuser. Vous pouvez définir des autorisations pour les membres appartenant à un groupe de sécurité personnalisé ou pour des utilisateurs individuels. Pour plus d’informations, consultez Demander une augmentation des niveaux d’autorisation.

Zone à restreindre

Autorisations à définir sur Refuser

Afficher ou contribuer à un dépôt

Afficher, Contribuer

Consultez Définir des autorisations de dépôt Git ou Définir des autorisations de dépôt TFVC.

Afficher, créer ou modifier des éléments de travail dans un chemin d’accès de zone

Modifier les éléments de travail dans ce nœud, Afficher les éléments de travail dans ce nœud

Consultez Définir les autorisations et l’accès pour le suivi du travail, Modifier les éléments de travail sous un chemin d’accès de zone.

Afficher ou mettre à jour des pipelines de build et de mise en production sélectionnés

Modifier le pipeline de build, Afficher le pipeline de build

Modifier le pipeline de mise en production, Afficher le pipeline de mise en production

Vous définissez ces autorisations au niveau de l’objet. Consultez Définir des autorisations de génération et de mise en production.

Modifier un tableau de bord

Afficher des tableaux de bord

Consultez Définir des autorisations de tableau de bord.

Restreindre la modification des éléments de travail ou sélectionner des champs

Pour obtenir des exemples illustrant comment restreindre la modification d’éléments de travail ou de champs sélectionnés, consultez Exemples de scénarios de règle.

Étapes suivantes

Articles connexes

- Autorisations et accès par défaut

- Guide de recherche d’autorisations

- Bien démarrer avec les autorisations, l’accès et les groupes de sécurité

- Informations de référence sur les autorisations et les groupes

- Modifier les autorisations au niveau du projet

- Modifier les autorisations au niveau de la collection de projets