Inscrire un agent à l’aide d’un principal de service

Vous pouvez inscrire un agent à l’aide d’un principal de service à partir de la version 3.227.1 de l’agent en spécifiant SP comme option d’authentification de l’agent.

Accorder au principal de service l’accès au pool d’agents

Avant d’inscrire un agent à l’aide d’un principal de service, vous devez avoir créé un principal de service et lui avoir accordé l’autorisation d’accéder au pool d’agents.

Important

Pour accorder un accès au pool d’agents à un principal de service, vous devez être un administrateur de pool d’agents, un propriétaire d’organisation Azure DevOps ou un administrateur TFS ou Azure DevOps Server.

Si votre agent est un groupe de déploiement, vous devez être un administrateur de groupe de déploiement, un propriétaire d’organisation Azure DevOps ou un administrateur TFS ou Azure DevOps Server.

Ouvrez un navigateur et accédez à l’onglet Pools d’agents de votre organisation Azure Pipelines.

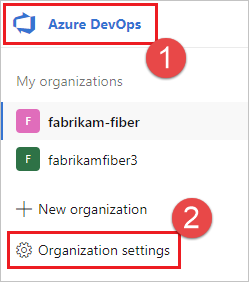

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Choisissez Azure DevOps, Paramètres de l’organisation.

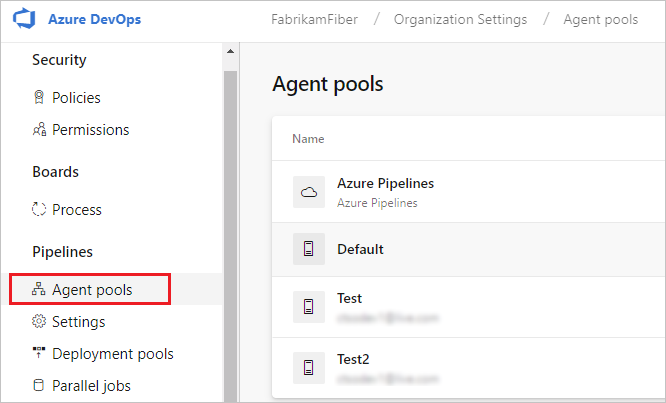

Choisissez Pools d’agents.

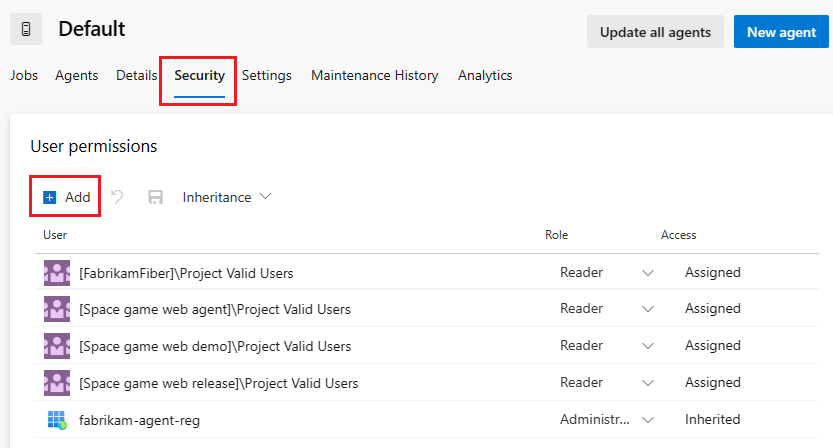

Sélectionnez le pool d’agents souhaité sur le côté droit de la page, puis sélectionnez Sécurité. Choisissez Ajouter, puis ajoutez le principal de service avec le rôle Administrateur.

Si le principal de service que vous souhaitez utiliser ne s’affiche pas, faites en sorte qu’un administrateur l’ajoute, en accordant au principal de service le rôle Administrateur pour le pool d’agents. L’administrateur peut être un administrateur de pool d’agents, un propriétaire d’organisation Azure DevOps ou un administrateur TFS ou Azure DevOps Server.

S’il s’agit d’un agent de groupe de déploiement, l’administrateur peut être un administrateur de groupe de déploiement, un propriétaire d’organisation Azure DevOps ou un administrateur TFS ou Azure DevOps Server.

Vous pouvez ajouter un principal de service au rôle d’administrateur de groupe de déploiement dans l’onglet Sécurité de la page Groupes de déploiement dans Azure Pipelines.

Remarque

Si vous voyez le message Impossible d’ajouter l’identité. Essayez-en une autre. ou Impossible de modifier le rôle de l’auto-identité. Essayez-en une autre., cela signifie probablement que vous avez suivi la procédure ci-dessus pour un propriétaire d’organisation, ou un administrateur TFS ou Azure DevOps Server. Vous n’avez rien à faire : vous disposez déjà de l’autorisation d’administrer le pool d’agents.

Si vous ajoutez le Service Principal au groupe de sécurité du pool d’agents en utilisant Paramètres du projet, Pools d’agents, vous devez d’abord ajouter le Service Principal en tant qu’utilisateur de l’organisation avec le Niveau d’accès de base (recommandé) ou supérieur.

Inscrire l’agent à l’aide d’un principal de service

Spécifiez SP lorsque vous êtes invité à entrer le type d’authentification pendant la configuration de l’agent pour utiliser un principal de service pour l’authentification lors de l’inscription de l’agent.

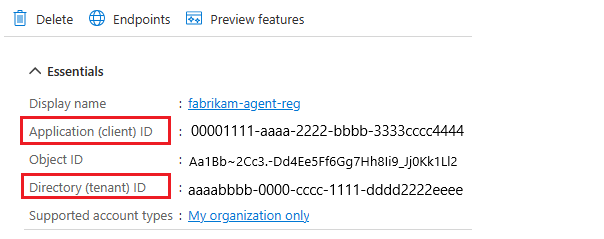

Lorsque vous y êtes invité, indiquez l’ID client(application) et l’ID de locataire.

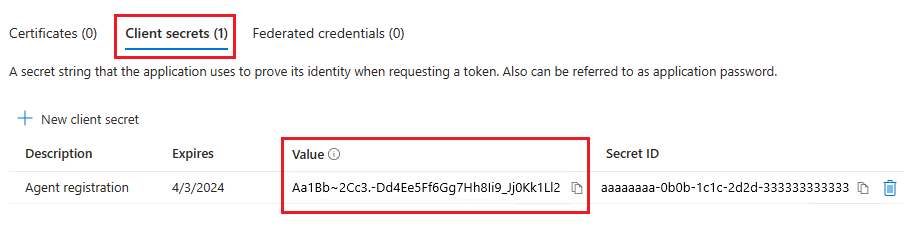

Spécifiez la clé secrète client. La clé secrète client est utilisée uniquement lors de l’inscription de l’agent.

Spécifiez le nom du pool d’agents pour lequel vous avez accordé l’autorisation d’administrateur pour le principal de service, puis poursuivez les étapes d’inscription de l’agent.

Pour plus d’informations concernant l’utilisation du principal de service avec Azure DevOps, veuillez consulter la rubrique Utiliser des principaux de service & des identités managées.

Remarque

Si vous configurez un agent à partir d’Azure China Cloud vers une organisation Azure DevOps dans Azure Public Cloud en utilisant un service principal (dans Azure Public Cloud), vous pouvez rencontrer l’erreur suivante :

ClientSecretCredential authentication failed: AADSTS90002: Tenant 'xxxxxxxxxxxxxx' not found. Check to make sure you have the correct tenant ID and are signing into the correct cloud. Check with your subscription administrator, this may happen if there are no active subscriptions for the tenant.

Pour résoudre cette erreur, définissez l’URL de connexion sur la connexion Azure Public Cloud en définissant la variable d’environnement $AZURE_AUTHORITY_HOST sur https://login.microsoftonline.com, puis exécutez config.cmd de l’agent.

Pour plus d’informations, veuillez consulter la section Guide du développeur Azure en Chine, Aide sur les options d’enregistrement de l’agent, et EnvironmentCredentialClass.