Microsoft Copilot pour la sécurité et Defender EASM

Microsoft Defender EASM (External Attack Surface Management) découvre et mappe en permanence votre surface d’attaque numérique pour fournir une vue externe de votre infrastructure en ligne. Cette visibilité permet aux équipes informatiques et de sécurité d’identifier les inconnus, de hiérarchiser les risques, d’éliminer les menaces et d’étendre le contrôle des vulnérabilités et de l’exposition au-delà du pare-feu. Générés en analysant les données de vulnérabilité et d’infrastructure, les insights sur la surface d’attaque visent à présenter les principaux domaines de préoccupation pour votre organisation.

L’intégration de Defender EASM à Copilot pour la sécurité permet aux utilisateurs d’interagir avec les surfaces d’attaque découvertes par Microsoft. Ces surfaces d’attaque permettent aux utilisateurs de comprendre rapidement leur infrastructure externe et les risques critiques pertinents pour leur organisation. Ils fournissent des insights sur des domaines spécifiques de risque, notamment les vulnérabilités, la conformité et l’hygiène de sécurité. Pour plus d’informations sur Copilot pour la sécurité, accédez à Qu’est-ce que Microsoft Copilot pour la sécurité. Pour plus d’informations sur l’expérience Copilot pour la sécurité incorporée, reportez-vous à Interroger votre surface d’attaque avec Defender EASM à l’aide de Microsoft Azure Copilot.

Copilot pour la sécurité s’intègre à Defender EASM.

Copilot pour la sécurité peut exposer des insights de Defender EASM sur la surface d’attaque d’une organisation. Vous pouvez utiliser les fonctionnalités système intégrées à Copilot pour la sécurité et utiliser des prompts pour obtenir plus d’informations. Ces informations peuvent vous aider à comprendre votre posture de sécurité et à atténuer les vulnérabilités.

Cet article vous présente Copilot pour la sécurité et inclut des exemples de prompts qui peuvent aider les utilisateurs de Defender EASM.

Connecter Copilot à Defender EASM

Prérequis

- Accédez à Copilot pour la sécurité, avec les autorisations permettant d’activer de nouvelles connexions.

Connexion Copilot pour la sécurité

Accédez à Copilot pour la sécurité et vérifiez que vous êtes authentifié.

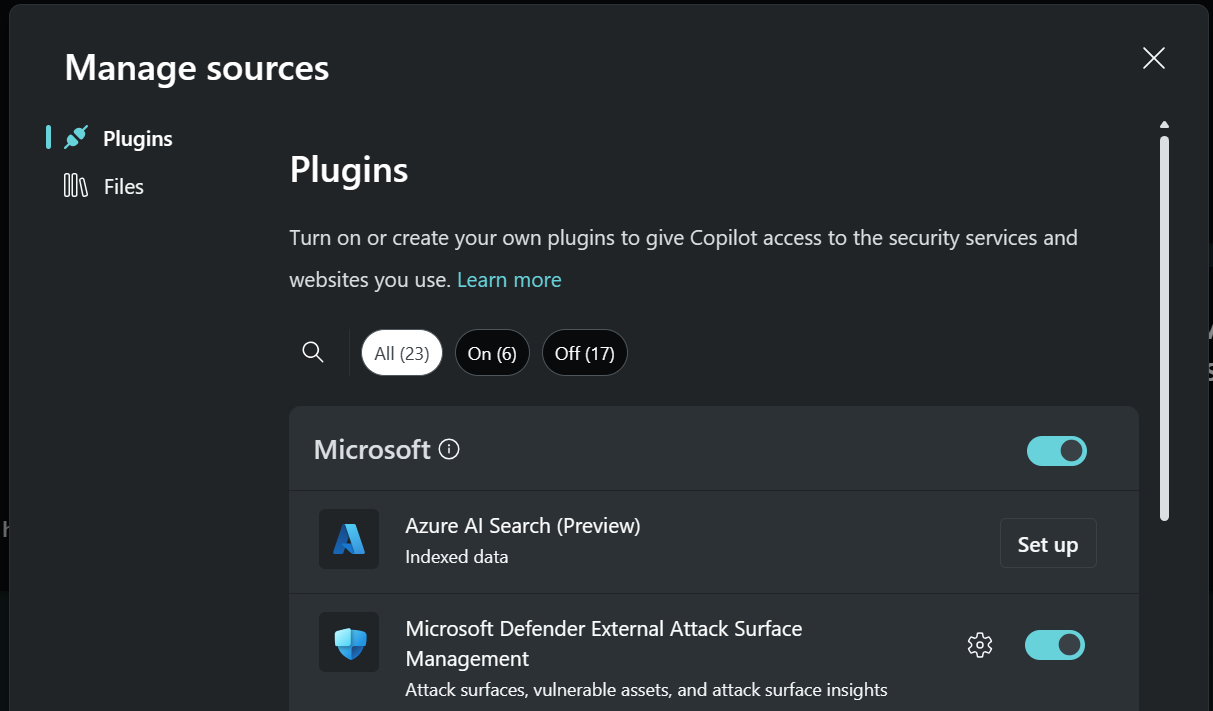

Sélectionnez l’icône plugins en haut à droite de la barre d’entrée de prompt.

Recherchez la gestion de la surface d’attaque externe Defender sous la section Microsoft et basculez sur la connexion.

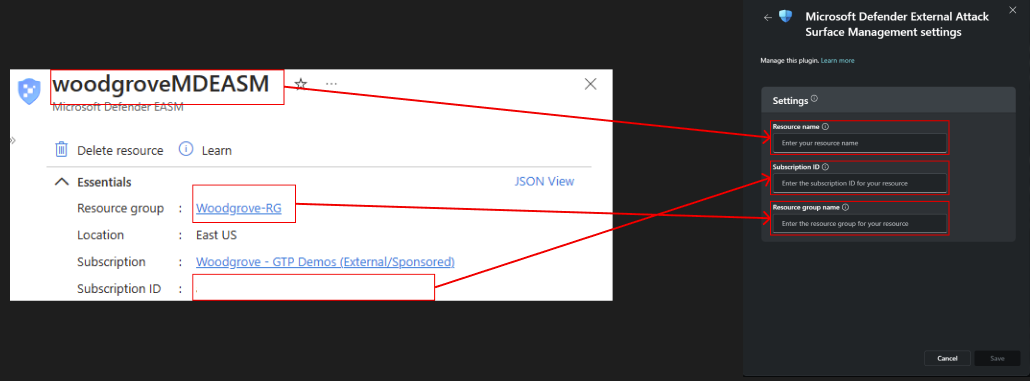

Si vous souhaitez que Copilot pour la sécurité récupère des données de votre ressource de surface d’attaque externe Microsoft Defender, cliquez sur l’engrenage pour ouvrir les paramètres du plug-in et renseignez les champs de la section Essentials de votre ressource dans le panneau Vue d’ensemble.

Remarque

Les clients peuvent toujours utiliser des compétences Defender EASM s’ils n’ont pas acheté Defender EASM. Pour plus d’informations, consultez la section de référence sur les fonctionnalités du plug-in.

Mise en route

Copilot pour la sécurité fonctionne principalement avec des prompts en langage naturel. Lorsque vous interrogez des informations depuis Defender EASM, vous soumettez une prompt qui guide Copilot pour la sécurité pour sélectionner le plugin Defender EASM et invoquer la capacité appropriée.

Pour réussir avec les prompts Copilot, nous vous recommandons ce qui suit :

Vérifiez que vous référencez le nom de la société dans votre première prompt. Sauf indication contraire, toutes les prompts futures fournissent des données sur l’entreprise initialement spécifiée.

Soyez clair et précis avec vos invites. Vous pouvez obtenir de meilleurs résultats si vous incluez des noms de ressources spécifiques ou des valeurs de métadonnées (par exemple, des ID CVE) dans vos prompts.

Il peut également vous aider à ajouter Defender EASM à votre prompt, par exemple :

- Selon Defender EASM, quels sont mes domaines expirés ?

- Parle-moi des insights sur la surface d’attaque haute priorité Defender EASM.

Faites des essais avec différentes invites et variantes pour voir ce qui convient le mieux à votre cas d’usage. Les modèles Chat AI varient, afin d’itérer et d’affiner vos invites en fonction des résultats que vous recevez.

Copilot pour la sécurité enregistre vos sessions de prompts. Pour afficher les sessions précédentes, dans Copilot pour la sécurité, accédez au menu >Mes sessions.

Pour obtenir une procédure pas à pas sur Copilot pour la sécurité, y compris la fonctionnalité épingler et partager, accédez à Navigation dans Microsoft Copilot pour la sécurité.

Pour plus d’informations sur l’écriture de prompts Copilot pour la sécurité, accédez à Conseils sur les prompts Microsoft Copilot pour la sécurité.

Informations de référence sur les fonctionnalités du plug-in

| Capacité | Description | Entrées | Comportements |

|---|---|---|---|

| Obtenir le résumé de la surface d’attaque | Retourne le résumé de la surface d’attaque pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Obtenir une surface d’attaque pour LinkedIn. • Obtenir ma surface d’attaque. • Quelle est la surface d’attaque pour Microsoft ? • Qu’est-ce que ma surface d’attaque ? • Quelles sont les ressources externes pour Azure ? • Que sont mes ressources externes ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourner le résumé de la surface d’attaque pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez le résumé de la surface d’attaque pour le nom de la société donné. |

| Obtenir des insights sur la surface d’attaque | Retourne les insights sur la surface d’attaque pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Obtenir des insights sur la surface d’attaque haute priorité pour LinkedIn. • Obtenir mes insights sur la surface d’attaque haute priorité. • Obtenir des insights sur la surface d’attaque basse priorité pour Microsoft. • Obtenir des insights sur la surface d’attaque basse priorité. • Ai-je des vulnérabilités de priorité élevée dans ma surface d’attaque externe pour Azure ? Entrées obligatoires : • PriorityLevel : le niveau de priorité doit être « élevé », « moyen » ou « faible » (s’il n’est pas fourni, il est défini par défaut sur « élevé ») Entrées facultatives : • CompanyName : nom de la société |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourner des insights sur la surface d’attaque pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez les insights sur la surface d’attaque pour le nom de la société donné. |

| Obtenir les ressources affectées par CVE | Retourne les ressources affectées par une CVE pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Obtenir les ressources affectées par CVE-2023-0012 pour LinkedIn. • Quelles ressources sont affectées par CVE-2023-0012 pour Microsoft ? • La surface d’attaque externe d’Azure est-elle affectée par CVE-2023-0012 ? • Obtenir les ressources affectées par CVE-2023-0012 pour ma surface d’attaque. • Laquelle de mes ressources est affectée par CVE-2023-0012 ? • Ma surface d’attaque externe d’Azure est-elle affectée par CVE-2023-0012 ? Entrées obligatoires : • CveId Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Si les paramètres du plug-in ne sont pas remplis, échouez avec grâce et rappelez-le aux clients. • Si les paramètres du plug-in sont remplis, retournez les ressources affectées par un CVE pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez les ressources affectées par un CVE pour le nom de la société donné. |

| Obtenir les ressources affectées par CVSS | Retourne les ressources affectées par un score CVSS pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Obtenir les ressources affectées par les éléments CVSS haute priorité dans la surface d’attaque de LinkedIn. • Combien de ressources ont des CVSS critiques pour Microsoft ? • Quelles ressources ont des CVSS critiques pour Azure ? • Obtenir les ressources affectées par les CVSS de haute priorité dans ma surface d’attaque. • Combien de mes ressources ont des CVSS critiques ? • Parmi mes ressources, lesquelles ont des CVSS critiques ? Entrées obligatoires : • CvssPriority (la priorité CVSS doit être critique, élevée, moyenne ou faible). Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Si les paramètres du plug-in ne sont pas remplis, échouez avec grâce et rappelez-le aux clients. • Si les paramètres du plug-in sont remplis, retournez les ressources affectées par un score CVSS pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez les ressources affectées par un score CVSS pour le nom de la société donné. |

| Obtenir des domaines expirés | Retourne le nombre de domaines expirés pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Combien de domaines ont expiré dans la surface d’attaque de LinkedIn ? • Combien de ressources utilisent des domaines expirés pour Microsoft ? • Combien de domaines ont expiré dans ma surface d’attaque ? • Combien de mes ressources utilisent des domaines expirés pour Microsoft ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourner le nombre de domaines expirés pour la ressource Defender EASM du client Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez le nombre de domaines expirés pour le nom de société donné. |

| Obtenir des certificats expirés | Retourne le nombre de certificats SSL expirés pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Combien de certificats SSL ont expiré pour LinkedIn ? • Combien de ressources utilisent des certificats SSL expirés pour Microsoft ? • Combien de certificats SSL ont expiré pour ma surface d’attaque ? • Quels sont mes certificats SSL expirés ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourner le nombre de certificats SSL pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez le nombre de certificats SSL pour le nom de la société donné. |

| Obtenir des certificats SHA1 | Retourne le nombre de certificats SSL SHA1 pour la ressource Defender EASM du client ou un nom d’entreprise donné. | Exemples d’entrées : • Combien de certificats SSL SHA1 sont présents pour LinkedIn ? • Combien de ressources utilisent SSL SHA1 pour Microsoft ? • Combien de certificats SSL SHA1 sont présents pour ma surface d’attaque ? • Combien de mes ressources utilisent SSL SHA1 ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : •Retourner le nombre de certificats SSL SHA1 pour la ressource Defender EASM du client Si un autre nom de société est fourni : • Si aucune correspondance n’est exacte pour le nom de la société, retourne une liste de correspondances possibles. • S’il existe une correspondance exacte, retournez le nombre de certificats SSL SHA1 pour le nom de la société donné. |

| Traduire le langage naturel en requête Defender EASM | Traduit toute question en langage naturel en requête Defender EASM et retourne les ressources qui correspondent à la requête. | Exemples d’entrées : • Quelles sont les ressources qui utilisent jQuery version 3.1.0 ? • Donne-moi les hôtes avec le port 80 ouvert dans ma surface d’attaque. • Trouve toutes les ressources de page, d’hôte et d’ASN dans mon inventaire avec une adresse IP X, IP Y ou IP Z. • Parmi mes ressources, lesquelles ont un registrant avec l’adresse e-mail « name@example.com » |

Si votre plug-in est configuré sur une ressource Defender EASM active : • Retourne les ressources correspondant à la requête traduite. |

Basculement entre les données des ressources et de l’entreprise

Même si nous avons ajouté l’intégration des ressources pour nos compétences, nous prenons toujours en charge l’extraction de données à partir de surfaces d’attaque prédéfinies pour des entreprises spécifiques. Pour améliorer la précision de Copilot pour la sécurité en déterminant quand un client souhaite récupérer sa surface d’attaque ou une surface d’attaque prédéfinie, nous vous recommandons d’utiliser des termes comme « my », « my attack surface », etc. pour indiquer qu'ils souhaitent utiliser leur propre ressource, et « their », « {nom de l'entreprise spécifique} », etc. pour indiquer qu'ils veulent une surface d'attaque prédéfinie. Bien que cela améliore l’expérience en une seule session, nous vous recommandons vivement d’avoir deux sessions distinctes pour éviter toute confusion.

Fournir des commentaires

En règle générale, vos commentaires sur Copilot pour la sécurité et le plug-in Defender EASM sont essentiels pour guider le développement actuel et planifié sur le produit. La façon optimale de fournir ces commentaires se trouve directement dans le produit, à l’aide des boutons de commentaires en bas de chaque prompt terminée. Sélectionnez « Semble correct », « Besoin d’amélioration » ou « Inapproprié ». Nous vous recommandons « Semble correct » lorsque le résultat correspond aux attentes, « Besoin d’amélioration » lorsqu’il ne correspond pas, et « Inapproprié » lorsque le résultat est dangereux d’une certaine manière.

Dans la mesure du possible, et surtout lorsque le résultat est « Besoin d’amélioration », écrivez quelques mots expliquant ce que nous pouvons faire pour améliorer le résultat. Cela s’applique également lorsque vous attendez que Copilot pour la sécurité appelle le plug-in Defender EASM, mais qu’un autre plug-in a été sélectionné à la place.

Traitement des données et confidentialité

Lorsque vous interagissez avec Copilot pour la sécurité pour obtenir des données Defender EASM, Copilot extrait ces données à partir de Defender EASM. Les prompts, les données récupérées et ce qui est affiché dans les résultats de la prompt sont traitées et stockées dans le service Copilot pour la sécurité.

Pour plus d’informations sur la confidentialité des données dans Copilot pour la sécurité, accédez à Confidentialité et sécurité des données dans Microsoft Copilot pour la sécurité.