Intégration du Pare-feu Azure dans Microsoft Copilot pour la sécurité (préversion)

Important

L’intégration du Pare-feu Azure dans Microsoft Copilot pour la sécurité est actuellement en PRÉVERSION. Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Microsoft Copilot pour la sécurité est une solution de sécurité basée sur l’IA générative qui permet d’augmenter l’efficacité et les capacités du personnel de sécurité pour améliorer les résultats de sécurité à la vitesse et à l’échelle de la machine. Cette solution fournit une expérience de copilote fonctionnelle en langage naturel, qui aide les professionnels de la sécurité dans des scénarios de bout en bout comme la réponse aux incidents, la chasse aux menaces, la collecte de renseignements et la gestion de la posture. Pour plus d’informations sur ses capacités, consultez Qu’est ce que Microsoft Copilot pour la sécurité ?

Copilot pour la sécurité s’intègre au Pare-feu Azure

Le Pare-feu Azure est un service de sécurité de pare-feu réseau intelligent et natif Cloud qui offre la meilleure protection contre les menaces pour vos charges de travail cloud s’exécutant dans Azure. Il s’agit d’un service de pare-feu avec état intégral, doté d’une haute disponibilité intégrée et d’une scalabilité illimitée dans le cloud.

L’intégration au Pare-feu Azure permet aux analystes d’effectuer des enquêtes détaillées sur le trafic malveillant intercepté par la fonctionnalité IDPS de leurs pare-feu sur l’ensemble de leur flotte en utilisant des questions en langage naturel dans l’expérience autonome Copilot pour la sécurité.

Cet article vous présente Copilot pour la sécurité et inclut des exemples de prompts qui peuvent aider les utilisateurs du Pare-feu Azure.

Bon à savoir avant de commencer

Vous pouvez utiliser l’intégration du Pare-feu Azure dans Copilot pour la sécurité dans le portail Copilot pour la sécurité. Pour plus d’informations, consultez Expériences Microsoft Copilot pour la sécurité.

Soyez clair et précis avec vos invites. Vous pouvez obtenir de meilleurs résultats si vous incluez des délais d’exécution, des ressources et des menaces spécifiques dans vos prompts. Il peut également être utile d’ajouter Pare-feu Azure à votre prompt.

Utilisez les exemples de prompt de cet article pour vous aider à guider vos interactions avec Copilot.

Faites des essais avec différentes invites et variantes pour voir ce qui convient le mieux à votre cas d’usage. Les modèles Chat AI varient, afin d’itérer et d’affiner vos invites en fonction des résultats que vous recevez.

Copilot pour la sécurité enregistre vos sessions de prompts. Pour visualiser les sessions précédentes, depuis le menu Accueil Copilot, accédez à Mes sessions.

Remarque

Pour une procédure pas à pas de Copilot, incluant la fonctionnalité épingler et partager, consultez Naviguer dans Microsoft Copilot pour la sécurité.

Pour plus d’informations sur l’écriture de prompts Copilot pour la sécurité efficaces, consultez Créer des prompts efficaces.

Utiliser l’intégration au Pare-feu Azure dans le portail autonome Copilot pour la sécurité

- Vérifiez que votre Pare-feu Azure est correctement configuré :

- Journaux de Pare-feu structuré Azure : les Pare-feu Azure à utiliser avec Copilot pour la sécurité doivent être configurés avec des journaux structurés spécifiques aux ressources pour IDPS et ces journaux doivent être envoyés à un espace de travail Log Analytics.

- Contrôle d’accès en fonction du rôle pour le Pare-feu Azure : les utilisateurs utilisant le plug-in Pare-feu Azure dans Copilot pour la sécurité doivent disposer des rôles RBAC Azure appropriés pour accéder au Pare-feu et aux espaces de travail Log Analytics associés.

- Accédez à Microsoft Copilot pour la sécurité et connectez-vous avec vos informations d’identification.

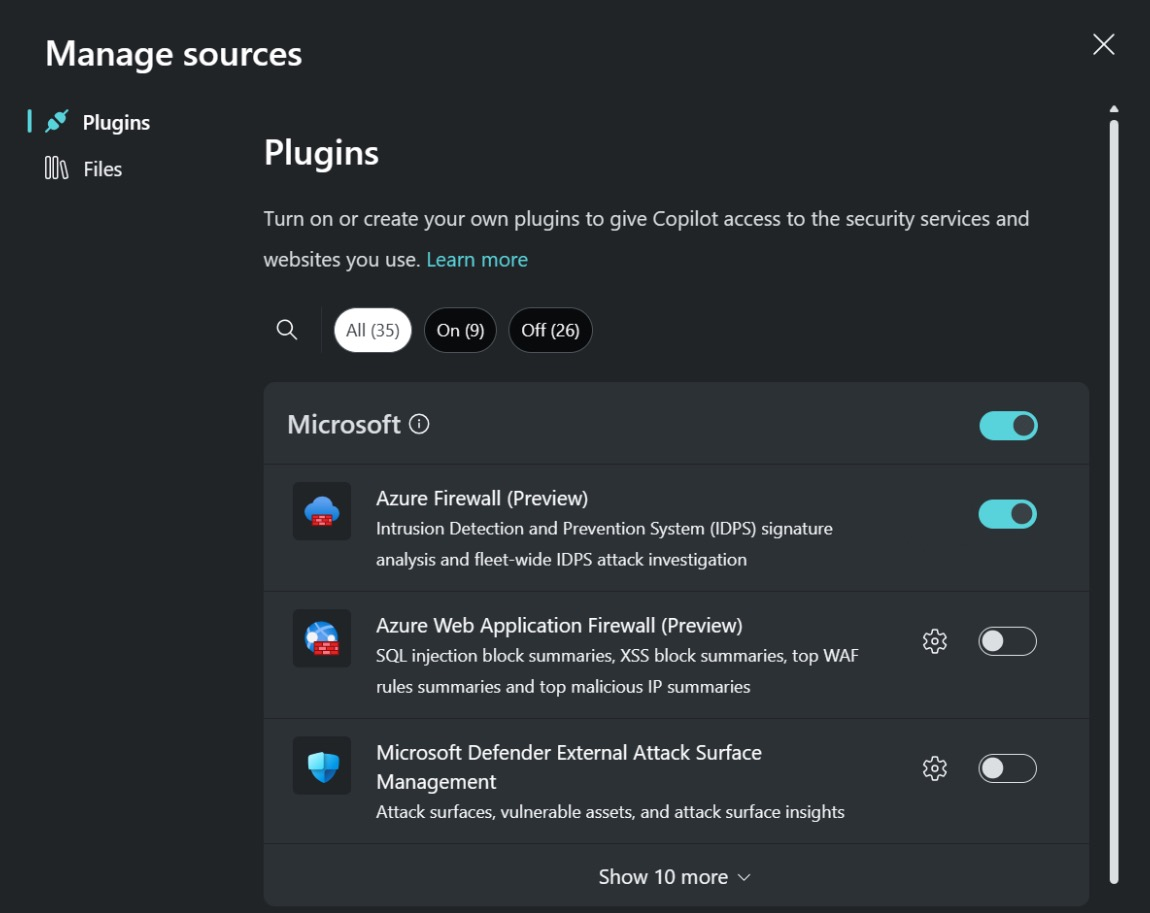

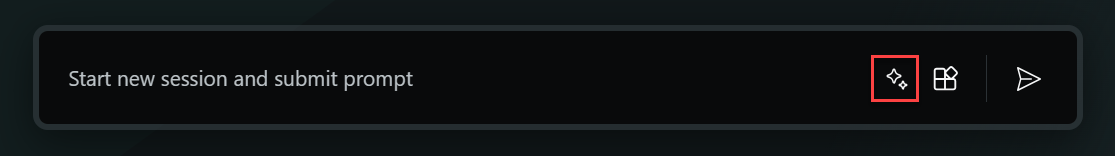

- Dans la barre de prompt, sélectionnez l’icône Sources.

Dans la fenêtre contextuelle Gérer les sources qui s’affiche, confirmez que le bouton bascule Pare-feu Azure est activé, puis fermez la fenêtre. Aucune configuration supplémentaire n’est nécessaire. Tant que des journaux structurés sont envoyés à un espace de travail Log Analytics et que vous disposez des autorisations RBAC adéquates, Copilot trouvera les données dont il a besoin pour répondre à vos questions.

Remarque

Certains rôles peuvent activer ou désactiver le bouton bascule pour les plug-ins comme le Pare-feu Azure. Pour plus d’informations, consultez Gérer les plug-ins dans Microsoft Copilot pour la sécurité.

- Entrez votre prompt dans la barre de prompt.

Fonctionnalités système intégrées

Copilot pour la sécurité dispose de fonctionnalités système intégrées qui peuvent obtenir des données depuis les différents plug-ins activés.

Pour afficher la liste des fonctionnalités système intégrées du Pare-feu Azure, procédez comme suit :

Dans la barre de prompt, sélectionnez l’icône Prompts.

Sélectionnez Afficher toutes les fonctionnalités système. La section Pare-feu Azure répertorie toutes les fonctionnalités disponibles que vous pouvez utiliser.

Exemples de prompts pour le Pare-feu Azure

Il existe de nombreux prompts que vous pouvez utiliser pour obtenir des informations depuis le Pare-feu Azure. Cette section liste ceux qui fonctionnent le mieux à ce jour. Ils sont mis à jour en permanence, à mesure que de nouvelles fonctionnalités sont lancées.

Récupérer les principaux résultats de signature IDPS pour un Pare-feu Azure

Obtenez les informations de journal sur le trafic intercepté par la fonctionnalité IDPS au lieu de construire manuellement des requêtes KQL.

Exemples d’invites :

- Un trafic malveillant a-t-il été intercepté par mon pare-feu <Nom du pare-feu> ?

- Quelles sont les 20 principaux résultats IDPS des sept derniers jours pour le pare-feu <Nom du pare-feu> dans le groupe de ressources <Nom du groupe de ressources> ?

- Montrez-moi sous forme tabulaire les 50 principales attaques ciblant le pare-feu <Nom du pare-feu> dans l’abonnement <Nom de l’abonnement> au cours du mois précédent.

Enrichir le profil de menace d’une signature IDPS au-delà des informations de journal

Obtenez des informations supplémentaires pour enrichir les informations et profils de menace d’une signature IDPS au lieu de les compiler manuellement.

Exemples d’invites :

- Expliquez pourquoi IDPS a marqué le premier résultat en tant que gravité élevée et le cinquième résultat en tant que gravité limitée.

- Que pouvez-vous me dire sur cette attaque ? Quelles sont les autres attaques pour laquelle cet attaquant est connu ?

- Je vois que le troisième ID de signature est associé à la CVE <Numéro de CVE>. Dites m’en plus sur cette CVE.

Remarque

Le plug-in Veille des menaces Microsoft est une autre source que Copilot pour la sécurité peut utiliser afin de fournir une veille des menaces pour les signatures IDPS.

Rechercher une signature IDPS donnée sur votre tenant, votre abonnement ou votre groupe de ressources

Effectuez une recherche à l’échelle de la flotte (sur n’importe quelle étendue) d’une menace sur tous vos pare-feu au lieu de rechercher la menace manuellement.

Exemples d’invites :

- L’ID de signature <Numéro d’ID> n’a-t-il été arrêté que par ce pare-feu ? Qu’en est-il des autres sur l’ensemble de ce tenant ?

- Le premier résultat a-t-il été repéré par un autre pare-feu de l’abonnement <Nom de l’abonnement> ?

- Au cours de la semaine dernière, un pare-feu du groupe de ressources <Nom du groupe de ressources> a-t-il repéré l’ID de signature <Numéro d’ID> ?

Générer des recommandations pour sécuriser votre environnement en utilisant la fonctionnalité IDPS du Pare-feu Azure

Obtenez des informations de la documentation sur l’utilisation de la fonctionnalité IDPS du Pare-feu Azure pour sécuriser votre environnement au lieu de devoir rechercher ces informations manuellement.

Exemples d’invites :

- Comment faire pour me protéger contre les futures attaques de cet attaquant sur l’ensemble de mon infrastructure ?

- Si je veux garantir que tous mes pare-feu sont protégés contre les attaques contre les attaques contre les attaques provenant de l’ID de signature <Numéro d’ID>, comment procéder ?

- Quelle est la différence de risque entre les modes alerte uniquement et alerte et blocage pour IDPS ?

Remarque

Copilot pour la sécurité peut également utiliser la capacité de la Documentation Demander à Microsoft pour fournir des informations sur l’utilisation de la fonctionnalité IDPS du Pare-feu Azure pour sécuriser votre environnement.

Fournir des commentaires

Vos commentaires sont essentiels pour guider le développement actuel et planifié du produit. La meilleure façon de fournir ces commentaires est de le faire directement dans le produit. Sélectionnez Comment jugez-vous cette réponse ? en bas de chaque prompt terminé et choisissez l’une des options suivantes :

- Semble correcte : sélectionnez cette option si les résultats sont précis, d’après votre évaluation.

- Besoin d’amélioration : sélectionnez cette option si des détails dans les résultats sont incorrects ou incomplets, d’après votre évaluation.

- Inappropriée : sélectionnez cette option si les résultats contiennent des informations douteuses, ambiguës ou potentiellement dangereuses.

Pour chaque option de commentaire, vous pouvez fournir plus d’informations dans la boîte de dialogue qui s’affiche ensuite. Dans la mesure du possible, et quand le résultat est Besoin d’amélioration, écrivez quelques mots expliquant ce qu’il est possible de faire pour améliorer le résultat. Si vous avez entré des prompts spécifiques au Pare-feu Azure et que les résultats ne sont pas liés, incluez alors ces informations.

Traitement des données et confidentialité

Lorsque vous interagissez avec Copilot pour la sécurité pour obtenir des données du Pare-feu Azure, Copilot extrait ces données depuis le Pare-feu Azure. Les prompts, les données récupérées et le résultat affiché dans les résultats du prompt sont traités et stockés dans le service Copilot. Pour plus d’informations, consultezConfidentialité et sécurité des données dans Microsoft Copilot pour la sécurité.