Exporter des données vers une destination sécurisée sur un Réseau virtuel Azure

L’exportation de données dans IoT Central vous permet de diffuser en continu des données d’appareil vers des destinations comme Stockage Blob Azure, Azure Event Hubs, la messagerie Azure Service Bus ou Azure Data Explorer. Vous pouvez verrouiller ces destinations en utilisant Réseau virtuel Microsoft Azure et des points de terminaison privés.

Actuellement, il n’est pas possible de connecter une application IoT Central directement à un réseau virtuel pour l’exportation de données. Toutefois, comme IoT Central est un service Azure approuvé, il est possible de configurer une exception aux règles de pare-feu et de se connecter à une destination sécurisée sur un réseau virtuel. Dans ce scénario, vous utilisez généralement une identité managée pour authentifier et autoriser avec la destination.

Prérequis

Une application IoT Central. Pour plus d’informations, consultez Créer une application IoT Central.

Exportation de données configurée dans votre application IoT Central pour envoyer des données d’appareil vers une destination telle que Stockage Blob Azure, Azure Event Hubs, Azure Service Bus ou Azure Data Explorer. Vous devez configurer la destination pour utiliser une identité managée. Pour en savoir plus, consultez Exporter des données IoT vers des destinations cloud à l’aide des fonctionnalités de stockage Blob.

Configurer le service de destination

Si vous souhaitez configurer Stockage Blob Azure pour utiliser un réseau virtuel et un point de terminaison privé, consultez :

- Configurer des pare-feu et des réseaux virtuels dans Stockage Azure

- Points de terminaison privés pour votre compte de stockage

Si vous souhaitez configurer Azure Event Hubs pour utiliser un réseau virtuel et un point de terminaison privé, consultez :

- Autoriser l'accès à un espace de noms Azure Event Hubs à partir de réseaux virtuels spécifiques

- Autoriser l’accès aux espaces de noms Azure Event Hubs via des points de terminaison privés

Si vous souhaitez configurer la messagerie Azure Service Bus pour utiliser un réseau virtuel et un point de terminaison privé, consultez :

- Autoriser l’accès à un espace de noms Azure Service Bus à partir de réseaux virtuels spécifiques

- Autoriser l’accès à des espaces de noms Azure Service Bus via des points de terminaison privés

Configurer l’exception de pare-feu

Si vous souhaitez permettre à IoT Central de se connecter à une destination sur un réseau virtuel, activez une exception de pare-feu sur le réseau virtuel pour autoriser les connexions à partir de services Azure approuvés.

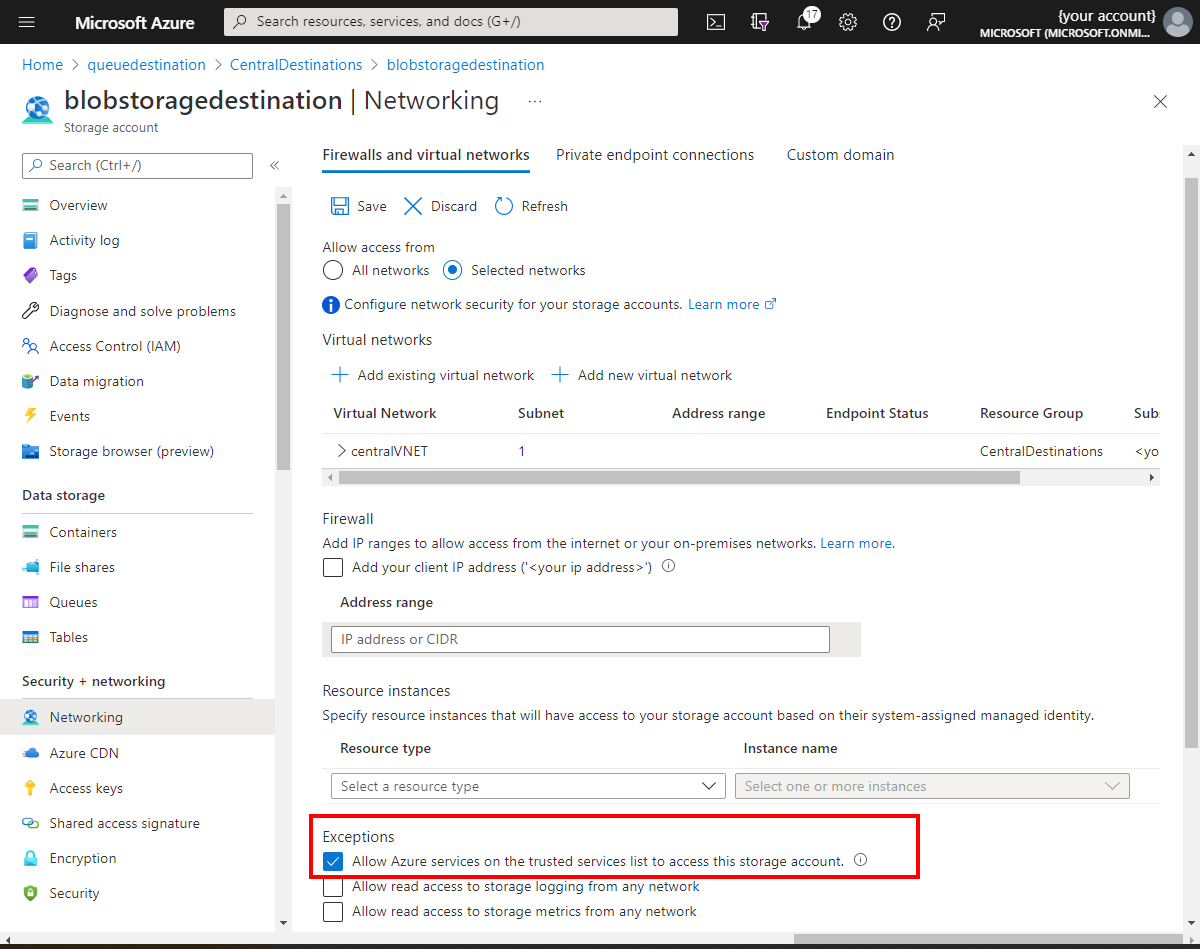

Pour configurer l’exception dans le portail Azure pour Stockage Blob Azure, accédez à Mise en réseau > Pare-feu et réseaux virtuels. Puis sélectionnez Autorisez les services Azure figurant dans la liste des services approuvés à accéder à ce compte de stockage. :

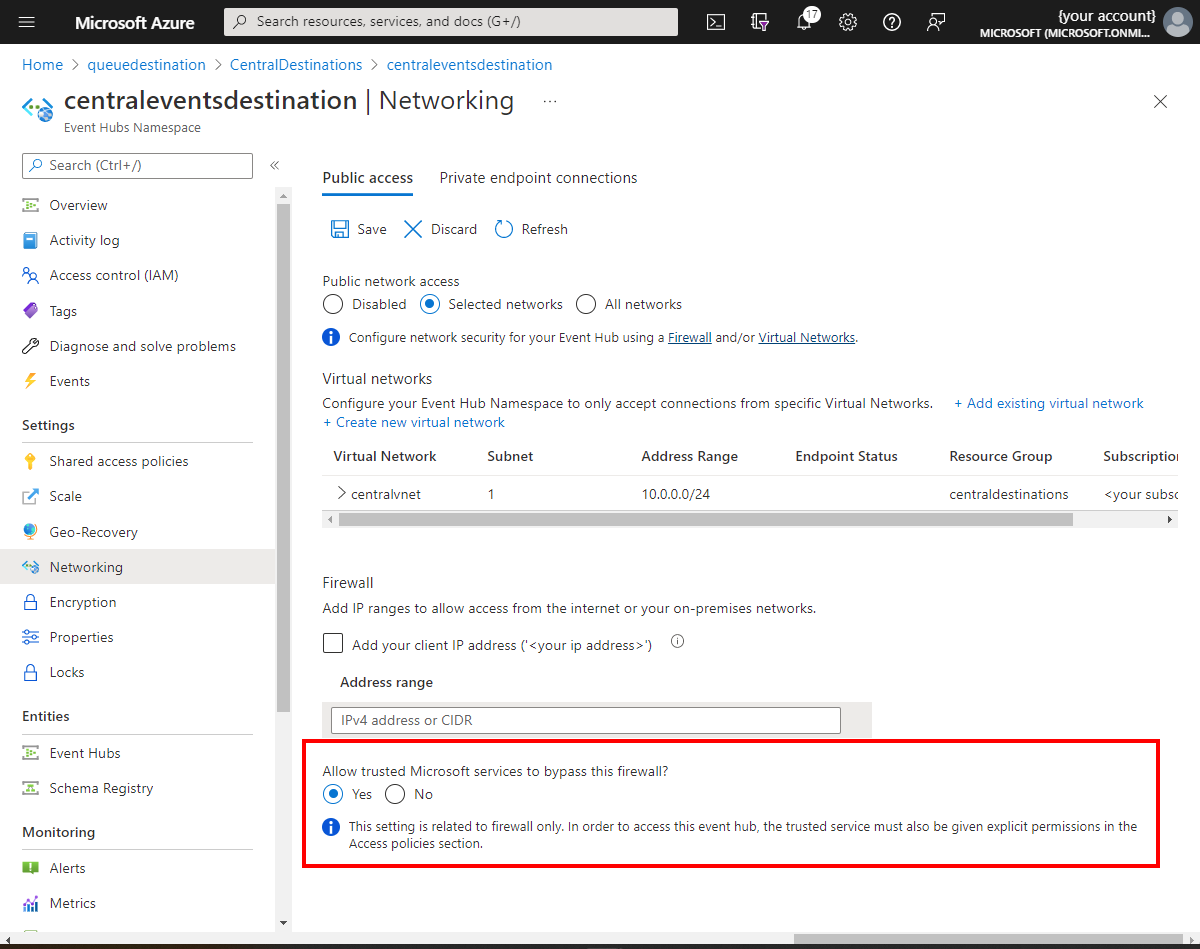

Pour configurer l’exception dans le portail Azure pour Azure Event Hubs, accédez à Mise en réseau > Accès public. Sélectionnez ensuite Oui pour permettre aux services Microsoft de confiance de contourner ce pare-feu :

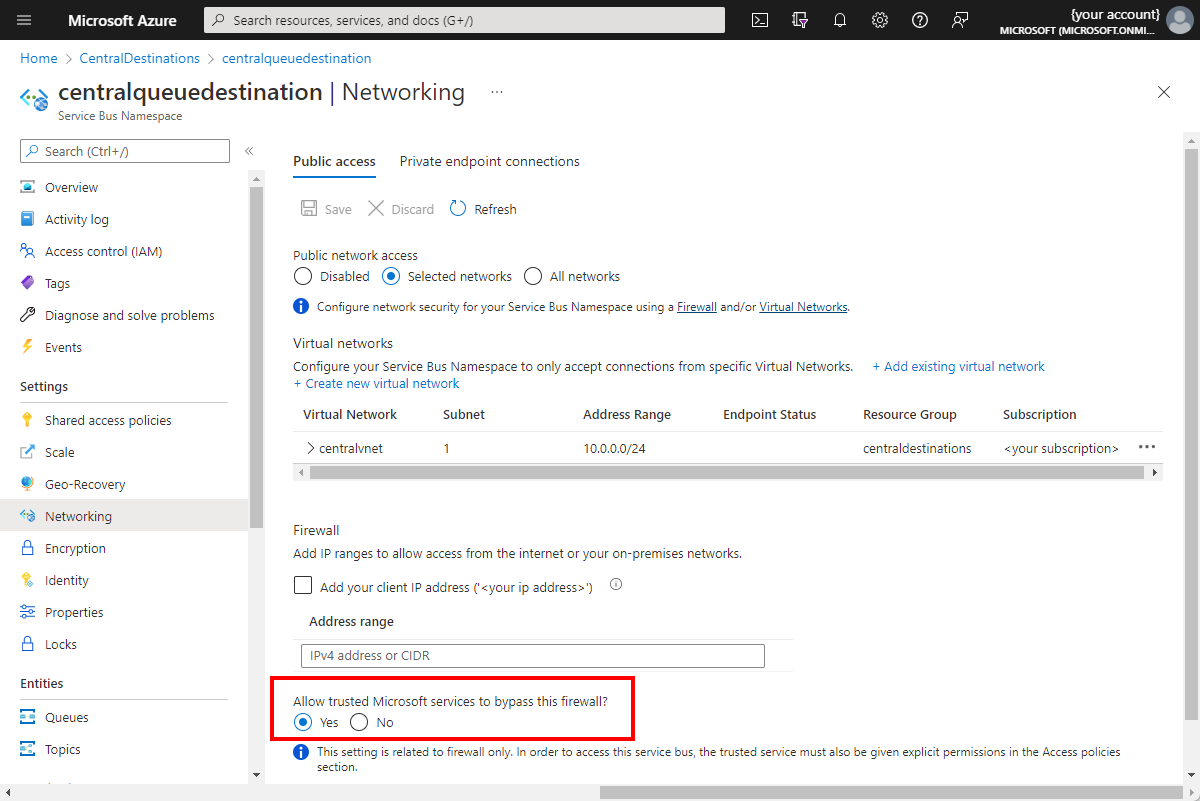

Pour configurer l’exception dans le portail Azure pour Azure Service Bus, accédez à Mise en réseau > Accès public. Sélectionnez ensuite Oui pour permettre aux services Microsoft de confiance de contourner ce pare-feu :

Étapes suivantes

Maintenant que vous avez appris à exporter des données vers une destination verrouillée sur un réseau virtuel, voici l’étape suivante que nous vous suggérons :