Gérer des règles de pare-feu pour le serveur flexible Azure Database pour MySQL à l’aide du portail Azure

Cet article fournit une vue d’ensemble de la gestion des règles de pare-feu après la création d’une instance de serveur flexible Azure Database pour MySQL. L’accès public (adresses IP autorisées) fait en sorte que les connexions à l’instance de serveur flexible Azure Database pour MySQL sont limitées aux seules adresses IP autorisées. Les adresses IP des clients doivent être autorisées dans les règles de pare-feu.

Cet article porte sur la création d’une instance de serveur flexible Azure Database pour MySQL avec accès public (adresses IP autorisées) à l’aide du portail Azure.

Pour en savoir plus à ce sujet, consultez Accès public (adresses IP autorisées). Vous pouvez définir les règles de pare-feu au moment de la création du serveur (recommandé), mais les ajouter ultérieurement.

Le serveur flexible Azure Database pour MySQL prend en charge deux méthodes de connectivité réseau s’excluant mutuellement pour vous connecter à votre instance de serveur flexible Azure Database pour MySQL. Les deux options sont les suivantes :

- Accès public (adresses IP autorisées)

- Accès privé (intégration au réseau virtuel)

Créer une règle de pare-feu lors de la création d’un serveur

Sélectionnez Créer une ressource (+) dans l’angle supérieur gauche du portail.

Sélectionnez Bases de données>Azure Database pour MySQL. Vous pouvez également entrer MySQL dans la zone de recherche pour localiser le service.

Sélectionnez Serveur flexible comme option de déploiement.

Remplissez le formulaire Informations de base.

Accédez à l’onglet Mise en réseau pour configurer la façon dont vous souhaitez vous connecter à votre serveur.

Dans Méthode de connectivité, sélectionnez Accès public (adresses IP autorisées) . Pour créer les Règles de pare-feu, spécifiez le nom de la règle de pare-feu ainsi qu’une adresse IP unique, ou une plage d’adresses. Si vous souhaitez limiter la règle à une seule adresse IP, tapez la même adresse dans les champs d’adresse IP de début et d’adresse IP de fin. Ouvrir le pare-feu permet aux administrateurs, aux utilisateurs et aux applications d’accéder à toute base de données sur le serveur MySQL pour laquelle ils disposent d’informations d’identification valides.

Remarque

Le serveur flexible Azure Database pour MySQL crée un pare-feu au niveau du serveur. Il empêche les applications et les outils externes de se connecter au serveur et à toute base de données sur le serveur, sauf si vous créez une règle de pare-feu pour ouvrir le pare-feu à des adresses IP spécifiques.

Sélectionnez Vérifier + créer pour passer en revue votre configuration de serveur flexible Azure Database pour MySQL.

Sélectionnez Créer pour approvisionner le serveur. L'approvisionnement peut prendre quelques minutes.

Créer une règle de pare-feu une fois le serveur créé

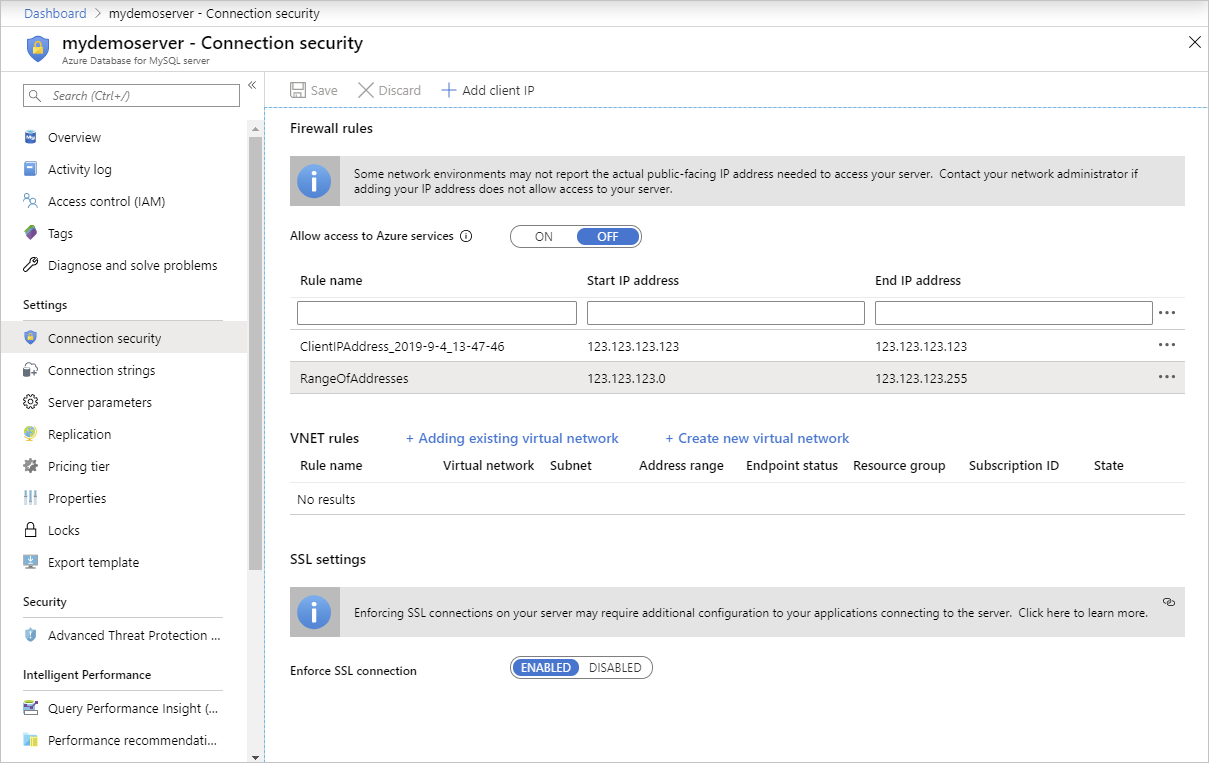

Dans le portail Azure, sélectionnez l’instance de serveur flexible Azure Database pour MySQL sur lequel vous voulez ajouter des règles de pare-feu.

Dans la page du serveur flexible Azure Database pour MySQL, sous le titre Paramètres, sélectionnez Réseau pour ouvrir la page Réseau de l’instance de serveur flexible Azure Database pour MySQL.

Sélectionnez Ajouter l’adresse IP actuelle du client dans les règles de pare-feu. Cette opération crée automatiquement une règle de pare-feu avec l’adresse IP publique de votre ordinateur, telle que détectée par le système Azure.

Vérifiez votre adresse IP avant d’enregistrer la configuration. Dans certains cas, l’adresse IP identifiée par le portail Azure diffère de l’adresse IP utilisée lors de l’accès à Internet et aux serveurs Azure. Par conséquent, vous devrez peut-être modifier les adresses IP de début et de fin pour que la règle fonctionne de la manière souhaitée.

Vous pouvez utiliser un moteur de recherche ou tout autre outil en ligne pour vérifier votre adresse IP. (par exemple, lancez une recherche sur « quelle est mon adresse IP »).

Ajoutez des plages d’adresses supplémentaires. Dans les règles de pare-feu de l’instance de serveur flexible Azure Database pour MySQL, vous pouvez spécifier une seule adresse IP ou une plage d’adresses. Si vous souhaitez limiter la règle à une seule adresse IP, tapez la même adresse dans les champs d’adresse IP de début et d’adresse IP de fin. L’ouverture du pare-feu permet aux administrateurs, utilisateurs et applications d’accéder à toute base de données de l’instance de serveur flexible Azure Database pour MySQL pour laquelle ils disposent d’informations d’identification valides.

Sélectionnez Enregistrer dans la barre d’outils pour enregistrer cette règle de pare-feu. Attendez la confirmation que la mise à jour des règles de pare-feu a réussi.

Se connecter à partir d’Azure

Vous pouvez activer des ressources ou des applications déployées dans Azure pour vous connecter à votre instance de serveur flexible Azure Database pour MySQL. Celles-ci comprennent les applications web hébergées dans Azure App Service, s’exécutant sur une machine virtuelle Azure, une passerelle de gestion des données Azure Data Factory et bien plus encore.

Quand une application dans Azure tente de se connecter à votre serveur, le pare-feu vérifie que les connexions Azure sont autorisées. Vous pouvez activer ce paramètre en sélectionnant l’option Autoriser l’accès public à partir des ressources et services Azure dans Azure sur ce serveur dans le portail à partir de l’onglet Réseau et en sélectionnantEnregistrer.

Les ressources peuvent se trouver sur le même réseau virtuel (VNET) ou dans le même groupe de ressources pour que la règle de pare-feu autorise ces connexions. La demande n’atteint pas l’instance de serveur flexible Azure Database pour MySQL si la tentative de connexion n’est pas autorisée.

Important

Cette option configure le pare-feu pour autoriser toutes les connexions à partir d’Azure, notamment les connexions issues des abonnements d’autres clients. Lorsque vous sélectionnez cette option, vérifiez que votre connexion et vos autorisations utilisateur limitent l’accès aux seuls utilisateurs autorisés.

Nous vous recommandons de choisir Accès privé (intégration au réseau virtuel) pour accéder de manière sécurisée au serveur flexible Azure Database pour MySQL.

Gérer les règles de pare-feu existantes par le biais du portail Azure

Répétez les étapes suivantes pour gérer les règles de pare-feu.

- Pour ajouter l’ordinateur actuel, sélectionnez + Ajouter l’adresse IP actuelle du client dans les règles de pare-feu. Sélectionnez Enregistrer pour enregistrer les modifications.

- Pour ajouter des adresses IP supplémentaires, remplissez les champs Nom de la règle, Adresse IP de début et Adresse IP de fin. Sélectionnez Enregistrer pour enregistrer les modifications.

- Pour modifier une règle existante, sélectionnez un des champs de la règle, puis modifiez-le. Sélectionnez Enregistrer pour enregistrer les modifications.

- Pour supprimer une règle existante, sélectionnez les points de suspension [...] et sélectionnez Supprimer pour supprimer la règle. Sélectionnez Enregistrer pour enregistrer les modifications.