Scénarios réseau pour le service de migration dans Azure Database pour PostgreSQL

S’APPLIQUE À :  Azure Database pour PostgreSQL : serveur flexible

Azure Database pour PostgreSQL : serveur flexible

Cet article décrit différents scénarios de connexion d’une base de données source à une instance d’Azure Database pour PostgreSQL à l’aide du service de migration dans Azure Database pour PostgreSQL. Chaque scénario a différentes exigences et configurations réseau afin d’établir une connexion pour la migration. Les détails spécifiques varient en fonction de la configuration et des exigences réelles du réseau de l’environnement source et de l’environnement cible.

Le tableau suivant récapitule les scénarios de migration. Le tableau indique si chaque scénario est pris en charge en fonction des configurations des environnements source et cible.

| Source PostgreSQL | Cible | Pris en charge |

|---|---|---|

| Locale avec une adresse IP publique | Connecter Azure Database pour PostgreSQL - Serveur flexible avec accès public | Oui |

| Locale avec une adresse IP privée via un réseau privé virtuel (VPN) ou Azure ExpressRoute | Azure Database pour PostgreSQL – Serveur flexible intégré à un réseau virtuel | Oui |

| Amazon Relational Database Service (Amazon RDS) pour PostgreSQL ou Amazon Aurora PostgreSQL avec une adresse IP publique | Connecter Azure Database pour PostgreSQL - Serveur flexible avec accès public | Oui |

| Amazon RDS pour PostgreSQL ou Amazon Aurora PostgreSQL avec accès privé via un VPN ou ExpressRoute | Serveurs flexibles Azure Database pour PostgreSQL intégrés de réseau virtuel | Oui |

| Google Cloud SQL pour PostgreSQL | Connecter Azure Database pour PostgreSQL - Serveur flexible avec accès public | Oui |

| Google Cloud SQL pour PostgreSQL avec accès privé via un VPN ou ExpressRoute | Serveurs flexibles Azure Database pour PostgreSQL intégrés de réseau virtuel | Oui |

| PostgreSQL installé sur une machine virtuelle Azure dans le même réseau virtuel ou dans un autre réseau virtuel | Azure Database pour PostgreSQL – Serveur flexible intégré au réseau virtuel dans le même réseau virtuel ou dans un autre réseau virtuel | Oui |

| Azure Database pour PostgreSQL - Serveur unique avec accès public | Serveurs flexibles Azure Database pour PostgreSQL intégrés de réseau virtuel | Oui |

| Azure Database pour PostgreSQL – Serveur unique avec un point de terminaison privé | Serveurs flexibles Azure Database pour PostgreSQL intégrés de réseau virtuel | Oui |

| Azure Database pour PostgreSQL – Serveur unique avec un point de terminaison privé | Azure Database pour PostgreSQL – Serveur flexible avec un point de terminaison privé | Oui |

| Sources PostgreSQL avec accès privé | Azure Database pour PostgreSQL – Serveur flexible avec un point de terminaison privé | Oui |

| Sources PostgreSQL avec accès privé | Connecter Azure Database pour PostgreSQL - Serveur flexible avec accès public | Non |

Local (adresse IP publique) vers un serveur flexible (accès public)

Étapes de mise en réseau :

- Vérifiez que le serveur de base de données source a une adresse IP publique.

- Configurez le pare-feu de façon à autoriser les connexions sortantes sur le port PostgreSQL (le port par défaut est 5432).

- Vérifiez que le serveur de base de données source est accessible via Internet.

- Testez la configuration en vérifiant la connectivité de l’instance cible d’Azure Database pour PostgreSQL vers la base de données source. Vérifiez que le service de migration peut accéder aux données sources.

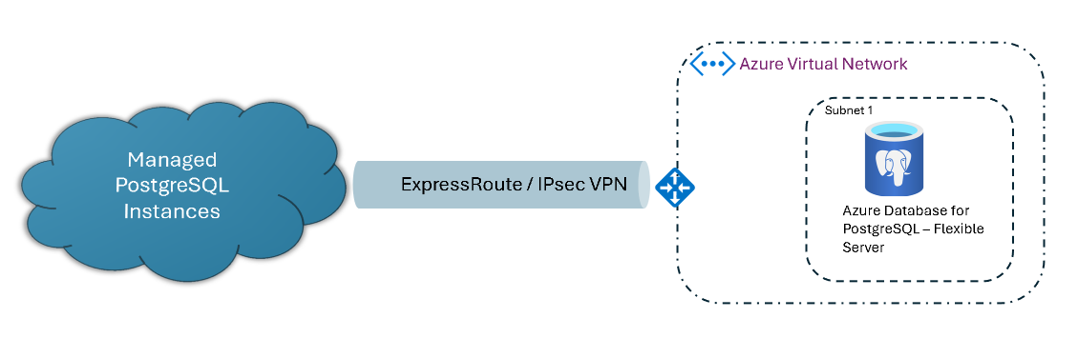

Local (adresse IP privée) vers un serveur flexible intégré au réseau virtuel (ExpressRoute ou VPN)

Étapes de mise en réseau :

- Configurez un VPN site à site ou une instance ExpressRoute pour une connexion sécurisée et fiable entre le réseau local et Azure.

- Configurez le réseau virtuel Azure de façon à autoriser l’accès à partir de la plage d’adresses IP locales.

- Configurez des règles de groupe de sécurité réseau de façon à autoriser le trafic sur le port PostgreSQL (le port par défaut est 5432) à partir du réseau local.

- Testez la configuration en vérifiant la connectivité de l’instance cible d’Azure Database pour PostgreSQL vers la base de données source. Vérifiez que le service de migration peut accéder aux données sources.

Service PostgreSQL managé (adresse IP publique) vers un serveur flexible (accès public/privé)

L’instance PostgreSQL source dans un fournisseur de cloud (par exemple, AWS ou GCP) doit avoir une adresse IP publique ou une connexion directe à Azure.

Étapes de mise en réseau :

Accès public

- Si votre instance PostgreSQL dans Amazon Web Services (AWS), Google Cloud Platform (GCP) ou un autre service PostgreSQL managé n’est pas accessible publiquement, modifiez l’instance de façon à autoriser les connexions à partir d’Azure. Dans la console du fournisseur de cloud (par exemple, dans AWS Management Console ou dans la console Google Cloud), modifiez le paramètre de façon à autoriser l’accessibilité publique.

- Dans les paramètres de sécurité du fournisseur de cloud (par exemple, dans les groupes de sécurité dans AWS ou dans les règles de pare-feu dans GCP), ajoutez une règle de trafic entrant pour autoriser le trafic à partir de l’adresse IP publique ou du domaine public Azure Database pour PostgreSQL.

Accès privé

- Établissez une connexion sécurisée à l’aide d’ExpressRoute, d’un VPN IPsec ou de services de connexion privée équivalents du fournisseur de cloud (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) vers Azure.

- Dans les paramètres de sécurité du fournisseur de cloud source (par exemple, groupes de sécurité AWS ou règles de pare-feu GCP), ajoutez une règle de trafic entrant pour autoriser le trafic à partir de l’adresse IP publique ou du domaine public Azure Database pour PostgreSQL, ou à partir de la plage d’adresses IP du réseau virtuel Azure sur le port PostgreSQL (le port par défaut est 5432).

- Créez un réseau virtuel dans Azure dans la même région que votre instance d’Azure Database pour PostgreSQL. Configurez le groupe de sécurité réseau de façon à autoriser les connexions sortantes vers l’adresse IP de l’instance PostgreSQL du fournisseur de cloud source sur le port par défaut 5432.

- Configurez des règles de groupe de sécurité réseau dans Azure de façon à autoriser les connexions entrantes du fournisseur de cloud (par exemple, AWS ou GCP) vers la plage d’adresses IP Azure Database pour PostgreSQL.

- Testez la connectivité entre votre instance PostgreSQL dans le service PostgreSQL managé (par exemple, AWS, GCP ou Heroku) et Azure Database pour PostgreSQL pour garantir qu’aucun problème réseau ne se produit.

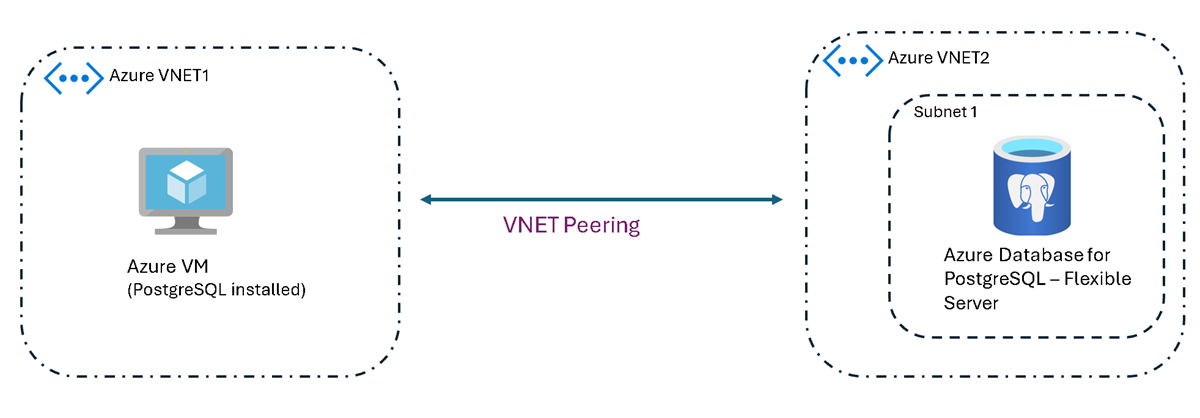

Machines virtuelles Azure (accès privé) vers Azure Database pour PostgreSQL (différents réseaux virtuels)

Ce scénario décrit la connectivité entre une instance de Machines virtuelles Azure et une instance d’Azure Database pour PostgreSQL qui se trouvent dans différents réseaux virtuels. L’appairage de réseaux virtuels et les règles de groupe de sécurité réseau appropriées sont nécessaires pour faciliter le trafic entre les réseaux virtuels.

Étapes de mise en réseau :

- Configurez l’appairage de réseaux virtuels entre les deux réseaux virtuels pour activer la connectivité réseau directe.

- Configurez des règles de groupe de sécurité réseau pour autoriser le trafic entre les réseaux virtuels sur le port PostgreSQL.

Machine virtuelle Azure vers Azure Database pour PostgreSQL (même réseau virtuel)

La configuration est simple lorsqu’une machine virtuelle Azure et une instance d’Azure Database pour PostgreSQL se trouvent dans le même réseau virtuel. Définissez des règles de groupe de sécurité réseau de façon à autoriser le trafic interne sur le port PostgreSQL. Aucune autre règle de pare-feu n’est nécessaire, car le trafic reste dans le réseau virtuel.

Étapes de mise en réseau :

- Vérifiez que la machine virtuelle et le serveur PostgreSQL se trouvent dans le même réseau virtuel.

- Configurez des règles de groupe de sécurité réseau de façon à autoriser le trafic dans le même réseau virtuel sur le port PostgreSQL.

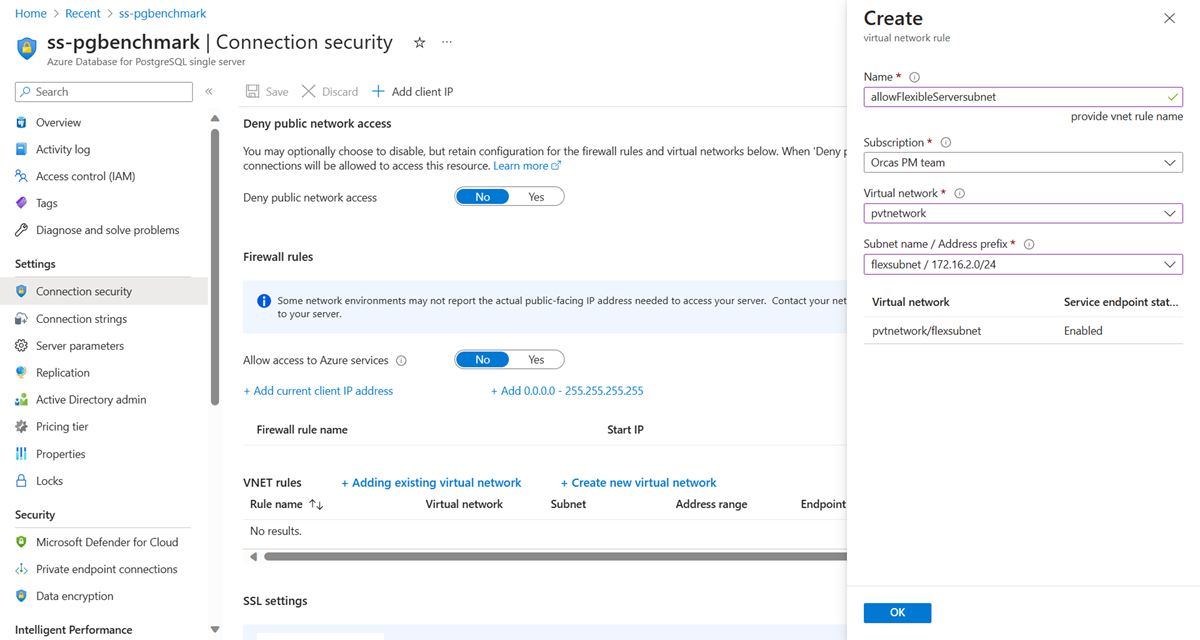

Serveur unique (accès public) vers un serveur flexible intégré au réseau virtuel

Pour faciliter la connectivité entre une instance d’Azure Database pour PostgreSQL – Serveur unique avec accès public et un serveur flexible intégré au réseau virtuel, configurez le serveur unique de façon à autoriser les connexions à partir du sous-réseau où le serveur flexible est déployé.

Voici un bref aperçu des étapes de configuration de cette connectivité :

Ajoutez une règle de réseau virtuel à un serveur unique :

Dans le portail Azure, accédez à votre instance d’Azure Database pour PostgreSQL – Serveur unique.

Accédez aux paramètres Sécurité de connexion.

Dans la section Règles de réseau virtuel, sélectionnez Ajouter un réseau virtuel existant.

Spécifiez quel réseau virtuel peut se connecter à votre serveur unique.

Configurez les paramètres de règle :

Dans le volet de configuration, entrez un nom pour la nouvelle règle de réseau virtuel.

Sélectionnez l’abonnement où se trouve votre serveur flexible.

Sélectionnez le réseau virtuel et le sous-réseau spécifique associé à votre serveur flexible.

Sélectionnez OK pour confirmer les paramètres.

Une fois ces étapes effectuées, le serveur unique est configuré de manière à accepter les connexions à partir du sous-réseau du serveur flexible, pour une communication sécurisée entre les deux serveurs.

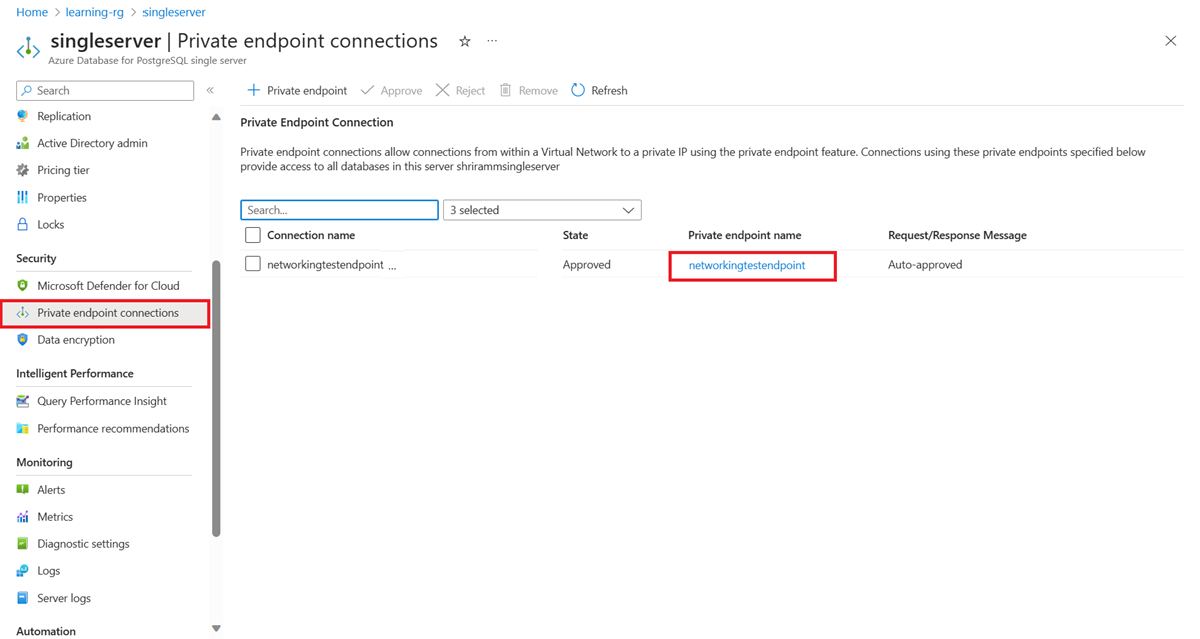

Serveur unique (point de terminaison privé) vers un serveur flexible intégré au réseau virtuel

Pour faciliter la connectivité à partir d’une instance d’Azure Database pour PostgreSQL – Serveur unique disposant d’un point de terminaison privé vers un serveur flexible intégré au réseau virtuel :

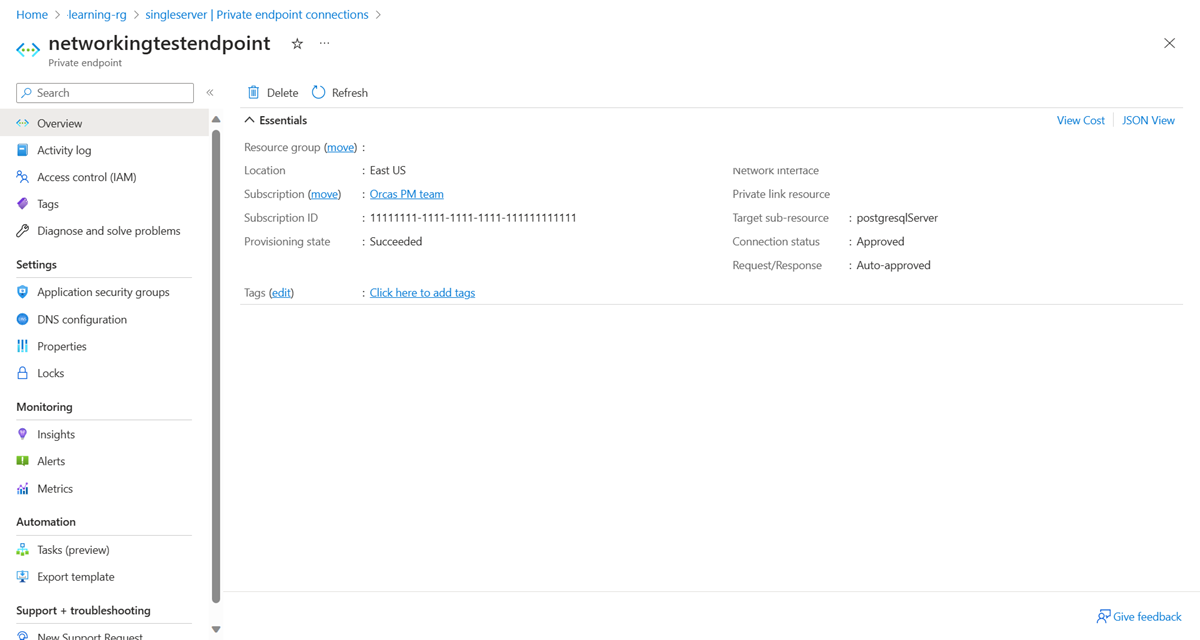

Obtenir les détails du point de terminaison privé :

Dans le portail Azure, accédez à l’instance d’Azure Database pour PostgreSQL – Serveur unique. Sélectionnez le point de terminaison privé pour afficher les détails de son réseau virtuel et de son sous-réseau.

Accédez au volet Réseau du serveur flexible. Notez les informations relatives au réseau virtuel et au sous-réseau du serveur.

Évaluez les exigences d’appairage de réseaux virtuels :

Si les deux serveurs se trouvent dans des réseaux virtuels différents, vous devez activer l’appairage de réseaux virtuels pour connecter les réseaux virtuels. L’appairage est facultatif si les serveurs se trouvent dans le même réseau virtuel, mais dans différents sous-réseaux. Vérifiez qu’aucun groupe de sécurité réseau ne bloque le trafic du serveur flexible vers le serveur unique.

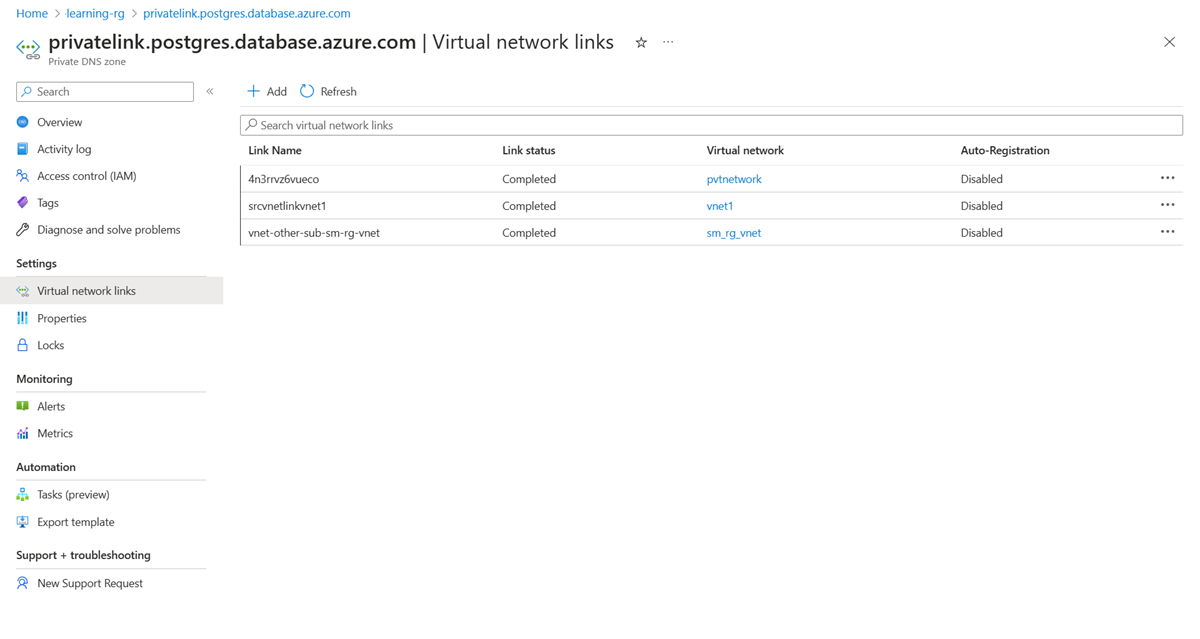

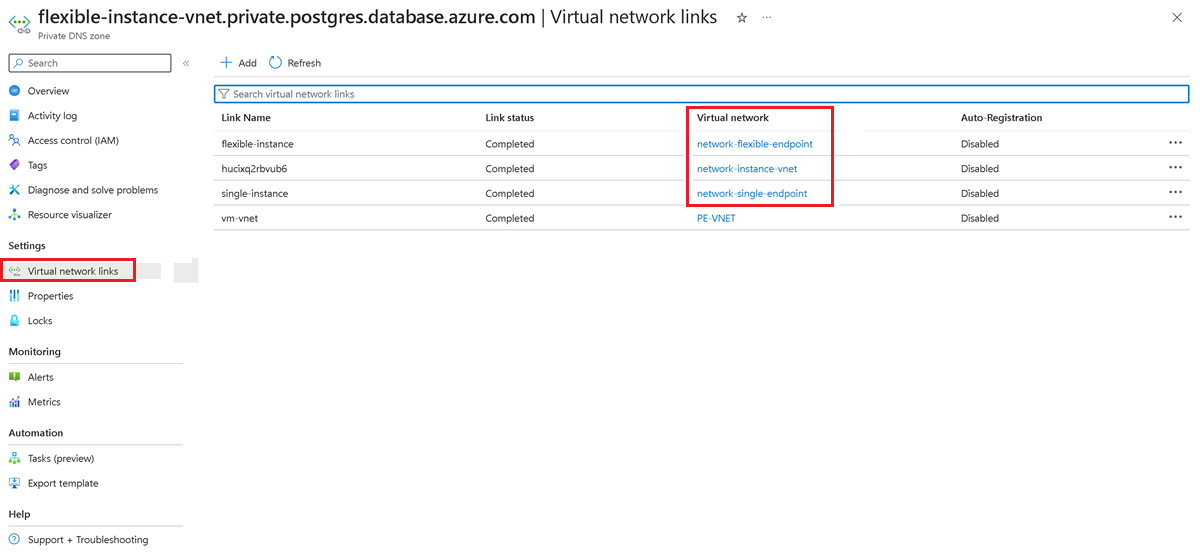

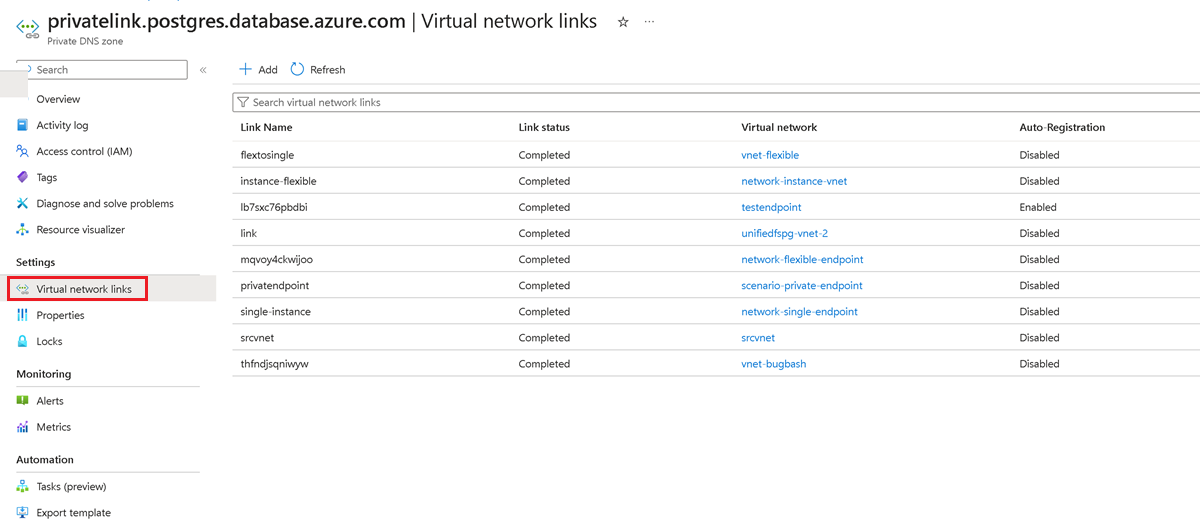

Configurez la zone DNS privée :

Accédez au volet Réseau du serveur flexible et vérifiez si une zone DNS privée est configurée. Si une zone DNS privée est en cours d’utilisation, accédez-y dans le portail. Dans le volet gauche, sélectionnez Liaisons de réseau virtuel et vérifiez si le réseau virtuel du serveur unique et du serveur flexible apparaît dans cette liste.

Si une zone DNS privée n’est pas utilisée, sélectionnez le bouton Ajouter et créez une liaison vers cette zone DNS privée pour les réseaux virtuels du serveur unique et du serveur flexible.

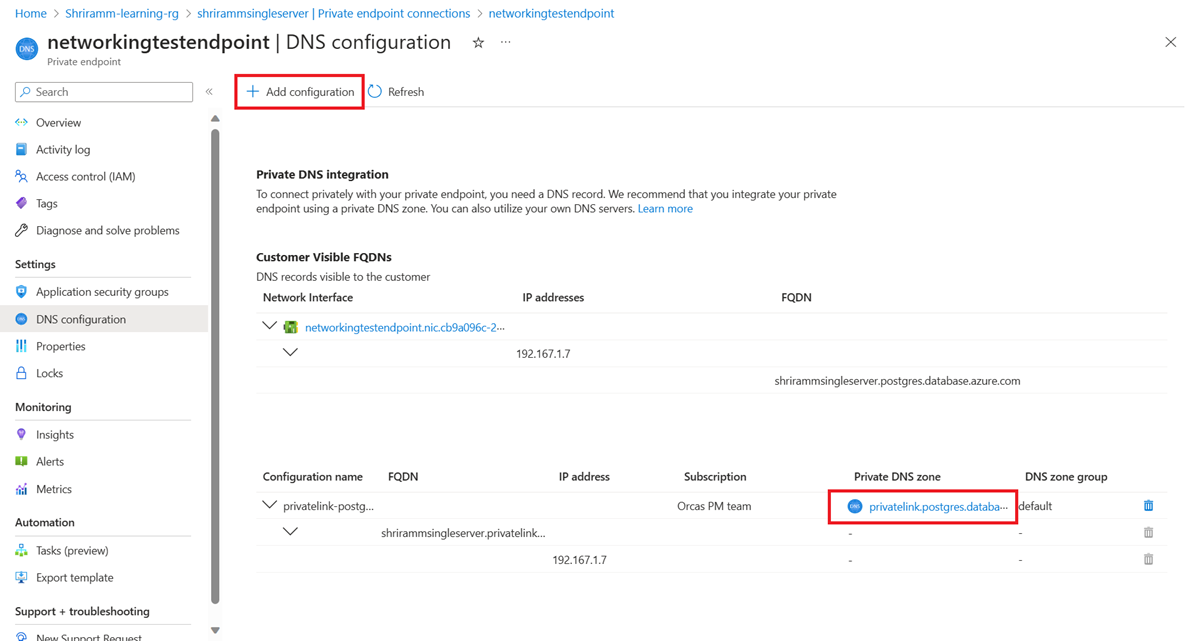

Accédez au point de terminaison privé de votre serveur unique et sélectionnez le volet Configuration DNS. Vérifiez si une zone DNS privée est attachée à ce point de terminaison. Si ce n’est pas le cas, attachez une zone DNS privée en sélectionnant le bouton Ajouter une configuration.

Sélectionnez la zone DNS privée sur le point de terminaison privé de votre serveur unique. Vérifiez si les réseaux virtuels du serveur unique et du serveur flexible apparaissent dans les liaisons de réseau virtuel. Si ce n’est pas le cas, effectuez les étapes décrites précédemment pour ajouter les liaisons aux réseaux virtuels du serveur unique et du serveur flexible à cette zone DNS privée.

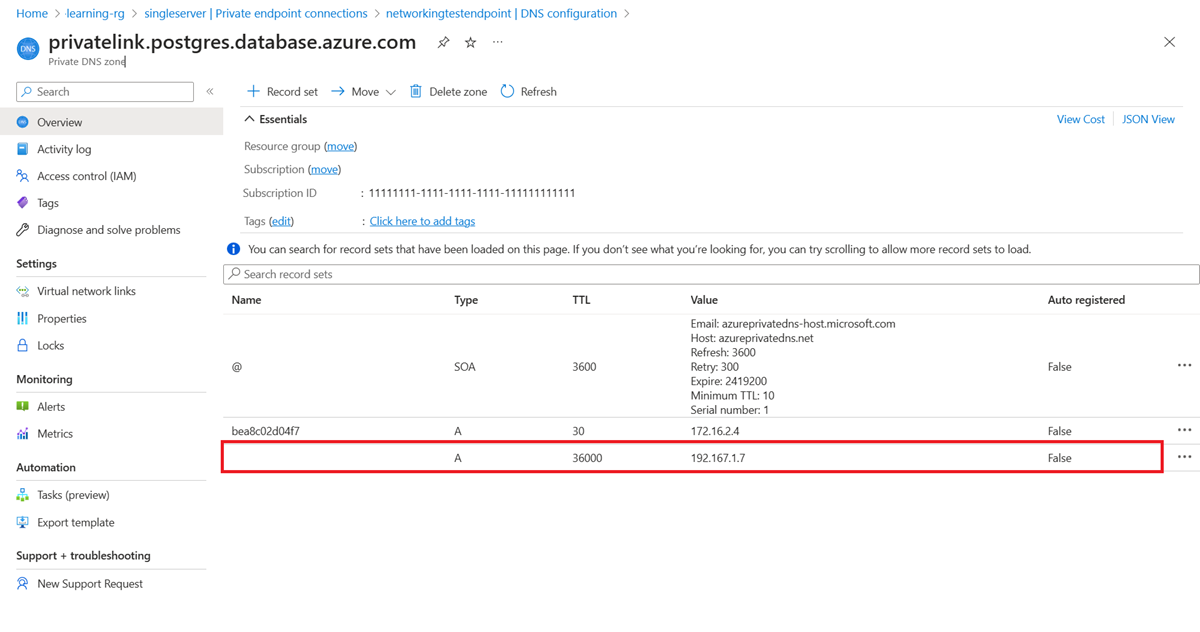

En guise de dernière vérification, accédez à la zone DNS privée du point de terminaison privé sur votre serveur unique, et vérifiez si un enregistrement A qui pointe vers une adresse IP privée est défini pour votre serveur unique.

L’exécution de ces étapes permet à l’instance d’Azure Database pour PostgreSQL – Serveur flexible de se connecter à l’instance d’Azure Database pour PostgreSQL – Serveur unique.

Serveur unique (point de terminaison privé) vers un serveur flexible (point de terminaison privé)

Cette section décrit les étapes de mise en réseau essentielles pour migrer à partir d’un serveur unique disposant d’un point de terminaison privé vers un serveur flexible disposant d’un point de terminaison privé dans Azure Database pour PostgreSQL. Elle comprend l’intégration d’un réseau virtuel de serveur d’exécution à un point de terminaison privé. Pour plus d’informations, consultez Serveur d’exécution de migration.

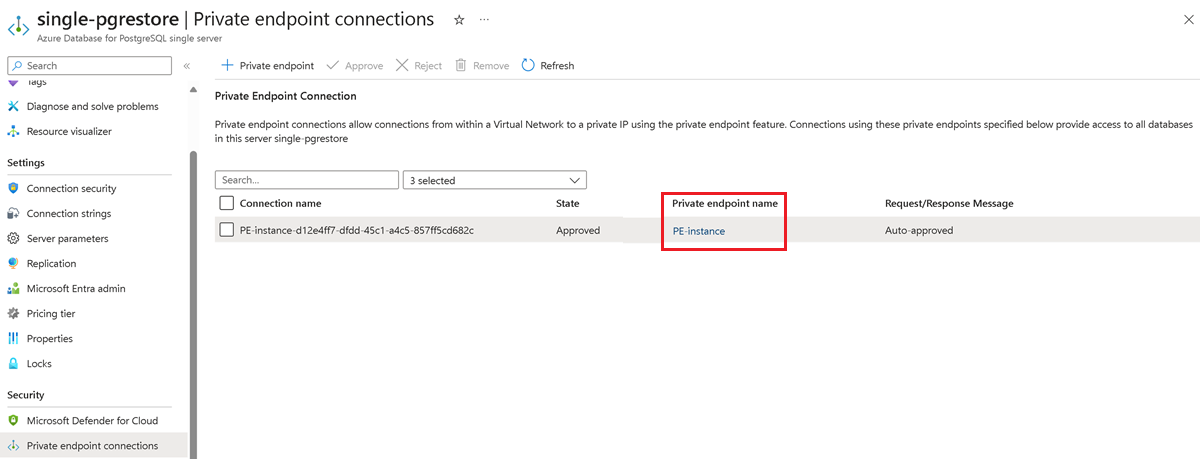

Collectez les détails du point de terminaison privé pour le serveur unique :

- Dans le portail Azure, accédez à l’instance d’Azure Database pour PostgreSQL – Serveur unique.

- Enregistrez les détails du réseau virtuel et du sous-réseau répertoriés sous la connexion de point de terminaison privé du serveur unique.

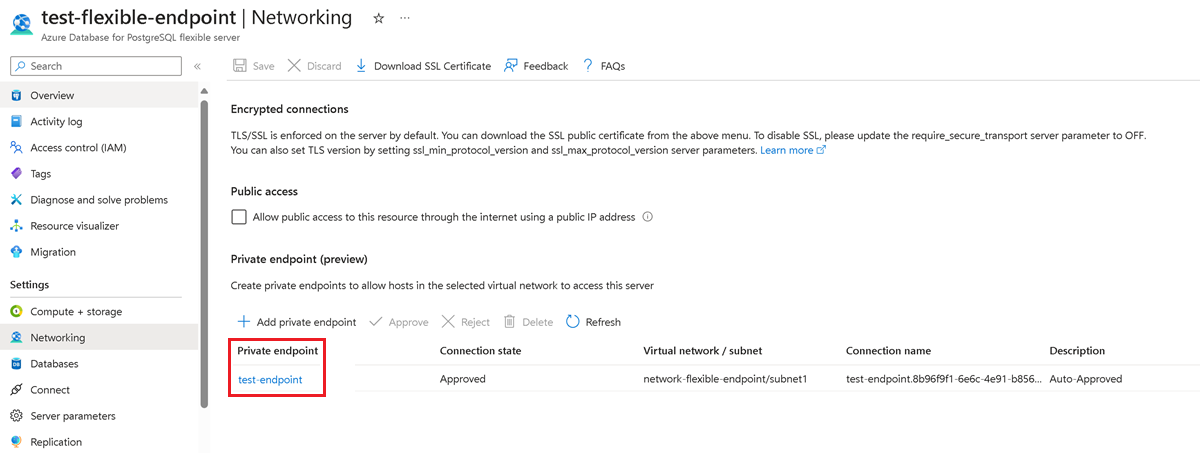

Collectez les détails du point de terminaison privé pour le serveur flexible :

- Dans le portail Microsoft Azure, accédez à l’instance d’Azure Database pour PostgreSQL – Serveur flexible.

- Enregistrez les détails du réseau virtuel et du sous-réseau répertoriés sous la connexion de point de terminaison privé du serveur flexible.

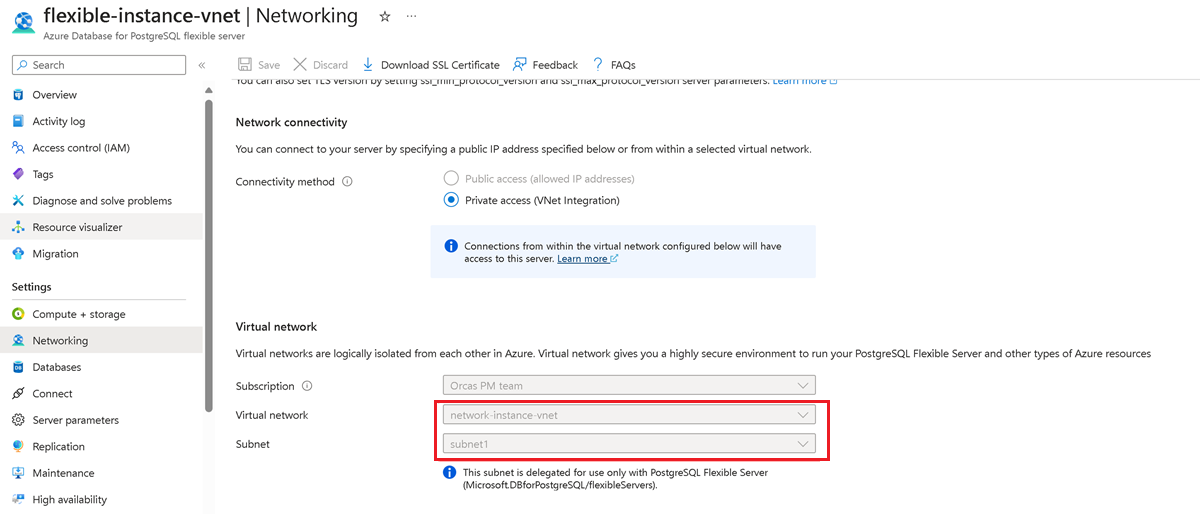

Collectez les détails du réseau virtuel pour le serveur d’exécution de migration :

- Dans le portail Azure, accédez au serveur d’exécution de migration. Autrement dit, accédez à l’instance d’Azure Database pour PostgreSQL – Serveur flexible intégrée au réseau virtuel.

- Enregistrez les détails du réseau virtuel et du sous-réseau répertoriés sous le réseau virtuel.

Évaluez les exigences d’appairage de réseaux virtuels :

- Activez l’appairage de réseaux virtuels si les serveurs se trouvent dans différents réseaux virtuels. Aucun appairage n’est nécessaire si les serveurs se trouvent dans le même réseau virtuel mais dans différents sous-réseaux.

- Vérifiez qu’aucun groupe de sécurité réseau ne bloque le trafic entre le serveur source, le serveur d’exécution de migration et le serveur cible.

Configuration de zone DNS privée :

Accédez au volet Réseau du serveur flexible et vérifiez si une zone DNS privée est configurée.

Si une zone DNS privée est en cours d’utilisation, accédez-y dans le portail. Dans le volet gauche, sélectionnez Liaisons de réseau virtuel et vérifiez si le réseau virtuel du serveur unique et du serveur flexible apparaît dans cette liste.

Attachez une zone DNS privée au point de terminaison privé du serveur unique, si elle n’est pas déjà configurée :

- Ajoutez des liaisons de réseau virtuel pour le serveur unique et le serveur d’exécution de migration à la zone DNS privée.

- Répétez le processus d’attachement de zone DNS et de liaison de réseau virtuel pour le point de terminaison privé du serveur flexible.

Sinon, lorsqu’un serveur DNS personnalisé ou des espaces de noms DNS personnalisés sont en cours d’utilisation, vous pouvez utiliser le champ de nom de domaine complet (FQDN)/IP personnalisé au lieu de lier une zone DNS privée. Cette configuration vous permet de résoudre directement les FQDN ou les adresses IP sans nécessiter l’intégration de zone DNS privée.

Source PostgreSQL (adresse IP privée) vers un serveur flexible (point de terminaison privé)

Cette section décrit les étapes de mise en réseau permettant de migrer une base de données PostgreSQL à partir d’un service PostgreSQL basé sur le cloud, d’une configuration locale ou d’une machine virtuelle, tous avec des adresses IP privées, vers une instance d’Azure Database pour PostgreSQL – Serveur flexible sécurisée avec un point de terminaison privé. La migration garantit un transfert de données sécurisé au sein d’un espace réseau privé en utilisant un VPN Azure ou ExpressRoute pour les connexions locales et l’appairage de réseaux virtuels ou un VPN pour les migrations cloud-à-cloud. Pour plus d’informations, consultez Serveur d’exécution de migration.

Établissez la connectivité réseau :

- Pour les sources locales, configurez un VPN site à site ou configurez ExpressRoute de façon à connecter votre réseau local au réseau virtuel d’Azure.

- Pour une machine virtuelle Azure, une instance Amazon, ou Google Compute Engine, vérifiez qu’un appairage de réseaux virtuels, une passerelle VPN ou une instance ExpressRoute est en place pour bénéficier d’une connectivité sécurisée au réseau virtuel d’Azure.

Collectez les détails du réseau virtuel pour le serveur d’exécution de migration :

- Dans le portail Azure, accédez au serveur d’exécution de migration. Autrement dit, accédez à l’instance d’Azure Database pour PostgreSQL – Serveur flexible intégrée au réseau virtuel.

- Enregistrez les détails du réseau virtuel et du sous-réseau répertoriés sous le réseau virtuel.

Évaluez les exigences d’appairage de réseaux virtuels :

- Activez l’appairage de réseaux virtuels si les serveurs se trouvent dans différents réseaux virtuels. Aucun appairage n’est nécessaire si les serveurs se trouvent dans le même réseau virtuel mais dans différents sous-réseaux.

- Vérifiez qu’aucun groupe de sécurité réseau ne bloque le trafic entre le serveur source, le serveur d’exécution de migration et le serveur cible.

Configuration de zone DNS privée :

- Dans le volet Réseau du serveur d’exécution de migration, vérifiez qu’une zone DNS privée est en cours d’utilisation.

- Vérifiez que les réseaux virtuels de la source et du serveur flexible cible sont liés à la zone DNS privée du serveur d’exécution de migration.

- Attachez une zone DNS privée au point de terminaison privé du serveur flexible, si elle n’est pas déjà configurée.

- Ajoutez des liaisons de réseau virtuel pour le serveur flexible et pour le serveur d’exécution de migration à la zone DNS privée.

Sinon, lorsqu’un serveur DNS personnalisé ou des espaces de noms DNS personnalisés sont en cours d’utilisation, vous pouvez utiliser le champ de nom de domaine complet (FQDN)/IP personnalisé au lieu de lier une zone DNS privée. Cette configuration vous permet de résoudre directement les FQDN ou les adresses IP sans nécessiter l’intégration de zone DNS privée.

Contenu connexe

- Pour établir une connexion ExpressRoute, consultez Qu’est-ce qu’Azure ExpressRoute ?.

- Pour découvrir comment configurer un VPN IPsec, consultez À propos des VPN point à site.

- En savoir plus sur le peering de réseaux virtuels.

- Découvrez le service de migration.

- Explorez les problèmes connus et les limitations.

- Passez en revue les validations de prémigration.