Ajouter des indicateurs en bloc au renseignement sur les menaces Microsoft Sentinel à partir d’un fichier CSV ou JSON

Dans cet article, vous ajoutez des indicateurs à partir d’un fichier CSV ou JSON dans la veille des menaces de Microsoft Sentinel. Le partage de la veille des menaces se produit toujours entre les e-mails et d’autres canaux informels pendant une enquête en cours. Vous pouvez importer des indicateurs directement dans la veille des menaces de Microsoft Sentinel afin que vous puissiez rapidement relayer à votre équipe les menaces émergentes. Vous mettez à disposition les menaces pour alimenter d’autres analyses, telles que la production d’alertes de sécurité, d’incidents et de réponses automatisées.

Important

Actuellement, cette fonctionnalité est uniquement disponible en tant que version préliminaire. Voir les Avenant aux conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure pour découvrir plus de conditions juridiques applicables aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui n’ont pas encore été mises en disponibilité générale.

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans licence Microsoft Defender XDR ou E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Vous devez disposer d’autorisations en lecture et en écriture sur l’espace de travail Microsoft Sentinel pour stocker vos indicateurs de menace.

Sélectionner un modèle d’importation pour vos indicateurs

Ajoutez plusieurs indicateurs à votre renseignement sur les menaces avec un fichier CSV ou JSON spécialement conçu. Téléchargez les modèles de fichiers pour vous familiariser avec les champs et la façon dont ils sont mappés aux données dont vous disposez. Passez en revue les champs requis pour chaque type de modèle afin de valider vos données avant l’importation.

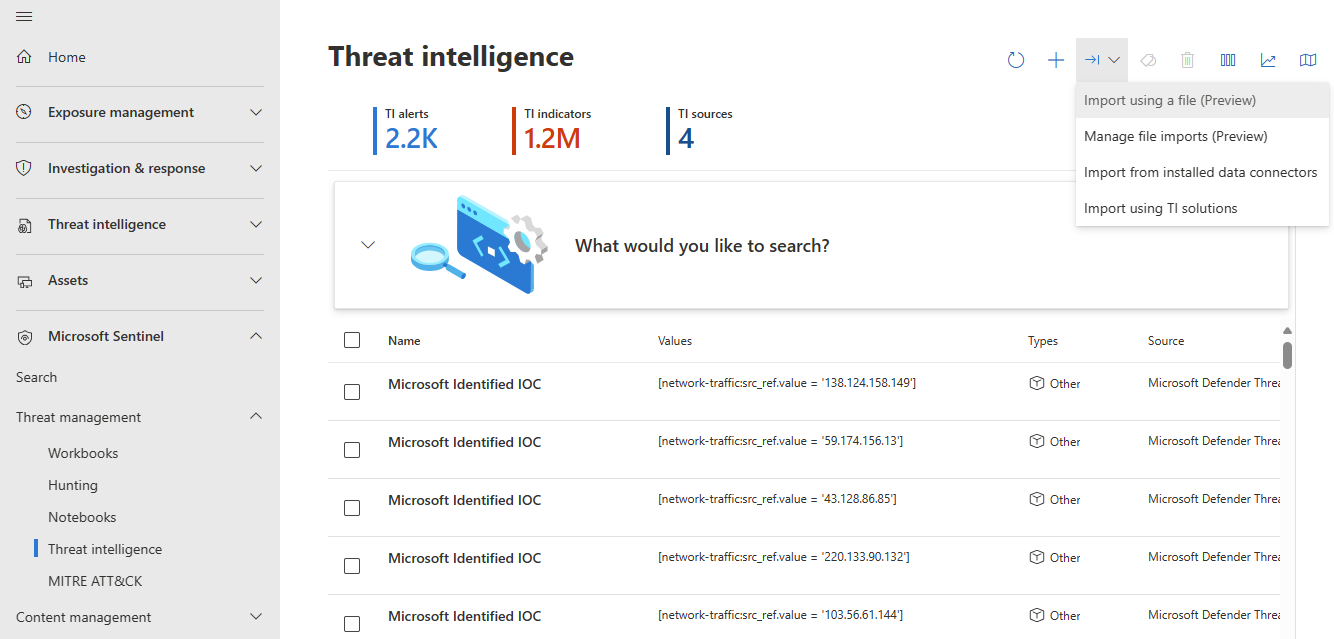

Pour Microsoft Sentinel, dans le Portail Azure, sous Gestion des menaces, sélectionnez Veille des menaces.

Pour Microsoft Sentinel, dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion des menaces>Veille des menaces.

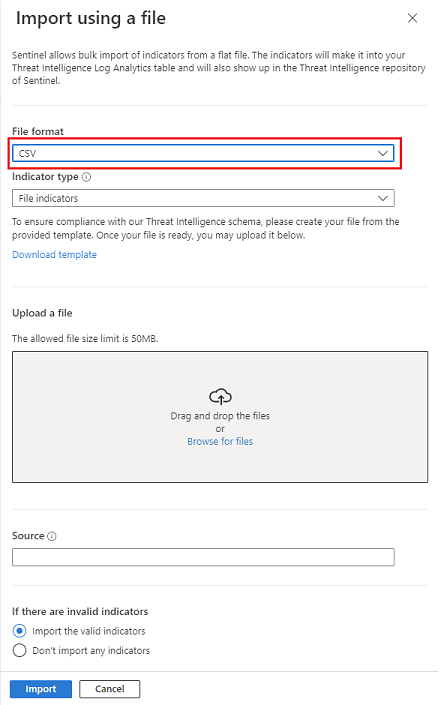

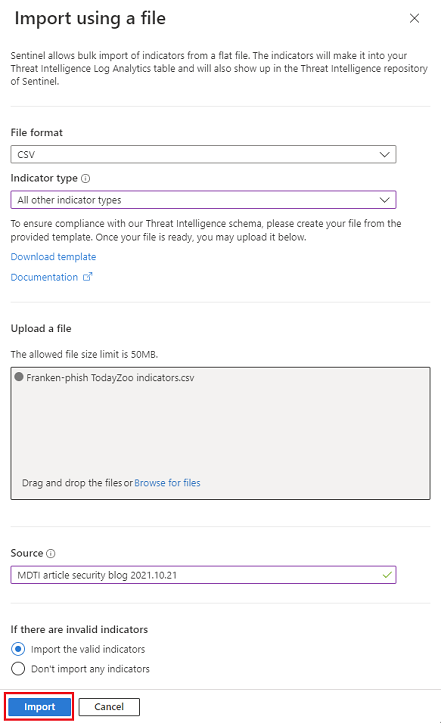

Sélectionnez Importer>Importer à l’aide d’un fichier.

Dans le menu déroulant Format de fichier, sélectionnez CSV ou JSON.

Après avoir choisi un modèle de chargement en bloc, sélectionnez le lien Télécharger le modèle.

Envisagez de regrouper vos indicateurs par source, car chaque chargement de fichier en nécessite un.

Les modèles fournissent tous les champs dont vous avez besoin pour créer un indicateur valide unique, y compris les champs obligatoires et les paramètres de validation. Répliquez cette structure pour remplir d’autres indicateurs dans un fichier. Pour plus d’informations sur les modèles, consultez Comprendre les modèles d’importation.

Charger le fichier d’indicateur

Modifiez le nom de fichier par défaut du modèle, mais conservez l’extension de fichier .csv ou .json. Lorsque vous créez un nom de fichier unique, il est plus facile de surveiller vos importations depuis le volet Gérer les importations de fichiers.

Faites glisser votre fichier d’indicateurs vers la section Charger un fichier ou recherchez le fichier en utilisant le lien.

Entrez une source pour les indicateurs dans la zone de texte Source. Cette valeur est marquée sur tous les indicateurs inclus dans ce fichier. Affichez cette propriété en tant que champ

SourceSystem. La source s’affiche également dans le volet Gérer les importations de fichiers. Pour plus d’informations, consultez Utiliser des indicateurs de menace.Choisissez la façon dont Microsoft Sentinel doit gérer les entrées d’indicateur non valides en sélectionnant l’un des boutons situés en bas du volet Importer à l’aide d’un fichier :

- Importez uniquement les indicateurs valides et laissez de côté les indicateurs non valides du fichier.

- N’importez aucun indicateur si un indicateur unique dans le fichier n’est pas valide.

Cliquez sur Importer.

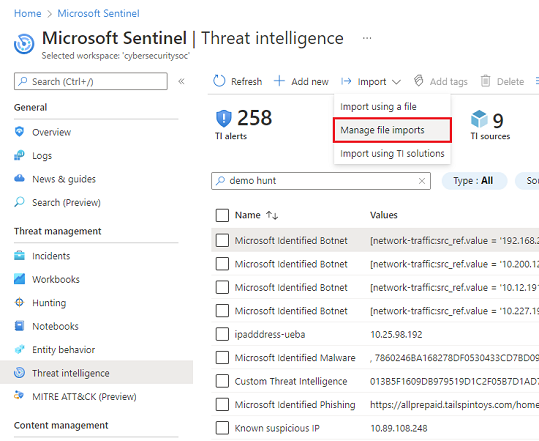

Gérer les importations de fichiers

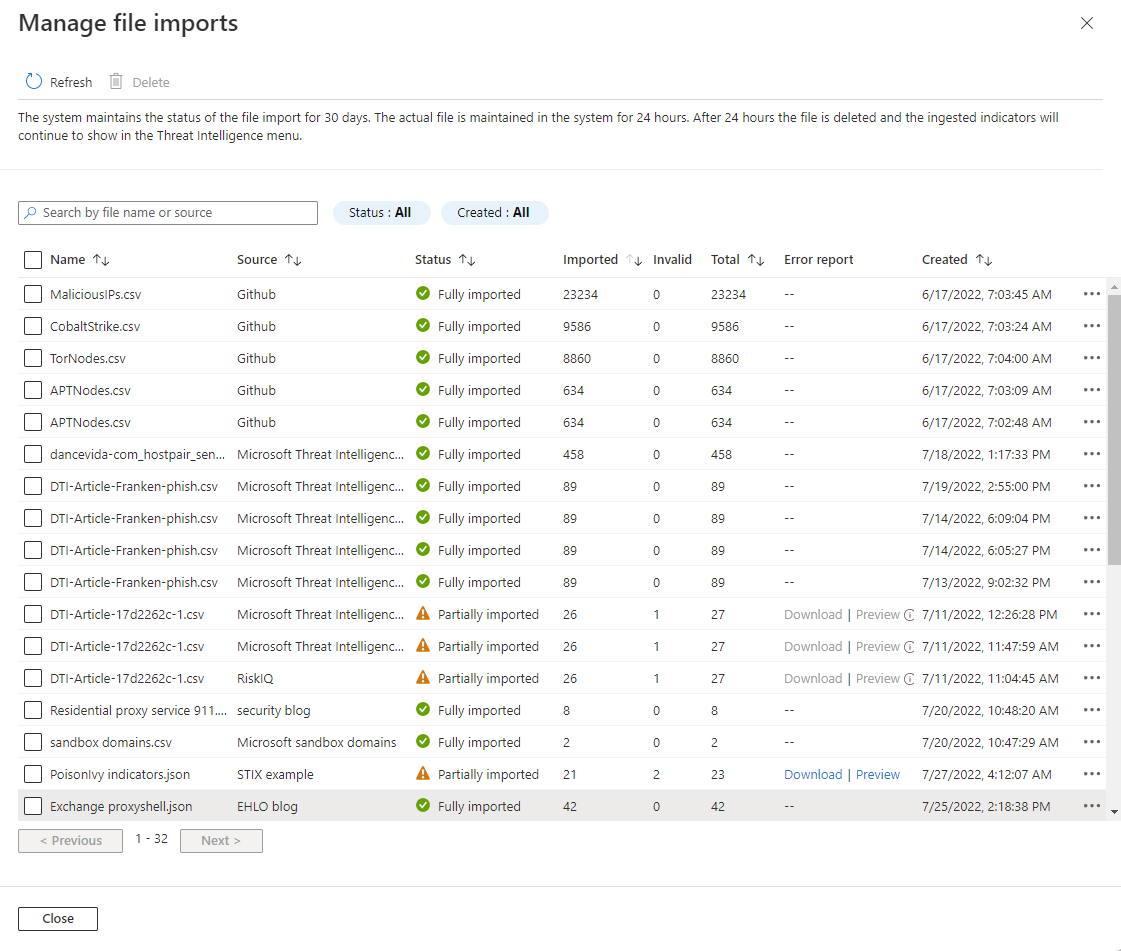

Surveillez vos importations et affichez les rapports d’erreurs pour les importations partiellement importées ou ayant échoué.

Sélectionnez Importer>Gérer les importations de fichiers.

Passez en revue l’état des fichiers importés et le nombre d’entrées d’indicateur non valides. Le nombre d’indicateurs valides est mis à jour une fois le fichier traité. Attendez la fin de l’importation pour obtenir le nombre mis à jour d’indicateurs valides.

Affichez et triez les importations en sélectionnant Source, Nom du fichier d’indicateur, le nombre Importé, le nombre Total d’indicateurs dans chaque fichier ou la Date de création.

Sélectionnez l’aperçu du fichier d’erreur ou téléchargez le fichier d’erreur contenant les erreurs relatives aux indicateurs non valides.

Microsoft Sentinel conserve l’état de l’importation de fichiers pendant 30 jours. Le fichier réel et le fichier d’erreur associé sont conservés dans le système pendant 24 heures. Après 24 heures, le fichier et le fichier d’erreur sont supprimés, et les indicateurs ingérés continuent de s’afficher dans la veille des menaces.

Comprendre les modèles d’importation

Passez en revue chaque modèle pour vérifier que vos indicateurs sont importés correctement. Veillez à référencer les instructions dans le fichier de modèle et l’aide supplémentaire ci-dessous.

Structure du modèle CSV

Dans le menu déroulant Type d’indicateur, sélectionnez CSV. Choisissez ensuite entre les options Indicateurs de fichier ou Types d’indicateur.

Le modèle CSV a besoin de plusieurs colonnes pour prendre en charge le type d’indicateur de fichier, car les indicateurs de fichier peuvent avoir plusieurs types de hachage, comme MD5 et SHA256. Tous les autres types d’indicateurs, comme les adresses IP, nécessitent uniquement le type observable et la valeur observable.

Les en-têtes de colonne pour le modèle CSV Tous les autres types d’indicateurs incluent des champs tels que

threatTypes, un ou plusieurstags,confidenceettlpLevel. Le protocole TLP (Traffic Light Protocol) est une désignation de sensibilité qui permet de prendre des décisions sur le partage de la veille des menaces.Seuls les champs

validFrom,observableTypeetobservableValuesont obligatoires.Supprimez la première ligne entière du modèle pour supprimer les commentaires avant le chargement.

La taille maximale de fichier pour une importation de fichier CSV est de 50 Mo.

Voici un exemple d’indicateur de nom de domaine qui utilise le modèle CSV :

threatTypes,tags,name,description,confidence,revoked,validFrom,validUntil,tlpLevel,severity,observableType,observableValue

Phishing,"demo, csv",MDTI article - Franken-Phish domainname,Entity appears in MDTI article Franken-phish,100,,2022-07-18T12:00:00.000Z,,white,5,domain-name,1776769042.tailspintoys.com

Structure du modèle JSON

Il n’existe qu’un seul modèle JSON pour tous les types d’indicateurs. Le modèle JSON est basé sur le format STIX 2.1.

L’élément

patternprend en charge les types d’indicateur defile,ipv4-addr,ipv6-addr,domain-name,url,user-account,email-addretwindows-registry-key.Supprimez les commentaires du modèle avant le chargement.

Fermez le dernier indicateur du tableau en utilisant le

}sans virgule.La taille maximale de fichier pour une importation de fichier JSON est de 250 Mo.

Voici un exemple d’indicateur ipv4-addr qui utilise le modèle JSON :

[

{

"type": "indicator",

"id": "indicator--dbc48d87-b5e9-4380-85ae-e1184abf5ff4",

"spec_version": "2.1",

"pattern": "[ipv4-addr:value = '198.168.100.5']",

"pattern_type": "stix",

"created": "2022-07-27T12:00:00.000Z",

"modified": "2022-07-27T12:00:00.000Z",

"valid_from": "2016-07-20T12:00:00.000Z",

"name": "Sample IPv4 indicator",

"description": "This indicator implements an observation expression.",

"indicator_types": [

"anonymization",

"malicious-activity"

],

"kill_chain_phases": [

{

"kill_chain_name": "mandiant-attack-lifecycle-model",

"phase_name": "establish-foothold"

}

],

"labels": ["proxy","demo"],

"confidence": "95",

"lang": "",

"external_references": [],

"object_marking_refs": [],

"granular_markings": []

}

]

Contenu connexe

Dans cet article, vous avez appris comment renforcer manuellement votre veille des menaces en important des indicateurs collectés dans des fichiers plats. Si vous souhaitez découvrir plus d’informations sur la façon dont les indicateurs alimentent d’autres analyses dans Microsoft Sentinel, consultez les articles suivants :