Vue d'ensemble de la protection bot du pare-feu d'applications web (WAF) sur Azure Application Gateway

Environ 20 % de l'ensemble du trafic Internet provient de mauvais bots. Ceux-ci effectuent des opérations telles que la capture, l'analyse et la recherche de vulnérabilités dans votre application web. Lorsque ces bots sont arrêtés au niveau du pare-feu d'applications Web (WAF), ils ne peuvent pas vous attaquer. Ils ne peuvent pas non plus utiliser vos ressources et services, comme vos serveurs principaux et autres infrastructures sous-jacentes.

Vous pouvez activer un ensemble de règles de protection bot managées pour votre WAF afin de bloquer ou de journaliser des requêtes provenant d’adresses IP malveillantes. Ces adresses IP proviennent du flux Microsoft Threat Intelligence. Intelligent Security Graph alimente le renseignement sur les menaces de Microsoft et est utilisé par plusieurs services, notamment Microsoft Defender pour le cloud.

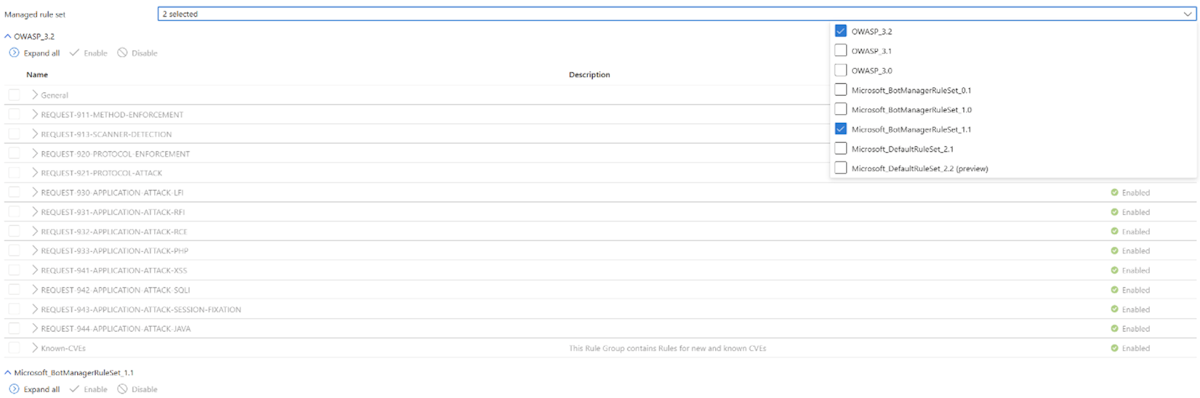

Utiliser avec des ensembles de règles OWASP

Vous pouvez utiliser l’ensemble de règles Bot Protection en même temps que l’un des ensembles de règles OWASP avec la référence SKU WAF v2 Application Gateway. Vous ne pouvez utiliser qu'un seul ensemble de règles OWASP à la fois. L’ensemble de règles de protection bot contient une règle supplémentaire qui apparaît dans son propre ensemble de règles. Elle se nomme Microsoft_BotManagerRuleSet_1.1 et vous pouvez l’activer ou la désactiver comme les autres règles OWASP.

Mise à jour d'un ensemble de règles

La liste des mauvaises adresses IP connues des ensembles de règles d'atténuation de bots est mise à jour plusieurs fois par jour à partir du flux Microsoft Threat Intelligence pour rester synchronisé avec les bots. Vos applications web sont protégées en permanence, même lorsque les vecteurs d'attaque des bots changent.

Exemple de journaux

Voici un exemple d’entrée de journal pour la protection bot :

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}