Étiquetage de confidentialité pour Power BI et ressources de données pour la conformité du gouvernement australien avec PSPF

Cet article fournit des conseils aux organisations gouvernementales australiennes sur l’extension des fonctionnalités d’étiquetage de confidentialité de Microsoft Purview dans les sources de données. Son objectif est de montrer comment ces fonctionnalités peuvent renforcer l’approche d’une organisation en matière de sécurité des données en étiquetant les informations dans les systèmes sources. Les conseils de cet article visent à préciser les approches de classification et de protection des informations décrites dans le Cadre de stratégie de sécurité de protection (PSPF).

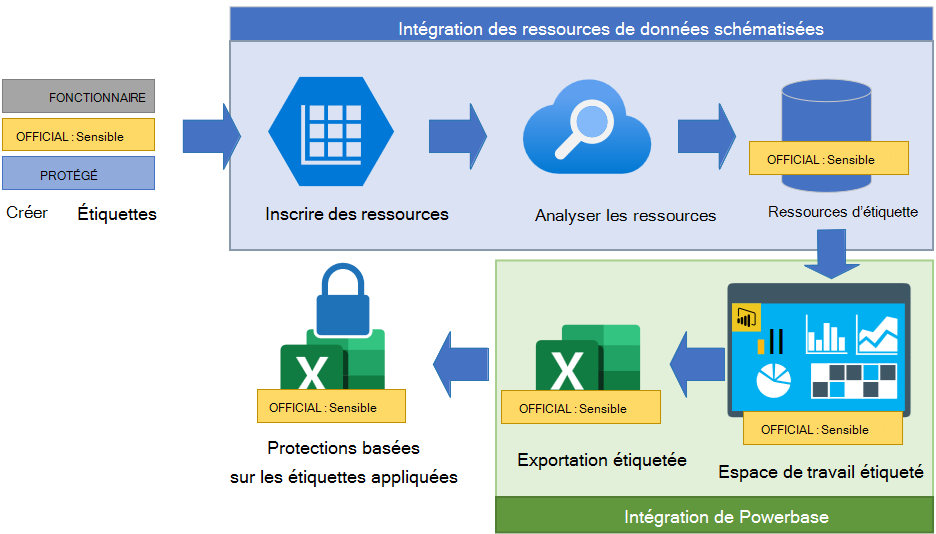

Il existe deux fonctionnalités De Microsoft Purview qui étendent l’étiquetage de confidentialité dans et les protections associées dans l’espace de données et d’analytique :

Les ressources de données schématisées ou les fonctionnalités de mappage de données nous permettent d’identifier les informations sensibles lorsqu’elles résident dans les systèmes de base de données et d’appliquer des étiquettes aux données en place.

L’intégration de Power BI permet l’étiquetage des ressources Power BI, notamment les tableaux de bord, les rapports, les jeux de données, les flux de données, les rapports paginés et les fichiers Power BI (.pbix). Les étiquettes peuvent être conservées sur tous les fichiers Excel ou PDF exportés, et le chiffrement Azure Rights Management basé sur les étiquettes peut être appliqué aux éléments exportés.

L’objectif de ces fonctionnalités est de mieux prendre en charge la protection des informations tout au long de leur cycle de vie. Par exemple :

Remarque

Ces fonctionnalités sont actuellement en préversion et doivent être activées en optant pour la préversion via l’invite disponible dans le menu Étiquettes Information Protection>.

Ressources de données schématisées

L’étiquetage des ressources de données schématisées permet d’appliquer automatiquement des étiquettes aux données, telles que celles résidant dans des colonnes de base de données. L’objectif de ce service est de permettre l’identification des informations sensibles dans les systèmes sources et d’utiliser cette identification pour protéger les informations tout au long de leur cycle de vie et leur utilisation dans tous les systèmes connectés. L’étiquetage des informations à leur source peut également aider à simplifier la gestion des informations dans les systèmes en aval en réduisant la nécessité d’utiliser des outils tels que Exact Data Match pour identifier le contenu après l’exportation.

Les options de ressources de données schématisées peuvent être activées pour une étiquette via les options d’étendue dans la configuration d’une étiquette.

Après l’activation de l’option d’étendue des ressources de données schématisées, les types d’informations sensibles (comme indiqué dans l’identification des informations sensibles) sont sélectionnés qui s’alignent sur l’étiquette configurée. Ce processus est similaire à la recommandation d’étiquettes basées sur la détection de contenu sensible.

Après la configuration des étiquettes, les ressources de données doivent être inscrites. Les étiquettes de confidentialité sont prises en charge pour les sources de données suivantes :

- SERVEUR SQL

- Base de données SQL Azure

- Azure SQL Managed Instance

- Espaces de travail Azure Synapse Analytics

- Azure Cosmos DB for NoSQL

- Base de données Azure pour MySQL

- Base de données Azure pour PostgreSQL

- Explorateur de données Azure

Le service a besoin de temps pour analyser la source de données à la recherche d’informations sensibles définies. Le catalogue Microsoft Purview, disponible à partir du Portail Azure peut être utilisé pour afficher des informations sensibles étiquetées.

Pour plus d’informations sur les ressources de données schématisées et l’étiquetage via Mappage de données Microsoft Purview, consultez étiquetage dans le Mappage de données Microsoft Purview.

Intégration de Power BI

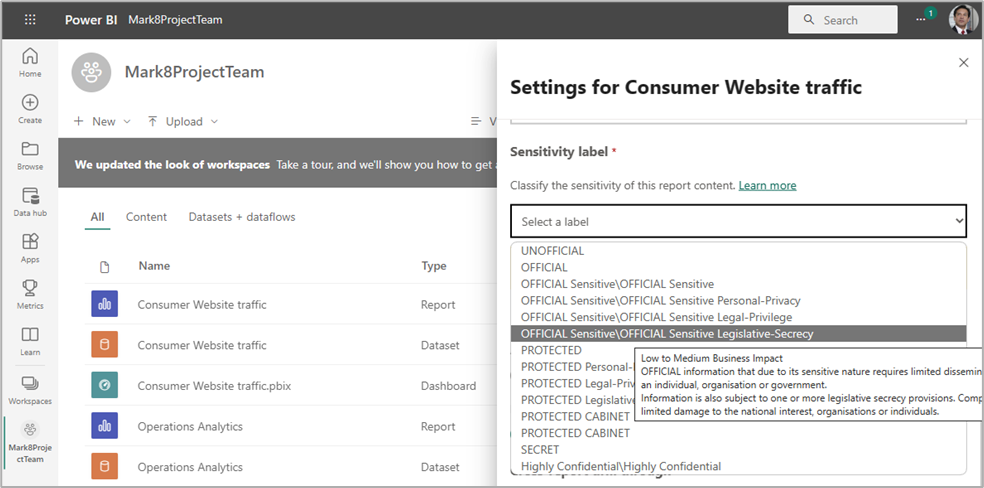

La possibilité pour une étiquette de confidentialité d’être disponible pour l’application au contenu Power BI est liée à l’étendue « fichier » de l’étiquette.

Pour utiliser l’intégration des étiquettes Power BI, les options de Information Protection doivent d’abord être activées à partir du portail d’administration Power BI sous les paramètres de l’organization.

Les options suivantes sont disponibles dans les paramètres d’administration de Power BI Information Protection :

| Setting | Objectif |

|---|---|

| Autoriser les utilisateurs à appliquer des étiquettes de confidentialité pour le contenu | Active l’intégration MPIP Power BI et doit être activé pour autoriser l’étiquetage des éléments Power BI. |

| Appliquer des étiquettes de confidentialité de sources de données à leurs données dans Power BI | Cette option permet aux étiquettes d’être héritées de celles appliquées aux informations sources, telles que Azure Synapse Analytics et les bases de données Azure SQL. Cette fonctionnalité s’appuie sur les fonctionnalités des ressources de données schématisées, qui ont été abordées dans la section précédente. |

| Appliquer automatiquement des étiquettes de confidentialité au contenu en aval | Cette option permet d’hériter des étiquettes sur les éléments générés à partir de ressources de données Power BI. Par exemple, une étiquette appliquée à un jeu de données transite par les rapports et les tableaux de bord qui utilisent le contenu. Les étiquettes héritées ne remplacent pas les étiquettes appliquées manuellement et sont perçues comme complémentaires à ISM-0271, ce qui garantit un niveau minimal de protection pour les éléments en aval. |

| Autoriser les administrateurs de l’espace de travail à remplacer automatiquement les étiquettes de confidentialité appliquées | Cette option permet aux administrateurs de l’espace de travail de remplacer les étiquettes, qui sont automatiquement étiquetées via le paramètre précédent. Cette option est disponible en plus de la capacité de l’administrateur à modifier les étiquettes afin de remplacer les contrôles basés sur Azure Rights Management qui peuvent verrouiller les administrateurs ou les utilisateurs en dehors des éléments. |

| Restreindre le partage du contenu avec des étiquettes protégées via un lien avec tous les membres de votre organization | Cette option personnalise les paramètres de partage pour limiter les personnes de création dans vos liens de partage organization, ce qui réduit l’exposition potentielle des données. |

Une fois que les options de Information Protection Power BI sont configurées et que les étiquettes ont eu le temps de se répliquer sur le service Power BI, les étiquettes sont disponibles pour l’application pour les ressources Power BI. Par exemple :

Comme indiqué dans les stratégies d’étiquette de confidentialité, les stratégies d’étiquette peuvent être configurées pour appliquer l’étiquetage obligatoire pour tout le contenu Power BI.

L’activation de cette option en plus du paramètre de contenu en aval de Power BI peut aider à garantir que les informations sensibles générées ou consultées via Power BI sont protégées conformément aux stratégies DLP des organisations, y compris celles recommandées dans la section Prévention de la distribution inappropriée d’informations classifiées de sécurité.

Ces paramètres étendent la capacité d’un organization à répondre à l’exigence de base 1 de la stratégie 8 du PSPF. Cela est dû au fait qu’ils permettent d’étendre les classifications, les marquages et les contrôles associés aux emplacements Power BI.

| Conditions requises | Détails |

|---|---|

| Politique 8 du PSPF, Exigence 1 (Exigence de base) - Identification des fonds d’information (v2018.6) | L’expéditeur doit déterminer si les informations générées sont des informations officielles (destinées à être utilisées comme enregistrement officiel) et si ces informations sont sensibles ou classifiées en matière de sécurité. |

Les paramètres de contenu en aval de Power BI appliquent automatiquement une étiquette en fonction de la sensibilité des informations sources. Cette option n’est normalement pas utilisée dans les paramètres du secteur public, car elle ne suit pas l’exigence 2 de la stratégie 8 de base du PSPF. La raison en est que l’étiquette est appliquée au contenu sans qu’un utilisateur n’a besoin d’évaluer la sensibilité des informations.

| Conditions requises | Détails |

|---|---|

| Politique 8 du PSPF Condition 2 (Exigence de base) - Évaluer la classification de confidentialité et de sécurité des fonds d’information (v2018.6) | Pour déterminer la classification de sécurité à appliquer, l’expéditeur doit : i. Évaluer la valeur, l’importance ou la sensibilité de l’information officielle en tenant compte des dommages potentiels pour le gouvernement, l’intérêt national, les organisations ou les individus, qui pourraient survenir si la confidentialité de l’information était compromise (reportez-vous au tableau suivant) et ii. Définissez la classification de sécurité au niveau raisonnable le plus bas. |

Il peut y avoir des circonstances exceptionnelles qui nécessitent cette fonction (par exemple, un appareil gouvernemental où les données en bloc sont déplacées d’un groupe de travail vers un ministère), de sorte qu’elles sont incluses ici à cet effet.

Pour plus d’informations sur l’activation de l’intégration de Power BI, consultez Activer les étiquettes de confidentialité dans Power BI.