Intel 471 Threat Intelligence

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Intel 471 fournit des informations pertinentes et opportunes sur le cyber-underground.

Vous pouvez utiliser le plug-in Intel 471 Threat Intelligence avec Microsoft Copilot for Security pour fournir :

- Contexte riche sur les menaces par le biais d’indicateurs de compromission pour faciliter la réponse aux menaces actives détectées dans les réseaux et l’analyse CTI.

- Informations pertinentes et opportunes sur les acteurs des menaces et les scénarios d’adversaire.

- Visibilité des violations potentielles de tiers pour améliorer la posture des risques et modifier les chances d’une attaque réussie.

- Veille sur les vulnérabilités, y compris les précurseurs à une telle activité, telles qu’une augmentation des niveaux d’intérêt parmi les acteurs des menaces, le code de preuve de concept (POC) en cours de développement, de commerce ou de vente, et bien plus encore.

Remarque

Cet article contient des informations sur les plug-ins tiers. Il est fourni pour faciliter la réalisation des scénarios d’intégration. Toutefois, Microsoft ne fournit pas de support de résolution des problèmes pour les plug-ins tiers. Contactez le fournisseur tiers pour obtenir de l’aide.

Bon à savoir avant de commencer

L’intégration à Copilot for Security nécessite des informations d’identification de l’API Intel 471, qui sont disponibles dans le cadre des abonnements payants d’Intel 471. Pour plus d’informations, contactez sales@intel471.com. Vous devez effectuer les étapes suivantes avant d’utiliser le plug-in.

Obtenez votre compte d’utilisateur et votre mot de passe Intel 471.

Se connecter à Microsoft Copilot pour la sécurité.

Accédez à Gérer les plug-ins en sélectionnant le bouton Sources dans la barre d’invite.

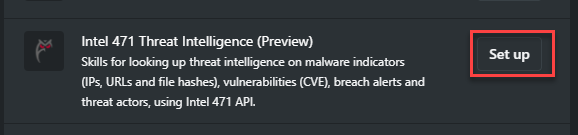

En regard d’Intel 471 Threat Intelligence, sélectionnez Configurer.

Dans le volet paramètres d’Intel 471 Threat Intelligence, indiquez votre compte d’utilisateur et votre mot de passe Intel 471.

Enregistrez vos modifications.

Exemples d’invites Intel 471 Threat Intelligence

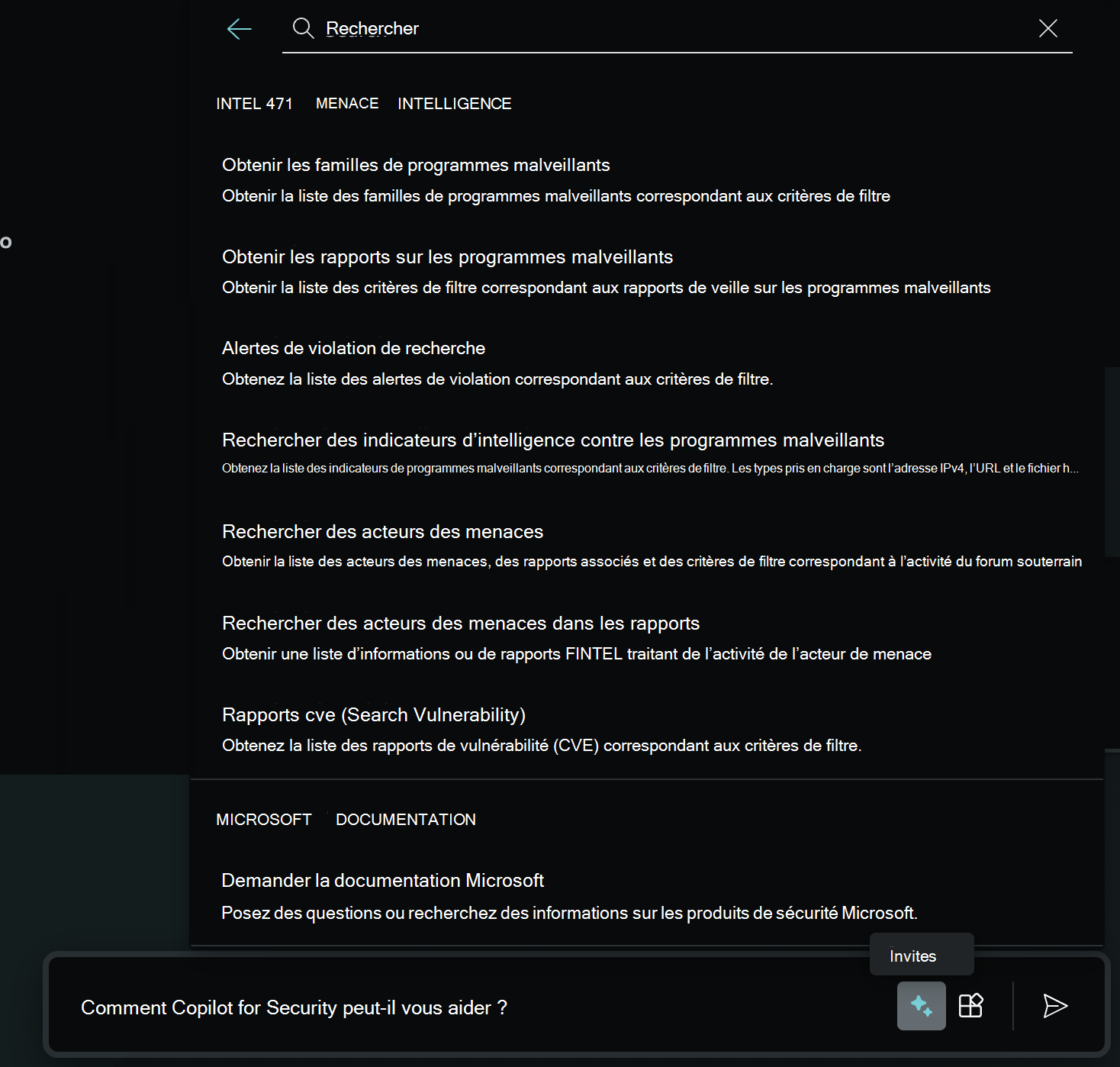

Une fois le plug-in Intel 471 Threat Intelligence configuré, vous pouvez utiliser des invites en langage naturel, telles que les exemples fournis dans l’image suivante. Vous pouvez également les choisir dans le menu d’invite situé dans l’entrée de l’invite.

Le tableau suivant fournit des exemples que vous pouvez essayer :

| Suggestion de l’invite de capacité | Exemple d’invite en langage naturel |

|---|---|

| Renseignement sur les programmes malveillants | - Recherche de l’indicateur de renseignement sur les programmes malveillants avec sha256 hachage cdf2489960aa1acefedf4f1ab4165365db481591a17e31e7b5fca03cc0ccff0f - Rechercher des rapports sur la famille de logiciels malveillants operaloader |

| Vunerability Intelligence | - Rechercher un rapport de vulnérabilité sur CVE-2023-6553 |

| Renseignement sur les violations | - Rechercher une alerte de violation pour la victime TTEC - Quelle est la source des informations pour la violation de TTEC par l’acteur netsher ? |

| Intelligence de l’adversaire | - Recherchez des informations sur l’acteur de menace avec le handle netnsher. Utiliser le plug-in Intel 471 |

Envoyer des commentaires

Pour envoyer des commentaires, contactez Intel 471 Threat Intelligence.