Silverfort

Le plug-in Silverfort pour Microsoft Security Copilot permet une intégration transparente des données CEF avancées de Silverfort dans l’environnement Microsoft Sentinel afin d’apporter des insights identity protection. Ce plug-in permet aux équipes de sécurité d’améliorer leurs fonctionnalités de détection et de réponse aux menaces par le biais de requêtes intuitives en langage naturel et d’insights détaillés.

Le plug-in Silverfort utilise des requêtes KQL pour extraire et analyser des données des journaux de sécurité de Silverfort dans l’espace de travail Microsoft Sentinel. Les utilisateurs peuvent personnaliser leurs requêtes à l’aide d’une gamme de paramètres d’entrée pour récupérer des informations ciblées, ce qui permet une investigation plus efficace des menaces et des mesures de défense proactives.

Remarque

Cet article contient des informations sur les plug-ins tiers. Il est fourni pour faciliter la réalisation des scénarios d’intégration. Toutefois, Microsoft ne fournit pas de support de résolution des problèmes pour les plug-ins tiers. Contactez le fournisseur tiers pour obtenir de l’aide.

Configuration requise

Pour utiliser le plug-in Silverfort, vous devez d’abord configurer CEF (Common Event Format) et Syslog via le transfert de l’agent Azure Monitor (AMA) à l’aide du guide suivant. Ce plug-in interroge les données stockées dans la table CommonSecurityLog dans un espace de travail Log Analytics activé pour Microsoft Sentinel. Pour plus d’informations, consultez Ingérer des messages syslog et CEF pour Microsoft Sentinel avec l’agent Azure Monitor.

Après avoir configuré un redirecteur, passez à :

- Attribuer une adresse IP publique

- Autoriser le trafic entrant Syslog sur le port 514 dans les paramètres réseau

Vous êtes maintenant prêt à configurer votre serveur Syslog dans Silverfort pour envoyer les événements et que le nouvel AMA configuré transfère les informations à Microsoft Sentinel.

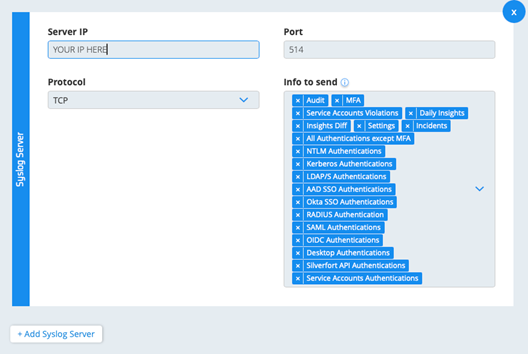

Entrez l’adresse IP de votre redirecteur AMA dans le champ ADRESSE IP du serveur.

Entrez le port 514 dans le champ Port.

Sélectionnez Protocole TCP dans le champ Protocole.

Vérifiez que toutes les informations contenues dans les champs sont présentes, à l’exception de l’application Splunk.

Sélectionnez Enregistrer tout.

Bon à savoir avant de commencer

Vous devez effectuer les étapes suivantes avant d’utiliser le plug-in.

Connectez-vous à Microsoft Security Copilot.

Accédez à Gérer les plug-ins en sélectionnant le bouton Plug-in dans la barre de prompt.

En regard de Silverfort, sélectionnez le bouton bascule pour l’activer.

Fournissez les informations suivantes :

- TenantId : ID de l’organisation Microsoft Entra ID dans laquelle se trouve l’espace de travail Microsoft Sentinel.

- WorkspaceName : nom de l’espace de travail Microsoft Sentinel.

- SubscriptionId : ID de l’abonnement Azure dans lequel se trouve l’espace de travail Microsoft Sentinel.

- ResourceGroupName : nom du groupe de ressources dans lequel se trouve l’espace de travail Microsoft Sentinel.

Enregistrez vos modifications.

Exemples d’invites Silverfort

Une fois le plug-in Silverfort configuré, vous pouvez l’utiliser en effectuant l’une des étapes suivantes :

- Accédez aux fonctionnalités du plug-in en sélectionnant le bouton Plug-in dans la barre d’invite et en sélectionnant Silverfort.

- Invite Security Copilot à l’aide de l’un des exemples d’invites suivants.

Le tableau suivant répertorie des exemples d’invites à essayer :

| Fonctionnalité | Exemples d’invites |

|---|---|

| QuerySilverfortInformation Interroge les informations relatives aux données CEF dans Microsoft Sentinel en fonction de l’heure, du risque, de l’indicateur, de l’adresse IP source, du nom d’hôte source, etc. |

Provide a count of Silverfort risk requests that have the Silverfort policy name 'mypolicy' in the last week. How many Silverfort MFA subtype requests have there been in the last week that have an MFA response of 'Blocked'?How many requests in the last week have a Silverfort policy action of 'MFA'?Give me the top 10 Silverfort requests with Criticalrisk where the source username is "john.doe@something.com". |

| QuerySilverfortIncidents Requêtes pour tous les incidents liés à Silverfort dans la période spécifiée |

Give me all Silverfort incidents in the last month. Give me all Silverfort incidents in the last week with status ongoing. |

Résoudre les problèmes liés au plug-in Silverfort

Des erreurs se produisent

Si vous rencontrez des erreurs, telles que Impossible de terminer votre demande ou Une erreur inconnue s’est produite | Vérifiez que le plug-in est activé. Cette erreur peut se produire si la période de recherche arrière est trop longue, ce qui entraîne la tentative de récupération d’une quantité excessive de données par la requête. Si le problème persiste, déconnectez-vous de Security Copilot, puis reconnectez-vous.

Requêtes n’appellent pas les fonctionnalités appropriées

Si les invites n’appellent pas les fonctionnalités appropriées, ou si les invites appellent un autre ensemble de fonctionnalités, vous pouvez avoir des plug-ins personnalisés ou d’autres plug-ins qui ont des fonctionnalités similaires à celles que vous souhaitez utiliser.

Envoyer des commentaires

Pour nous faire part de vos commentaires, contactez Silverfort.