Règles de réduction de la surface d’attaque de test

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Le test Microsoft Defender pour point de terminaison règles de réduction de la surface d’attaque vous permet de déterminer si les règles entravent les opérations métier avant d’activer une règle. En commençant par un petit groupe contrôlé, vous pouvez limiter les interruptions de travail potentielles à mesure que vous étendez votre déploiement dans votre organization.

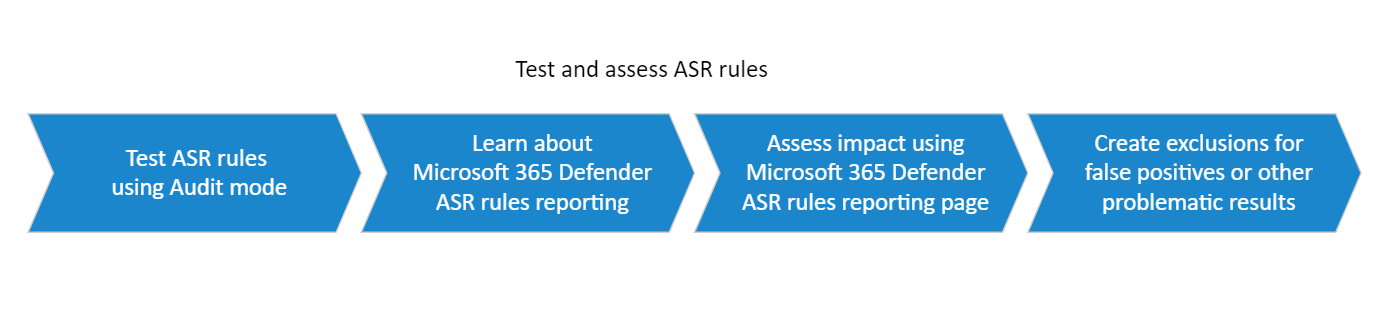

Dans cette section du guide de déploiement des règles de réduction de la surface d’attaque, vous allez apprendre à :

- configurer des règles à l’aide de Microsoft Intune

- utiliser Microsoft Defender pour point de terminaison rapports de règles de réduction de la surface d’attaque

- configurer les exclusions des règles de réduction de la surface d’attaque

- activer les règles de réduction de la surface d’attaque à l’aide de PowerShell

- utiliser observateur d'événements pour les événements de règles de réduction de la surface d’attaque

Remarque

Avant de commencer à tester les règles de réduction de la surface d’attaque, il est recommandé de commencer par désactiver toutes les règles que vous avez précédemment définies pour auditer ou activer (le cas échéant). Consultez Rapports sur les règles de réduction de la surface d’attaque pour plus d’informations sur l’utilisation du rapport sur les règles de réduction de la surface d’attaque pour désactiver les règles de réduction de la surface d’attaque.

Commencez le déploiement de règles de réduction de la surface d’attaque avec l’anneau 1.

Étape 1 : Tester les règles de réduction de la surface d’attaque à l’aide de l’audit

Commencez la phase de test en activant les règles de réduction de la surface d’attaque avec les règles définies sur Audit, en commençant par vos utilisateurs ou appareils champions dans l’anneau 1. En règle générale, il est recommandé d’activer toutes les règles (dans Audit) afin de pouvoir déterminer quelles règles sont déclenchées pendant la phase de test. Les règles définies sur Audit n’ont généralement pas d’impact sur les fonctionnalités de l’entité ou des entités auxquelles la règle est appliquée, mais génèrent des événements journalisés pour l’évaluation . il n’y a aucun effet sur les utilisateurs finaux.

Configurer des règles de réduction de la surface d’attaque à l’aide de Intune

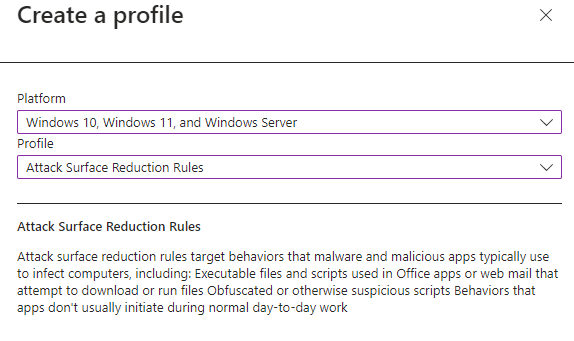

Vous pouvez utiliser Microsoft Intune Endpoint Security pour configurer des règles personnalisées de réduction de la surface d’attaque.

Ouvrez le Centre d’administration Microsoft Intune.

Accédez àRéduction de la surface d’attaque desécurité> du point de terminaison.

Sélectionner Créer une stratégie.

Dans Plateforme, sélectionnez Windows 10, Windows 11 et Windows Server, puis, dans Profil, sélectionnez Règles de réduction de la surface d’attaque.

Sélectionnez Créer.

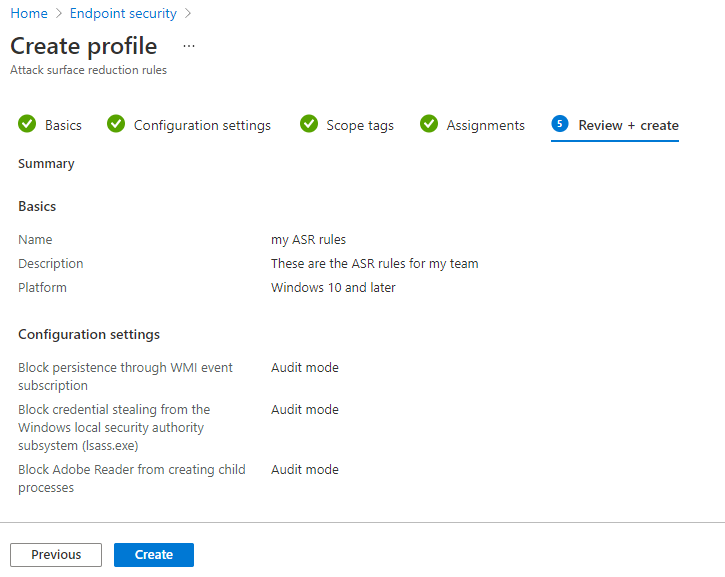

Sous l’onglet Informations de base du volet profil Create, dans Nom, ajoutez un nom pour votre stratégie. Dans Description, ajoutez une description pour votre stratégie de règles de réduction de la surface d’attaque.

Sous l’onglet Paramètres de configuration , sous Règles de réduction de la surface d’attaque, définissez toutes les règles sur Mode Audit.

Remarque

Il existe des variations dans certaines listes de règles de réduction de la surface d’attaque ; Bloqué et Activé fournissent les mêmes fonctionnalités.

[Facultatif] Dans le volet Balises d’étendue , vous pouvez ajouter des informations de balise à des appareils spécifiques. Vous pouvez également utiliser le contrôle d’accès en fonction du rôle et les balises d’étendue pour vous assurer que les administrateurs appropriés disposent de l’accès et de la visibilité appropriés aux objets Intune appropriés. En savoir plus : Utilisez le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée dans Intune.

Dans le volet Affectations , vous pouvez déployer ou « affecter » le profil à vos groupes d’utilisateurs ou d’appareils. En savoir plus : Attribuer des profils d’appareil dans Microsoft Intune

Remarque

La création de groupes d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

Passez en revue vos paramètres dans le volet Vérifier + créer . Cliquez sur Create pour appliquer les règles.

Votre nouvelle stratégie de réduction de la surface d’attaque pour les règles de réduction de la surface d’attaque est répertoriée dans Sécurité des points de terminaison | Réduction de la surface d’attaque.

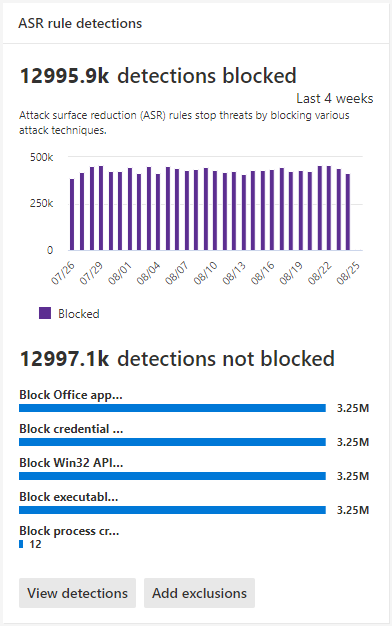

Étape 2 : Comprendre la page de création de rapports sur les règles de réduction de la surface d’attaque dans le portail Microsoft Defender

La page de création de rapports sur les règles de réduction de la surface d’attaque se trouve dans Microsoft Defender portail>Rapports Règles> deréduction de la surface d’attaque. Cette page comporte trois onglets :

- Detections

- Configuration

- Ajouter des exclusions

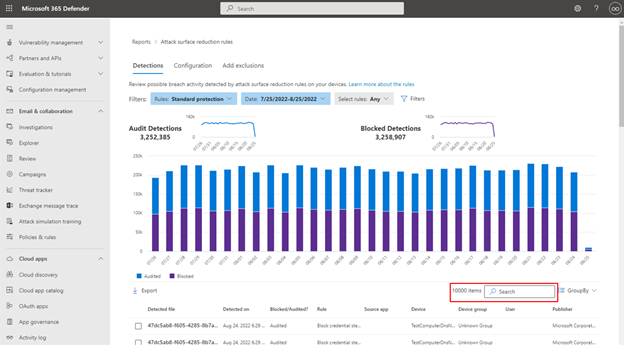

Onglet Détections

Fournit une chronologie de 30 jours d’audit et d’événements bloqués détectés.

Le volet Règles de réduction de la surface d’attaque fournit une vue d’ensemble des événements détectés par règle.

Remarque

Il existe certaines variations dans les rapports de règles de réduction de la surface d’attaque. Microsoft est en train de mettre à jour le comportement des rapports de règles de réduction de la surface d’attaque pour fournir une expérience cohérente.

Sélectionnez Afficher les détections pour ouvrir l’onglet Détections .

Les volets GroupBy et Filtre fournissent les options suivantes :

GroupBy retourne les résultats définis sur les groupes suivants :

- Aucun regroupement

- Fichier détecté

- Auditer ou bloquer

- Règle

- Application source

- Device

- Utilisateur

- Éditeur

Remarque

Lors du filtrage par règle, le nombre d’éléments détectés individuels répertoriés dans la moitié inférieure du rapport est actuellement limité à 200 règles. Vous pouvez utiliser Exporter pour enregistrer la liste complète des détections dans Excel.

Le filtre ouvre la page Filtrer sur les règles , qui vous permet d’étendre les résultats uniquement aux règles de réduction de la surface d’attaque sélectionnées :

Remarque

Si vous disposez d’une licence Microsoft Microsoft Microsoft 365 Security E5 ou A5, Windows E5 ou A5, le lien suivant ouvre l’onglet Microsoft Defender 365 Rapports > Réductions de la surface> d’attaque Détections.

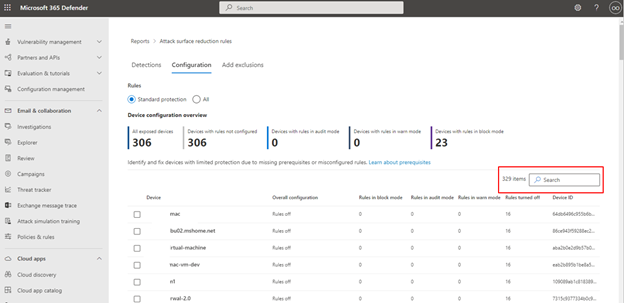

Onglet Configuration

Listes, par ordinateur, l’état agrégé des règles de réduction de la surface d’attaque : Désactivé, Audit, Bloquer.

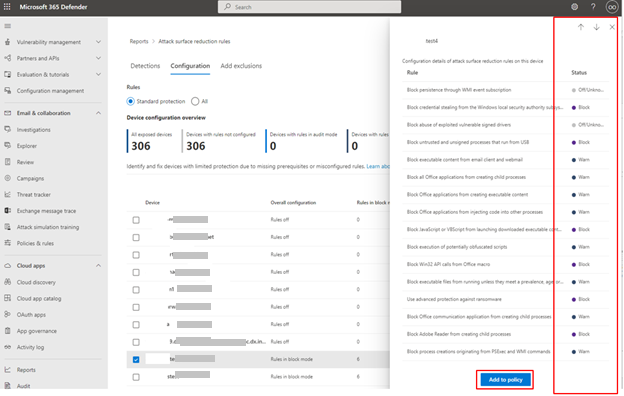

Sous l’onglet Configurations, vous pouvez case activée, par appareil, quelles règles de réduction de la surface d’attaque sont activées et dans quel mode, en sélectionnant l’appareil pour lequel vous souhaitez passer en revue les règles de réduction de la surface d’attaque.

Le lien Prise en main ouvre le centre d’administration Microsoft Intune, où vous pouvez créer ou modifier une stratégie endpoint Protection pour réduire la surface d’attaque :

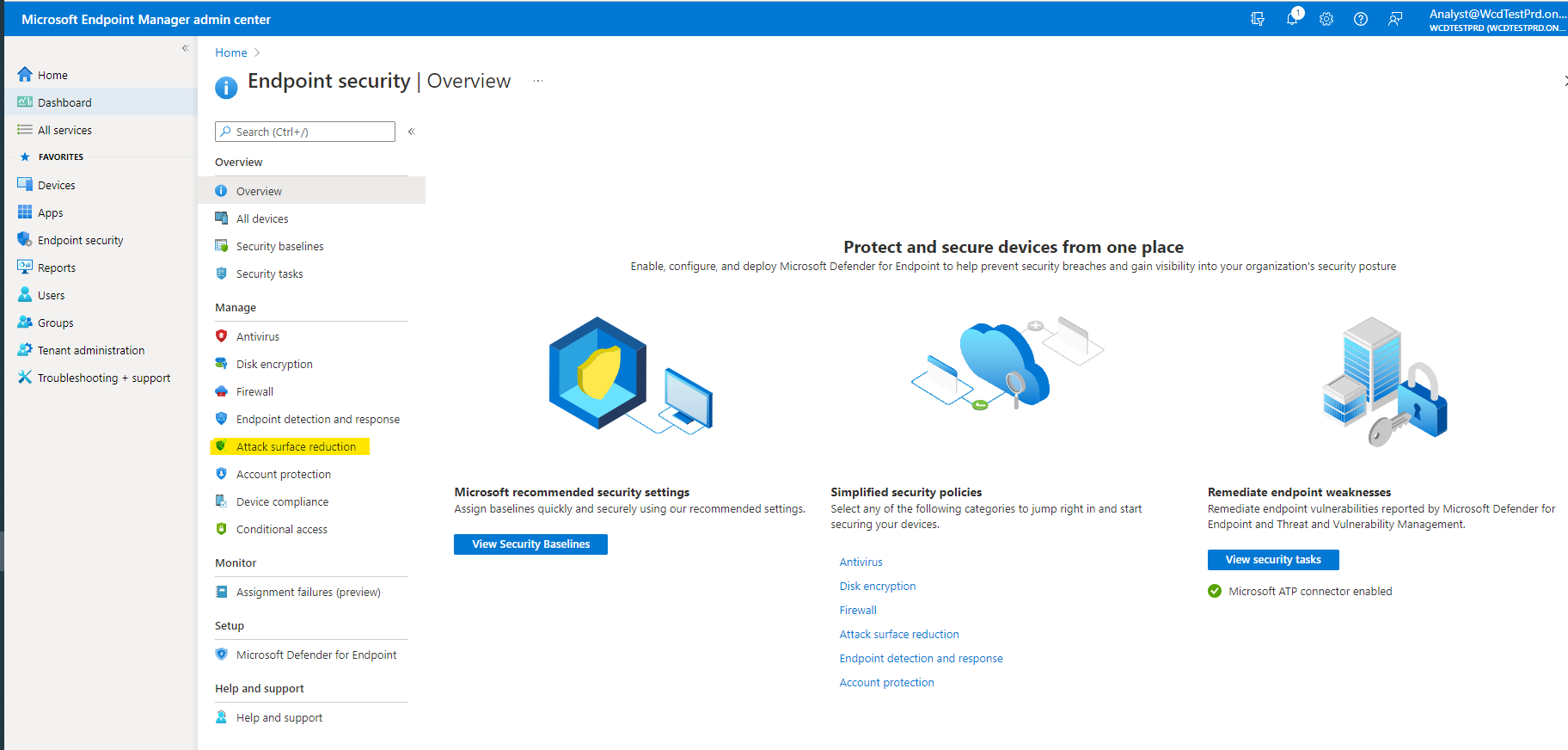

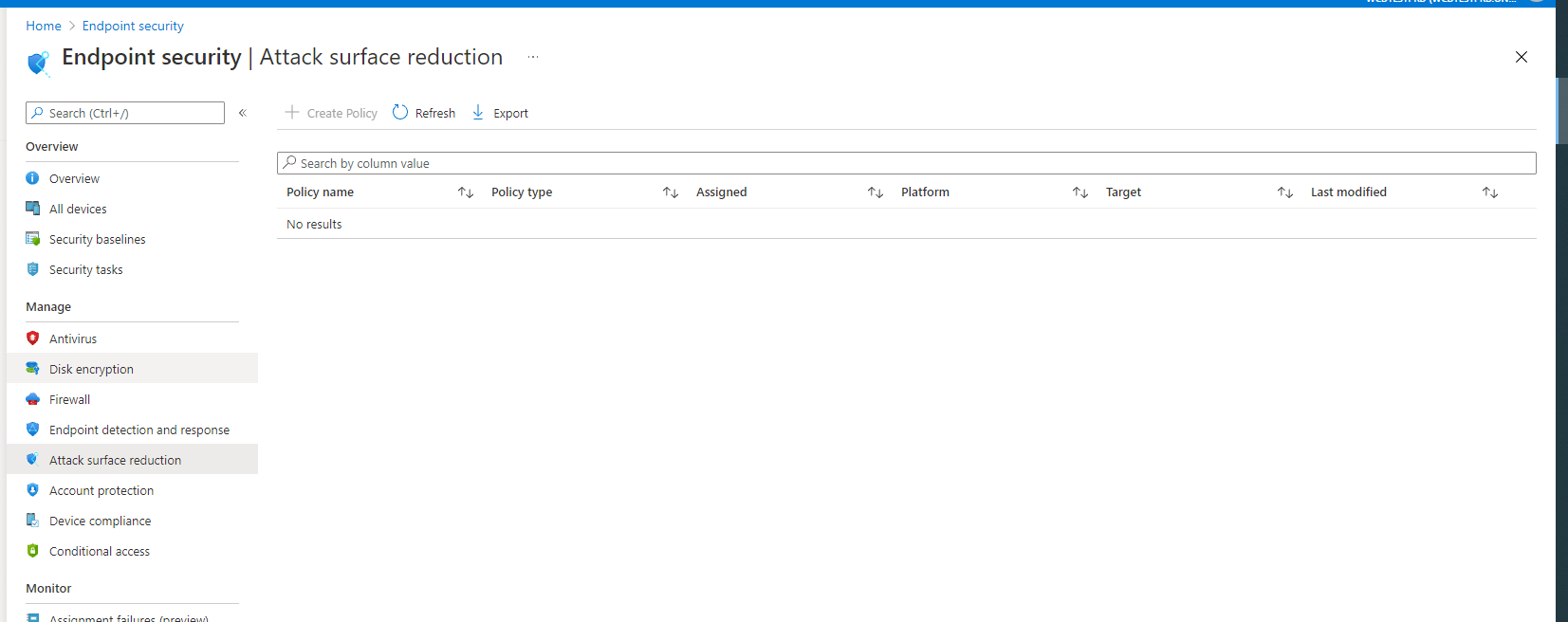

Dans Sécurité du point de terminaison | Vue d’ensemble, sélectionnez Réduction de la surface d’attaque :

Sécurité du point de terminaison | Le volet Réduction de la surface d’attaque s’ouvre :

Remarque

Si vous disposez d’une licence Microsoft Defender 365 E5 (ou Windows E5 ?), ce lien ouvre l’onglet Configurations de la > surface d’attaque Microsoft Defender 365 Rapports>.

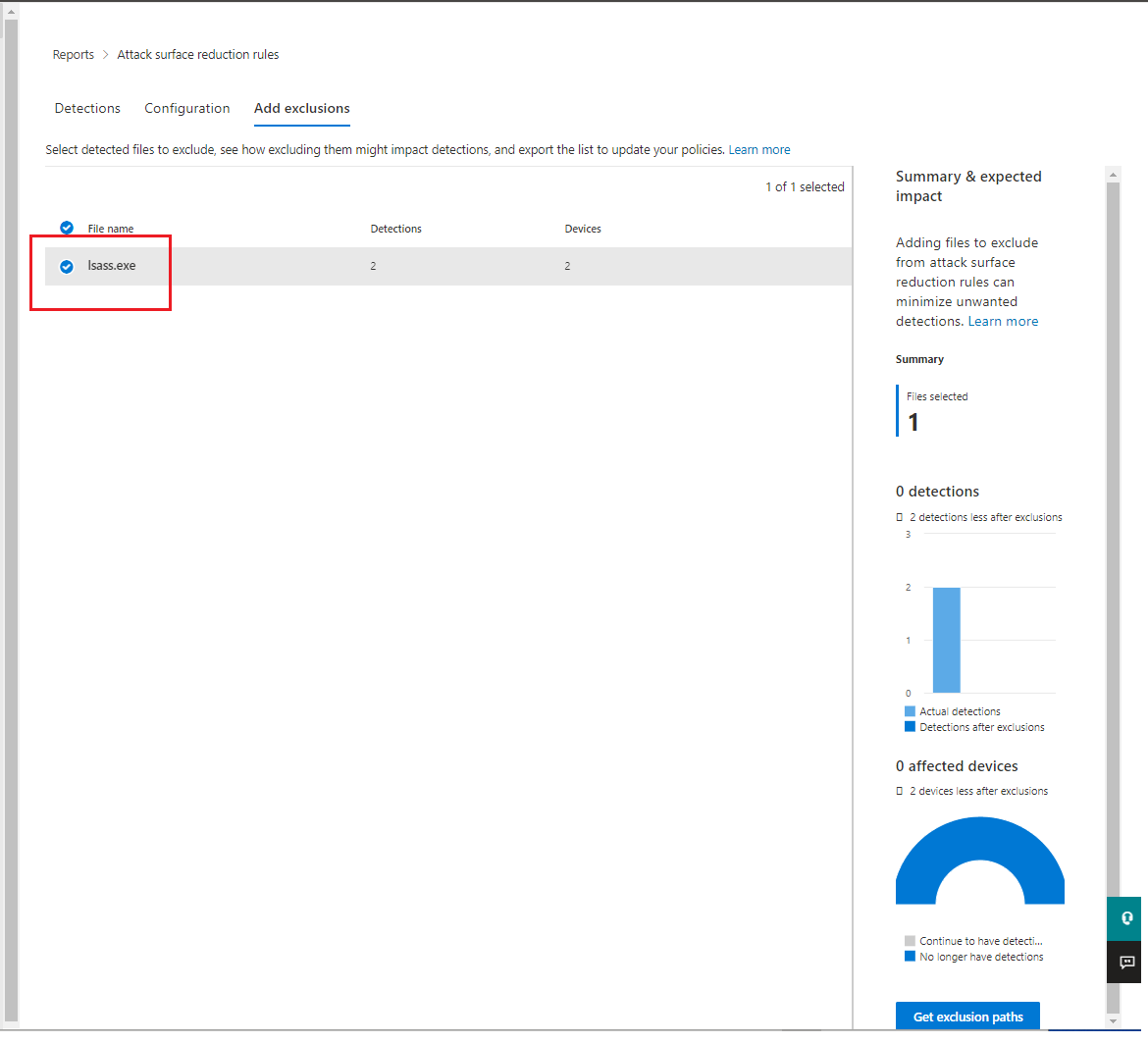

Ajouter des exclusions

Cet onglet fournit une méthode pour sélectionner les entités détectées (par exemple, les faux positifs) pour l’exclusion. Lorsque des exclusions sont ajoutées, le rapport fournit un résumé de l’impact attendu.

Remarque

Microsoft Defender les exclusions antivirus AV sont respectées par les règles de réduction de la surface d’attaque. Consultez Configurer et valider des exclusions en fonction de l’extension, du nom ou de l’emplacement.

Remarque

Si vous disposez d’une licence Microsoft Defender 365 E5 (ou Windows E5 ?), ce lien ouvre l’onglet exclusions de la surface > d’attaque Microsoft Defender 365 rapports>.

Pour plus d’informations sur l’utilisation du rapport règles de réduction de la surface d’attaque, consultez Rapports sur les règles de réduction de la surface d’attaque.

Configurer les exclusions de réduction de la surface d’attaque par règle

Les règles de réduction de la surface d’attaque permettent désormais de configurer des exclusions spécifiques aux règles, appelées « exclusions par règle ».

Remarque

Actuellement, les exclusions par règle ne peuvent pas être configurées à l’aide de PowerShell ou de stratégie de groupe.

Pour configurer des exclusions de règle spécifiques :

Ouvrez le centre d’administration Microsoft Intune et accédez à Réduction de lasurface d’attaque de sécurité > dupoint de terminaisond’accueil>.

S’il n’est pas déjà configuré, définissez la règle pour laquelle vous souhaitez configurer les exclusions sur Audit ou Bloquer.

Dans EXCLUSION ASR par règle uniquement, cliquez sur le bouton bascule pour passer de Non configuré à Configuré.

Entrez les noms des fichiers ou de l’application que vous souhaitez exclure.

En bas de l’Assistant profil Create, sélectionnez Suivant et suivez les instructions de l’Assistant.

Conseil

Utilisez les cases à cocher en regard de votre liste d’entrées d’exclusion pour sélectionner les éléments à Supprimer, Trier, Importer ou Exporter.

Utiliser PowerShell comme méthode alternative pour activer les règles de réduction de la surface d’attaque

Vous pouvez utiliser PowerShell comme alternative à Intune pour activer les règles de réduction de la surface d’attaque en mode audit afin d’afficher un enregistrement des applications qui auraient été bloquées si la fonctionnalité était entièrement activée. Vous pouvez également avoir une idée de la fréquence à laquelle les règles se déclenchent pendant une utilisation normale.

Pour activer une règle de réduction de la surface d’attaque en mode audit, utilisez l’applet de commande PowerShell suivante :

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Où <rule ID> est une valeur GUID de la règle de réduction de la surface d’attaque.

Pour activer toutes les règles de réduction de la surface d’attaque ajoutées en mode audit, utilisez l’applet de commande PowerShell suivante :

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Conseil

Si vous souhaitez auditer entièrement le fonctionnement des règles de réduction de la surface d’attaque dans votre organization, vous devez utiliser un outil de gestion pour déployer ce paramètre sur les appareils de vos réseaux.

Vous pouvez également utiliser stratégie de groupe, Intune ou des fournisseurs de services de configuration de gestion des appareils mobiles (CSP) pour configurer et déployer le paramètre. Pour plus d’informations, consultez l’article règles de réduction de la surface d’attaque main.

Utiliser Windows observateur d'événements Review comme alternative à la page de création de rapports sur les règles de réduction de la surface d’attaque dans le portail Microsoft Defender

Pour passer en revue les applications qui auraient été bloquées, ouvrez observateur d'événements et filtrez l’ID d’événement 1121 dans le journal Microsoft-Windows-Windows Defender/Opérationnel. Le tableau suivant répertorie tous les événements de protection réseau.

| ID d’événement | Description |

|---|---|

| 5007 | Événement lorsque les paramètres sont modifiés |

| 1121 | Événement lors du déclenchement d’une règle de réduction de la surface d’attaque en mode bloc |

| 1122 | Événement lors du déclenchement d’une règle de réduction de la surface d’attaque en mode audit |

Autres articles de cette collection de déploiement

Vue d’ensemble du déploiement des règles de réduction de la surface d’attaque

Planifier le déploiement des règles de réduction de la surface d’attaque

Activer les règles de réduction de la surface d’attaque

Opérationnaliser les règles de réduction de la surface d’attaque

Informations de référence sur les règles de réduction de la surface d’attaque

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.