Déployer Microsoft Defender pour point de terminaison manuellement sur Linux

S’applique à :

- Microsoft Defender pour point de terminaison Server.

- Microsoft Defender pour les serveurs

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Conseil

Vous recherchez des conseils avancés sur le déploiement de Microsoft Defender pour point de terminaison sur Linux ? Consultez le Guide de déploiement avancé sur Defender pour point de terminaison sur Linux.

Cet article explique comment déployer manuellement Microsoft Defender pour point de terminaison sur Linux. Un déploiement réussi nécessite l’exécution de toutes les tâches suivantes :

- Conditions préalables et configuration système requise

- Configurer le référentiel de logiciels Linux

- Installation d’application

- Télécharger le package d’intégration

- Configuration du client

Conditions préalables et configuration système requise

Avant de commencer, consultez Microsoft Defender pour point de terminaison sur Linux pour obtenir une description des prérequis et de la configuration système requise pour la version actuelle du logiciel.

Avertissement

La mise à niveau de votre système d’exploitation vers une nouvelle version majeure après l’installation du produit nécessite la réinstallation du produit. Vous devez désinstaller defender pour point de terminaison existant sur Linux, mettre à niveau le système d’exploitation, puis reconfigurer Defender pour point de terminaison sur Linux en suivant les étapes ci-dessous.

Configurer le référentiel de logiciels Linux

Defender pour point de terminaison sur Linux peut être déployé à partir de l’un des canaux suivants (désigné comme [canal]) : insiders-fast, insiders-slow ou prod. Chacun de ces canaux correspond à un référentiel de logiciels Linux. Les instructions de cet article décrivent la configuration de votre appareil pour utiliser l’un de ces référentiels.

Le choix du canal détermine le type et la fréquence des mises à jour proposées à votre appareil. Les appareils dans insiders-fast sont les premiers à recevoir des mises à jour et de nouvelles fonctionnalités, suivis plus tard par les insiders-slow et enfin par prod.

Pour afficher un aperçu des nouvelles fonctionnalités et fournir des commentaires précoces, il est recommandé de configurer certains appareils de votre entreprise pour qu’ils utilisent des insiders rapides ou des insiders lents.

Avertissement

Le basculement du canal après l’installation initiale nécessite la réinstallation du produit. Pour changer de canal de produit : désinstallez le package existant, reconfigurez votre appareil pour utiliser le nouveau canal et suivez les étapes décrites dans ce document pour installer le package à partir du nouvel emplacement.

Script du programme d’installation

Bien que nous discutions de l’installation manuelle, vous pouvez également utiliser un script bash de programme d’installation automatisé fourni dans notre dépôt GitHub public. Le script identifie la distribution et la version, simplifie la sélection du référentiel approprié, configure l’appareil pour extraire le package le plus récent et combine les étapes d’installation et d’intégration du produit.

> ./mde_installer.sh --help

usage: basename ./mde_installer.sh [OPTIONS]

Options:

-c|--channel specify the channel from which you want to install. Default: insiders-fast

-i|--install install the product

-r|--remove remove the product

-u|--upgrade upgrade the existing product

-o|--onboard onboard/offboard the product with <onboarding_script>

-p|--passive-mode set EPP to passive mode

-t|--tag set a tag by declaring <name> and <value>. ex: -t GROUP Coders

-m|--min_req enforce minimum requirements

-w|--clean remove repo from package manager for a specific channel

-v|--version print out script version

-h|--help display help

En savoir plus ici.

RHEL et variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky et Alma)

Installez

yum-utilss’il n’est pas encore installé :sudo yum install yum-utilsRemarque

Votre distribution et votre version, et identifiez l’entrée la plus proche (par majeure, puis mineure) sous

https://packages.microsoft.com/config/rhel/.Utilisez le tableau suivant pour vous aider à localiser le package :

Distribution & version Colis Pour Alma 8.4 et versions ultérieures https://packages.microsoft.com/config/alma/8/prod.repo Pour Alma 9.2 et versions ultérieures https://packages.microsoft.com/config/alma/9/prod.repo Pour RHEL/Centos/Oracle 9.0-9.8 https://packages.microsoft.com/config/rhel/9/prod.repo Pour RHEL/Centos/Oracle 8.0-8.10 https://packages.microsoft.com/config/rhel/8/prod.repo Pour RHEL/Centos/Oracle 7.2-7.9 & Amazon Linux 2 https://packages.microsoft.com/config/rhel/7.2/prod.repo Pour Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Pour Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Pour Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Pour Rocky 8.7 et versions ultérieures https://packages.microsoft.com/config/rocky/8/prod.repo Pour Rocky 9.2 et versions ultérieures https://packages.microsoft.com/config/rocky/9/prod.repo Dans les commandes suivantes, remplacez [version] et [canal] par les informations que vous avez identifiées :

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoConseil

Utilisez la commande hostnamectl pour identifier les informations relatives au système, notamment la version [version].

Par exemple, si vous exécutez CentOS 7 et que vous souhaitez déployer Defender pour point de terminaison sur Linux à partir du

prodcanal :sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoOu si vous souhaitez explorer de nouvelles fonctionnalités sur des appareils sélectionnés, vous pouvez déployer Microsoft Defender pour point de terminaison sur Linux sur le canal insider-fast :

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoInstallez la clé publique Microsoft GPG :

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES et variantes

Remarque

Votre distribution et votre version, et identifiez l’entrée la plus proche (par majeure, puis mineure) sous https://packages.microsoft.com/config/sles/.

Dans les commandes suivantes, remplacez [distribution] et [version] par les informations que vous avez identifiées :

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repo

Conseil

Utilisez la commande SPident pour identifier les informations relatives au système, notamment la version [version].

Par exemple, si vous exécutez SLES 12 et que vous souhaitez déployer Microsoft Defender pour point de terminaison sur Linux à partir du prod canal :

sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repo

Installez la clé publique Microsoft GPG :

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Systèmes Ubuntu et Debian

Installez

curls’il n’est pas encore installé :sudo apt-get install curlInstallez

libplist-utilss’il n’est pas encore installé :sudo apt-get install libplist-utilsRemarque

Votre distribution et votre version, et identifiez l’entrée la plus proche (par majeure, puis mineure) sous

https://packages.microsoft.com/config/[distro]/.Dans la commande suivante, remplacez [distribution] et [version] par les informations que vous avez identifiées :

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listConseil

Utilisez la commande hostnamectl pour identifier les informations relatives au système, notamment la version [version].

Par exemple, si vous exécutez Ubuntu 18.04 et que vous souhaitez déployer Microsoft Defender pour point de terminaison sur Linux à partir du

prodcanal :curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listInstallez la configuration du dépôt :

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listPar exemple, si vous avez choisi le

prodcanal :sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listInstallez le

gpgpackage s’il n’est pas déjà installé :sudo apt-get install gpgSi

gpgn’est pas disponible, installezgnupg.sudo apt-get install gnupgInstallez la clé publique Microsoft GPG :

Pour Debian 11 et versions antérieures, exécutez la commande suivante.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/nullPour Debian 12 et versions ultérieures, exécutez la commande suivante.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null

Installez le pilote HTTPS s’il n’est pas déjà installé :

sudo apt-get install apt-transport-httpsMettez à jour les métadonnées du dépôt :

sudo apt-get update

Marin

Installez

dnf-plugins-cores’il n’est pas encore installé :sudo dnf install dnf-plugins-coreConfigurer et activer les dépôts requis

Remarque

Sur Mariner, Insider Fast Channel n’est pas disponible.

Si vous souhaitez déployer Defender pour point de terminaison sur Linux à partir du

prodcanal. Utilisez les commandes suivantessudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasOu si vous souhaitez explorer de nouvelles fonctionnalités sur des appareils sélectionnés, vous pouvez déployer Microsoft Defender pour point de terminaison sur Linux sur le canal insiders-slow. Utilisez les commandes suivantes :

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Installation d’application

RHEL et variantes (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky et Alma)

sudo yum install mdatp

Remarque

Si vous avez plusieurs référentiels Microsoft configurés sur votre appareil, vous pouvez être précis sur le dépôt à partir duquel installer le package. L’exemple suivant montre comment installer le package à partir du production canal si le canal de insiders-fast dépôt est également configuré sur cet appareil. Cette situation peut se produire si vous utilisez plusieurs produits Microsoft sur votre appareil. Selon la distribution et la version de votre serveur, l’alias de dépôt peut être différent de celui de l’exemple suivant.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES et variantes

sudo zypper install mdatp

Remarque

Si vous avez plusieurs référentiels Microsoft configurés sur votre appareil, vous pouvez être précis sur le dépôt à partir duquel installer le package. L’exemple suivant montre comment installer le package à partir du production canal si le canal de insiders-fast dépôt est également configuré sur cet appareil. Cette situation peut se produire si vous utilisez plusieurs produits Microsoft sur votre appareil.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Systèmes Ubuntu et Debian

sudo apt-get install mdatp

Remarque

Si vous avez plusieurs référentiels Microsoft configurés sur votre appareil, vous pouvez être précis sur le dépôt à partir duquel installer le package. L’exemple suivant montre comment installer le package à partir du production canal si le canal de insiders-fast dépôt est également configuré sur cet appareil. Cette situation peut se produire si vous utilisez plusieurs produits Microsoft sur votre appareil.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Remarque

Les redémarrages ne sont PAS nécessaires après l’installation ou la mise à jour de Microsoft Defender pour point de terminaison sur Linux, sauf lorsque vous exécutez auditD en mode immuable.

Marin

sudo dnf install mdatp

Remarque

Si vous avez plusieurs référentiels Microsoft configurés sur votre appareil, vous pouvez être précis sur le dépôt à partir duquel installer le package. L’exemple suivant montre comment installer le package à partir du production canal si le canal de insiders-slow dépôt est également configuré sur cet appareil. Cette situation peut se produire si vous utilisez plusieurs produits Microsoft sur votre appareil.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Télécharger le package d’intégration

Téléchargez le package d’intégration à partir de Microsoft Defender portail.

Avertissement

Le repackaging du package d’installation de Defender pour point de terminaison n’est pas un scénario pris en charge. Cela peut avoir un impact négatif sur l’intégrité du produit et entraîner des résultats négatifs, y compris, mais sans s’y limiter, le déclenchement d’alertes de falsification et l’échec de l’application des mises à jour.

Importante

Si vous manquez cette étape, toute commande exécutée affiche un message d’avertissement indiquant que le produit n’a pas de licence.

mdatp health La commande retourne également une valeur de false.

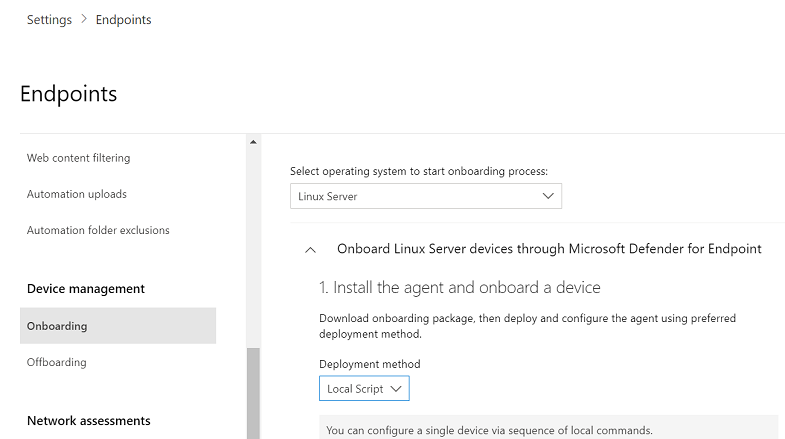

Dans le portail Microsoft Defender, accédez à Paramètres Points > de terminaison > Gestion des > appareils Intégration.

Dans le premier menu déroulant, sélectionnez Serveur Linux comme système d’exploitation. Dans le deuxième menu déroulant, sélectionnez Script local comme méthode de déploiement.

Sélectionnez Télécharger le package d’intégration. Enregistrez le fichier en tant que WindowsDefenderATPOnboardingPackage.zip.

À partir d’une invite de commandes, vérifiez que vous disposez du fichier et extrayez le contenu de l’archive :

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Configuration du client

Copiez MicrosoftDefenderATPOnboardingLinuxServer.py sur l’appareil cible.

Remarque

Initialement, l’appareil client n’est pas associé à un organization et l’attribut orgId est vide.

mdatp health --field org_idExécutez MicrosoftDefenderATPOnboardingLinuxServer.py.

Remarque

Pour exécuter cette commande, vous devez avoir

pythoninstallé oupython3sur l’appareil en fonction de la distribution et de la version. Si nécessaire, consultez Instructions pas à pas pour l’installation de Python sur Linux.Remarque

Pour intégrer un appareil précédemment désactivé, vous devez supprimer le fichier mdatp_offboard.json situé dans /etc/opt/microsoft/mdatp.

Si vous exécutez RHEL 8.x ou Ubuntu 20.04 ou version ultérieure, vous devez utiliser

python3.sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyPour le reste des distributions et versions, vous devez utiliser

python.sudo python MicrosoftDefenderATPOnboardingLinuxServer.pyVérifiez que l’appareil est maintenant associé à votre organization et signale un identificateur de organization valide :

mdatp health --field org_idVérifiez l’status d’intégrité du produit en exécutant la commande suivante. Une valeur de retour de

trueindique que le produit fonctionne comme prévu :mdatp health --field healthyImportante

Lorsque le produit démarre pour la première fois, il télécharge les dernières définitions de logiciel anti-programme malveillant. Cela peut prendre jusqu’à quelques minutes en fonction de la connectivité réseau. Pendant ce temps, la commande ci-dessus retourne une valeur de

false. Vous pouvez case activée la status de la mise à jour de définition à l’aide de la commande suivante :mdatp health --field definitions_statusNotez que vous devrez peut-être également configurer un proxy après l’installation initiale. Consultez Configurer Defender pour point de terminaison sur Linux pour la découverte de proxy statique : configuration post-installation.

Exécutez un test de détection av pour vérifier que l’appareil est correctement intégré et qu’il signale au service. Effectuez les étapes suivantes sur l’appareil nouvellement intégré :

Assurez-vous que la protection en temps réel est activée (indiqué par le résultat de l’exécution de

truela commande suivante) :mdatp health --field real_time_protection_enabledS’il n’est pas activé, exécutez la commande suivante :

mdatp config real-time-protection --value enabledOuvrez une fenêtre Terminal et exécutez la commande suivante pour exécuter un test de détection :

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtVous pouvez exécuter d’autres tests de détection sur des fichiers zip à l’aide de l’une des commandes suivantes :

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipLes fichiers doivent être mis en quarantaine par Defender pour point de terminaison sur Linux. Utilisez la commande suivante pour répertorier toutes les menaces détectées :

mdatp threat list

Exécutez un test de détection EDR et simulez une détection pour vérifier que l’appareil est correctement intégré et qu’il signale au service. Effectuez les étapes suivantes sur l’appareil nouvellement intégré :

Vérifiez que le serveur Linux intégré apparaît dans Microsoft Defender XDR. S’il s’agit de la première intégration de la machine, l’affichage peut prendre jusqu’à 20 minutes.

Téléchargez et extrayez le fichier de script sur un serveur Linux intégré, puis exécutez la commande suivante :

./mde_linux_edr_diy.shAprès quelques minutes, une détection doit être déclenchée dans Microsoft Defender XDR.

Examinez les détails de l’alerte, chronologie machine et effectuez vos étapes d’investigation classiques.

dépendances de package externe de package Microsoft Defender pour point de terminaison

Les dépendances de package externes suivantes existent pour le package mdatp :

- Le package rpm mdatp nécessite

glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter - Pour DEBIAN, le package mdatp nécessite

libc6 >= 2.23,uuid-runtimemde-netfilter - Pour Mariner, le package mdatp nécessite

attr,diffutils,libacl,libattr,libselinux-utils,selinux-policy, ,policycoreutils,mde-netfilter

Remarque

À compter de la version 101.24082.0004, Defender pour point de terminaison sur Linux ne prend plus en charge le fournisseur d’événements Auditd . Nous passons complètement à la technologie eBPF plus efficace.

Si eBPF n’est pas pris en charge sur vos ordinateurs, ou s’il existe des exigences spécifiques pour rester sur Auditd et que vos machines utilisent Defender pour point de terminaison sur une version Linux ou une version 101.24072.0001 antérieure, la dépendance supplémentaire suivante sur le package audité existe pour mdatp :

- Le package mdatp RPM nécessite

audit,semanage. - Pour DEBIAN, le package mdatp nécessite

auditd. - Pour Mariner, le package mdatp nécessite

audit.

Le package mde-netfilter a également les dépendances de package suivantes :

- Pour DEBIAN, le package mde-netfilter nécessite

libnetfilter-queue1,libglib2.0-0 - Pour RPM, le package mde-netfilter nécessite

libmnl,libnfnetlink,libnetfilter_queue,glib2 - Pour Mariner, le package mde-netfilter nécessite

libnfnetlink,libnetfilter_queue

Si l’installation Microsoft Defender pour point de terminaison échoue en raison d’erreurs de dépendances manquantes, vous pouvez télécharger manuellement les dépendances requises.

Problèmes d’installation des journaux

Consultez Problèmes d’installation des journaux pour plus d’informations sur la recherche du journal généré automatiquement par le programme d’installation lorsqu’une erreur se produit.

Comment migrer du canal Insiders-Fast vers le canal de production

Désinstallez la

Insiders-Fast channelversion de Defender pour point de terminaison sur Linux.sudo yum remove mdatpDésactiver le référentiel Defender pour point de terminaison sur Linux Insiders-Fast

sudo yum repolistRemarque

La sortie doit afficher

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodRedéployez Microsoft Defender pour point de terminaison sur Linux à l’aide du canal production.

Désinstallation

Pour plus d’informations sur la suppression de Defender pour point de terminaison sur Linux des appareils clients, consultez Désinstaller .

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.