Configurer et configurer Microsoft Defender pour point de terminaison Plan 1

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Cet article explique comment configurer Defender pour point de terminaison Plan 1. Que vous disposiez d’une assistance ou que vous le soyez vous-même, vous pouvez utiliser cet article comme guide tout au long de votre déploiement.

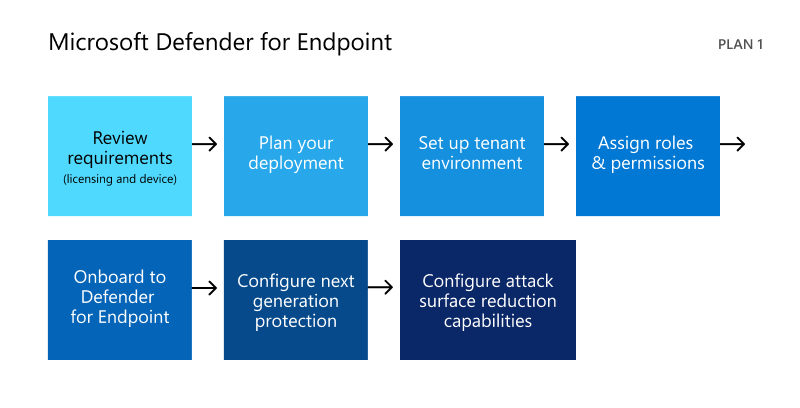

Processus d’installation et de configuration

Le processus d’installation et de configuration général de Defender pour point de terminaison Plan 1 est le suivant :

| Nombre | Étape | Description |

|---|---|---|

| 1 | Consultez la configuration requise | Listes exigences en matière de licences, de navigateur, de système d’exploitation et de centre de données |

| 2 | Planifier votre déploiement | Listes plusieurs méthodes de déploiement à prendre en compte et inclut des liens vers d’autres ressources pour vous aider à choisir la méthode à utiliser |

| 3 | Configurer votre environnement de locataire | Listes tâches de configuration de votre environnement client |

| 4 | Attribuer des rôles et des autorisations | Listes rôles et autorisations à prendre en compte pour votre équipe de sécurité CONSEIL : Dès que des rôles et des autorisations sont attribués, votre équipe de sécurité peut commencer à utiliser le portail Microsoft Defender. Pour plus d’informations, consultez Prise en main. |

| 5 | Intégration à Defender pour point de terminaison | Listes plusieurs méthodes par système d’exploitation pour intégrer Defender pour point de terminaison Plan 1 et inclut des liens vers des informations plus détaillées pour chaque méthode |

| 6 | Configurer la protection de nouvelle génération | Décrit comment configurer vos paramètres de protection nouvelle génération dans Microsoft Intune |

| 7 | Configurer vos fonctionnalités de réduction de la surface d’attaque | Listes les types de fonctionnalités de réduction de la surface d’attaque que vous pouvez configurer et inclut des procédures avec des liens vers d’autres ressources |

Consultez la configuration requise

Le tableau suivant répertorie les exigences de base pour Defender pour point de terminaison Plan 1 :

| Conditions requises | Description |

|---|---|

| Conditions d'octroi de licence | Defender pour point de terminaison Plan 1 (autonome ou dans le cadre de Microsoft 365 E3, A3 ou G3) |

| Configuration requise pour le navigateur | Microsoft Edge Internet Explorer version 11 Google Chrome |

| Systèmes d’exploitation (client) | Windows 11 Windows 10, version 1709 ou ultérieure MacOS iOS Système d’exploitation Android |

| Systèmes d’exploitation (serveur) | Windows Server 2022 Windows Server 2019 Windows Server version 1803 et ultérieure Windows Server 2016 et 2012 R2 sont pris en charge lors de l’utilisation de la solution unifiée moderne Serveur Linux |

| Datacenter | L’un des emplacements de centre de données suivants : -Union européenne -Royaume-Uni - États-Unis |

Remarque

La version autonome de Defender pour point de terminaison Plan 1 n’inclut pas les licences serveur. Pour intégrer des serveurs, vous avez besoin d’une licence supplémentaire, par exemple :

- Microsoft Defender pour les serveurs Plan 1 ou Plan 2 (dans le cadre de l’offre Defender pour le cloud).

- Microsoft Defender pour point de terminaison Server.

- Microsoft Defender for Business pour les serveurs (pour les petites et moyennes entreprises)

Pour plus d’informations, consultez Intégration de Defender pour point de terminaison Windows Server

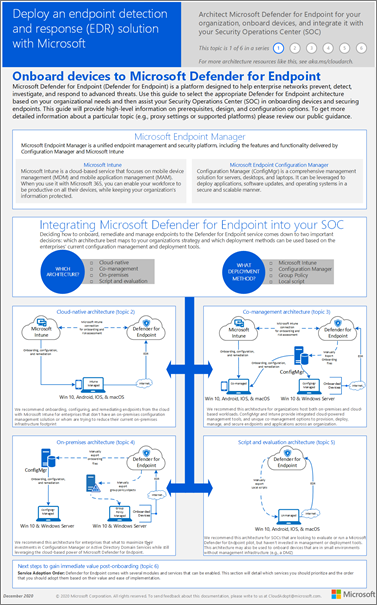

Planifier votre déploiement

Lorsque vous planifiez votre déploiement, vous pouvez choisir parmi plusieurs architectures et méthodes de déploiement différentes. Chaque organization étant unique, vous avez plusieurs options à prendre en compte, comme indiqué dans le tableau suivant :

| Méthode | Description |

|---|---|

| Intune | Utiliser Intune pour gérer les points de terminaison dans un environnement natif cloud |

| Intune et Configuration Manager | Utiliser Intune et Configuration Manager pour gérer les points de terminaison et les charges de travail qui s’étendent à un environnement local et cloud |

| Configuration Manager | Utiliser Configuration Manager pour protéger des points de terminaison locaux avec la puissance cloud de Defender pour point de terminaison |

| Script local téléchargé à partir du portail Microsoft Defender | Utiliser des scripts locaux sur des points de terminaison pour exécuter un pilote ou intégrer uniquement quelques appareils |

Pour en savoir plus sur vos options de déploiement, consultez Planifier votre déploiement de Defender pour point de terminaison. Et téléchargez l’affiche suivante :

Obtenir l’affiche de déploiement

Conseil

Pour plus d’informations sur la planification de votre déploiement, consultez Planifier votre déploiement Microsoft Defender pour point de terminaison.

Configurer votre environnement de locataire

La configuration de votre environnement client comprend des tâches telles que :

- Vérification de vos licences

- Configuration de votre locataire

- Configuration de vos paramètres de proxy (uniquement si nécessaire)

- Vérifier que les capteurs fonctionnent correctement et signaler les données à Defender pour point de terminaison

Ces tâches sont incluses dans la phase d’installation de Defender pour point de terminaison. Consultez Configurer Defender pour point de terminaison.

Attribuer des rôles et des autorisations

Pour accéder au portail Microsoft Defender, configurer les paramètres de Defender pour point de terminaison ou effectuer des tâches, telles que l’exécution d’actions de réponse sur les menaces détectées, les autorisations appropriées doivent être affectées. Defender pour point de terminaison utilise des rôles intégrés dans Microsoft Entra ID.

Microsoft recommande d’attribuer aux utilisateurs uniquement le niveau d’autorisation dont ils ont besoin pour effectuer leurs tâches. Vous pouvez attribuer des autorisations à l’aide de la gestion des autorisations de base ou du contrôle d’accès en fonction du rôle (RBAC).

- Avec la gestion des autorisations de base, les administrateurs généraux et les administrateurs de sécurité disposent d’un accès complet, tandis que les lecteurs de sécurité disposent d’un accès en lecture seule.

- Avec RBAC, vous pouvez définir des autorisations plus granulaires via davantage de rôles. Par exemple, vous pouvez avoir des lecteurs de sécurité, des opérateurs de sécurité, des administrateurs de sécurité, des administrateurs de point de terminaison, etc.

Le tableau suivant décrit les rôles clés à prendre en compte pour Defender pour point de terminaison dans votre organization :

| Role | Description |

|---|---|

| Administrateurs généraux Il est recommandé de limiter le nombre d’administrateurs généraux. |

Les administrateurs généraux peuvent effectuer toutes sortes de tâches. La personne qui a inscrit votre entreprise à Microsoft 365 ou à Microsoft Defender pour point de terminaison Plan 1 est administrateur général par défaut. Les administrateurs généraux peuvent accéder aux paramètres de tous les portails Microsoft 365 ou les modifier, par exemple : - Le Centre d’administration Microsoft 365 (https://admin.microsoft.com) - portail Microsoft Defender (https://security.microsoft.com) - centre d’administration Intune (https://intune.microsoft.com) |

| Administrateurs de la sécurité | Les administrateurs de sécurité peuvent effectuer des tâches d’opérateur de sécurité, ainsi que les tâches suivantes : - Surveiller les stratégies liées à la sécurité - Gérer les menaces de sécurité et les alertes - Afficher les rapports |

| Opérateur de sécurité | Les opérateurs de sécurité peuvent effectuer des tâches de lecteur de sécurité, ainsi que les tâches suivantes : - Afficher des informations sur les menaces détectées - Examiner les menaces détectées et y répondre |

| Lecteur de sécurité | Les lecteurs de sécurité peuvent effectuer les tâches suivantes : - Afficher les stratégies de sécurité dans les services Microsoft 365 - Afficher les menaces de sécurité et les alertes - Afficher les rapports |

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Pour en savoir plus sur les rôles dans Microsoft Entra ID, consultez Attribuer des rôles administrateur et non administrateur aux utilisateurs disposant de Microsoft Entra ID. Pour plus d’informations sur les rôles pour Defender pour point de terminaison, consultez Contrôle d’accès en fonction du rôle.

Intégration à Defender pour point de terminaison

Lorsque vous êtes prêt à intégrer les points de terminaison de votre organization, vous pouvez choisir parmi plusieurs méthodes, comme indiqué dans le tableau suivant :

| Point de terminaison | Outil de déploiement |

|---|---|

| Fenêtres |

Script local (jusqu’à 10 appareils) Stratégie de groupe Microsoft Intune/mobile Gestionnaire de périphériques Microsoft Endpoint Configuration Manager Scripts VDI |

| MacOS |

Script local Microsoft Intune JAMF Pro Gestion des appareils mobile |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Gestionnaire d’applications mobiles |

Ensuite, procédez à la configuration de vos fonctionnalités de protection et de réduction de la surface d’attaque de nouvelle génération.

Configurer la protection de nouvelle génération

Nous vous recommandons d’utiliser Intune pour gérer les appareils et les paramètres de sécurité de votre organization, comme illustré dans l’image suivante :

Pour configurer votre protection de nouvelle génération dans Intune, procédez comme suit :

Accédez au centre d’administration Intune (https://intune.microsoft.com) et connectez-vous.

Sélectionnez Antivirus de sécurité> de point de terminaison, puis sélectionnez une stratégie existante. (Si vous n’avez pas de stratégie existante, créez-en une.)

Définissez ou modifiez vos paramètres de configuration antivirus. Besoin d’aide ? Reportez-vous aux ressources suivantes :

Lorsque vous avez terminé de spécifier vos paramètres, choisissez Vérifier + enregistrer.

Configurer vos fonctionnalités de réduction de la surface d’attaque

La réduction de la surface d’attaque consiste à réduire les emplacements et les façons dont votre organization est ouvert aux attaques. Defender pour point de terminaison Plan 1 comprend plusieurs fonctionnalités et fonctionnalités pour vous aider à réduire vos surfaces d’attaque sur vos points de terminaison. Ces fonctionnalités sont répertoriées dans le tableau suivant :

| Fonctionnalité/fonctionnalité | Description |

|---|---|

| Règles de réduction de la surface d’attaque | Configurez des règles de réduction de la surface d’attaque pour limiter les comportements à risque basés sur les logiciels et assurer la sécurité de vos organization. Les règles de réduction de la surface d’attaque ciblent certains comportements logiciels, tels que - Lancement de fichiers exécutables et de scripts qui tentent de télécharger ou d’exécuter des fichiers - Exécution de scripts obfusqués ou suspects - Exécution de comportements que les applications n’initient généralement pas pendant le travail quotidien normal Ces comportements logiciels sont parfois observés dans les applications légitimes. Toutefois, ces comportements sont souvent considérés comme risqués, car ils sont couramment utilisés par des attaquants par le biais de programmes malveillants. |

| Atténuation des ransomwares | Configurez l’atténuation des ransomwares en configurant l’accès contrôlé aux dossiers, ce qui permet de protéger les données précieuses de votre organization contre les applications malveillantes et les menaces, telles que les rançongiciels. |

| Contrôle des appareils | Configurez les paramètres de contrôle d’appareil pour votre organization afin d’autoriser ou de bloquer les appareils amovibles (tels que les lecteurs USB). |

| Protection du réseau | Configurez la protection réseau pour empêcher les personnes de votre organization d’utiliser des applications qui accèdent à des domaines dangereux ou à du contenu malveillant sur Internet. |

| Protection web | Configurez la protection contre les menaces web pour protéger les appareils de votre organization contre les sites d’hameçonnage, les sites d’exploitation et d’autres sites non approuvés ou de mauvaise réputation. Configurez le filtrage du contenu web pour suivre et réglementer l’accès aux sites web en fonction de leurs catégories de contenu (par exemple, loisirs, bande passante élevée, contenu pour adultes ou responsabilité légale). |

| Pare-feu réseau | Configurez votre pare-feu réseau avec des règles qui déterminent le trafic réseau autorisé à entrer ou à sortir des appareils de votre organization. |

| Contrôle d’application | Configurez des règles de contrôle d’application si vous souhaitez autoriser uniquement les applications et processus approuvés à s’exécuter sur vos appareils Windows. |

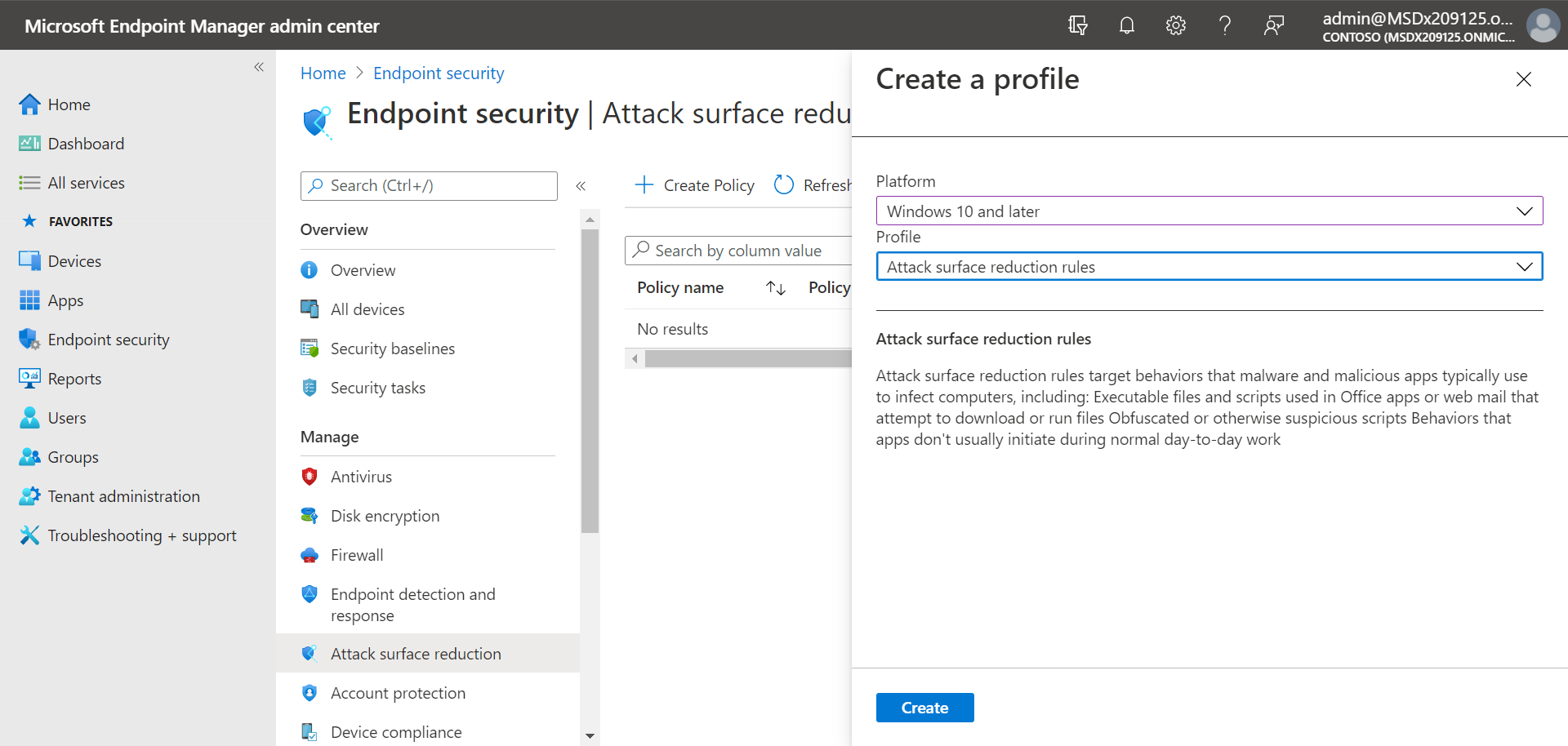

Règles de réduction des surfaces d'attaque

Les règles de réduction de la surface d’attaque sont disponibles sur les appareils exécutant Windows. Nous vous recommandons d’utiliser Intune, comme illustré dans l’image suivante :

Accédez au centre d’administration Intune et connectez-vous.

Choisissez Réductionde la >surface d’attaque de sécurité > du point de terminaison + Créer une stratégie.

Pour Plateforme, sélectionnez Windows 10, Windows 11 et Windows Server.

Pour Profil, sélectionnez Règles de réduction de la surface d’attaque, puis choisissez Créer.

Sous l’onglet Informations de base , spécifiez un nom et une description pour la stratégie, puis choisissez Suivant.

Sous l’onglet Paramètres de configuration , développez sous Defender, configurez vos règles de réduction de la surface d’attaque, puis choisissez Suivant. Pour plus d’informations sur les règles de réduction de la surface d’attaque, consultez Vue d’ensemble du déploiement des règles de réduction de la surface d’attaque.

Au minimum, nous vous recommandons d’activer les trois règles de protection standard suivantes :

Sous l’onglet Balises d’étendue, si votre organization utilise des balises d’étendue, choisissez + Sélectionner des balises d’étendue, puis sélectionnez les balises que vous souhaitez utiliser. Ensuite, choisissez Suivant.

Pour en savoir plus sur les balises d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations , spécifiez les utilisateurs et les groupes auxquels votre stratégie doit être appliquée, puis choisissez Suivant. (Pour en savoir plus sur les affectations, consultez Attribuer des profils d’utilisateur et d’appareil dans Microsoft Intune.)

Sous l’onglet Vérifier + créer , passez en revue les paramètres, puis choisissez Créer.

Conseil

Pour en savoir plus sur les règles de réduction de la surface d’attaque, consultez les ressources suivantes :

- Utiliser des règles de réduction de la surface d’attaque pour empêcher l’infection des programmes malveillants

- Afficher la liste des règles de réduction de la surface d’attaque

- Déploiement des règles de réduction de la surface d’attaque Étape 3 : Implémenter des règles de réduction de la surface d’attaque

Atténuation des ransomwares

Vous bénéficiez d’une atténuation des rançongiciels par le biais d’un accès contrôlé aux dossiers, ce qui permet uniquement aux applications approuvées d’accéder aux dossiers protégés sur vos points de terminaison.

Nous vous recommandons d’utiliser Intune pour configurer l’accès contrôlé aux dossiers.

Accédez au centre d’administration Intune et connectez-vous.

Accédez àRéduction de la surface d’attaque desécurité> du point de terminaison, puis choisissez + Créer une stratégie.

Pour Plateforme, sélectionnez Windows 10, Windows 11 et Windows Server, puis pour Profil, sélectionnez Règles de réduction de la surface d’attaque. Ensuite, choisissez Créer.

Sous l’onglet Informations de base , nommez la stratégie et ajoutez une description. Sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , sous la section Defender , faites défiler vers le bas. Dans la liste déroulante Activer l’accès contrôlé aux dossiers, sélectionnez Activé, puis suivant.

Vous pouvez éventuellement spécifier ces autres paramètres :

- En regard de Dossiers protégés par accès contrôlé aux dossiers, basculez le commutateur sur Configuré, puis ajoutez les dossiers qui doivent être protégés.

- En regard de Applications autorisées d’accès contrôlé aux dossiers, basculez le commutateur sur Configuré, puis ajoutez les applications qui doivent avoir accès aux dossiers protégés.

Sous l’onglet Balises d’étendue, si votre organization utilise des balises d’étendue, choisissez + Sélectionner des balises d’étendue, puis sélectionnez les balises que vous souhaitez utiliser. Ensuite, choisissez Suivant. Pour en savoir plus sur les balises d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations , sélectionnez Ajouter tous les utilisateurs et + Ajouter tous les appareils, puis choisissez Suivant. (Vous pouvez également spécifier des groupes spécifiques d’utilisateurs ou d’appareils.)

Sous l’onglet Vérifier + créer , passez en revue les paramètres de votre stratégie, puis choisissez Créer. La stratégie est appliquée à tous les points de terminaison qui ont été intégrés à Defender pour point de terminaison sous peu.

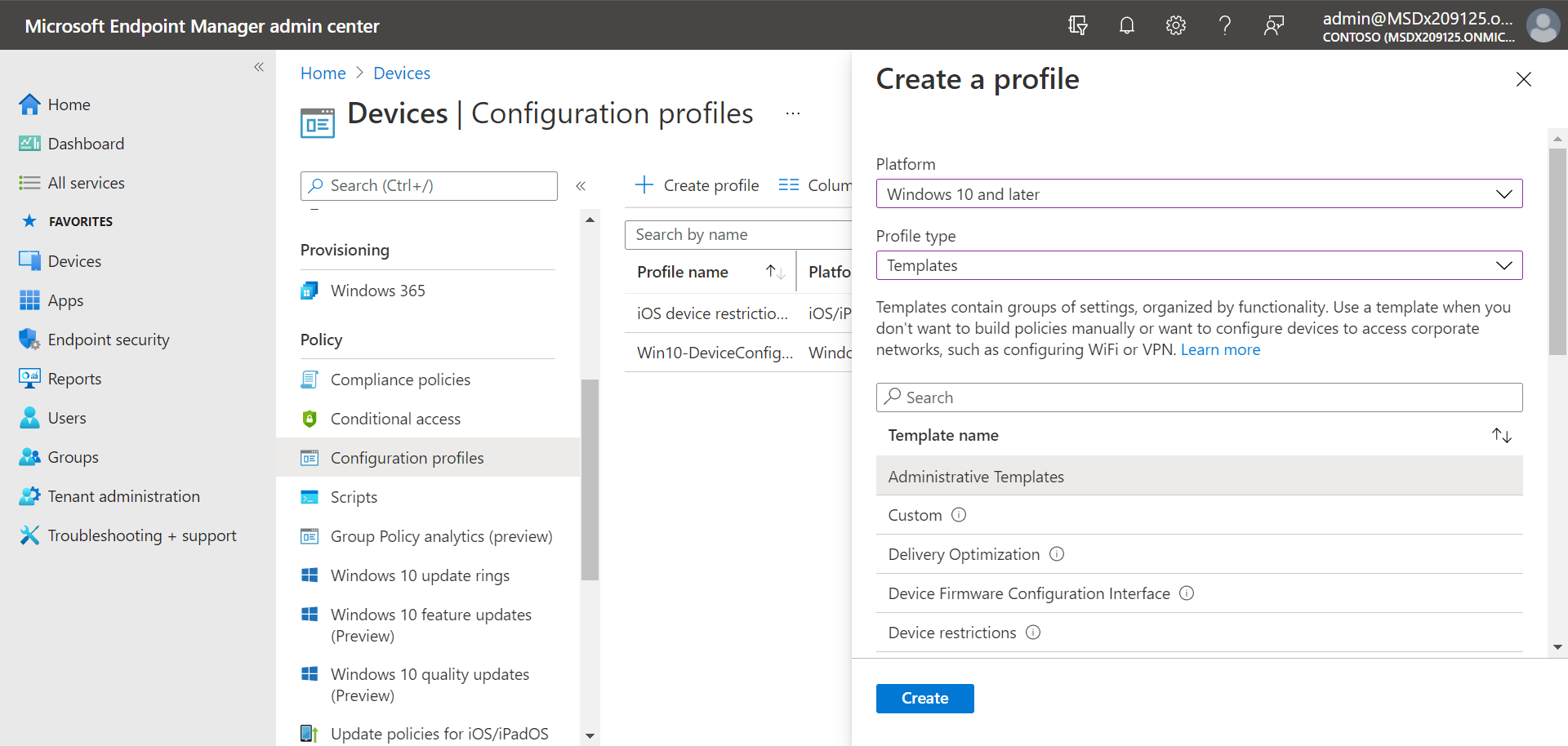

Contrôle des appareils

Vous pouvez configurer Defender pour point de terminaison pour bloquer ou autoriser les appareils et fichiers amovibles sur les appareils amovibles. Nous vous recommandons d’utiliser Intune pour configurer les paramètres de contrôle de votre appareil.

Accédez au centre d’administration Intune et connectez-vous.

SélectionnezConfiguration>des appareils>+ Créer>une stratégie.

Pour Plateforme, sélectionnez un profil, par exemple Windows 10 et versions ultérieures, et pour Type de profil, sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Modèles d’administration, puis choisissez Créer.

Sous l’onglet Informations de base , nommez la stratégie et ajoutez une description. Sélectionnez Suivant.

Sous l’onglet Paramètres de configuration , sélectionnez Tous les paramètres. Ensuite, dans la zone de recherche, tapez

Removablepour afficher tous les paramètres relatifs aux appareils amovibles.Sélectionnez un élément dans la liste, par exemple Toutes les classes de stockage amovible, Refuser tout accès, pour ouvrir son volet volant. Le menu volant de chaque paramètre explique ce qui se passe lorsqu’il est activé, désactivé ou non configuré. Sélectionnez un paramètre, puis choisissez OK.

Répétez l’étape 6 pour chaque paramètre que vous souhaitez configurer. Sélectionnez Suivant.

Sous l’onglet Balises d’étendue, si votre organization utilise des balises d’étendue, choisissez + Sélectionner des balises d’étendue, puis sélectionnez les balises que vous souhaitez utiliser. Ensuite, choisissez Suivant.

Pour en savoir plus sur les balises d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations , sélectionnez Ajouter tous les utilisateurs et + Ajouter tous les appareils, puis choisissez Suivant. (Vous pouvez également spécifier des groupes spécifiques d’utilisateurs ou d’appareils.)

Sous l’onglet Vérifier + créer , passez en revue les paramètres de votre stratégie, puis choisissez Créer. La stratégie est appliquée à tous les points de terminaison qui ont été intégrés à Defender pour point de terminaison sous peu.

Conseil

Pour plus d’informations, consultez Guide pratique pour contrôler des périphériques USB et d’autres supports amovibles à l’aide de Microsoft Defender pour point de terminaison.

Protection réseau

Grâce à la protection réseau, vous pouvez protéger vos organization contre les domaines dangereux susceptibles d’héberger des escroqueries par hameçonnage, des attaques et d’autres contenus malveillants sur Internet. Nous vous recommandons d’utiliser Intune pour activer la protection réseau.

Accédez au centre d’administration Intune et connectez-vous.

SélectionnezConfiguration>des appareils>+ Créer>une stratégie.

Pour Plateforme, sélectionnez un profil, par exemple Windows 10 et versions ultérieures, et pour Type de profil, sélectionnez Modèles.

Sous Nom du modèle, sélectionnez Endpoint Protection, puis choisissez Créer.

Sous l’onglet Informations de base , nommez la stratégie et ajoutez une description. Sélectionnez Suivant.

Sous l’onglet Paramètres de configuration, développez Microsoft Defender Exploit Guard, puis filtrage réseau.

Définissez Protection réseau sur Activer. (Vous pouvez également choisir Audit pour voir le fonctionnement de la protection réseau dans votre environnement dans un premier temps.)

Sélectionnez Suivant.

Sous l’onglet Affectations , sélectionnez Ajouter tous les utilisateurs et + Ajouter tous les appareils, puis choisissez Suivant. (Vous pouvez également spécifier des groupes spécifiques d’utilisateurs ou d’appareils.)

Sous l’onglet Règles d’applicabilité , configurez une règle. Le profil que vous configurez est appliqué uniquement aux appareils qui répondent aux critères combinés que vous spécifiez.

Par exemple, vous pouvez choisir d’affecter la stratégie aux points de terminaison qui exécutent une certaine édition de système d’exploitation uniquement.

Sélectionnez Suivant.

Sous l’onglet Vérifier + créer , passez en revue les paramètres de votre stratégie, puis choisissez Créer. La stratégie est appliquée à tous les points de terminaison qui ont été intégrés à Defender pour point de terminaison sous peu.

Conseil

Vous pouvez utiliser d’autres méthodes, telles que Windows PowerShell ou stratégie de groupe, pour activer la protection réseau. Pour plus d’informations, consultez Activer la protection réseau.

Protection Web

Avec la protection web, vous pouvez protéger les appareils de votre organization contre les menaces web et le contenu indésirable. Votre protection web inclut la protection contre les menaces web et le filtrage de contenu web. Configurez les deux ensembles de fonctionnalités. Nous vous recommandons d’utiliser Intune pour configurer vos paramètres de protection web.

Configurer la protection contre les menaces web

Accédez au centre d’administration Intune et connectez-vous.

ChoisissezRéduction de la surface d’attaquede sécurité> du point de terminaison, puis + Créer une stratégie.

Sélectionnez une plateforme, par exemple Windows 10 et versions ultérieures, sélectionnez le profil de protection web, puis choisissez Créer.

Sous l’onglet Informations de base , spécifiez un nom et une description, puis choisissez Suivant.

Sous l’onglet Paramètres de configuration , développez Protection web, spécifiez les paramètres dans le tableau suivant, puis choisissez Suivant.

Setting Recommandation Activer la protection réseau Définissez sur Activé. Empêche les utilisateurs de visiter des sites ou des domaines malveillants.

Vous pouvez également définir la protection réseau sur Mode Audit pour voir comment elle fonctionne dans votre environnement. En mode audit, la protection réseau n’empêche pas les utilisateurs de visiter des sites ou des domaines, mais elle effectue le suivi des détections en tant qu’événements.Exiger SmartScreen pour Version antérieure de Microsoft Edge Définissez sur Oui. Permet de protéger les utilisateurs contre les tentatives d’hameçonnage et les logiciels malveillants potentiels. Bloquer l’accès aux sites malveillants Définissez sur Oui. Empêche les utilisateurs de contourner les avertissements concernant les sites potentiellement malveillants. Bloquer le téléchargement de fichiers non vérifiés Définissez sur Oui. Empêche les utilisateurs de contourner les avertissements et de télécharger des fichiers non vérifiés. Sous l’onglet Balises d’étendue, si votre organization utilise des balises d’étendue, choisissez + Sélectionner des balises d’étendue, puis sélectionnez les balises que vous souhaitez utiliser. Ensuite, choisissez Suivant.

Pour en savoir plus sur les balises d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations , spécifiez les utilisateurs et les appareils à recevoir la stratégie de protection web, puis choisissez Suivant.

Sous l’onglet Vérifier + créer , passez en revue vos paramètres de stratégie, puis choisissez Créer.

Conseil

Pour en savoir plus sur la protection contre les menaces web, consultez Protéger vos organization contre les menaces web.

Configurer le filtrage de contenu web

Accédez au portail Microsoft Defender et connectez-vous.

Choisissez Paramètres>Points de terminaison.

Sous Règles, choisissez Filtrage de contenu web, puis + Ajouter une stratégie.

Dans le menu volant Ajouter une stratégie , sous l’onglet Général , spécifiez un nom pour votre stratégie, puis choisissez Suivant.

Dans catégories bloquées, sélectionnez une ou plusieurs catégories que vous souhaitez bloquer, puis choisissez Suivant.

Sous l’onglet Étendue , sélectionnez les groupes d’appareils auxquels vous souhaitez recevoir cette stratégie, puis choisissez Suivant.

Sous l’onglet Résumé , passez en revue vos paramètres de stratégie, puis choisissez Enregistrer.

Conseil

Pour en savoir plus sur la configuration du filtrage de contenu web, consultez Filtrage de contenu web.

Pare-feu réseau

Le pare-feu réseau permet de réduire le risque de menaces de sécurité réseau. Votre équipe de sécurité peut définir des règles qui déterminent le trafic autorisé à circuler vers ou depuis les appareils de votre organization. Nous vous recommandons d’utiliser Intune pour configurer votre pare-feu réseau.

::: alt-text="Capture d’écran de la stratégie de pare-feu dans le portail Intune. » :::

Pour configurer les paramètres de pare-feu de base, procédez comme suit :

Accédez au centre d’administration Intune et connectez-vous.

ChoisissezPare-feude sécurité> du point de terminaison, puis + Créer une stratégie.

Sélectionnez une plateforme, par exemple Windows 10, Windows 11 et Windows Server, sélectionnez le profil Pare-feu Microsoft, puis choisissez Créer.

Sous l’onglet Informations de base , spécifiez un nom et une description, puis choisissez Suivant.

Développez Pare-feu, puis faites défiler vers le bas de la liste.

Définissez chacun des paramètres suivants sur True :

- Activer le pare-feu de réseau de domaine

- Activer le pare-feu de réseau privé

- Activer le pare-feu de réseau public

Passez en revue la liste des paramètres sous chacun des réseaux de domaine, réseaux privés et réseaux publics. Vous pouvez les laisser définir sur Non configuré ou les modifier en fonction des besoins de votre organization.

Sélectionnez Suivant.

Sous l’onglet Balises d’étendue, si votre organization utilise des balises d’étendue, choisissez + Sélectionner des balises d’étendue, puis sélectionnez les balises que vous souhaitez utiliser. Ensuite, choisissez Suivant.

Pour en savoir plus sur les balises d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

Sous l’onglet Affectations , sélectionnez Ajouter tous les utilisateurs et + Ajouter tous les appareils, puis choisissez Suivant. (Vous pouvez également spécifier des groupes spécifiques d’utilisateurs ou d’appareils.)

Sous l’onglet Vérifier + créer , passez en revue vos paramètres de stratégie, puis choisissez Créer.

Conseil

Les paramètres de pare-feu sont détaillés et peuvent sembler complexes. Reportez-vous aux Bonnes pratiques pour la configuration du Pare-feu Windows Defender.

Contrôle d’application

Windows Defender Application Control (WDAC) permet de protéger vos points de terminaison Windows en autorisant uniquement l’exécution d’applications et de processus approuvés. La plupart des organisations ont utilisé un déploiement par phases de WDAC. Autrement dit, la plupart des organisations ne déploient pas WDAC sur tous les points de terminaison Windows au début. En fait, selon que les points de terminaison Windows de votre organization sont entièrement gérés, gérés légèrement ou « Apportez votre propre appareil », vous pouvez déployer WDAC sur tout ou partie des points de terminaison.

Pour vous aider à planifier votre déploiement WDAC, consultez les ressources suivantes :

Décisions de conception de stratégie de contrôle d’application Windows Defender

Déploiement de Windows Defender Application Control dans différents scénarios : types d’appareils

Étapes suivantes

Maintenant que vous avez terminé le processus d’installation et de configuration, l’étape suivante consiste à commencer à utiliser Defender pour point de terminaison.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.