Configurer des comptes d’action Microsoft Defender pour Identity

Defender pour Identity vous permet d’effectuer des actions de correction ciblant Active Directory local comptes en cas de compromission d’une identité. Pour effectuer ces actions, Microsoft Defender pour Identity devez disposer des autorisations requises pour le faire.

Par défaut, le capteur Microsoft Defender pour Identity emprunte l’identité LocalSystem du compte du contrôleur de domaine et effectue les actions, y compris les scénarios de perturbation des attaques à partir de Microsoft Defender XDR.

Si vous devez modifier ce comportement, configurez un gMSA dédié et définissez les autorisations dont vous avez besoin. Par exemple :

Remarque

L’utilisation d’un compte gMSA dédié comme compte d’action est facultative. Nous vous recommandons d’utiliser les paramètres par défaut du LocalSystem compte.

Bonnes pratiques pour les comptes d’action

Nous vous recommandons d’éviter d’utiliser le même compte gMSA que vous avez configuré pour les actions managées Defender pour Identity sur des serveurs autres que des contrôleurs de domaine. Si vous utilisez le même compte et que le serveur est compromis, un attaquant peut récupérer le mot de passe du compte et obtenir la possibilité de modifier les mots de passe et de désactiver les comptes.

Nous vous recommandons également d’éviter d’utiliser le même compte que le compte de service d’annuaire et le compte Gérer l’action. Cela est dû au fait que le compte de service d’annuaire nécessite uniquement des autorisations en lecture seule sur Active Directory, et que les comptes d’action Gérer ont besoin d’autorisations d’écriture sur les comptes d’utilisateur.

Si vous avez plusieurs forêts, votre compte d’action managée gMSA doit être approuvé dans toutes vos forêts, ou en créer un distinct pour chaque forêt. Pour plus d’informations, consultez Microsoft Defender pour Identity prise en charge de plusieurs forêts.

Créer et configurer un compte d’action spécifique

Créez un compte gMSA. Pour plus d’informations, consultez Prise en main des comptes de service gérés de groupe.

Affectez le droit Ouvrir une session en tant que service au compte gMSA sur chaque contrôleur de domaine exécutant le capteur Defender pour Identity.

Accordez les autorisations requises au compte gMSA comme suit :

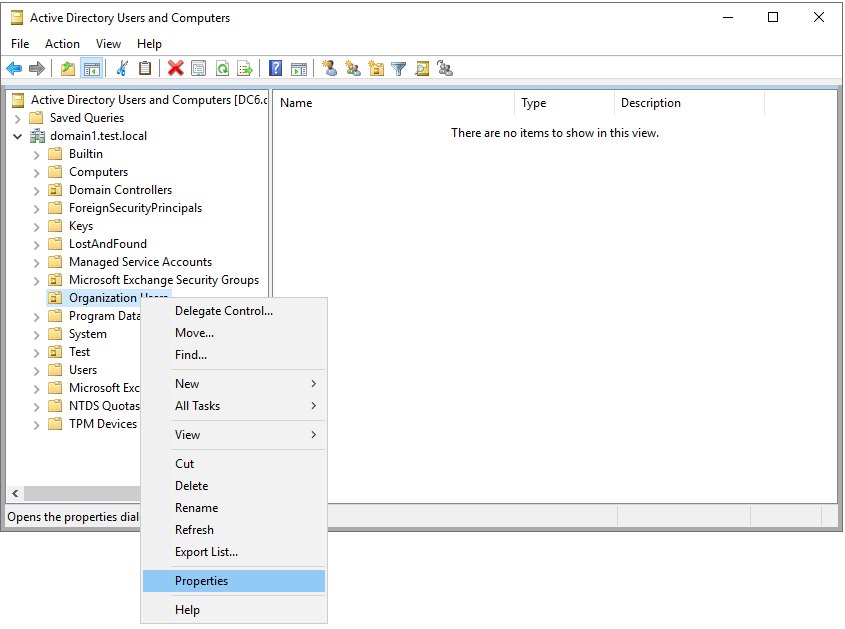

Ouvrez Utilisateurs et ordinateurs Active Directory.

Cliquez avec le bouton droit sur le domaine ou l’unité d’organisation approprié, puis sélectionnez Propriétés. Par exemple :

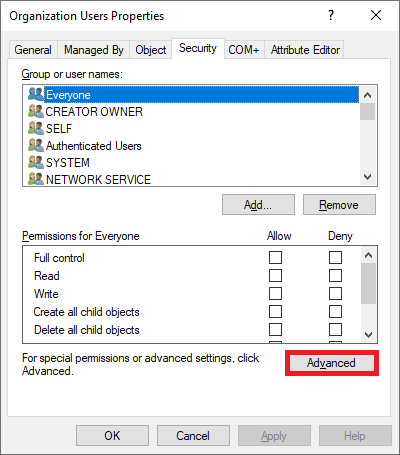

Accédez à l’onglet Sécurité et sélectionnez Avancé. Par exemple :

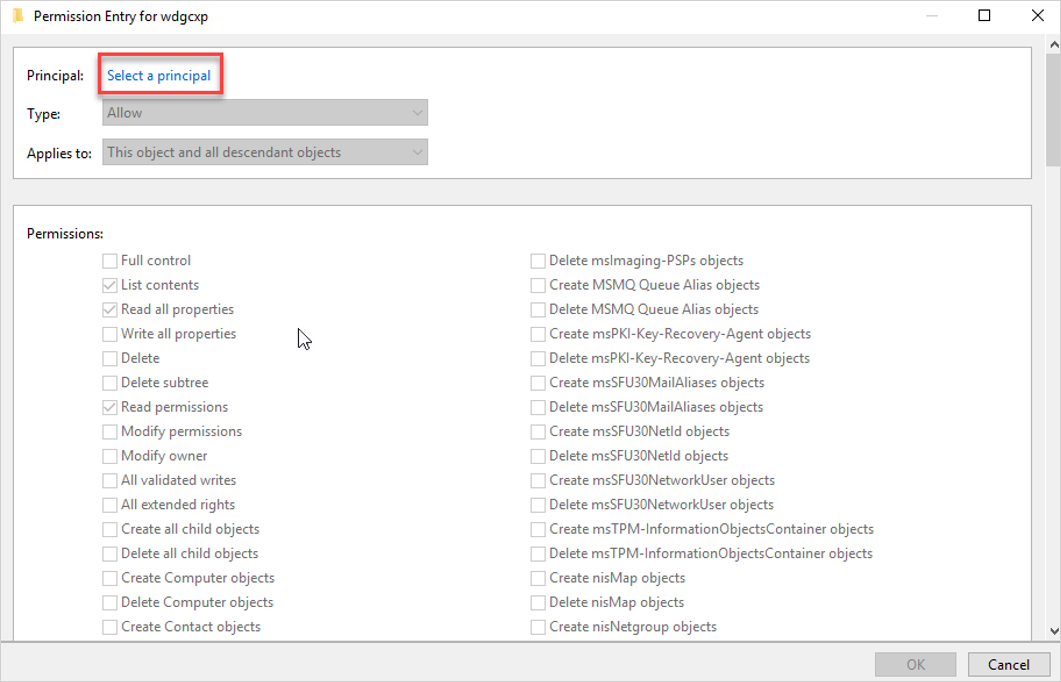

Sélectionnez Ajouter>Sélectionner un principal. Par exemple :

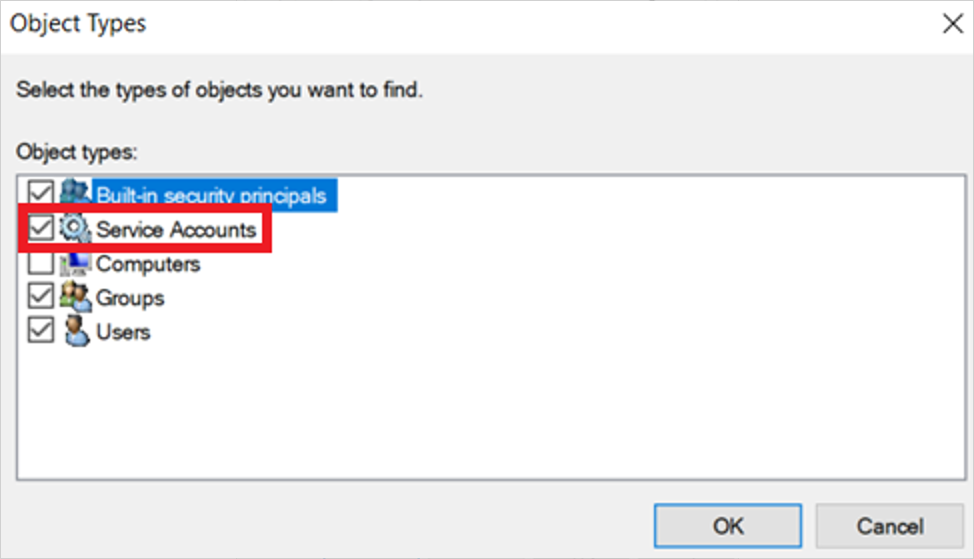

Vérifiez que les comptes de service sont marqués dans Types d’objets. Par exemple :

Dans la zone Entrez le nom de l’objet à sélectionner , entrez le nom du compte gMSA, puis sélectionnez OK.

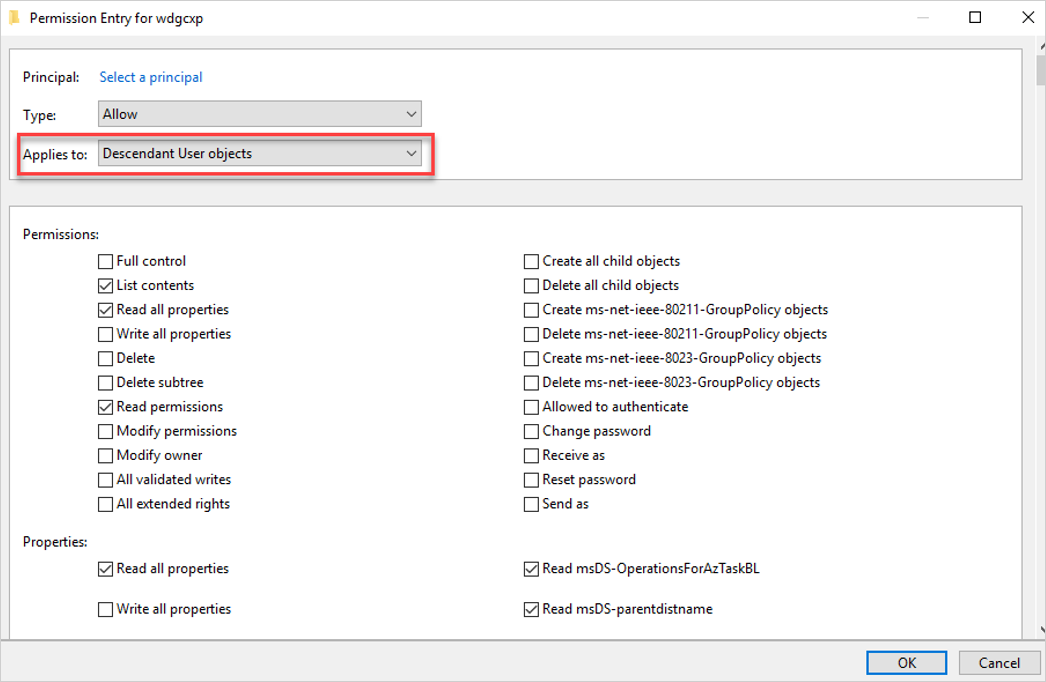

Dans le champ S’applique à , sélectionnez Objets utilisateur descendant, laissez les paramètres existants et ajoutez les autorisations et les propriétés indiquées dans l’exemple suivant :

Les autorisations requises sont les suivantes :

Action Autorisations Propriétés Activer la réinitialisation forcée du mot de passe Réinitialiser le mot de passe - Read pwdLastSet

-Write pwdLastSetPour désactiver l’utilisateur - - Read userAccountControl

-Write userAccountControl(Facultatif) Dans le champ S’applique à , sélectionnez Objets de groupe descendant et définissez les propriétés suivantes :

Read membersWrite members

Sélectionnez OK.

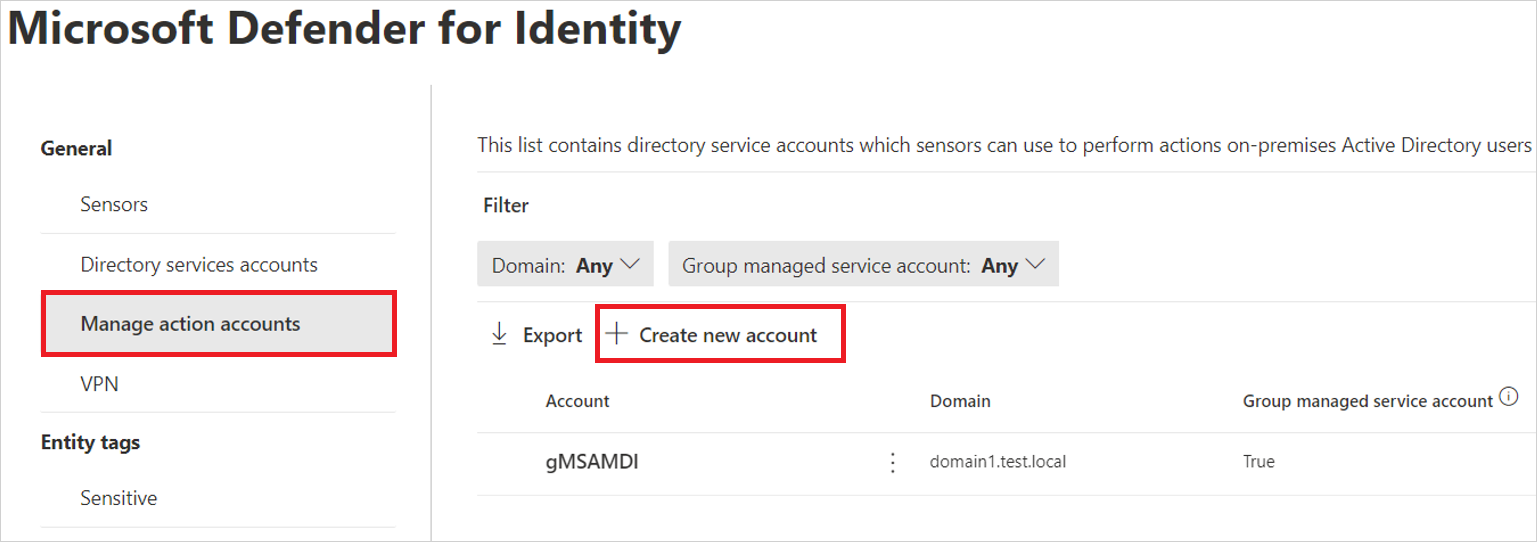

Ajouter le compte gMSA dans le portail Microsoft Defender

Accédez au portail Microsoft Defender et sélectionnez Paramètres ->Identités>Microsoft Defender pour Identity Gérer les > comptes >d’action+Créer un compte.

Par exemple :

Entrez le nom du compte et le domaine, puis sélectionnez Enregistrer.

Votre compte d’action est répertorié dans la page Gérer les comptes d’action .

Contenu connexe

Pour plus d’informations, consultez Actions de correction dans Microsoft Defender pour Identity.