IoT d’entreprise dans le portail Defender

Le nombre d’appareils IoT continue de croître de façon exponentielle sur les réseaux d’entreprise dans de nombreux immeubles de bureaux. Les appareils IoT d’entreprise incluent des appareils tels que des imprimantes, des téléviseurs intelligents, des appareils VoIP (Voice over Internet Protocol), des systèmes de conférence et des appareils propriétaires spécialement conçus.

Bien que le nombre d’appareils IoT continue de croître, ils manquent souvent des protections de sécurité qui sont courantes sur les points de terminaison gérés tels que les ordinateurs portables et les téléphones mobiles. Pour les mauvais acteurs, ces appareils non gérés peuvent être utilisés comme point d’entrée pour le mouvement latéral ou l’évasion, et trop souvent, l’utilisation de telles tactiques conduit à l’exfiltration d’informations sensibles.

Importante

Cet article décrit Microsoft Defender pour IoT dans le portail Defender (préversion).

Si vous êtes un client existant travaillant sur le portail Defender pour IoT classique (Portail Azure), consultez la documentation Defender pour IoT sur Azure.

En savoir plus sur les portails de gestion Defender pour IoT.

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

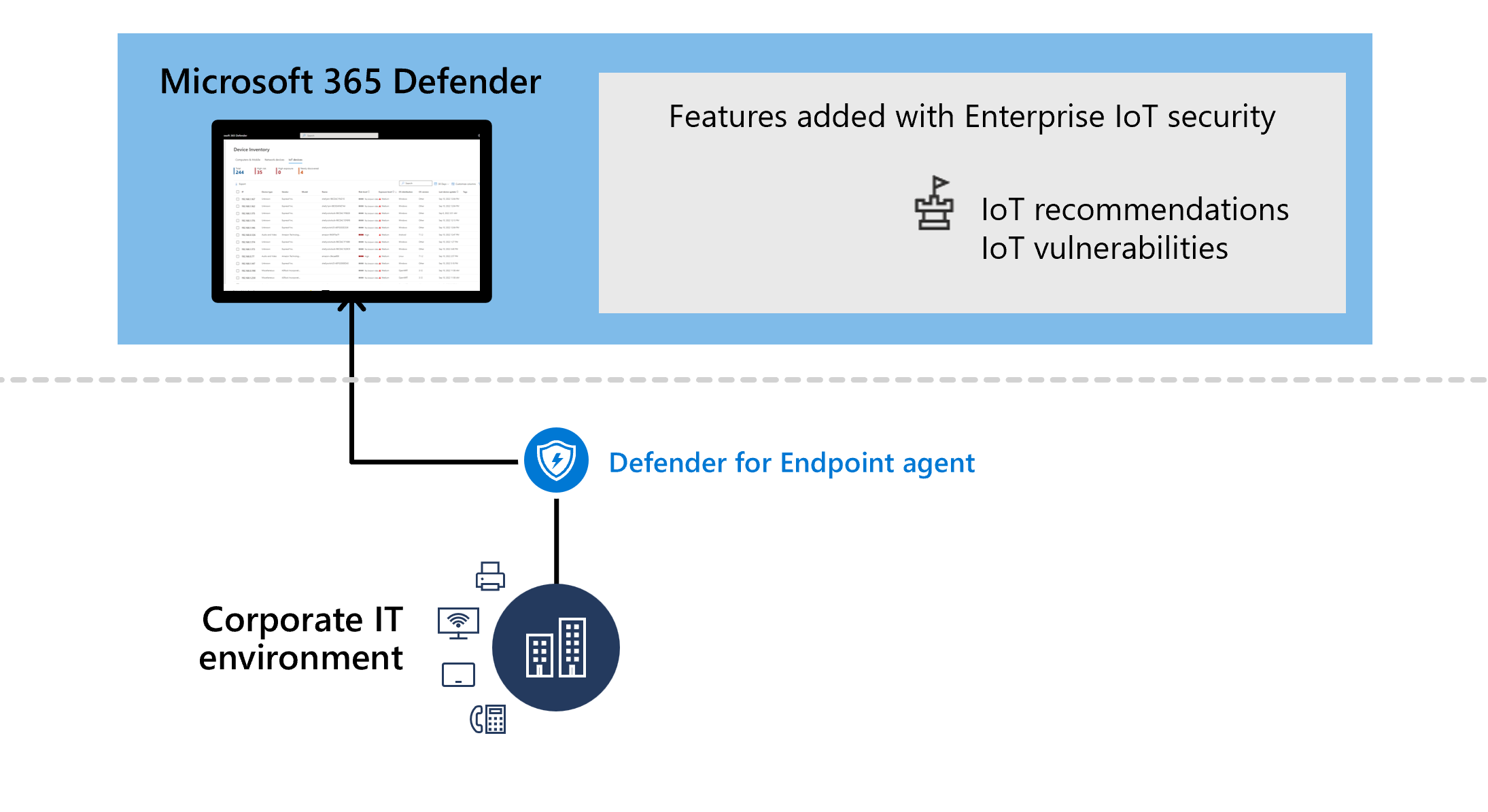

Surveillance IoT d’entreprise dans le portail Defender

Étendez Microsoft Defender pour les fonctionnalités de sécurité d’IoT afin d’inclure les appareils IoT d’entreprise. Ajoutez la fonctionnalité de sécurité IoT d’entreprise à votre licence Microsoft Defender pour point de terminaison existante et affichez les alertes, vulnérabilités et recommandations associées pour les appareils IoT qui semblent être intégrés au portail Microsoft Defender.

Quelle est la différence entre la sécurité OT et la sécurité IoT d’entreprise ?

Technologie opérationnelle (OT) : les capteurs réseau OT utilisent une technologie sans agent et brevetée pour découvrir, apprendre et surveiller en permanence les périphériques réseau pour une visibilité approfondie des risques ot/système de contrôle industriel (ICS). Les capteurs effectuent la collecte, l’analyse et les alertes de données sur site, ce qui les rend idéaux pour les emplacements avec une faible bande passante ou une latence élevée.

IoT d’entreprise : l’IoT d’entreprise offre visibilité et sécurité pour les appareils IoT dans l’environnement d’entreprise. La protection réseau IoT d’entreprise étend les fonctionnalités sans agent au-delà des environnements opérationnels, en fournissant une couverture pour tous les appareils IoT de votre environnement, tels que les imprimantes, les caméras et les appareils propriétaires spécialement conçus.

Données IoT d’entreprise dans le portail Defender

Les données IoT d’entreprise pour les fonctionnalités telles que les alertes, les recommandations et les vulnérabilités s’intègrent en toute transparence à d’autres données dans le portail Defender.

Alertes

La plupart des alertes Defender pour point de terminaison sont également pertinentes pour les appareils IoT d’entreprise, telles que les alertes pour les analyses impliquant des points de terminaison managés. Les alertes pour les appareils IoT d’entreprise détectées par Defender pour point de terminaison sont uniquement disponibles dans Defender pour point de terminaison.

Pour plus d’informations, consultez File d’attente des alertes dans Microsoft 365 Defender.

Recommandations

Les recommandations de sécurité de Defender pour point de terminaison suivantes sont prises en charge pour les appareils IoT d’entreprise :

- Exiger l’authentification pour l’interface de gestion Telnet

- Désactiver le protocole d’administration non sécurisé – Telnet

- Supprimer les protocoles d’administration non sécurisés SNMP V1 et SNMP V2

- Exiger l’authentification pour l’interface de gestion VNC

Vulnérabilités

Les vulnérabilités CVE connues, déjà détectées par le portail Defender, sont également détectées et affichées associées à l’appareil IoT d’entreprise approprié dans le portail Defender. Les cve connus peuvent vous aider à décider s’il faut corriger, supprimer ou contenir l’appareil et atténuer les risques pour votre réseau. Vous pouvez également utiliser des requêtes de repérage avancées pour collecter les vulnérabilités sur tous vos appareils.