Prise en main de Microsoft Defender pour Office 365

Dans les nouvelles organisations Microsoft 365 avec Microsoft Defender pour Office 365 (inclus ou en tant qu’abonnement de module complémentaire), cet article décrit les étapes de configuration que vous devez effectuer dans Exchange Online Protection (EOP) et Defender for Office 365 dans les premiers jours de votre organization.

Bien que votre organization Microsoft 365 inclue un niveau de protection par défaut à partir du moment où vous le créez (ou que vous y ajoutez Defender for Office 365), les étapes décrites dans cet article vous donnent un plan actionnable pour libérer toutes les fonctionnalités de protection d’EOP et de Defender for Office 365. Une fois les étapes terminées, vous pouvez également utiliser cet article pour montrer à la direction que vous optimisez votre investissement dans Microsoft 365.

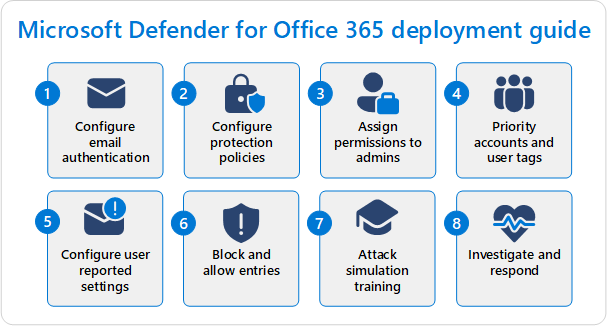

Les étapes de configuration d’EOP et de Defender for Office 365 sont décrites dans le diagramme suivant :

Conseil

En complément de cet article, consultez notre guide de configuration Microsoft Defender pour Office 365 pour passer en revue les meilleures pratiques et vous protéger contre les menaces de messagerie, de lien et de collaboration. Les fonctionnalités incluent les liens fiables, les pièces jointes fiables, etc. Pour une expérience personnalisée basée sur votre environnement, vous pouvez accéder au guide de configuration automatisée Microsoft Defender pour Office 365 dans le Centre d’administration Microsoft 365.

Configuration requise

Email fonctionnalités de protection contre les menaces sont incluses dans tous les abonnements Microsoft 365 avec des boîtes aux lettres cloud via EOP. Defender for Office 365 inclut des fonctionnalités de protection supplémentaires. Pour obtenir des comparaisons détaillées sur les fonctionnalités d’EOP, Defender for Office 365 pour plan 1 et Defender for Office 365 Plan 2, consultez Microsoft Defender pour Office 365 vue d’ensemble.

Rôles et autorisations

Pour configurer les fonctionnalités EOP et Defender for Office 365, vous avez besoin d’autorisations. Le tableau suivant répertorie les autorisations dont vous avez besoin pour effectuer les étapes décrites dans cet article (une seule est suffisante ; vous n’en avez pas besoin).

| Rôle ou groupe de rôles | En savoir plus |

|---|---|

| Administrateur général dans Microsoft Entra* | Microsoft Entra rôles intégrés |

| Gestion de l’organisation dans les groupes de rôles de collaboration Email & | Groupes de rôles dans Microsoft Defender pour Office 365 |

| Administrateur de la sécurité dans Microsoft Entra | Microsoft Entra rôles intégrés |

| Administrateur de la sécurité dans Email & groupes de rôles collaboration | Email & les autorisations de collaboration dans Microsoft Defender pour Office 365 |

| Gestion d’Organisation Exchange Online | Autorisations dans Exchange Online |

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Étape 1 : Configurer l’authentification par e-mail pour vos domaines Microsoft 365

Résumé : Configurez les enregistrements SPF, DKIM et DMARC (dans cet ordre) pour tous les domaines Microsoft 365 personnalisés (y compris les domaines et sous-domaines parqués). Si nécessaire, configurez tous les scellants ARC approuvés.

Détails :

l’authentification Email (également appelée validation des e-mails) est un groupe de normes permettant de vérifier que les messages électroniques sont légitimes, inchangés et proviennent de sources attendues pour le domaine de messagerie de l’expéditeur. Pour plus d’informations, consultez Authentification Email dans EOP.

Nous allons partir de l’hypothèse que vous utilisez un ou plusieurs domaines personnalisés dans Microsoft 365 pour la messagerie (par exemple, contoso.com). Vous devez donc créer des enregistrements DNS d’authentification de messagerie spécifiques pour chaque domaine personnalisé que vous utilisez pour la messagerie.

Créez les enregistrements DNS d’authentification de messagerie suivants auprès de votre bureau d’enregistrement DNS ou de votre service d’hébergement DNS pour chaque domaine personnalisé que vous utilisez pour la messagerie électronique dans Microsoft 365 :

Sender Policy Framework (SPF) : l’enregistrement TXT SPF identifie les sources d’e-mails valides des expéditeurs du domaine. Pour obtenir des instructions, consultez Configurer SPF pour empêcher l’usurpation d’identité.

DomainKeys Identified Mail (DKIM) : DKIM signe les messages sortants et stocke la signature dans l’en-tête de message qui survit au transfert des messages. Pour obtenir des instructions, consultez Utiliser DKIM pour valider les e-mails sortants envoyés à partir de votre domaine personnalisé.

Authentification, rapports et conformité des messages basés sur le domaine (DMARC) : DMARC aide les serveurs de messagerie de destination à décider quoi faire avec les messages du domaine personnalisé qui échouent aux vérifications SPF et DKIM. Veillez à inclure la stratégie DMARC (

p=rejectoup=quarantine) et les destinations des rapports DMARC (rapports d’agrégation et d’investigation) dans les enregistrements DMARC. Pour obtenir des instructions, consultez Utiliser DMARC pour valider les e-mails.Chaîne de réception authentifiée (ARC) : si vous utilisez des services tiers qui modifient les messages entrants en transit avant leur remise à Microsoft 365, vous pouvez identifier les services en tant que scelleurs ARC approuvés (s’ils le prennent en charge) afin que les messages modifiés n’échouent pas automatiquement aux vérifications d’authentification par e-mail dans Microsoft 365. Pour obtenir des instructions, consultez Configurer des scellants ARC approuvés.

Si vous utilisez le domaine *.onmicrosoft.com pour la messagerie (également connu sous le nom d’adresse de routage Email Microsoft Online ou domaine MOERA), vous n’avez pas beaucoup à faire :

- SPF : un enregistrement SPF est déjà configuré pour le domaine *.onmicrosoft.com.

- DKIM : la signature DKIM est déjà configurée pour le courrier sortant à l’aide du domaine *.onmicrosoft.com, mais vous pouvez également la personnaliser manuellement.

- DMARC : vous devez configurer manuellement l’enregistrement DMARC pour le domaine *.onmicrosoft.com comme décrit ici.

Étape 2 : Configurer les stratégies de protection

Résumé : Activez et utilisez les stratégies de sécurité prédéfinies Standard et/ou Strict pour tous les destinataires. Ou, si les besoins de l’entreprise dictent, créez et utilisez des stratégies de protection personnalisées à la place, mais case activée-les régulièrement à l’aide de l’analyseur de configuration.

Détails :

Comme vous pouvez probablement l’imaginer, de nombreuses stratégies de protection sont disponibles dans EOP et Defender for Office 365. Il existe trois types de stratégies de protection de base :

Stratégies par défaut : ces stratégies existent à partir du moment où le organization est créé. Elles s’appliquent à tous les destinataires de la organization, vous ne pouvez pas désactiver les stratégies et vous ne pouvez pas modifier les personnes à qui s’appliquent les stratégies. Toutefois, vous pouvez modifier les paramètres de sécurité dans les stratégies tout comme les stratégies personnalisées. Les paramètres des stratégies par défaut sont décrits dans les tableaux dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365.

Stratégies de sécurité prédéfinies : la sécurité prédéfinie est en fait des profils qui contiennent la plupart des stratégies de protection disponibles dans EOP et Defender for Office 365 avec des paramètres adaptés à des niveaux de protection spécifiques. Les stratégies de sécurité prédéfinies sont les suivantes :

- Stratégie de sécurité prédéfinie Strict.

- Stratégie de sécurité prédéfinie Standard.

- Protection intégrée.

Les stratégies de sécurité prédéfinies Standard et Strict sont désactivées par défaut jusqu’à ce que vous les activiez. Vous spécifiez des conditions et des exceptions de destinataire (utilisateurs, membres de groupe, domaines ou tous les destinataires) pour les fonctionnalités de protection EOP et les fonctionnalités de protection Defender for Office 365 dans les stratégies de sécurité prédéfinies Standard et Strict.

La protection intégrée dans Defender for Office 365 est activée par défaut pour fournir une protection de base des pièces jointes fiables et des liens fiables pour tous les destinataires. Vous pouvez spécifier des exceptions de destinataire pour identifier les utilisateurs qui ne bénéficient pas de la protection.

Dans Standard et les stratégies de sécurité prédéfinies Strict dans Defender for Office 365 organisations, vous devez configurer des entrées et des exceptions facultatives pour la protection contre l’emprunt d’identité d’utilisateur et de domaine. Tous les autres paramètres sont verrouillés dans nos valeurs standard et strictes recommandées (dont la plupart sont identiques). Vous pouvez voir les valeurs Standard et Strict dans les tableaux dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365, et vous pouvez voir les différences entre Standard et Strict ici.

À mesure que de nouvelles fonctionnalités de protection sont ajoutées à EOP et Defender for Office 365 et que le paysage de la sécurité change, les paramètres des stratégies de sécurité prédéfinies sont automatiquement mis à jour vers nos paramètres recommandés.

Stratégies personnalisées : pour la plupart des stratégies de protection disponibles, vous pouvez créer n’importe quel nombre de stratégies personnalisées. Vous pouvez appliquer les stratégies aux utilisateurs à l’aide de conditions et d’exceptions de destinataire (utilisateurs, membres de groupe ou domaines) et personnaliser les paramètres.

Les informations précédentes et les stratégies de protection impliquées sont résumées dans le tableau suivant :

| Stratégies par défaut | Stratégies de sécurité prédéfinies | Stratégies personnalisées | |

|---|---|---|---|

| Stratégies de protection EOP : | |||

| Anti-programme malveillant | ✔ | ✔ | ✔ |

| Anti-courrier indésirable | ✔ | ✔ | ✔ |

| Anti-hameçonnage (protection contre l’usurpation d’identité) | ✔ | ✔ | ✔ |

| Courrier indésirable sortant | ✔ | ✔ | |

| Filtrage des connexions | ✔¹ | ||

| Defender for Office 365 stratégies : | |||

| Anti-hameçonnage (protection contre l’usurpation d’identité) plus : | ✔² | ✔² | ✔ |

| Liens fiables | ³ | ✔ | ✔ |

| Pièces jointes fiables | ³ | ✔ | ✔ |

| Comportement général | |||

| Protection activée par défaut ? | ✔ | ⁴ | |

| Configurer des conditions/exceptions pour la protection ? | ✔⁵ | ✔ | |

| Personnaliser les paramètres de sécurité ? | ✔ | ⁶ | ✔ |

| Les paramètres de protection sont automatiquement mis à jour ? | ✔ |

¹ Il n’y a pas d’entrée par défaut dans la liste d’adresses IP autorisées ou la liste d’adresses IP bloquées. Par conséquent, la stratégie de filtre de connexion par défaut ne fait rien, sauf si vous personnalisez les paramètres.

² Il n’existe aucune entrée ou exception facultative pour l’emprunt d’identité utilisateur ou la protection contre l’emprunt d’identité de domaine dans Defender for Office 365 jusqu’à ce que vous les configuriez.

³ Bien qu’il n’existe aucune stratégie de pièces jointes ou de liens fiables par défaut dans Defender for Office 365, la protection intégrée fournit une protection de base des pièces jointes fiables et des liens fiables qui est toujours activée.

⁴ La protection intégrée (pièces jointes sécurisées et protection des liens fiables dans Defender for Office 365) est la seule stratégie de sécurité prédéfinie activée par défaut.

⁵ Pour les stratégies de sécurité prédéfinies Standard et Strict, vous pouvez configurer des conditions de destinataire distinctes et des exceptions facultatives pour la protection EOP et Defender for Office 365. Pour la protection intégrée dans Defender for Office 365, vous pouvez uniquement configurer des exceptions de destinataire à partir de la protection.

⁶ Les seuls paramètres de sécurité personnalisables dans les stratégies de sécurité prédéfinies sont les entrées et exceptions facultatives pour la protection contre l’emprunt d’identité utilisateur et la protection contre l’emprunt d’identité de domaine dans les stratégies de sécurité prédéfinies Standard et Strict dans Defender for Office 365.

Ordre de priorité des stratégies de protection

La façon dont les stratégies de protection sont appliquées est une considération importante lorsque vous décidez comment configurer les paramètres de sécurité pour les utilisateurs. Les points importants à retenir sont les suivants :

- Les fonctionnalités de protection ont un ordre de traitement non configuré. Par exemple, les messages entrants sont toujours évalués pour les programmes malveillants avant le courrier indésirable.

- Les stratégies de protection d’une fonctionnalité spécifique (anti-courrier indésirable, anti-programme malveillant, anti-hameçonnage, etc.) sont appliquées dans un ordre de priorité spécifique (plus d’informations sur l’ordre de précédence ultérieurement).

- Si un utilisateur est inclus intentionnellement ou involontairement dans plusieurs stratégies d’une fonctionnalité spécifique, la première stratégie de protection pour cette fonctionnalité dans laquelle l’utilisateur est défini (en fonction de l’ordre de priorité) détermine ce qui arrive à l’élément (un message, un fichier, une URL, etc.).

- Une fois que cette première stratégie de protection est appliquée à un élément spécifique pour un utilisateur, le traitement de la stratégie pour cette fonctionnalité s’arrête. Plus aucune stratégie de protection de cette fonctionnalité n’est évaluée pour cet utilisateur et cet élément spécifique.

L’ordre de priorité est expliqué en détail dans Ordre de priorité pour les stratégies de sécurité prédéfinies et d’autres stratégies, mais est brièvement résumé ici :

- Stratégies de protection dans les stratégies de sécurité prédéfinies :

- Stratégie de sécurité prédéfinie Strict.

- Stratégie de sécurité prédéfinie Standard.

- Stratégies de protection personnalisées d’une fonctionnalité spécifique (par exemple, les stratégies anti-programme malveillant). Chaque stratégie personnalisée a une valeur de priorité qui détermine l’ordre dans lequel la stratégie est appliquée par rapport aux autres stratégies de protection de la même fonctionnalité :

- Stratégie personnalisée avec la valeur de priorité 0.

- Stratégie personnalisée avec la valeur de priorité 1.

- Et ainsi de suite.

- Stratégie de protection par défaut d’une fonctionnalité spécifique (par exemple, anti-programme malveillant) ou protection intégrée dans Defender for Office 365 (liens fiables et pièces jointes fiables).

Reportez-vous au tableau précédent pour voir comment une stratégie de protection spécifique est représentée dans l’ordre de priorité. Par exemple, des stratégies anti-programme malveillant sont présentes à chaque niveau. Les stratégies de courrier indésirable sortant sont disponibles aux niveaux de stratégie personnalisée et de stratégie par défaut. La stratégie de filtre de connexion est disponible uniquement au niveau de la stratégie par défaut.

Pour éviter toute confusion et l’application involontaire de stratégies, suivez les instructions suivantes :

- Utilisez des groupes ou des listes de destinataires sans ambiguïté à chaque niveau. Par exemple, utilisez différents groupes ou listes de destinataires pour les stratégies de sécurité prédéfinies Standard et Strict.

- Configurez des exceptions à chaque niveau en fonction des besoins. Par exemple, configurez les destinataires qui ont besoin de stratégies personnalisées comme exceptions aux stratégies de sécurité prédéfinies Standard et Strict.

- Tous les destinataires restants qui ne sont pas identifiés aux niveaux supérieurs obtiennent les stratégies par défaut ou la protection intégrée dans Defender for Office 365 (liens fiables et pièces jointes fiables).

Grâce à ces informations, vous pouvez décider de la meilleure façon d’implémenter des stratégies de protection dans le organization.

Déterminer votre stratégie de protection

Maintenant que vous connaissez les différents types de stratégies de protection et leur application, vous pouvez décider comment utiliser EOP et Defender for Office 365 pour protéger les utilisateurs de votre organization. Votre décision se situe inévitablement dans le spectre suivant :

- Utilisez la stratégie de sécurité prédéfinie Standard uniquement.

- Utilisez les stratégies de sécurité prédéfinies Standard et Strict.

- Utilisez des stratégies de sécurité prédéfinies et des stratégies personnalisées.

- Utilisez uniquement des stratégies personnalisées.

N’oubliez pas que les stratégies par défaut (et la protection intégrée dans Defender for Office 365) protègent automatiquement tous les destinataires dans le organization (toute personne qui n’est pas définie dans la stratégie de sécurité prédéfinie Standard ou Strict ou dans les stratégies personnalisées). Ainsi, même si vous ne faites rien, tous les destinataires du organization bénéficient des protections par défaut, comme décrit dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365.

Il est également important de se rendre compte que vous n’êtes pas enfermé dans votre décision initiale pour toujours. Les informations contenues dans les tables de paramètres recommandés et la table de comparaison pour Standard et Strict doivent vous permettre de prendre une décision éclairée. Toutefois, si les besoins, les résultats ou les circonstances changent, il n’est pas difficile de passer ultérieurement à une autre stratégie.

Sans besoin professionnel convaincant qui indique le contraire, nous vous recommandons de commencer par la stratégie de sécurité prédéfinie Standard pour tous les utilisateurs de votre organization. Les stratégies de sécurité prédéfinies sont configurées avec des paramètres basés sur des années d’observations dans les centres de données Microsoft 365 et doivent être le bon choix pour la majorité des organisations. De plus, les stratégies sont automatiquement mises à jour pour correspondre aux menaces du paysage de la sécurité.

Dans les stratégies de sécurité prédéfinies, vous pouvez sélectionner l’option Tous les destinataires pour appliquer facilement la protection à tous les destinataires dans le organization.

Si vous souhaitez inclure certains utilisateurs dans la stratégie de sécurité prédéfinie Strict et les utilisateurs restants dans la stratégie de sécurité prédéfinie Standard, n’oubliez pas de prendre en compte l’ordre de priorité comme décrit plus haut dans cet article avec les méthodes suivantes :

Utilisez des groupes non ambigus ou des listes de destinataires dans chaque stratégie de sécurité prédéfinie.

ou

Configurez les destinataires qui doivent obtenir les paramètres de la stratégie de sécurité prédéfinie Standard en tant qu’exceptions dans la stratégie de sécurité prédéfinie Strict.

Gardez à l’esprit que les configurations de fonctionnalités de protection suivantes ne sont pas affectées par les stratégies de sécurité prédéfinies (vous pouvez utiliser des stratégies de sécurité prédéfinies et configurer ces paramètres de protection de manière indépendante) :

- Stratégies de courrier indésirable sortant (personnalisées et par défaut)

- Stratégie de filtre de connexion par défaut (liste d’adresses IP autorisées et liste d’adresses IP bloquées)

- Activer globalement les pièces jointes fiables pour SharePoint, OneDrive et Microsoft Teams

- Activez et configurez globalement documents fiables (disponibles et explicites uniquement avec des licences qui ne sont pas incluses dans Defender for Office 365 (par exemple, Microsoft 365 A5 ou Microsoft 365 E5 Sécurité))

Pour activer et configurer des stratégies de sécurité prédéfinies, consultez Stratégies de sécurité prédéfinies dans EOP et Microsoft Defender pour Office 365.

La décision d’utiliser des stratégies personnalisées au lieu de ou en plus des stratégies de sécurité prédéfinies se résume finalement aux exigences métier suivantes :

- Les utilisateurs ont besoin de paramètres de sécurité différents des paramètres non modifiables dans les stratégies de sécurité prédéfinies (courrier indésirable ou mise en quarantaine ou inversement, aucun conseil de sécurité, notification des destinataires personnalisés, etc.).

- Les utilisateurs ont besoin de paramètres qui ne sont pas configurés dans des stratégies de sécurité prédéfinies (par exemple, le blocage des e-mails en provenance de pays spécifiques ou dans des langues spécifiques dans les stratégies anti-courrier indésirable).

- Les utilisateurs ont besoin d’une expérience de mise en quarantaine différente des paramètres non modifiables dans les stratégies de sécurité prédéfinies. Les stratégies de quarantaine définissent ce que les utilisateurs peuvent faire à leurs messages mis en quarantaine en fonction de la raison pour laquelle le message a été mis en quarantaine et si les destinataires sont avertis de leurs messages mis en quarantaine. L’expérience de mise en quarantaine des utilisateurs finaux par défaut est résumée dans le tableau ici et les stratégies de quarantaine utilisées dans les stratégies de sécurité prédéfinies Standard et Strict sont décrites dans les tableaux ici.

Utilisez les informations contenues dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365 pour comparer les paramètres disponibles dans les stratégies personnalisées ou les stratégies par défaut par rapport à ce qui est configuré dans les stratégies de sécurité prédéfinies Standard et Strict.

Les recommandations de conception pour plusieurs stratégies personnalisées pour une fonctionnalité spécifique (par exemple, les stratégies anti-programme malveillant) sont les suivantes :

- Les utilisateurs des stratégies personnalisées ne peuvent pas être inclus dans les stratégies de sécurité prédéfinies Standard ou Strict en raison de l’ordre de priorité.

- Affectez moins d’utilisateurs à des stratégies de priorité plus élevée et plus d’utilisateurs à des stratégies de priorité inférieure.

- Configurez des stratégies de priorité plus élevée pour avoir des paramètres plus stricts ou plus spécialisés que les stratégies de priorité inférieure (y compris les stratégies par défaut).

Si vous décidez d’utiliser des stratégies personnalisées, utilisez l’analyseur de configuration pour comparer régulièrement les paramètres de vos stratégies aux paramètres recommandés dans les stratégies de sécurité prédéfinies Standard et Strict.

Étape 3 : Attribuer des autorisations aux administrateurs

Résumé : Attribuez le rôle Administrateur de la sécurité dans Microsoft Entra à d’autres administrateurs, spécialistes et personnel du support technique afin qu’ils puissent effectuer des tâches dans EOP et Defender for Office 365.

Détails :

Vous utilisez probablement déjà le compte initial que vous avez utilisé pour vous inscrire à Microsoft 365 pour effectuer tout le travail de ce guide de déploiement. Ce compte est un administrateur partout dans Microsoft 365 (en particulier, il est membre du rôle Administrateur général dans Microsoft Entra) et vous permet de faire à peu près n’importe quoi. Les autorisations requises ont été décrites plus haut dans cet article dans Rôles et autorisations.

Toutefois, l’objectif de cette étape est de configurer d’autres administrateurs pour vous aider à gérer les fonctionnalités d’EOP et Defender for Office 365 à l’avenir. Ce que vous ne voulez pas, c’est qu’un grand nombre de personnes disposant du pouvoir d’administrateur général qui n’en ont pas besoin. Par exemple, ont-ils vraiment besoin de supprimer/créer des comptes ou de rendre d’autres utilisateurs administrateurs généraux ? Le concept de privilège minimum (affectant uniquement les autorisations requises pour effectuer le travail et rien de plus) est une bonne pratique à suivre.

Quand il s’agit d’attribuer des autorisations pour les tâches dans EOP et Defender for Office 365, les options suivantes sont disponibles :

- autorisations Microsoft Entra : ces autorisations s’appliquent à toutes les charges de travail dans Microsoft 365 (Exchange Online, SharePoint Online, Microsoft Teams, etc.).

- Autorisations Exchange Online : la plupart des tâches dans EOP et Defender for Office 365 sont disponibles à l’aide des autorisations Exchange Online. L’attribution d’autorisations uniquement dans Exchange Online empêche l’accès administratif dans d’autres charges de travail Microsoft 365.

- Email & autorisations de collaboration dans le portail Microsoft Defender : l’administration de certaines fonctionnalités de sécurité dans EOP et Defender for Office 365 est disponible avec les autorisations de collaboration Email &. Par exemple :

Par souci de simplicité, nous vous recommandons d’utiliser le rôle Administrateur de la sécurité dans Microsoft Entra pour les autres personnes qui doivent configurer des paramètres dans EOP et Defender for Office 365.

Pour obtenir des instructions, consultez Attribuer des rôles Microsoft Entra aux utilisateurs et Gérer l’accès aux Microsoft Defender XDR avec Microsoft Entra rôles globaux.

Étape 4 : Comptes prioritaires et balises utilisateur

Résumé : identifiez et étiquetez les utilisateurs appropriés dans votre organization en tant que comptes prioritaires pour faciliter l’identification dans les rapports et les enquêtes, et pour bénéficier de la protection des comptes prioritaires dans Defender for Office 365. Envisagez de créer et d’appliquer des étiquettes utilisateur personnalisées dans Defender for Office 365 Plan 2.

Détails :

Dans Defender for Office 365, les comptes prioritaires vous permettent d’étiqueter jusqu’à 250 utilisateurs à valeur élevée pour faciliter l’identification dans les rapports et les enquêtes. Ces comptes prioritaires reçoivent également des heuristiques supplémentaires qui ne profitent pas aux employés réguliers. Pour plus d’informations, consultez Gérer et surveiller les comptes prioritaires et Configurer et examiner la protection des comptes prioritaires dans Microsoft Defender pour Office 365.

Dans Defender for Office 365 Plan 2, vous avez également accès à la création et à l’application de balises utilisateur personnalisées pour identifier facilement des groupes d’utilisateurs spécifiques dans les rapports et les enquêtes. Pour plus d’informations, consultez Balises utilisateur dans Microsoft Defender pour Office 365.

Identifiez les utilisateurs appropriés à étiqueter en tant que comptes prioritaires et décidez si vous devez créer et appliquer des étiquettes utilisateur personnalisées.

Étape 5 : Examiner et configurer les paramètres des messages signalés par l’utilisateur

Résumé : Déployez les compléments De message de rapport ou d’hameçonnage de rapport ou un outil tiers pris en charge afin que les utilisateurs puissent signaler des faux positifs et des faux négatifs dans Outlook, et que ces messages signalés soient disponibles pour les administrateurs sous l’onglet Signalé par l’utilisateur de la page Soumissions du portail Defender. Configurez le organization afin que les messages signalés soient envoyés à une boîte aux lettres de création de rapports spécifiée, à Microsoft ou aux deux.

Détails :

La capacité des utilisateurs à signaler les bons messages marqués comme mauvais (faux positifs) ou messages incorrects autorisés (faux négatifs) est important pour vous de surveiller et d’ajuster les paramètres de protection dans EOP et Defender for Office 365.

Les parties importantes des rapports de messages utilisateur sont les suivantes :

Comment les utilisateurs signalent-ils les messages ? : Assurez-vous que les clients utilisent l’une des méthodes suivantes pour que les messages signalés s’affichent sous l’onglet Signalé par l’utilisateur de la page Soumissions dans le portail Defender à l’adresse https://security.microsoft.com/reportsubmission?viewid=user:

Bouton rapport intégré dans Outlook sur le web (anciennement Outlook Web App ou OWA).

Les compléments De message de rapport Microsoft ou De signalement d’hameçonnage pour Outlook et Outlook sur le web.

Outils de création de rapports tiers qui utilisent le format de soumission de message pris en charge.

Où vont les messages signalés par l’utilisateur ? : Vous disposez des options suivantes :

- À une boîte aux lettres de création de rapports désignée et à Microsoft (il s’agit de la valeur par défaut).

- Vers une boîte aux lettres de création de rapports désignée uniquement.

- Pour Microsoft uniquement.

La boîte aux lettres par défaut utilisée pour collecter les messages signalés par l’utilisateur est la boîte aux lettres de l’administrateur général (le compte initial dans le organization). Si vous souhaitez que les messages signalés par l’utilisateur soient envoyés à une boîte aux lettres de création de rapports dans votre organization, vous devez créer et configurer une boîte aux lettres exclusive à utiliser.

C’est à vous de décider si vous souhaitez que les messages signalés par l’utilisateur soient également envoyés à Microsoft à des fins d’analyse (exclusivement ou en même temps que la remise à votre boîte aux lettres de création de rapports désignée).

Si vous souhaitez que les messages signalés par l’utilisateur soient envoyés uniquement à votre boîte aux lettres de rapports désignée, les administrateurs doivent envoyer manuellement les messages signalés par l’utilisateur à Microsoft pour analyse à partir de l’onglet Rapports utilisateur de la page Soumissions dans le portail Defender à l’adresse https://security.microsoft.com/reportsubmission?viewid=user.

L’envoi de messages signalés par l’utilisateur à Microsoft est important pour permettre à nos filtres d’apprendre et de s’améliorer.

Pour plus d’informations sur les paramètres des messages signalés par l’utilisateur, consultez Paramètres des rapports d’utilisateur.

Étape 6 : Bloquer et autoriser les entrées

Résumé : Familiarisez-vous avec les procédures permettant de bloquer et d’autoriser les messages, fichiers et URL dans Defender for Office 365.

Détails :

Vous devez vous familiariser avec la façon de bloquer et d’autoriser (temporairement) les expéditeurs de messages, les fichiers et les URL aux emplacements suivants dans le portail Defender :

- Liste verte/bloquée du locataire à l’adresse https://security.microsoft.com/tenantAllowBlockList.

- Page Soumissions à l’adresse https://security.microsoft.com/reportsubmission.

- Page d’insight spoof intelligence à l’adresse https://security.microsoft.com/spoofintelligence.

En général, il est plus facile de créer des blocs que d’autoriser, car les entrées d’autorisation inutiles exposent votre organization à des e-mails malveillants qui auraient été filtrés par le système.

Bloquer :

Vous pouvez créer des entrées de bloc pour les domaines et les adresses de messagerie, les fichiers et les URL dans les onglets correspondants dans la liste verte/bloquée du locataire et en envoyant les éléments à Microsoft pour analyse à partir de la page Soumissions . Lorsque vous envoyez un élément à Microsoft, les entrées de bloc correspondantes sont également créées dans la liste verte/bloquée du locataire.

Conseil

Les utilisateurs du organization ne peuvent pas non plus envoyer d’e-mail à des domaines ou des adresses e-mail spécifiés dans les entrées de bloc dans la liste verte/bloquée du locataire.

Les messages bloqués par l’intelligence contre l’usurpation d’identité sont affichés sur la page Renseignement sur l’usurpation d’identité . Si vous remplacez une entrée d’autorisation par une entrée de bloc, l’expéditeur devient une entrée de bloc manuelle sous l’onglet Expéditeurs usurpés dans la liste verte/bloquée du locataire. Vous pouvez également créer de manière proactive des entrées de blocage pour les expéditeurs usurpés qui n’ont pas encore été rencontrés sous l’onglet Expéditeurs usurpés .

Autoriser :

Vous ne pouvez pas créer d’entrées d’autorisation pour les domaines, les adresses de messagerie, les fichiers et les URL directement dans les onglets correspondants dans la liste verte/bloquée du locataire. Au lieu de cela, vous utilisez la page Soumissions pour signaler l’élément à Microsoft. Lorsque vous signalez l’élément à Microsoft, vous pouvez choisir d’autoriser l’élément, ce qui crée une entrée d’autorisation temporaire correspondante dans la liste Autoriser/Bloquer du locataire.

Les messages autorisés par l’intelligence contre l’usurpation d’identité sont affichés sur la page Renseignement sur l’usurpation d’identité . Si vous remplacez une entrée de bloc par une entrée autorisée, l’expéditeur devient une entrée d’autorisation manuelle sous l’onglet Expéditeurs usurpés dans la liste verte/bloquée du locataire. Vous pouvez également créer de manière proactive des entrées d’autorisation pour les expéditeurs usurpés qui n’ont pas encore été rencontrés sous l’onglet Expéditeurs usurpés .

Pour plus d’informations, consultez les articles suivants :

- Autoriser ou bloquer le courrier électronique à l’aide de la liste d’autorisation/de blocage du locataire

- Autoriser ou bloquer des fichiers utilisant la liste Autoriser/Bloquer des clients

- Autoriser ou bloquer des URL utilisant la liste Autoriser/Bloquer des clients

- Utilisez la page Soumissions pour envoyer des courriers indésirables suspects, des hameçonnages, des URL, des e-mails légitimes bloqués et des pièces jointes à Microsoft

- Remplacer le verdict d’usurpation d’identité

Étape 7 : Lancer des simulations d’hameçonnage à l’aide de Exercice de simulation d’attaque

Dans Defender for Office 365 Plan 2, Exercice de simulation d’attaque vous permet d’envoyer des messages d’hameçonnage simulés aux utilisateurs et d’attribuer une formation en fonction de la façon dont ils répondent. Les options suivantes sont disponibles :

- Simulations individuelles utilisant des charges utiles intégrées ou personnalisées.

- Automatisations de simulation issues d’attaques par hameçonnage réelles à l’aide de plusieurs charges utiles et d’une planification automatisée.

- Les campagnes de formation uniquement dans lesquelles vous n’avez pas besoin de lancer une campagne et d’attendre que les utilisateurs cliquent sur des liens ou téléchargent des pièces jointes dans les messages d’hameçonnage simulés avant que les formations ne soient affectées.

Pour plus d’informations, consultez Prise en main de Exercice de simulation d’attaque.

Étape 8 : Examiner et répondre

Maintenant que votre configuration initiale est terminée, utilisez les informations du Guide des opérations de sécurité Microsoft Defender pour Office 365 pour surveiller et examiner les menaces dans le organization.