Examen et réponse contre les menaces

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Les fonctionnalités d’investigation et de réponse aux menaces dans Microsoft Defender pour Office 365 aident les analystes et les administrateurs de la sécurité à protéger les utilisateurs Microsoft 365 pour les entreprises de leur organization en :

- Faciliter l’identification, la surveillance et la compréhension des cyberattaques.

- Aide à traiter rapidement les menaces dans Exchange Online, SharePoint Online, OneDrive Entreprise et Microsoft Teams.

- Fournir des insights et des connaissances pour aider les opérations de sécurité à prévenir les cyberattaques contre leurs organization.

- Utilisation d’une investigation et d’une réponse automatisées dans Office 365 pour les menaces critiques basées sur les e-mails.

Les fonctionnalités d’investigation et de réponse aux menaces fournissent des insights sur les menaces et les actions de réponse associées disponibles dans le portail Microsoft Defender. Ces insights peuvent aider l’équipe de sécurité de votre organization à protéger les utilisateurs contre les attaques par e-mail ou par fichier. Les fonctionnalités permettent de surveiller les signaux et de collecter des données à partir de plusieurs sources, telles que l’activité des utilisateurs, l’authentification, les e-mails, les PC compromis et les incidents de sécurité. Les décideurs métier et votre équipe des opérations de sécurité peuvent utiliser ces informations pour comprendre et répondre aux menaces contre vos organization et protéger votre propriété intellectuelle.

Se familiariser avec les outils d’investigation et de réponse aux menaces

Les fonctionnalités d’investigation et de réponse aux menaces dans le portail Microsoft Defender à l’adresse https://security.microsoft.com sont un ensemble d’outils et de flux de travail de réponse qui incluent :

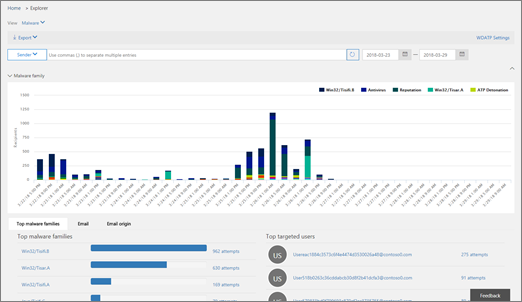

Explorer

Utilisez Explorer (et les détections en temps réel) pour analyser les menaces, voir le volume d’attaques au fil du temps et analyser les données par familles de menaces, infrastructure des attaquants, etc. Explorer (également appelé threat Explorer) est le point de départ du flux de travail d’investigation d’un analyste de sécurité.

Pour afficher et utiliser ce rapport dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Explorer. Ou, pour accéder directement à la page Explorer, utilisez https://security.microsoft.com/threatexplorer.

connexion Office 365 Threat Intelligence

Cette fonctionnalité n’est disponible que si vous disposez d’un abonnement Office 365 E5 ou G5 ou Microsoft 365 E5 ou G5 actif ou du module complémentaire Threat Intelligence. Pour plus d’informations, consultez la page produit Office 365 Entreprise E5.

Les données de Microsoft Defender pour Office 365 sont incorporées dans Microsoft Defender XDR pour effectuer une enquête de sécurité complète sur Office 365 boîtes aux lettres et les appareils Windows.

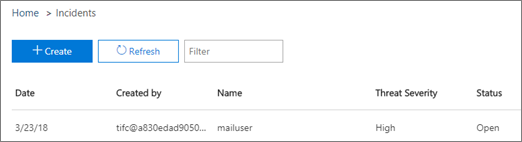

Incidents

Utilisez la liste Incidents (également appelée Investigations) pour afficher la liste des incidents de sécurité en vol. Les incidents sont utilisés pour suivre les menaces telles que les messages électroniques suspects, et pour mener une investigation et une correction plus approfondies.

Pour afficher la liste des incidents actuels pour votre organization dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Incidents & alertes>Incidents. Ou, pour accéder directement à la page Incidents , utilisez https://security.microsoft.com/incidents.

Formation à la simulation d'attaque

Utilisez Exercice de simulation d’attaque pour configurer et exécuter des cyberattaques réalistes dans votre organization, et identifier les personnes vulnérables avant qu’une cyberattaque réelle n’affecte votre entreprise. Pour plus d’informations, consultez Simuler une attaque par hameçonnage.

Pour afficher et utiliser cette fonctionnalité dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Exercice de simulation d’attaque. Ou, pour accéder directement à la page Exercice de simulation d’attaque, utilisez https://security.microsoft.com/attacksimulator?viewid=overview.

Enquêtes et réponses automatisées

Utilisez les fonctionnalités d’investigation et de réponse automatisées (AIR) pour gagner du temps et des efforts pour mettre en corrélation le contenu, les appareils et les personnes exposés aux menaces dans votre organization. Les processus AIR peuvent commencer chaque fois que certaines alertes sont déclenchées ou lorsqu’elles sont démarrées par votre équipe des opérations de sécurité. Pour plus d’informations, consultez Investigation et réponse automatisées dans Office 365.

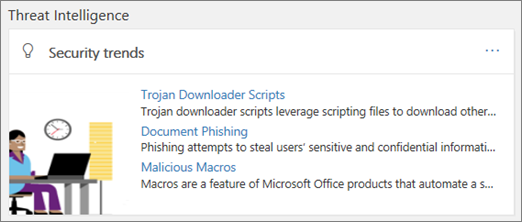

Widgets de renseignement sur les menaces

Dans le cadre de l’offre Microsoft Defender pour Office 365 Plan 2, les analystes de sécurité peuvent examiner les détails d’une menace connue. Cela est utile pour déterminer s’il existe des mesures ou des étapes préventives supplémentaires qui peuvent être prises pour assurer la sécurité des utilisateurs.

Comment obtenir ces fonctionnalités ?

Les fonctionnalités d’investigation et de réponse aux menaces microsoft 365 sont incluses dans Microsoft Defender pour Office 365 Plan 2, qui est inclus dans Enterprise E5 ou en tant que module complémentaire à certains abonnements. Pour en savoir plus, consultez Defender for Office 365 aide-mémoire Plan 1 et Plan 2.

Rôles et des autorisations requis

Microsoft Defender pour Office 365 utilise le contrôle d’accès en fonction du rôle. Les autorisations sont attribuées via certains rôles dans Microsoft Entra ID, le Centre d’administration Microsoft 365 ou le portail Microsoft Defender.

Conseil

Bien que certains rôles, tels que Administrateur de la sécurité, puissent être attribués dans le portail Microsoft Defender, envisagez d’utiliser le Centre d’administration Microsoft 365 ou Microsoft Entra ID à la place. Pour plus d’informations sur les rôles, les groupes de rôles et les autorisations, consultez les ressources suivantes :

| Activité | Rôles et autorisations |

|---|---|

| Utiliser le tableau de bord Gestion des vulnérabilités Microsoft Defender Afficher des informations sur les menaces récentes ou actuelles |

Un des éléments suivants :

Ces rôles peuvent être attribués dans Microsoft Entra ID (https://portal.azure.com) ou dans le Centre d’administration Microsoft 365 (https://admin.microsoft.com). |

| Utiliser Explorer (et les détections en temps réel) pour analyser les menaces | Un des éléments suivants :

Ces rôles peuvent être attribués dans Microsoft Entra ID (https://portal.azure.com) ou dans le Centre d’administration Microsoft 365 (https://admin.microsoft.com). |

| Afficher les incidents (également appelés enquêtes) Ajouter des messages électroniques à un incident |

Un des éléments suivants :

Ces rôles peuvent être attribués dans Microsoft Entra ID (https://portal.azure.com) ou dans le Centre d’administration Microsoft 365 (https://admin.microsoft.com). |

| Déclencher des actions par e-mail dans un incident Rechercher et supprimer des messages électroniques suspects |

Un des éléments suivants :

Les rôles Administrateur* général et Administrateur de la sécurité peuvent être attribués dans Microsoft Entra ID (https://portal.azure.com) ou dans le Centre d’administration Microsoft 365 (https://admin.microsoft.com). Le rôle Rechercher et vider doit être attribué dans le Email & rôles de collaboration dans le portail Microsoft 36 Defender (https://security.microsoft.com). |

| Intégrer Microsoft Defender pour Office 365 Plan 2 à Microsoft Defender pour point de terminaison Intégrer Microsoft Defender pour Office 365 Plan 2 à un serveur SIEM |

Le rôle Administrateur* général ou Administrateur de la sécurité attribué dans Microsoft Entra ID (https://portal.azure.com) ou le Centre d’administration Microsoft 365 (https://admin.microsoft.com). --- plus --- Un rôle approprié attribué dans d’autres applications (telles que Centre de sécurité Microsoft Defender ou votre serveur SIEM). |

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.