Chaînage d’infrastructure

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) ahttps://ti.defender.microsoft.com été mis hors service et n’est plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Copilot for Security. En savoir plus

Le chaînage d’infrastructure utilise les relations entre les jeux de données hautement connectés pour créer une investigation. Ce processus est au cœur de l’analyse de l’infrastructure des menaces et permet aux organisations de mettre en évidence de nouvelles connexions, de regrouper une activité d’attaque similaire et d’étayer les hypothèses lors de la réponse aux incidents.

Configuration requise

Passez en revue les articles suivants sur Defender TI :

Tout ce dont vous avez besoin est un point de départ

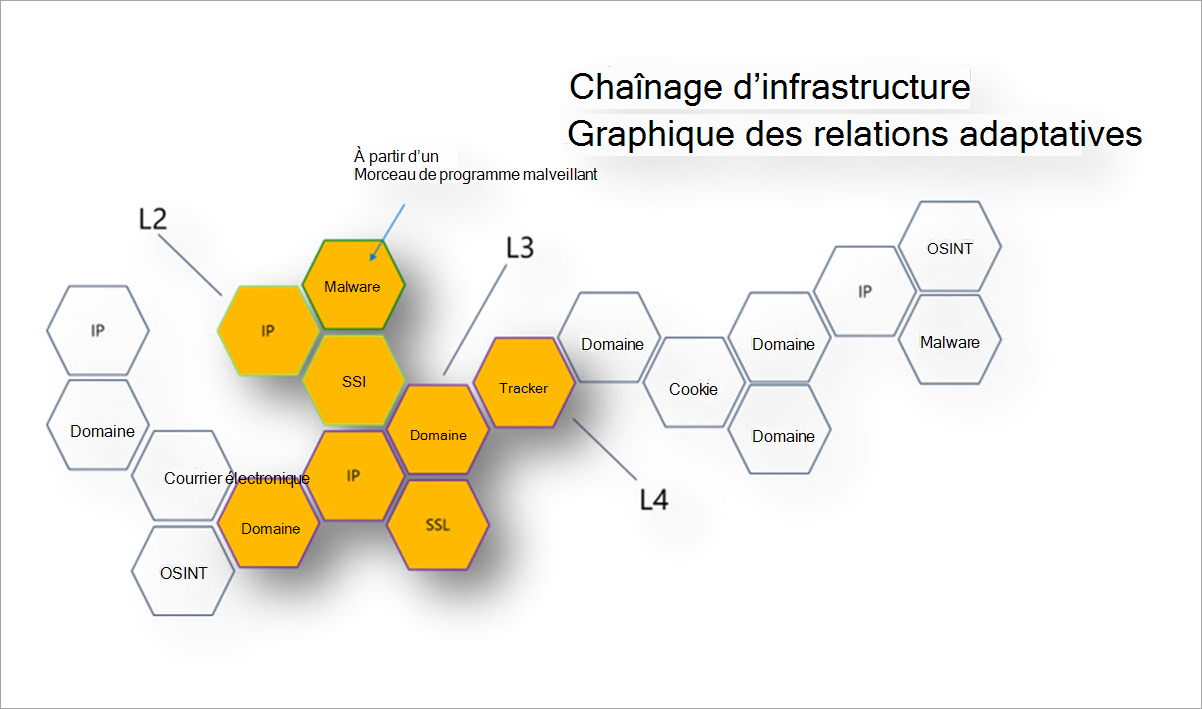

Nous voyons que les campagnes d’attaque utilisent un large éventail de techniques d’obfuscation, du simple géofiltrage à des tactiques complexes telles que l’empreinte digitale passive du système d’exploitation. Ces techniques pourraient potentiellement arrêter une investigation à un instant dans le temps dans ses voies. L’image précédente met en évidence le concept de chaînage d’infrastructure. Avec notre capacité d’enrichissement des données, nous pourrions commencer avec un programme malveillant qui tente de se connecter à une adresse IP (éventuellement un serveur de commande et de contrôle). Cette adresse IP peut avoir hébergé un certificat TLS qui a un nom commun, tel qu’un nom de domaine. Ce domaine peut être connecté à une page qui contient un dispositif de suivi unique dans le code, tel qu’un NewRelicID ou un autre ID analytique que nous avons pu observer ailleurs. Ou, peut-être que le domaine a été historiquement connecté à d’autres infrastructures qui pourraient éclairer notre enquête. Le main à retenir est qu’un point de données sorti du contexte peut ne pas être particulièrement utile, mais quand nous observons la connexion naturelle à toutes ces autres données techniques, nous pouvons commencer à assembler une histoire.

Le point de vue extérieur d’un adversaire

La perspective extérieure d’un adversaire lui permet de tirer parti de votre présence web et mobile en constante expansion qui opère en dehors de votre pare-feu.

L’approche et l’interaction avec les propriétés web et mobiles en tant qu’utilisateur réel permet à la technologie d’analyse, d’analyse et d’apprentissage automatique de Microsoft de désarmer les techniques d’évasion des adversaires en collectant des données de session utilisateur et en détectant l’hameçonnage, les logiciels malveillants, les applications malveillantes, le contenu indésirable et la violation de domaine à grande échelle. Cette approche permet de fournir des alertes de menace et des workflows actionnables basés sur les événements sous la forme de renseignements sur les menaces, d’étiquettes système, d’insights d’analystes et de scores de réputation associés à l’infrastructure des adversaires.

À mesure que de plus en plus de données sur les menaces deviennent disponibles, davantage d’outils, d’éducation et d’efforts sont nécessaires pour que les analystes comprennent les jeux de données et les menaces correspondantes. Microsoft Defender Threat Intelligence (Defender TI) unifie ces efforts en fournissant une vue unique sur plusieurs sources de données.