Identifier et interrompre les téléchargements de fichiers potentiellement dangereux

Le composant Stratégies de type de fichier de Microsoft Edge classe les fichiers en fonction de leur niveau de « dangerosité » pour gérer les téléchargements de fichiers. Un fichier inoffensif (par exemple, un .txt fichier) peut être téléchargé librement, tandis qu’un fichier potentiellement dangereux comme un .dll est soumis à un degré de vérification plus élevé. Cet examen fournit une expérience utilisateur plus sensible à la sécurité.

Comment Microsoft Edge détermine le niveau de danger d’un type de fichier

Microsoft Edge hérite de la plupart de ses stratégies de type de fichier du navigateur Chromium en amont, avec quelques modifications pour des raisons de sécurité ou de compatibilité. Vous pouvez afficher les stratégies de Chromium pour les types de fichiers et leur classification dans le fichier download_file_types.asciipb . Dans ce fichier, vous verrez que chaque type a une danger_level, qui est l’une des trois valeurs : DANGEROUS, NOT_DANGEROUSou ALLOW_ON_USER_GESTURE.

Les deux classifications suivantes sont simples :

- NOT_DANGEROUS signifie que le fichier peut être téléchargé en toute sécurité, même si la demande de téléchargement était accidentelle.

- DANGEREUX signifie que le navigateur doit toujours avertir l’utilisateur que le téléchargement peut endommager son appareil.

Le troisième paramètre, ALLOW_ON_USER_GESTURE est plus subtil. Ces fichiers sont potentiellement dangereux, mais très probablement inoffensifs si l’utilisateur demande le téléchargement. Microsoft Edge autorise ces téléchargements à se poursuivre automatiquement si deuxconditions sont remplies :

- Un mouvement de l’utilisateur est associé à la requête réseau qui a démarré le téléchargement. Par exemple, l’utilisateur a cliqué sur un lien vers le téléchargement.

- Il y a une visite enregistrée antérieure à l’origine de référence (la page qui établit un lien vers le téléchargement) avant la dernière heure de minuit (autrement dit, hier ou plus tôt). Cette visite enregistrée implique que l’utilisateur a un historique de visite du site.

Le téléchargement se poursuit également automatiquement si l’utilisateur le démarre explicitement à l’aide de la commande Enregistrer le lien sous le menu contextuel, entre l’URL du téléchargement directement dans la barre d’adresses du navigateur ou si Microsoft Defender SmartScreen indique que le fichier est sécurisé.

Remarque

À compter de la version 91, Microsoft Edge interrompt les téléchargements qui n’ont pas le mouvement requis.

Expérience utilisateur pour les téléchargements qui n’ont pas de mouvement

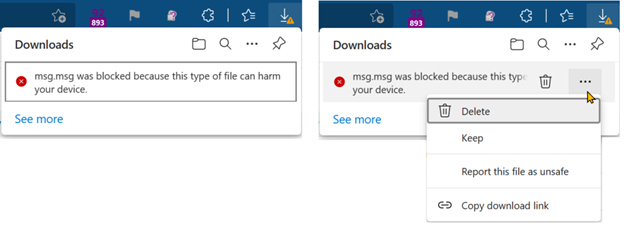

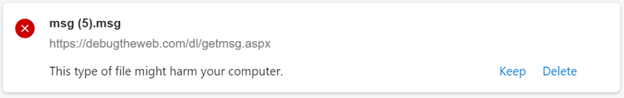

Si un téléchargement pour un type potentiellement dangereux démarre sans le mouvement requis, Microsoft Edge indique que le téléchargement « a été bloqué ». Les commandes nommées Keep et Delete sont disponibles à partir de l’option ... (points de suspension) sur l’élément de téléchargement pour permettre à l’utilisateur de continuer ou d’annuler le téléchargement.

Sur la edge://downloads page, l’utilisateur voit les mêmes options. La capture d’écran suivante montre et un exemple de ces options.

Contrôles d’entreprise pour les téléchargements

Bien que les utilisateurs soient peu susceptibles de rencontrer des interruptions de téléchargement pour les sites qu’ils utilisent quotidiennement, ils peuvent les rencontrer pour des téléchargements légitimes sur des sites qu’ils utilisent rarement. Pour simplifier l’expérience utilisateur pour les entreprises, une stratégie de groupe est disponible.

Les entreprises peuvent utiliser ExemptFileTypeDownloadWarnings pour spécifier les types de fichiers autorisés à télécharger à partir de sites spécifiques sans interruption. Par exemple, la stratégie suivante autorise XML le téléchargement des fichiers à partir de contoso.com et woodgrovebank.com sans interruption, et autorise MSG le téléchargement des fichiers à partir de n’importe quel site.

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Types de fichiers nécessitant un mouvement

Les stratégies de types de fichiers les plus récentes de Chromium sont publiées dans le code source Chromium, et Microsoft Edge hérite de la plupart de ces stratégies, avec quelques modifications pour des raisons de sécurité ou de compatibilité. Depuis mai 2021, les types de fichiers avec sur danger_level au moins une plateforme de ALLOW_ON_USER_GESTURE système d’exploitation sont les suivants : crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

Le niveau de danger du type de fichier peut varier selon le système d’exploitation

Les paramètres de type de fichier varient parfois en fonction de la plateforme de système d’exploitation client. Par exemple, un .exe fichier n’est pas dangereux sur un Mac, tandis qu’un .applescript fichier est inoffensif sur Windows.