Scénario de déploiement de Microsoft Entra : sécuriser l’accès Internet en fonction des besoins de l’entreprise

Les scénarios de déploiement de Microsoft Entra vous offrent une aide détaillée sur la façon de combiner et de tester les produits de la Suite Microsoft Entra suivants :

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Vérification d’identité Microsoft Entra (fonctionnalités Premium)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

Dans ces guides, nous décrivons les scénarios qui présentent la valeur de la Suite Microsoft Entra et comment s’associent ses fonctionnalités.

- Présentation des scénarios de déploiement de Microsoft Entra

- Scénario de déploiement de Microsoft Entra : intégration des employés et invités, gouvernance des identités et du cycle de vie des accès dans toutes vos applications

- Scénario de déploiement de Microsoft Entra : moderniser l’accès à distance aux applications locales avec MFA par application

Présentation du scénario

Dans ce guide, nous décrivons comment configurer des produits Microsoft Entra Suite pour un scénario dans lequel l’organisation fictive Contoso a des stratégies d’accès Internet par défaut strictes et souhaite contrôler l’accès à Internet en fonction des exigences métier.

Dans un exemple de scénario pour lequel nous décrivons comment configurer sa solution, un utilisateur du service Marketing exige l’accès aux sites de réseaux sociaux interdits par Contoso pour tous les utilisateurs. Les utilisateurs peuvent demander l’accès dans Mon Accès. En cas d’approbation, ils deviennent membres d’un groupe qui leur accorde l’accès aux sites de réseautage social.

Dans un autre exemple de scénario et de solution correspondante, un analyste SOC doit accéder à un groupe de destinations Internet à haut risque pendant un certain temps pour examiner un incident. L’analyste SOC peut effectuer cette demande dans Mon Accès. En cas d’approbation, ils deviennent membres d’un groupe qui leur accorde l’accès à des destinations Internet à haut risque.

Vous pouvez répliquer ces étapes générales pour la solution Contoso, comme décrit dans ce scénario.

- Inscrivez-vous à Microsoft Entra Suite. Activez et configurez Accès Internet Microsoft Entra pour les paramètres de réseau et de sécurité souhaités.

- Déployez des clients de l’accès global sécurité de Microsoft sur les appareils des utilisateurs. Activer l’accès Internet Microsoft Entra.

- Créer un profil de sécurité et des stratégies de filtrage de contenu web avec une stratégie de base restrictive qui bloque des catégories et des destinations web spécifiques pour tous les utilisateurs.

- Créez un profil de sécurité et des stratégies de filtrage de contenu web qui autorisent l’accès aux sites de réseaux sociaux.

- Créez un profil de sécurité qui active la catégorie web Piratage.

- Utiliser la Gouvernance Microsoft Entra ID pour permettre aux utilisateurs qui demandent un accès aux packages d’accès, telle que :

- Les utilisateurs du service marketing peuvent demander l’accès aux sites de réseaux sociaux avec une révision d’accès trimestrielle.

- Les membres de l’équipe SOC peuvent demander l’accès à des destinations Internet à haut risque avec une limite de temps de huit heures.

- Créer et associer les deux stratégies d’accès conditionnel en utilisant le contrôle de session du profil de sécurité Accès global sécurisé. Limitez la stratégie aux groupes d’utilisateurs à des fins d’application.

- Vérifiez que le trafic est correctement accordé avec les journaux de trafic dans l’accès sécurisé global. Assurez-vous que les utilisateurs du service Marketing peuvent accéder au package d’accès dans le portail Mon Accès.

Voici les avantages de l’utilisation de ces solutions ensemble :

- Accès au moins privilégié aux destinations Internet. Réduisez l’accès aux ressources Internet uniquement à ce dont l’utilisateur a besoin pour son rôle de travail via le cycle de jointure/mover/leaver. Cette approche réduit le risque de compromission de l’utilisateur final et de l’appareil.

- Gestion simplifiée et unifiée. Gérez les fonctions de réseau et de sécurité à partir d’une seule console basée sur le cloud, ce qui réduit la complexité et le coût de la maintenance de plusieurs solutions et appliances.

- Sécurité et visibilité améliorées. Appliquez des stratégies d’accès granulaires et adaptatives en fonction de l’identité et du contexte de l’utilisateur et de l’appareil, ainsi que de la sensibilité et de l’emplacement des applications et des données. Les journaux enrichis et l’analytique fournissent des insights sur la posture de réseau et de sécurité pour détecter et répondre plus rapidement aux menaces.

- Amélioration de l’expérience utilisateur et de la productivité. Fournissez un accès rapide et transparent aux applications et ressources nécessaires sans compromettre la sécurité ou les performances.

Spécifications

Cette section définit les conditions requises pour la solution de scénario.

autorisations

Les administrateurs qui interagissent avec les fonctionnalités d’accès sécurisé global nécessitent les rôles Administrateur général de l’accès sécurisé et Administrateur d’application.

La configuration de la stratégie d’accès conditionnel nécessite le rôle Administrateur d’accès conditionnel ou Administrateur de sécurité. Certaines fonctionnalités peuvent nécessiter plus de rôles.

La configuration de la gouvernance des identités nécessite au moins le rôle Administrateur de gouvernance des identités.

Licences

Pour implémenter toutes les étapes de ce scénario, vous avez besoin des licences Global Secure Access et Microsoft Entra ID Governance. Vous pouvez acheter des licences ou obtenir des licences d'essai. Pour en savoir plus sur la gestion des licences d’accès sécurisé global, consultez la section des licences Qu’est-ce que l’accès global sécurisé.

Conditions préalables pour les utilisateurs et les appareils

Pour déployer et tester ce scénario, configurez ces prérequis :

- Un locataire Microsoft Entra avec une licence Microsoft Entra ID P1. Achetez des licences ou obtenez des licences d’évaluation gratuite.

- Un utilisateur disposant au moins des rôles Administrateur Global Secure Access et Administrateur d’application pour configurer de Security Service Edge de Microsoft

- Au moins un utilisateur en tant qu’utilisateur de test client dans votre locataire

- Un appareil client Windows avec cette configuration :

- Version de Windows 10/11 64 bits

- Jointure ou jointure hybride à Microsoft Entra

- Internet connecté

- Téléchargez et installez global Secure Access Client sur l’appareil client. L’article Accès global sécurisé pour Windows décrit les prérequis et l’installation.

Configurer l’accès sécurisé global

Dans cette section, nous activons l’accès global sécurisé via le Centre d’administration Microsoft Entra. Nous avons ensuite configuré les configurations initiales requises pour le scénario.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Accès global sécurisé>Prise en main>Activer l’accès global sécurisé dans votre locataire. Sélectionnez Activer pour activer les fonctionnalités SSE.

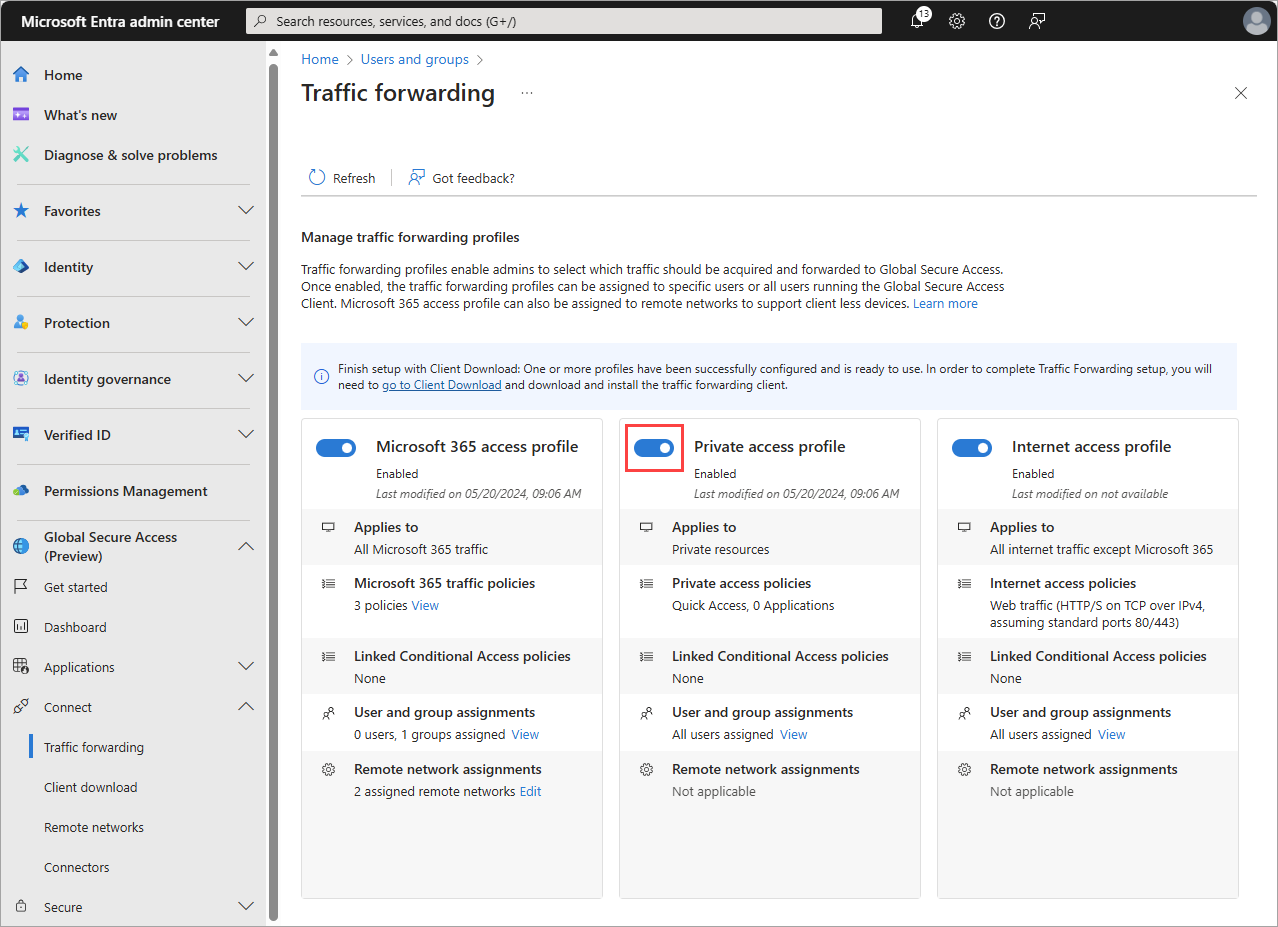

- Accédez à Global Secure Access>Connecter>Transfert de trafic. Basculez sur le profil d’accès privé. Le transfert de trafic vous permet de configurer le type de trafic à tunneliser via les services de solution Security Service Edge de Microsoft. Configurez les profils de transfert de trafic pour gérer les types de trafic.

Le profil d’accès Microsoft 365 est destiné à l’Accès Internet Microsoft Entra pour Microsoft 365.

Le profil d’accès privé est destiné à l’accès privé Microsoft Entra.

Le profil d’accès à Internet est destiné à Microsoft Entra Internet Access. La solution Security Service Edge de Microsoft capture uniquement le trafic sur les appareils clients avec l’installation du client d’accès global sécurisé.

Installer le client d’accès global sécurisé

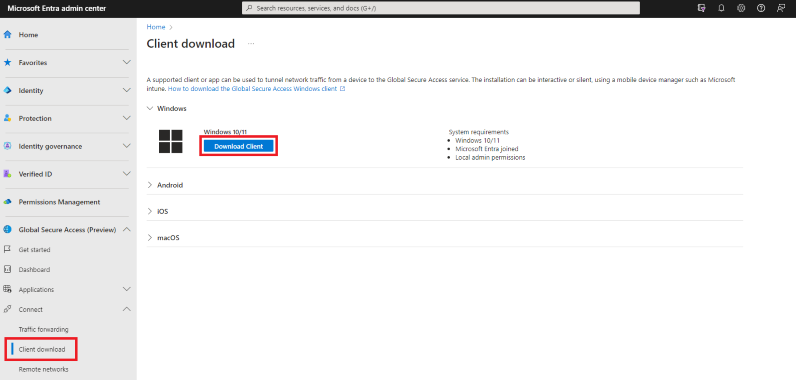

L’accès Internet Microsoft Entra pour Microsoft 365 et l’accès privé Microsoft Entra utilisent le client l’accès global sécurisé sur les appareils Windows. Ce client acquiert et transfère le trafic vers la solution Security Service Edge de Microsoft. Effectuez ces étapes d’installation et de configuration :

Vérifiez que l’appareil Windows est joint à Microsoft Entra ou joint à un appareil hybride.

Connectez-vous à l’appareil Windows avec un utilisateur Microsoft Entra disposant de privilèges d’administrateur local.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Accès global sécurisé>Se connecter>Téléchargement du client. Sélectionnez Téléchargement du client. Terminez l'installation.

Dans la barre des tâches de Windows, le client d’accès global sécurisé apparaît d'abord comme étant déconnecté. Après quelques secondes, lorsque vous êtes invité à entrer les informations d’identification de l’utilisateur de test, entrez les informations d’identification de l’utilisateur de test.

Dans la barre des tâches, de Windows, passez la souris sur l'icône de Client d’accès global sécurisé et vérifiez l'état Connecté.

Créer des groupes de sécurité

Dans ce scénario, nous utilisons deux groupes de sécurité pour attribuer des profils de sécurité à l’aide de stratégies d’accès conditionnel (CA). Dans le centre d’administration Microsoft Entra, créez des groupes de sécurité avec les noms suivants :

- Accès à Internet -- Autoriser les sites de réseaux sociaux = Accès à Internet -- Autoriser les sites de piratage

N’ajoutez aucun membre à ces groupes. Plus loin dans cet article, nous configurons la gouvernance des identités pour ajouter des membres à la demande.

Bloquer l’accès avec le profil de base de référence

Dans cette section, nous bloquons l’accès aux sites inappropriés pour tous les utilisateurs de l’organisation avec un profil de base.

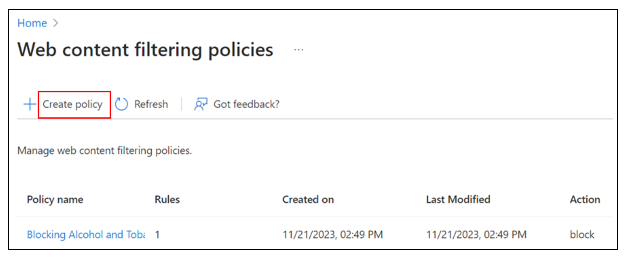

Créer une stratégie de filtrage web de référence

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu web>Créer une stratégie>Configurer le filtrage de contenu de l’accès global sécurisé.

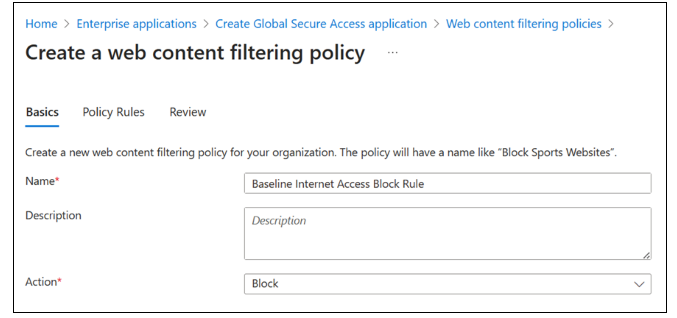

Dans Créer une stratégie de filtrage de contenu web>De base, effectuez les champs suivants :

Cliquez sur Suivant.

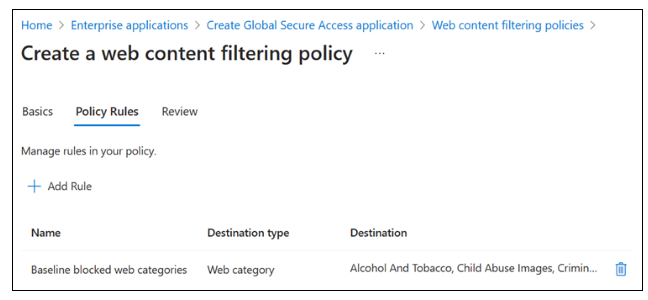

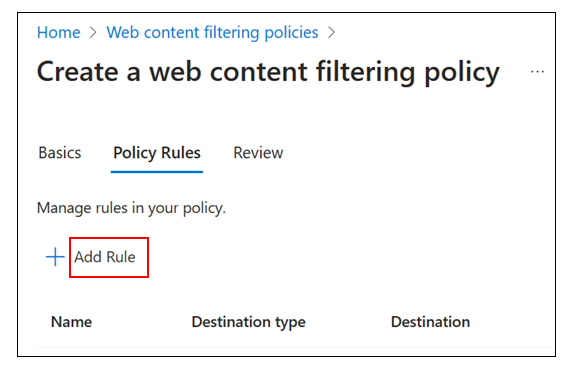

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans Ajouter une règle, remplissez les champs suivants :

- Nom: catégories web bloquées de référence

- Type de destination : webCategory

Recherche: sélectionnez les catégories suivantes. Vérifiez qu’ils se trouvent dans Éléments sélectionnés.

Alcool et tabac

Activité criminelle

Jeux d’argent

Piratage

Logiciel illégal

Réseaux sociaux

Sélectionnez Ajouter.

Sur Créer une stratégie de filtrage de contenu web>règles de stratégie, confirmez vos sélections.

Cliquez sur Suivant.

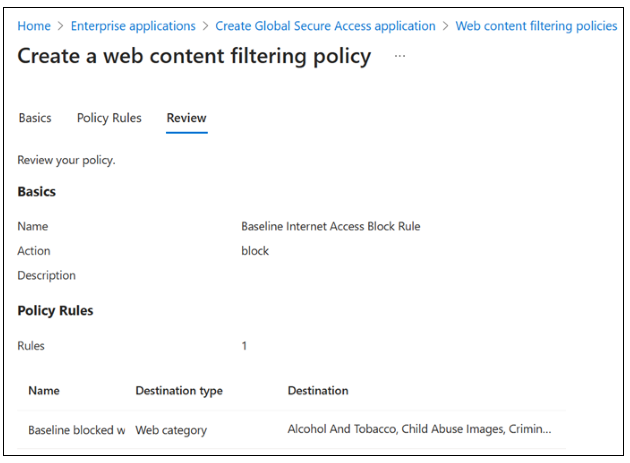

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

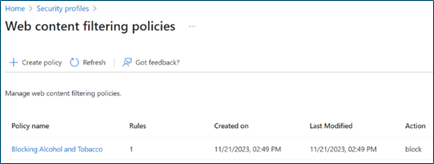

Pour confirmer la création de stratégie, affichez-la dans Gérer les stratégies de filtrage de contenu web.

Configurer le profil de sécurité de base de référence

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

- Accédez à Global Secure Access>Sécuriser>Profils de sécurité.

- Sélectionnez Profil de référence.

- Sur De base, définissez l’état sur activé.

- Cliquez sur Enregistrer.

- Dans Modifier le profil de base de référence, sélectionnez Stratégies de lien. Sélectionnez Lier une stratégie. Sélectionnez stratégie existante. Remplissez ces champs :

- Lier une stratégie : sélectionner le nom de la stratégie et la règle de bloc d’accès Internet de référence

- Priorité : 100

- État : activé

- Sélectionnez Ajouter.

- Dans Créer un profil>stratégies de liaison, vérifiez que règle de bloc d’accès Internet de référence est répertoriée.

- Fermez le profil de sécurité de référence.

Autoriser l’accès aux sites de réseaux sociaux

Dans cette section, nous créons un profil de sécurité qui permet d’accéder aux sites de réseaux sociaux pour les utilisateurs qui le demandent.

Créer une stratégie de filtrage web de réseaux sociaux

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu web>Créer une stratégie>Configurer le filtrage de contenu de l’accès global sécurisé.

Dans Créer une stratégie de filtrage de contenu web>De base, effectuez les champs suivants :

- Nom : autoriser les sites de réseaux sociaux

- Description : ajouter une description

- Action : Autoriser

Cliquez sur Suivant.

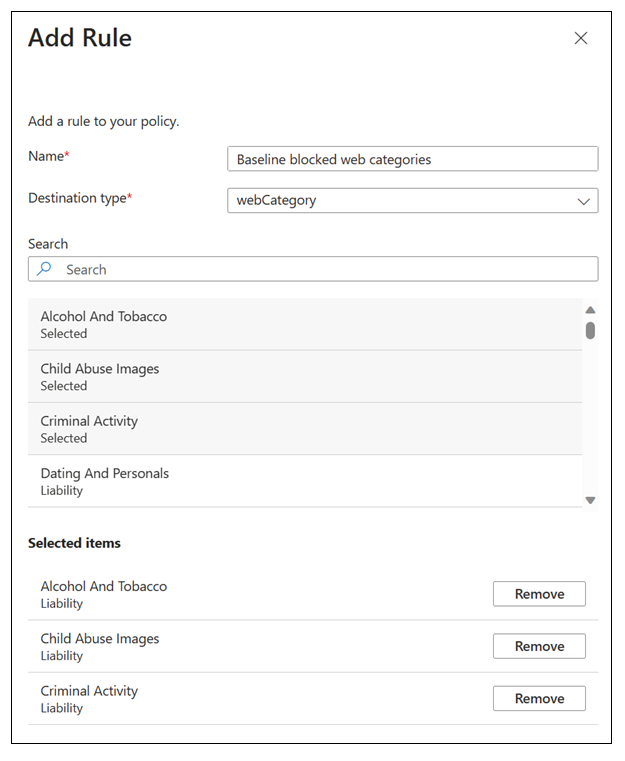

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans Ajouter une règle, remplissez les champs suivants :

- Nom : réseau social

- Type de destination : webCategory

- Recherche : social

Sélectionner réseau social

Sélectionnez Ajouter.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Suivant.

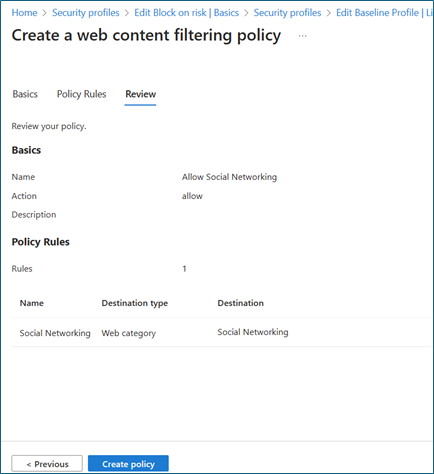

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

Pour confirmer la création de stratégie, affichez-la dans Gérer les stratégies de filtrage de contenu web.

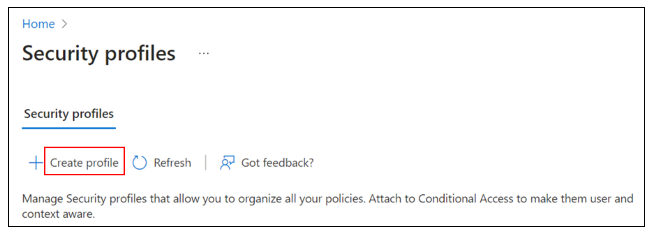

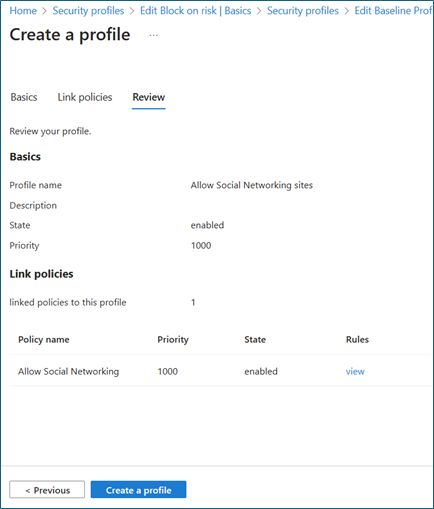

Créer un profil de stratégie de sécurité des réseaux sociaux

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Global Secure Access>Sécuriser>Profils de sécurité. Sélectionnez Créer un profil.

Dans Créer un profil>De base, effectuez les champs suivants :

- Nom du profil : autoriser les sites de réseaux sociaux

- Description : ajouter une description

- État : activé

- Priority : 1000

Cliquez sur Suivant.

Dans Créer un profil>Stratégies de lien, sélectionnez Lier une stratégie.

Sélectionnez stratégie existante.

Dans Lier une stratégie, remplissez les champs suivants :

- Nom de la stratégie : autoriser les réseaux sociaux

- Priority : 1000

- État : activé

Sélectionnez Ajouter.

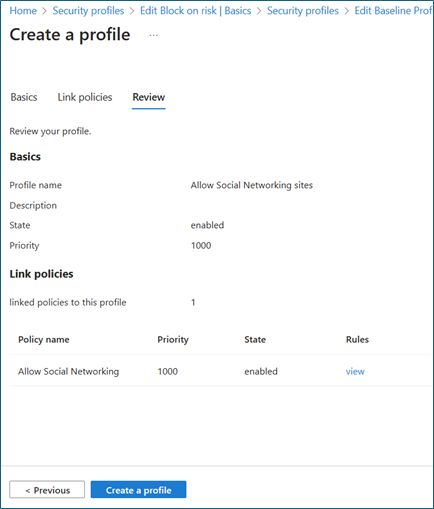

Dans Créer un profil>Stratégies de lien, vérifiez que l’option Autoriser les réseaux sociaux est répertoriée.

Cliquez sur Suivant.

Sur Créer un profil>Vérifier, confirmez la configuration de votre profil.

Sélectionnez Créer un profil.

Créer une stratégie d’accès conditionnel en réseau social

Dans cette section, nous créons une stratégie d’accès conditionnel (CA) qui applique le profil de sécurité Autoriser les réseaux sociaux pour les utilisateurs qui demandent l’accès.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Dans Nouvelle stratégie d’accès conditionnel, remplissez les champs suivants :

- Nom : accès à Internet -- autoriser les sites de réseaux sociaux

- Utilisateurs ou les identités de charge de travail : utilisateurs spécifiques inclus

- À quoi cette stratégie s’applique-t-elle ? Utilisateurs et groupes

- Inclure>Sélectionner des utilisateurs et des groupes> utilisateurs et groupes

- Sélectionnez votre groupe de tests (par exemple, Accès à Internet -- autoriser les sites de réseaux sociaux). Sélectionnez Sélectionner.

- Ressources cibles

- Sélectionnez ce à quoi cette stratégie s’applique> accès global sécurisé.

- Sélectionner les profils de trafic que cette stratégie s’applique à> Trafic Internet

- Laissez les paramètres de Accorder par défaut pour accorder l’accès afin que votre profil de sécurité défini définit les fonctionnalités de bloc.

- Dans Session, sélectionnez Utiliser le profil de sécurité Global Secure Access.

- Sélectionnez Autoriser les sites de réseaux sociaux.

- Dans Vue d’ensemble de l’accès conditionnel>Activer la stratégie, sélectionnez Sur.

- Sélectionnez Créer.

Autoriser l’accès aux sites de piratage

Dans cette section, nous créons un profil de sécurité qui permet d’accéder aux sites de piratage pour les utilisateurs qui le demandent. Les utilisateurs reçoivent l’accès pendant huit heures après quoi l’accès est automatiquement supprimé.

Créer une stratégie de filtrage web de piratage

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu web>Créer une stratégie>Configurer le filtrage de contenu de l’accès global sécurisé.

Dans Créer une stratégie de filtrage de contenu web>De base, effectuez les champs suivants :

- Nom : autoriser les sites de piratage

- Description : ajouter une description

- Action : Autoriser

Cliquez sur Suivant.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans Ajouter une règle, remplissez les champs suivants :

- Nom : piratage

- Type de destination : webCategory

- Recherche : piratage, sélectionner Piratage

Sélectionnez Ajouter.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Suivant.

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

Pour confirmer la création de stratégie, affichez-la dans Gérer les stratégies de filtrage de contenu web.

Créer un profil de stratégie de sécurité de piratage

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global.

Accédez à Global Secure Access>Sécuriser>Profils de sécurité. Sélectionnez Créer un profil.

Dans Créer un profil>De base, effectuez les champs suivants :

- Nom du profil : autoriser les sites de piratage

- Description : ajouter une description

- État : activé

- Priorité : 2000

Cliquez sur Suivant.

Dans Créer un profil>Stratégies de lien, sélectionnez Lier une stratégie.

Sélectionnez stratégie existante.

Dans la boîte de dialogue Lier une stratégie, remplissez les champs suivants :

- Nom de la stratégie : autoriser le piratage

- Priorité : 2000

- État : activé

Sélectionnez Ajouter.

Dans Créer un profil>Stratégies de lien, vérifiez que l’option Autoriser le piratage est répertoriée.

Cliquez sur Suivant.

Sur Créer un profil>Vérifier, confirmez la configuration de votre profil.

Sélectionnez Créer un profil.

Créer une stratégie d’accès conditionnel de piratage

Dans cette section, nous créons une stratégie d’accès conditionnel qui applique le profil de sécurité Autoriser les sites de piratage pour les utilisateurs qui demandent l’accès.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Dans la boîte de dialogue Nouvelle stratégie d’accès conditionnel, remplissez les champs suivants :

- Nom : accès à Internet -- autoriser les sites de piratage

- Utilisateurs ou les identités de charge de travail : utilisateurs spécifiques inclus

- À quoi cette stratégie s’applique-t-elle ? Utilisateurs et groupes

- Inclure>Sélectionner des utilisateurs et des groupes> utilisateurs et groupes

- Sélectionnez votre groupe de tests (par exemple, Accès Internet -- autoriser les sites de piratage) > sélectionnez Sélectionner.

- Ressources cibles

- Sélectionnez ce à quoi cette stratégie s’applique> accès global sécurisé.

- Sélectionner les profils de trafic que cette stratégie s’applique à> Trafic Internet

- Laissez les paramètres de Accorder par défaut pour accorder l’accès afin que votre profil de sécurité défini définit les fonctionnalités de bloc.

- Dans la boîte de dialogue Session, sélectionnez Utiliser le profil de sécurité Global Secure Access.

- Sélectionnez Autoriser les sites de piratage.

- Dans Vue d’ensemble de l’accès conditionnel>Activer la stratégie, sélectionnez Sur.

- Sélectionnez Créer.

Configurer la gouvernance des accès

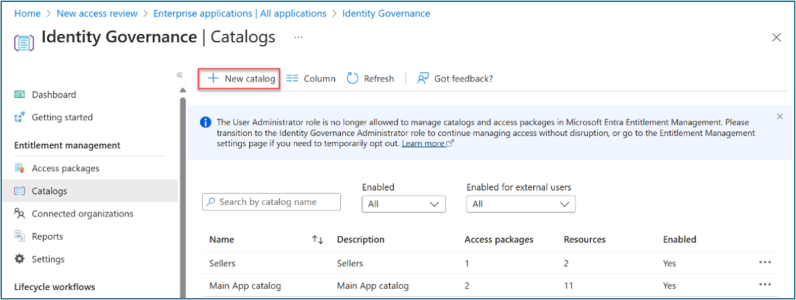

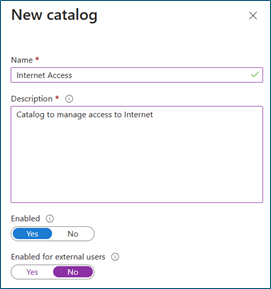

Procédez comme suit pour créer un catalogue de gestion des droits d’utilisation :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez aux Gouvernance d’identité > Gestion des droits d'utilisation > Catalogues.

Sélectionnez Nouveau catalogue

Entrez un nom unique pour le catalogue et fournissez une description. Les demandeurs voient ces informations dans les détails d’un package d’accès (par exemple, Accès à Internet).

Pour ce scénario, nous créons des packages d’accès dans le catalogue pour les utilisateurs internes. Définissez Activé pour les utilisateurs externes sur Non.

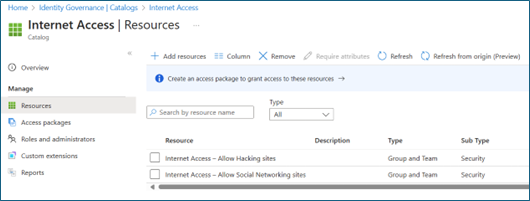

Pour ajouter les ressources, accédez aux catalogues et ouvrez le catalogue auquel vous souhaitez ajouter des ressources. Sélectionnez Ressources. Sélectionnez Ajouter des ressources.

Ajoutez les deux groupes de sécurité que vous avez créés précédemment (tels que l’accès à Internet -- autoriser les sites de réseaux sociaux et l’accès Internet -- autoriser les sites de piratage).

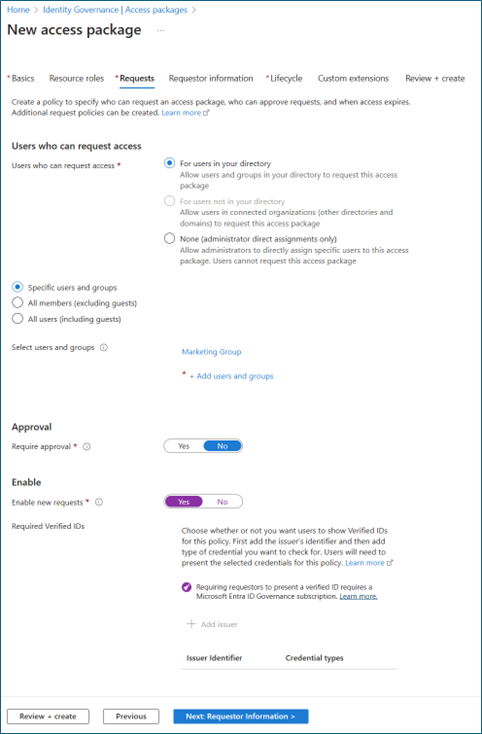

Créer des packages d’accès

Dans cette section, nous créons des packages d’accès qui permettent aux utilisateurs de demander l’accès aux catégories de sites Internet que chaque profil de sécurité définit. Procédez comme suit pour créer un package d’accès dans la gestion des droits d’utilisation :

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Sélectionnez Nouveau package d’accès.

Pour Concepts de base, donnez au package d’accès un nom (par exemple, accès à Internet -- autoriser les sites de réseaux sociaux). Spécifiez le catalogue que vous avez créé précédemment.

Pour les rôles de ressources, sélectionnez la sécurité que vous avez précédemment ajoutée (par exemple, Accès à Internet -- autoriser les sites de réseaux sociaux).

Dans Rôle, sélectionnez Membre.

Pour les demandes, sélectionnez Pour les utilisateurs dans votre répertoire.

Pour étendre les utilisateurs qui peuvent demander l’accès aux sites de réseaux sociaux, sélectionnez Utilisateurs et groupes spécifiques et ajoutez un groupe approprié d’utilisateurs. Sinon, sélectionnez Tous les membres.

Sur Demandes, sélectionnez Oui pour Activer les nouvelles demandes.

Facultatif : dans Approbation, spécifiez si l’approbation est requise lorsque les utilisateurs demandent ce package d’accès.

Pour Cycle de vie, spécifiez l’expiration de l’attribution du package d’accès à un utilisateur. Spécifiez si les utilisateurs peuvent étendre leurs attributions. Dans la section Expiration, définissez l’affectation de package d’accès expire sur Date, Nombre de jours, Nombre d’heures ou Jamais.

Répétez les étapes pour créer un package d’accès qui autorise l’accès aux sites de piratage. Configurez ces paramètres :

- Ressource : accès à Internet -- autoriser les sites de piratage

- Qui peut demander : membres de l’équipe SOC

- Cycle de vie : définir le nombre d’heures sur 8 heures

Accès de l’utilisateur de test

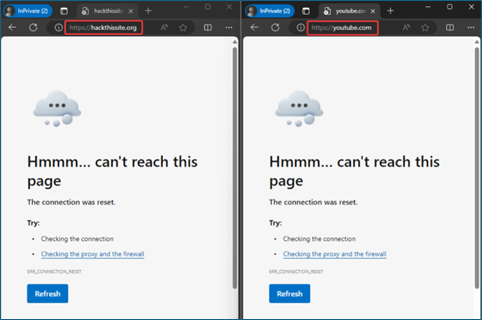

Dans cette section, nous validons que l’utilisateur ne peut pas accéder aux sites que le profil de base bloque.

- Connectez-vous à l’appareil où vous avez installé l’agent d’accès global sécurisé.

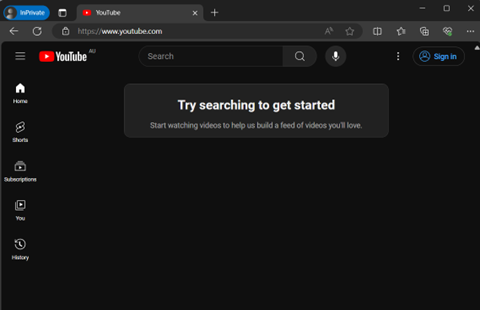

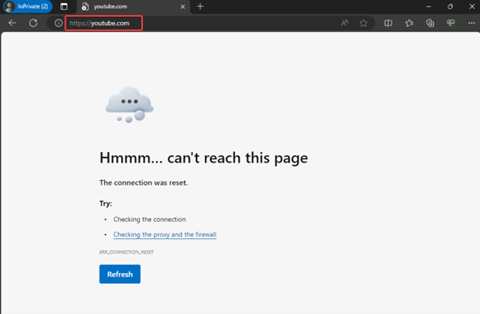

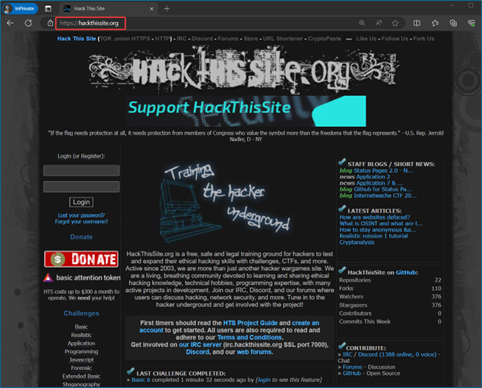

- Dans un navigateur, accédez aux sites que le profil de base bloque et vérifiez l’accès bloqué. Par exemple :

hackthissite.orgest un terrain de formation gratuit, sûr et juridique pour les professionnels de la sécurité afin de tester et développer des compétences de piratage éthique. Ce site est classé comme piratage.YouTube.comest une plateforme de partage vidéo gratuite. Ce site est classé comme réseau social.

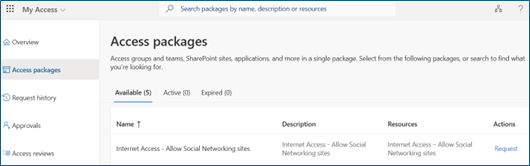

Demander l’accès aux réseaux sociaux

Dans cette section, nous validons qu’un utilisateur du service Marketing peut demander l’accès aux sites de réseaux sociaux.

Connectez-vous à l’appareil sur lequel vous avez installé le client Global Secure Access avec un utilisateur membre de l’équipe marketing (ou un utilisateur qui a l’autorisation de demander l’accès à l’exemple d’accès à Internet -- autoriser le package d’accès aux sites de réseaux sociaux).

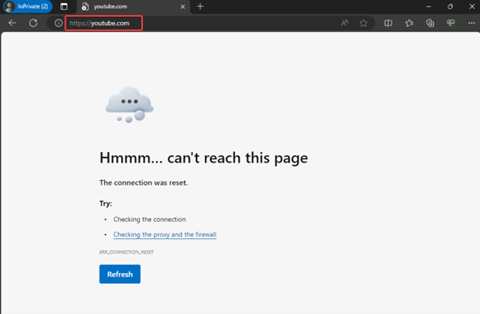

Dans un navigateur, validez l’accès bloqué à un site dans la catégorie Réseaux sociaux que le profil de sécurité de base bloque. Par exemple, essayez d’accéder à

youtube.com.

Accédez à

myaccess.microsoft.com. Sélectionnez Package d’accès. Sélectionnez Demander pour l’accès à Internet -- autoriser le package d’accès aux sites de réseaux sociaux.

Sélectionnez Continuer. Sélectionnez Requête.

Si vous avez configuré l’approbation du package d’accès, connectez-vous en tant qu’approbateur. Accédez à

myaccess.microsoft.com. Approuvez la demande.Connectez-vous en tant qu’utilisateur du service Marketing. Accédez à

myaccess.microsoft.com. Sélectionnez l’historique des demandes. Validez l’état de votre demande sur Accès à Internet -- autoriser les sites de réseaux sociauxest délivré.L’application des nouveaux paramètres peuvent prendre quelques minutes. Pour accélérer le processus, cliquez avec le bouton droit sur l’icône Accès sécurisé global dans la barre d’état système. Sélectionnez Se connecter en tant qu’utilisateur différent. Reconnectez-vous.

Essayez d’accéder aux sites dans la catégorie de réseau social que le profil de sécurité de base bloque. Vérifiez que vous pouvez les parcourir correctement. Par exemple, essayez de parcourir

youtube.com.

Demander l’accès au site de piratage

Dans cette section, nous validons qu’un utilisateur d’équipe SOC peut demander l’accès aux sites de piratage.

Connectez-vous à l’appareil sur lequel vous avez installé le client d’accès global sécurisé avec un utilisateur membre de l’équipe SOC (ou un utilisateur qui a l’autorisation de demander l’accès à l’exemple d’accès à Internet -- autoriser le package d’accès aux sites piratage).

Dans un navigateur, validez l’accès bloqué à un site dans la catégorie de piratage que le profil de sécurité de base bloque. Par exemple :

hackthissite.org.

Accédez à

myaccess.microsoft.com. Sélectionnez Package d’accès. Sélectionnez Demander pour l’accès à Internet -- autoriser le package d’accès aux sites de piratage.Sélectionnez Continuer. Sélectionnez Requête.

Si vous avez configuré l’approbation du package d’accès, connectez-vous en tant qu’approbateur. Accédez à

myaccess.microsoft.com. Approuvez la demande.Connectez-vous en tant qu’utilisateur d’équipe SOC. Accédez à

myaccess.microsoft.com. Sélectionnez l’historique des demandes. Validez l’état de votre demande sur accès à Internet -- autoriser le piratage des sites est délivré.L’application des nouveaux paramètres peuvent prendre quelques minutes. Pour accélérer le processus, cliquez avec le bouton droit sur l’icône Accès sécurisé global dans la barre d’état système. Sélectionnez Se connecter en tant qu’utilisateur différent. Reconnectez-vous.

Essayez d’accéder aux sites dans la catégorie de piratage que le profil de sécurité de base bloque. Vérifiez que vous pouvez les parcourir correctement. Par exemple, essayez de parcourir

hackthissite.org.

Si vous avez configuré l’accès au site de piratage avec le Cycle de vie>Nombre d’heures défini sur 8 dans les étapes précédentes, après huit heures écoulées, vérifiez l’accès bloqué aux sites de piratage.