Sécurisation des identités managées dans Microsoft Entra ID

Dans cet article, découvrez comment gérer les secrets et les informations d’identification pour sécuriser la communication entre les services. Les identités gérées fournissent une identité gérée automatiquement dans Microsoft Entra ID. Les applications utilisent des identités managées pour se connecter aux ressources prenant en charge l'authentification Microsoft Entra et pour obtenir des jetons Microsoft Entra, sans gestion des informations d'identification.

Avantages des identités managées

Avantages liés à l’utilisation des identités managées :

Avec les identités managées, les informations d'identification sont complètement managées et protégées par Azure, qui assure également leur rotation. Les identités sont fournies et supprimées avec les ressources Azure. Les identités managées permettent aux ressources Azure de communiquer avec les services qui prennent en charge l'authentification Microsoft Entra.

Personne, pas même les personnes disposant de rôles privilégiés, n’a accès aux informations d’identification. Elles ne peuvent pas être divulguées accidentellement en étant incluses dans le code.

Utilisation des identités managées

Les identités gérées sont idéales pour les communications entre les services prenant en charge l'authentification Microsoft Entra. Un système source demande l'accès à un service cible. N'importe quelle ressource Azure peut être un système source. Par exemple, une machine virtuelle (VM) Azure, instance Azure Function, et les instances Azure App Services prennent en charge les identités managées.

Pour en savoir plus, consultez la vidéo À quoi une identité managée peut-elle être utilisée ?

Authentification et autorisation

Avec les identités gérées, le système source obtient un jeton de Microsoft Entra ID sans gestion des informations d'identification du propriétaire. Les informations d'identification sont gérées par Azure. Les jetons obtenus par le système source sont présentés au système cible à des fins d’authentification.

Le système cible authentifie et autorise le système source à donner accès. Si le service cible prend en charge l'authentification Microsoft Entra, il accepte un jeton d'accès émis par Microsoft Entra ID.

Azure dispose d'un plan de contrôle et d'un plan de données. Vous créez des ressources dans le plan de contrôle auxquelles vous accédez dans le plan de données. Par exemple, vous créez une base de données Azure Cosmos DB dans le plan de contrôle, mais vous l'interrogez dans le plan de données.

Une fois que le système cible accepte le jeton pour l’authentification, il prend en charge des mécanismes d’autorisation pour son plan de contrôle et son plan de données.

Les opérations du plan de contrôle Azure sont managées par Azure Resource Manager et utilisent le contrôle d’accès en fonction du rôle Azure (Azure RBAC). Dans le plan de données, les systèmes cibles possèdent des mécanismes d’autorisation. Le service Stockage Azure prend en charge Azure RBAC sur le plan de données. Par exemple, les applications qui utilisent Azure App Services peuvent lire les données à partir de Stockage Azure, et les applications qui utilisent Azure Kubernetes Service peuvent lire les secrets stockés dans Azure Key Vault.

En savoir plus :

- Qu’est-ce qu’Azure Resource Manager ?

- Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (RBAC Azure) ?

- Plan de contrôle et plan de données Azure

- Services Azure qui peuvent utiliser des identités managées pour accéder à d’autres services

Identités managées affectées par le système et par l’utilisateur

Il existe deux types d’identités managées,celles affectées par le système et celles affectées par l’utilisateur.

Identité managée affectée par le système :

- Relation un-à-un avec la ressource Azure

- Par exemple, une identité managée unique est associée à chaque machine virtuelle

- Liée au cycle de vie de la ressource Azure. Lorsque la ressource est supprimée, l’identité managée qui lui est associée est automatiquement supprimée.

- Cette action élimine le risque de comptes orphelins

Identité managée affectée par l’utilisateur

- Le cycle de vie est indépendant d’une ressource Azure. Vous gérez le cycle de vie.

- Lorsque la ressource Azure est supprimée, l’identité managée affectée par l’utilisateur n’est pas automatiquement supprimée

- Affecter une identité managée affectée par l’utilisateur à zéro ou plusieurs ressources Azure

- Créer une identité à l’avance, puis l’affecter ultérieurement à une ressource

Rechercher les principaux du service d’identité gérée dans Microsoft Entra ID

Pour rechercher des identités managées, vous pouvez utiliser :

- La page applications d’entreprise du Portail Microsoft Azure

- Microsoft Graph

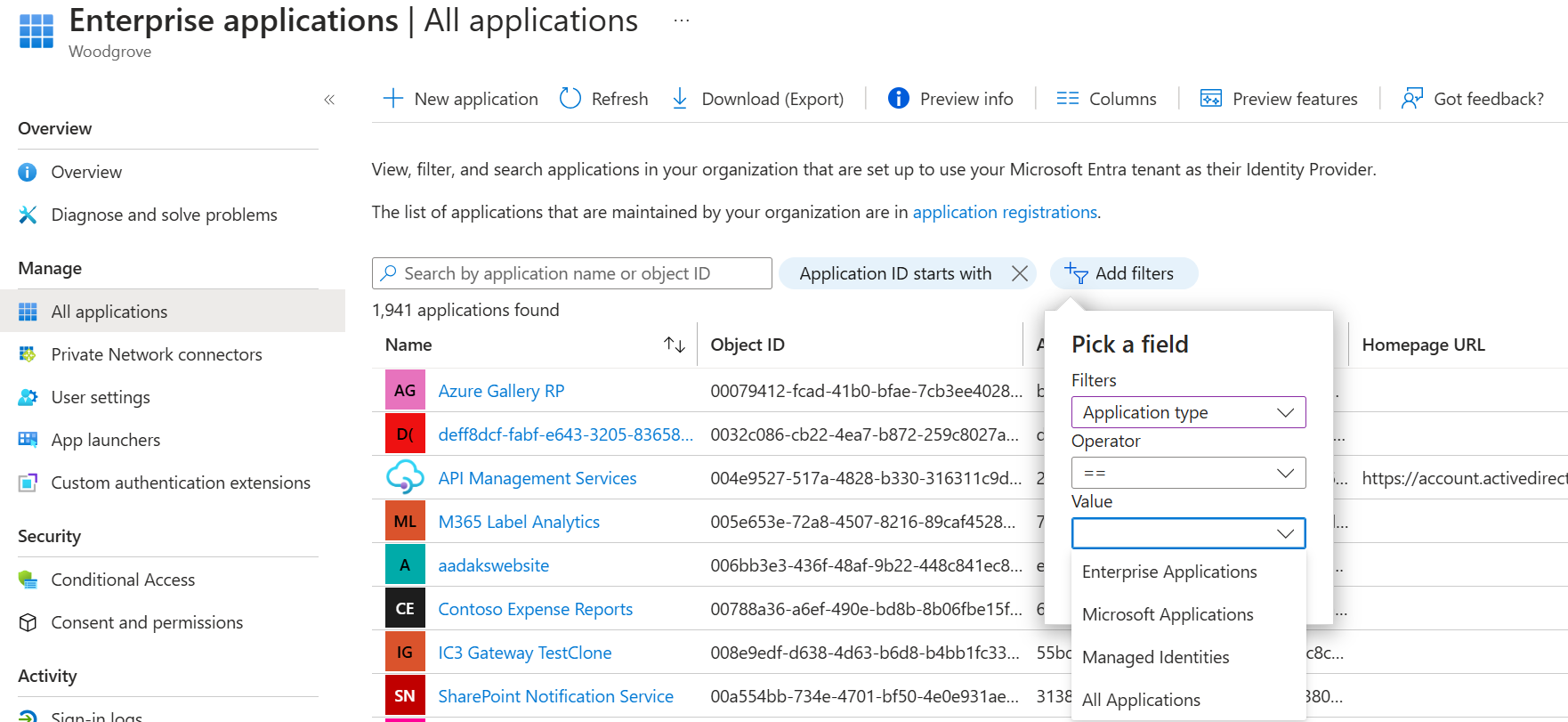

Le portail Azure

Dans le portail Azure, dans le volet de navigation de gauche, sélectionnez Microsoft Entra ID.

Dans le volet de navigation de gauche, sélectionnez Applications d’entreprise.

Dans la colonne Type d’application, sous Valeur, sélectionnez la flèche vers le bas pour sélectionner Identités managées.

Microsoft Graph

Adressez la requête GET suivante à Microsoft Graph pour obtenir une liste des identités managées de votre locataire.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Vous pouvez filtrer ces requêtes. Pour plus d’informations, consultez le Principal de service GET.

Évaluer la sécurité de l’identité managée

Pour évaluer la sécurité de l’identité managée :

Examinez les privilèges et assurez-vous que le modèle qui possède le moins de privilèges est sélectionné

- Utilisez la cmdlet Microsoft Graph suivante pour accéder aux autorisations attribuées à vos identités managées :

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Assurez-vous que l’identité managée n’appartient à aucun groupe privilégié, comme un groupe d’administrateurs.

- Pour recenser les membres de vos groupes à privilèges élevés à l’aide de Microsoft Graph :

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Passer aux identités managées

Si vous utilisez un principal de service ou un compte utilisateur Microsoft Entra, évaluez l’utilisation des identités managées. Vous pouvez éliminer la nécessité de protéger, de faire pivoter et de gérer les informations d’identification.

Étapes suivantes

- Que sont les identités managées pour les ressources Azure ?

- Configurer des identités managées pour ressources Azure sur une machine virtuelle en utilisant le portail Azure

Comptes de service