Guide de déploiement de la solution Security Service Edge de Microsoft pour la preuve de concept Accès Internet Microsoft Entra

La solution Security Service Edge centrée sur l’identité Microsoft converge les contrôles d’accès réseau et d’identité pour vous permettre de sécuriser l’accès à n’importe quelle application ou ressource à partir de n’importe quel emplacement, appareil ou identité. Il permet et orchestre la gestion des stratégies d'accès pour les employés, les partenaires commerciaux et les charges de travail numériques. Vous pouvez surveiller et ajuster l’accès utilisateur en temps réel si les autorisations ou les niveaux de risque changent pour les applications privées, les applications SaaS et les points de terminaison Microsoft.

La protection des utilisateurs d’entreprise et des appareils gérés contre le trafic Internet malveillant et les infections par les programmes malveillants concerne toutes les entreprises. Utilisez la fonctionnalité Secure Web Gateway Microsoft Entra Internet Access pour bloquer le trafic en fonction des catégories web et d’un nom de domaine complet (FQDN), en intégrant l’accès conditionnel Microsoft Entra.

Les orientations données dans cet article vous aident à déployer Microsoft Entra Internet Access comme preuve de concept dans votre environnement de production ou de test. Il comprend l'installation et la configuration du filtrage de contenu web. Vous pouvez passer en revue les conditions préalables dans la Guide de déploiement de la solution Security Service Edge de Microsoft, qui inclut la façon d’étendre votre configuration et de tester des utilisateurs et des groupes de test spécifiques.

Déployer et tester Microsoft Entra Internet Access

Suivez les étapes décrites dans Configurer le produit initial. Découvrez comment activer le profil de transfert de trafic Microsoft Entra Internet Access et installer le client Global Secure Access sur un appareil de test. Pour ces exemples de scénarios PoC, vous avez besoin d’un groupe de tests avec un utilisateur de test en tant que membre.

- Créer une stratégie de base de référence s’appliquant à tout le trafic d’accès Internet routé via le service

- Empêcher un groupe d’accéder aux sites web en fonction de la catégorie

- Empêcher un groupe d’accéder aux sites web en fonction du nom de domaine complet

- Autoriser un utilisateur à accéder à un site web bloqué

Exemple de scénario PoC : Créer une stratégie de base de référence s’appliquant à tout le trafic d’accès Internet routé via le service

Microsoft Internet Access dispose de fonctionnalités permettant de configurer un profil de sécurité avec une priorité de 65 000 qui s’applique à tout le trafic sans liaison à une stratégie d’accès conditionnel. Effectuez les tâches suivantes pour créer cette stratégie de base de référence pour bloquer un nom de domaine complet :

- Configurez une règle de bloc pour une catégorie web risquée en la création d’une stratégie de filtrage web.

- Regroupez et hiérarchiser vos stratégies de filtrage web en en créant un profil de sécurité avec la priorité 65 000.

- Utilisez votre utilisateur de test pour tenter d’accéder au site bloqué pour confirmer l’application de votre règle.

- Arrêter l’agent et confirmer que votre utilisateur de test peut accéder au site précédemment bloqué.

- Afficher l’activité dans le journal du trafic.

Créer une stratégie de filtrage web

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu Web>Créer une stratégie>Configurer le filtrage de contenu de l’Accès global sécurisé.

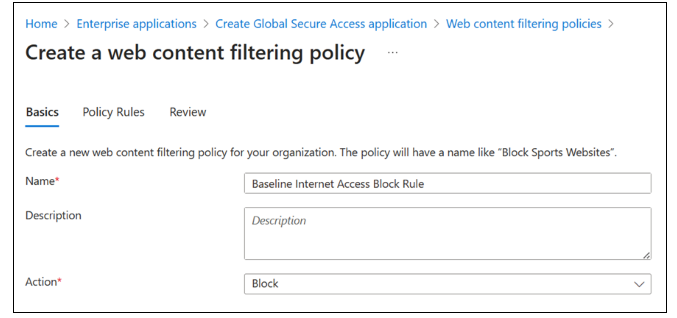

Dans Créer une stratégie de filtrage de contenu web>De base, fournissez les détails suivants.

- Nom: règle de bloc d’accès Internet de référence.

- Description: ajoutez une description.

- Action: Bloquer.

Cliquez sur Suivant.

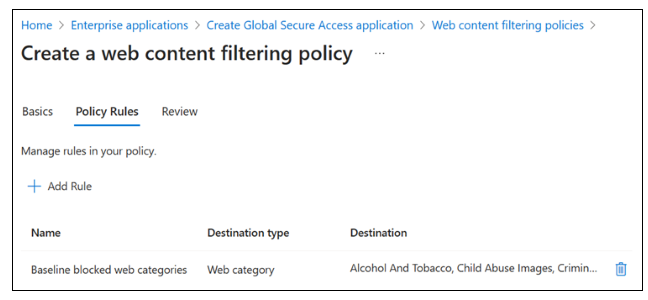

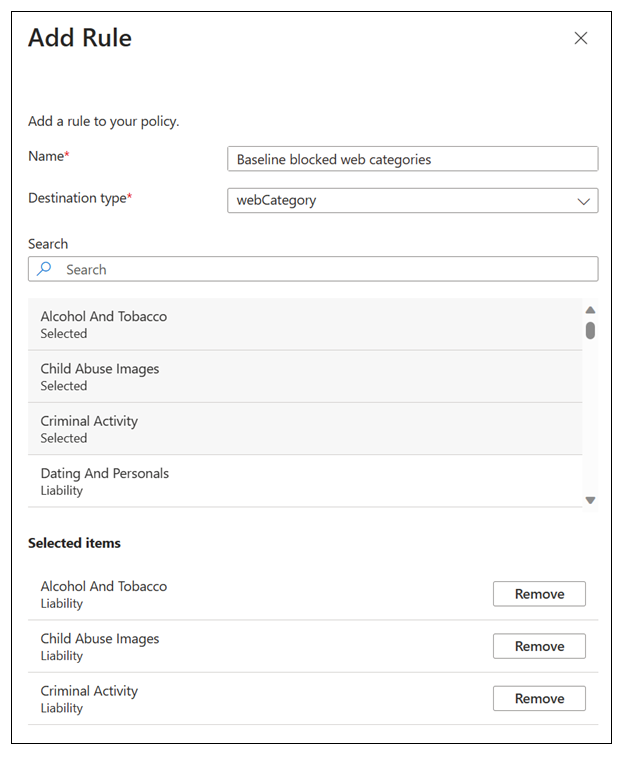

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans la boîte de dialogue Ajouter une règle, fournissez les détails suivants.

- Nom: catégories web bloquées de référence.

- Type de destination : webCategory.

- Recherche: sélectionnez quelques catégories à risque, confirmez qu’elles figurent dans la liste des éléments sélectionnés.

Sélectionnez Ajouter.

Sur Créer une stratégie de filtrage de contenu web>règles de stratégie, confirmez vos sélections.

Cliquez sur Suivant.

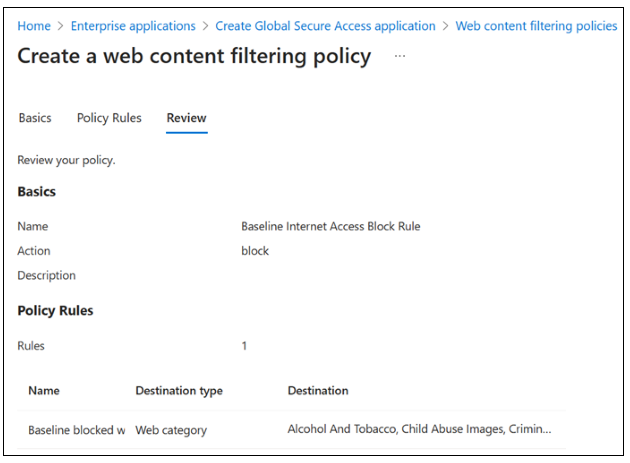

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

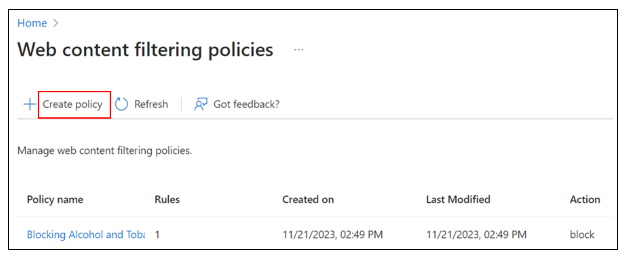

Pour confirmer la création de stratégie, affichez-la dans la listeGérer les stratégies de filtrage de contenu web.

Créer un profil de stratégie de sécurité

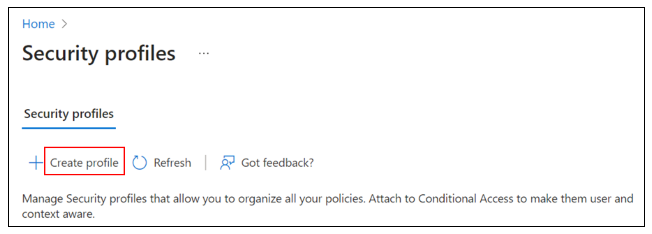

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Profils de sécurité. Sélectionnez Créer un profil.

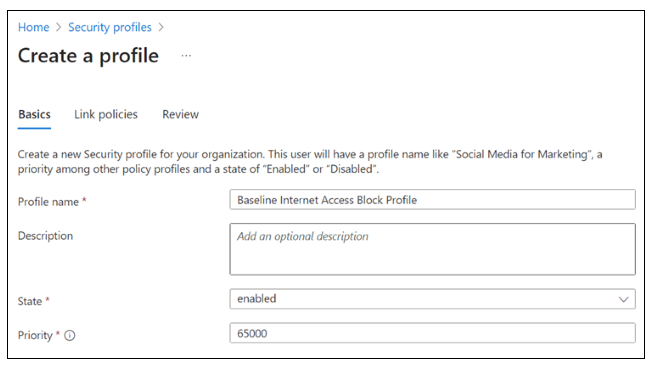

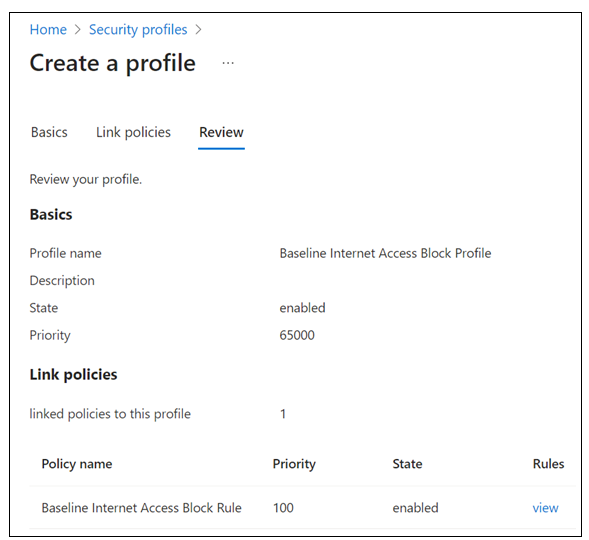

Dans Créer un profil>De base, fournissez les détails suivants.

- Nom du profil: profil de bloc d’accès Internet de référence.

- Description : Ajouter une description.

- État: activé.

- Priorité : 65000.

Cliquez sur Suivant.

Dans Créer un profil>Stratégies de lien, sélectionnez Lier une stratégie. Sélectionnez stratégie existante.

- Dans la boîte de dialogue Lier une stratégie, sélectionnez nom de stratégie et sélectionnez règle de bloc d’accès Internet de référence.

- Priorité: 100.

- État: activé.

Sélectionnez Ajouter.

Dans Créer un profil>stratégies de liaison, vérifiez que règle de bloc d’accès Internet de référence figure dans la liste.

Cliquez sur Suivant.

Sur Créer un profil>Vérifier, confirmez la configuration de votre profil.

Sélectionnez Créer un profil.

Tentative d’accès aux sites bloqués

Connectez-vous à l’appareil de test où vous avez installé l’agent GSA (Global Secure Access).

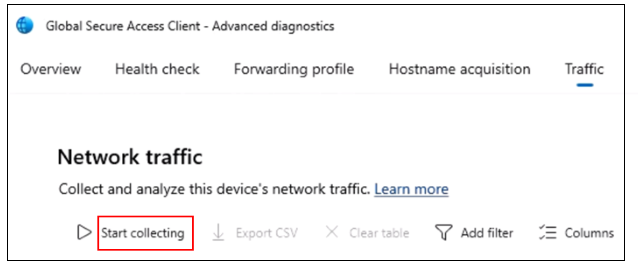

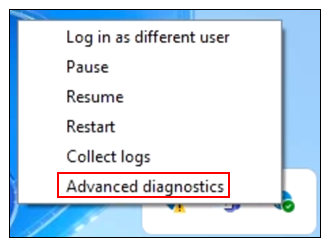

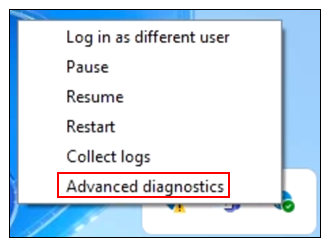

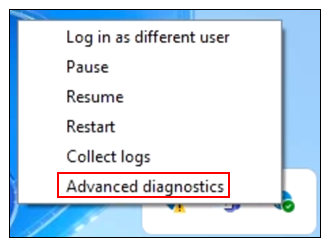

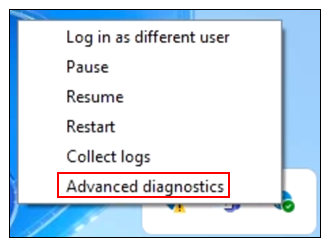

Dans la barre d’état système, cliquez avec le bouton droit sur client Global Secure Access. Sélectionnez diagnostics avancés.

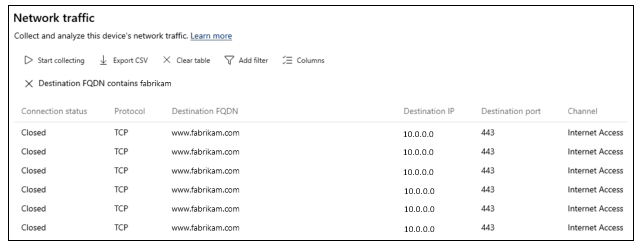

Dans la boîte de dialogue Client Global Secure Access - Diagnostics avancés , sélectionnez Trafic.

Sur Trafic réseau, sélectionnez Commencer à collecter.

Pour confirmer l’accès bloqué, essayez d’ouvrir le nom de domaine complet que vous avez bloqué. La stratégie peut prendre jusqu’à 20 minutes pour qu’elle s’applique à votre appareil client.

Arrêter l’agent et confirmer l’accès restauré

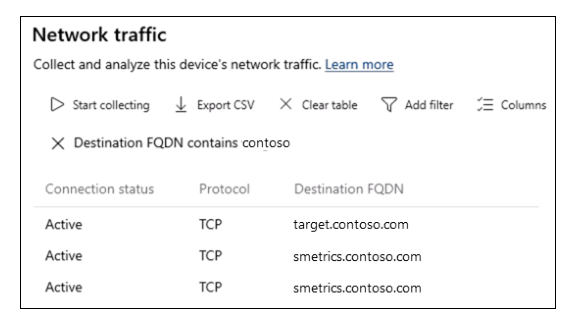

Sur trafic réseau, sélectionnez Arrêter de collecter.

Faites défiler pour observer le trafic lié à l’ouverture du nom de domaine complet et aux données associées.

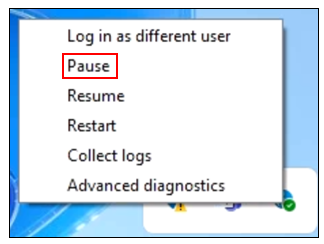

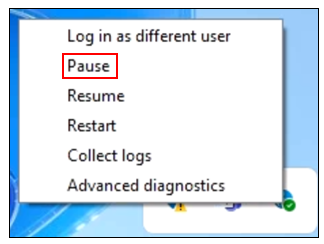

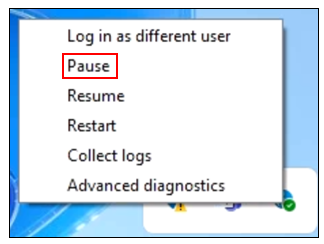

Sur votre appareil de test >Barre d’état système>, développez les options > cliquez avec le bouton droit sur client Global Secure Access. Cliquez sur Interrompre.

Une fois la notification de confirmation affichée, ouvrez le site précédemment bloqué pour confirmer l’accès restauré.

Afficher l’activité dans le journal du trafic

- Dans Centre d’administration Microsoft Entra>Accès global sécurisé>Surveiller, sélectionnez Journaux de trafic. Si nécessaire, sélectionnez Ajouter un filtre. Filtrez quand nom d’utilisateur principal contient testuser et Action définie sur Bloquer.

- Observez les entrées de votre nom de domaine complet cible qui affichent le trafic comme bloqué, puis autorisés. Il peut y avoir un délai allant jusqu’à 20 minutes pour que les entrées apparaissent dans le journal.

Exemple de scénario PoC : Empêcher un groupe d’accéder aux sites web en fonction de la catégorie

Utilisez Microsoft Entra Internet Access pour bloquer ou autoriser l’accès aux sites Internet en fonction de la catégorie. Ces domaines comprennent les jeux, l’alcool et les sites de tabac. La gestion manuelle des listes de blocs n’est pas nécessaire. Effectuez les tâches suivantes pour configurer Microsoft Entra Internet Access pour bloquer les sites d’alcool et de tabac pour votre utilisateur de test.

- Configurez une règle de bloc pour les sites de catégorie. Créer une stratégie de filtrage web.

- Regroupez et hiérarchiser vos stratégies de filtrage web. Créez un profil de sécurité.

- Configurez votre groupe de tests, avec l’utilisateur de test, pour utiliser le profil de sécurité. Créer et affecter une stratégie d’accès conditionnel.

- Confirmez l’application de règle à l’aide de votre utilisateur de test pour tenter d’accéder à un site bloqué.

- Arrêter l’agent et confirmer l’accès utilisateur de test au site précédemment bloqué.

- Afficher l’activité dans le journal du trafic.

Créer une stratégie de filtrage web

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu Web>Créer une stratégie>Configurer le filtrage de contenu de l’Accès global sécurisé.

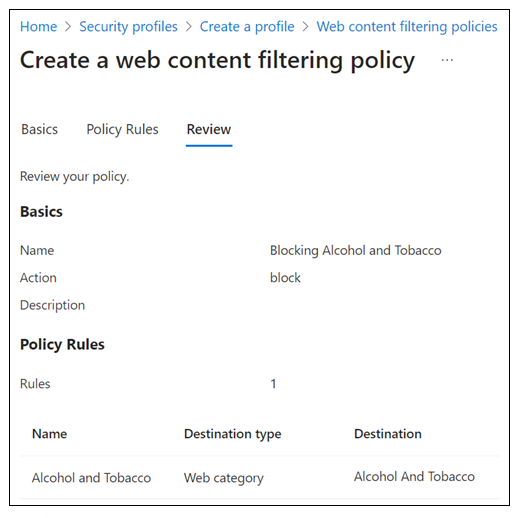

Dans Créer une stratégie de filtrage de contenu web>De base, fournissez les détails suivants.

- Nom: Blocage de l’alcool et du tabac.

- Description : Ajouter une description.

- Action: Bloquer.

Cliquez sur Suivant.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans la boîte de dialogue Ajouter une règle, fournissez les détails suivants.

- Nom: Alcool et tabac.

- Type de destination : webCategory.

- Recherche: Alcool.

- Sélectionnez Alcool et tabac.

Sélectionnez Ajouter.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Suivant.

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

Pour confirmer la création de stratégie, affichez-la dans la listeGérer les stratégies de filtrage de contenu web.

Créer un profil de stratégie de sécurité

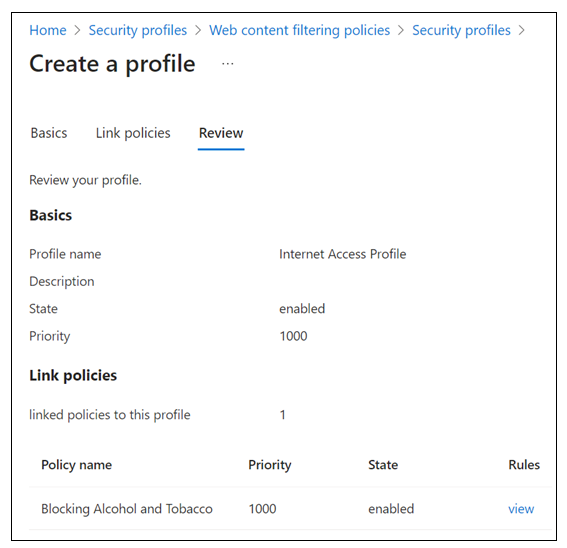

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Profils de sécurité. Sélectionnez Créer un profil.

Dans Créer un profil>De base, fournissez les détails suivants.

- Nom du profil: Profil d’accès Internet.

- Description : Ajouter une description.

- État: activé.

- Priorité : 1000.

Cliquez sur Suivant.

Dans Créer un profil>Stratégies de lien, sélectionnez Lier une stratégie.

Sélectionnez stratégie existante.

Dans la boîte de dialogue Lier une stratégie, fournissez les détails suivants.

- Nom de la stratégie: Blocage de l’alcool et du tabac.

- Priorité : 1000.

- État: activé.

Sélectionnez Ajouter.

Dans Créer un profil>Stratégies de lien, confirmez Blocage de l’alcool et du tabac dans la liste.

Cliquez sur Suivant.

Sur Créer un profil>Vérifier, confirmez la configuration de votre profil.

Sélectionnez Créer un profil.

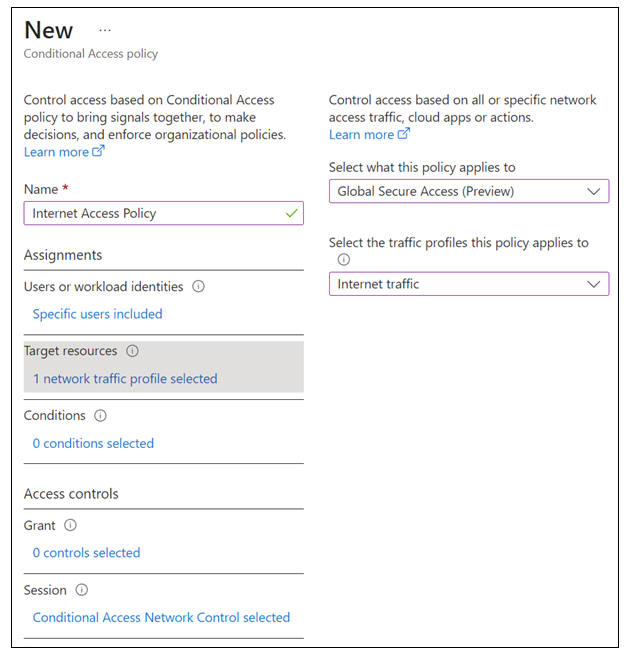

Créer une stratégie d’accès conditionnel

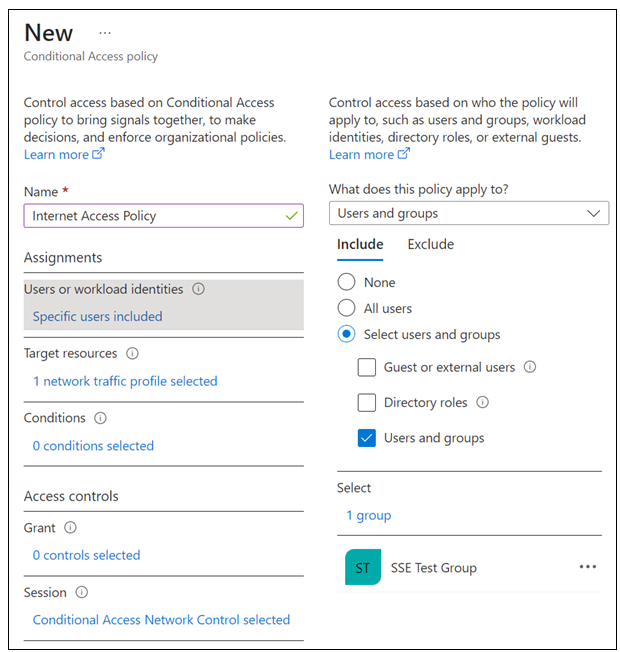

Dans Centre d’administration Microsoft Entra, accédez à Protection>Accès conditionnel. Sélectionnez Créer une stratégie.

Dans la boîte de dialogue Nouvelle stratégie d’accès conditionnel, configurez les détails suivants.

- Nom: stratégie d’accès à Internet.

- Les utilisateurs ou les identités de charge de travail : utilisateurs spécifiques inclus.

- À quoi cette stratégie s’applique-t-elle ? Utilisateurs et groupes.

- Inclure>Sélectionner des utilisateurs et des groupes> Sélectionner Utilisateurs et groupes.

Sélectionnez votre groupe de tests > cliquez sur Sélectionner.

Ressources cibles.

- Sélectionner à quoi s’applique cette stratégie>Accès global sécurisé.

- Sélectionner les profils de trafic que cette stratégie s’applique au>Trafic Internet.

Laissez le contrôle Accorder par défaut pour accorder l’accès afin que votre profil de sécurité défini définit les fonctionnalités de bloc.

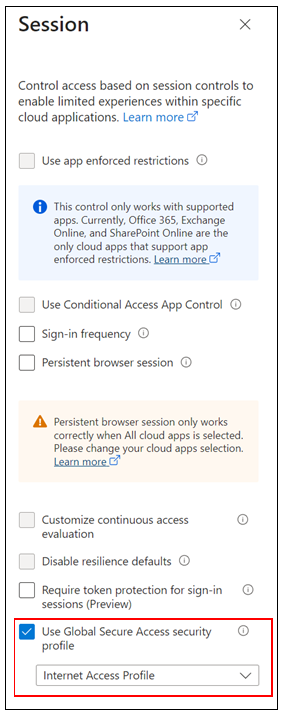

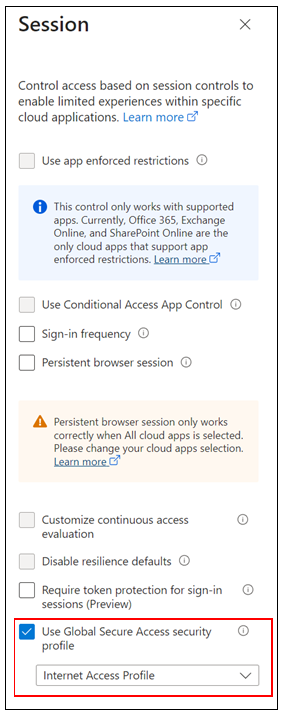

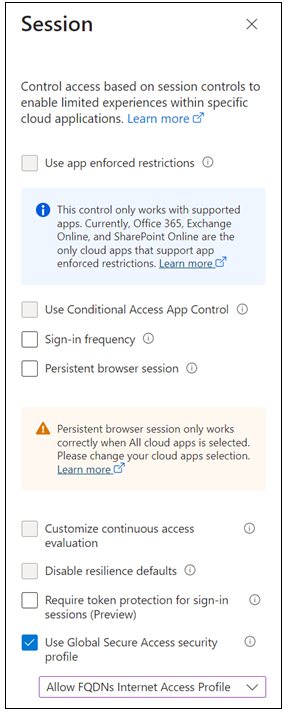

Dans la boîte de dialogue Session, sélectionnez Utiliser le profil de sécurité Global Secure Access.

Sélectionnez Profil d’accès à Internet.

Dans Vue d’ensemble de l’accès conditionnel>Activer la stratégie, sélectionnez Sur. Sélectionnez Créer.

Tentative d’accès aux sites bloqués

Connectez-vous à votre appareil de test où vous avez installé l’agent GSA.

Dans la barre d’état système, cliquez avec le bouton droit sur client Global Secure Access. Sélectionnez diagnostics avancés.

Dans la boîte de dialogue Client Global Secure Access - Diagnostics avancés , sélectionnez Trafic.

Sur Trafic réseau, sélectionnez Commencer à collecter.

Essayez d’ouvrir un site d’alcool ou de tabac pour confirmer l’accès bloqué. Vous devriez voir DeniedTraffic pour les sites web http et une notification Impossible d’accéder à cette page pour les sites web https. La stratégie peut prendre jusqu’à 20 minutes pour qu’elle s’applique à votre appareil client.

Arrêter l’agent et confirmer l’accès restauré

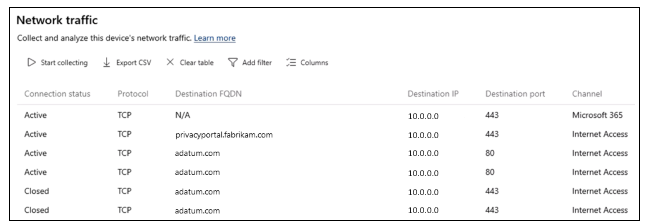

Sur trafic réseau, sélectionnez Arrêter de collecter.

Faites défiler pour observer le trafic lié à l’ouverture du nom de domaine complet et aux données associées. Notezaccès Internet dans les colonnes Canal. Les stratégies d’accès conditionnel sont écrites en tant que revendications de votre jeton qui ont une durée de vie d’une heure. La nouvelle stratégie d’accès conditionnel peut prendre jusqu’à une heure pour s’appliquer à votre appareil client. Étant donné que les modifications se propagent dans Microsoft Entra, il peut prendre jusqu’à 20 minutes pour que la stratégie de filtrage web et les modifications de profil de sécurité s’appliquent à votre appareil client.

Sur votre appareil de test >Barre d’état système>, développez les options > cliquez avec le bouton droit sur client Global Secure Access. Cliquez sur Interrompre.

Une fois la notification de confirmation affichée, ouvrez le site précédemment bloqué pour confirmer l’accès restauré. La fonctionnalité permettant d’accéder au menu client GSA est contrôlable administrativement lorsque le produit passe à la disponibilité générale.

Afficher l’activité dans le journal du trafic

- Dans Centre d’administration Microsoft Entra>Accès global sécurisé>Surveiller, sélectionnez Journaux de trafic.

- Si nécessaire, sélectionnez Ajouter un filtre. Filtrez quand nom d’utilisateur principal contient testuser et Action définie sur Bloquer.

- Observez les entrées de votre nom de domaine complet cible qui affichent le trafic comme bloqué, puis autorisés. Il peut y avoir un délai allant jusqu’à 20 minutes pour que les entrées apparaissent dans le journal.

Exemple de scénario PoC : empêcher un groupe d’accéder aux sites web en fonction du nom de domaine complet

Dans certains cas, il est nécessaire de bloquer des sites web spécifiques plutôt que d’utiliser de grandes catégories web. Effectuez les tâches suivantes pour bloquer l’accès au site en fonction du nom de domaine complet. Veillez à inclure des noms de domaine complets (FQDN) pertinents en cours d’utilisation par le site que vous souhaitez bloquer.

- Configurez une règle de bloc pour un nom de domaine complet spécifique. Créer une stratégie de filtrage web.

- Regroupez et hiérarchiser vos stratégies de filtrage web. Créez un profil de sécurité.

- Configurez votre groupe de tests (l’utilisateur est membre) pour utiliser le profil de sécurité. Créer et affecter une stratégie d’accès conditionnel.

- Confirmez l’application de règle à l’aide de votre utilisateur de test pour tenter d’accéder à un site bloqué.

- Arrêter l’agent et confirmer l’accès utilisateur de test au site précédemment bloqué.

- Afficher l’activité dans le journal du trafic.

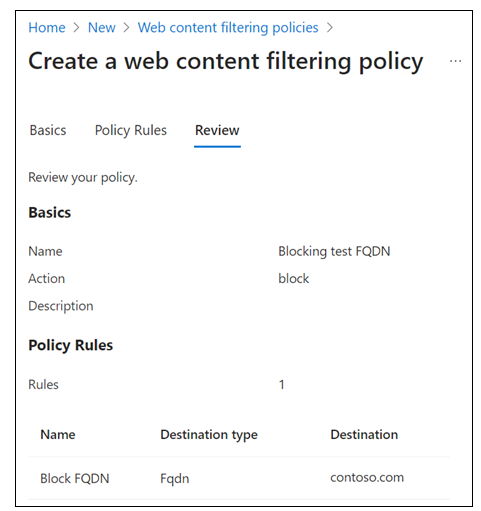

Créer une stratégie de filtrage web

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu Web>Créer une stratégie>Configurer le filtrage de contenu de l’Accès global sécurisé.

Dans Créer une stratégie de filtrage de contenu web>De base, fournissez les détails suivants.

- Nom: Blocage du nom de domaine complet du test.

- Description : Ajouter une description.

- Action: Bloquer.

Cliquez sur Suivant.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans la boîte de dialogue Ajouter une règle, fournissez les détails suivants.

- Nom: entrez le nom, par exemple Bloquer le nom de domaine complet.

- Type de destination : FQDN.

- Destination : entrez le nom de domaine complet de test au format *.domainname.com ou domainname.com.

Sélectionnez Ajouter.

Sur Créer une stratégie de filtrage de contenu web>règles de stratégie, confirmez vos sélections.

Cliquez sur Suivant.

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

Pour confirmer la création de stratégie, affichez-la dans la listeGérer les stratégies de filtrage de contenu web.

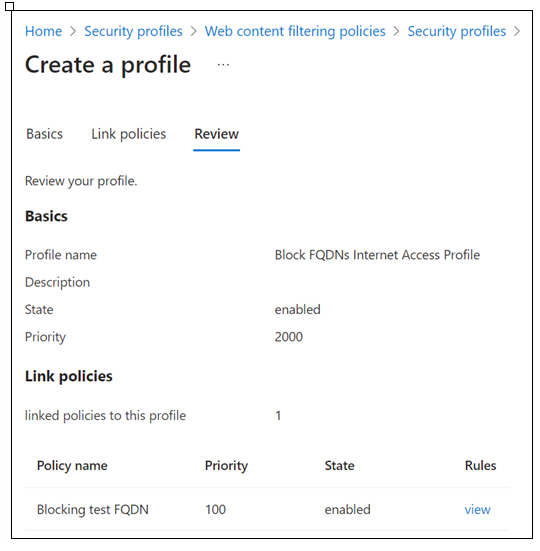

Créer un profil de stratégie de sécurité

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Profils de sécurité. Sélectionnez Créer un profil.

Dans Créer un profil>De base, fournissez les détails suivants.

- Nom du profil: bloquer le profil d’accès Internet des noms de domaine complets.

- Description : Ajouter une description.

- État: activé. *Priorité : 2000.

Cliquez sur Suivant.

Dans Créer un profil>Stratégies de lien, sélectionnez Lier une stratégie.

Sélectionnez stratégie existante.

Dans la boîte de dialogue Lier une stratégie, fournissez les détails suivants.

- Nom de stratégie: blocage du nom de domaine complet du test.

- Priorité : 100.

- État: activé.

Sélectionnez Ajouter.

Sous l’onglet Lier des stratégies , confirmez nom de domaine complet de test bloquant dans la liste.

Cliquez sur Suivant.

Sous l’onglet Vérifier, confirmez la configuration de votre profil.

Sélectionnez Créer un profil.

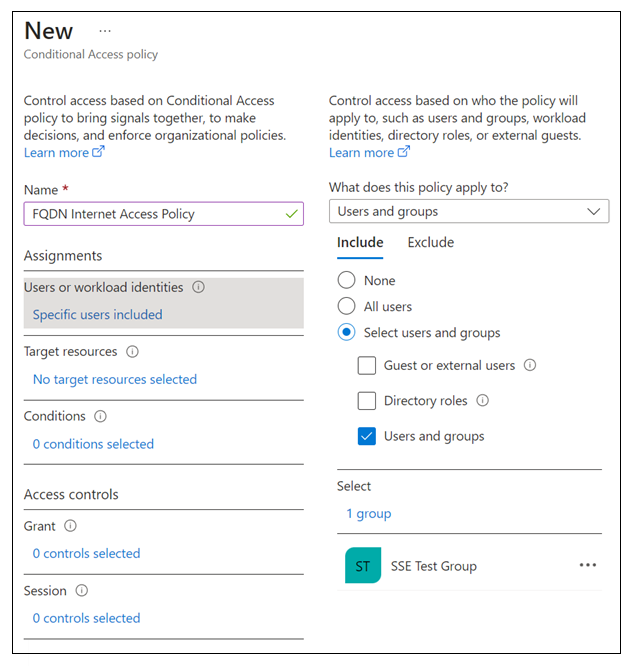

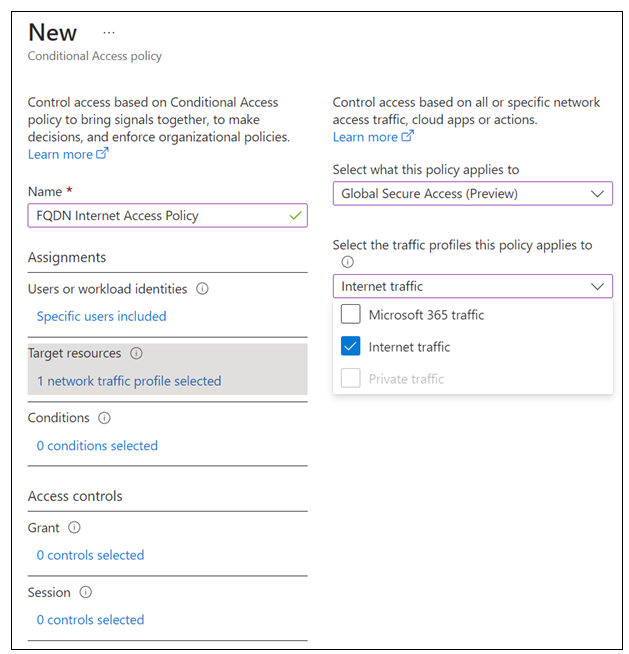

Créer une stratégie d’accès conditionnel

Dans Centre d’administration Microsoft Entra, accédez à Protection>Accès conditionnel. Sélectionnez Créer une stratégie.

Dans la boîte de dialogue Nouvelle stratégie d’accès conditionnel, configurez ce qui suit.

- Nom: Stratégie d’accès Internet FQDN.

- Les utilisateurs ou les identités de charge de travail : utilisateurs spécifiques inclus.

- À quoi cette stratégie s’applique-t-elle ? Utilisateurs et groupes.

- Inclure>Sélectionner des utilisateurs et des groupes> Sélectionner Utilisateurs et groupes.

- Sélectionnez votre groupe de tests. Cliquez sur Sélectionner.

Ressources cibles>Sélectionner à quoi s’applique cette stratégie>Accès global sécurisé.

Sélectionner les profils de trafic que cette stratégie s’applique au>Trafic Internet.

Dans la boîte de dialogue Session, sélectionnez Bloquer le profil d’accès Internet des noms de domaine complets. Sélectionnez Profil d’accès à Internet.

Dans Vue d’ensemble de l’accès conditionnel>Activer la stratégie, sélectionnez Sur. Sélectionnez Créer.

Tentative d’accès aux sites bloqués

Connectez-vous à votre appareil de test où vous avez installé l’agent GSA.

Dans la barre d’état système, cliquez avec le bouton droit sur client Global Secure Access. Sélectionnez diagnostics avancés.

Dans la boîte de dialogue Client Global Secure Access - Diagnostics avancés , sélectionnez Trafic.

Sur Trafic réseau, sélectionnez Commencer à collecter.

Essayez d’ouvrir le nom de domaine complet que vous avez configuré pour confirmer l’accès bloqué. Vous devez voir accès refusé pour les sites web http et la notification Impossible d’accéder à cette page pour les sites web https. La stratégie peut prendre jusqu’à 20 minutes pour qu’elle s’applique à votre appareil client.

Arrêter l’agent et confirmer l’accès restauré

Sur trafic réseau, sélectionnez Arrêter de collecter.

Faites défiler pour observer le trafic lié à l’ouverture du nom de domaine complet et aux données associées.

Sur votre appareil de test >Barre d’état système>, développez les options > cliquez avec le bouton droit sur client Global Secure Access. Cliquez sur Interrompre.

Une fois la notification de confirmation affichée, ouvrez le site précédemment bloqué pour confirmer l’accès restauré.

Afficher l’activité dans le journal du trafic

- Dans Centre d’administration Microsoft Entra>Accès global sécurisé>Surveiller, sélectionnez Journaux de trafic.

- Si nécessaire, sélectionnez Ajouter un filtre. Filtrez quand nom d’utilisateur principal contient testuser et Action définie sur Bloquer.

- Observez les entrées de votre nom de domaine complet cible qui affichent le trafic comme bloqué, puis autorisés. Il peut y avoir un délai allant jusqu’à 20 minutes pour que les entrées apparaissent dans le journal.

Exemple de scénario PoC : autoriser un utilisateur à accéder à un site web bloqué

Dans certains cas, vous pouvez avoir des utilisateurs qui nécessitent l’accès aux sites bloqués pour les groupes dans lesquels l’utilisateur est membre. Effectuez les tâches suivantes pour remplacer un bloc configuré pour votre groupe de tests, afin que l’utilisateur de test puisse accéder au site bloqué.

- Configurez une règle d’autorisation pour le même nom de domaine complet que celui que vous avez bloqué dans le scénario précédent. Créer une stratégie de filtrage web.

- Regroupez et hiérarchiser vos stratégies de filtrage web. Créer un profil de sécurité avec une priorité supérieure à la stratégie de bloc créée précédemment.

- Configurez votre groupe de tests, avec l’utilisateur de test, pour utiliser le profil de sécurité. Créer et affecter une stratégie d’accès conditionnel.

- Confirmez l’application de règle à l’aide de votre utilisateur de test pour tenter d’accéder à un site bloqué.

- Arrêter l’agent et confirmer l’accès utilisateur de test au site précédemment bloqué.

- Afficher l’activité dans le journal du trafic.

Créer une stratégie de filtrage web

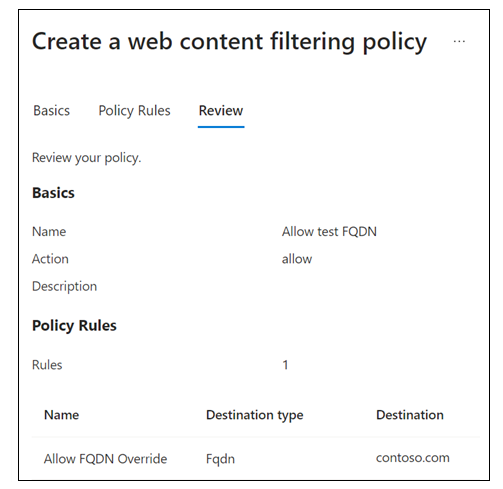

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Stratégies de filtrage de contenu Web>Créer une stratégie>Configurer le filtrage de contenu de l’Accès global sécurisé.

Dans Créer une stratégie de filtrage de contenu web>De base, fournissez les détails suivants.

- Nom: autoriser le nom de domaine complet de test.

- Description : Ajouter une description.

- Action: Autoriser.

Cliquez sur Suivant.

Dans Créer une stratégie de filtrage de contenu web>règles de stratégie, sélectionnez Ajouter une règle.

Dans la boîte de dialogue Ajouter une règle, fournissez les détails suivants. Sélectionnez Ajouter.

- Nom: entrez un nom, tel que Autoriser le remplacement du nom de domaine complet.

- Type de destination : FQDN.

- Destination : entrez le nom de domaine complet au format *.domainname.com ou domain.com. Sélectionnez Ajouter.

Sur Créer une stratégie de filtrage de contenu web>règles de stratégie, confirmez vos sélections.

Cliquez sur Suivant.

Sur Créer une stratégie de filtrage de contenu web>Vérifier, confirmez la configuration de votre stratégie.

Sélectionnez Créer une stratégie.

Pour confirmer la création de stratégie, affichez-la dans la listeGérer les stratégies de filtrage de contenu web.

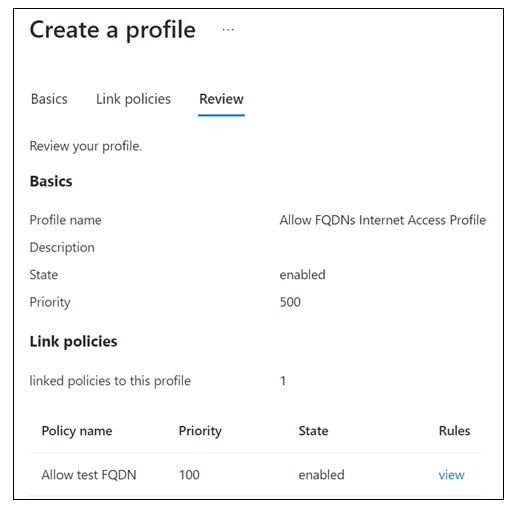

Créer un profil de stratégie de sécurité

Dans Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Sécurisé>Profils de sécurité. Sélectionnez Créer un profil.

](media/sse-deployment-guide-internet-access/security-profiles-expanded.png#lightbox)

](media/sse-deployment-guide-internet-access/security-profiles-expanded.png#lightbox)Dans Créer un profil>De base, fournissez les détails suivants.

- Nom du profil: autoriser le profil d’accès Internet des noms de domaine complets.

- Description : Ajouter une description.

- État: activé.

- Priorité : 500.

Cliquez sur Suivant.

Dans Créer un profil>Stratégies de lien, sélectionnez Lier une stratégie.

Sélectionnez stratégie existante.

Dans la boîte de dialogue Lier une stratégie, fournissez les détails suivants.

- Nom de stratégie: autoriser le nom de domaine complet de test.

- Priorité : 100.

- État: activé.

Sélectionnez Ajouter.

Dans Créer un profil>Stratégies de lien, confirmez Autoriser le nom de domaine complet de test dans la liste.

Cliquez sur Suivant.

Sous l’onglet Vérifier, confirmez la configuration de votre profil.

Sélectionnez Créer un profil.

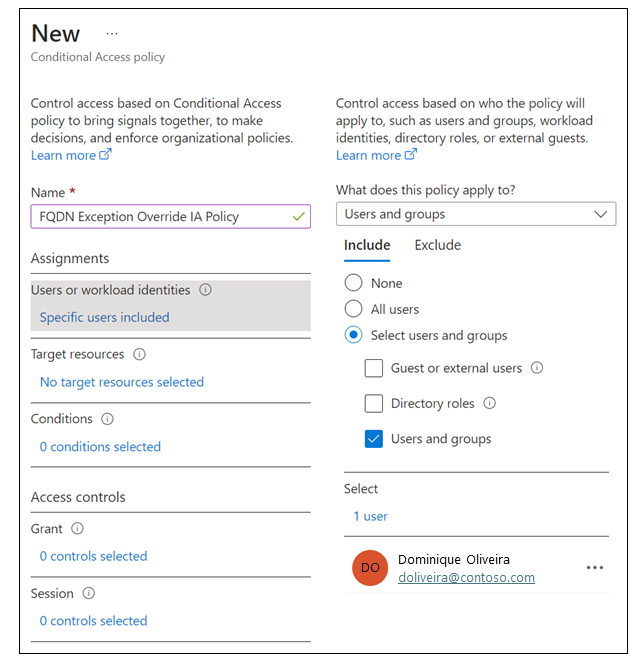

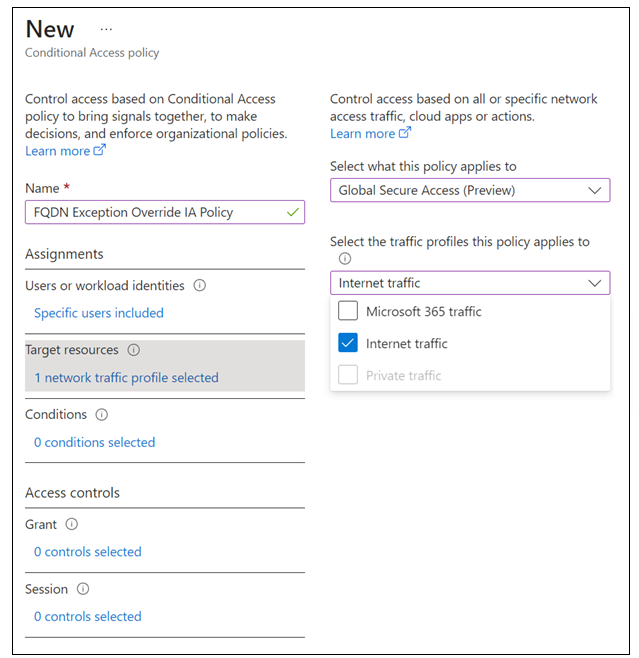

Créer une stratégie d’accès conditionnel

Dans Centre d’administration Microsoft Entra, accédez à Protection>Accès conditionnel. Sélectionnez Créer une stratégie.

Dans la boîte de dialogue Nouvelle stratégie d’accès conditionnel, configurez ce qui suit.

- Nom: Stratégie IA de remplacement de l’exception FQDN.

- Les utilisateurs ou les identités de charge de travail : utilisateurs spécifiques inclus.

- À quoi cette stratégie s’applique-t-elle ? Utilisateurs et groupes.

- Inclure>Sélectionner des utilisateurs et des groupes> Sélectionner Utilisateurs et groupes.

- Sélectionnez votre groupe de tests. Cliquez sur Sélectionner.

Ressources cibles>Sélectionner à quoi s’applique cette stratégie>Accès global sécurisé.

Sélectionner les profils de trafic que cette stratégie s’applique au>Trafic Internet.

Session> sélectionnez Utiliser le profil de sécurité Global Secure Access, sélectionnez Autoriser le profil d’accès Internet des noms de domaine complets. Cliquez sur Sélectionner.

Dans Vue d’ensemble de l’accès conditionnel>Activer la stratégie, sélectionnez Sur. Sélectionnez Créer.

Tentative d’accès aux sites bloqués

Connectez-vous à votre appareil de test où vous avez installé l’agent GSA.

Dans la barre d’état système, cliquez avec le bouton droit sur client Global Secure Access. Sélectionnez diagnostics avancés.

Dans la boîte de dialogue Client Global Secure Access - Diagnostics avancés , sélectionnez Trafic.

Sur Trafic réseau, sélectionnez Commencer à collecter.

Pour confirmer l’accès à cet utilisateur spécifique, essayez d’ouvrir le nom de domaine complet que vous avez configuré en tant qu’exception. La stratégie peut prendre jusqu’à 20 minutes pour qu’elle s’applique à votre appareil client.

Arrêter l’agent et confirmer l’accès restauré

- Sur trafic réseau, sélectionnez Arrêter de collecter.

- Faites défiler pour observer le trafic lié à l’ouverture du nom de domaine complet.

Afficher l’activité dans le journal du trafic

- Dans Centre d’administration Microsoft Entra>Accès global sécurisé>Surveiller, sélectionnez Journaux de trafic. Si nécessaire, sélectionnez Ajouter un filtre. Filtrez quand nom d’utilisateur principal contient testuser et Action définie sur Bloquer.

- Observez les entrées de votre nom de domaine complet cible qui affichent le trafic comme bloqué, puis autorisés. Il peut y avoir un délai allant jusqu’à 20 minutes pour que les entrées apparaissent dans le journal.