Simuler une connectivité réseau à distance à l’aide d’Azure vWAN

Cet article explique comment simuler une connectivité réseau distante à l’aide d’un réseau virtuel étendu distant (vWAN). Si vous souhaitez simuler la connectivité réseau distante à l’aide d’une passerelle de réseau virtuel Azure (VNG), consultez l’article Simuler une connectivité réseau à distance à l’aide d’Azure VNG.

Prérequis

Pour effectuer les étapes de ce processus, les prérequis suivants doivent être en place :

- Un abonnement Azure et l’autorisation de créer des ressources dans le Portail Azure.

- Compréhension de base des réseaux étendus virtuels (vWAN).

- Compréhension des principes de base des connexions VPN de site à site.

- Un locataire Microsoft Entra auquel le rôle Administrateur Accès global sécurisé a été attribué.

- Compréhension de base des bureaux virtuels Azure ou des machines virtuelles Azure.

Ce document utilise les exemples de valeurs suivants, ainsi que les valeurs dans les images et les étapes. N’hésitez pas à configurer ces paramètres selon vos propres besoins.

- Abonnement : Visual Studio Enterprise

- Nom du groupe de ressources : GlobalSecureAccess_Documentation

- Région : USA Centre Sud

Étapes générales

Les étapes de création d’un réseau distant à l’aide d’Azure vWAN nécessitent l’accès au Portail Azure et au Centre d’administration Microsoft Entra. Pour basculer facilement entre eux, maintenez Azure et Microsoft Entra ouverts dans des onglets distincts. Étant donné que le déploiement de certaines ressources peut prendre plus de 30 minutes, prévoyez au moins deux heures pour terminer ce processus. Rappel : les ressources laissées en cours d’exécution peuvent vous coûter de l’argent. Lorsque vous avez effectué des tests ou à la fin d’un projet, il est judicieux de supprimer les ressources dont vous n’avez plus besoin.

- Configurer un vWAN dans le Portail Azure

- Créer un vWAN

- Créer un hub virtuel avec une passerelle VPN de site à siteLe déploiement du hub virtuel prend environ 30 minutes.

- Obtenir des informations sur la passerelle VPN

- Créer un réseau distant dans le Centre d’administration Microsoft Entra

- Créer un site VPN à l’aide de la passerelle Microsoft

- Créer un site VPN

- Créer une connexion de site à siteLe déploiement de la connexion de site à site prend environ 30 minutes.

- Vérifier la connectivité Border Gateway Protocol et les itinéraires appris dans le Portail Microsoft Azure

- Vérifier la connectivité dans le Centre d’administration Microsoft Entra

- Configurer les fonctionnalités de sécurité pour les tests

- Création d'un réseau virtuel

- Ajouter une connexion de réseau virtuel au vWAN

- Créer un bureau virtuel AzureLe déploiement d’Azure Virtual Desktop prend environ 30 minutes. Le Bastion prend également 30 minutes.

- Tester les fonctionnalités de sécurité avec Azure Virtual Desktop (AVD)

Configurer un vWAN dans le Portail Azure

Il existe trois étapes principales pour configurer un vWAN :

- Créer un vWAN

- Créer un hub virtuel avec une passerelle VPN de site à site

- Obtenir des informations sur la passerelle VPN

Créer un vWAN

Créez un vWAN pour vous connecter à vos ressources dans Azure. Pour plus d’informations sur vWAN, consultez la Vue d’ensemble de vWAN.

- À partir du Portail Microsoft Azure, dans la barre Rechercher des ressources, tapez vWAN dans la zone de recherche, puis sélectionnez Entrée.

- Sélectionnez vWAN dans les résultats. Sur la page vWAN, sélectionnez + Créer pour ouvrir la page Créer un WAN.

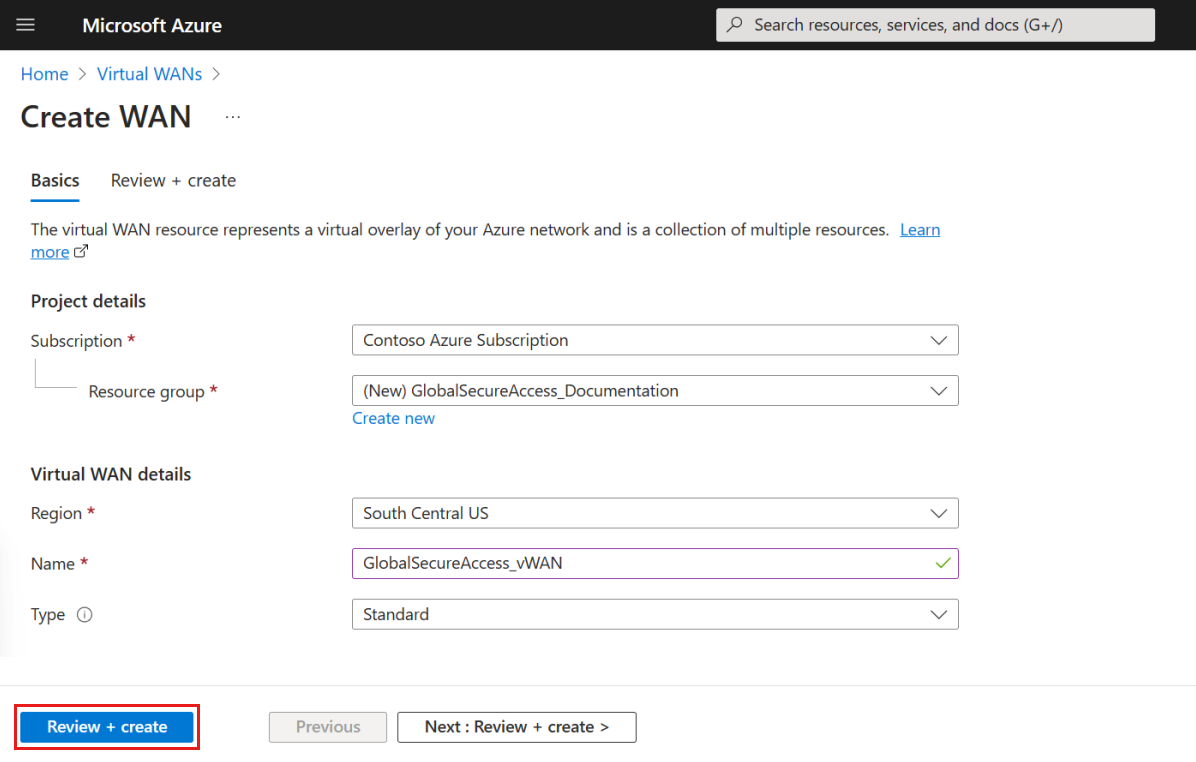

- Dans la page Créer un WAN, sous l’onglet Informations de base, renseignez les champs. Modifiez les exemples de valeurs à appliquer à votre environnement.

- Abonnement : sélectionnez l’abonnement à utiliser.

- Groupe de ressources : créez-en un, ou utilisez un groupe de ressources existant.

- Emplacement du groupe de ressources : choisissez un emplacement pour les ressources dans la liste déroulante. Un WAN est une ressource globale et ne réside pas dans une région particulière. Toutefois, vous devez sélectionner une région pour gérer et localiser la ressource WAN que vous créez.

- Nom : tapez le nom de votre vWAN.

- Type : de base ou standard. Sélectionnez Standard. Si vous sélectionnez le type de base, sachez que les vWAN de base ne peuvent contenir que des hubs de base. Les hubs de base peuvent uniquement être utilisés pour les connexions de site à site.

- Une fois que vous avez renseigné les champs, au bas de la page, sélectionnez Vérifier + créer.

- Une fois la validation réussie, sélectionnez le bouton Créer.

Créer un hub virtuel avec une passerelle VPN

Ensuite, créez un hub virtuel avec une passerelle de réseau privé virtuel de site à site (VPN) :

- Dans le nouveau vWAN, sous Connectivité, sélectionnez Hubs.

- Sélectionnez + Nouveau hub.

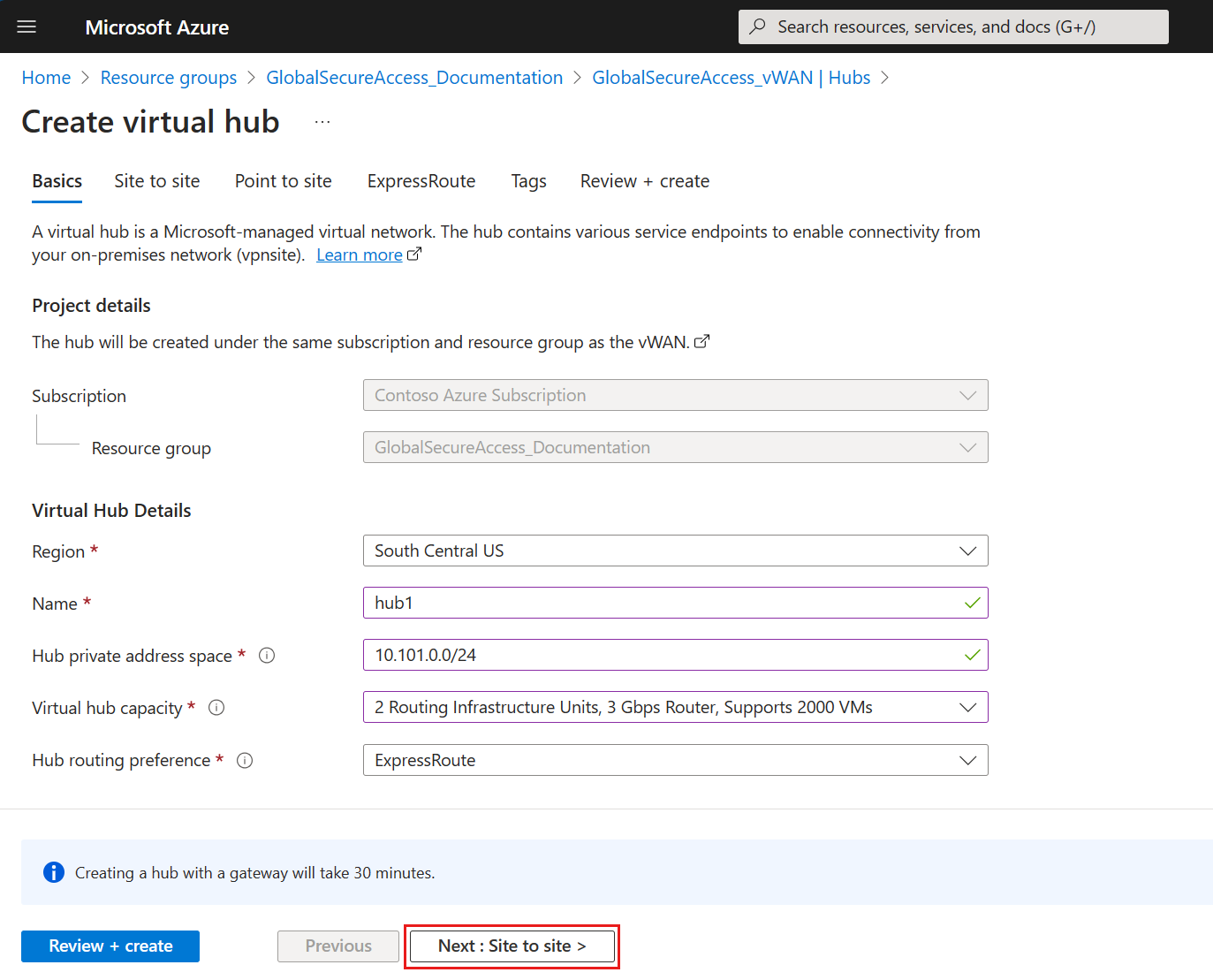

- Sur la page Créer un hub virtuel, sous l’onglet Concepts de base, renseignez les champs en fonction de votre environnement.

- Région : sélectionnez la région dans laquelle vous souhaitez déployer le hub virtuel.

- Nom : nom sous lequel vous souhaitez que le hub virtuel soit connu.

- Espace d’adressage privé du hub : pour cet exemple, utilisez 10.101.0.0/24. Pour créer un hub, la plage d’adresses doit être en notation CIDR (Classless Inter-Domain Routing) et avoir un espace d’adressage minimal de /24.

- Capacité du hub virtuel : pour cet exemple, sélectionnez 2 unités d’infrastructure de routage, routeur de 3 Gbits/s, prend en charge 2 000 machines virtuelles. Pour plus d’informations, consultez Paramètres de hub virtuel.

- Préférence de routage du hub : Laissez la valeur par défaut. Pour plus d’informations, consultez Préférence de routage de hub virtuel.

- Sélectionnez Suivant : Site à site >.

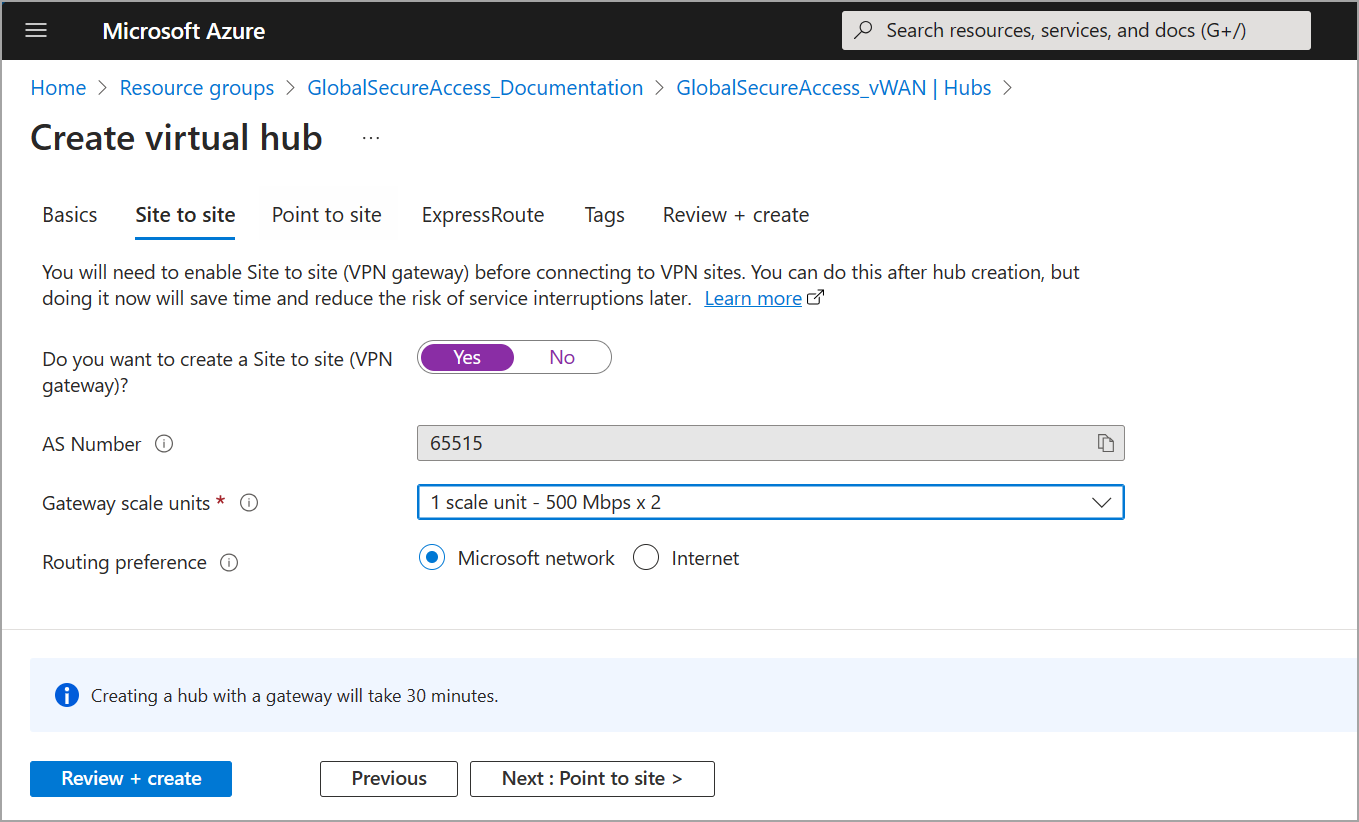

- Sous l’onglet Site à site, complétez les champs suivants :

- Sélectionnez Oui pour créer un site-à-site (passerelle VPN).

- Numéro de système autonome : ce champ n’est pas modifiable.

- Unités d’échelle de passerelle : pour cet exemple, sélectionnez 1 unité d’échelle – 500 Mbits/s x 2. Cette valeur doit s’aligner sur le débit agrégé de la passerelle VPN créée dans le hub virtuel.

- Préférence de routage : pour cet exemple, sélectionnez Réseau Microsoft pour savoir comment acheminer votre trafic entre Azure et Internet. Pour plus d’informations sur la préférence de routage par le biais du réseau Microsoft ou du fournisseur d'accès Internet (FAI), consultez l’article Préférence de routage.

- Laissez les options d’onglet restantes définies sur leurs valeurs par défaut, puis sélectionnez Vérifier + créer pour valider.

- Sélectionnez Créer pour créer le hub et la passerelle. Ce processus peut prendre jusqu’à 30 minutes.

- Après 30 minutes, actualisez pour afficher le hub sur la page Hubs, puis sélectionnez Accéder à la ressource pour accéder à la ressource.

Obtenir des informations sur la passerelle VPN

Pour créer un réseau distant dans le Centre d’administration Microsoft Entra, vous devez afficher et enregistrer les informations de passerelle VPN pour le hub virtuel que vous avez créé à l’étape précédente.

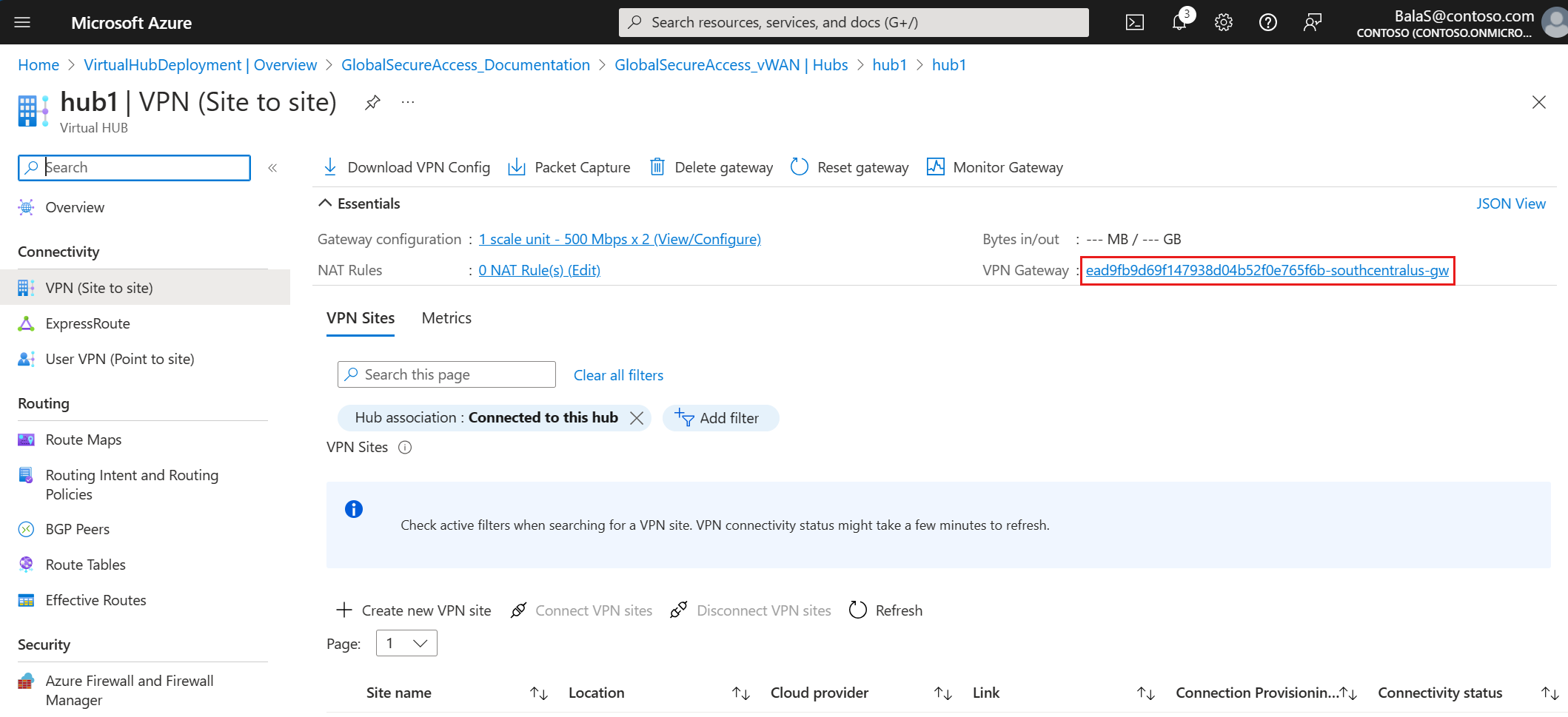

- Dans le nouveau vWAN, sous Connectivité, sélectionnez Hubs.

- Sélectionnez le hub virtuel.

- Sélectionnez VPN (site à site) .

- Sur la page Hub virtuel, sélectionnez le lien Passerelle VPN.

- Sur la page Passerelle VPN, sélectionnez Affichage JSON.

- Copiez le texte JSON dans un fichier pour référence dans les étapes à venir. Notez le numéro de système autonome (ASN), l’adresse IP de l’appareil et l’adresse BGP (Border Gateway Protocol) à utiliser dans le Centre d’administration Microsoft Entra à l’étape suivante.

"bgpSettings": { "asn": 65515, "peerWeight": 0, "bgpPeeringAddresses": [ { "ipconfigurationId": "Instance0", "defaultBgpIpAddresses": [ "10.101.0.12" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.250", "10.101.0.4" ] }, { "ipconfigurationId": "Instance1", "defaultBgpIpAddresses": [ "10.101.0.13" ], "customBgpIpAddresses": [], "tunnelIpAddresses": [ "203.0.113.251", "10.101.0.5" ] } ] }

Conseil

Vous ne pouvez pas modifier la valeur ASN.

Créer un réseau distant dans le Centre d’administration Microsoft Entra

Dans cette étape, utilisez les informations réseau de la passerelle VPN pour créer un réseau distant dans le Centre d’administration Microsoft Entra. La première étape consiste à fournir le nom et l’emplacement de votre réseau distant.

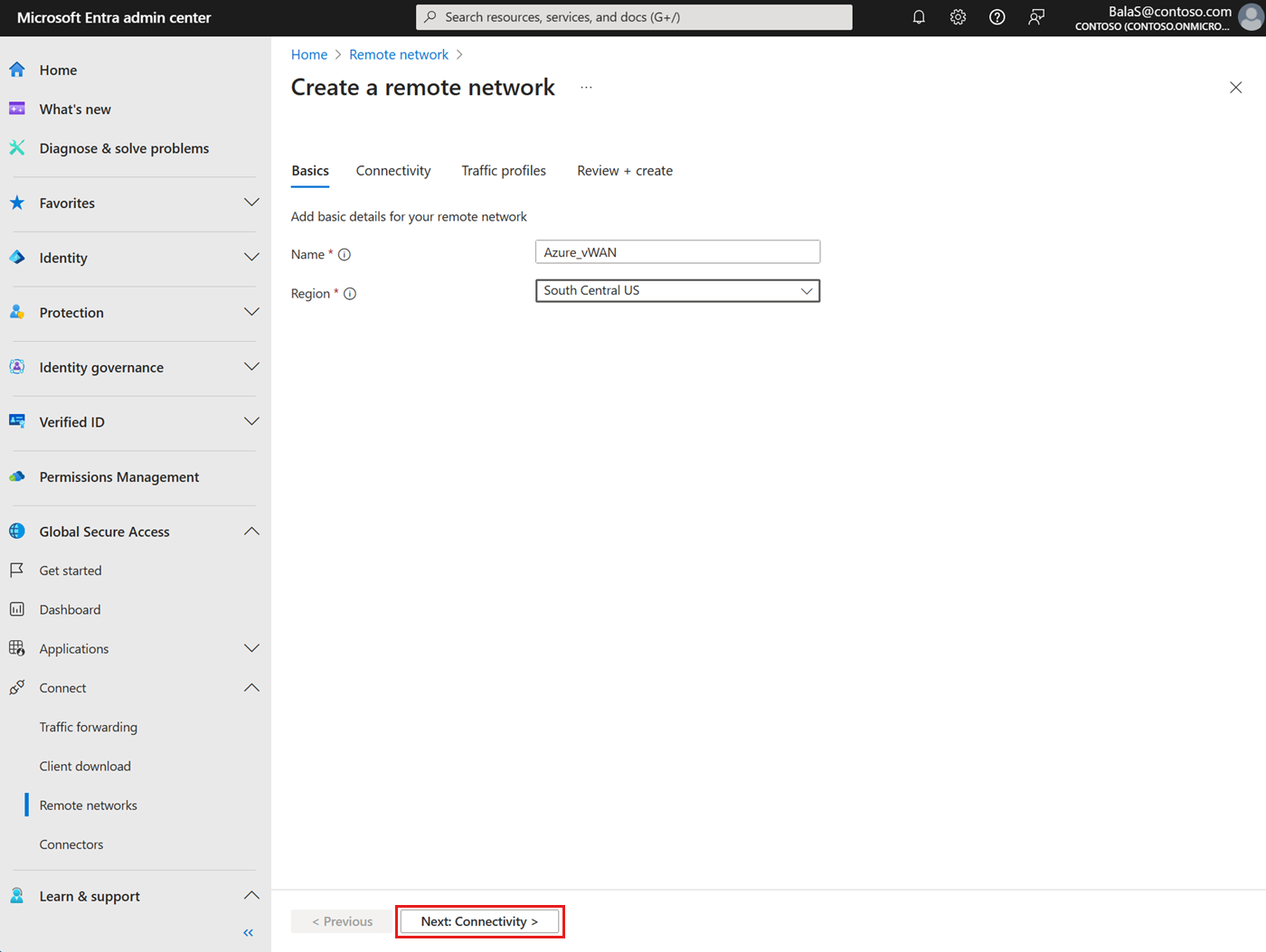

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

- Accédez à Accès global sécurisé>Connecter>Réseaux distants.

- Sélectionnez le bouton Créer un réseau distant et fournissez les détails.

- Nom : pour cet exemple, utilisez Azure_vWAN.

- Région : pour cet exemple, sélectionnez USA Centre Sud.

- Sélectionnez Suivant : Connectivité pour passer à l’onglet Connectivité.

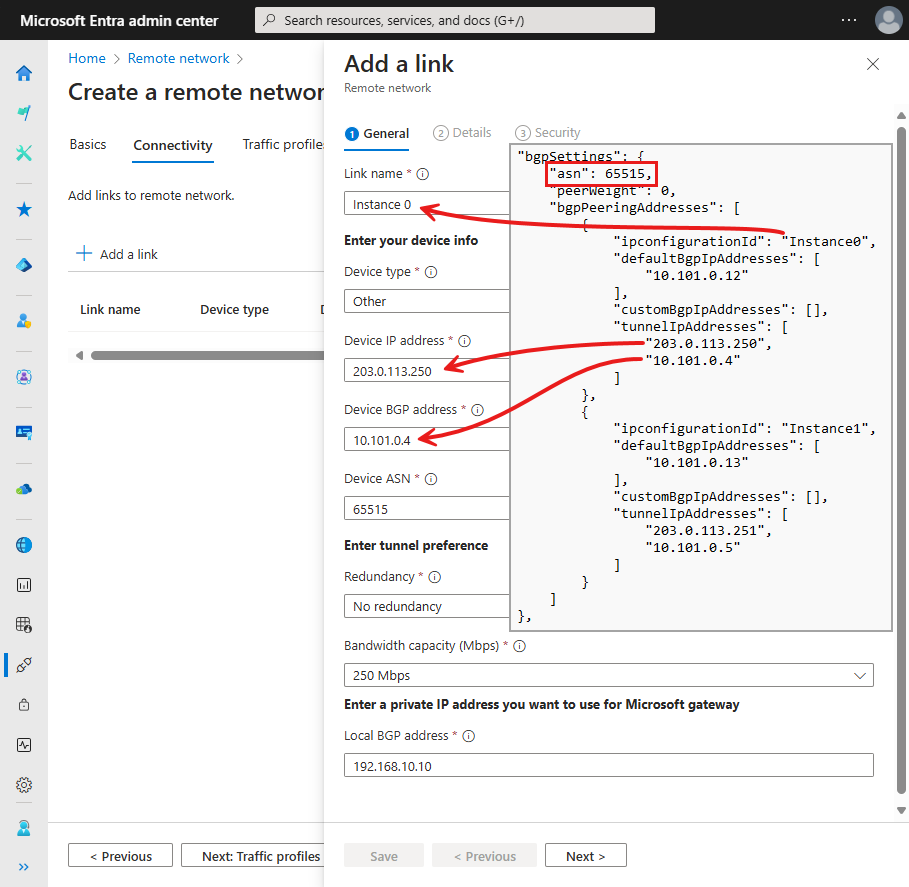

- Sous l’onglet Connectivité, ajoutez des liens d’appareil pour le réseau distant. Créez un lien pour l'Instance0 de la passerelle VPN et un autre lien pour l'Instance1 de la passerelle VPN :

- Sélectionnez + Ajouter un lien.

- Renseignez les champs de l’onglet Général dans le formulaire Ajouter un lien à l’aide de la configuration Instance0 de la passerelle VPN à partir de la vue JSON :

Nom du lien : nom de l’ équipement local du client (CPE, Customer Premises Equipment). Pour cet exemple, Instance0.

Type d’appareil : choisissez une option d’appareil à partir de la liste déroulante. Définissez-le sur Autre.

Adresse IP de l’appareil : adresse IP publique de votre appareil. Pour cet exemple, utilisez 203.0.113.250.

Adresse BGP de l’appareil : saisissez l’adresse IP du protocole BGP (Border Gateway Protocol) de votre CPE. Pour cet exemple, utilisez 10.101.0.4.

ASN de l’appareil :indiquez le numéro de système autonome (ASN) du CPE. Pour cet exemple, l’ASN est 65515.

Redondance : à définir sur Aucune redondance.

Adresse de BGP local redondant interzone ce champ facultatif s’affiche uniquement lorsque vous sélectionnez Redondance de zone.

- Entrez une adresse IP BGP qui ne fait pas partie du réseau local où réside votre CPE et est différente de l’adresse BGP locale.

Capacité de bande passante (Mbits/s) : spécifiez la bande passante du tunnel. Pour cet exemple, définissez-le sur 250 Mbits/s.

Adresse BGP locale : utilisez une adresse IP BGP qui ne fait pas partie de votre réseau local où réside votre CPE, par exemple 192.168.10.10.

- Consultez la liste de adresses BGP valides pour les valeurs réservées non utilisables.

- Sélectionnez le bouton Suivant pour afficher l’onglet Détails. Conservez les paramètres par défaut.

- Sélectionnez le bouton Suivant pour afficher l’onglet Sécurité.

- Entrez la Clé prépartagée (PSK). La même clé secrète doit être utilisée sur votre CPE.

- Sélectionnez le bouton Enregistrer.

Pour plus d’informations sur les liens, consultez l’article Guide pratique pour gérer les liens d’appareil de réseau distant.

- Répétez les étapes ci-dessus pour créer un deuxième lien d’appareil à l’aide de la configuration Instance1 de la passerelle VPN.

- Sélectionnez + Ajouter un lien.

- Renseignez les champs de l’onglet Général dans le formulaire Ajouter un lien à l’aide de la configuration Instance1 de la passerelle VPN à partir de la vue JSON :

- Nom du lien : Instance1

- Type d’appareil : autre

- Adresse IP de l’appareil : 203.0.113.251

- Adresse BGP de l’appareil : 10.101.0.5

- ASN de l’appareil : 65515

- Redondance : aucune redondance

- Capacité de bande passante (Mbits/s) : 250 Mbits/s

- Adresse BGP locale : 192.168.10.11

- Sélectionnez le bouton Suivant pour afficher l’onglet Détails. Conservez les paramètres par défaut.

- Sélectionnez le bouton Suivant pour afficher l’onglet Sécurité.

- Entrez la Clé prépartagée (PSK). La même clé secrète doit être utilisée sur votre CPE.

- Sélectionnez le bouton Enregistrer.

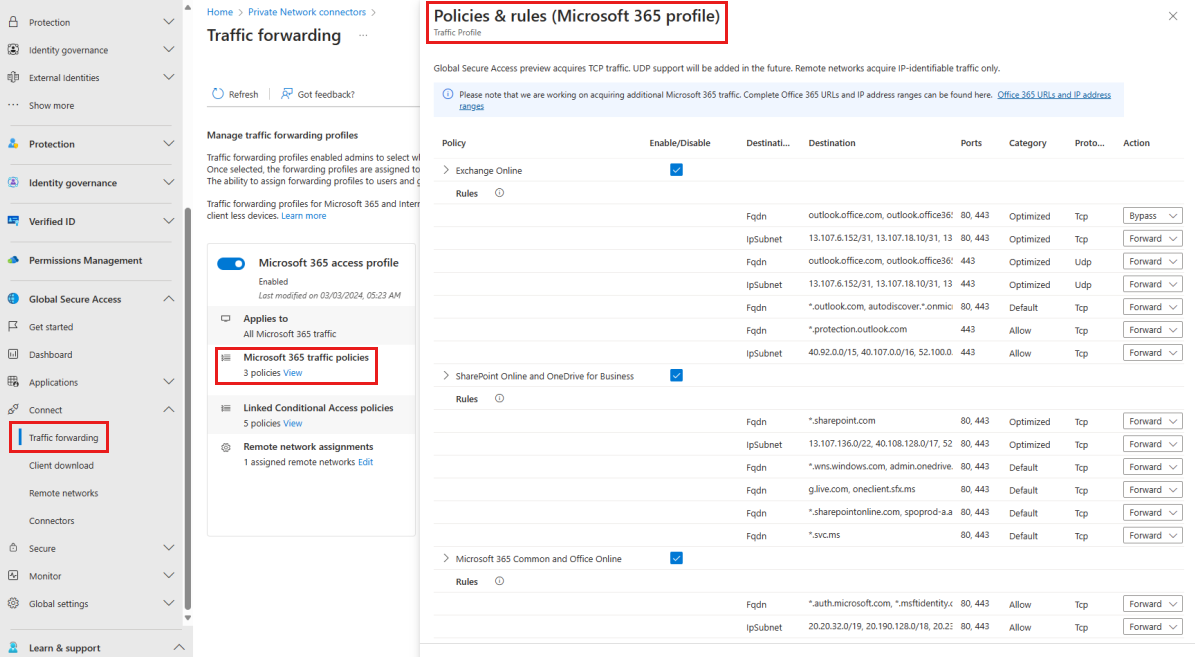

- Passez à l’onglet Profils de trafic pour sélectionner le profil de trafic à lier au réseau distant.

- Sélectionnez Profil de trafic Microsoft 365.

- Sélectionnez Revoir + créer.

- Sélectionnez Créer un réseau distant.

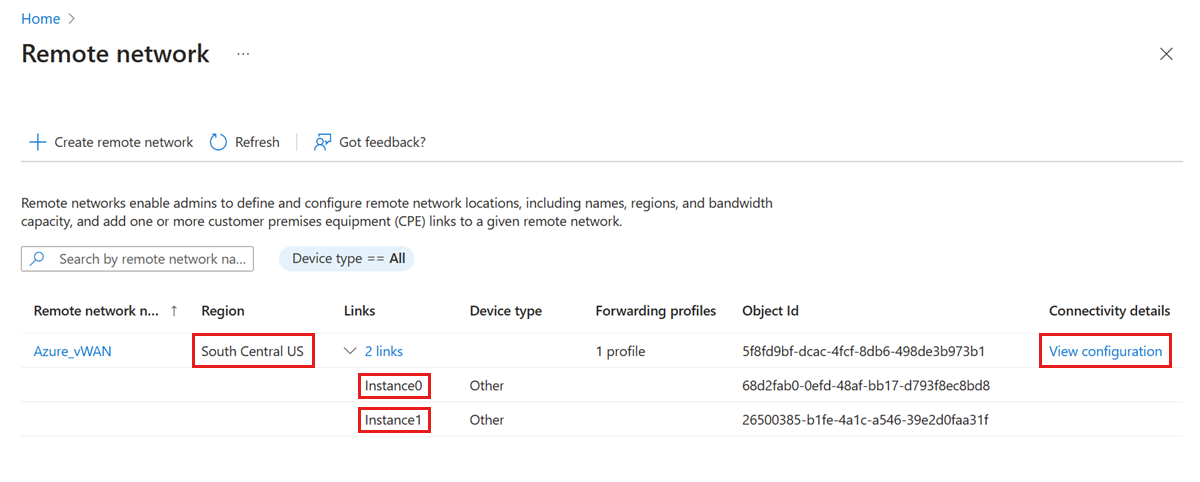

Accédez à la page Réseau distant pour afficher les détails du nouveau réseau distant. Il doit y avoir une région et deux liens.

- Sous Détails de connectivité, sélectionnez le lien Afficher la configuration.

- Copiez le texte de configuration Réseau distant dans un fichier pour référence dans les étapes à venir. Notez le Point de terminaison, ASN et Adresse BGP pour chacun des liens (Instance0 et Instance1).

{ "id": "68d2fab0-0efd-48af-bb17-d793f8ec8bd8", "displayName": "Instance0", "localConfigurations": [ { "endpoint": "203.0.113.32", "asn": 65476, "bgpAddress": "192.168.10.10", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.250", "asn": 65515, "bgpAddress": "10.101.0.4" } }, { "id": "26500385-b1fe-4a1c-a546-39e2d0faa31f", "displayName": "Instance1", "localConfigurations": [ { "endpoint": "203.0.113.34", "asn": 65476, "bgpAddress": "192.168.10.11", "region": "southCentralUS" } ], "peerConfiguration": { "endpoint": "203.0.113.251", "asn": 65515, "bgpAddress": "10.101.0.5" } }

Créer un site VPN à l’aide de la passerelle Microsoft

À cette étape, créez un site VPN, associez-le au hub, puis validez la connexion.

Créer un site VPN

- Dans le Portail Microsoft Azure, connectez-vous au hub virtuel créé aux étapes précédentes.

- Accédez à Connectivité>VPN (site à site).

- Sélectionnez + Créer un site VPN.

- Sur la page Créer un site VPN, renseignez les champs de l’onglet Concepts de base.

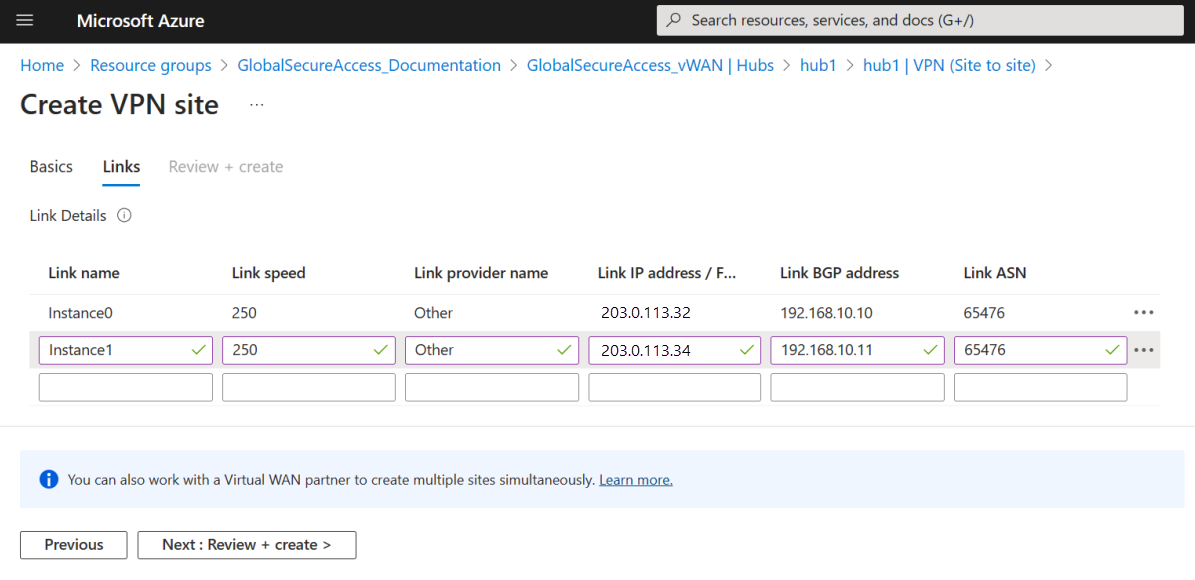

- Passez à l’onglet Liens. Pour chaque lien, entrez la configuration de la passerelle Microsoft à partir de la configuration du réseau distant notée à l’étape « Afficher les détails » :

- Nom du lien : pour cet exemple, Instance0 ; Instance1.

- Vitesse du lien : pour cet exemple, 250 pour les deux liens.

- Nom du fournisseur du lien : défini sur Autre pour les deux liens.

- Adresse IP de lien / nom de domaine complet : utilisez l’adresse du point de terminaison. Pour cet exemple, 203.0.113.32 ; 203.0.113.34.

- Adresse BGP du lien : utilisez l’adresse BGP, 192.168.10.10 ; 192.168.10.11.

- ASN du lien : utilisez l’ASN. Pour cet exemple, 65476 pour les deux liens.

- Sélectionnez Revoir + créer.

- Sélectionnez Créer.

Créer une connexion de site à site

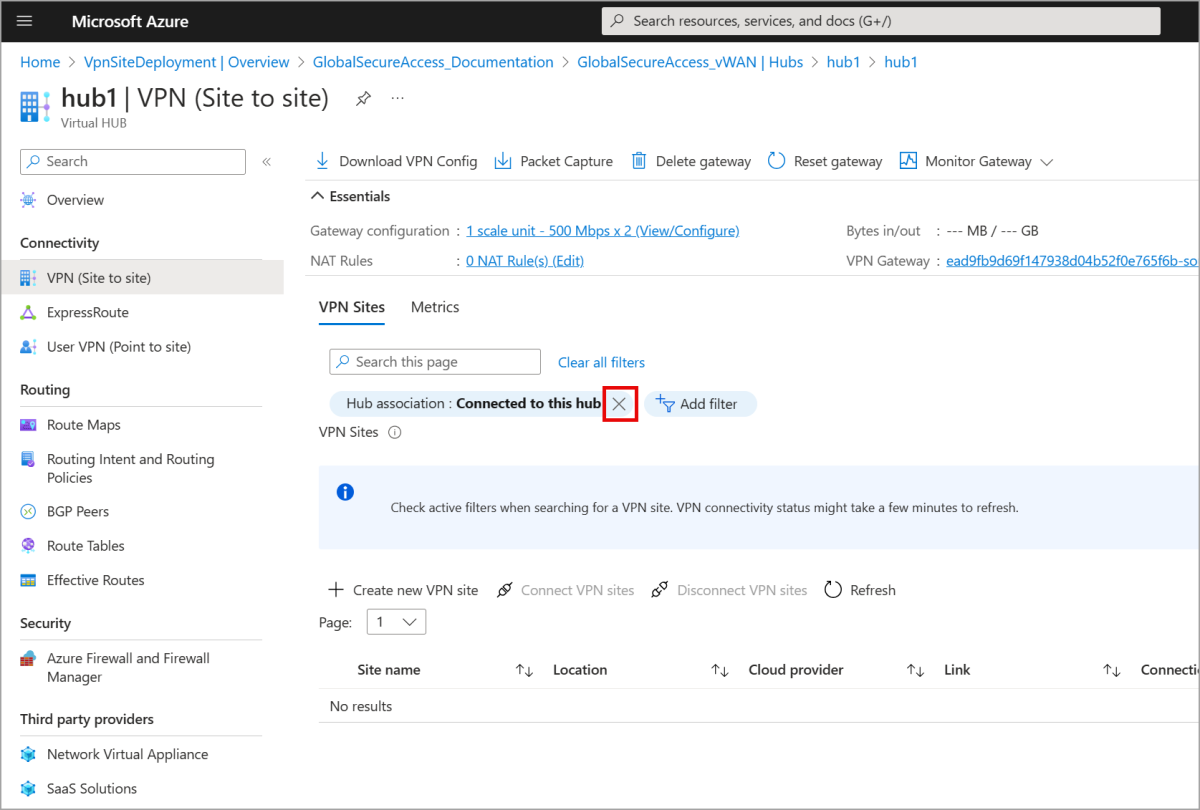

Dans cette étape, associez le site VPN de l’étape précédente au hub. Ensuite, supprimez l’association de hub par défaut :

- Accédez à Connectivité>VPN (site à site).

- Sélectionnez X pour supprimer le filtre Association de hub par défaut : connecté à ce hub afin que le site VPN apparaisse sur la liste des sites VPN disponibles.

- Sélectionnez le site VPN dans la liste et sélectionnez Connecter des sites VPN.

- Dans le formulaire Sites de connexion, tapez la même Clé pré-partagée (PSK) utilisée pour le Centre d’administration Microsoft Entra.

- Sélectionnez Se connecter.

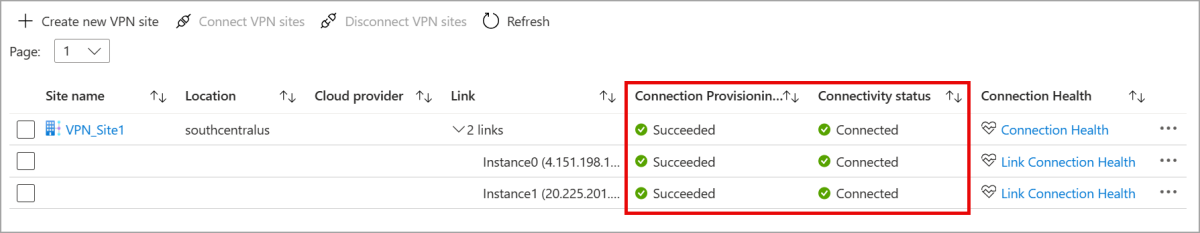

- Après environ 30 minutes, le site VPN est mis à jour pour afficher les icônes de réussite pour l’État d’approvisionnement de la connexion et l’État de connectivité.

Vérifier la connectivité BGP et les itinéraires appris dans le Portail Microsoft Azure

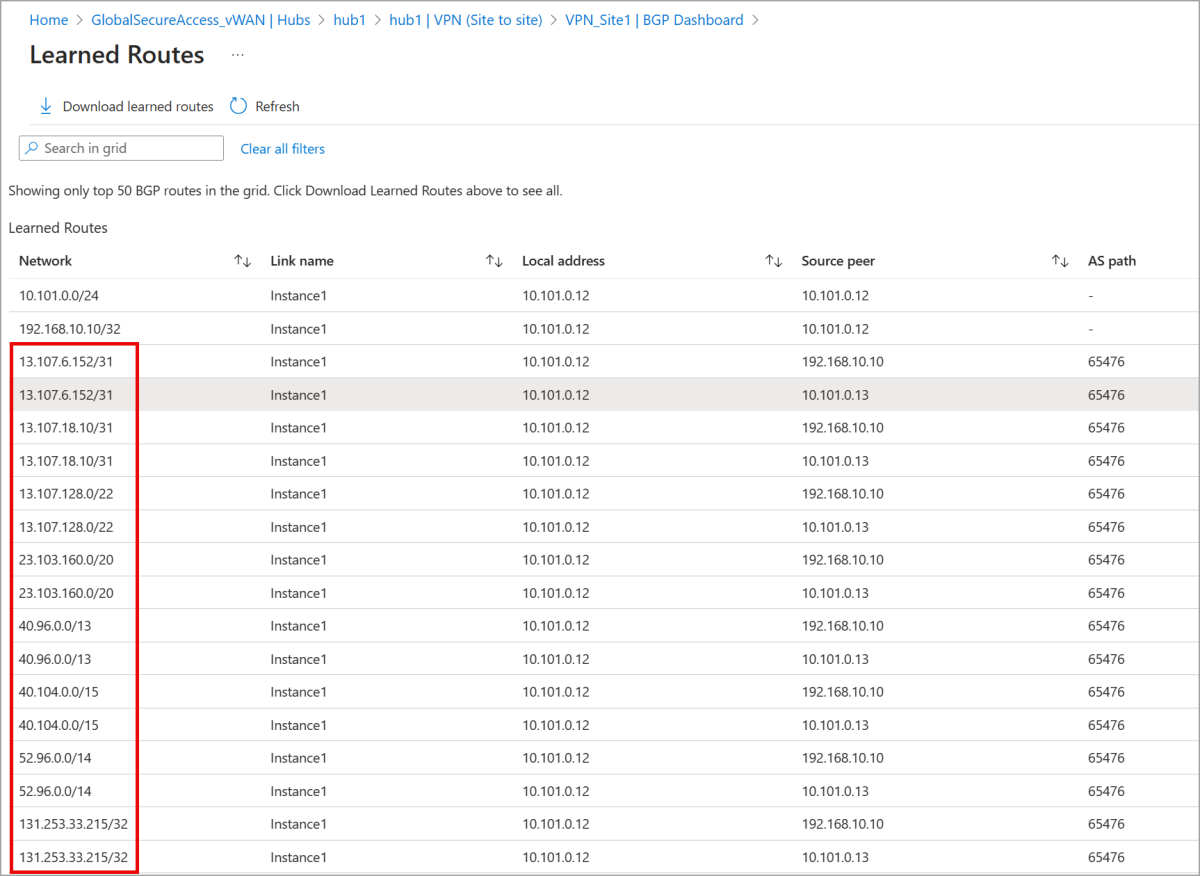

À cette étape, utilisez le tableau de bord BGP pour vérifier la liste des itinéraires appris par la passerelle de site à site.

- Accédez à Connectivité>VPN (site à site).

- Sélectionnez le site VPN créé les étapes précédentes.

- Sélectionnez Tableau de bord BGP.

Le tableau de bord BGP répertorie les homologues BGP (passerelles VPN et site VPN), qui doivent avoir l’état Connecté.

- Pour afficher la liste des itinéraires appris, sélectionnez Routes que la passerelle de site à site apprend.

La liste des itinéraires appris indique que la passerelle de site à site apprend les itinéraires Microsoft 365 répertoriés dans le profil de trafic Microsoft 365.

L’image suivante montre les Stratégies et règles du profil de trafic pour le profil Microsoft 365, qui doit correspondre aux itinéraires appris à partir de la passerelle de site à site.

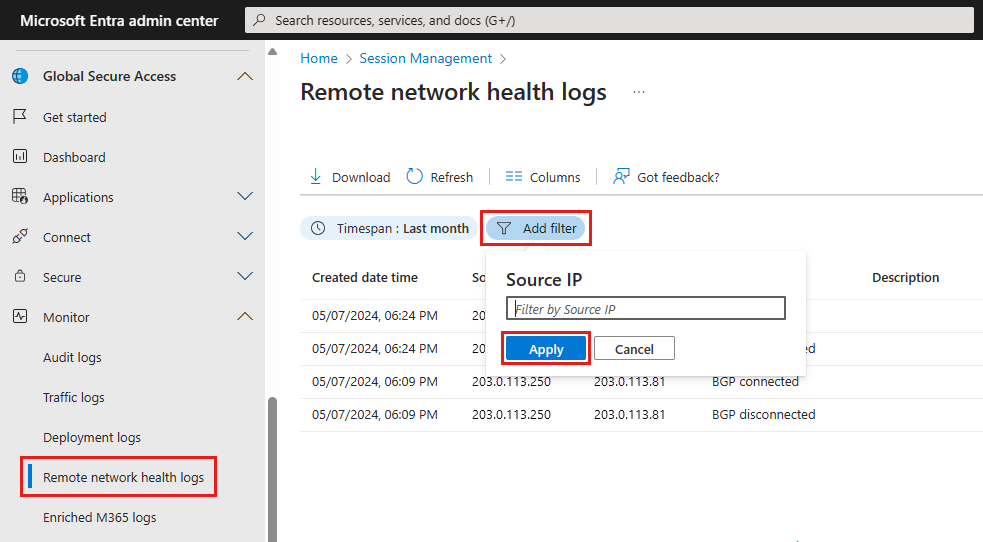

Vérifier la connectivité dans le Centre d’administration Microsoft Entra

Affichez les journaux d’intégrité du réseau distant pour valider la connectivité dans le Centre d’administration Microsoft Entra.

- Dans le Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Superviser>Journaux d’intégrité du réseau distant.

- Sélectionnez Ajouter un filtre.

- Sélectionnez Adresse IP source et tapez l’adresse IP source de l’adresse IP Instance0 ou Instance1 de la passerelle VPN. Sélectionnez Appliquer.

- La connectivité doit être « Réseau distant actif ».

Vous pouvez également valider en filtrant par tunnelConnected ou BGPConnected. Pour plus d’informations, consultez Que sont les journaux d’intégrité de réseau distant ?.

Configurer les fonctionnalités de sécurité pour les tests

À cette étape, nous préparons le test en configurant un réseau virtuel, en ajoutant une connexion de réseau virtuel au vWAN et en créant un Azure Virtual Desktop.

Créez un réseau virtuel

Dans cette étape, utilisez le Portail Azure pour créer un réseau virtuel.

- Dans le portail Azure, recherchez et sélectionnez Réseaux virtuels.

- Dans la page Réseaux virtuels, sélectionnez + Créer.

- Complétez l’onglet Concepts de base, y compris l’Abonnement, le Groupe de ressources, le Nom du réseau virtuel et la Région.

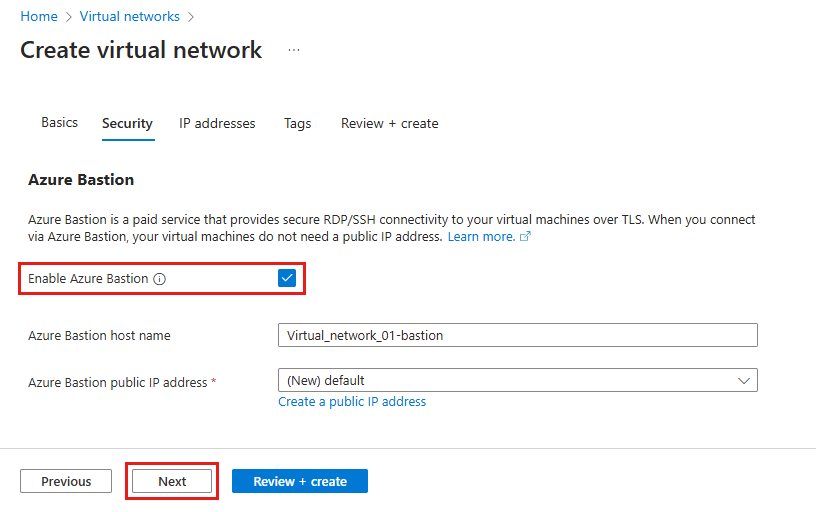

- Sélectionnez Suivant pour passer à l’onglet Sécurité.

- Dans la section Azure Bastion, sélectionnez Activer Bastion.

- Tapez le Nom d’hôte Azure Bastion. Pour cet exemple, utilisez Virtual_network_01-bastion.

- Sélectionnez l’Adresse IP publique Azure Bastion. Pour cet exemple, sélectionnez (Nouveau) par défaut.

- Sélectionnez Suivant pour passer à l’onglet Adresses IP. Configurez l’espace d’adressage du réseau virtuel avec une ou plusieurs plages d’adresses IPv4 ou IPv6.

Conseil

N’utilisez pas d’espace d’adressage qui se chevauche. Par exemple, si le hub virtuel créé dans les étapes précédentes utilise l’espace d’adressage 10.0.0.0/16, créez ce réseau virtuel avec l’espace d’adressage 10.2.0.0/16. 7. Sélectionnez Revoir + créer. Quand la validation réussit, sélectionnez Créer.

Ajouter une connexion de réseau virtuel au vWAN

Dans cette étape, connectez le réseau virtuel au vWAN.

- Ouvrez le vWAN créé au cours des étapes précédentes et accédez à Connectivité>Connexions au réseau virtuel.

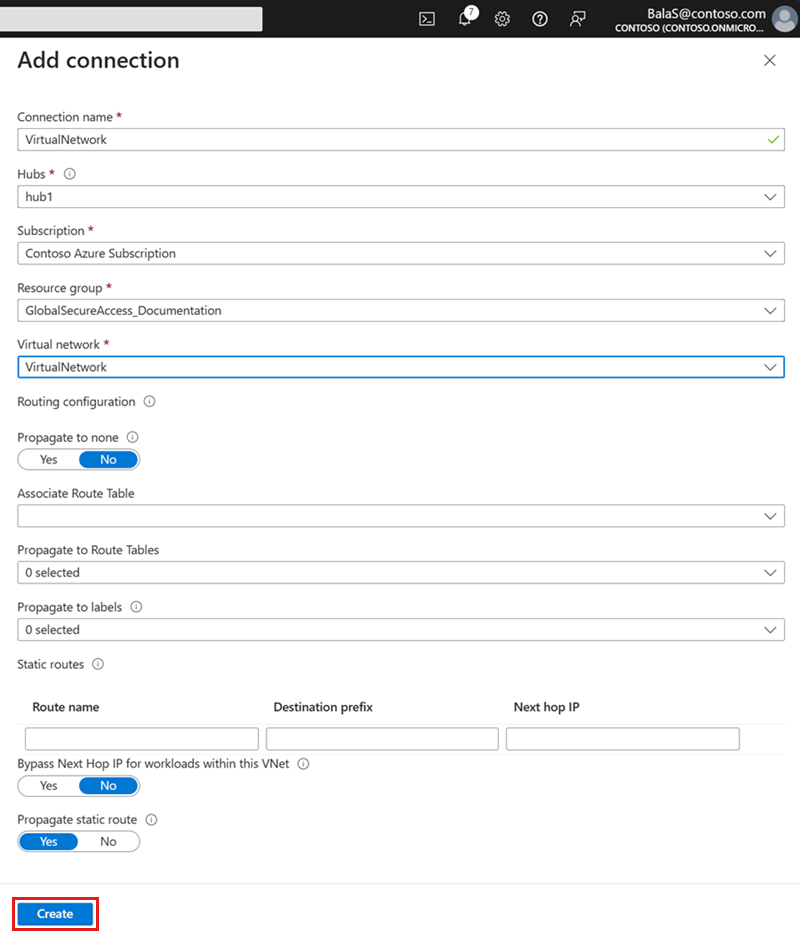

- Cliquez sur + Ajouter une connexion.

- Remplissez le formulaire Ajouter une connexion, en sélectionnant les valeurs du hub virtuel et du réseau virtuel créés dans les sections précédentes :

- Nom de la connexion : VirtualNetwork

- Hubs : hub1

- Abonnement : abonnement Contoso Azure

- Groupe de ressources : GlobalSecureAccess_Documentation

- Réseau virtuel : VirtualNetwork

- Laissez les champs restants définis sur leurs valeurs par défaut, puis sélectionnez Créer.

Créer un Azure Virtual Desktop

Dans cette étape, créez un bureau virtuel et hébergez-le avec Bastion.

- Dans le Portail Azure, recherchez et sélectionnez Azure Virtual Desktop.

- Sur la page Azure Virtual Desktop, sélectionnez Créer un pool d’hôtes.

- Complétez l’onglet Concepts de base avec les éléments suivants :

- Le Nom du pool d'hôtes. Pour cet exemple, VirtualDesktops.

- L’Emplacement de l’objet Azure Virtual Desktop. Dans ce cas, USA Centre Sud.

- Type de groupe d’applications préféré : sélectionnez Appareil de bureau.

- Type de pool d’hôtes : sélectionnez Groupé.

- Algorithme d’équilibrage de charge : sélectionnez Largeur d’abord.

- Limite maximale de sessions : sélectionnez 2.

- Sélectionnez Suivant : Machines Virtuelles.

- Suivez l’onglet Suivant : Machines virtuelles avec les éléments suivants :

- Ajouter des machines virtuelles : Oui

- Le groupe de ressources souhaité. Pour cet exemple, GlobalSecureAccess_Documentation.

- Préfixe du nom : avd

- Type de machine virtuelle : sélectionnez Machine virtuelle Azure.

- Emplacement de la machine virtuelle : USA Centre Sud.

- Options de disponibilité : sélectionnez Aucune redondance d’infrastructure requise.

- Type de sécurité : sélectionnez Machines virtuelles de lancement fiable.

- Activer le démarrage sécurisé : Oui

- Activer vTPM : Oui

- Image : pour cet exemple, sélectionnez Windows 11 Entreprise multisession + Applications Microsoft 365 version 22H2.

- Taille de la machine virtuelle : sélectionnez Standard D2s v3, 2 processeurs virtuels, 8 Go de mémoire.

- Nombre de machines virtuelles : 1

- Réseau virtuel : sélectionnez le réseau virtuel créé à l’étape précédente, VirtualNetwork.

- Domaine à joindre : sélectionnez Microsoft Entra ID.

- Entrez les informations d’identification du compte d’administrateur.

- Conservez d’autres options par défaut et sélectionnez Vérifier + créer.

- Quand la validation réussit, sélectionnez Créer.

- Après environ 30 minutes, le pool d’hôtes est mis à jour pour montrer que le déploiement est terminé.

- Accédez à l’Accueil Microsoft Azure, puis sélectionnez Machines virtuelles.

- Sélectionnez la machine virtuelle créée au cours des étapes précédentes.

- Sélectionnez Se connecter>Se connecter via Bastion.

- Sélectionnez Déployer Bastion. Le déploiement du hôte Bastion prend environ 30 minutes.

- Une fois le Bastion déployé, entrez les mêmes informations d’identification d’administrateur que celles utilisées pour créer Azure Virtual Desktop.

- Sélectionnez Se connecter. Le bureau virtuel démarre.

Tester les fonctionnalités de sécurité avec Azure Virtual Desktop (AVD)

Dans cette étape, nous utilisons AVD pour tester les restrictions d’accès au réseau virtuel.

Tester la restriction de locataire

Avant de tester, activez les restrictions de locataire sur le réseau virtuel.

- Dans le Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Paramètres>Gestion des sessions.

- Définissez le bouton bascule Activer l’étiquetage pour appliquer des restrictions de locataire sur votre réseau sur Activé.

- Cliquez sur Enregistrer.

- Vous pouvez modifier la stratégie d’accès interlocataire en accédant à Identité>Identités externes>Paramètres d’accès interlocataire. Pour plus d’informations, consultez l’article Vue d’ensemble de l’accès interlocataire.

- Conservez les paramètres par défaut, ce qui empêche les utilisateurs de se connecter avec des comptes externes sur des appareils gérés.

Pour tester :

- Connectez-vous à la machine virtuelle Azure Virtual Desktop créée au cours des étapes précédentes.

- Accédez à www.office.com et connectez-vous avec un ID d’organisation interne. Ce test doit réussir.

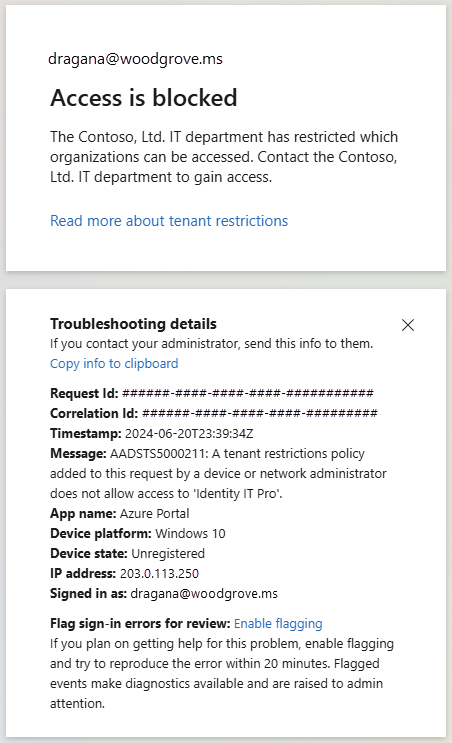

- Répétez l’étape précédente, mais avec un compte externe. Ce test doit échouer en raison d’un accès bloqué.

Restauration de l’adresse IP source

Avant de tester, activez l’accès conditionnel.

- Dans le Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Paramètres>Gestion des sessions.

- Sélectionnez l’onglet Accès adaptatif.

- Définissez le bouton bascule Activer la signalisation d’Accès global sécurisé pour l’accès conditionnel sur Activé.

- Cliquez sur Enregistrer. Pour plus d’informations, consultez l’article Restauration d’adresses IP sources.

Pour tester (option 1) : répétez le test de restriction du locataire à partir de la section précédente :

- Connectez-vous à la machine virtuelle Azure Virtual Desktop créée au cours des étapes précédentes.

- Accédez à www.office.com et connectez-vous avec un ID d’organisation interne. Ce test doit réussir.

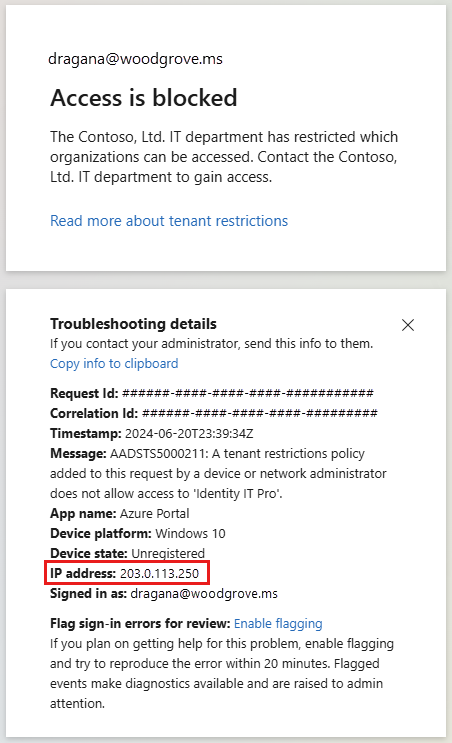

- Répétez l’étape précédente, mais avec un compte externe. Ce test doit échouer, car l’adresse IP source dans le message d’erreur provient de l’adresse IP publique de la passerelle VPN au lieu de l’envoi de la requête à Microsoft Entra par Microsoft SSE via proxy.

Pour tester (option 2) :

- Dans le Centre d’administration Microsoft Entra, accédez à Accès global sécurisé>Superviser>Journaux d’intégrité du réseau distant.

- Sélectionnez Ajouter un filtre.

- Sélectionnez Adresse IP source et tapez l’adresse IP publique de la passerelle VPN. Sélectionnez Appliquer.

Le système restaure l’adresse IP de l’équipement local client de la filiale. Étant donné que la passerelle VPN représente le CPE, les journaux d’intégrité affichent l’adresse IP publique de la passerelle VPN, et non l’adresse IP du proxy.

Supprimer les ressources inutiles

Lorsque vous avez effectué des tests ou à la fin d’un projet, il est judicieux de supprimer les ressources dont vous n’avez plus besoin. Les ressources laissées en cours d’exécution peuvent vous coûter de l’argent. Vous pouvez supprimer les ressources une par une ou supprimer le groupe de ressources.