Comment migrer les paramètres de stratégie MFA et SSPR vers la stratégie Méthodes d’authentification pour Microsoft Entra ID

Vous pouvez effectuer la migration des paramètres de stratégie héritée Microsoft Entra ID qui contrôlent séparément l’authentification multifacteur (MFA) et la réinitialisation de mot de passe en libre-service (SSPR) vers une gestion unifiée avec la stratégie Méthodes d’authentification.

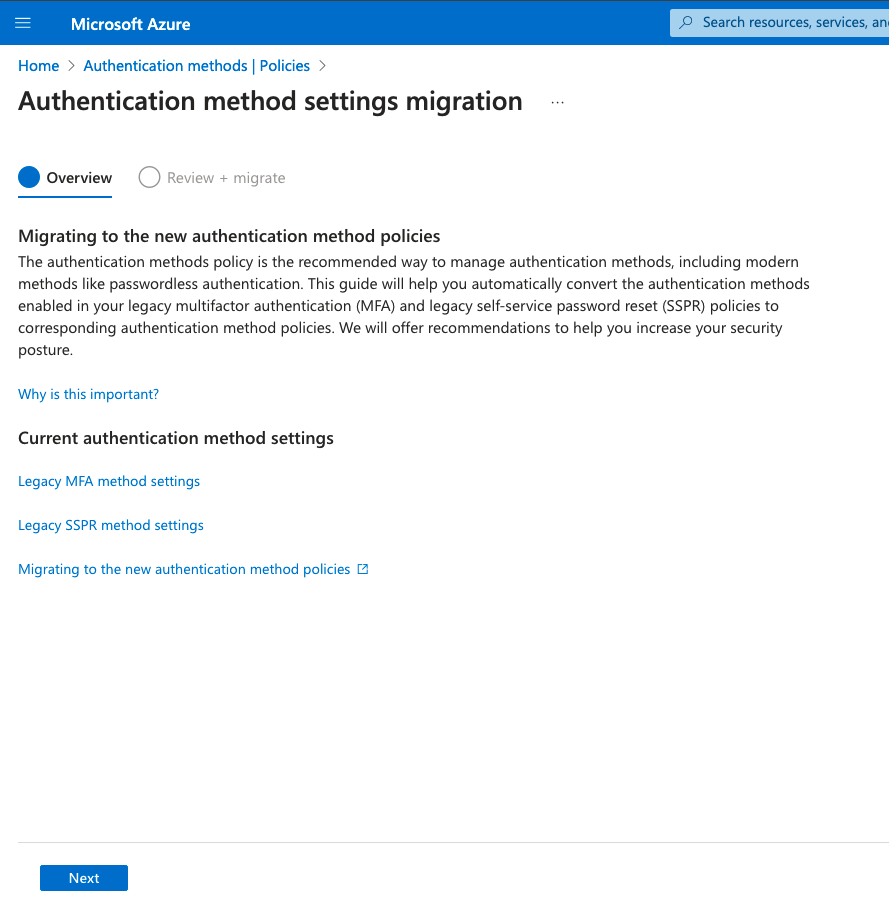

Vous pouvez utiliser le guide de migration des méthodes d’authentification (préversion) dans le Centre d’administration Microsoft Entra pour automatiser la migration. Le guide fournit un Assistant pour vous aider à auditer vos paramètres de stratégie actuels pour MFA et SSPR. Ensuite, il consolide ces paramètres dans la stratégie de méthodes d’authentification, où ils peuvent être gérés ensemble plus facilement.

Vous pouvez également migrer manuellement les paramètres de stratégie selon votre propre planification. Le processus de migration est totalement réversible. Vous pouvez continuer à utiliser des stratégies MFA et SSPR à l’échelle du client tout en configurant des méthodes d’authentification plus précisément pour les utilisateurs et les groupes dans la stratégie Méthodes d’authentification.

Pour plus d’informations sur la façon dont ces stratégies fonctionnent ensemble pendant la migration, consultez Gérer les méthodes d’authentification pour Microsoft Entra ID.

Guide de migration automatisée

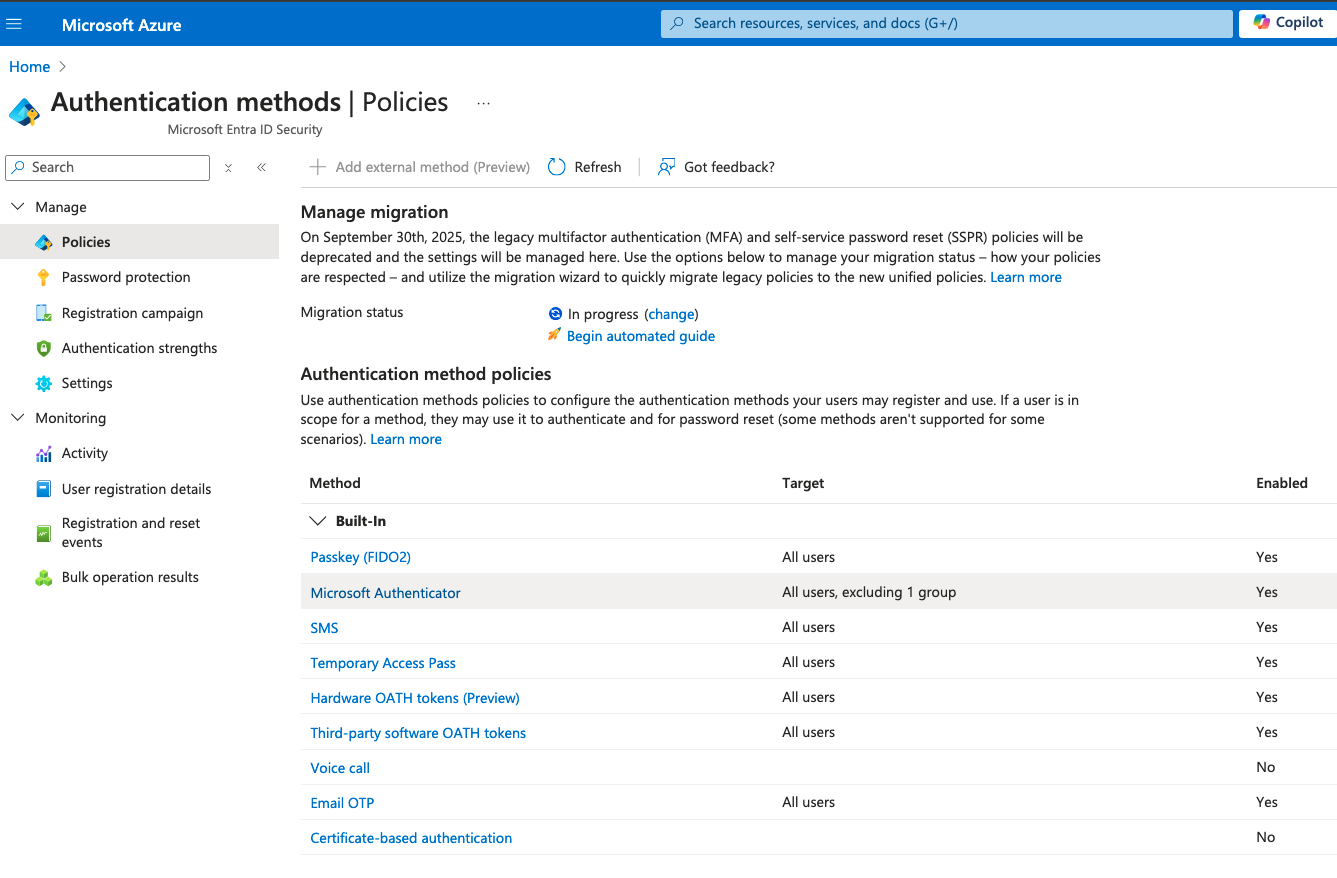

Le guide de migration automatisée vous permet de migrer où vous gérez les méthodes d’authentification en quelques clics. Vous pouvez y accéder à partir du centre d’administration Microsoft Entra en accédant à Protection>Méthodes d’authentification>Stratégies.

La première page de l’assistant explique ce qu’il est et comment il fonctionne. Il fournit également des liens vers chacune des stratégies héritées pour votre référence.

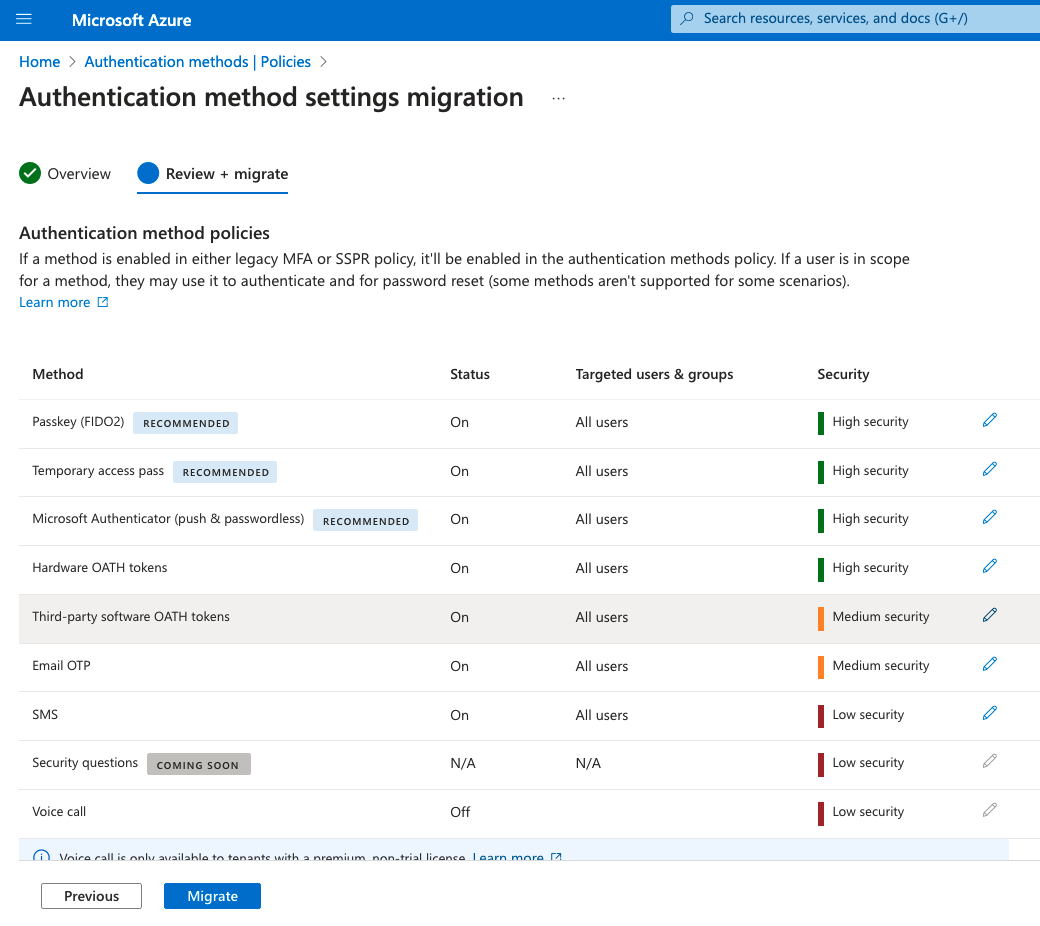

L’Assistant configure ensuite la stratégie de méthode d’authentification en fonction de ce que votre organisation a actuellement activé dans les stratégies MFA et SSPR héritées. Si une méthode est activée dans l’une ou l’autre stratégie héritée, la recommandation consiste également à l’activer dans la stratégie de méthode d’authentification. Avec cette configuration, les utilisateurs peuvent continuer à se connecter et à réinitialiser leur mot de passe à l’aide de la même méthode que celle utilisée précédemment.

En outre, nous vous recommandons d’activer les dernières méthodes modernes et sécurisées telles que les clés secrètes, le passe d’accès temporaire et Microsoft Authenticator pour améliorer l’état de la sécurité de vos organisations. Pour modifier la configuration recommandée, sélectionnez l’icône de crayon en regard de chaque méthode.

Une fois que vous êtes satisfait de la configuration, sélectionnez Migrer, puis confirmez la migration. La stratégie de méthodes d’authentification est mise à jour pour correspondre à la configuration spécifiée dans l’Assistant. Les méthodes d’authentification dans les stratégies MFA et SSPR héritées deviennent grisées et ne s’appliquent plus.

L’état de votre migration est mis à jour jusqu’à Fin de la migration. Vous pouvez modifier cet état à En cours à tout moment pour réactiver les méthodes dans les stratégies héritées si nécessaire.

Migration manuelle

Commencez par effectuer un audit de vos paramètres de stratégie existants pour chaque méthode d’authentification disponible pour les utilisateurs. Si vous effectuez une restauration pendant la migration, vous pouvez enregistrer les paramètres de méthode d’authentification de chacune de ces stratégies :

- Stratégie MFA

- Stratégie SSPR (si elle est utilisée)

- Stratégie des méthodes d’authentification (si utilisée)

Si vous n’utilisez pas de stratégie SSPR et que vous n’utilisez pas encore la stratégie Méthodes d’authentification, vous devez uniquement obtenir les paramètres de la stratégie MFA.

Consulter la stratégie d’authentification multifacteur héritée

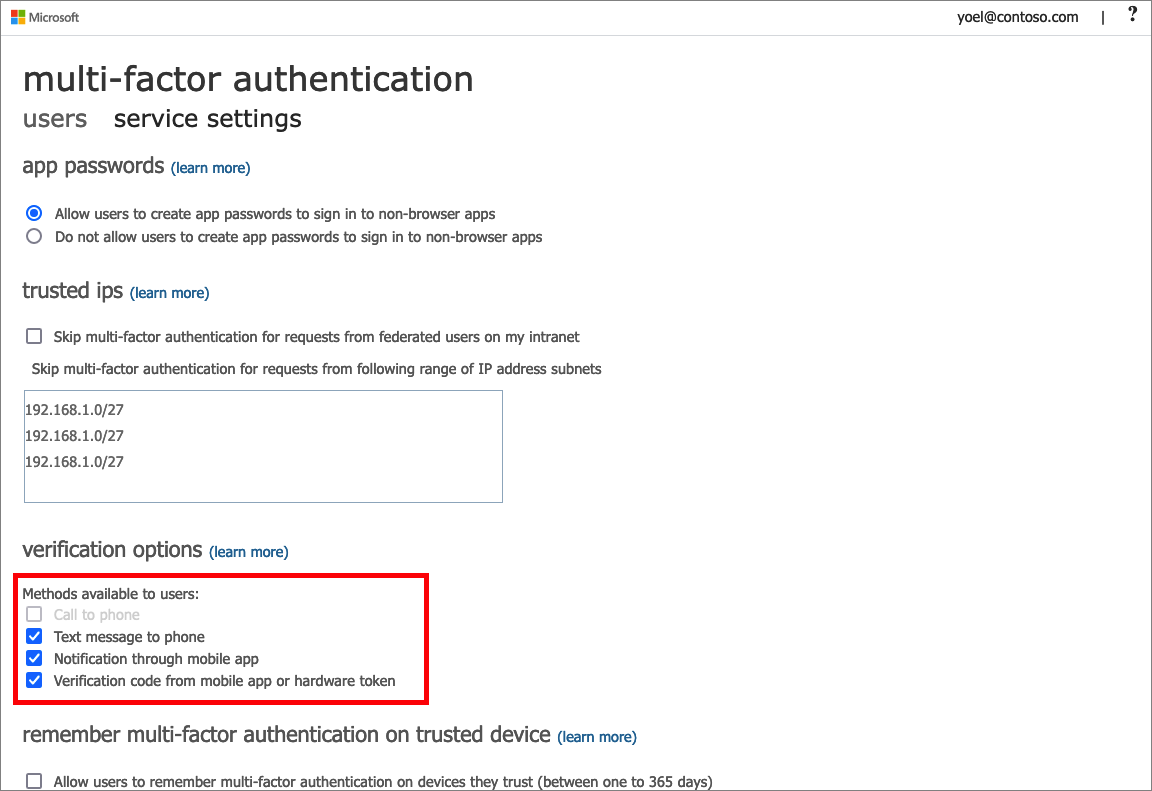

Commencez par documenter les méthodes disponibles dans la stratégie MFA héritée.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Accédez àIdentité>Utilisateurs>Tous les utilisateurs>Authentification multifacteur par utilisateur>Paramètres du service pour afficher les paramètres. Ces paramètres étant à l’échelle du client, il n’est pas nécessaire d’avoir des informations sur l’utilisateur ou le groupe.

Pour chaque méthode, notez si elle est activée pour le client. Le tableau suivant répertorie les méthodes disponibles dans la stratégie MFA héritée et les méthodes correspondantes dans la stratégie Méthode d’authentification.

| Stratégie d’authentification multifacteur | Stratégie de méthode d’authentification |

|---|---|

| Appel vers le téléphone | Les appels vocaux |

| Message texte vers le téléphone | SMS |

| Notification via une application mobile | Microsoft Authenticator |

| Code de vérification provenant d’une application mobile ou d’un jeton matériel | Jetons OATH de logiciels tiers Jetons OATH matériels Microsoft Authenticator |

Consulter la stratégie SSPR héritée

Pour obtenir les méthodes d’authentification disponibles dans la stratégie SSPR héritée, accédez à Identité>Protection>Réinitialisation du mot de passe>Méthodes d'authentification. Le tableau suivant répertorie les méthodes disponibles dans la stratégie SSPR héritée et les méthodes correspondantes dans la stratégie Méthode d’authentification.

Enregistrez les utilisateurs qui sont dans l’étendue de SSPR (tous les utilisateurs, un groupe spécifique ou aucun utilisateur) et les méthodes d’authentification qu’ils peuvent utiliser. Bien que les questions de sécurité ne soient pas encore disponibles pour la gestion dans la stratégie Méthodes d’authentification, veillez à les enregistrer pour plus tard quand elles le seront.

| Méthodes d’authentification SSPR | Stratégie de méthode d’authentification |

|---|---|

| Notification sur l’application mobile | Microsoft Authenticator |

| Code de l’application mobile | Microsoft Authenticator Jetons OATH logiciels |

| Mot de passe à usage unique par e-mail | |

| Téléphone mobile | Les appels vocaux SMS |

| Téléphone de bureau | Les appels vocaux |

| Questions de sécurité | Non encore disponible ; copiez les questions pour une utilisation ultérieure |

Stratégie des méthodes d’authentification

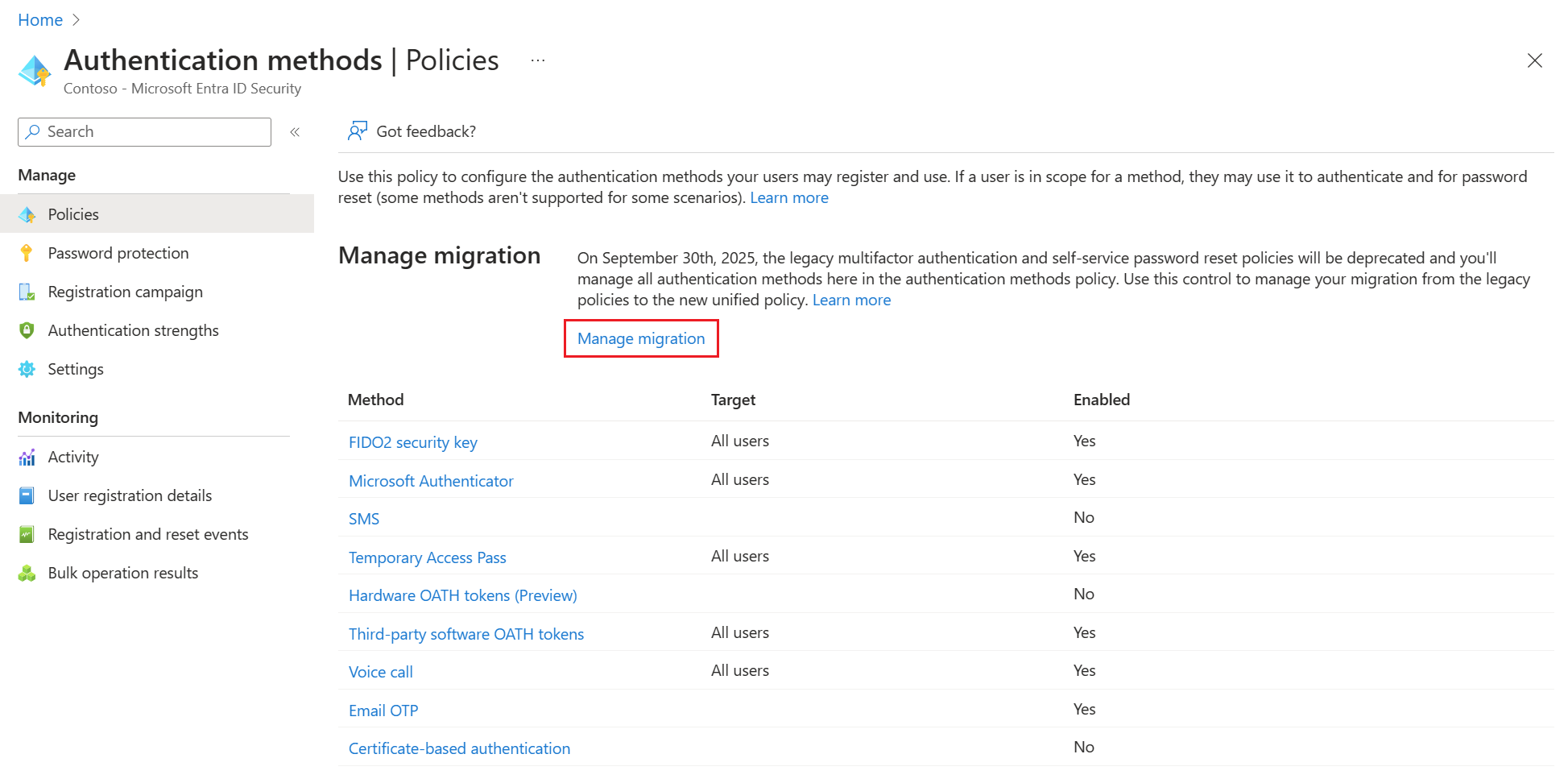

Pour vérifier les paramètres dans la stratégie Méthodes d’authentification, connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de stratégie d’authentification et accédez à Protection>Méthodes d’authentification>Stratégies. Un nouveau locataire a toutes les méthodes Désactivées par défaut, ce qui facilite la migration, car les paramètres de stratégie hérités n’ont pas besoin d’être fusionnés avec les paramètres existants.

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Protection>Méthodes d’authentification>

La stratégie Méthodes d’authentification a d’autres méthodes qui ne sont pas disponibles dans les stratégies héritées, comme la clé de sécurité FIDO2, le passe d’accès temporaire et l’authentification basée sur les certificats Microsoft Entra. Ces méthodes ne sont pas dans l’étendue de la migration et vous n’avez pas besoin d’y apporter des modifications si vous les avez déjà configurées.

Si vous avez activé d’autres méthodes dans la stratégie Méthodes d’authentification, notez les utilisateurs et les groupes qui peuvent ou ne peuvent pas utiliser ces méthodes. Notez les paramètres de configuration qui régissent l’utilisation de la méthode. Par exemple, vous pouvez configurer Microsoft Authenticator pour fournir un emplacement dans les notifications Push. Créez un enregistrement des utilisateurs et groupes activés pour les paramètres de configuration similaires associés à chaque méthode.

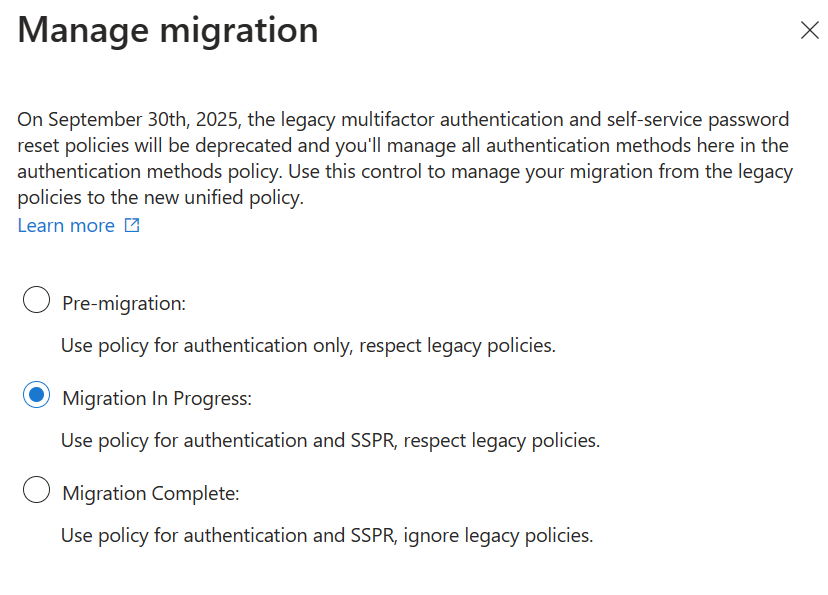

Démarrer la migration

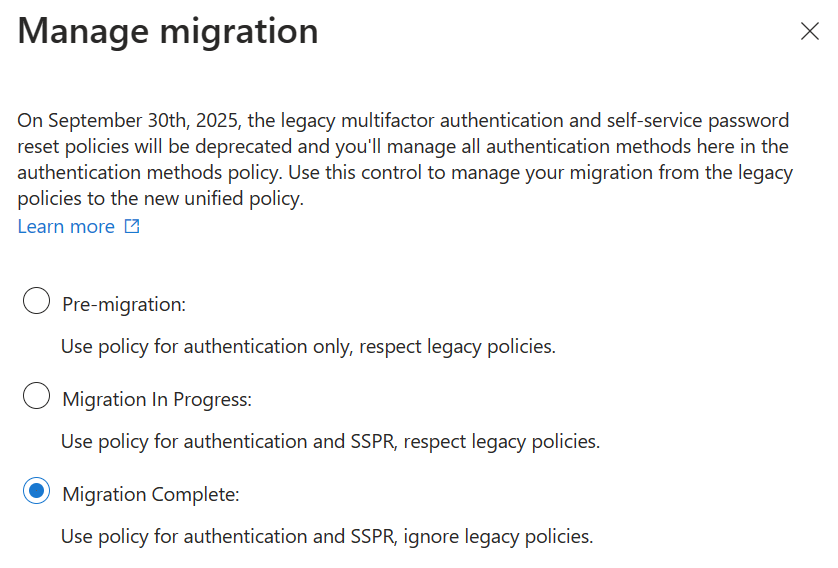

Après avoir capturé les méthodes d’authentification disponibles à partir des stratégies que vous utilisez actuellement, vous pouvez démarrer la migration. Ouvrez la stratégie Méthodes d’authentification, sélectionnez Gérer la migration, puis Migration en cours.

Vous devez définir cette option avant d’apporter des modifications, car elle appliquera votre nouvelle stratégie aux scénarios de connexion et de réinitialisation de mot de passe.

L’étape suivante consiste à mettre à jour la stratégie Méthodes d’authentification pour qu’elle corresponde à votre audit. Vous souhaiterez examiner chaque méthode une par une. Si votre locataire utilise uniquement la stratégie MFA héritée et n’utilise pas SSPR, la mise à jour est simple : vous pouvez activer chaque méthode pour tous les utilisateurs et les faire correspondre précisément à votre stratégie existante.

Si votre locataire utilise à la fois l’authentification multifacteur et la réinitialisation de mot de passe en mode SSPR, vous devez prendre en compte chaque méthode :

- Si la méthode est activée dans les deux stratégies héritées, activez-la pour tous les utilisateurs dans la stratégie Méthodes d’authentification.

- Si la méthode est désactivée dans les deux stratégies héritées, laissez-la désactivée pour tous les utilisateurs dans la stratégie Méthodes d’authentification.

- Si la méthode n’est activée que dans une stratégie, vous devez décider si elle doit être disponible ou non dans toutes les situations.

Lorsque les stratégies correspondent, vous pouvez facilement les faire correspondre à votre état actuel. En cas de différence, vous devez décider d’activer ou de désactiver complètement la méthode. Par exemple, supposons que la Notification via une application mobile soit activée pour autoriser les notifications Push pour l’authentification multifacteur. Dans la stratégie SSPR héritée, la méthode Notification via une application mobile n’est pas activée. Dans ce cas, les stratégies héritées autorisent les notifications Push pour l’authentification multifacteur, mais pas pour SSPR.

Dans la stratégie Méthodes d’authentification, vous devez ensuite choisir d’activer Microsoft Authenticator pour SSPR et MFA ou de le désactiver (nous vous recommandons d’activer Microsoft Authenticator).

Notez que dans la stratégie Méthodes d’authentification, vous avez la possibilité d’activer des méthodes pour des groupes d’utilisateurs en plus de tous les utilisateurs et vous pouvez également exclure des groupes d’utilisateurs de la possibilité d’utiliser une méthode donnée. Cela signifie que vous disposez d’une grande flexibilité pour contrôler les utilisateurs qui peuvent utiliser les méthodes. Par exemple, vous pouvez activer Microsoft Authenticator pour tous les utilisateurs et limiter les SMS et les appels vocaux à 1 groupe de 20 utilisateurs qui ont besoin de ces méthodes.

Lorsque vous mettez à jour chaque méthode dans la stratégie Méthodes d’authentification, certaines méthodes ont des paramètres configurables qui vous permettent de contrôler la façon dont cette méthode peut être utilisée. Par exemple, si vous activez les Appels vocaux comme méthode d’authentification, vous pouvez choisir d’autoriser à la fois les téléphones de bureau et les téléphones mobiles ou uniquement les téléphones mobiles. Parcourez le processus pour configurer chaque méthode d’authentification à partir de votre audit.

Vous n’êtes pas obligé de les faire correspondre à votre stratégie existante ! Il s’agit d’une excellente occasion de consulter vos méthodes activées et de choisir une nouvelle stratégie qui optimise la sécurité et la facilité d’utilisation pour votre abonné. Notez simplement que la désactivation des méthodes pour leurs utilisateurs peut obliger ces derniers à inscrire de nouvelles méthodes d’authentification et les empêcher d’utiliser des méthodes précédemment inscrites.

Les sections suivantes décrivent des conseils de migration spécifiques pour chaque méthode.

Code secret à usage unique d’e-mail

Il existe deux contrôles pour Code secret à usage unique d’e-mail :

Le ciblage à l’aide d’inclusions et d’exclusions dans la section Activer et cibler de la configuration est utilisé pour activer le mot de passe à usage unique pour les membres d’un locataire lors de la réinitialisation de mot de passe.

Il existe une section distincte Autoriser les utilisateurs externes à utiliser le mot de passe à usage unique d’accès à l’e-mail dans la section Configurer qui contrôle l’utilisation du mot de passe à usage unique pour la connexion par les utilisateurs B2B. La méthode d’authentification ne peut pas être désactivée si ce contrôle est activé.

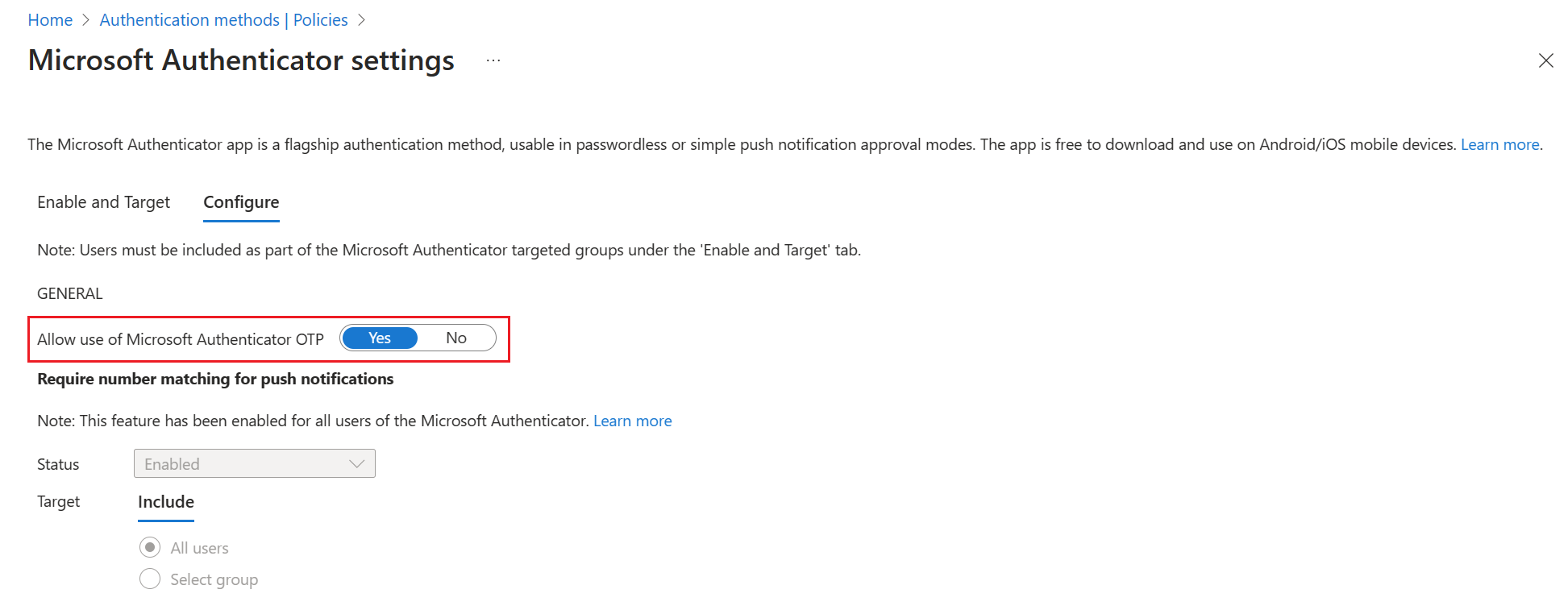

Microsoft Authenticator

Si Notification via une application mobile est activé dans la stratégie MFA héritée, activez Microsoft Authenticator pour Tous les utilisateurs dans la stratégie Méthodes d’authentification. Définissez le mode d’authentification sur Tout pour autoriser les notifications Push ou l’authentification sans mot de passe.

Si Code de vérification provenant d’une application mobile ou d’un jeton matériel est activé dans la stratégie MFA héritée, définissez Autoriser l’utilisation de Microsoft Authenticator mot de passe à usage unique sur Oui.

Remarque

Si les utilisateurs inscrivent l’application Microsoft Authenticator uniquement pour le code OTP à l’aide de l’Assistant « Je souhaite utiliser une autre application d’authentification », il sera nécessaire d’activer la stratégie Jetons OATH logiciels tiers.

SMS et appels vocaux

La stratégie MFA héritée a des contrôles distincts pour les SMS et les Appels téléphoniques. Mais il existe également un contrôle Téléphone mobile qui active les téléphones mobiles pour les SMS et appels vocaux. Et un autre contrôle pour Téléphone de bureau, qui active un téléphone de bureau uniquement pour les appels vocaux.

La stratégie Méthodes d’authentification a des contrôles pour les SMS et les Appels vocaux, correspondant à la stratégie MFA héritée. Si votre abonné utilise SSPR et que Téléphone mobile est activé, vous devez activer les SMS et Appels vocaux dans la stratégie Méthodes d’authentification. Si votre abonné utilise SSPR et que Téléphone de bureau est activé, vous devez activer les Appels vocaux dans la stratégie Méthodes d’authentification et vous assurer que l’option Téléphone de bureau est activée.

Remarque

L’option Utiliser pour la connexion est activée par défaut sur les paramètres SMS. Cette option active la connexion SMS. Si la connexion SMS est activée pour les utilisateurs, ils seront ignorés par la synchronisation entre clients. Si vous utilisez la synchronisation entre clients, ou que vous ne souhaitez pas activer la connexion SMS, désactivez la connexion SMS pour les utilisateurs cibles.

Jetons OATH

Les contrôles de jeton OATH dans les stratégies MFA et SSPR héritées étaient des contrôles uniques qui permettaient l’utilisation de trois types différents de jetons OATH : l’application Microsoft Authenticator, les applications tierces de générateur de code OATH TOTP et les jetons OATH matériels.

La stratégie Méthodes d’authentification a un contrôle granulaire avec des contrôles distincts pour chaque type de jeton OATH. L’utilisation d’OTP à partir de Microsoft Authenticator est contrôlée par l’option Autoriser l’utilisation de Microsoft Authenticator mot de passe à usage unique dans la section Microsoft Authenticator de la stratégie. Les applications tierces sont contrôlées par la section Jetons OATH de logiciels tiers de la stratégie. Les jetons OATH matériels sont contrôlés par la section Jetons OATH matériels de la stratégie.

Questions de sécurité

Un contrôle pour les Questions de sécurité sera bientôt disponible. Si vous utilisez des questions de sécurité et que vous ne souhaitez pas les désactiver, veillez à les laisser activées dans la stratégie SSPR héritée jusqu’à ce que le nouveau contrôle soit disponible. Vous pouvez terminer la migration comme décrit dans la section suivante avec les questions de sécurité activées.

Terminer la migration

Après avoir mis à jour la stratégie Méthodes d’authentification, consultez les stratégies MFA et SSPR héritées et supprimez chaque méthode d’authentification une par une. Testez et validez les modifications pour chaque méthode.

Lorsque vous déterminez que l’authentification multifacteur et l’authentification unique fonctionnent comme prévu et que vous n’avez plus besoin des stratégies MFA et SSPR héritées, vous pouvez passer le processus de migration sur Migration terminée. Dans ce mode, Microsoft Entra suit uniquement la stratégie Méthodes d’authentification. Aucune modification ne peut être apportée aux stratégies héritées si Migration terminée est défini, à l’exception des questions de sécurité dans la stratégie SSPR. Si vous devez revenir aux stratégies héritées pour une raison quelconque, vous pouvez déplacer l’état de migration vers Migration en cours à tout moment.