Activer la connexion par clé de sécurité FIDO2 à des appareils Windows 10 et 11 avec Microsoft Entra ID

Ce document met l’accent sur l’activation de l’authentification sans mot de passe basée sur une clé de sécurité FIDO2 sur des appareils Windows 10 et 11. Après avoir suivi les étapes décrites dans cet article, vous pourrez vous connecter à vos appareils Windows Microsoft Entra ID et Microsoft Entra à jonction hybride avec votre compte Microsoft Entra en utilisant une clé de sécurité FIDO2.

Spécifications

| Type d’appareil | Joint à Microsoft Entra | Jonction hybride Microsoft Entra |

|---|---|---|

| Authentification multi-facteur Microsoft Entra | X | X |

| Inscription d’informations de sécurité combinée | X | X |

| Clés de sécurité FIDO2 compatibles | X | X |

| WebAuthN nécessite Windows 10 version 1903 ou plus | X | X |

| Les appareils joints à Microsoft Entra nécessitent Windows 10 version 1909 ou ultérieure | X | |

| Les appareils à jonction hybride Microsoft Entra nécessitent Windows 10 version 2004 ou ultérieure | X | |

| Contrôleurs de domaine Windows Server 2016/2019 entièrement corrigés | X | |

| Module de gestion des authentifications hybrides Microsoft Entra | X | |

| Microsoft Intune (facultatif) | X | X |

| Package d’approvisionnement (facultatif) | X | X |

| Stratégie de groupe (facultatif) | X |

Scénarios non pris en charge

Les scénarios suivants ne sont pas pris en charge :

- Se connecter ou déverrouiller un appareil Windows avec une clé d’accès dans Microsoft Authenticator.

- Déploiement de Windows Server joint à un domaine Active Directory Domain Services (AD DS) (appareils locaux uniquement).

- Scénarios, tels que RDP, VDI et Citrix, qui utilisent une clé de sécurité autre que webauthn redirection.

- S/MIME utilisant une clé de sécurité.

- Run as utilisant une clé de sécurité.

- Se connecter à un serveur à l’aide d’une clé de sécurité.

- Si vous n’avez pas utilisé votre clé de sécurité pour vous connecter à votre appareil lorsqu’il était en ligne, vous ne pouvez pas l’utiliser pour vous connecter ou le déverrouiller hors connexion.

- Se connecter ou déverrouiller un appareil Windows avec une clé de sécurité contenant plusieurs comptes Microsoft Entra. Ce scénario utilise le dernier compte ajouté à la clé de sécurité. WebAuthN permet aux utilisateurs de choisir le compte qu’ils souhaitent utiliser.

- Déverrouiller un appareil exécutant Windows 10 version 1809. Vous bénéficierez d’une expérience optimale sur Windows 10 version 1903 ou ultérieure.

Préparer les appareils

Les appareils joints à Microsoft Entra doivent exécuter Windows 10 version 1909 ou ultérieure.

Les appareils à jonction hybride Microsoft Entra doivent exécuter Windows 10 version 2004 ou ultérieure.

Activer les clés de sécurité pour la connexion Windows

Les organisations peuvent choisir d’utiliser une ou plusieurs des méthodes suivantes pour activer l’utilisation des clés de sécurité pour la connexion Windows en fonction des exigences de l’organisation :

- Activer avec Microsoft Intune

- Déploiement de Microsoft Intune ciblé

- Activer avec un package d’approvisionnement

- Activer avec la stratégie de groupe (appareils à jonction hybride Microsoft Entra uniquement)

Important

Les organisations disposant d’appareils à jonction hybride Microsoft Entra doivent également suivre les étapes décrites dans l’article Activer l’authentification FIDO2 pour les ressources locales avant que l’authentification par clé de sécurité FIDO2 ne fonctionne sur Windows 10.

Les organisations disposant d’appareils joints à Microsoft Entra doivent effectuer cette opération pour que leurs appareils puissent s’authentifier auprès des ressources locales avec des clés de sécurité FIDO2.

Activer avec Microsoft Intune

Pour activer l’utilisation des clés de sécurité à l’aide d’Intune, procédez comme suit :

- Connectez-vous au centre d’administration Microsoft Intune.

- Accédez à Appareils>Inscrire des appareils>Inscription Windows>Windows Hello Entreprise.

- Définissez Utiliser des clés de sécurité pour la connexion sur Activé.

La configuration de clés de sécurité pour la connexion ne dépend pas de la configuration de Windows Hello Entreprise.

Notes

Cela n’active pas les clés de sécurité sur les appareils déjà provisionnés. Dans ce cas, utilisez la méthode suivante (Déploiement Intune ciblé)

Déploiement Intune ciblé

Pour cibler des groupes d’appareils spécifiques pour activer le fournisseur d’informations d’identification, utilisez les paramètres personnalisés suivants via Intune :

- Connectez-vous au centre d’administration Microsoft Intune.

- Accédez à Appareils>Windows>Profils de configuration>Créer un profil.

- Configurez le nouveau profil avec les paramètres suivants :

- Platform : Windows 10 et versions ultérieures

- Type de profil : Modèles > Personnalisé

- Nom : Clés de sécurité pour la connexion Windows

- Description : Permet d’utiliser des clés de sécurité FIDO lors de la connexion à Windows

- Sélectionnez Suivant>Ajouter et, dans Ajouter une ligne, ajoutez les paramètres OMA-URI personnalisés suivants :

- Nom : Activer les clés de sécurité FIDO pour la connexion à Windows

- Description : (facultatif)

- OMA-URI : ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Type de données : Integer

- Valeur : 1

- Attribuer le reste des paramètres de stratégie, notamment des utilisateurs, des appareils ou des groupes spécifiques. Pour plus d’informations, consultez Attribuer des profils d’utilisateur et d’appareil dans Microsoft Intune.

Activer avec un package d’approvisionnement

Pour les appareils non gérés par Microsoft Intune, un package d’approvisionnement peut être installé pour activer la fonctionnalité. L’application Windows Configuration Designer peut être installée à partir du Microsoft Store. Pour créer un package d’approvisionnement, procédez comme suit :

- Lancez Windows Configuration Designer.

- Sélectionnez Fichier>Nouveau projet.

- Donnez un nom à votre projet et notez le chemin d’accès à l’emplacement où votre projet a été créé, puis sélectionnez Suivant.

- Laissez Package d’approvisionnement sélectionné comme Flux de travail de projet sélectionné et sélectionnez Suivant.

- Sélectionnez Toutes les éditions de bureau de Windows sous Choisir les paramètres à afficher et configurer, puis sélectionnez Suivant.

- Sélectionnez Terminer.

- Dans votre projet nouvellement créé, accédez à Paramètres d’exécution>WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Définissez UseSecurityKeyForSignIn sur Activé.

- Sélectionnez Exporter>Package d’approvisionnement

- Laissez les valeurs par défaut dans la fenêtre Générer sous Décrire le package d’approvisionnement, puis sélectionnez Suivant.

- Laissez les valeurs par défaut dans la fenêtre Générer sous Sélectionner les détails de sécurité pour le package d’approvisionnement, et sélectionnez Suivant.

- Prenez note du chemin d’accès (ou modifiez-le) dans la fenêtre Générer sous Sélectionnez l’emplacement d’enregistrement du package d’approvisionnement, et sélectionnez Suivant.

- Sélectionnez Générer sur la page Générer le package d’approvisionnement.

- Enregistrez les deux fichiers créés (ppkg et cat) dans un emplacement où vous pourrez les appliquer aux machines plus tard.

- Pour appliquer le package d’approvisionnement que vous avez créé, consultez Appliquer un package d’approvisionnement.

Notes

Les appareils exécutant Windows 10 version 1903 doivent également activer le mode PC partagé (EnableSharedPCMode). Pour en savoir plus sur l’activation de cette fonctionnalité, consultez Configurer un PC partagé ou invité avec Windows 10.

Activer avec la stratégie de groupe

Pour les appareils à jonction hybride Microsoft Entra, les organisations peuvent configurer le paramètre de stratégie de groupe suivant pour activer la connexion par clé de sécurité FIDO. Le paramètre est accessible sous Configuration ordinateur>Modèles d’administration>Système>Ouverture de session>Activer la connexion par clé de sécurité :

- La définition de cette stratégie sur Activée permet aux utilisateurs de se connecter avec des clés de sécurité.

- La définition de cette stratégie sur Désactivée ou Non configurée empêche les utilisateurs de se connecter avec des clés de sécurité.

Ce paramètre de stratégie de groupe requiert une version mise à jour du modèle de stratégie de groupe CredentialProviders.admx. Ce nouveau modèle est disponible avec la prochaine version de Windows Server et avec Windows 10 20H1. Ce paramètre peut être géré avec un appareil exécutant l’une de ces versions plus récentes de Windows, ou de manière centralisée en suivant cette aide : Comment créer et gérer le Magasin central pour les modèles d’administration de stratégie de groupe dans Windows.

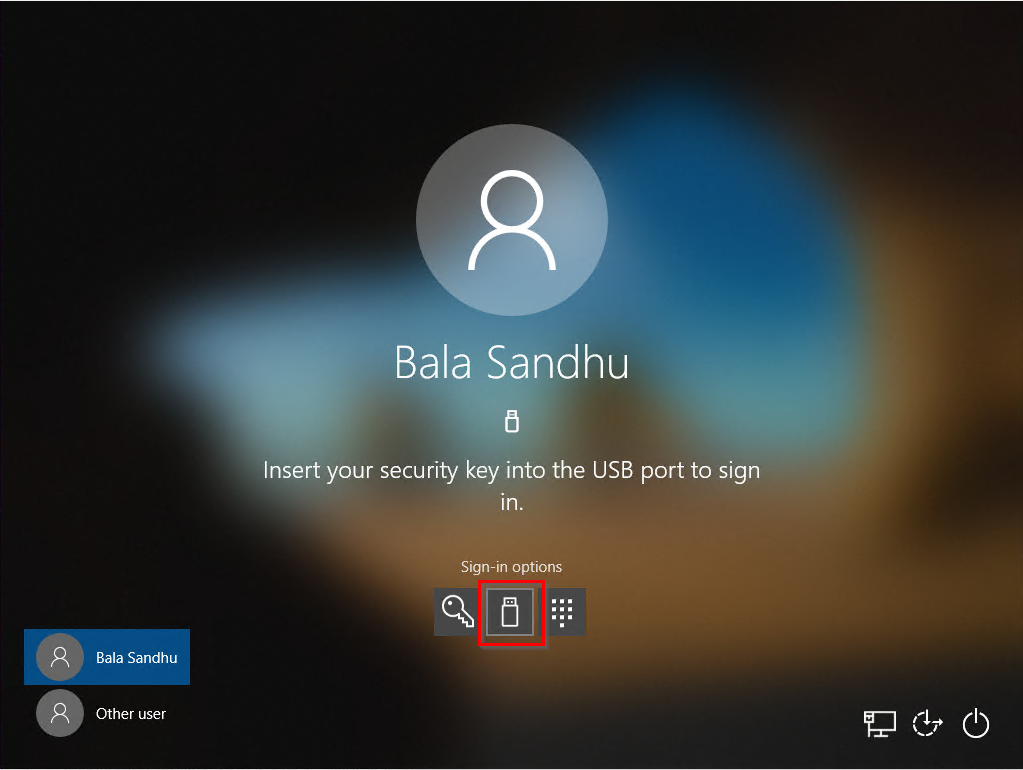

Se connecter avec une clé de sécurité FIDO2

Dans cet exemple, un utilisateur appelé Bala Sandhu a déjà approvisionné sa clé de sécurité FIDO2 en suivant les étapes décrites dans l’article précédent Activer la connexion par clé de sécurité sans mot de passe. Pour les appareils à jonction hybride Microsoft Entra, vérifiez que vous avez également activé la connexion par clé de sécurité sans mot de passe sur les ressources locales. Bala peut choisir le fournisseur d’informations d’identification de clé de sécurité à partir de l’écran de verrouillage Windows 10, et insérer la clé de sécurité pour se connecter à Windows.

Gérer la clé de sécurité biométrique, le code confidentiel, ou réinitialiser la clé de sécurité

- Windows 10 version 1903 ou ultérieure

- Sur un appareil, les utilisateurs peuvent accéder à Paramètres Windows>Comptes>Options de connexion>Clé de sécurité, puis sélectionner le bouton Gérer.

- Les utilisateurs peuvent modifier leur code confidentiel, mettre à jour les informations biométriques ou réinitialiser leur clé de sécurité

Résolution des problèmes de commentaires

Si vous souhaitez partager des commentaires ou si vous rencontrez des problèmes avec cette fonctionnalité, partagez vos remarques via l’application Hub de commentaires Windows en procédant comme suit :

- Lancez le concentrateur de commentaires et assurez-vous que vous êtes connecté.

- Classez vos commentaires dans les catégories suivantes avant de les envoyer :

- Catégorie : Sécurité et confidentialité

- Sous-catégorie : FIDO

- Pour capturer des journaux, utilisez l’option Recréer mon problème.

Étapes suivantes

En savoir plus sur l’inscription des appareils

En apprendre davantage sur l’authentification multi-facteur Microsoft Entra