Gérer et personnaliser AD FS à l’aide de Microsoft Entra Connect

Cet article décrit comment gérer et personnaliser Active Directory Federation Services (AD FS) à l’aide de Microsoft Entra Connect.

Vous découvrirez également d’autres tâches AD FS courantes que vous devrez peut-être effectuer pour configurer complètement une batterie de serveurs AD FS. Ces tâches sont répertoriées dans le tableau suivant :

| Tâche | Description |

|---|---|

| Gérer AD FS | |

| Réparation de l’approbation | Apprenez à réparer l’approbation de fédération avec Microsoft 365. |

| Fédérer avec Microsoft Entra ID à l’aide d’un ID de connexion alternatif | Découvrez comment configurer la fédération à l’aide d’un ID de connexion alternatif. |

| Ajout d’un serveur AD FS | Découvrez comment étendre une batterie de serveurs AD FS à l’aide d’un serveur AD FS supplémentaire. |

| Ajouter un serveur proxy d’application web (WAP) AD FS | Découvrez comment étendre une batterie de serveurs AD FS à l’aide d’un serveur WAP supplémentaire. |

| Ajout d’un domaine fédéré | Découvrez comment ajouter un domaine fédéré. |

| Mettre à jour le certificat TLS/SSL | Découvrez comment mettre à jour le certificat TLS/SSL pour une batterie de serveurs AD FS. |

| Personnaliser AD FS | |

| Ajout d’une illustration ou d’un logo de société personnalisé | Découvrez comment personnaliser la page de connexion AD FS à l’aide d’une illustration ou d’un logo de société. |

| Ajout d’une description de connexion | Découvrez comment ajouter une description de la page de connexion. |

| Modification des règles de revendication AD FS | Découvrez comment modifier des revendications AD FS pour différents scénarios de fédération. |

Gérer AD FS

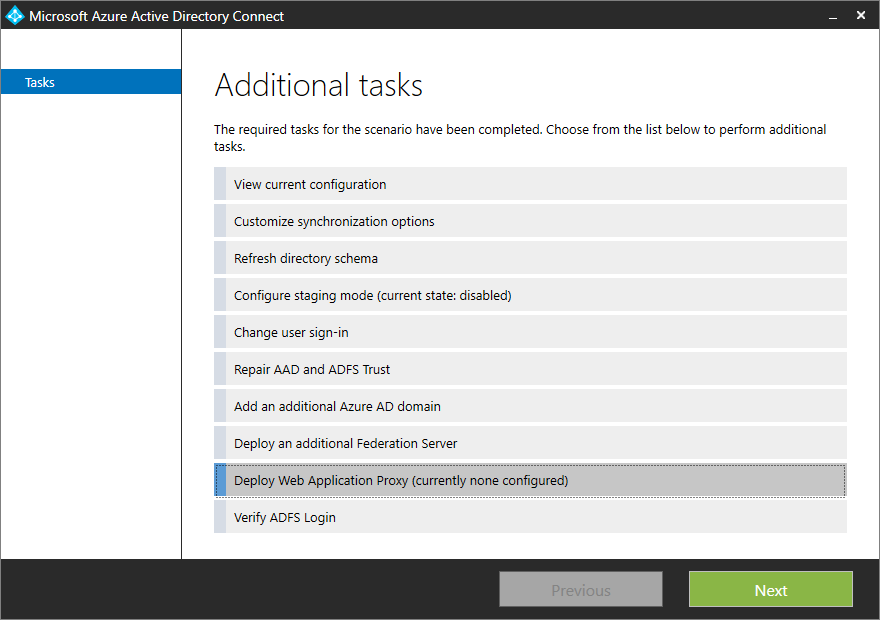

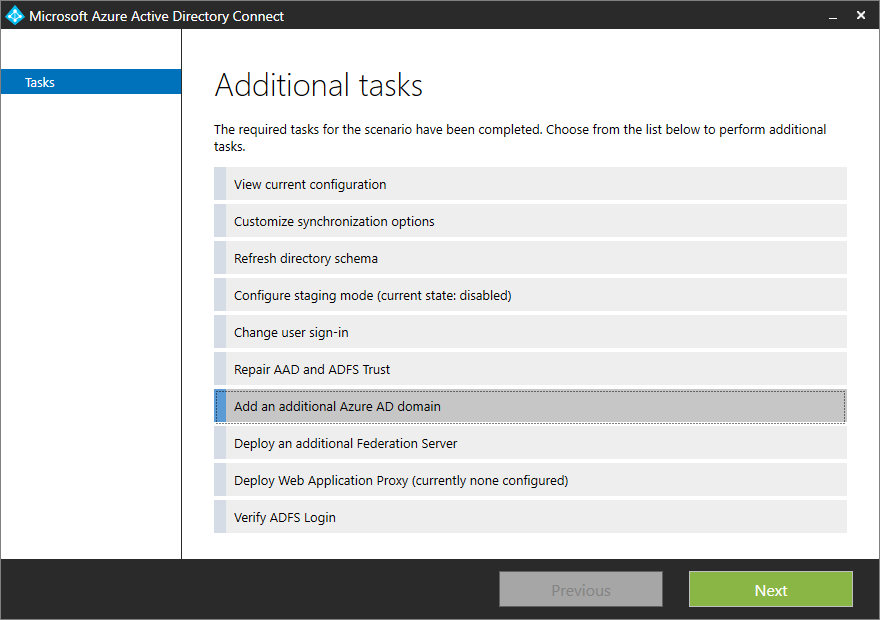

Vous pouvez effectuer différentes tâches associées à AD FS dans Microsoft Entra Connect avec une intervention minime de l’utilisateur à l’aide de l’Assistant Microsoft Entra Connect. Une fois que vous avez terminé l’installation de Microsoft Entra Connect à l’aide de l’Assistant, vous pouvez à nouveau l’exécuter pour effectuer d’autres tâches.

Réparation de l’approbation

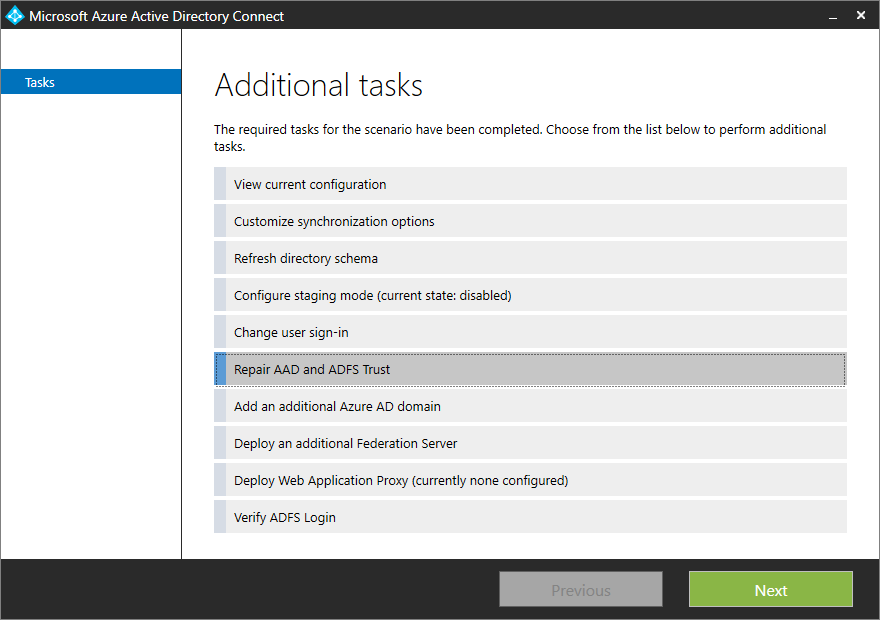

Vous pouvez utiliser Microsoft Entra Connect pour vérifier l’état actuel des services AD FS et Microsoft Entra ID puis prendre des mesures appropriées pour réparer l’approbation. Pour réparer votre approbation Microsoft Entra ID et AD FS, procédez ainsi :

Sélectionnez Réparer l’approbation Microsoft Entra ID et ADFS dans la liste des tâches.

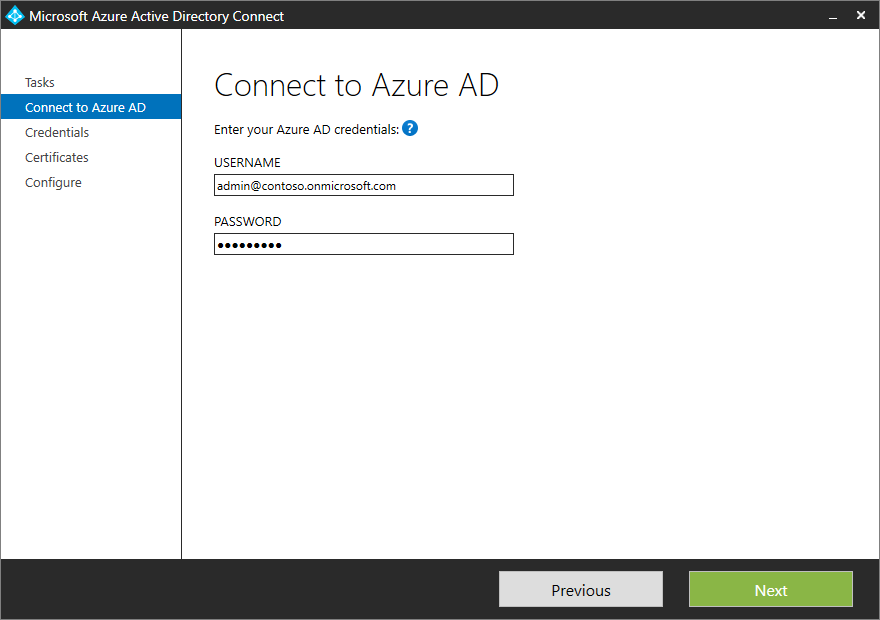

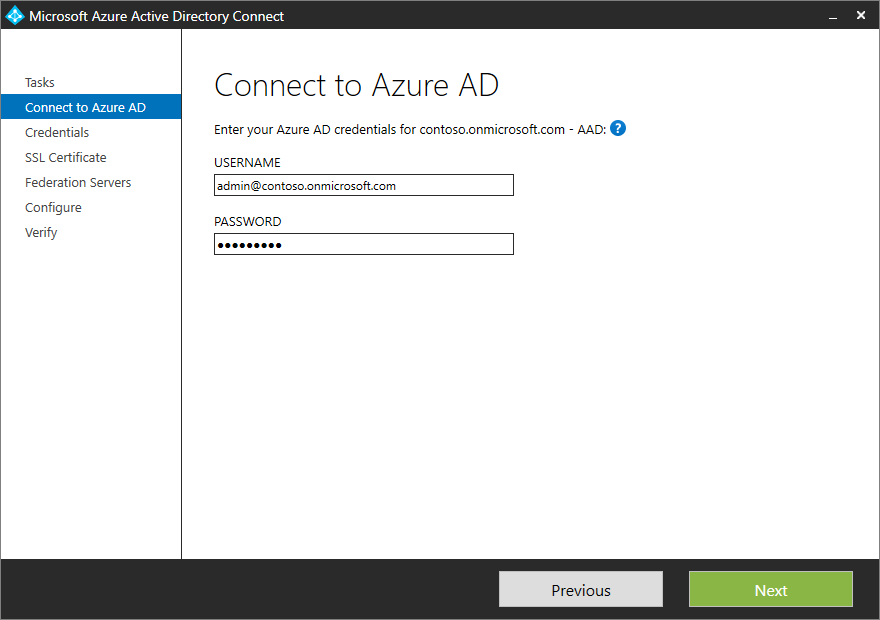

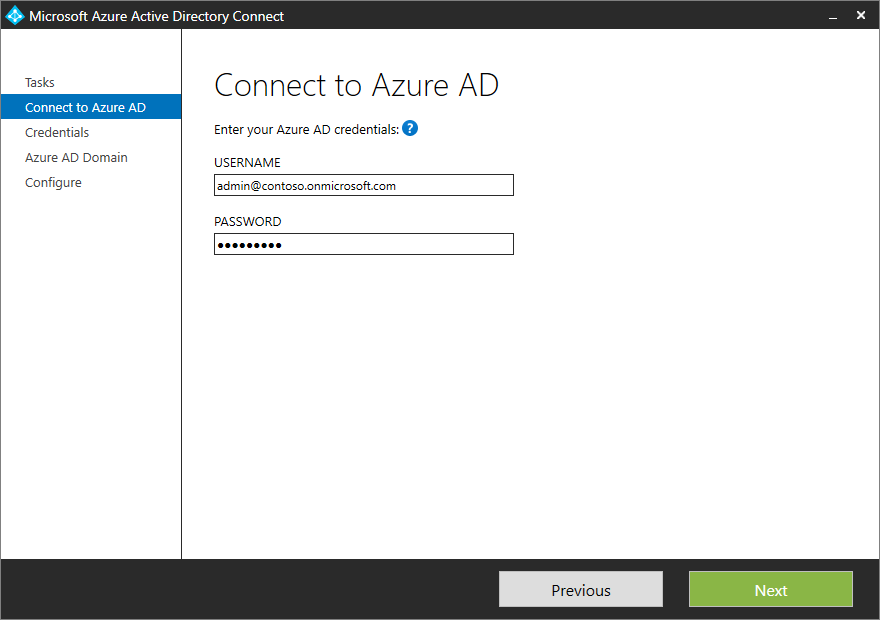

Dans la page Connexion à Microsoft Entra ID, saisissez vos informations d’identification d’administrateur d’identité hybride de Microsoft Entra ID, puis sélectionnez Suivant.

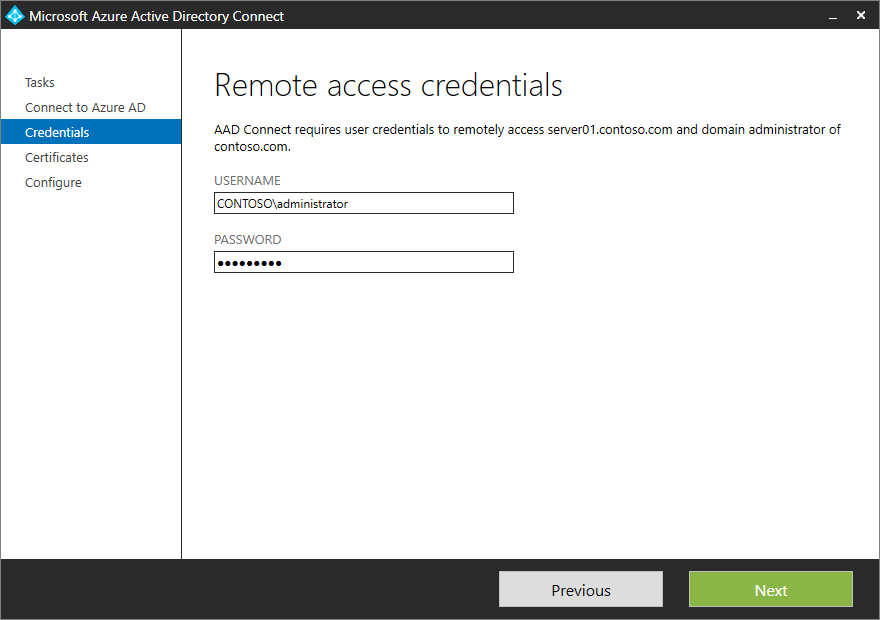

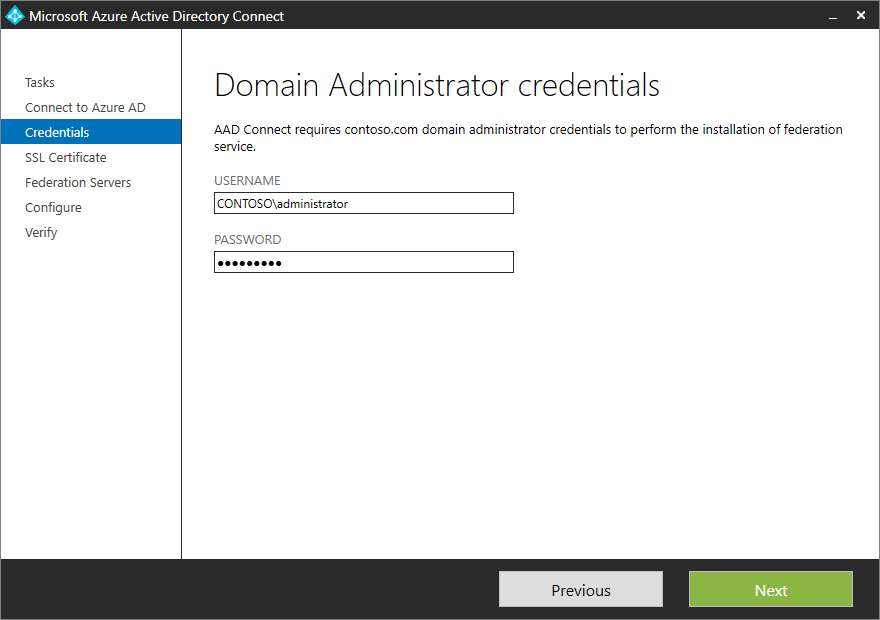

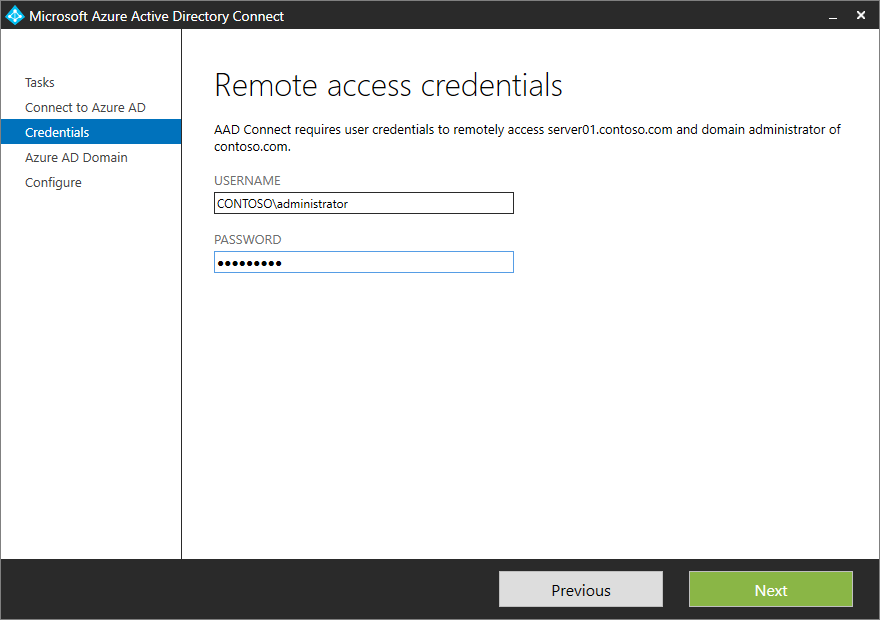

Dans la page Informations d’identification d’accès à distance , indiquez les informations d’identification de l’administrateur de domaine.

Cliquez sur Suivant.

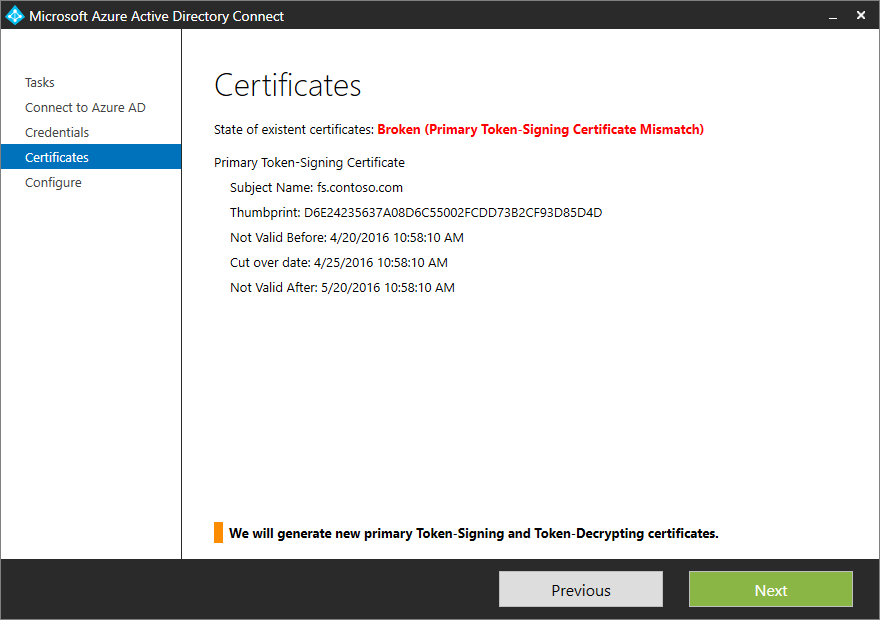

Microsoft Entra Connect vérifie l’intégrité du certificat et affiche les éventuels problèmes.

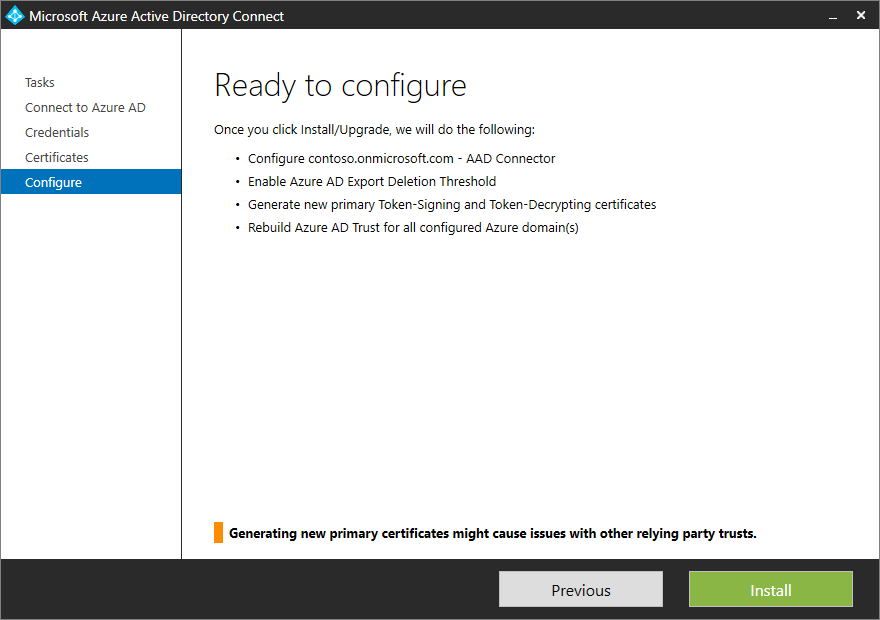

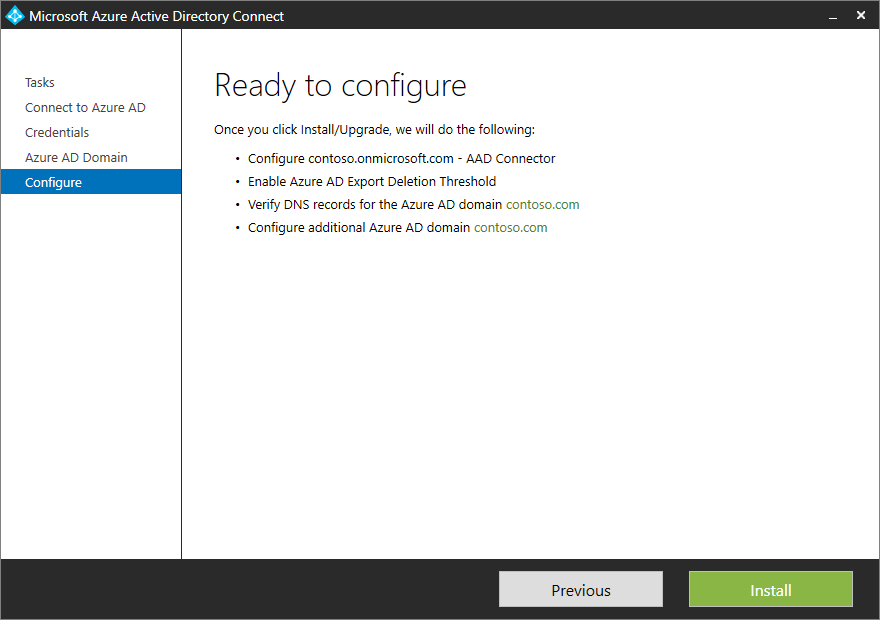

La page Prêt à configurer affiche la liste des actions qui seront effectuées afin de réparer l’approbation.

Sélectionnez Installer pour réparer l’approbation.

Remarque

Microsoft Entra Connect ne peut réparer ou modifier que les certificats autosignés. Microsoft Entra Connect ne permet pas de réparer les certificats tiers.

Fédérer avec Microsoft Entra ID à l’aide d’alternateID

Nous vous recommandons d’avoir le même nom d’utilisateur principal (UPN) local que d’utilisateur principal cloud. Si l’UPN local utilise un domaine non routable (par exemple, Contoso.local) ou ne peut pas être modifié en raison de dépendances d’application locale, nous vous recommandons de configurer un ID de connexion alternatif. En utilisant un ID de connexion alternatif, vous pouvez configurer une expérience de connexion où les utilisateurs peuvent se connecter avec un attribut autre que leur UPN, tel qu’une adresse e-mail.

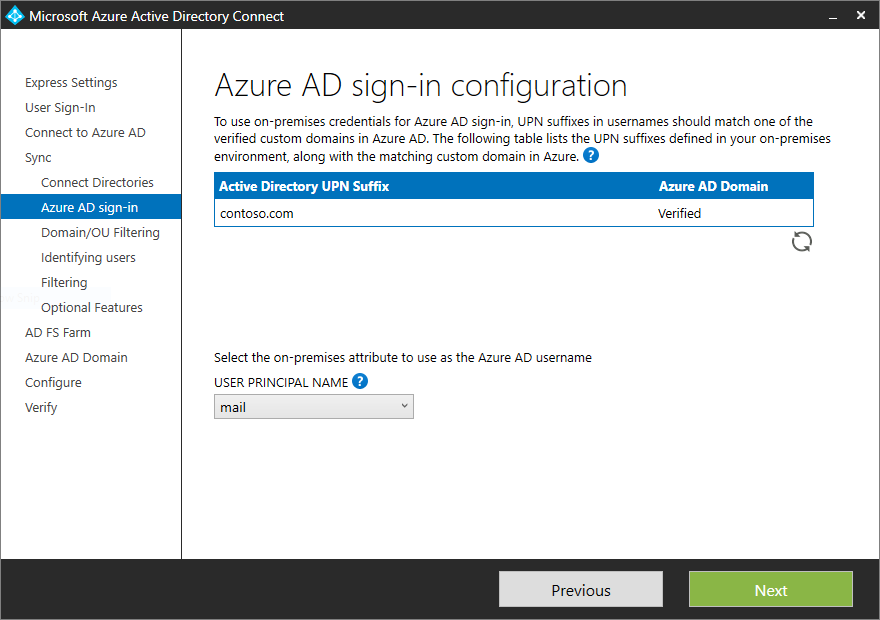

Le choix de l’UPN dans Microsoft Entra Connect est par défaut l’attribut userPrincipalName dans Active Directory. Si vous choisissez un autre attribut pour l’UPN et que vous fédérez à l’aide d’AD FS, Microsoft Entra Connect configure AD FS pour un ID de connexion alternatif.

L’image suivante présente un exemple de choix d’attribut pour l’UPN différent :

La configuration d’un ID de connexion alternatif pour AD FS comprend deux étapes principales :

Configuration du jeu de revendications d’émission : les règles de revendication d’émission dans l’approbation de partie de confiance Microsoft Entra ID sont modifiées pour utiliser l’attribut UserPrincipalName sélectionné en tant qu’ID alternatif de l’utilisateur.

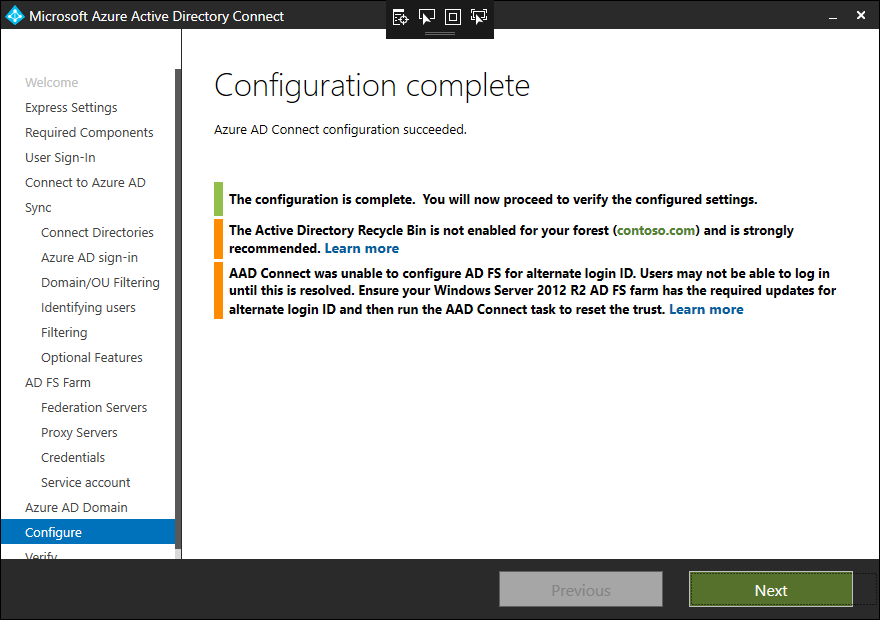

Activation d’un ID de connexion alternatif dans la configuration d’AD FS : La configuration AD FS est mise à jour afin que AD FS permette de rechercher des utilisateurs dans les forêts appropriées à l’aide de l’ID alternatif. Cette configuration est prise en charge pour AD FS sur Windows Server 2012 R2 (avec KB2919355) ou version ultérieure. Si les serveurs AD FS sont sous 2012 R2, Microsoft Entra Connect vérifie la présence de la base de connaissances requise. Si la base de connaissances n’est pas détectée, un avertissement s’affiche une fois la configuration terminée, comme illustré dans l’image suivante :

S’il manque une base de connaissances, vous pouvez corriger la configuration en installant le KB2919355 requis. Vous pouvez ensuite suivre les instructions fournies dans réparer l’approbation.

Notes

Pour plus d’informations sur alternateID et les étapes à suivre pour le configurer manuellement, consultez Configurer un ID de connexion alternatif.

Ajout d’un serveur AD FS

Remarque

Pour ajouter un serveur AD FS, Microsoft Entra Connect nécessite le certificat PFX. Par conséquent, vous ne pouvez effectuer cette opération que si vous avez configuré la batterie de serveurs AD FS à l’aide de Microsoft Entra Connect.

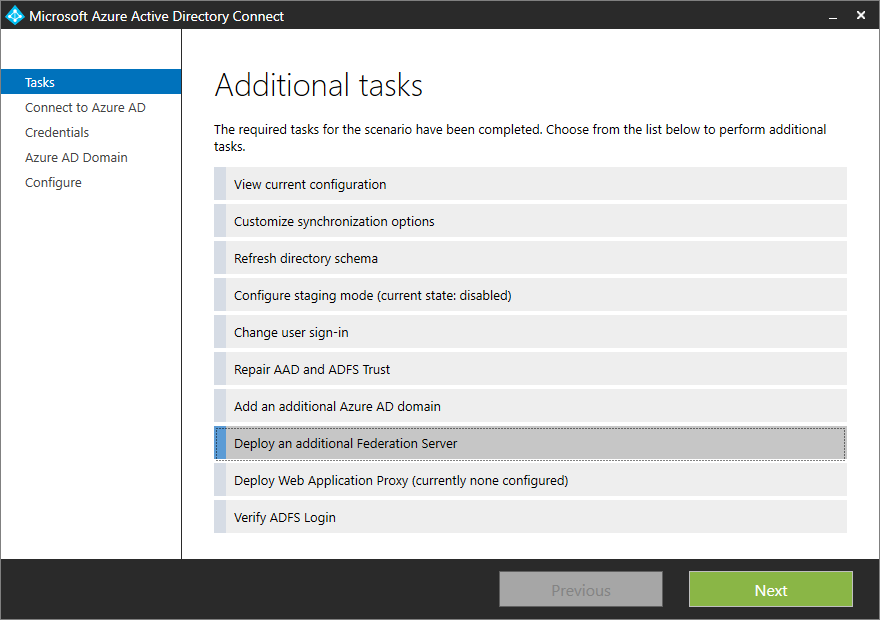

Sélectionnez Déploiement d’un serveur de fédération supplémentaire, puis sélectionnez Suivant.

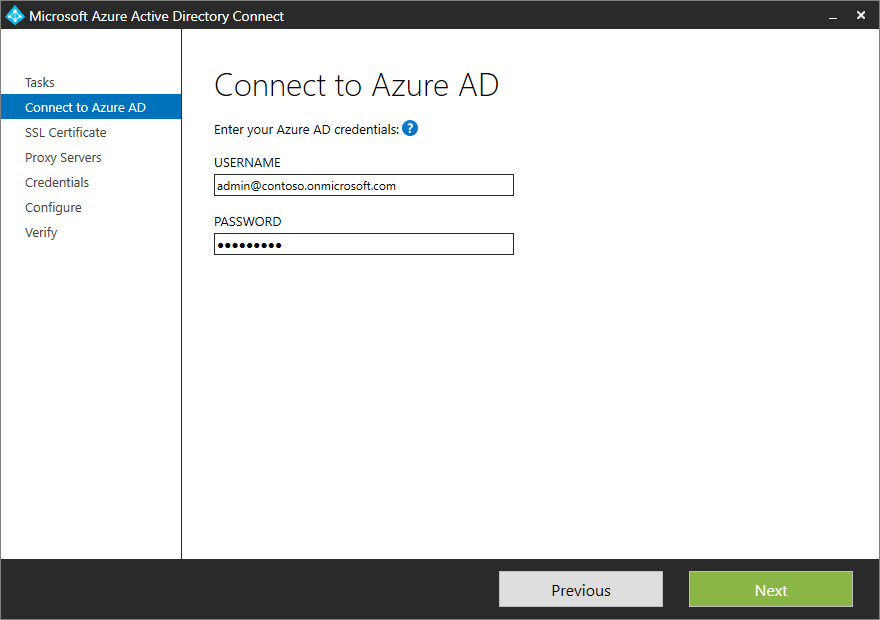

Dans la page Connexion à Microsoft Entra ID, saisissez vos informations d’identification d’administrateur d’identité hybride de Microsoft Entra ID, puis sélectionnez Suivant.

Indiquez les informations d’identification de l’administrateur de domaine.

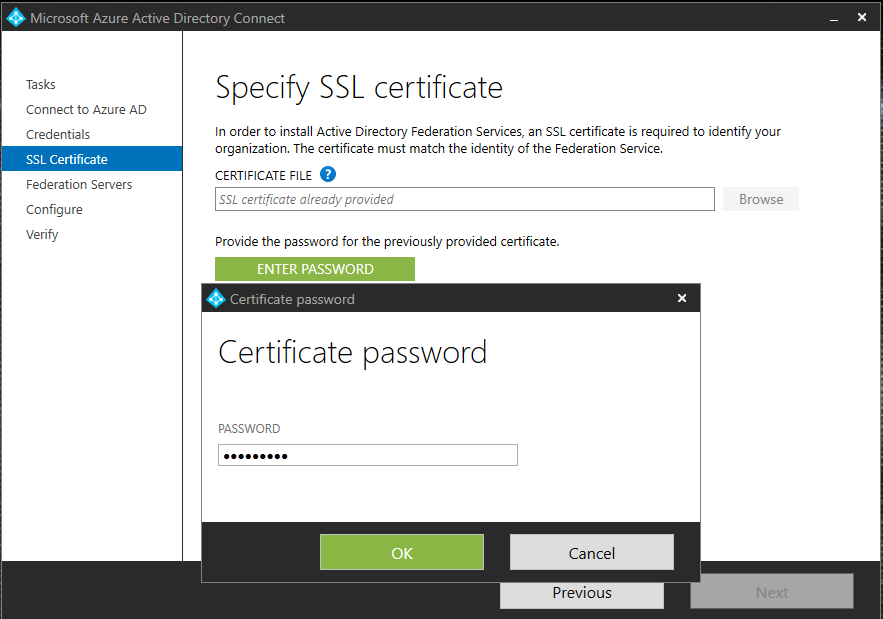

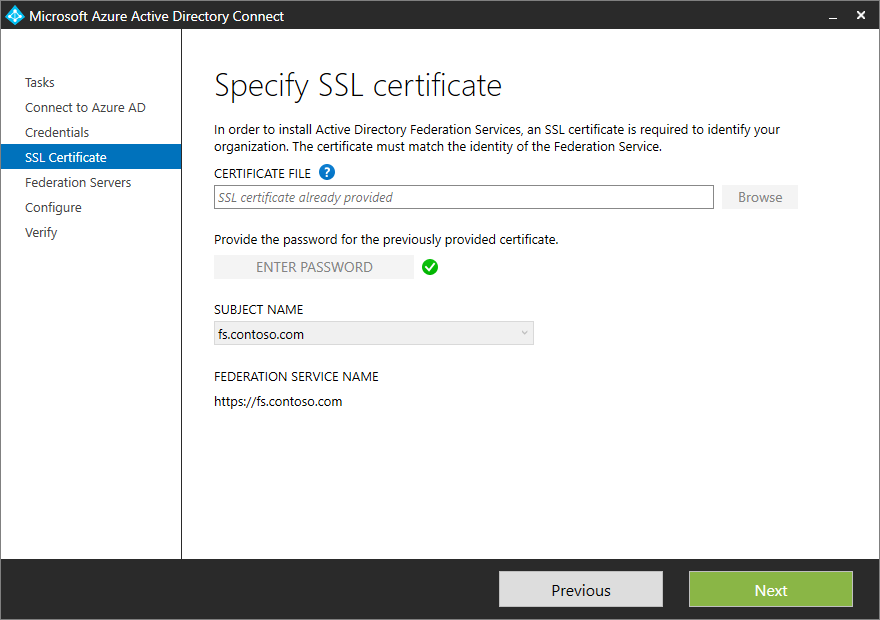

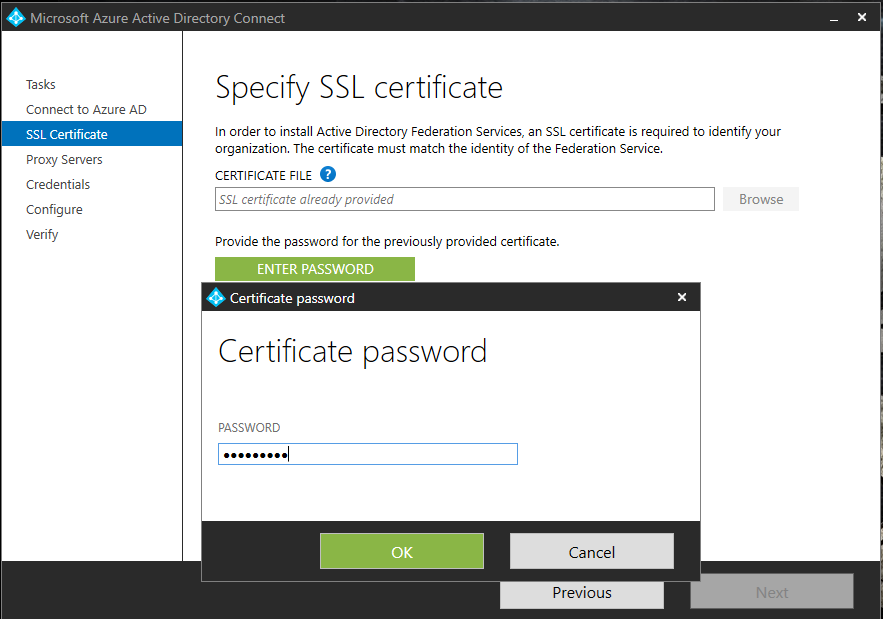

Microsoft Entra Connect vous demande le mot de passe du fichier PFX que vous avez fourni lors de la configuration de votre nouvelle batterie de serveurs AD FS avec Microsoft Entra Connect. Sélectionnez Saisie du mot de passe pour fournir le mot de passe du fichier PFX.

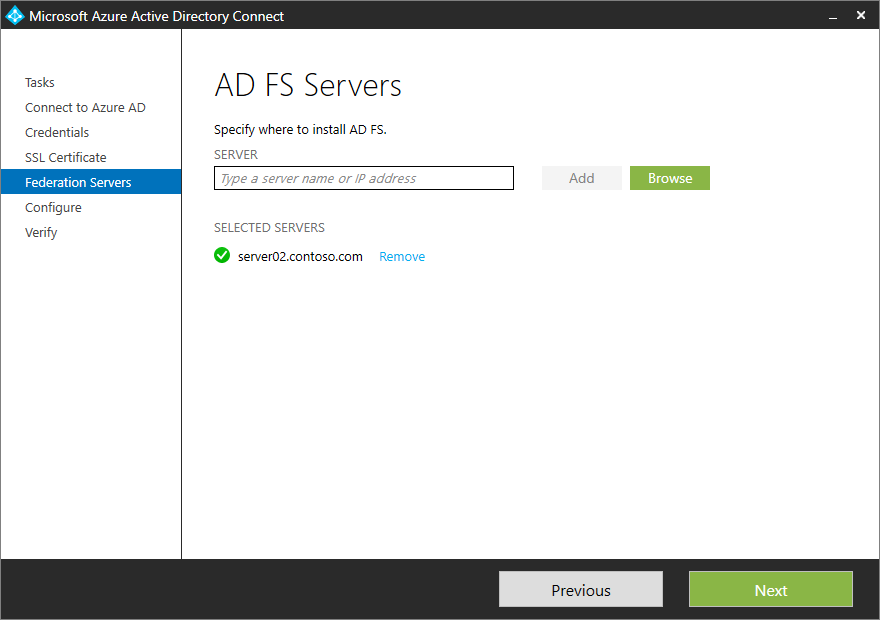

Dans la page Serveurs AD FS , entrez le nom ou l’adresse IP du serveur à ajouter à la batterie de serveurs AD FS.

Sélectionnez Suivant, puis terminez la dernière page Configurer.

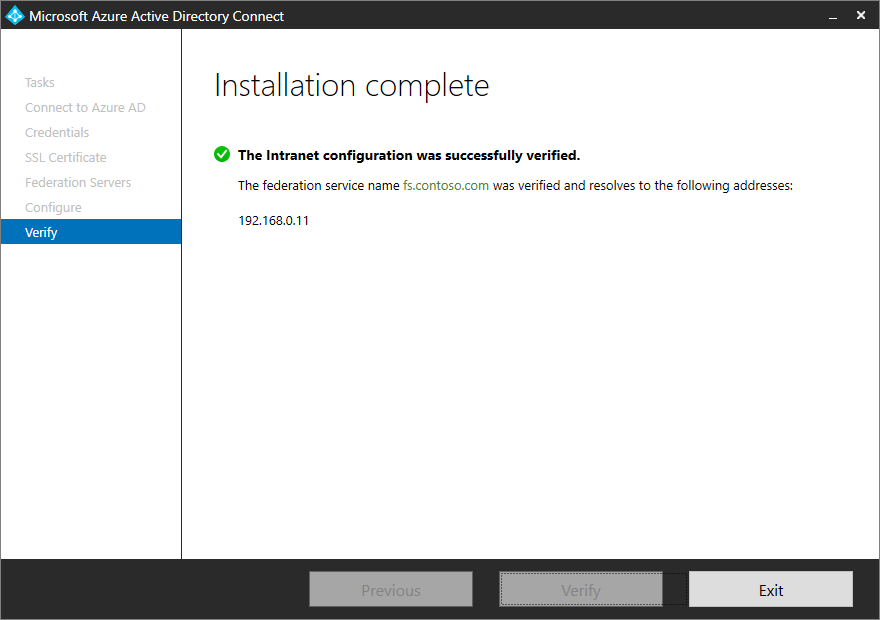

Une fois que Microsoft Entra Connect a fini d’ajouter les serveurs à la batterie de serveurs AD FS, vous avez la possibilité de vérifier la connectivité.

Ajout d’un serveur WAP AD FS

Remarque

Pour ajouter un serveur proxy d’application web, Microsoft Entra Connect requiert le certificat PFX. Par conséquent, vous ne pouvez effectuer cette opération qu’après avoir configuré la batterie de serveurs AD FS à l’aide de Microsoft Entra Connect.

Sélectionnez Déployer le proxy d’application web dans la liste des tâches disponibles.

Fournissez les informations d’identification Azure Hybrid Identity Administrator.

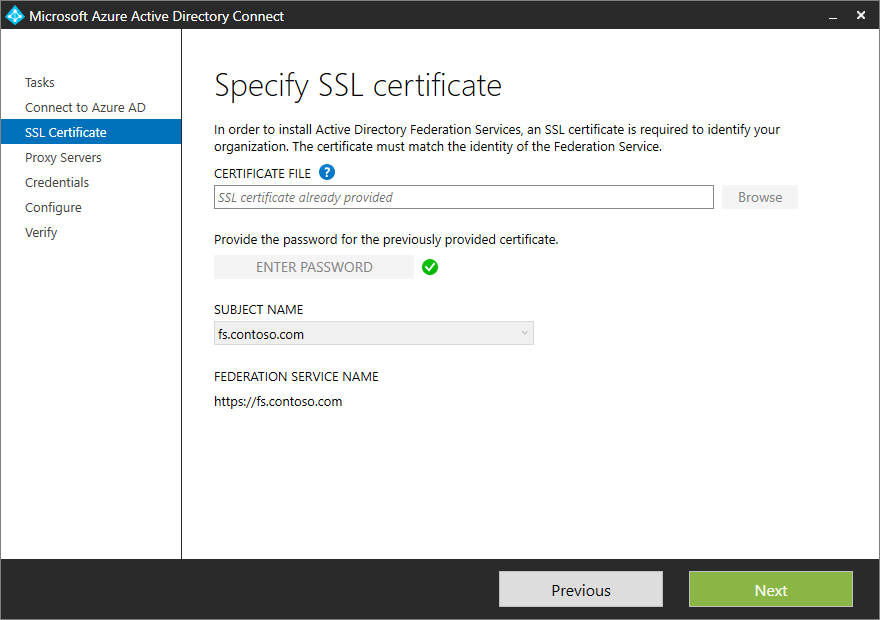

Dans la page Spécifier le certificat SSL, indiquez le mot de passe du fichier PFX que vous avez fourni lors de la configuration de la batterie de serveurs AD FS avec Microsoft Entra Connect.

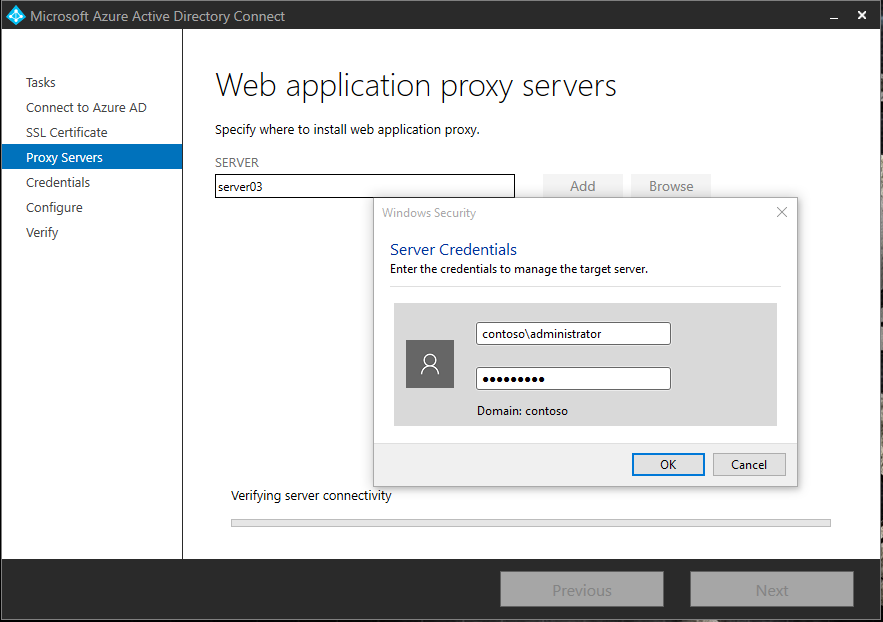

Ajoutez le serveur à ajouter en tant que serveur de proxy d’application web. Étant donné que le serveur de proxy d’application web peut être joint ou non au domaine, l’Assistant vous demande les informations d’identification administratives du serveur en cours d’ajout.

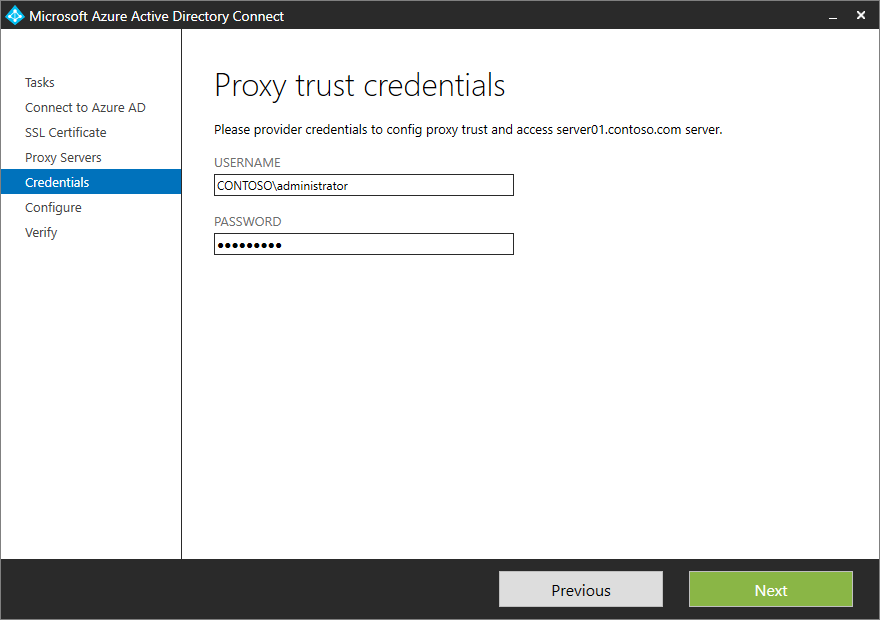

Dans la page Informations d’identification de confiance du proxy , indiquez les informations d’identification de l’administrateur pour configurer l’approbation du proxy et accéder au serveur principal dans la batterie de serveurs AD FS.

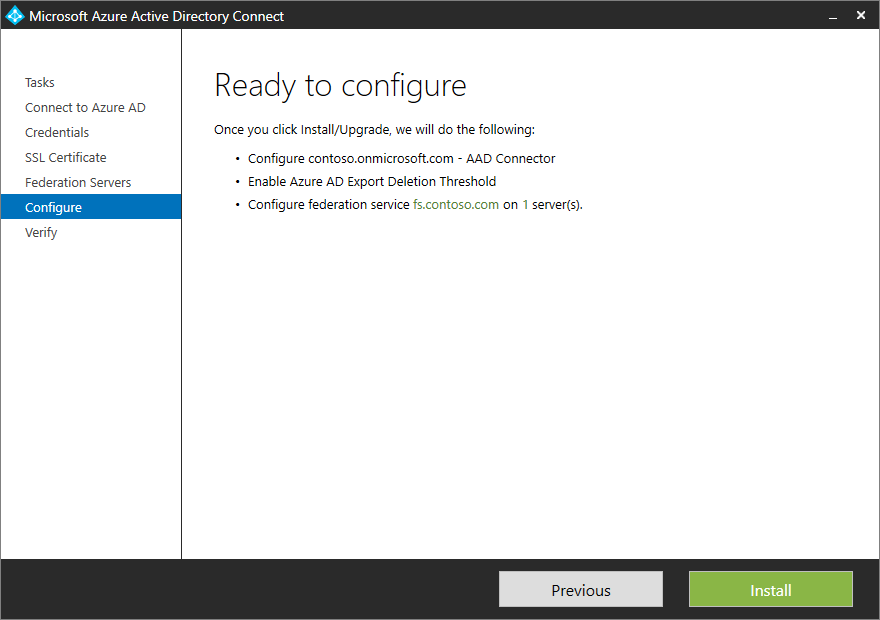

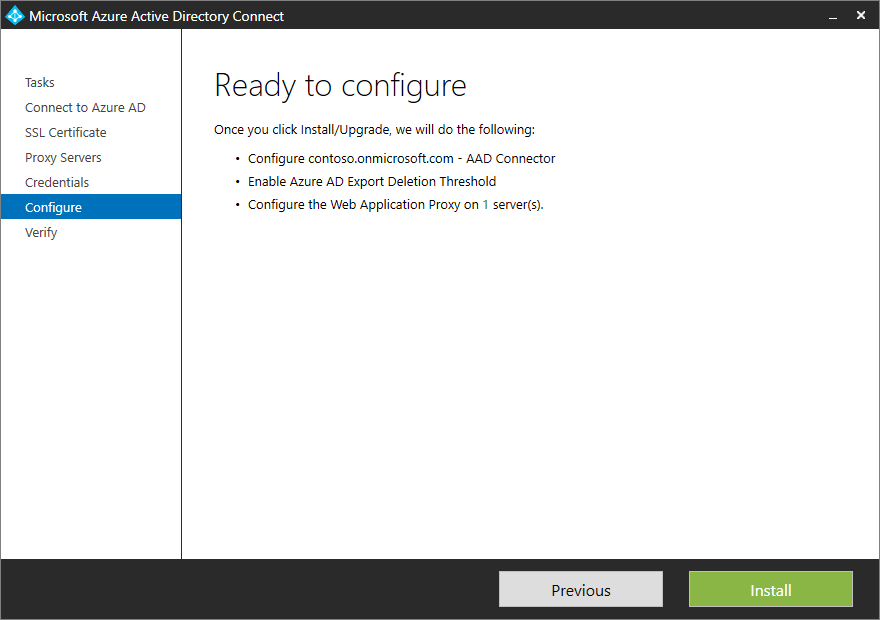

Dans la page Prêt à configurer , l’Assistant affiche la liste des actions qui seront effectuées.

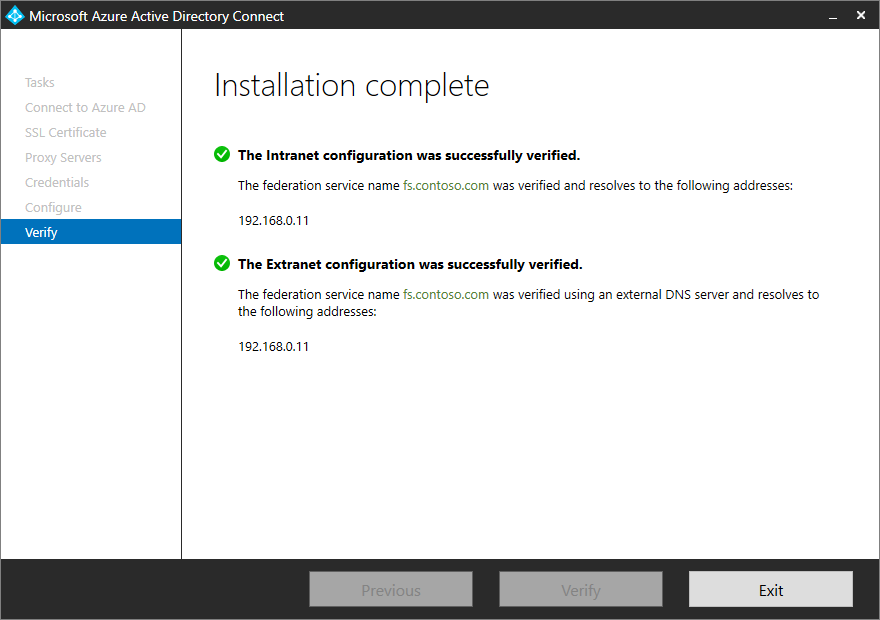

Sélectionnez Installer pour terminer la configuration. Une fois la configuration terminée, l’Assistant vous permet de vérifier la connectivité aux serveurs. Sélectionnez Vérifier pour vérifier la connectivité.

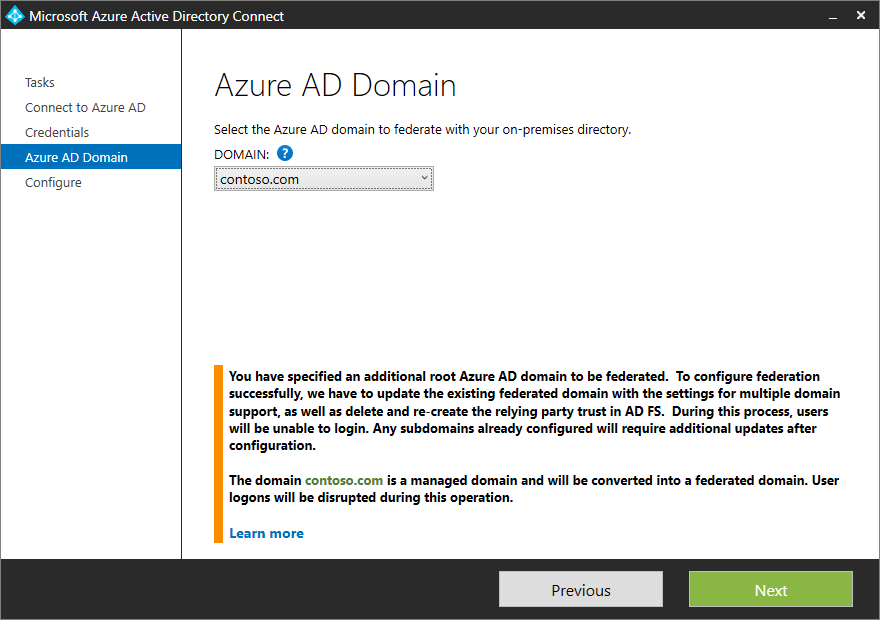

Ajout d’un domaine fédéré

Il est facile d’ajouter un domaine à fédérer avec Microsoft Entra ID à l’aide de Microsoft Entra Connect. Microsoft Entra Connect ajoute le domaine de la fédération et modifie les règles de revendication pour identifier correctement l’émetteur lorsque plusieurs domaines sont fédérés avec Microsoft Entra ID.

Pour ajouter un domaine fédéré, sélectionnez Ajout d’un domaine Microsoft Entra supplémentaire.

Dans la page suivante de l’assistant, indiquez les informations d’identification de l’administrateur hybride de Microsoft Entra ID.

Dans la page Informations d’identification d’accès à distance , indiquez les informations d’identification de l’administrateur de domaine.

Dans la page suivante, l’Assistant affiche une liste de domaines Microsoft Entra dans lesquels vous pouvez fédérer votre annuaire local. Sélectionnez le domaine dans la liste.

Après avoir choisi le domaine, l’assistant vous informe sur les autres actions qu’il va effectuer et sur l’impact de la configuration. Dans certains cas, si vous sélectionnez un domaine qui n’est pas encore vérifié dans Microsoft Entra ID, l’assistant vous aide à vérifier le domaine. Pour plus d’informations, consultez Ajouter un nom de domaine personnalisé à Microsoft Entra ID.

Cliquez sur Suivant.

La page Prêt à configurer répertorie des actions que Microsoft Entra Connect va effectuer.

Sélectionnez Installer pour terminer la configuration.

Remarque

Les utilisateurs dans le domaine fédéré ajouté doivent être synchronisés pour pouvoir se connecter à Microsoft Entra ID.

Personnaliser AD FS

Les sections suivantes fournissent des informations concernant certaines tâches courantes que vous devrez peut-être effectuer pour personnaliser votre page de connexion AD FS.

Ajout d’une illustration ou d’un logo de société personnalisé

Pour changer le logo de la société affiché sur la page Connexion, utilisez l’applet de commande et la syntaxe PowerShell suivantes.

Remarque

Les dimensions recommandées pour le logo sont 260 x 35 à 260 PPP avec une taille de fichier maximale de 35 Ko.

Set-AdfsWebTheme -TargetName default -Logo @{path="c:\Contoso\logo.PNG"}

Notes

Le paramètre TargetName est obligatoire. Le thème par défaut publié avec AD FS est nommé Par défaut.

Ajout d’une description de connexion

Pour ajouter une description à la page de connexion, utilisez l’applet de commande PowerShell et la syntaxe suivantes.

Set-AdfsGlobalWebContent -SignInPageDescriptionText "<p>Sign-in to Contoso requires device registration. Select <A href='http://fs1.contoso.com/deviceregistration/'>here</A> for more information.</p>"

Modification des règles de revendication AD FS

AD FS prend en charge un langage complet, qui permet de créer des règles de revendication personnalisées. Pour plus d’informations, consultez Rôle du langage de règle de revendication.

Les sections suivantes décrivent comment écrire des règles personnalisées pour certains scénarios se rapportant à la fédération des services Microsoft Entra ID et AD FS.

ID non modifiable à condition que la valeur soit présente dans l’attribut

Microsoft Entra Connect vous permet de spécifier un attribut à utiliser comme ancre source, lorsque les objets sont synchronisés avec Microsoft Entra ID. Si la valeur de l’attribut personnalisé n’est pas vide, vous souhaiterez peut-être émettre une revendication d’ID non modifiable.

Par exemple, vous pouvez sélectionner ms-ds-consistencyguid comme attribut de l’ancre source et émettre ms-ds-consistencyguid comme ms-ds-consistencyguid, si l’attribut a une valeur. Si l’attribut n’a pas de valeur, émettez l’ID non modifiable objectGuid . Vous pouvez construire le jeu de règles de revendication personnalisées, comme indiqué dans la section suivante.

Règle 1 : attributs de la requête

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> add(store = "Active Directory", types = ("http://contoso.com/ws/2016/02/identity/claims/objectguid", "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"), query = "; objectGuid,ms-ds-consistencyguid;{0}", param = c.Value);

Dans cette règle, vous interrogez les valeurs de ms-ds-consistencyguid et objectGuid de l’utilisateur à partir d’Active Directory. Remplacez le nom du magasin par un nom de magasin approprié dans votre déploiement AD FS. Remplacez également le type de revendication par un type approprié à votre fédération, comme défini pour objectGuid et ms-ds-consistencyguid.

Par ailleurs, utiliser add à la place de issue évite d’ajouter un problème à la sortie de l’entité et permet d’utiliser les valeurs en tant que valeurs intermédiaires. vous émettrez la revendication dans une règle ultérieure, après avoir établi la valeur à utiliser comme ID non modifiable.

Règle 2 : vérifier si ms-ds-consistencyguid existe pour l’utilisateur

NOT EXISTS([Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"])

=> add(Type = "urn:anandmsft:tmp/idflag", Value = "useguid");

Cette règle définit un indicateur temporaire idflag dont la valeur est useguid si aucun ID ms-ds-consistencyguid n’est renseigné pour l’utilisateur. La logique derrière cela est qu’AD FS n’autorise pas les revendications vides. Lorsque vous ajoutez les revendications http://contoso.com/ws/2016/02/identity/claims/objectguid et http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid dans la règle 1, vous vous retrouvez avec une revendication msdsconsistencyguid uniquement si la valeur est renseignée pour l’utilisateur. Si elle n’est pas indiquée, AD FS voit que sa valeur sera vide et le supprime immédiatement. Tous les objets auront un objectGuid. Donc, cette revendication sera toujours là après l’exécution de la règle 1.

Règle 3 : émettre ms-ds-consistencyguid comme ID non modifiable s'il est présent

c:[Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c.Value);

Il s’agit d’un contrôle Exist implicite. Si la valeur de la revendication existe, émettez-la en tant qu’ID non modifiable. L’exemple précédent utilise le nameidentifier de revendication. Vous devez le remplacer par un type de revendication approprié pour l’ID non modifiable dans votre environnement.

Règle 4 : émettre objectGuid comme ID non modifiable si ms-ds-consistencyGuid n’est pas présent

c1:[Type == "urn:anandmsft:tmp/idflag", Value =~ "useguid"]

&& c2:[Type == "http://contoso.com/ws/2016/02/identity/claims/objectguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c2.Value);

Avec cette règle, vous vérifiez simplement l’indicateur temporaire idflag. Vous décidez s’il faut émettre la revendication en fonction de sa valeur.

Notes

L’ordre de ces règles est important.

Authentification unique avec un UPN de sous-domaine

Vous pouvez ajouter plusieurs domaines à fédérer à l’aide de Microsoft Entra Connect, comme indiqué dans Ajout d’un domaine fédéré. Microsoft Entra Connect version 1.1.553.0 et ultérieures crée automatiquement la règle de revendication issuerID appropriée. Si vous ne pouvez pas utiliser Microsoft Entra Connect version 1.1.553.0 ou ultérieures, nous vous recommandons d’utiliser l’outil Règles de revendication Microsoft Entra RPT pour générer et définir les règles de revendication appropriées pour l’approbation de partie de confiance Microsoft Entra ID.

Étapes suivantes

En savoir plus sur les options de connexion de l’utilisateur.