Classeur d’analyse des invites d’authentification

En tant qu’informaticien, vous devez disposer d’informations correctes sur les invites d’authentification dans votre environnement afin de pouvoir détecter les invites inattendues et les examiner plus en détail. Le classeur Analyse des invites d’authentification a précisément pour objectif de vous fournir ce type d’informations.

Prérequis

Pour utiliser Azure Workbooks pour Microsoft Entra ID, vous avez besoin de :

- Un locataire Microsoft Entra avec une licence Premium P1

- Un espace de travail Log Analytics et accède à cet espace de travail

- Les rôles appropriés pour Azure Monitor et Microsoft Entra ID

Espace de travail Log Analytics

Vous devez créer un espace de travail Log Analytics avant de pouvoir utiliser Microsoft Entra Workbooks. plusieurs facteurs déterminent l’accès aux espaces de travail Log Analytics. Vous avez besoin des rôles appropriés pour l’espace de travail et les ressources qui envoient les données.

Pour plus d’informations, consultez Gérer l’accès aux espaces de travail Log Analytics.

Rôles Azure Monitor

Azure Monitor fournit deux rôles intégrés pour l’affichage des données de surveillance et la modification des paramètres de supervision. Le contrôle d’accès en fonction du rôle (RBAC) Azure fournit également deux rôles Log Analytics intégrés qui accordent un accès similaire.

Affichage :

- Lecteur d’analyse

- Lecteur Log Analytics

Afficher et modifier les paramètres :

- Contributeur d’analyse

- Contributeur Log Analytics

Rôles Microsoft Entra

L'accès en lecture seule vous permet d'afficher les données du journal Microsoft Entra ID dans un classeur, d'interroger les données de Log Analytics ou de lire les journaux dans le centre d'administration Microsoft Entra. L'accès aux mises à jour ajoute la possibilité de créer et de modifier des paramètres de diagnostic pour envoyer des données Microsoft Entra à un espace de travail Log Analytics.

Lecture :

- Lecteur de rapports

- Lecteur de sécurité

- Lecteur général

Mettre à jour :

- Administrateur de la sécurité

Pour plus d'informations sur les rôles intégrés Microsoft Entra, voir Rôles intégrés Microsoft Entra.

Pour plus d’informations sur les rôles RBAC pour Log Analytics, consultez Rôles intégrés Azure.

Description

Vos utilisateurs se sont-ils récemment plaints de recevoir un trop grand nombre d’invites d’authentification ?

L’excès d’invites envoyées aux utilisateurs peut affecter la productivité et favoriser le hameçonnage des utilisateurs pour l’authentification multifacteur (MFA). Il n’est pas question ici de savoir si vous devez exiger MFA, mais à quelle fréquence vous devez inviter vos utilisateurs.

Les facteurs suivants peuvent entraîner un excès d’invites :

- Applications mal configurées

- Stratégies d’invites trop agressives

- Cyber-attaques

Le classeur d’analyse des invites d’authentification identifie différents types d’invites d’authentification. Les types sont basés sur différents facteurs, y compris les utilisateurs, les applications, le système d’exploitation, les processus, etc.

Vous pouvez utiliser ce classeur dans les scénarios suivants :

- Pour rechercher les commentaires des utilisateurs qui reçoivent trop d’invites.

- Pour détecter l’excès d’invites attribué à une méthode d’authentification, une application de stratégie ou un appareil spécifiques.

- Pour afficher le nombre d’invites d’authentification des utilisateurs à profil élevé.

- Pour suivre le protocole TLS hérité et autres détails sur les processus d’authentification

Comment accéder au classeur

Connectez-vous au centre d’administration Microsoft Entra à l’aide de la combinaison de rôles appropriée.

Accédez à Identité>Surveillance et intégrité>Classeurs.

Sélectionnez le classeur Analyse des invites d’authentification dans la section Utilisation.

Sections du classeur

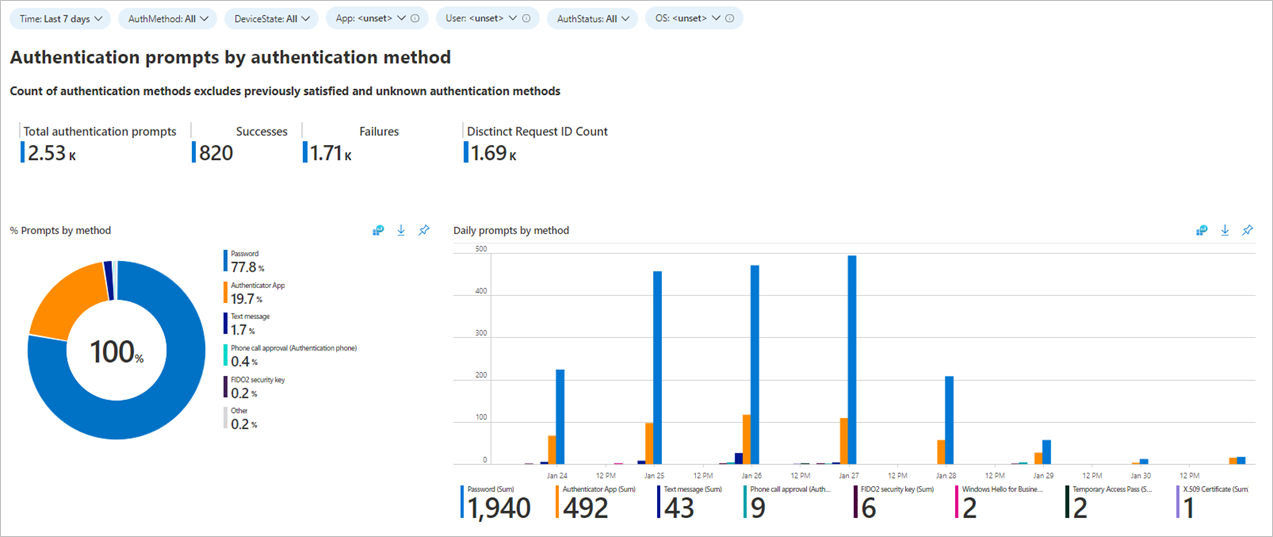

Ce classeur décompose les invites d’authentification par :

- Méthode

- État de l’appareil

- Application

- Utilisateur

- Statut

- Système d'exploitation

- Détails du processus

- Stratégie

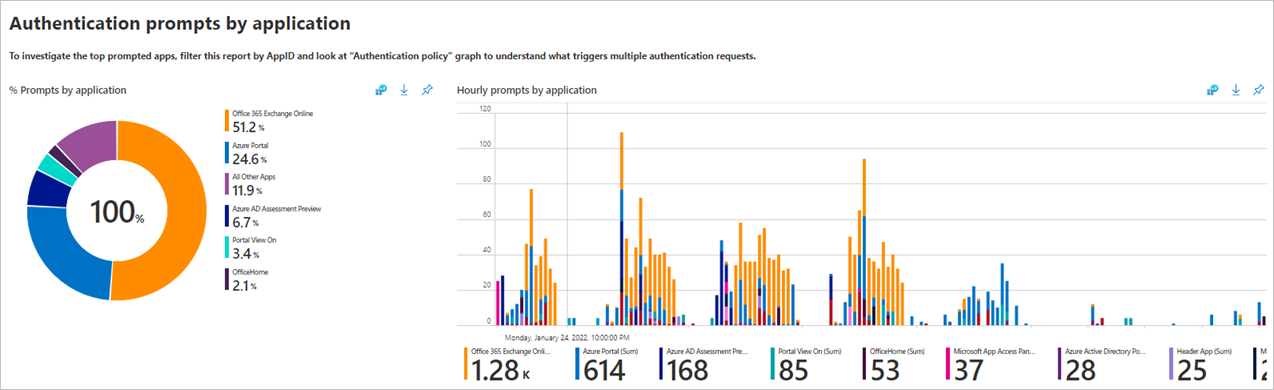

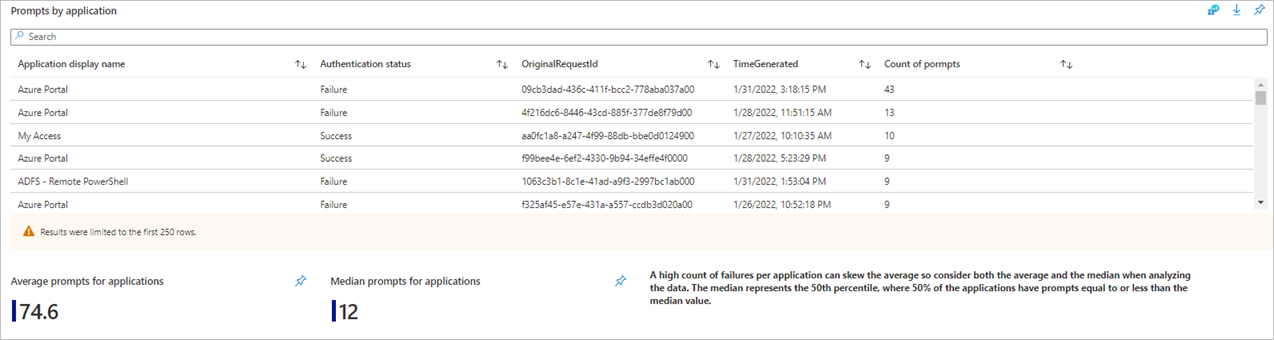

Dans de nombreux environnements, les applications les plus utilisées sont les applications de productivité métier. Tout ce qui n’est pas attendu doit être investigué. Les graphiques suivants affichent les invites d’authentification par application.

L’affichage de la liste des invites par application présente des informations supplémentaires, telles que des timestamps et des ID de requêtes qui facilitent les enquêtes.

En outre, vous obtenez une synthèse du nombre d’invites moyen et médian pour votre locataire.

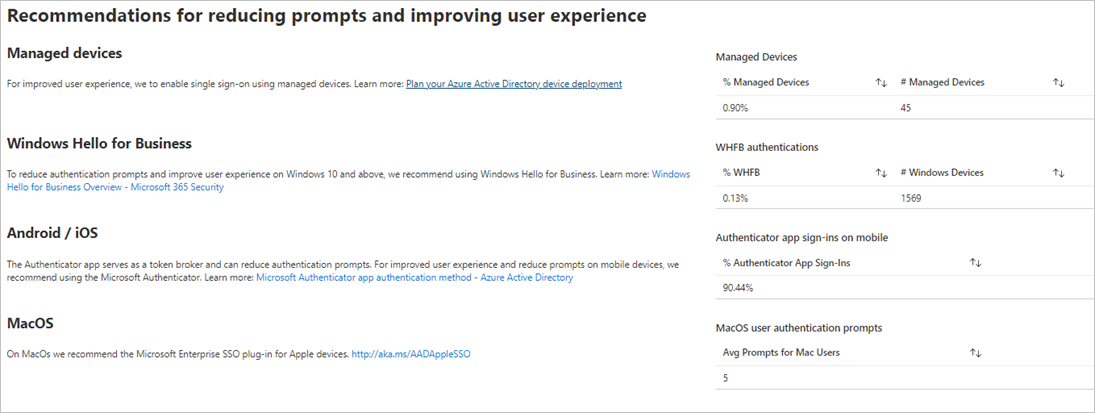

Ce classeur permet également de suivre les méthodes susceptibles d’améliorer l’expérience de vos utilisateurs et de réduire les invites et le pourcentage relatif.

Filtres

Tirez parti des filtres pour obtenir des vues plus précises des données :

Le filtrage d’un utilisateur spécifique qui a de nombreuses demandes d’authentification ou qui ne présente que des applications avec des échecs de connexion peut également entraîner des découvertes intéressantes pour continuer à résoudre le problème.

Bonnes pratiques

Si les données ne s’affichent pas ou semblent s’afficher de manière incorrecte, vérifiez que vous avez défini l’espace de travail Log Analytics et les abonnements sur les ressources appropriées.

Si les visuels prennent trop de temps à se charger, essayez de réduire le filtre de temps à 24 heures ou moins.

Pour en savoir plus sur les différentes stratégies qui affectent les invites MFA, consultez Optimiser les invites de réauthentification et comprendre la durée de vie de la session pour l'authentification multifacteur Microsoft Entra.

Pour savoir comment déplacer des utilisateurs de méthodes basées sur les télécommunications vers l’application Authenticator, consultez Guide pratique pour exécuter une campagne d’inscription afin de configurer Microsoft Authenticator - Application Microsoft Authenticator.