Utilisation de l’authentification moderne hybride avec Outlook pour iOS et Android

L’application Outlook pour iOS et Android est conçue comme la meilleure façon de découvrir Microsoft 365 ou Office 365 sur votre appareil mobile à l’aide des services Microsoft pour vous aider à trouver, planifier et hiérarchiser votre vie quotidienne et votre travail. Outlook fournit la sécurité, la confidentialité et le support dont vous avez besoin tout en protégeant les données d’entreprise via des fonctionnalités telles que l’accès conditionnel Microsoft Entra et les stratégies de protection des applications Intune. Les sections suivantes fournissent une vue d’ensemble de l’architecture d’authentification moderne hybride, des conditions préalables requises pour son déploiement et de la façon de déployer en toute sécurité Outlook pour iOS et Android pour les boîtes aux lettres exchange locales.

Architecture Microsoft Cloud pour les clients Exchange Server hybrides

Outlook pour iOS et Android est une application cloud. Cette caractéristique indique que votre expérience se compose d’une application installée localement et alimentée par un service sécurisé et évolutif s’exécutant dans le cloud Microsoft.

Pour les boîtes aux lettres Exchange Server, l’architecture d’Outlook pour iOS et Android est intégrée directement au cloud Microsoft, offrant aux clients davantage d’avantages tels que la sécurité, la confidentialité, la conformité intégrée et les opérations transparentes que Microsoft s’engage à utiliser dans le Centre de gestion de la confidentialité Microsoft et le Centre de gestion de la confidentialité Azure.

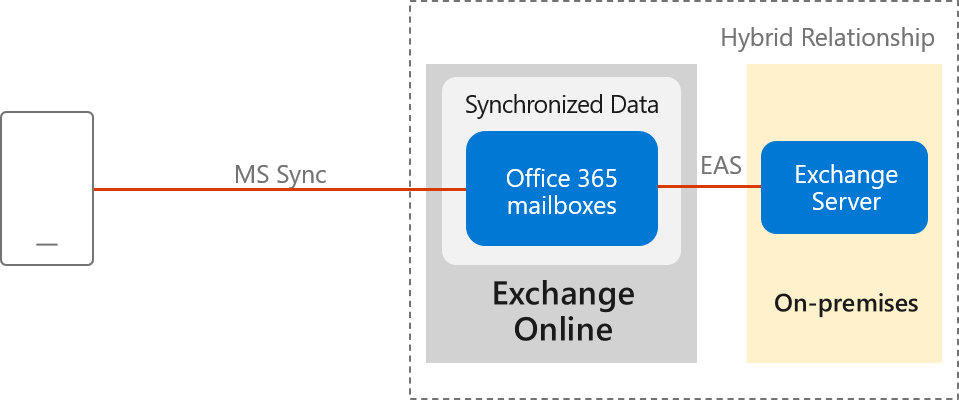

Dans l’architecture basée sur Microsoft 365 ou Office 365, Outlook pour iOS et Android utilise la technologie native de synchronisation Microsoft pour la synchronisation des données qui est protégée par une connexion sécurisée TLS de bout en bout, entre Microsoft 365 ou Office 365 et l’application.

La connexion Exchange ActiveSync (EAS) entre Exchange Online et l’environnement local permet la synchronisation des données locales des utilisateurs et inclut quatre semaines de courrier électronique, toutes les données de calendrier, toutes les données de contact et les status d’absence du bureau dans votre locataire Exchange Online. Ces données sont supprimées automatiquement de Exchange Online après 30 jours lorsque le compte est supprimé dans Microsoft Entra ID.

La synchronisation des données entre l'environnement local et Exchange Online se produit indépendamment du comportement de l'utilisateur. Cette indépendance garantit que nous pouvons envoyer rapidement de nouveaux messages aux appareils.

Le traitement des informations dans Microsoft Cloud offre des fonctionnalités avancées, comme la classification des e-mails dans la boîte de réception Prioritaire, une expérience personnalisée avec les applications Voyage et Calendrier et une vitesse de recherche améliorée. En traitant vos informations de manière intensive dans le cloud et en limitant les ressources requises des appareils des utilisateurs, vous profitez d'une application plus performante et plus stable. Enfin, il permet à Outlook de créer des fonctionnalités qui fonctionnent sur tous les comptes de messagerie, quelles que soient les fonctionnalités technologiques des serveurs sous-jacents (par exemple, différentes versions de Exchange Server, Microsoft 365 ou Office 365).

Plus précisément, cette nouvelle architecture confère les améliorations suivantes :

support Enterprise Mobility + Security : les clients peuvent tirer parti de Microsoft Enterprise Mobility + Security (EMS), y compris Microsoft Intune et Microsoft Entra ID P1 ou P2, pour activer les conditions l’accès et Intune stratégies de protection des applications, qui contrôlent et sécurisent les données de messagerie d’entreprise sur l’appareil mobile.

Entièrement optimisé par Microsoft Cloud : les données de boîte aux lettres locales sont synchronisées dans Exchange Online, ce qui offre les avantages de la sécurité, de la confidentialité, de la conformité et des opérations transparentes que Microsoft s’engage à effectuer dans le Centre de gestion de la confidentialité Microsoft.

OAuth protège les mots de passe des utilisateurs : Outlook utilise l’authentification moderne hybride (OAuth) pour protéger les informations d’identification des utilisateurs. L'authentification moderne hybride permet à Outlook d'accéder de manière sécurisée aux données Exchange sans toucher aux informations d'identification d'un utilisateur, ni les enregistrer. Lors de la connexion, l’utilisateur s’authentifie directement auprès d’une plateforme d’identité (Microsoft Entra ID ou un fournisseur d’identité local comme ADFS) et reçoit un jeton d’accès en retour, qui accorde à Outlook l’accès à la boîte aux lettres ou aux fichiers de l’utilisateur. Le service n’a accès au mot de passe de l’utilisateur à aucun moment.

ID d'appareil uniques fournis: chaque connexion à Outlook est inscrite de façon unique dans Microsoft Intune et peut ainsi être gérée comme une connexion unique.

Déverrouille les nouvelles fonctionnalités sur iOS et Android : cette mise à jour permet à l’application Outlook de tirer parti des fonctionnalités natives de Microsoft 365 ou Office 365 qui ne sont pas prises en charge dans Exchange en local aujourd’hui, telles que l’utilisation de la recherche Exchange Online complète et de la boîte de réception prioritaire. Ces fonctionnalités sont disponibles uniquement lors de l’utilisation d’Outlook pour iOS et Android.

Remarque

La gestion des appareils via le centre d’administration Exchange local (EAC) n’est pas possible. Pour cela, utilisez Intune.

Sécurité des données, accès et contrôles d’audit

Avec la synchronisation des données locales avec Exchange Online, les clients ont des questions sur la façon dont les données sont protégées dans Exchange Online. Le chiffrement dans le cloud Microsoft explique comment BitLocker est utilisé pour le chiffrement au niveau du volume. Le chiffrement de service avec la clé client Microsoft Purview est pris en charge dans l’architecture Outlook pour iOS et Android, mais notez que l’utilisateur doit disposer d’une licence Office 365 Entreprise E5 (ou des versions correspondantes de ces plans pour le secteur public ou l’éducation) pour qu’une stratégie de chiffrement soit affectée à l’aide de l’applet de commande set-mailuser.

Par défaut, les ingénieurs Microsoft n’ont aucun privilège administratif permanent et aucun accès permanent au contenu client dans Microsoft 365 ou Office 365. Les contrôles d’accès administratifs abordent le filtrage du personnel, les vérifications d’arrière-plan, Lockbox et Customer Lockbox, et bien plus encore.

La documentation sur les contrôles audités ISO sur l’assurance de service fournit les status de contrôles audités à partir des normes et réglementations de sécurité des informations globales que Microsoft 365 et Office 365 ont implémentées.

Flux de connexion

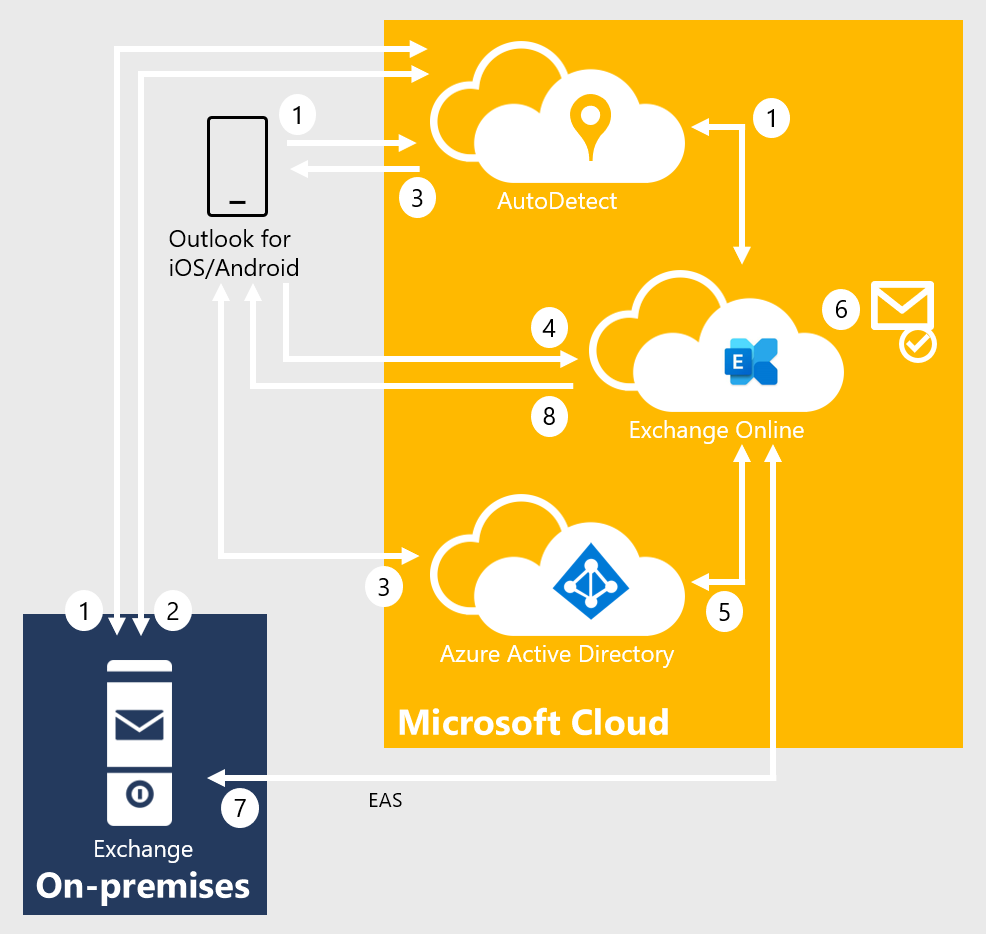

Quand Outlook pour iOS et Android est activé avec l’authentification moderne hybride, le flux de connexion se met en place de la manière suivante.

Quand l'utilisateur a entré son adresse e-mail, Outlook pour iOS et Android se connecte au service AutoDetect. AutoDetect détermine le type de boîte aux lettres en démarrant une requête de découverte automatique pour Exchange Online. Exchange Online détermine que la boîte aux lettres de l'utilisateur est locale et renvoie une redirection 302 à AutoDetect avec l'URL de découverte automatique locale. AutoDetect démarre une requête sur le service de découverte automatique local pour déterminer le point de terminaison ActiveSync de l’adresse e-mail. L’URL tentée localement est similaire à cet exemple :

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>.AutoDetect démarre une connexion à l’URL ActiveSync locale retournée à l’étape 1 ci-dessus avec un défi du porteur vide. Le défi de porteur vide indique à l’environnement ActiveSync local que le client prend en charge l’authentification moderne. L’environnement ActiveSync local renvoie une réponse de stimulation 401 et inclut l’en-tête WWW-Authenticate: Bearer. Dans l’en-tête WWW-Authenticate : Bearer se trouve la valeur authorization_uri qui identifie le point de terminaison Microsoft Entra qui doit être utilisé pour obtenir un jeton OAuth.

AutoDetect retourne le point de terminaison Microsoft Entra au client. Le client commence le flux de connexion et l’utilisateur reçoit un formulaire web (ou redirigé vers l’application Microsoft Authenticator) et peut entrer des informations d’identification. Selon la configuration de l’identité, ce processus peut ou non impliquer une redirection d’un point de terminaison fédéré vers un fournisseur d’identité local. Enfin, le client obtient une paire de jetons d'accès-actualisation, intitulée AT1/RT1. Ce jeton d'accès est étendu au client Outlook pour iOS et Android avec une audience du point de terminaison Exchange Online.

Outlook pour iOS et Android établit une connexion à Exchange Online et émet une demande d’approvisionnement qui inclut le jeton d’accès de l’utilisateur (AT1) et le point de terminaison ActiveSync local.

L’API d’approvisionnement MRS dans Exchange Online utilise AT1 comme entrée et obtient une deuxième paire de jetons d’accès et d’actualisation (nommée AT2/RT2) pour accéder à la boîte aux lettres locale via un appel de la part d’Active Directory. Ce deuxième jeton d'accès est étendu au client Exchange Online et à une audience du point de terminaison d'espace de noms ActiveSync local.

Si la boîte aux lettres n’est pas provisionnée, l’API d’approvisionnement crée une boîte aux lettres.

L’API d’approvisionnement MRS établit une connexion sécurisée au point de terminaison ActiveSync local et synchronise les données de messagerie de l’utilisateur à l’aide du jeton d’accès AT2 comme mécanisme d’authentification. RT2 est utilisé régulièrement pour générer un nouvel AT2 afin que les données puissent être synchronisées en arrière-plan sans intervention de l’utilisateur.

Les données sont retournées au client.

Exigences techniques et critères de licence

L’architecture de l’authentification moderne hybride comporte les exigences techniques suivantes :

Remarque

Les comptes locaux qui tirent parti de l’authentification moderne hybride avec Outlook Mobile ne sont pas pris en charge avec Office 365 locataires de la communauté et de la défense du gouvernement des États-Unis, les locataires Office 365 Allemagne et Office 365 Chine gérés par les locataires 21Vianet.

Configuration de l'environnement Exchange local:

Exchange Server mise à jour cumulative 1 (CU1) 2019 ou ultérieure, Exchange Server mise à jour cumulative 8 (CU8) 2016 ou ultérieure, ou Exchange Server 2013 CU19 ou version ultérieure sur tous les serveurs Exchange. Dans les déploiements hybrides (Exchange et Exchange Online locaux) ou dans les organisations qui utilisent Archivage Exchange Online (EOA) avec leur déploiement Exchange local, vous devez déployer la mise à jour cumulative la plus récente ou une cu avant la version la plus récente.

Tous les serveurs Exchange 2007 ou Exchange 2010 doivent être supprimés de l'environnement. Ces versions d’Exchange ne sont pas prises en charge standard et ne fonctionnent pas avec Outlook géré par Intune pour iOS et Android. Dans cette architecture, Outlook pour iOS et Android utilise OAuth comme mécanisme d'authentification. L’une des modifications de configuration locales qui se produisent active le point de terminaison OAuth sur le cloud Microsoft en tant que point de terminaison d’autorisation par défaut. Lorsque ce changement est effectué, les clients peuvent commencer à négocier l'utilisation de OAuth. Étant donné que cette modification couvre l’ensemble du organization, les boîtes aux lettres Exchange 2010 devant Exchange 2013 ou 2016 pensent à tort qu’elles peuvent effectuer OAuth (elles ne peuvent pas) et se retrouvent dans un état déconnecté (Exchange 2010 ne prend pas en charge OAuth en tant que mécanisme d’authentification).

Synchronisation Active Directory Synchronisation Active Directory de l’ensemble de l’annuaire de destinataires de messagerie local avec Microsoft Entra ID, via Microsoft Entra Connect. Si vous avez Microsoft Entra filtrage d’applications et d’attributs activé dans la configuration Microsoft Entra Connect, vérifiez que les applications suivantes sont sélectionnées :

- Office 365 ProPlus

- Exchange Online

- Azure RMS

- Intune

Si vous n’avez pas activé Microsoft Entra filtrage d’applications et d’attributs dans la configuration Microsoft Entra Connect, toutes les applications requises sont déjà sélectionnées par défaut.

Importante

Outlook pour iOS et Android utilise la liste d’adresses globale Exchange Online du locataire pour les boîtes aux lettres locales qui tirent parti de l’authentification moderne hybride. Si tous les destinataires de courrier ne sont pas synchronisés dans Microsoft Entra ID, les utilisateurs rencontrent des problèmes de flux de messagerie.

Configuration hybride d'Exchange: une relation hybride complète doit exister entre l'environnement Exchange local et Exchange Online.

Un Microsoft 365 ou Office 365 organization hybride est configuré dans une configuration hybride complète à l’aide du mode topologie hybride Classique Exchange et est configuré comme spécifié dans l’Assistant Déploiement Exchange.

Remarque

L’authentification moderne hybride n’est pas prise en charge avec l’agent hybride.

Nécessite un organization Microsoft 365 ou Office 365 Entreprise, Professionnel ou Éducation.

Les données de boîte aux lettres locales sont synchronisées dans la même région de centre de données où Microsoft 365 ou Office 365 organization est configuré ou dans la région du centre de données définie dans le PreferredDataLocation du compte. Pour plus d’informations sur l’emplacement où se trouvent les données Microsoft 365 et Office 365, visitez le Centre de gestion de la confidentialité Microsoft. Pour plus d’informations sur PreferredDataLocation, consultez Fonctionnalités multigéographiques.

Les noms d’hôte d’URL externes pour Exchange ActiveSync et la découverte automatique doivent être publiés en tant que principaux de service pour Microsoft Entra ID via l’Assistant Configuration hybride.

Les espaces de noms AutoDiscover et Exchange ActiveSync doivent être accessibles à partir d’Internet et ne peuvent pas être traités par une solution de pré-authentification.

Vérifiez que le déchargement SSL ou TLS n’est pas utilisé entre l’équilibreur de charge et vos serveurs Exchange, car cette configuration affecte l’utilisation du jeton OAuth. Le pontage SSL et TLS (arrêt et rechiffrement) est pris en charge.

configuration Intune : les déploiements Intune autonomes et de cogestion sont pris en charge (Mobilité et sécurité de base pour Microsoft 365 n’est pas pris en charge).

Licences Microsoft 365 et Office 365 :

- Outlook pour iOS et Android est gratuit pour l’utilisation par les consommateurs à partir de l’App Store iOS et de Google Play. Toutefois, les utilisateurs commerciaux ont besoin d’un abonnement Microsoft 365 ou Office 365 qui inclut les applications de bureau Office : Microsoft 365 Apps entreprise, Microsoft 365 Business Standard, Applications Microsoft 365 pour les grandes entreprises, Office 365 Entreprise E3, Office 365 Entreprise E5, ou les versions correspondantes de ces plans pour le secteur public ou l’éducation. Les utilisateurs commerciaux disposant des abonnements suivants sont autorisés à utiliser l’application mobile Outlook sur les appareils avec des écrans intégrés de 10,1 pouces ou moins en diagonale : Office 365 Entreprise E1, Office 365 F1, Office 365 A1, Microsoft 365 Business Basic et si vous n’avez qu’une Exchange Online licence (sans Office). Si vous disposez uniquement d’une licence Exchange locale (Exchange Server), vous n’êtes pas autorisé à utiliser l’application.

- L’utilisation de fonctionnalités de Exchange Online avancées (par exemple, chiffrement de service avec clé client ou fonctionnalités multigéographiques) nécessite que l’utilisateur local se voit attribuer la licence d’abonnement Office 365 ou Microsoft 365 applicable dans le centre de Administration Microsoft 365.

Pour plus d’informations sur l’attribution d’une licence, consultez Ajouter des utilisateurs individuellement ou en bloc.

Gestion des licences EMS: chaque utilisateur de l'environnement local doit disposer de l'une des licences suivantes :

- Intune autonome + Microsoft Entra ID P1 ou P2 ou Microsoft Entra ID P1 ou P2

- Enterprise Mobility + Security E3, Enterprise Mobility + Security E5

Étapes d’implémentation

Pour implémenter l’authentification moderne hybride dans votre organisation, suivez les procédures détaillées dans les sections suivantes :

- Créer une stratégie d'accès conditionnel

- Créer une stratégie de protection des applications Intune

- Activer l'authentification moderne hybride

Créer une stratégie d’accès conditionnel

Quand une organisation décide de standardiser les méthodes d’accès aux données Exchange (avec Outlook pour iOS et Android comme seule application de messagerie utilisée par les utilisateurs finaux), les administrateurs peuvent configurer une stratégie d’accès conditionnel qui bloque les autres méthodes d’accès mobile. Outlook pour iOS et Android s’authentifie via l’objet d’identité Microsoft Entra, puis se connecte à Exchange Online. Par conséquent, vous devez créer Microsoft Entra stratégies d’accès conditionnel pour restreindre la connectivité des appareils mobiles aux Exchange Online. Pour effectuer cette tâche, vous avez besoin de deux stratégies d’accès conditionnel, chacune ciblant tous les utilisateurs potentiels. Pour plus d’informations sur la création de ces stratégies, consultez Accès conditionnel : Exiger des applications clientes approuvées ou une stratégie de protection des applications.

Suivez les étapes décrites dans Exiger des applications clientes approuvées ou une stratégie de protection des applications avec des appareils mobiles. Cette stratégie autorise Outlook pour iOS et Android, mais empêche OAuth et l’authentification de base Exchange ActiveSync clients mobiles de se connecter à Exchange Online.

Remarque

Cette stratégie garantit que les utilisateurs mobiles peuvent accéder à tous les points de terminaison Office à l’aide des applications applicables.

Suivez les étapes décrites dans Bloquer l’Exchange ActiveSync sur tous les appareils, ce qui empêche les clients Exchange ActiveSync utilisant l’authentification de base sur des appareils non mobiles de se connecter à Exchange Online.

Les stratégies ci-dessus utilisent le contrôle d’octroi Exiger la stratégie de protection des applications, qui garantit qu’une stratégie de protection des applications Intune est appliquée au compte associé dans Outlook pour iOS et Android avant d’accorder l’accès. Si l’utilisateur n’est pas affecté à une stratégie de protection des applications Intune, n’a pas de licence pour Intune ou si l’application n’est pas incluse dans la stratégie de protection des applications Intune, la stratégie empêche l’utilisateur d’obtenir un jeton d’accès et d’accéder aux données de messagerie.

Enfin, suivez Bloquer l’authentification héritée avec Microsoft Entra l’accès conditionnel pour bloquer l’authentification héritée pour d’autres protocoles Exchange sur les appareils iOS et Android. Cette stratégie doit cibler uniquement l’application cloud Microsoft 365 ou Office 365 Exchange Online et les plateformes d’appareils iOS et Android. Cette approche garantit que les applications mobiles utilisant les services web Exchange, les protocoles IMAP4 ou POP3 avec l’authentification de base ne peuvent pas se connecter à Exchange Online.

Importante

Pour recourir à des stratégies d'accès conditionnel basées sur l'application, l'application Microsoft Authenticator doit être installée sur les appareils iOS. Pour les appareils Android, l’application Portail d'entreprise Intune est obligatoire. Pour en savoir plus, consultez l'article Accès conditionnel basé sur l'application avec Intune.

Pour empêcher d’autres clients d’appareils mobiles (tels que le client de messagerie natif inclus dans le système d’exploitation mobile) de se connecter à votre environnement local (qui s’authentifie via l’authentification de base auprès de Active Directory local) :

Vous pouvez utiliser les règles d’accès aux appareils mobiles Exchange intégrées et empêcher tous les appareils mobiles de se connecter en définissant la commande suivante dans Exchange Management Shell :

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

Remarque

La commande peut avoir un impact sur les utilisateurs qui se connectent à Exchange en local avec leurs appareils mobiles.

Créer une stratégie de protection des applications Intune

Une fois l’authentification moderne hybride activée, tous les utilisateurs mobiles locaux peuvent utiliser Outlook pour iOS et Android à l’aide de l’architecture basée sur Microsoft 365 ou Office 365. Par conséquent, il est important de protéger les données d'entreprise à l'aide d'une stratégie de protection des applications Intune.

Créez des stratégies de protection des applications Intune pour iOS et Android en suivant les étapes décrites dans l'article Guide pratique de gestion et affectation des stratégies de protection des applications. Au minimum, chaque stratégie doit remplir les conditions suivantes :

Elles incluent toutes les applications mobiles Microsoft, telles que Word, Excel ou PowerPoint, car cette inclusion garantit que les utilisateurs peuvent accéder aux données d’entreprise et les manipuler dans n’importe quelle application Microsoft de manière sécurisée.

Elles doivent imiter les fonctionnalités de sécurité fournies par Exchange pour les appareils mobiles, notamment :

- Demande du code confidentiel d'accès (avec les paramètres Sélectionner le type, Longueur du code PIN, Autoriser un code PIN simple, Autoriser une empreinte digitale)

- Chiffrement des données de l'application

- Blocage des applications gérées sur les appareils « jailbreakés » et rootés

Ils sont attribués à tous les utilisateurs. Cette attribution large garantit que tous les utilisateurs sont protégés, qu’ils utilisent Ou non Outlook pour iOS et Android.

En plus des exigences de stratégie minimales ci-dessus, vous devez envisager de déployer des paramètres de stratégie de protection avancés tels que Restreindre couper, copier et coller avec d’autres applications pour empêcher davantage la fuite de données d’entreprise. Pour en savoir plus sur les paramètres disponibles, consultez les articles Paramètres de la stratégie de protection des applications Android dans Microsoft Intune et Paramètres de stratégie de protection d'application iOS.

Importante

Pour appliquer les stratégies de protection des applications Intune pour les applications des appareils Android non inscrits dans Intune, l'utilisateur doit également installer le portail d'entreprise Intune. Pour plus d’informations, consultez Paramètres de stratégie de protection des applications Android dans Microsoft Intune.

Activer l'authentification moderne hybride

Si vous n’avez pas activé l’authentification moderne hybride, passez en revue les conditions préalables décrites dans Vue d’ensemble de l’authentification moderne hybride et conditions préalables à son utilisation avec des serveurs Skype Entreprise locaux et Exchange. Une fois les conditions préalables remplies, effectuez les étapes décrites dans Comment configurer Exchange Server localement pour utiliser l’authentification moderne hybride.

Créez une règle d’autorisation d’accès d’appareil local Exchange pour permettre à Exchange Online de se connecter à votre environnement local à l’aide du protocole ActiveSync :

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}Remarque

La gestion des appareils via le centre d’administration Exchange local n’est pas possible. Pour cela, utilisez Intune.

Créez une règle d’accès d’appareil exchange local qui empêche les utilisateurs de se connecter à l’environnement local avec Outlook pour iOS et Android avec l’authentification de base via le protocole Exchange ActiveSync :

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel BlockRemarque

Une fois cette règle créée, Outlook pour iOS et Android avec les utilisateurs de l’authentification de base sont bloqués.

Vérifiez que votre Exchange ActiveSync maxRequestLength local est configuré pour correspondre à maxSendSize/MaxReceiveSize de votre configuration de transport :

- Chemin:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - Propriété:

maxRequestLength - Valeur : définie dans la taille de la base de connaissances (10 Mo est 10240, par exemple)

- Chemin:

Fonctionnalités clientes non prises en charge

Les fonctionnalités suivantes ne sont pas prises en charge pour les boîtes aux lettres locales utilisant l’authentification moderne hybride avec Outlook pour iOS et Android.

- Synchronisation du dossier Brouillons et des Brouillons

- Affichage de plus de quatre semaines de courrier électronique à l’aide du lien « Charger plus de messages » en bas de la liste des messages

- Accès au calendrier partagé et accès délégué au calendrier

- Accès aux données de boîte aux lettres partagée et déléguée

- Temps de départ de Cortana / Temps de trajet

- Lieux de réunion enrichis

- Gestion des tâches avec Microsoft To Do

- Compléments

- Calendriers intéressants

- Lire mes e-mails

- Étiquetage de confidentialité

- S/MIME

- Planifier l’envoi

Les fonctionnalités suivantes sont uniquement prises en charge lorsque l’infrastructure locale utilise Exchange Server 2016 et versions ultérieures :

- Pièces jointes de calendrier

FAQ sur le flux de connexion

Q: La stratégie de sécurité de mon organisation exige que les connexions entrantes Internet soient limitées aux adresses IP ou aux noms de domaine complets (FQDN) approuvés. Cette configuration est-elle possible avec cette architecture ?

R: Microsoft recommande que les points de terminaison locaux pour les protocoles ActiveSync et découverte automatique soient ouverts et accessibles sur Internet sans aucune restriction. Dans certaines situations, cela peut ne pas être possible. Par exemple, si vous êtes en période de coexistence avec une autre solution de gestion unifiée des points de terminaison (UEM) tierce, vous pouvez placer des restrictions sur le protocole ActiveSync afin d’empêcher les utilisateurs de contourner la solution UEM pendant que vous migrez vers Intune et Outlook pour iOS et Android. Si des restrictions doivent être imposées à votre pare-feu local ou à vos appareils de passerelle Edge, Microsoft vous recommande de filtrer les points de terminaison des FQDN. Si les points de terminaison FQDN ne peuvent pas être utilisés, filtrez sur les adresses IP. Assurez-vous que les sous-réseaux IP et noms de domaine complets suivants sont inclus dans votre liste d’autorisation :

Tous les noms de domaine complets et plages de sous-réseaux IP Exchange Online définis dans Plus de points de terminaison non inclus dans le service Web Adresse IP et URL Microsoft 365 ou Office 365.

Les noms de domaine complets et les plages de sous-réseaux IP de détection automatique définis dans Points de terminaison supplémentaires non inclus dans le service Web Adresse IP et URL Microsoft 365 ou Office 365. Ces sous-réseaux IP et noms de domaine complets sont requis, car le service de détection automatique établit des connexions à l’infrastructure locale.

Tous les noms de domaine complets des applications mobiles Outlook iOS et Android et Office, tels que définis dans Microsoft 365 et Office 365 URL et plages d’adresses IP.

Q : Mon organization utilise actuellement une solution UEM tierce pour contrôler la connectivité des appareils mobiles. L’exposition de l’espace de noms Exchange ActiveSync sur Internet permet aux utilisateurs de contourner la solution UEM tierce pendant la période de coexistence. Comment puis-je éviter cette situation ?

R: Il existe trois solutions possibles pour résoudre ce problème :

- Implémentez des règles d'accès à des appareils mobiles Exchange pour contrôler les appareils qui sont autorisés à se connecter.

- Certaines solutions UEM tierces s’intègrent aux règles d’accès aux appareils mobiles Exchange, bloquant l’accès non approuvé, tout en ajoutant des appareils approuvés dans la propriété ActiveSyncAllowedDeviceIDs de l’utilisateur.

- Implémentez les restrictions IP à l'espace de noms Exchange ActiveSync.

Q : Puis-je utiliser Azure ExpressRoute pour gérer le trafic entre Microsoft Cloud et mon environnement local ?

R: Pour vous connecter à Microsoft Cloud, vous avez besoin d'une connexion Internet. Microsoft recommande d’exposer la découverte automatique et les Exchange ActiveSync directement sur Internet. Pour plus d’informations, voir Principes de connectivité réseau microsoft 365 et Office 365. Toutefois, Azure ExpressRoute est pris en charge pour les scénarios hybrides Exchange. Pour plus d’informations, consultez Azure ExpressRoute pour Microsoft 365 et Office 365.

Avec ExpressRoute, il n’y a pas d’espace IP privé pour les connexions ExpressRoute, ni de résolution DNS « privée ». Tout point de terminaison que votre entreprise souhaite utiliser sur ExpressRoute doit être résolu dans un DNS public. Si ce point de terminaison est résolu en une adresse IP contenue dans les préfixes publiés associés au circuit ExpressRoute (votre entreprise doit configurer ces préfixes dans le Portail Azure lorsque vous activez le peering Microsoft sur la connexion ExpressRoute), la connexion sortante de Exchange Online vers votre environnement local est routée via le circuit ExpressRoute. Votre entreprise doit s’assurer que le trafic de retour associé à ces connexions passe par le circuit ExpressRoute (en évitant le routage asymétrique).

Importante

Étant donné qu’Outlook pour Android, iOS et Mac ne peuvent pas prendre en charge Azure ExpressRoute (et les clients de messagerie natifs mobiles), nous vous déconseillons d’utiliser Azure ExpressRoute si vous envisagez d’accéder à votre messagerie sur un appareil mobile ou Mac. Cela est dû au fait qu’il ne peut pas y avoir de chevauchement entre l’espace IP public publié pour Microsoft sur le circuit ExpressRoute et l’espace IP public publié sur vos circuits Internet.

Q : Étant donné que seules quatre semaines de données de message sont synchronisées avec Exchange Online, cela signifie-t-il que les requêtes de recherche exécutées dans Outlook pour iOS et Android ne peuvent pas retourner d’informations au-delà des données disponibles sur l’appareil local ?

R : Lorsqu’une requête de recherche est effectuée dans Outlook pour iOS et Android, les éléments qui correspondent à la requête de recherche sont retournés s’ils se trouvent sur l’appareil. Par ailleurs, la requête de recherche est transmise à l'environnement Exchange local via Exchange Online. L'environnement Exchange local exécute la requête de recherche auprès de la boîte aux lettres locale et renvoie le résultat à Exchange Online, qui relaie les résultats au client. Les résultats de la requête locale sont stockés dans Exchange Online pendant un jour avant d'être supprimés.

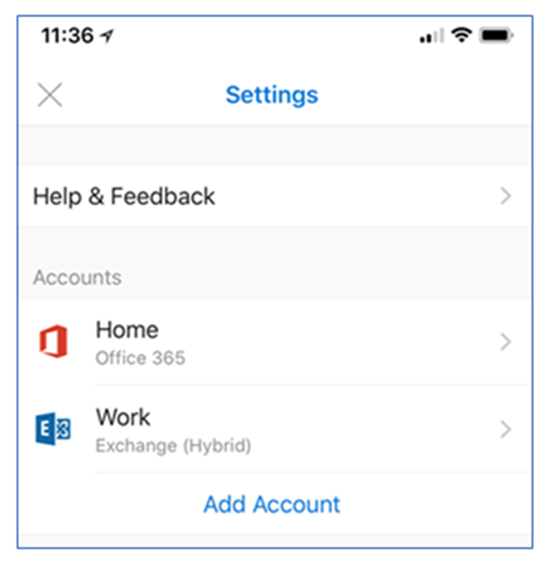

Q: Comment savoir si le compte de courrier est correctement ajouté dans Outlook pour iOS et Android ?

R : Les boîtes aux lettres locales ajoutées via l’authentification moderne hybride sont étiquetées exchange (hybride) dans les paramètres de compte dans Outlook pour iOS et Android, comme dans l’exemple suivant :

FAQ sur l’authentification

Q : Quelles sont les configurations d’identité prises en charge avec l’authentification moderne hybride et Outlook pour iOS et Android ?

R : Les configurations d’identité suivantes avec Microsoft Entra ID sont prises en charge avec l’authentification moderne hybride :

- Identité fédérée avec n’importe quel fournisseur d’identité local pris en charge par Microsoft Entra ID

- Synchronisation de hachage de mot de passe via Microsoft Entra Connect

- Authentification directe via Microsoft Entra Connect

Q: Quel mécanisme d'authentification est utilisé pour Outlook pour iOS et Android ? Les informations d’identification sont-elles stockées dans Microsoft 365 ou Office 365 ?

R : Consultez Configuration de compte avec authentification moderne dans Exchange Online.

Q: Est-ce qu'Outlook pour iOS et Android et d'autres applications mobiles Microsoft Office prennent en charge l'authentification unique ?

R : Consultez Configuration de compte avec authentification moderne dans Exchange Online.

Q: Quelle est la durée de vie des jetons générés et utilisés par la bibliothèque ADAL dans Outlook pour iOS et Android ?

R : Consultez Configuration de compte avec authentification moderne dans Exchange Online.

Q: Qu'advient-il du jeton d'accès quand le mot de passe d'un utilisateur est modifié ?

R : Consultez Configuration de compte avec authentification moderne dans Exchange Online.

Q: L'utilisateur peut-il contourner la détection automatique quand il ajoute son compte à Outlook pour iOS et Android ?

R: Oui, un utilisateur peut contourner la détection automatique à tout moment et configurer manuellement la connexion à l'aide de l'authentification de base via le protocole Exchange ActiveSync. Pour vous assurer que l’utilisateur n’établit pas de connexion à votre environnement local via un mécanisme qui ne prend pas en charge les stratégies d’accès conditionnel Microsoft Entra ou de protection des applications Intune, l’administrateur Exchange local doit configurer une règle d’accès aux appareils Exchange qui bloque la connexion ActiveSync. Pour effectuer cette tâche, tapez la commande suivante dans Exchange Management Shell :

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

Q : Que se passe-t-il lorsqu’un organization passe de l’authentification de base avec Outlook pour iOS et Android à l’authentification moderne hybride ?

R : Une fois qu’une organization active l’authentification moderne hybride en suivant les étapes d’implémentation ci-dessus, les utilisateurs finaux doivent supprimer leur profil de compte existant dans Outlook pour iOS et Android, car le profil utilise l’authentification de base. Les utilisateurs finaux peuvent ensuite créer un profil qui utilise l’authentification moderne hybride.

Résolution des problèmes

Cette section décrit les problèmes ou erreurs les plus courants liés aux boîtes aux lettres locales utilisant l’authentification moderne hybride avec Outlook pour iOS et Android.

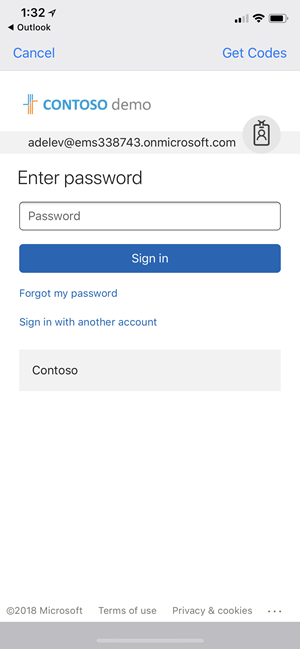

Découverte automatique et ActiveSync

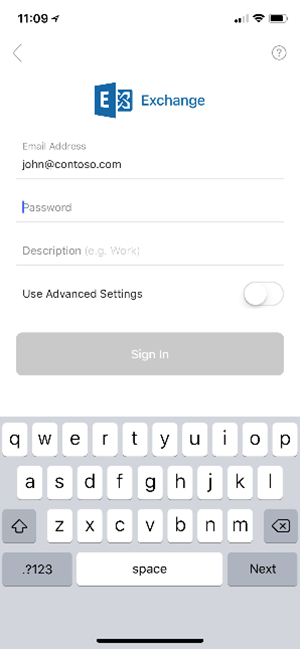

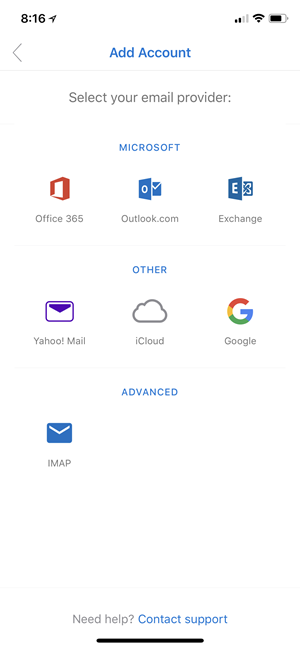

Lors de la création du profil, une boîte de dialogue d’authentification moderne similaire à celle de la capture d’écran suivante doit s’afficher à l’utilisateur :

Si, au lieu de cela, l’utilisateur se voit présenter l’une des boîtes de dialogue suivantes, il y a un problème avec les points de terminaison locaux de découverte automatique ou ActiveSync.

Voici un exemple d’un utilisateur qui se voit présenter l’expérience héritée de l’authentification de base Exchange ActiveSync :

Voici un exemple de ce que voient les utilisateurs lorsque la détection automatique n’est pas en mesure de découvrir la configuration des boîtes aux lettres locales des utilisateurs.

Dans les deux scénarios, vérifiez que votre environnement local est correctement configuré. Pour effectuer cette tâche : à partir de la galerie TechNet, téléchargez et exécutez le script de validation de la configuration de l’authentification moderne hybride pour Outlook pour iOS et Android.

Lorsque vous examinez la sortie du script, vous devez voir la sortie suivante de la découverte automatique :

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

Le point de terminaison ActiveSync local doit retourner la réponse suivante, où l’en-tête WWW-Authenticate inclut un authorization_uri :

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

Si les réponses AutoDiscover ou ActiveSync ne sont pas similaires aux exemples ci-dessus, vous pouvez examiner les causes suivantes pour être les causes possibles :

Si le point de terminaison de découverte automatique n’est pas accessible, il est probable qu’il y ait un problème de configuration de pare-feu ou d’équilibreur de charge (par exemple, les restrictions IP sont configurées et les plages d’adresses IP requises ne sont pas présentes). En outre, il peut y avoir un appareil devant Exchange nécessitant une pré-authentification pour accéder au point de terminaison de découverte automatique.

Si le point de terminaison de découverte automatique ne retourne pas l’URL correcte, il y a un problème de configuration avec la valeur ExternalURL de l’annuaire virtuel ActiveSync.

Si le point de terminaison ActiveSync n’est pas accessible, il y a un problème de configuration de pare-feu ou d’équilibreur de charge. Là encore, les restrictions IP sont configurées et les plages d’adresses IP requises ne sont pas présentes. En outre, il peut y avoir un appareil devant Exchange nécessitant une pré-authentification pour accéder au point de terminaison ActiveSync.

Si le point de terminaison ActiveSync ne contient pas de valeur authorization_uri, vérifiez que le serveur d’authentification EvoSTS est configuré comme point de terminaison par défaut à l’aide d’Exchange Management Shell :

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointSi le point de terminaison ActiveSync ne contient pas d’en-tête WWW-Authenticate, un appareil devant Exchange peut répondre à la requête.

Problèmes de synchronisation du client

Il existe quelques scénarios qui peuvent entraîner l’obsolescence des données dans Outlook pour iOS et Android. En règle générale, cette condition de données est due à un problème avec le deuxième jeton d’accès (le jeton utilisé par MRS dans Exchange Online pour synchroniser les données avec l’environnement local). Les deux raisons les plus courantes de ce problème sont les suivantes :

- Déchargement SSL/TLS en local.

- Problèmes de métadonnées de certificat EvoSTS.

Avec le déchargement SSL/TLS, des jetons sont émis pour un URI spécifique et cette valeur inclut la valeur de protocole (« https:// »). Lorsque l’équilibreur de charge décharge SSL/TLS, la requête reçue par Exchange arrive via HTTP, ce qui entraîne une incompatibilité de revendication en raison de la valeur du protocole http://. L’exemple suivant illustre un en-tête de réponse à partir d’une trace Fiddler :

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

Comme indiqué ci-dessus dans la section Conditions techniques et de licence, le déchargement SSL/TLS n’est pas pris en charge pour les flux OAuth.

Pour les métadonnées de certificat EvoSTS, les métadonnées de certificat utilisées par EvoSTS sont parfois mises à jour dans Microsoft 365 ou Office 365. La boîte aux lettres d’arbitrage exchange locale qui a la fonctionnalité organization « OrganizationCapabilityManagement » est chargée de détecter les modifications et de mettre à jour les métadonnées correspondantes localement ; ce processus s’exécute toutes les huit heures.

Les administrateurs Exchange peuvent trouver cette boîte aux lettres en exécutant l’applet de commande suivante à l’aide d’Exchange Management Shell :

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

Sur le serveur hébergeant la base de données pour la boîte aux lettres d’arbitrage OrganizationCapabilityManagement, passez en revue les journaux des événements d’application pour les événements dont la source est MSExchange AuthAdmin. Les événements doivent vous indiquer si Exchange peut actualiser les métadonnées. Si les métadonnées sont obsolètes, vous pouvez les actualiser manuellement avec cette applet de commande :

Set-AuthServer EvoSts -RefreshAuthMetadata

Vous pouvez également créer une tâche planifiée qui exécute la commande ci-dessus toutes les 24 heures.

statistiques Exchange Online

Vous pouvez utiliser les applets de commande Exchange Online suivantes pour afficher des informations statistiques pour chaque boîte aux lettres locale synchronisée.

Tout d’abord, obtenez l’emplacement de la boîte aux lettres locale synchronisée dans le locataire, en spécifiant l’identité de la boîte aux lettres locale (par exemple,

jane@contoso.com).$m = Get-MailboxLocation <identity>Pour afficher les statistiques relatives aux boîtes aux lettres, utilisez

Get-MailboxStatistics $m.idPour afficher les statistiques des appareils mobiles (par exemple, quand Outlook pour iOS et Android sont synchronisés pour la dernière fois avec Exchange Online), utilisez

Get-MobileDeviceStatistics -Mailbox $m.id

Pour plus d’informations, consultez Get-MailboxStatistics et Get-MobileDeviceStatistics.

Autres problèmes

D’autres problèmes peuvent empêcher l’authentification moderne hybride de fonctionner correctement. Pour plus d’informations, consultez la section résolution des problèmes dans Annonce de l’authentification moderne hybride pour Exchange Sur site.