Déployer la zone d’atterrisage Azure pour les associations

La zone d’atterrissage Azure pour les associations est une base préconfigurée et évolutive pour la gestion de l’infrastructure cloud dans les associations. Elle fournit un modèle pour la configuration des principaux services Azure, tels que le réseau, la gestion, l’identité et la sécurité. Elle garantit que les ressources cloud sont gérées de manière efficace et gouvernées de manière sécurisée dès le départ. Sa conception simple offre aux associations un moyen de déployer rapidement des environnements cloud qui s’alignent sur les meilleures pratiques en matière d’évolutivité, de sécurité et de conformité.

La zone d’atterrisage Azure pour les associations offre une configuration complète qui comprend les structures de groupe de gestion, l’application de stratégies, la journalisation, la surveillance et la connectivité réseau. Elle intègre des fonctionnalités de sécurité telles que Microsoft Defender pour le Cloud, des services de sauvegarde et de reprise après sinistre et Azure Key Vault pour la gestion des secrets. En déployant la zone d’atterrissage, vous obtenez une base sécurisée et évolutive pour vos ressources Azure, ce qui vous permet de vous concentrer sur la fourniture de vos services critiques tout en bénéficiant d’une gouvernance solide et d’une efficacité opérationnelle.

Suivre les étapes de cet article pour déployer la zone d’atterrissage Azure pour les associations à l’aide des modèles Resource Manager Azure (modèles ARM). Dans ce déploiement, vous configurez les éléments de l’infrastructure de base tels que les groupes de gestion, l’analyse des journaux, la mise en réseau, la sécurité Azure, etc.

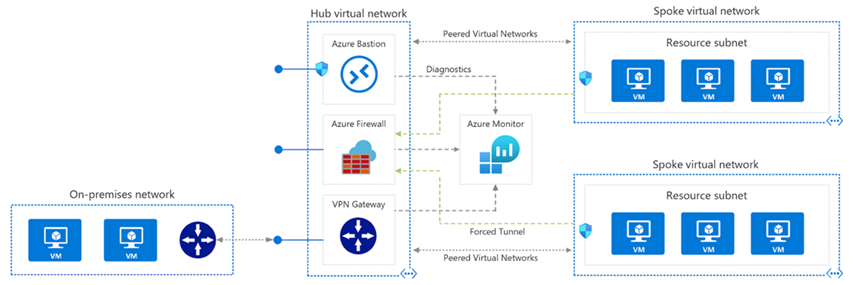

Cette image est un diagramme réseau montrant un déploiement réseau en étoile pour la gestion des identités et l’abonnement à la connectivité.

Ces instructions vous aident à déployer avec succès une zone d’atterrissage Azure adaptée pour les associations, qui offre une plateforme évolutive et sécurisée pour la gestion des ressources et des charges de travail. Les autorisations élevées vous permettent de configurer des éléments essentiels tels que les groupes de gestion, la topologie du réseau et les paramètres de sécurité.

Groupe de gestion et organisation d’abonnement

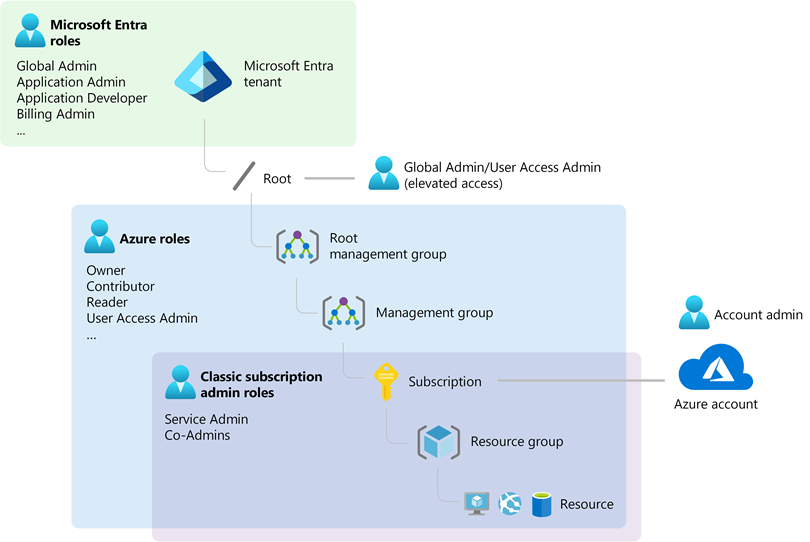

Pour commencer, il est utile de comprendre la différence entre les rôles Microsoft Entra ID et les rôles Azure RBAC.

Les rôles Microsoft Entra ID contrôlent les privilèges administratifs sur les services à l’échelle du locataire tels que Microsoft Entra ID et d’autres services Microsoft, y compris Microsoft Teams, Microsoft Exchange Online et Microsoft Intune.

Les rôles Azure RBAC contrôlent les privilèges administratifs sur les ressources Azure telles que les machines virtuelles, les abonnements et les groupes de ressources.

Les rôles Administrateur de l’accès du propriétaire et de l’utilisateur Azure RBAC peuvent modifier les attributions de rôles sur les ressources Azure. Par défaut, le rôle Administrateur général Microsoft Entra n’est pas autorisé à gérer l’accès aux ressources Azure. Il doit être explicitement activé. Pour plus d’informations, accédez à Élever l’accès pour gérer tous les abonnements et groupes de gestion Azure.

Important

Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. Cela contribue à améliorer la sécurité de votre organisation. Administrateur général est un rôle hautement privilégié qui doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Ce diagramme montre la relation entre les rôles Microsoft Entra ID et les rôles Azure RBAC :

Conditions préalables

Étant donné que les zones d’atterrissage Azure pour les associations est une configuration complète de bout en bout de votre locataire Azure dans son ensemble, vous avez besoin de l’autorisation Propriétaire au niveau de la racine du locataire Azure. Ces instructions expliquent comment un administrateur général dans Microsoft Entra ID peut s’élever lui-même ou élever d’autres personnes pour avoir les autorisations requises avant de démarrer le déploiement.

Note

L’attribution de rôles et le déploiement constituent tous deux un exercice unique. Après le déploiement, nous vous recommandons de supprimer l’attribution de rôles de la portée racine du locataire dans Azure. Pour déployer les zones d’atterrissage Azure pour les associations dans Microsoft Azure, les éléments suivants sont nécessaires :

Abonnements Azure dédiés : vous avez besoin d’un ou de plusieurs abonnements Azure. Vous pouvez utiliser un seul abonnement pour toutes les ressources ou plusieurs abonnements dédiés pour différents composants de la plateforme tels que la gestion, la sécurité et la connectivité.

Administrateur général dans Microsoft Entra ID : un utilisateur disposant de droits d’administrateur général dans l’environnement Microsoft Entra ID où vous prévoyez de déployer les zones d’atterrissage doit initier le déploiement.

Élévation des privilèges :

Élevez les privilèges de l’administrateur général pour accorder le rôle Administrateur de l’accès utilisateur au niveau de la racine du locataire (/).

Effectuez une attribution de rôle explicite (Azure RBAC) au niveau de la racine du locataire à l’aide d’Azure CLI ou de PowerShell.

Élever l’accès pour le déploiement

Pour gérer les ressources dans le locataire, vous devez temporairement élever votre accès en tant qu’administrateur général. Après le déploiement, nous vous recommandons de supprimer cet accès élevé.

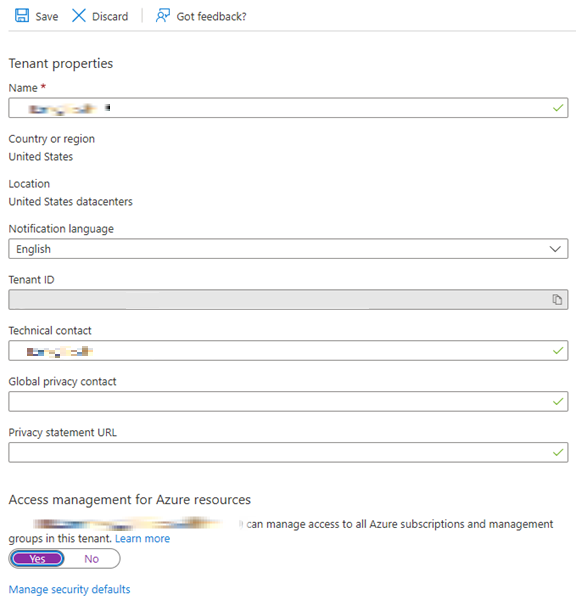

Connectez-vous au portail Azure en tant qu’administrateur général.

Accédez à Microsoft Entra ID > Propriétés.

Sous Gestion de l’accès pour les ressources Azure, basculez le paramètre sur Oui.

Accorder un accès explicite au niveau de la racine du locataire

Vous pouvez utiliser Azure CLI ou PowerShell pour attribuer les autorisations nécessaires à l’utilisateur qui effectue le déploiement.

Note

Il n’est pas nécessaire d’être un administrateur général pour déployer les zones d’atterrissage Azure. Cette attribution de rôle peut être effectuée sur un autre utilisateur ou groupe. Utilisation de Bash (Azure CLI) :

# Sign into AZ CLI, this will redirect you to a web browser for authentication if required

az login

# Assign Owner role to Tenant root scope ("/") as Owner (fetches object Id of the current user)

az role assignment create --scope '/' --role 'Owner' --assignee-object-id $(az ad signed-in-user show --query "objectId" --output tsv)

Utilisation de PowerShell :

# Sign in to Azure from PowerShell, this will redirect you to a web browser for authentication if required

Connect-AzAccount

# Get object Id of the current user for the role assignment

$user = Get-AzADUser -UserPrincipalName (Get-AzContext).Account

# Assign Owner role to Tenant root scope ("/") as a User Access Administrator

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

Note

La propagation des autorisations au niveau de la racine du locataire peut prendre jusqu’à 15 minutes. Déconnectez-vous et reconnectez-vous pour actualiser le jeton avant de procéder au déploiement.

Étapes de déploiement

Procédez comme suit pour déployer :

Dans le Centre de solutions Microsoft Cloud, sur la vignette Zone d’atterrissage Azure pour les associations, sélectionnez Accéder à la configuration.

Dans l’onglet Emplacement de déploiement, sélectionnez la région Azure où vous souhaitez déployer les ressources. Choisissez la région qui s’aligne sur les exigences de conformité et l’emplacement géographique de vos utilisateurs. Sélectionnez Suivant.

Dans l’onglet Groupe de gestion et organisation d’abonnement, vous organisez les abonnements et les groupes de gestion pour la plateforme. Dans le champ Préfixe du groupe de gestion, fournissez un préfixe unique pour la structure du groupe de gestion (10 caractères au maximum). Par exemple, NPO. Sélectionnez Suivant.

Dans l’onglet Gestion et connectivité, configurez les principaux services de la plateforme tels que l’identité, la gestion et la connectivité.

Sous Abonnement à la gestion dans le menu déroulant Abonnement, sélectionnez un abonnement pour les ressources de gestion de base.

Sous Azure Monitor, sélectionnez Oui pour Déployer l’espace de travail Log Analytics et activer la surveillance de votre plateforme et de vos ressources. Sélectionnez le nombre de jours souhaités pour Conservation des données Log Analytics (jours).

Configurez la topologie du réseau en étoile.

Exemple de configuration du réseau hub :

- Nom du réseau virtuel : ntwrk01

- Préfixe de l’adresse du réseau virtuel : 10.0.0.0/16

- Nom du sous-réseau : subnet01

- Préfixe de l’adresse du sous-réseau : 10.0.1.0/24

- Sous-réseau de la passerelle VPN : 10.0.2.0/27

- Nom du coffre Recovery Services : keyVault01

- Nom Key Vault : keyVault02

Sélectionnez Suivant.

Dans l’onglet Gestion et connectivité, configurez les réseaux en étoile, la sauvegarde et la récupération et les zones d’atterrissage de la charge de travail.

Sous Abonnement à la zone d’atterrissage dans le menu déroulant Abonnement, sélectionnez un abonnement.

Complétez les paramètres du réseau en étoile.

- Réseau en étoile : fournissez le nom du réseau et le préfixe de l’adresse pour les réseaux virtuels en étoile spécifiques à la charge de travail.

- Sauvegarde et récupération : configurez un coffre Recovery Services pour la sauvegarde et la reprise après sinistre.

- Key Vault : configuez Azure Key Vault pour la gestion des secrets.

Exemple de configuration du réseau en étoile :

- Nom du réseau virtuel : spokeVNet01

- Préfixe de l’adresse du réseau virtuel : 10.1.0.0/16

- Nom du sous-réseau : subnet01

- Préfixe de l’adresse du sous-réseau : 10.1.1.0/24

- Nom Key Vault : keyVault02

- Nom du coffre Recovery Services : recoveryKeyVault01

Sélectionnez Réviser + Créer, puis sélectionnez Créer.

Tâches post-déploiement

Stratégie et gouvernance : examinez et affinez les stratégies appliquées dans les groupes de gestion.

Surveillance : assurez-vous que les systèmes d’analyse et de surveillance des journaux sont correctement configurés pour votre environnement.

Mise en réseau : vérifiez que la topologie du réseau en étoile est correctement établie et que les passerelles VPN sont configurées.