Contrôle d’accès basé sur les rôles dans le service de crédit en faveur de l’environnement (version préliminaire)

Important

Tout ou partie de cette fonctionnalité est accessible dans le cadre d’une version préliminaire. Le contenu et les fonctionnalités sont susceptibles d’être modifiés. Vous pouvez accéder à l’environnement de bac à sable du service de crédit en faveur de l’environnement (version préliminaire) pour un essai de 30 jours. Pour utiliser le service de crédit en faveur de l’environnement (version préliminaire) dans un environnement de production, renseignez le Formulaire d’inscription au service de crédit en faveur de l’environnement (version préliminaire).

Le contrôle d’accès basé sur les rôles vous permet de contrôler l’accès aux différentes opérations de l’application, en fonction des autorisations présentes dans les rôles attribués aux utilisateurs de l’organisation. Il vous permet d’accorder et de supprimer des rôles attribués aux utilisateurs de l’organisation pour un contrôle précis.

Chaque organisation écosystémique de marché écologique volontaire joue un rôle spécifique, appelé rôle de marché dans le service de crédit en faveur de l’environnement (version préliminaire). Chaque organisation intègre les utilisateurs au service de crédit en faveur de l’environnement (version préliminaire) et attribue des rôles d’utilisateur. Les ressources telles que les projets ou programmes écologiques, les projets d’avantages modulaires, les réclamations et les jetons appartiennent à une organisation plutôt qu’à un utilisateur.

Affecter des rôles utilisateur

Un rôle d’utilisateur est défini comme un ensemble d’autorisations permettant des opérations spécifiques dans l’application. Vous pouvez attribuer ces rôles d’utilisateur au niveau de l’organisation ou au niveau de l’actif dans le contexte d’un rôle de marché spécifique. Les rôles d’utilisateur suivants sont pris en charge par le service de crédit en faveur de l’environnement (version préliminaire) :

| Rôle d’utilisateur | Autorisations |

|---|---|

| Admin | Un administrateur peut effectuer toutes les opérations de plan de données prises en charge sur les ressources associées, telles que la création, la mise à jour, la lecture et la suppression. Ils peuvent également effectuer des opérations sur le plan de gestion telles que l’intégration d’utilisateurs dans l’organisation et la création ou la mise à jour des attributions de rôle pour eux. |

| Contributeur | Un contributeur peut effectuer toutes les opérations de plan de données prises en charge sur les ressources associées, telles que la création, la mise à jour, la lecture et la suppression. Ils reçoivent également un accès en lecture au niveau du plan de gestion. |

| Lecteur | Un lecteur peut effectuer des opérations de lecture au niveau du plan de données associé et au niveau des ressources du plan de gestion. |

Gérer les rôles au niveau de l’organisation dans le contexte d’un rôle sur le marché

Les fonctionnalités suivantes sont prises en charge pour le contrôle d’accès basé sur les rôles au niveau de l’organisation dans le contexte d’un niveau de rôle spécifique sur le marché. Par exemple, si une organisation fonctionne en tant qu’acheteur, elle a un rôle sur le marché (acheteur). Au niveau de l’organisation, un utilisateur de cette organisation peut avoir un rôle d’utilisateur Administrateur acheteur, Acheteur collaborateur ou Acheteur Lecteur.

Une organisation peut avoir plusieurs rôles sur le marché. Par exemple, si une autre organisation fonctionne à la fois comme un registre d’émission et comme un marché, elle a deux rôles sur le marché. Un utilisateur de cette organisation peut avoir un rôle d’administrateur de fournisseur dans le contexte du rôle de marché fournisseur et un rôle de registre d’émission Lecteur dans le contexte du rôle de registre d’émission.

Gérer les rôles au niveau de l’actif

Vous pouvez gérer les privilèges des utilisateurs au niveau des actifs au sein de l’organisation. L’administrateur au niveau de l’organisation ou collaborateur peut créer de nouveaux actifs. L’administrateur au niveau de l’organisation peut également ajouter des utilisateurs à l’actif et leur attribuer des rôles.

Administrateur au niveau des actifs : un administrateur au niveau des actifs se voit accorder le rôle d’utilisateur administrateur à un niveau granulaire spécifique d’un actif dans l’organisation. Par exemple, un utilisateur se voit attribuer un rôle d’administrateur de fournisseur dans le cadre du projet d’avantages modulaires dans le rôle de marché fournisseur d’une organisation. Il peut effectuer toutes les opérations de plan de données prises en charge sur l’actif, telles que la lecture et l’écriture. Il peut également effectuer des opérations sur le plan de gestion telles que l’intégration d’utilisateurs dans l’organisation sur l’actif dont il est administrateur.

Niveau d’actif collaborateur : un collaborateur au niveau d’actif peut effectuer toutes les opérations de plan de données prises en charge sur le actif, telles que la lecture et la mise à jour du actif. Il peut lire les attributions de rôle des autres utilisateurs ou groupes dans le cadre de cet actif.

Niveau d’actif Lecteur : Un niveau d’actif Lecteur peut effectuer des opérations de lecture sur actif. Il peut lire les attributions de rôle des autres utilisateurs ou groupes dans le cadre de cet actif.

Remarque

La hiérarchie d’accès descendante sera maintenue. Par exemple, si un utilisateur a un rôle d’utilisateur administrateur dans le rôle de marché fournisseur au niveau de l’organisation, il aura automatiquement un accès de niveau administrateur sur tous les actifs (tels que les projets écologiques et les projets d’avantages modulaires) pour ce fournisseur. Si un autre utilisateur dispose d’un accès administrateur au niveau de l’actif (par exemple, sur un projet écologique), il aura alors accès à tous les actifs sous celui-ci.

Capacités prises en charge pour le contrôle d’accès basé sur les rôles

Conditions préalables à l’utilisation de la collection Postman pour les API

Vous pouvez définir la collection Postman avec la configuration d’environnement des organisations et de leurs administrateurs comme suit :

Définissez les détails de l’utilisateur dans les différentes variables (par exemple : <marketRole>_admin_username) de la collection postman pour les différents rôles de marché que vous souhaitez utiliser, ainsi que leurs mots de passe respectifs.

Créez un nouvel environnement Postman et basculez vers celui-ci avant d’exécuter les API de la collection.

Exécutez le dossier Configurer les organisations pour le rôle de marché spécifique que vous souhaitez utiliser, pour configurer les propriétés de l’organisation (et leurs administrateurs respectifs) dans l’environnement Postman.

Exécutez l’API Définitions de rôle > Obtenir toutes les définitions de rôle pour obtenir les détails de toutes les définitions de rôle d’utilisateur intégrées dans l’environnement Postman. La réponse de l’API de définition de rôle peut être utilisée pour en savoir plus sur les étendues attribuables pouvant être attribuées aux utilisateurs.

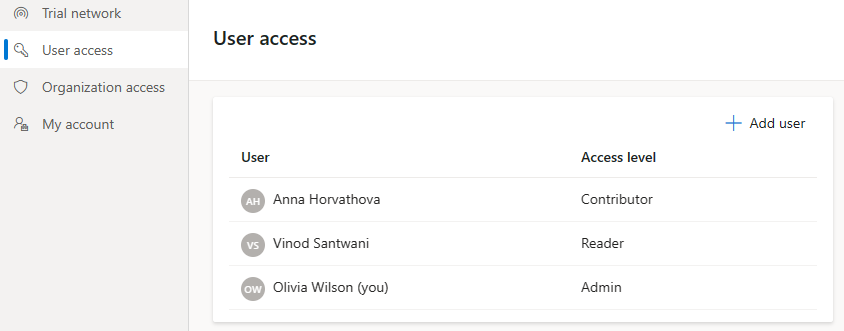

Ajouter des utilisateurs

Vous pouvez ajouter des utilisateurs et gérer leurs rôles au sein de l’organisation en accédant au menu Paramètres sur la navigation de gauche.

Remarque

Vous ne pouvez pas ajouter un utilisateur qui a déjà été ajouté.

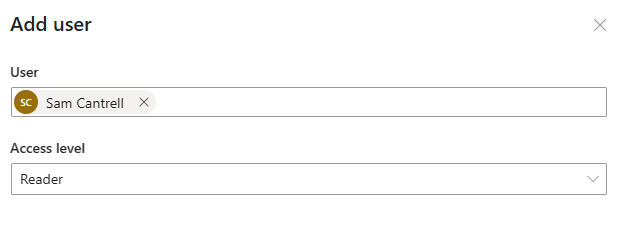

- Sur l’écran Accès utilisateur, sélectionnez Ajouter un utilisateur.

- Dans le volet Ajouter un utilisateur, saisissez l’Utilisateur, sélectionnez le Niveau d’accès, puis sélectionnez Enregistrer.

Via une API :

Remarque

Le dossier Intégrer les utilisateurs de la collection Postman prend en charge l’exécution en un clic. Cependant, nous vous recommandons d’utiliser des API individuelles pour essayer d’intégrer des utilisateurs et de vous familiariser avec les API.

Pour tout dossier organisationnel, tel que Fournisseur, dans le dossier Intégrer les utilisateurs de la collection Postman, configurez le organisation et son administrateur en appelant les API Obtenir les détails de l’organisation et Obtenir les détails de l’utilisateur administrateur.

Pour intégrer un utilisateur collaborateur, vous pouvez vérifier que l’autorisation requise pour l’API correspond à l’utilisateur admin. La charge utile de la demande tente d’ajouter un nouvel utilisateur avec le rôle d’utilisateur intégré collaborateur, tel que le rôle d’utilisateur fournisseur collaborateur. L’envoi de la demande intègre le contributeur.

De même, vous pouvez intégrer un utilisateur lecteur dans l’organisation avec le rôle de lecteur correspondant, tel que le rôle d’utilisateur lecteur fournisseur.

Modifier l’attributions des rôles

Après avoir ajouté les utilisateurs, vous pouvez modifier le rôle d’utilisateur qui leur est attribué.

Remarque

Vous ne pouvez pas modifier votre propre accès.

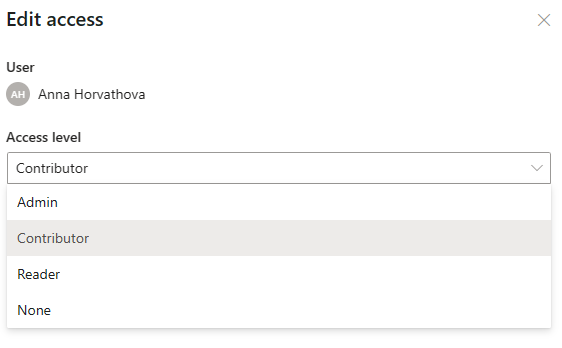

- Sur l’écran Accès utilisateur, sélectionnez les trois points verticaux à côté de l’utilisateur, puis sélectionnez Modifier.

- Dans le volet Modifier l’accès, sélectionnez le nouveau rôle dans le menu déroulant Niveau d’accès, puis sélectionnez Enregistrer.

Via une API :

Accédez au dossier Attributions des rôles dans la collection.

Utilisez l’API Créer une attribution de rôle dans un actif. Par défaut, le rôle du fournisseur collaborateur est attribué à l’utilisateur du fournisseur lecteur à l’aide du jeton d’accès des administrateurs fournisseurs.

Remarque

Cet exemple met en évidence le fonctionnement de l’API d’attribution de rôle. Vous pouvez attribuer un rôle d’utilisateur différent aux utilisateurs de différentes organisations par comptes d’administrateur respectifs. Vous pouvez remplacer l’URI de ressource de l’étendue par un URI d’actif valide pour la définition de rôle. Remplacez les variables d’environnement dans la charge utile de la requête (roleDefinitionId et userId), modifiez le paramètre du corps de la demande resourceUri et modifiez la variable d’environnement du jeton d’accès de l’administrateur pour correspondre au compte d’utilisateur administrateur respectif.

Vous pouvez envoyer l’API de création d’attribution de rôle avec différentes valeurs de l’identifiant de définition de rôle (roleDefinitionId) à attribuer aux différents utilisateurs de l’organisation (userId) dans une portée différente (resourceUri). Vous pouvez modifier l’en-tête d’autorisation pour qu’il corresponde au jeton d’accès de l’utilisateur administrateur respectif.

Les administrateurs d’organisation ne peuvent pas attribuer de rôles d’utilisateur en dehors de leur organisation, et ils ne peuvent pas attribuer de rôles aux utilisateurs en dehors de leur organisation.Utilisez l’API Mettre à jour l’attribution de rôle pour mettre à jour l’accès d’un utilisateur. Par exemple, vous pouvez élever un utilisateur au rang d’administrateur fournisseur. Assurez-vous de vérifier le roleassignment_id dans le Paramètre API.

Supprimer les attributions de rôles

L’utilisateur admin peut supprimer les attributions de rôle existantes pour les participants selon les besoins.

Remarque

Vous ne pouvez pas supprimer votre propre accès.

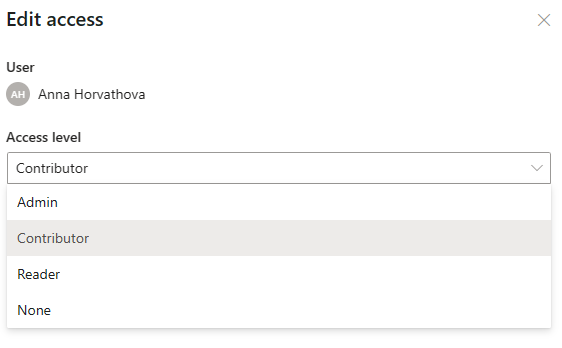

- Sur l’écran Accès utilisateur, sélectionnez les trois points verticaux à côté de l’utilisateur, puis sélectionnez Modifier.

- Dans le volet Modifier l’accès, sélectionnez Aucun dans le menu déroulant Niveau d’accès, puis sélectionnez Enregistrer.

Via une API :

Configurez le rôle d’administrateur correspondant à l’organisation de l’utilisateur dont l’attribution de rôle doit être supprimée.

Accédez au dossier Role Assignments et sélectionnez l’API Supprimer l’attribution de rôle.

Saisissez le roleassignment_id correct dans le paramètre d’API.

Appelez DELETE /roleAssignments/{{roleassignment_id}} en définissant l’en-tête d’autorisation avec le jeton d’accès de l’utilisateur administrateur respectif (les variables de l’environnement Postman peuvent être utilisées pour essayer des utilisateurs avec différents rôles de différentes organisations).

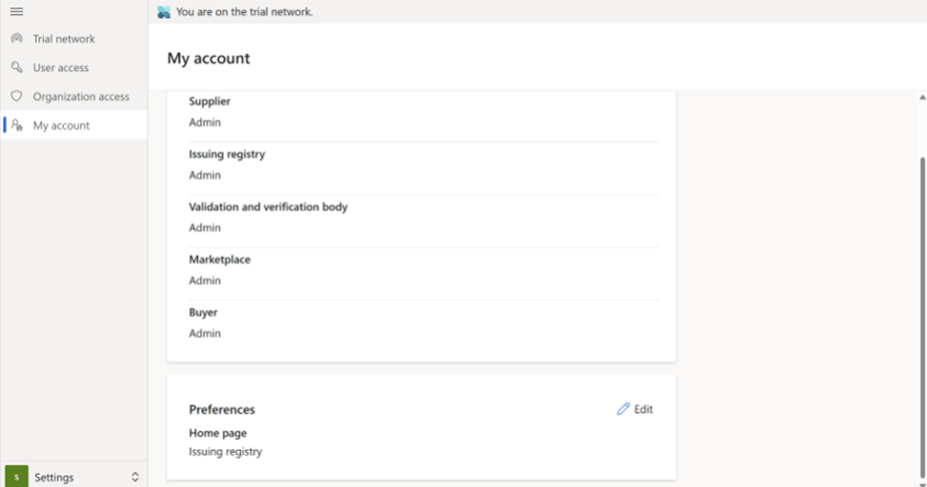

Afficher et modifier les détails du profil

Pour afficher les détails de votre profil, sélectionnez Mon compte sur la navigation de gauche.

Pour modifier vos préférences, sélectionnez le Modifier icône dans le Préférences section et sélectionnez la page d’accueil que vous souhaitez utiliser. La liste indiquera les différents rôles de marché auxquels l’utilisateur actuellement connecté a accès.

Via une API :

- Utilisez l’API POST /organizations/{organizationId}/users/{userId}/setMyDefaultMarketRole pour changer le rôle de marché par défaut d’un utilisateur. L’en-tête d’autorisation doit utiliser le token du même utilisateur que celui passé dans le Paramètre d’URL userId. L’utilisateur doit avoir un certain accès au nouveau rôle de marché défini par défaut.

Afficher les définitions de rôle

Un utilisateur avec n’importe quel rôle peut afficher différentes définitions de rôle.

Pour afficher toutes les définitions de rôle via une API :

Accédez au dossier Définitions de rôles et sélectionnez l’API Obtenir toutes les définitions de rôles.

Appelez GET /roleDefinitions en définissant l’en-tête d’autorisation avec le jeton d’accès de l’utilisateur respectif (les variables de l’environnement Postman peuvent être utilisées pour essayer des utilisateurs avec différents rôles de différentes organisations).

Pour afficher les définitions de rôle par ID :

Accédez au dossier Définitions de rôles et choisissez l’API Obtenir la définition de rôle par ID.

Appelez GET /roleDefinitions/{{id}} en définissant l’en-tête d’autorisation avec le jeton d’accès de l’utilisateur respectif (les variables de l’environnement Postman peuvent être utilisées pour essayer des utilisateurs avec différents rôles de différentes organisations).

Afficher les utilisateurs et les rôles attribués

Un utilisateur avec n’importe quel rôle peut afficher les utilisateurs de l’organisation ainsi que les rôles qui leur sont attribués.

Naviguez vers le Accès utilisateur écran et afficher les utilisateurs qui y ont accès.

Via une API :

- Accédez au dossier Utilisateurs.

- Appelez Obtenir tous les utilisateurs de mon organisation en définissant l’en-tête d’autorisation avec le jeton d’accès des utilisateurs de l’organisation respective (les variables de l’environnement Postman peuvent être utilisées pour essayer des utilisateurs avec différents rôles de différentes organisations).

- Accédez au dossier Attribution de rôle.

- Appelez Obtenir toutes les attributions de rôle dans mon rôle de marché par défaut pour obtenir les attributions de rôle dans le rôle de marché par défaut de l’identité de l’appelant en fonction de la resourceUri paramètre de requête.

Gérez les contrôles d’accès inter-organisations pour vos ressources

L’utilisateur administrateur peut également gérer l’accès aux actifs dans toutes les organisations. Cela peut être utilisé dans plusieurs scénarios, par exemple, si un fournisseur avait des crédits pré-engagés à un acheteur et qu’il ne souhaite pas que d’autres acheteurs voient le crédit. Un autre exemple concerne les encarts qui doivent être utilisés dans la même chaîne de valeur.

Pour prendre en charge ces scénarios, le service de crédit en faveur de l’environnement (version préliminaire) dispose des fonctionnalités suivantes :

Un administrateur peut gérer s’il souhaite que l’actif soit visible ou non par tous les rôles du marché. Par exemple, un fournisseur qui souhaite utiliser les crédits pour les encarts peut décider de masquer la visibilité des crédits à tous les acheteurs. Par défaut, l’actif sera visible pour tous les rôles du marché, ce que l’administrateur peut basculer.

Un administrateur peut gérer s’il souhaite que l’actif soit visible ou non par toutes les organisations d’un rôle du marché. Par exemple, un fournisseur peut avoir des crédits pré-engagés envers un acheteur. L’administrateur peut gérer la visibilité afin que les crédits ne soient pas visibles par d’autres acheteurs que celui prévu.

Par défaut, les actifs tels que les projets écologiques, les projets d’avantages sociaux modulaires et les crédits seront visibles par toutes les organisations, ce que l’administrateur peut basculer. L’administrateur peut définir une stratégie d’accès inter-organisations pour cela à différents niveaux, de la priorité la plus basse à la plus haute, comme suit :

Organisations : une politique inter-organisationnelle au niveau de l’organisation implique que le contrôle d’accès inter-organisationnel est appliqué à tous les actifs des organisations.

Projets écologiques : Une politique interorganisationnelle au niveau des projets écologiques revêt une priorité plus élevée que la précédente couche. Cela implique un contrôle d’accès inter-organisations sur le projet écologique spécifique et tous les actifs qu’il contient. Si une stratégie inter-organisations est définie à ce niveau, elle prévaut sur toute stratégie définie au niveau de l’organisation. Cela peut être défini par un utilisateur disposant d’un accès administrateur éligible à la portée du projet écologique.

Projets d’avantages modulaires : une politique interorganisationnelle au niveau d’un projet d’avantages modulaires a une priorité plus élevée que les couches précédentes. Cela implique un contrôle d’accès inter-organisations sur le projet d’avantages sociaux spécifique et tous les actifs qu’il contient. Si une stratégie inter-organisations est définie à ce niveau, elle prévaut sur toute stratégie définie au niveau de l’une des couches précédentes. Cela peut être défini par un utilisateur disposant d’un accès administrateur éligible à la portée du projet d’avantages sociaux modulaires.

Crédits : une politique inter-organisationnelle au niveau du crédit a une priorité plus élevée que les couches précédentes. Cela implique un contrôle d’accès inter-organisations sur le crédit spécifique. Si une stratégie inter-organisations est définie à ce niveau, elle prévaut sur toute stratégie définie au niveau de l’une des couches précédentes. Cela peut être défini par un utilisateur disposant d’un accès administrateur éligible à la portée du projet d’avantages sociaux modulaires.

Remarque

Les administrateurs peuvent définir une stratégie inter-organisationnelle pour les actifs qu’ils possèdent. Le fournisseur et l’acheteur sont les deux rôles du marché qui peuvent définir des politiques interorganisationnelles. Le fournisseur peut l’installer sur ses projets écologiques, ses projets d’avantages modulaires et ses crédits. L’acheteur peut le définir sur ses propres crédits. À l’appel des API, l’en-tête x-ms-marketRole indique le service concernant le contexte du rôle de marché dans lequel l’utilisateur administrateur les appelle.

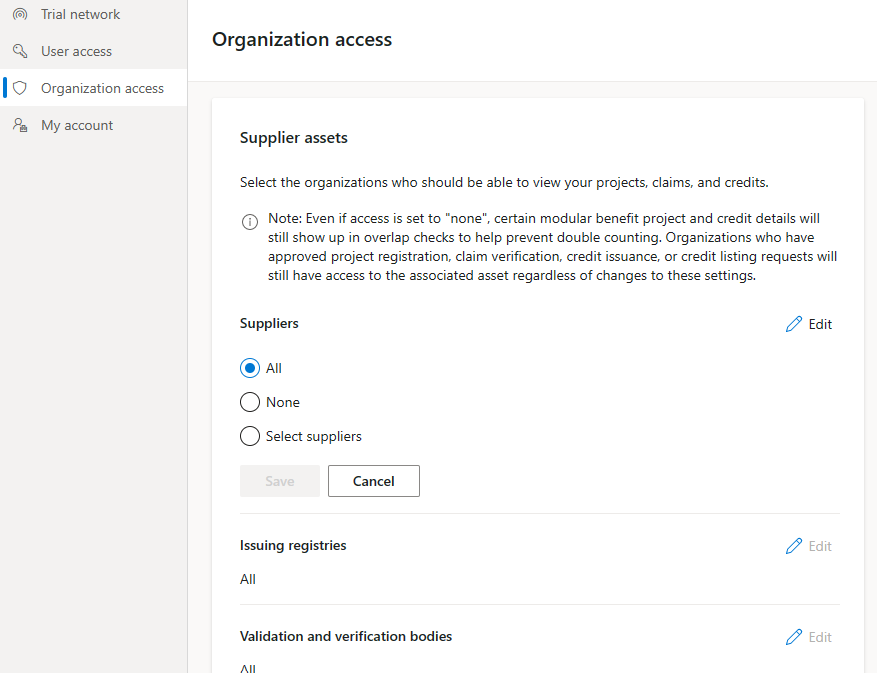

Via l’UX :

Actuellement, à partir de l’UX, l’administrateur au niveau de l’organisation peut définir la stratégie inter-organisations au niveau de l’organisation.

Sélectionnez Accès à une organisation dans le volet de navigation de gauche.

Sélectionnez Modifier pour l’organisation que vous souhaitez modifier et mettre à jour si nécessaire.

Via une API :

- Accédez au dossier Organisations dans Postman et utilisez l’API Définir une stratégie d’accès inter-organisations au niveau de l’organisation pour définir une stratégie au niveau de l’organisation sous le rôle de marché par défaut.

- Accédez au dossier Création de projets écologiques dans Postman et utilisez l’API Définir la stratégie d’accès inter-organisations sur le projet écologique pour définir une stratégie au niveau du projet écologique spécifique.

- Accédez au dossier Création de projets écologiques dans Postman et utilisez l’API Définir la stratégie d’accès inter-organisations sur le projet écologique pour définir une stratégie au niveau du projet d’avantages sociaux modulaires spécifique.

- Accédez au dossier Crédits dans Postman et utilisez l’API Définir la stratégie d’accès inter-organisations sur le crédit pour définir une stratégie au niveau du projet de crédit spécifique.

Utiliser les groupes pour gérer l’accès

Un administrateur peut créer des groupes, gérer les utilisateurs d’un groupe et attribuer des groupes avec des rôles. Cette fonctionnalité est actuellement prise en charge via les API uniquement.

Créer un groupe d’utilisateurs et y ajouter des utilisateurs :

POST /organizations/{{organization_id}}/groupsObtenez tous les groupes d’utilisateurs de l’organisation :

GET /organizations/{{organization_id}}/groupsObtenir un groupe d’utilisateurs par ID :

GET /organizations/{{organization_id}}/groups/{{group_id}}Obtenir les utilisateurs d’un groupe d’utilisateurs :

GET /organizations/{{organization_id}}/groups/{{group_id}}/usersAjouter des utilisateurs à un groupe d’utilisateurs :

POST /organizations/{{organization_id}}/groups/{{group_id}}/addUsersSupprimer un utilisateur d’un groupe d’utilisateurs :

DELETE /organizations/{{organization_id}}/groups/{{group_id}}/users/{{user_id}}Intégrer des utilisateurs à un groupe d’utilisateurs :

POST /organizations/{{organization_id}}/groups/{{group_id}}/addNewUsersCréez une attribution de rôle pour un groupe d’utilisateurs :

POST /roleAssignmentsSupprimer une attribution de rôle à un groupe d’utilisateurs :

DELETE /roleAssignments/{{roleAssignmentId}}

Informations associées

Présentation du service de crédit environnemental (version préliminaire)

Glossaire du service de crédit environnemental (version préliminaire)

Présentation de la référence API pour le service de crédit environnemental (version préliminaire)