Utilisez WDAC et Windows PowerShell pour autoriser ou bloquer des applications sur des appareils HoloLens 2 avec Microsoft Intune

Les appareils Microsoft HoloLens 2 prennent en charge le fournisseur de services de configuration Windows Defender Application Control (WDAC), qui remplace le fournisseur de services de configuration AppLocker.

À l’aide de Windows PowerShell et de Microsoft Intune, vous pouvez utiliser le fournisseur de services de configuration WDAC pour autoriser ou bloquer l’ouverture de certaines applications sur des appareils Microsoft HoloLens 2. Par exemple, vous pouvez autoriser ou empêcher l’ouverture d’une application sur les appareils HoloLens 2 de votre organisation.

Cette fonctionnalité s’applique à :

- L’ensemble des appareils HoloLens 2 exécutant Windows Holographic for Business

- Windows 10/11

Le fournisseur de services de configuration WDAC est basé sur la fonctionnalité Windows Defender Application Control (WDAC). Vous pouvez également utiliser plusieurs stratégies WDAC.

Cet article vous montre comment :

- Utilisez Windows PowerShell pour créer des stratégies WDAC.

- Utilisez Windows PowerShell pour convertir les règles de stratégie WDAC en code XML, mettre à jour ce code XML, puis le convertir en un fichier binaire.

- Dans Microsoft Intune, créez un profil de configuration d’appareil personnalisé, ajoutez ce fichier binaire de stratégie WDAC, puis appliquez la stratégie à vos appareils HoloLens 2.

Dans Intune, vous devez créer un profil de configuration personnalisé pour utiliser le fournisseur de services de configuration Windows Defender Application Control (WDAC).

Prenez les étapes de cet article comme modèle pour autoriser ou refuser l’ouverture de certaines applications sur les appareils HoloLens 2.

Configuration requise

Une bonne connaissance de Windows PowerShell Pour plus d’informations sur les options de stratégie d’exécution, accédez à Windows PowerShell about_Execution_Policies.

Pour configurer la stratégie Intune, connectez-vous au minimum au Centre d’administration Intune en tant que membre du rôle Intune intégré Gestionnaire de stratégies et de profils.

Pour plus d’informations sur les rôles intégrés Intune et sur ce qu’ils peuvent faire, accédez à :

Créez un groupe d’utilisateurs ou un groupe d’appareils avec vos appareils HoloLens 2. Pour plus d’informations sur les groupes, accédez à Groupes d’utilisateurs et groupes d’appareils.

Étape 1 : Créer la stratégie WDAC à l’aide de Windows PowerShell

Cet exemple utilise Windows PowerShell pour créer une stratégie Windows Defender Application Control (WDAC). La stratégie empêche l’ouverture de certaines applications.

Sur votre ordinateur de bureau, ouvrez l’application Windows PowerShell.

Obtenez des informations sur le package d’application qui est installé sur votre station de travail et sur HoloLens :

$package1 = Get-AppxPackage -name *<applicationname>*Par exemple, entrez :

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeEnsuite, vérifiez que le package contient des attributs d’application :

$package1Les détails de l’application similaires aux attributs suivants sont affichés :

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkCréez une stratégie WDAC, puis ajoutez le package d’application à la règle de refus :

$rule = New-CIPolicyRule -Package $package1 -DenyRépétez les étapes 2 et 3 pour toutes les autres applications dont vous souhaitez empêcher l’ouverture :

$rule += New-CIPolicyRule -Package $package<2..n> -DenyPar exemple, entrez :

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyConvertissez la stratégie WDAC en newPolicy.xml :

Remarque

Vous pouvez bloquer les applications qui sont installées seulement sur des appareils HoloLens. Pour plus d’informations, consultez noms de famille de packages pour les applications sur HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsPour cibler toutes les versions d’une application, dans newPolicy.xml, vérifiez que

PackageVersion="65535.65535.65535.65535"se trouve bien dans le nœud Deny :<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />Pour

PackageFamilyNameRules, vous pouvez utiliser les versions suivantes :-

Autoriser: entrez

PackageVersion, 0.0.0.0, ce qui signifie « Autoriser cette version et les versions ultérieures ». -

Refuser: entrez

PackageVersion, 65535.65535.65535.65535, ce qui signifie « Refuser cette version et les versions ci-dessous ».

-

Autoriser: entrez

Si vous envisagez de déployer et d’exécuter des applications qui ne proviennent pas de Microsoft Store, telles que des applications métier (consultez Gestion des applications), puis autorisez explicitement ces applications en ajoutant leur signataire à la stratégie WDAC.

Remarque

L’utilisation des applications WDAC et LOB est actuellement disponible uniquement dans Fonctionnalités Windows insiders pour HoloLens.

Par exemple, vous planifiez le déploiement de

ATestApp.msix.ATestApp.msixest signé par le certificatTestCert.cer. utilisez le script Windows PowerShell suivant pour ajouter le signataire à la stratégie WDAC :Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserFusionnez newPolicy.xml avec la stratégie par défaut qui se trouve sur votre ordinateur de bureau. Cette étape crée mergedPolicy.xml. Par exemple, autorisez l’exécution des pilotes signés Windows et WHQL, ainsi que les applications signées du Store :

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlDésactivez la règle Audit mode dans mergedPolicy.xml. Lorsque vous fusionnez, le mode Audit est activé automatiquement :

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlActivez la règle InvalidateEAs on a reboot dans mergedPolicy.xml :

Set-RuleOption -o 15 .\mergedPolicy.xmlPour plus d’informations sur ces règles, consultez Comprendre les règles de stratégie WDAC et les règles de fichier.

Convertissez mergedPolicy.xml au format binaire. Cette étape crée compiledPolicy.bin. À l’étape 2 : Créer une stratégie Intune et déployer la stratégie sur les appareils HoloLens 2, vous ajoutez ce fichier binaire compiledPolicy.bin à une stratégie Intune.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.bin

Étape 2 : Créer une stratégie Intune et déployer la stratégie sur les appareils HoloLens 2

Dans cette étape, vous allez créer un profil de configuration d’appareil personnalisé dans Intune. Dans la stratégie personnalisée, vous ajoutez le fichier binaire compiledPolicy.bin que vous avez créé à l’étape 1 - Créer la stratégie WDAC à l’aide de Windows PowerShell. Ensuite, utilisez Intune pour déployer la stratégie sur les appareils HoloLens 2.

Dans le Centre d’administration Microsoft Intune, créez un profil de configuration d’appareil personnalisé Windows.

Pour connaître les étapes spécifiques, accédez à Créer un profil personnalisé à l’aide d’OMA-URI dans Intune.

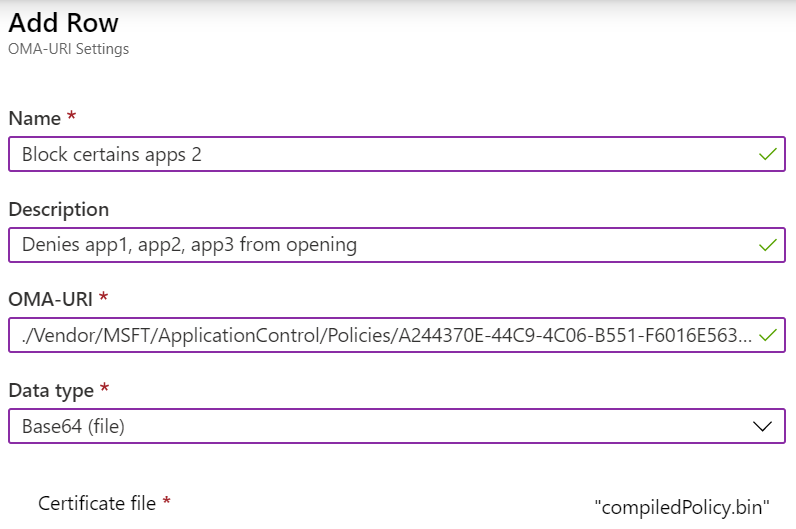

Lorsque vous créez le profil, entrez les paramètres suivants :

OMA-URI : entrez

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Remplacez<PolicyGUID>par le nœud PolicyTypeID dans le fichier mergedPolicy.xml que vous avez créé à l’étape 6.En suivant notre exemple, entrez

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.Le GUID de stratégie doit correspondre au nœud PolicyTypeID du fichier mergedPolicy.xml (créé à l’étape 6).

OMA-URI utilise le CSP ApplicationControl. Pour plus d’informations sur les nœuds de ce csp, accédez à ApplicationControl CSP.

Type de données: défini sur fichier Base64. Cela convertit automatiquement le fichier bin en base64.

Fichier de certificat : chargez le fichier binaire compiledPolicy.bin (créé à l’étape 10).

Vos paramètres ressemblent aux suivants :

Lorsque le profil est affecté à votre groupe HoloLens 2, vérifiez l’état du profil. Une fois le profil correctement appliqué, redémarrez les appareils HoloLens 2.