Gérer vos appareils et contrôler les fonctionnalités des appareils dans Microsoft Intune

La gestion des appareils est une partie importante de toute stratégie et solution de gestion des points de terminaison. Les organisations doivent gérer les ordinateurs portables, les tablettes, les téléphones mobiles, les appareils portables, etc. Il peut s’agir d’une tâche importante, en particulier si vous ne savez pas par où commencer.

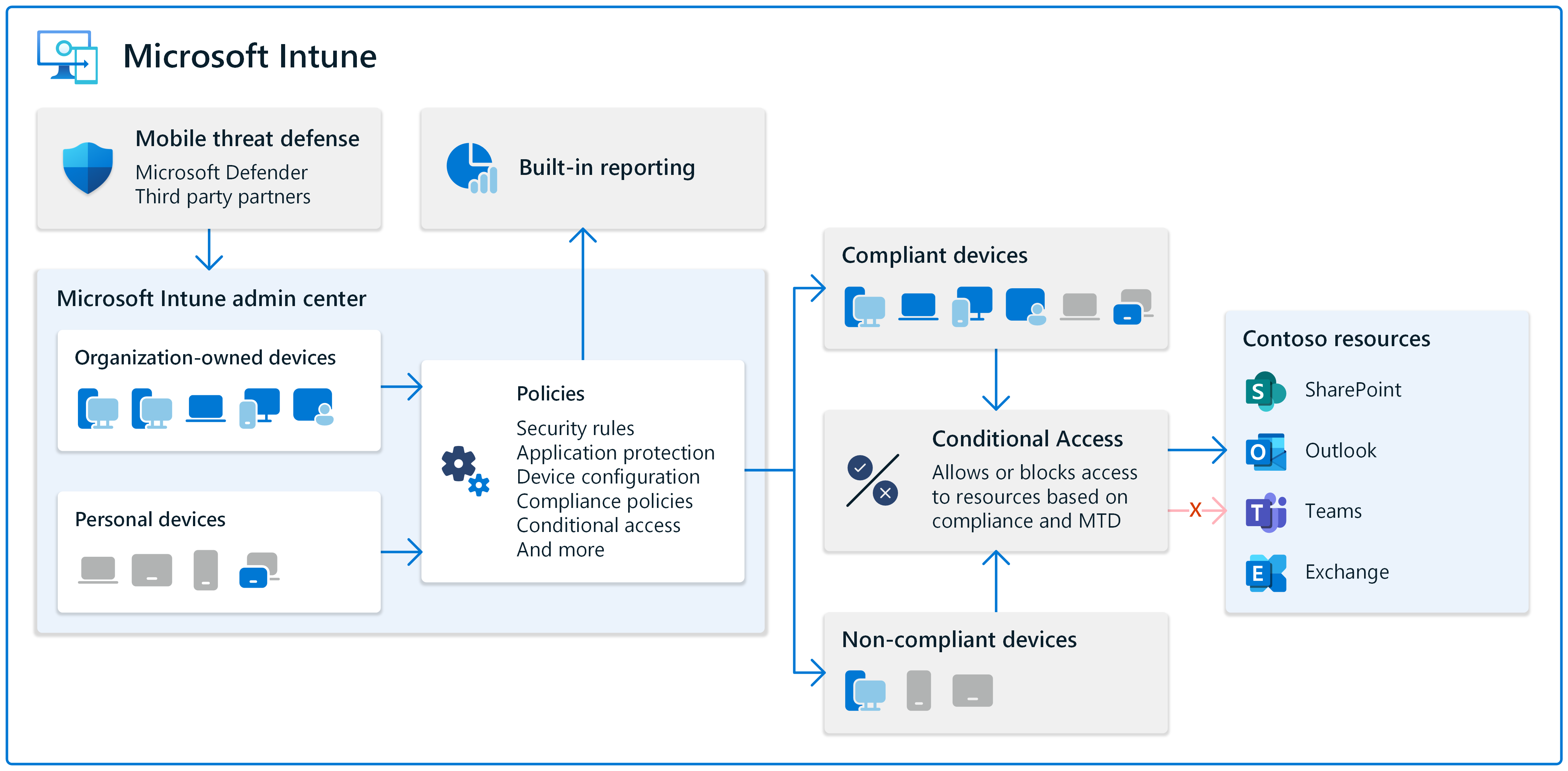

Entrez Microsoft Intune. Intune est un service cloud qui peut contrôler les appareils via une stratégie, y compris des stratégies de sécurité. Pour plus d’informations sur Intune et ses avantages, consultez Qu’est-ce que Microsoft Intune ?.

L’objectif de toute organization qui gère les appareils est de sécuriser les appareils et les données auxquelles ils accèdent. Cette tâche inclut organization appareils appartenant à l’utilisateur et qui accèdent à vos ressources organization.

Du point de vue du service, Intune utilise Microsoft Entra ID pour le stockage et les autorisations des appareils. À l’aide du centre d’administration Microsoft Intune, vous pouvez gérer les tâches et les stratégies d’appareil dans un emplacement central conçu pour la gestion des points de terminaison.

Cet article décrit les concepts et fonctionnalités que vous devez prendre en compte lors de la gestion de vos appareils.

Gérer organization appareils personnels et détenus

De nombreuses organisations autorisent les appareils personnels à accéder aux ressources organization, notamment les e-mails, les réunions, etc. Différentes options sont disponibles et dépendent de la rigueur de votre organization.

Vous pouvez exiger que les appareils personnels soient inscrits dans les services de gestion des appareils de votre organization. Sur ces appareils personnels, vos administrateurs peuvent déployer des stratégies, définir des règles, configurer des fonctionnalités d’appareil, etc. Vous pouvez également utiliser des stratégies de protection des applications qui se concentrent sur la protection des données d’application, telles qu’Outlook, Teams et Sharepoint. Vous pouvez également utiliser une combinaison de stratégies d’inscription d’appareil et de protection des applications.

Pour organization appareils détenus, ils doivent être entièrement gérés par votre organization et recevoir des stratégies qui appliquent des règles et protègent les données.

Pour plus d’informations et de conseils, accédez à :

- Guide de planification pour Microsoft Intune

- Guide de déploiement : configurer ou passer à Microsoft Intune

Utiliser vos appareils existants et utiliser de nouveaux appareils

Vous pouvez gérer les nouveaux appareils et les appareils existants. Intune prend en charge les appareils Android, iOS/iPadOS, Linux, macOS et Windows.

Il y a des choses que vous devez savoir. Par exemple, si les appareils existants sont gérés par un autre fournisseur GPM, il peut être nécessaire de les réinitialiser aux paramètres d’usine. Si les appareils utilisent une version antérieure du système d’exploitation, il se peut qu’ils ne soient pas pris en charge.

Si votre organization investit dans de nouveaux appareils, il est recommandé de commencer par une approche cloud à l’aide de Intune.

Pour plus d’informations et de conseils, accédez à :

- Guide de planification pour Microsoft Intune

- Guide de déploiement : configurer ou passer à Microsoft Intune

Pour obtenir des informations plus spécifiques par plateforme, accédez à :

- Guide de déploiement de la plateforme Android

- Guide de déploiement de la plateforme iOS/iPadOS

- Guide de déploiement de l’inscription Linux

- Guide de déploiement de la plateforme macOS

- Guide de déploiement de l’inscription Windows

Vérifier l’intégrité de conformité de vos appareils

La conformité des appareils est une partie importante de la gestion des appareils. Votre organization souhaite définir des règles de mot de passe/code confidentiel et des case activée pour les fonctionnalités de sécurité sur ces appareils. Vous voudrez savoir quels appareils ne répondent pas à vos règles. C’est là qu’intervient la conformité.

Vous pouvez créer des stratégies de conformité qui bloquent les mots de passe simples, nécessitent un pare-feu, définissent la version minimale du système d’exploitation, etc. Vous pouvez utiliser ces stratégies et rapports intégrés pour voir les appareils non conformes et voir les paramètres non conformes sur ces appareils. Ces informations vous donnent une idée de l’intégrité globale des appareils qui accèdent à vos ressources organization.

L’accès conditionnel est une fonctionnalité de Microsoft Entra ID. Avec l’accès conditionnel, vous pouvez appliquer la conformité. Par exemple, si un appareil ne répond pas à vos règles de conformité, vous pouvez bloquer l’accès à organization ressources, notamment Outlook, SharePoint, Teams, etc. L’accès conditionnel permet à vos organization de sécuriser vos données et de protéger vos appareils.

Pour plus d’informations, voir :

- Utiliser des stratégies de conformité pour définir des règles pour les appareils que vous gérez

- Surveiller les résultats de vos stratégies de conformité d’appareil

- En savoir plus sur l’accès conditionnel et la Intune

Contrôler les fonctionnalités des appareils et affecter des stratégies à des groupes d’appareils

Tous les appareils ont des fonctionnalités que vous pouvez contrôler et gérer à l’aide de stratégies. Par exemple, vous pouvez bloquer la caméra intégrée, autoriser le couplage Bluetooth, gérer le bouton d’alimentation et bien plus encore.

Pour de nombreuses organisations, il est courant de créer des groupes d’appareils. Les groupes d’appareils sont des groupes Microsoft Entra qui incluent uniquement des appareils. Elles n’incluent pas d’identités d’utilisateur.

Lorsque vous avez des groupes d’appareils, vous créez des stratégies qui se concentrent sur l’expérience ou la tâche de l’appareil, comme l’exécution d’une seule application ou l’analyse des codes-barres. Vous pouvez également créer des stratégies qui incluent des paramètres pour lesquels vous souhaitez toujours être sur l’appareil, quel que soit l’utilisateur de l’appareil.

Vous pouvez regrouper des appareils par plateforme de système d’exploitation, par fonction, par emplacement et d’autres fonctionnalités de votre choix.

Les groupes d’appareils peuvent également inclure des appareils partagés avec de nombreux utilisateurs ou qui ne sont pas associés à un utilisateur spécifique. Ces appareils dédiés ou kiosques sont généralement utilisés par les travailleurs de première ligne (FLW) et peuvent également être gérés par Intune.

Lorsque les groupes sont prêts, vous pouvez affecter vos stratégies à ces groupes d’appareils.

Pour plus d’informations, voir :

- Gestion des appareils FLW dans Intune

- Prise en main de Microsoft 365 for frontline workers

- Paramètres des périphériques Windows pour fonctionner comme un kiosque dédié en utilisant Intune

- Contrôler l’accès, les comptes et les fonctionnalités d’alimentation sur des PC partagés ou des appareils multi-utilisateurs à l’aide d’Intune

Sécuriser vos appareils

Pour sécuriser vos appareils, vous pouvez installer un antivirus, analyser & réagir aux activités malveillantes et activer les fonctionnalités de sécurité.

Dans Intune, voici quelques tâches de sécurité courantes :

Intégrez-vous aux partenaires MtD (Mobile Threat Defense) pour protéger organization appareils appartenant à l’utilisateur. Ces services MTD analysent les appareils et peuvent aider à corriger les vulnérabilités.

Les partenaires MTD prennent en charge différentes plateformes, notamment Android, iOS/iPadOS, macOS et Windows.

Pour plus d’informations, consultez Intégration de Mobile Threat Defense à Intune

Utilisez des bases de référence de sécurité sur vos appareils Windows. Les bases de référence de sécurité sont des paramètres préconfigurés que vous pouvez déployer sur vos appareils. Ces paramètres de base se concentrent sur la sécurité à un niveau granulaire et peuvent également être modifiés pour répondre à n’importe quelle organization exigences spécifiques.

Si vous ne savez pas par où commencer, examinez la base de référence de sécurité et les scénarios guidés intégrés.

Pour plus d’informations, accédez à :

Gérez les mises à jour logicielles, chiffrez les disques durs, configurez des pare-feu intégrés, etc. à l’aide des paramètres de stratégie intégrés. Vous pouvez également utiliser Windows Autopatch pour la mise à jour corrective automatique de Windows, notamment les mises à jour qualité Windows et les mises à jour des fonctionnalités Windows.

Pour plus d’informations, voir :

Gérez les appareils à distance à l’aide du centre d’administration Intune. Vous pouvez verrouiller, redémarrer, localiser un appareil perdu, restaurer ses paramètres d’usine, etc. Ces tâches sont utiles en cas de perte ou de vol d’un appareil, ou si vous dépanner un appareil à distance.

Pour plus d’informations, consultez Actions à distance dans Intune.