Concevoir des stratégies d’authentification et d’identification

Cet article décrit les actions nécessaires pour sécuriser et gérer les informations d’identification et les méthodes d’authentification dans un organization éducatif qui s’étend sur plusieurs locataires.

Les informations d’identification sont spécifiques à l’identité d’un utilisateur. Par exemple, leur nom d’utilisateur et mot de passe, leur code confidentiel ou leurs informations biométriques. Chaque utilisateur, y compris les administrateurs informatiques, les enseignants, les membres du personnel et les étudiants, a des informations d’identification.

Une méthode d’authentification est la façon dont l’utilisateur envoie ou atteste ses informations d’identification. Par exemple, un utilisateur entre ses informations d’identification dans un écran de connexion ou via l’application Microsoft Authenticator dans laquelle il a configuré son compte.

Les méthodes d’authentification peuvent également être divisées en catégories ou en types, tels que :

Authentification de connexion

Authentification de réinitialisation de mot de passe

Authentification multifacteur

L’authentification de connexion est le moment où l’utilisateur entre initialement des informations d’identification. La réinitialisation de mot de passe en libre-service (SSPR) et l’authentification multifacteur (MFA) sont des types supplémentaires d’authentification.

Le tableau suivant montre comment différentes méthodes d’authentification peuvent être utilisées dans ces scénarios.

| Méthodes d'authentification | Authentification de connexion | SSPR et MFA |

|---|---|---|

| Mot de passe | Oui | |

| Windows Hello Entreprise | Oui | |

| Application Microsoft Authenticator | Oui (préversion) | MFA et SSPR |

| Clés de sécurité FIDO2 | Oui (préversion) | MFA uniquement |

| SMS | Oui (préversion) | MFA et SSPR |

| Appel vocal | Non | MFA et SSPR |

| Questions de sécurité | Non | SSPR uniquement |

| Adresse e-mail | Non | SSPR uniquement |

Remarque

Pour activer la fonctionnalité d’évaluation pour l’authentification de connexion, ouvrez le Portail Azure, sélectionnez Microsoft Entra ID > Méthodes > d’authentification de sécurité > Stratégie de méthode d’authentification (préversion) et activez les méthodes d’aperçu que vous souhaitez utiliser trop.

Types d’authentification

Les mots de passe et les codes confidentiels sont des types d’informations d’identification courants. Les types moins courants incluent les mots de passe image et les verrous de modèle. L’authentification biométrique augmente également en popularité. La biométrie identifie un utilisateur par le biais de la reconnaissance faciale, d’une empreinte digitale ou d’une empreinte rétinienne.

Authentification sans mot de passe

Une solution sans mot de passe est la méthode d’authentification la plus pratique et la plus sécurisée. L’authentification sans mot de passe élimine les inconvénients liés à la mémorise des mots de passe et à la réponse à l’authentification multifacteur. Il est plus sécurisé, car il réduit le risque d’attaques par hameçonnage et par pulvérisation de mot de passe en supprimant les mots de passe comme surface d’attaque. Microsoft prend en charge les méthodes d’authentification sans mot de passe suivantes

Windows Hello Entreprise. Windows Hello Entreprise est idéal pour les utilisateurs disposant d’un PC Windows désigné. Les informations d’identification biométriques et pin sont liées au PC de l’utilisateur, ce qui empêche l’accès de toute personne autre que l’utilisateur désigné et empêche l’accès non autorisé. Avec l’intégration de l’infrastructure à clé publique (PKI) et la prise en charge intégrée de l’authentification unique (SSO), Windows Hello Entreprise fournit une méthode pratique pour accéder en toute transparence aux ressources locales et dans le cloud.

Application Microsoft Authenticator. L’application Authenticator transforme votre téléphone iOS ou Android en informations d’identification fortes sans mot de passe. Les utilisateurs peuvent se connecter à n’importe quelle plateforme ou navigateur en obtenant une notification sur leur téléphone, en faisant correspondre un numéro affiché sur l’écran à celui de leur téléphone, puis en utilisant leurs informations d’identification biométriques (tactiles ou faciales) ou pin pour confirmer. Bien que cet article référence l’application Microsoft Authenticator, il existe d’autres applications d’authentification sur le marché.

Clé de sécurité FIDO2. Les clés de sécurité FIDO2 permettent aux utilisateurs de se connecter à leurs ressources sans nom d’utilisateur ou mot de passe à l’aide d’une clé de sécurité externe ou d’une clé de plateforme intégrée à un appareil.

Pour plus d’informations, consultez Options d’authentification sans mot de passe pour Microsoft Entra ID.

Authentification de réinitialisation de mot de passe

Les réinitialisations de mot de passe des utilisateurs sont l’une des principales sources de volume et de coût pour les services d’assistance. Microsoft Entra ID réinitialisation de mot de passe en libre-service (SSPR) permet aux utilisateurs de modifier ou de réinitialiser leur mot de passe, sans intervention de l’administrateur ou du support technique. En plus de réduire les coûts, SSPR atténue les risques des utilisateurs et améliore la posture de sécurité de votre organization. Si le compte d’un utilisateur est verrouillé ou compromis, ou s’il oublie son mot de passe, il peut suivre les invites pour se débloquer et revenir au travail.

Toute modification de mot de passe avec SSPR nécessite que les mots de passe soient conformes à Microsoft Entra stratégie de mot de passe. Ces stratégies déterminent la complexité, la longueur, l’expiration et les caractères acceptables requis. Si le mot de passe ne répond pas aux exigences de stratégie Microsoft Entra ID (ou AD local), l’utilisateur est invité à réessayer.

Authentification multifacteur

Nous vous recommandons d’exiger l’authentification multifacteur pour les étudiants universitaires, les enseignants, le service informatique et d’autres membres du personnel. Ces groupes peuvent être plus actifs sur Internet et, par conséquent, plus vulnérables à une cyberattaque.

L’authentification multifacteur nécessite qu’un utilisateur fournisse une forme supplémentaire d’authentification. Il fournit une sécurité supplémentaire en exigeant une deuxième forme d’authentification, par exemple :

Code d’un SMS.

Répondre à un appel vocal téléphonique.

Fourniture d’un code à partir de ou d’informations biométriques dans l’application Microsoft Authenticator.

Utilisation d’un jeton matériel OAUTH.

Activer SSPR et Azure MFA

Activez SSPR et MFA pour sécuriser votre environnement. Les utilisateurs doivent s’inscrire à ces services.

Activer SSPR

SSPR est géré dans le Portail Azure sous Microsoft Entra ID > Réinitialisation du mot de passe et vous permet de choisir parmi la liste suivante de méthodes d’authentification :

Recommandé : par ordre de préférence

Notification de l’application mobile (disponible uniquement lorsque le nombre de méthodes nécessaires à la réinitialisation est défini sur 2)

Code d’application mobile

E-mail

Téléphone mobile (SMS)

Non recommandé si deux options recommandées existent

Téléphone de bureau (appel vocal)

Questions de sécurité

Remarque

Les méthodes d’authentification que vous activez sont disponibles pour chaque membre du locataire. Étant donné que les questions de sécurité sont l’option la moins sécurisée, nous vous recommandons de ne pas l’activer, sauf si aucune autre méthode n’est disponible. Un appel téléphonique à un téléphone de bureau peut être compromis et n’est pas non plus recommandé, sauf s’il n’y a pas d’autre option.

Nous vous recommandons de rendre SSPR disponible pour tous les membres de votre locataire, à l’exception des étudiants du primaire et du collège. Ces étudiants n’ont peut-être pas accès à une deuxième forme d’authentification requise. Pour ces étudiants, les enseignants ou les autres membres du personnel doivent se voir attribuer le rôle d’administrateur de mots de passe. Pour activer la réinitialisation de mot de passe en libre-service pour tous les utilisateurs à l’exception de ces étudiants :

Créez un groupe Microsoft 365 avec un nom descriptif tel que « SSPR » dans le Portail Azure. Ajoutez tout le monde à l’exception des élèves du primaire et du collège. Dans Microsoft Entra ID, vous pouvez créer des règles basées sur des attributs pour activer les appartenances dynamiques pour les groupes. Nous vous recommandons cette approche si vous capturez déjà des attributs qui indiquent le niveau de l’étudiant. Si vous avez besoin d’inclure des invités externes, consultez Groupes dynamiques et Microsoft Entra collaboration B2B.

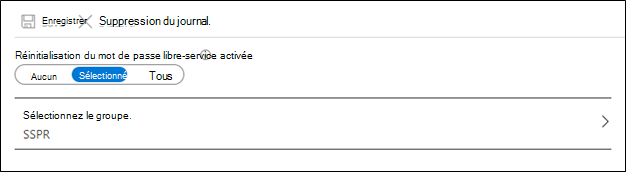

Accédez à Microsoft Entra ID >Réinitialisation du mot de passe de sécurité > , choisissez Sélectionné, puis sélectionnez ce groupe.

Activer Azure MFA

Nous vous recommandons d’activer l’authentification multifacteur dans vos locataires et d’exiger l’authentification multifacteur pour les administrateurs informatiques et toute personne ayant accès aux enregistrements des étudiants qui ne sont pas les leurs ou ceux de leur enfant. Vous appliquez l’authentification multifacteur à l’aide de stratégies d’accès conditionnel.

Une fois l’authentification multifacteur activée, les utilisateurs doivent définir l’une des options suivantes comme méthode d’authentification multifacteur par défaut :

Microsoft Authenticator – notification (le plus recommandé)

Jeton matériel ou application Microsoft Authenticator – code

SMS

Appel téléphonique (moins recommandé)

Remarque

Nous vous déconseillons d’activer l’authentification multifacteur pour les élèves du primaire, du collège et du secondaire. L’authentification multifacteur est généralement utilisée pour empêcher la compromission de compte et les dommages causés par un mauvais acteur. Les étudiants doivent avoir accès uniquement à leurs propres informations, avec un risque limité de dommages. En outre, les étudiants plus jeunes peuvent ne pas avoir accès à une deuxième forme d’authentification.

Il existe deux approches pour activer Azure MFA. Nous vous recommandons d’utiliser Protection Microsoft Entra ID pour gérer le déploiement en configurant une stratégie d’accès conditionnel pour exiger l’inscription MFA. Identity Protection nécessite que vos administrateurs disposent d’une licence Microsoft Entra ID P2. Consultez Guide pratique pour configurer la stratégie d’inscription Azure Multi-Factor Authentication.

Si vous n’avez pas de licence Microsoft Entra ID P2, vous pouvez toujours utiliser une stratégie d’accès conditionnel pour exiger Azure Multi-Factor Authentication dans des circonstances spécifiques. Si vos administrateurs n’ont pas de licences Microsoft Entra ID P2, consultez Tutoriel : Sécuriser les événements de connexion utilisateur avec Azure Multi-Factor Authentication.

Activer l’inscription combinée des informations de sécurité

Avec l’inscription combinée des informations de sécurité, les utilisateurs peuvent s’inscrire une seule fois et bénéficier des avantages de SSPR et d’Azure Multi-Factor Authentication (MFA).

Activez l’inscription combinée pour tous les utilisateurs et créez une stratégie d’accès conditionnel pour exiger l’inscription pour les utilisateurs pour lesquels vous avez activé la réinitialisation de mot de passe en libre-service. Vous pouvez utiliser le même groupe Office 365. L’exigence de l’inscription applique quand et comment les utilisateurs s’inscrivent pour SSPR et Azure MFA.

SSPR et MFA sont déclenchés uniquement lorsque les conditions d’une stratégie d’accès conditionnel exigent que l’utilisateur les effectue. Vous devez créer des stratégies d’accès conditionnel pour appliquer vos stratégies de sécurité.

Remarque

Pour les locataires créés avant août 2020, vous devez activer l’inscription combinée des informations de sécurité. Pour les locataires créés après août 2020, cette option est activée par défaut.

Pour plus d’informations, consultez Activer l’inscription combinée des informations de sécurité dans Microsoft Entra ID.

Éduquer les utilisateurs

Avant que les utilisateurs puissent commencer à utiliser SSPR ou MFA, ils doivent inscrire leurs informations de sécurité. Nous vous recommandons de comprendre l’expérience utilisateur, puis de développer un plan pour partager la sensibilisation et éduquer vos utilisateurs en fonction des besoins.

Pour plus d’informations, consultez la documentation suivante pour l’utilisateur final :

Configurer vos informations de sécurité à partir d’une invite de connexion

Configurer l’application Microsoft Authenticator comme méthode de vérification

Configurer une application d’authentification comme méthode de vérification à deux facteurs

Configurer un appareil mobile comme méthode de vérification à deux facteurs

Configurer un téléphone de bureau comme méthode de vérification à deux facteurs

Microsoft fournit des modèles de communication pour l’utilisateur final pour l’authentification multifacteur et la réinitialisation de mot de passe en mode SSPR. Vous pouvez modifier ces modèles pour aider à éduquer vos utilisateurs. Nous fournissons également des plans de déploiement pour différentes méthodes d’authentification. Consultez Déployer l’authentification.

Installer l’application Microsoft Authenticator

Les utilisateurs qui utiliseront l’application Microsoft Authenticator pour SSPR ou MFA doivent installer la dernière version de l’application Microsoft Authenticator.

Google Android. Sur votre appareil Android, accédez à Google Play pour télécharger et installer l’application Microsoft Authenticator.

Apple iOS. Sur votre appareil Apple iOS, accédez à la App Store pour télécharger et installer l’application Microsoft Authenticator.

S’il n’est pas actuellement sur leur appareil mobile, les utilisateurs peuvent toujours obtenir l’application Microsoft Authenticator en s’envoyant un lien de téléchargement à partir de la page Microsoft Authenticator.

protection par mot de passe Microsoft Entra

Malgré vos tentatives de fournir aux utilisateurs des conseils sur la façon de choisir des mots de passe, des mots de passe faibles ou non sécurisés se produisent souvent. Il n’est pas rare que les utilisateurs créent des mots de passe basés sur des termes faciles à mémoriser tels que le nom de l’école, une mascotte d’équipe, le nom d’un enseignant populaire, etc.

Microsoft Entra protection par mot de passe inclut par défaut des listes globales de mots de passe interdits. Ces listes sont automatiquement appliquées à tous les utilisateurs pour détecter et bloquer les mots de passe susceptibles d’être utilisés par pulvérisation de mots de passe. Pour prendre en charge vos propres besoins en matière de sécurité, vous pouvez définir vos propres entrées dans une liste de mots de passe interdits personnalisée. Lorsque les utilisateurs modifient ou réinitialisent leurs mots de passe, ces listes de mots de passe interdits sont vérifiées pour appliquer l’utilisation de mots de passe plus forts.

Le verrouillage intelligent vous protège également contre les acteurs malveillants qui utilisent des méthodes de force brute pour deviner les mots de passe de vos utilisateurs. Par défaut, le verrouillage intelligent verrouille le compte des tentatives de connexion pendant une minute après 10 tentatives ayant échoué. Le compte se verrouille à nouveau après chaque tentative de connexion ayant échoué, pendant une minute dans un premier temps et plus longtemps lors des tentatives suivantes. Le verrouillage intelligent est toujours activé pour tous les clients Microsoft Entra. Les paramètres par défaut offrent un équilibre entre sécurité et facilité d’utilisation. La personnalisation des paramètres de verrouillage intelligent, avec des valeurs spécifiques à votre organization, nécessite Microsoft Entra ID licences P1 ou supérieures pour vos utilisateurs.

Rapports de sécurité

Pour limiter votre exposition aux menaces potentielles, utilisez les fonctionnalités de création de rapports disponibles dans Microsoft Entra ID. Microsoft Entra ID prend en charge les rapports de journal d’audit et de connexion, les rapports de sécurité sur les détections de risques et les rapports pour vous aider à comprendre comment les méthodes d’authentification pour Azure MFA et SSPR fonctionnent dans votre organization.

Protection de l’identité

Microsoft Entra ID dispose de nombreuses fonctionnalités qui identifient et génèrent automatiquement des alertes pour supprimer la latence entre la détection et la réponse aux attaques. Pour tirer pleinement parti de ces fonctionnalités, nous vous recommandons d’utiliser Protection Microsoft Entra ID. Cette fonctionnalité nécessite une licence Microsoft Entra ID P2. Au minimum, nous vous recommandons d’utiliser Identity Protection pour tous les administrateurs.

Les administrateurs utilisent trois rapports clés pour les enquêtes dans Identity Protection :

Rapport sur les utilisateurs à risque. Le risque utilisateur indique la probabilité que l’identité d’un utilisateur soit compromise et est calculée en fonction des détections de risque utilisateur pour cette identité. Une stratégie de risque utilisateur est une stratégie d’accès conditionnel qui évalue le niveau de risque pour un utilisateur ou un groupe spécifique. En fonction des niveaux de risque faibles, moyens et élevés, une stratégie peut être configurée pour bloquer l’accès ou exiger un changement de mot de passe sécurisé à l’aide de l’authentification multifacteur.

Rapport sur les connexions à risque. Le risque de connexion est la probabilité qu’une personne autre que le propriétaire du compte tente de se connecter à l’aide de l’identité. Une stratégie de risque de connexion est une stratégie d’accès conditionnel qui évalue le niveau de risque pour un utilisateur ou un groupe spécifique. En fonction du niveau de risque (élevé/moyen/faible), une stratégie peut être configurée pour bloquer l’accès ou forcer l’authentification multifacteur. Veillez à forcer l’authentification multifacteur sur les connexions à risque moyen ou supérieur.

Rapport de détections de risques. Permet aux administrateurs d’identifier et de corriger les types de détections de risque suivants :

Voyage atypique

Adresse IP anonyme

Propriétés de connexion inconnues

Adresse IP liée aux programmes malveillants

Fuites d’informations d’identification

Microsoft Entra renseignement sur les menaces

La ressource suivante peut vous aider à mettre en œuvre vos stratégies de gestion des risques.

Microsoft conserve les informations des rapports Identity Protection pendant une durée limitée. Nous vous recommandons de l’exporter et de l’archiver régulièrement dans d’autres outils pour approfondir l’examen et la corrélation. Les API Microsoft Graph vous permettent de collecter ces données pour un traitement ultérieur dans des outils tels que votre solution SIEM (Security and Information Event Management). Pour savoir comment implémenter ces rapports, consultez Bien démarrer avec Protection Microsoft Entra ID et Microsoft Graph.

Journaux d’audit et rapports de connexion

Le rapport des journaux d’audit regroupe les rapports suivants :

Rapport d’audit

Activité de réinitialisation de mot de passe

Activité d’inscription de réinitialisation de mot de passe

Activité des groupes en libre-service

Modifications de nom de groupe Office365

Activité d’approvisionnement de compte

Status de substitution de mot de passe

Erreurs de configuration de compte

Utilisation des méthodes d’authentification & insights

Microsoft Entra ID fournit des rapports que vous pouvez utiliser pour vous assurer que les utilisateurs sont inscrits pour l’authentification multifacteur et la réinitialisation SSPR. Les utilisateurs qui ne se sont pas inscrits doivent peut-être être informés du processus.

Le rapport Utilisation & Insights sur les méthodes d’authentification inclut des informations sur l’utilisation de l’authentification multifacteur et de la réinitialisation de données SSPR et vous donne des informations sur le fonctionnement de chacune d’entre elles dans votre organization. L’accès à l’activité de connexion (et aux audits et détections de risques) pour Microsoft Entra ID est essentiel pour la résolution des problèmes, l’analyse de l’utilisation et les enquêtes judiciaires.

Recommandations

Nous recommandons aux enseignants, aux administrateurs et au personnel informatique d’utiliser l’une des méthodes d’authentification sans mot de passe lorsque cela est possible. Lorsque vous devez utiliser des mots de passe, reportez-vous aux Conseils de mot de passe de Microsoft.

Méthodes d’authentification

Le tableau ci-dessous récapitule les types de comptes et nos recommandations pour les trois types d’authentification :

| Type de compte | Connexion | SSPR | Azure MFA |

|---|---|---|---|

| Élèves (école élémentaire) | Mot de passe | ||

| Étudiants (collège) | Mot de passe | ||

| Étudiants (lycée) | Mot de passe ou code confidentiel Application d’authentification si les téléphones intelligents sont disponibles |

E-mail personnel de l’étudiant SMS Appel vocal |

|

| Étudiants (université) | Mot de passe ou code confidentiel Application d’authentification si les téléphones intelligents sont disponibles |

Application d’authentification SMS E-mail personnel |

Application Authenticator SMS Phone |

| Enseignant | Windows Hello Entreprise (code pin ou biométrie) Clé de sécurité FIDO 2 |

•Application d’authentification SMS E-mail personnel |

Application Authenticator SMS Phone |

| IT staff | Sans mot de passe (code pin, biométrie, clé de sécurité FIDO 2) | Application d’authentification SMS E-mail personnel |

Application Authenticator SMS Phone |

| Parents | Mot de passe (Azure AD B2C) | Application d’authentification SMS Appel vocal E-mail personnel |

Application Authenticator SMS Phone |

Distribution des informations d’identification

Nous vous recommandons de distribuer l’authentification aux élèves du primaire et du collège à l’aide de l’une des méthodes suivantes :

Adresse e-mail du parent

Téléphone mobile ou fixe des parents

E-mail personnel de l’étudiant (s’il existe)

Une copie imprimée du mot de passe temporaire de l’étudiant remise aux enseignants

Publier le mot de passe à l’adresse enregistrée de l’étudiant

Pour les enseignants et les administrateurs informatiques, les autres membres du personnel et les étudiants du secondaire ou de l’université utilisent l’une des méthodes suivantes :

Envoyer par e-mail le mot de passe temporaire à l’adresse de messagerie personnelle

Envoyer un mot de passe temporaire par SMS

Copie imprimée du mot de passe temporaire

Recommandations relatives à la sécurité des mots de passe

Les administrateurs informatiques doivent toujours

Forcer l’expiration des mots de passe initiaux ou de la première fois

Implémenter une notification automatisée de modification ou de réinitialisation de mot de passe

En outre, fournissez à tous les utilisateurs les recommandations de sécurité de mot de passe suivantes :

N’écrivez pas ou ne stockez pas votre mot de passe de manière non sécurisée.

Ne pas réutiliser les mots de passe : conservez l’historique des mots de passe.

Ne partagez votre mot de passe avec personne.

Utilisez une phrase secrète au lieu d’un mot de passe.

Modifiez votre mot de passe si/quand vous pensez que votre compte a été compromis.

Réinitialisez un mot de passe fourni avant la première utilisation.

Défis et atténuations

La gestion des informations d’identification peut être difficile. Cette section décrit les fonctionnalités de Microsoft Entra ID qui peuvent vous aider à atténuer les problèmes les plus courants.

Expiration du mot de passe

Nous vous déconseillons de recourir à l’expiration des mots de passe comme mesure de sécurité, car les mots de passe peuvent expirer pendant les vacances scolaires, ce qui peut entraîner un volume important du support technique. Ce volume élevé affecterait particulièrement les étudiants plus jeunes qui ne sont pas configurés pour la RÉINITIALISATION, car ils n’ont peut-être pas accès à d’autres formes d’authentification. L’authentification multifacteur, les stratégies d’accès conditionnel et la surveillance de la sécurité atténuent mieux les problèmes que les mots de passe arrivant à expiration.

Si l’expiration du mot de passe de votre organization est actuellement activée, nous recommandons à un administrateur général ou à un administrateur d’utilisateurs d’utiliser le module Microsoft Azure AD pour Windows PowerShell de définir les mots de passe utilisateur pour qu’ils n’expirent jamais. ou utilisez la [cmdlet Set-MsolPasswordPolicy](/powershell/module/msonline/set-msolpasswordpolicy pour modifier la période d’expiration.

Remarque

Les modules PowerShell Azure AD et MSOnline seront obsolètes à compter du 30 mars 2024. Pour en savoir plus, consultez la mise à jour sur l’obsolescence. Après cette date, la prise en charge de ces modules sera limitée à l’assistance à la migration vers le kit de développement logiciel Microsoft Graph PowerShell et aux correctifs de sécurité. Les modules obsolètes continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour toutes questions liées à la migration, consultez la FAQ sur la migration. Remarque : les versions 1.0.x de MSOnline pourront subir des perturbations après le 30 juin 2024.

Mise à jour des informations utilisateur

Les administrateurs gèrent souvent les détails des utilisateurs : appareils, informations de sécurité et mots de passe pour chaque utilisateur. La mise à jour manuelle de ces informations est fastidieuse et fastidieuse.

Pour résoudre ce problème, les administrateurs doivent demander aux utilisateurs d’utiliser Mon compte. Mon compte est un portail libre-service qui permet aux utilisateurs finaux d’effectuer les opérations suivantes :

Utiliser la réinitialisation de mot de passe en libre-service

Configuration de l’authentification à deux facteurs

Modifier un mot de passe

Désactiver un appareil en cas de perte ou de vol

Gestion des abonnements de groupe

Les étudiants et les membres du corps enseignant ont souvent besoin d’accéder à des groupes à des fins d’accès ou de communication. Le nombre de groupes et la fréquence à laquelle les besoins des utilisateurs changent dans les établissements d’enseignement peuvent faire de la gestion des groupes une tâche ardue pour les administrateurs.

Dans Microsoft 365 EDU, chaque groupe créé à partir de School Data Sync est automatiquement ajouté à une unité administrative scolaire pour faciliter l’administration déléguée et étendue pour les groupes de cette école.

Pour la délégation et la gestion des groupes individuels, il existe deux options supplémentaires.

La gestion des groupes délégués permet aux administrateurs de déléguer la gestion de l’appartenance au groupe à un propriétaire d’entreprise. Par exemple, si votre établissement scolaire dispose d’une application à laquelle seuls les étudiants d’un service spécifique doivent accéder, vous ajoutez généralement des utilisateurs à un groupe et attribuez l’accès au groupe. Vous pouvez ensuite déléguer les responsabilités de gestion des membres à un employé de ce service. Le service gère ensuite l’appartenance au groupe, qui fournit l’accès à l’application. Dans un cadre académique, nous recommandons cette option par rapport à la gestion des groupes en libre-service.

La gestion des groupes en libre-service permet à chaque utilisateur, y compris aux étudiants, de créer et de gérer ses propres groupes de sécurité ou groupes Microsoft 365 dans Microsoft Entra ID. Le propriétaire du groupe peut approuver ou refuser les demandes d’appartenance et déléguer le contrôle de l’appartenance au groupe. Évaluez soigneusement si l’activation des étudiants pour créer des groupes est un état souhaité pour votre organization.

Remarque

Les fonctionnalités de gestion de groupe déléguée et de gestion de groupe en libre-service sont disponibles uniquement avec les groupes Microsoft 365 et les groupes de sécurité Microsoft Entra. Elles ne sont pas disponibles pour les groupes de sécurité à extension messagerie ou les listes de distribution.

Trop de mots de passe à mémoriser

Les étudiants et le personnel accèdent à plusieurs applications pour terminer leur travail scolaire, ce qui peut les obliger à mémoriser plusieurs mots de passe uniques. Microsoft propose plusieurs atténuations.

Nous vous recommandons d’activer Microsoft Entra’authentification unique (SSO) avec toutes les applications compatibles afin que les utilisateurs puissent accéder à toutes les ressources à l’aide de leurs informations d’identification organisationnelles.

Windows 10 appareils Microsoft Entra joints ou Microsoft Entra joints hybrides accèdent en toute transparence aux applications qui sont activées par l’authentification unique, à condition que l’utilisateur connecté y ait accès.

Si votre organization est hybride et que des ordinateurs exécutent des versions de Windows 8 ou antérieures, vous pouvez également implémenter l’authentification unique transparente. L’authentification unique transparente évite les invites de mot de passe lorsque les enseignants et le personnel se connectent à partir du réseau organisationnel.