Concevoir la configuration du locataire

La configuration dans Microsoft Entra ID s’effectue au sein de chaque locataire. Les paramètres de configuration contrôlent vos stratégies de sécurité et d’accès. Documentez vos stratégies de sécurité et d’accès pour garantir la cohérence entre les locataires, le cas échéant.

Cohérence de la configuration entre les locataires

Dans un environnement EDU de grande taille où vous disposez d’une équipe d’administration centrale, vous assurer que la plupart des configurations sont cohérentes entre les locataires :

Simplifiez la gestion et rendez votre équipe informatique centrale plus efficace.

Facilitez l’identification et la résolution des problèmes.

Facilitez le développement, le test et le déploiement de logiciels sur les locataires.

Rendre l’expérience utilisateur entre les locataires plus cohérente et intuitive.

Facilitez le processus de migration des utilisateurs d’un locataire vers un autre.

Créez des stratégies sur lesquelles les configurations de locataire sont standard et gérées par votre équipe informatique centrale, et qui peuvent être ajustées par l’équipe informatique spécifique au locataire. Voici quelques domaines dans lesquels une équipe d’administration spécifique au locataire peut avoir besoin de flexibilité :

Autoriser les partenaires externes à accéder au locataire. Bien que votre organization dispose d’une stratégie qui autorise uniquement l’accès de ses autres locataires, une région spécifique peut avoir besoin d’un fournisseur spécifique à la région pour accéder à la liste verte Microsoft Entra B2B Collaboration.

Ajustement des stratégies d’accès requises, par exemple exiger que les appareils gérés répondent aux exigences de sécurité spécifiques au locataire ou à la région, ou pour tenir compte de la disponibilité des appareils gérés.

Tester de nouvelles fonctionnalités, par exemple une région qui teste MyStaff pour permettre au directeur d’une école de couvrir certaines tâches informatiques pour le personnel de cette école.

Configurer des identités externes

Les identités externes représentent des utilisateurs externes à un locataire Microsoft Entra, tels que des utilisateurs d’autres locataires dans le organization EDU. Dans une grande organization EDU qui s’étend sur plusieurs locataires, vous pouvez utiliser Microsoft Entra collaboration interentreprises (B2B) pour fournir l’accès à ces locataires. Microsoft Entra B2B vous permet de partager en toute sécurité les applications et services de votre organization avec des invités d’un autre organization, tout en conservant le contrôle de vos propres données.

Contrôler la collaboration externe

Les paramètres de collaboration externes vous permettent d’activer ou de désactiver les invitations d’invités pour différents types d’utilisateurs dans votre organization. Vous pouvez également déléguer des invitations à des utilisateurs individuels en leur attribuant des rôles qui leur permettent d’inviter des invités. Les paramètres de collaboration externe sont gérés dans le centre d’administration Microsoft Entra sous Microsoft Entra ID.

Autoriser les invités à apparaître dans la liste d’adresses globale

Vous pouvez afficher des invités (utilisateurs externes) dans votre liste d’adresses globale (GAL) comme suit :

Invitation d’utilisateurs en tant qu’invités à l’aide de Microsoft Entra B2B (recommandé)

Utilisation de la synchronisation de la liste d’adresses gal (non recommandé)

Remarque

La synchronisation de la liste d’utilisateurs ne crée pas de comptes d’utilisateur. Au lieu de cela, chaque contact créé est un objet qui est comptabilisé par rapport à votre limite d’objets dans le locataire.

Stratégies de sécurité et d’accès

La gestion de la sécurité peut être difficile avec les attaques liées à l’identité qui sont si répandues. Les paramètres de sécurité par défaut et les stratégies d’accès facilitent la protection de vos organization contre les attaques telles que la pulvérisation de mots de passe, la relecture et le hameçonnage.

Paramètres de sécurité par défaut

Les paramètres de sécurité par défaut fournissent des paramètres sécurisés que nous gérons au nom de votre organization pour vous assurer la sécurité jusqu’à ce que vous soyez prêt à gérer votre propre histoire de sécurité d’identité. Lorsque les paramètres de sécurité par défaut sont activés, nous pouvons vous aider à protéger vos organization avec les paramètres de stratégie préconfigurés suivants :

Demander à tous les utilisateurs de s’inscrire à Azure Multi-Factor Authentication

Exiger des administrateurs qu’ils effectuent l’authentification multifacteur

Blocage des protocoles d’authentification hérités

Exiger des utilisateurs qu’ils effectuent l’authentification multifacteur si nécessaire

Protection des activités privilégiées telles que l’accès au Portail Azure

L’activation des paramètres de sécurité par défaut est recommandée si votre organization souhaite améliorer votre posture de sécurité maintenant et que vous n’avez pas configuré une sécurité robuste. Si vous êtes un organization avec des licences Microsoft Entra ID P1 ou P2 et que vous utilisez actuellement des stratégies d’accès conditionnel pour appliquer des stratégies organisationnelles, les paramètres de sécurité par défaut ne vous conviennent probablement pas.

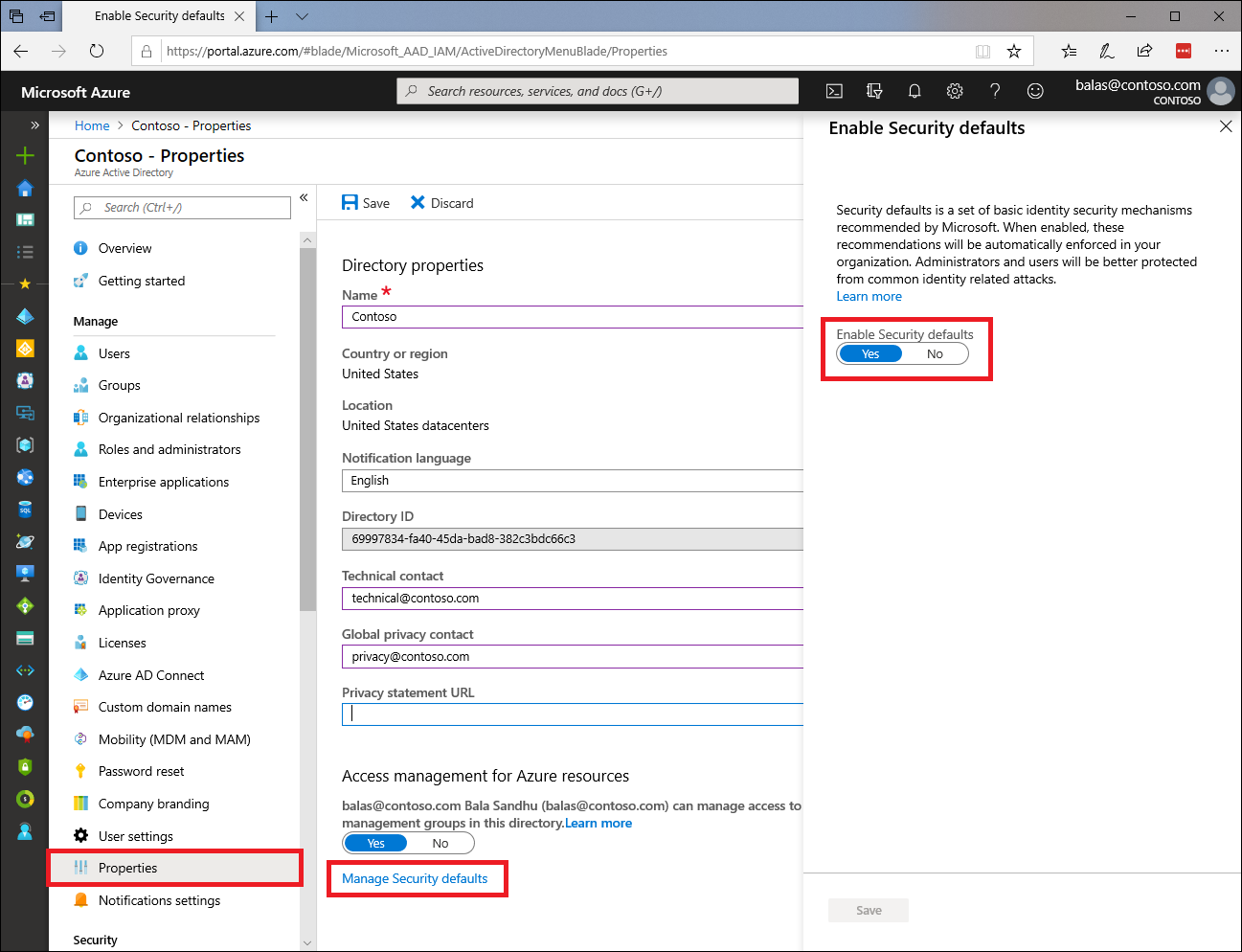

Activez les valeurs par défaut de sécurité dans le Portail Azure, comme illustré dans l’image suivante.

Appareils gérés pour le service informatique et le personnel

Pour protéger les ressources de votre locataire, empêchez l’accès aux appareils dont les niveaux de protection sont inconnus. Implémentez une solution de gestion des appareils afin que les utilisateurs puissent uniquement accéder aux ressources à l’aide d’un appareil géré par le organization.

Dans Microsoft Entra ID, un appareil doit être considéré comme géré au minimum lorsqu’il est inscrit auprès de Microsoft Entra ID. Les administrateurs peuvent choisir d’implémenter les types de gestion des appareils suivants dans Microsoft Entra ID :

Joint à un domaine hybride. Appareils appartenant au organization et joints à la Active Directory local et au Microsoft Entra ID. En règle générale, un appareil acheté et géré par un organization et géré par System Center Configuration Manager.

Microsoft Entra un domaine joint. Appareils appartenant au organization et joints au locataire Microsoft Entra de l’organization. Généralement, un appareil acheté et géré par un organization, joint à Microsoft Entra ID et géré par un service tel que Microsoft Intune.

Microsoft Entra inscrit. Appareils appartenant au organization, ou appareils personnels, utilisés pour accéder aux ressources de l’entreprise. Généralement un appareil personnel utilisé pour accéder aux ressources d’entreprise. Les organisations peuvent exiger que l’appareil soit inscrit via mobile Gestion des appareils (GPM) ou appliqué via la gestion des applications mobiles (GAM) sans inscription pour accéder aux ressources. Cette fonctionnalité peut être fournie par un service tel que Microsoft Intune.

Pour plus d’informations, consultez Choisir vos méthodes d’intégration.

Pour renforcer la sécurité, nous vous recommandons également de créer une stratégie d’accès conditionnel Microsoft Entra pour le service informatique et le personnel. Avec l’accès conditionnel, vous pouvez créer une stratégie unique qui accorde l’accès :

Pour les applications cloud sélectionnées.

Pour les utilisateurs et les groupes sélectionnés.

Exiger un appareil géré.

Utiliser L’authentification multifacteur pour les administrateurs

Les comptes auxquels des autorisations élevées sont attribuées sont des cibles précieuses pour les attaquants. Pour réduire le risque de compromission de compte privilégié, approvisionnez tous les comptes disposant d’autorisations élevées avec des informations d’identification d’authentification fortes, telles qu’Azure Multi-Factor Authentication (MFA).

Au minimum, nous vous recommandons de créer une stratégie d’accès conditionnel pour exiger l’authentification multifacteur pour les rôles d’administration suivants :

Administrateur de facturation

Administrateur de l’accès conditionnel

Administrateur Exchange

Administrateur général

Administrateur du support technique (mot de passe)

Administrateur de sécurité

Administrateur SharePoint

Administrateur d’utilisateurs

Si les utilisateurs disposent d’une méthode d’authentification multifacteur, appliquez l’authentification multifacteur aux utilisateurs qui ont accès à des informations sensibles telles que les enregistrements des étudiants.

Stratégies de risque

Avec Microsoft Entra ID, les administrateurs peuvent créer des stratégies pour se protéger contre certains types de risques :

Risque de connexion Probabilité qu’une demande d’authentification donnée ne soit pas autorisée par le propriétaire de l’identité.

Risque de l’utilisateur. Probabilité qu’une identité de don ou un compte soit compromis.

Les stratégies de risque de connexion et les stratégies de risque utilisateur automatisent la réponse aux détections de risques dans votre environnement et permettent aux utilisateurs de corriger eux-mêmes les risques.

Les organisations éducatives disposant de licences Microsoft 365 A5 (ou Microsoft Entra ID licences P2) peuvent utiliser Protection Microsoft Entra ID pour sécuriser leurs comptes. Vous pouvez également créer des stratégies d’accès conditionnel basées sur les risques de connexion et des stratégies d’accès conditionnel basées sur les risques de l’utilisateur.

Configurez la stratégie de risque utilisateur afin que les utilisateurs à haut risque soient tenus de modifier leur mot de passe après la connexion.

Meilleures pratiques

Définissez des stratégies d’accès conditionnel pour appliquer la posture de sécurité des identités et réduire les risques de connexion et les risques utilisateur. Cela doit inclure des contrôles sur l’authentification multifacteur et des contrôles basés sur les appareils pour permettre l’accès uniquement via les appareils gérés et les emplacements attendus.

Toutes les applications doivent avoir des stratégies d’accès conditionnel explicites appliquées.

Réduisez le nombre de stratégies d’accès conditionnel en les appliquant à plusieurs applications ayant les mêmes exigences.

Planifiez l’interruption en configurant des comptes d’accès d’urgence pour atténuer les effets du verrouillage accidentel.

Configurez une stratégie d’accès conditionnel en mode rapport uniquement.

Pour obtenir des conseils généraux sur les stratégies d’accès conditionnel pour les environnements individuels, case activée le Guide des meilleures pratiques et des opérations Microsoft Entra de l’autorité de certification :

Inscriptions des applications

Seuls les utilisateurs disposant d’autorisations élevées peuvent effectuer des tâches telles que l’ajout d’applications à la galerie d’applications ou la configuration d’une application pour utiliser Proxy d'application. Toutefois, par défaut, tous les utilisateurs de votre annuaire ont la possibilité d’inscrire des objets d’application et de principal de service. Ils ont également le pouvoir discrétionnaire quant aux applications qui peuvent accéder à leurs données organization par le biais du consentement de l’utilisateur.

Nous vous recommandons de désactiver le consentement de l’utilisateur afin que les comptes non privilégiés ne puissent pas créer d’objets d’application et de principal de service dans le locataire. Au lieu de cela, déléguez les rôles d’administration d’application des membres de l’équipe , tels que l’administrateur d’application, le développeur d’applications ou l’administrateur d’applications cloud. L’utilisation de rôles centralise le processus de prise de décision autour du consentement avec les équipes de sécurité et d’identité de votre organization.

Intégration d’applications

Si possible, intégrez des applications SaaS prises en charge à l’aide de la galerie d’applications Microsoft Entra où vous pouvez trouver des applications préconfigurées qui fonctionnent avec Microsoft Entra ID. Si votre application n’est pas disponible dans la galerie d’applications Microsoft Entra, vous pouvez ajouter l’application non listée dans le centre d’administration Microsoft Entra.

Dans les environnements hybrides, vous pouvez activer l’accès à distance sécurisé à vos applications héritées à l’aide de Microsoft Entra proxy d’application. Le proxy d’application permet aux utilisateurs d’accéder aux applications web locales sans VPN à l’aide de leur compte Microsoft Entra.

Vous pouvez également sécuriser l’accès aux applications héritées si vous utilisez actuellement l’une des solutions réseau ou de livraison d’applications tierces suivantes :

Concevoir la sécurité du locataire

En plus des recommandations ci-dessus, nous vous recommandons également de verrouiller davantage votre locataire en configurant les paramètres suivants dans le centre d’administration Microsoft Entra.

Paramètres utilisateur

| Paramètre | Valeur | Raison |

|---|---|---|

| Portail d’administration | ||

| Restreindre l’accès au portail d’administration Microsoft Entra | Oui | Ce paramètre empêche les comptes non privilégiés d’accéder à la section Microsoft Entra ID du Portail Azure. |

| Connexions de compte LinkedIn | Non | Aucun besoin métier |

| Inscriptions des applications | ||

| Les utilisateurs peuvent inscrire des applications | Non | Pour les organisations éducatives, Microsoft recommande d’empêcher les comptes sans privilèges de créer des objets d’application et de principal de service dans le locataire. Au lieu de cela, affectez explicitement les membres de l’équipe à des rôles d’administration d’application tels que l’administrateur d’application, le développeur d’applications ou l’administrateur d’applications cloud. |

Paramètres des identités externes

| Paramètre | Valeur | Raison |

|---|---|---|

| Autoriser uniquement les locataires du même organization | ||

| Les autorisations d’invité sont limitées | Non | Les invités proviennent de locataires connus. |

| Les administrateurs et les utilisateurs membres du rôle Inviteur d’invités peuvent envoyer des invitations | Oui | L’invitation d’invité peut être déléguée lorsque les invitations sont uniquement autorisées à des domaines spécifiés. |

| Les membres peuvent inviter, les invités peuvent inviter | Non | Contrôlez davantage qui est invité dans le locataire en autorisant uniquement certains administrateurs ou administrateurs/utilisateurs ayant le rôle d’inviteur d’invités à inviter des invités. |

| Activer le code secret à usage unique du courrier pour les invités (préversion) | Non | Les invités proviennent de locataires connus. |

| Activer l’inscription en libre-service invité via des flux d’utilisateurs (préversion) | Non | Les invitations sont autorisées uniquement aux domaines spécifiés et les comptes d’utilisateur sont Microsoft Entra comptes dans ces autres locataires. |

| Restrictions de collaboration : autoriser les invitations uniquement pour les domaines spécifiés | Le plus restrictif | Microsoft recommande ce paramètre pour les grandes organisations avec plusieurs locataires qui utilisent les fonctionnalités de collaboration B2B pour fournir un accès entre les locataires. Lorsque vous définissez vos paramètres de collaboration sur Autoriser l’invitation uniquement aux domaines spécifiés (le plus restrictif), vous incluez tous les domaines qui font partie de votre organization à la liste d’autorisation, ce qui refusera automatiquement les invitations à d’autres domaines. Ou, si votre établissement scolaire a un partenariat avec d’autres organisations, vous pouvez limiter les invitations à ces organisations uniquement en les ajoutant à la liste d’autorisation. |

| Autoriser la collaboration en dehors de son propre organization | ||

| Les autorisations d’invité sont limitées | Oui | Les invités peuvent être de l’extérieur de la propre organization. Ce paramètre les limite à certaines tâches d’annuaire, telles que l’énumération d’utilisateurs, de groupes ou d’autres objets d’annuaire. |

| Les administrateurs et les utilisateurs membres du rôle Inviteur d’invités peuvent envoyer des invitations | Non | Nous vous recommandons de garder les invitations contrôlées avec un groupe d’administrateurs délégués lorsque des restrictions de collaboration sont définies pour autoriser l’envoi d’invitations à n’importe quel domaine. |

| Les membres peuvent inviter, les invités peuvent inviter | Non | Contrôlez davantage qui est invité dans le locataire en autorisant uniquement certains administrateurs ou administrateurs/utilisateurs ayant le rôle d’inviteur d’invités à inviter des invités. |

| Activer le code secret à usage unique du courrier pour les invités (préversion) | Oui | Le mot de passe à usage unique est recommandé lorsque vous invitez des utilisateurs en dehors de votre propre organization. |

| Activer la connexion libre-service d’invité via des flux d’utilisateurs (préversion) | Non | Il est préférable de contrôler les invitations plutôt que de laisser les invités s’inscrire en libre-service auprès du locataire. |

| Restrictions de collaboration : autoriser l’envoi d’invitations à n’importe quel domaine | Le plus inclusif | Paramètre recommandé lorsqu’il est nécessaire de collaborer avec plusieurs autres locataires, par exemple, lors de la collaboration avec des partenaires, des consultants externes, d’autres organisations éducatives, etc. |

Paramètres d’aperçu des fonctionnalités utilisateur

| Paramètre | Valeur | Raison |

|---|---|---|

| Les utilisateurs peuvent utiliser la fonctionnalité en préversion pour Mes applications | Aucun/Sélectionné/Tout | Le paramètre dépend de l’utilisation et de la nécessité de Mes applications portail et de ses fonctionnalités. Vous pouvez envisager d’utiliser le portail Mes applications pour fournir l’accès aux applications cloud de votre organization uniquement au personnel ou à tout le monde, y compris les étudiants. |

| Les utilisateurs peuvent utiliser l’expérience d’inscription combinée des informations de sécurité | tous | Il est recommandé d’utiliser des méthodes d’authentification améliorées telles que les informations d’identification sans mot de passe et l’accès conditionnel pour sécuriser l’inscription des informations de sécurité. |

| Les administrateurs peuvent accéder à Mon personnel | Aucun/Sélectionné/Tout | Le paramètre dépend de l’utilisation et des besoins de Mon personnel. Vous pouvez envisager d’utiliser Mon personnel pour déléguer des tâches courantes de support technique au personnel. Mon personnel vous permet de déléguer à une figure d’autorité, telle qu’un directeur d’école, les autorisations pour vous assurer que les membres du personnel sont en mesure d’accéder à leurs comptes Microsoft Entra. Au lieu de s’appuyer sur un support technique central, les organisations peuvent déléguer des tâches courantes telles que la réinitialisation des mots de passe ou la modification des numéros de téléphone pour, par exemple, un directeur d’école. Avec Mon personnel, un utilisateur qui ne peut pas accéder à son compte peut récupérer l’accès en quelques sélections, sans aucun support technique ni personnel informatique requis. |

Paramètres de gestion de groupe

| Paramètre | Valeur | Raison |

|---|---|---|

| Gestion des groupes en libre-service | ||

| Les propriétaires peuvent gérer les demandes d’appartenance à un groupe dans le volet d’accès | Non | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios. |

| Limitez la capacité de l’utilisateur à accéder aux fonctionnalités de groupes dans le volet d’accès. Les administrateurs (global, groupe et Administration utilisateur) auront accès, quelle que soit la valeur de ce paramètre. | Oui | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios. |

| Groupes de sécurité | ||

| Les utilisateurs peuvent créer des groupes de sécurité dans les portails Azure | Non | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios |

| Propriétaires qui peuvent affecter des membres en tant que propriétaires de groupe dans les portails Azure | Aucun | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios |

| Groupes Office 365 | ||

| Les utilisateurs peuvent créer des groupes Office 365 dans les portails Azure | Non | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios |

| Propriétaires qui peuvent affecter des membres en tant que propriétaires de groupe dans les portails Azure | Aucun | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios |

Paramètres des applications d’entreprise

| Paramètre | Valeur | Raison |

|---|---|---|

| Applications d’entreprise | ||

| Les utilisateurs peuvent donner leur consentement aux applications qui accèdent aux données de l’entreprise en leur nom | Non | Les applications qui nécessitent un consentement doivent être examinées par le biais d’un processus défini avec une propriété établie à l’aide de flux de travail de demande de consentement Administration |

| Les utilisateurs peuvent donner leur consentement aux applications qui accèdent aux données de l’entreprise pour les groupes dont ils sont propriétaires | Non | Les applications qui nécessitent un consentement doivent être examinées par le biais d’un processus défini avec une propriété établie à l’aide de flux de travail de demande de consentement Administration |

| Les utilisateurs peuvent ajouter des applications de galerie à leur volet d’accès | Non | Groupes dans les locataires EDU peuvent avoir un accès aux ressources sensibles (par exemple, l’accès aux informations sur les étudiants) qui doit être structuré et régi. La gestion initiée par l’utilisateur n’est pas recommandée pour ces scénarios |

| demandes de consentement Administration (préversion) | ||

| Les utilisateurs peuvent demander le consentement de l’administrateur aux applications pour lesquelles ils ne peuvent pas donner leur consentement | Non | L’activation de ce paramètre permet à tous les utilisateurs de votre locataire de demander le consentement, ce qui peut entraîner l’envoi de nombreuses demandes de consentement aux administrateurs. Si les administrateurs ne peuvent pas ou ne veulent pas gérer les demandes, les utilisateurs peuvent être confus. |

| Sélectionner des utilisateurs pour passer en revue les demandes de consentement administrateur | S/O | Applicable uniquement si Administration fonctionnalité de demande de consentement est activée |

| Les utilisateurs sélectionnés reçoivent Notifications par e-mail pour les demandes | S/O | Applicable uniquement si Administration fonctionnalité de demande de consentement est activée |

| Les utilisateurs sélectionnés reçoivent des rappels d’expiration de demande | S/O | Applicable uniquement si Administration fonctionnalité de demande de consentement est activée |

| La demande de consentement expire après (jours) | S/O | Applicable uniquement si Administration fonctionnalité de demande de consentement est activée |

| paramètres de Office 365 | ||

| Les utilisateurs peuvent uniquement voir les applications Office 365 dans le portail Office 365 | Non | Lorsque vous utilisez Mes applications portail, ce paramètre doit être défini sur « Non » si vous souhaitez que Office 365 applications s’affichent dans Mes applications. vue d’ensemble du portail Mes applicationsapplications/access-panel-deployment-plan |

Paramètres de gouvernance des identités

Gérez le cycle de vie des utilisateurs externes ajoutés via des packages d’accès en spécifiant ce qui se passe lorsqu’ils perdent leur dernière affectation de package d’accès.

| Paramètre | Valeur | Raison |

|---|---|---|

| Empêcher l’utilisateur externe de se connecter à ce répertoire | Oui | Lorsqu’un utilisateur externe perd sa dernière affectation à un package d’accès que vous devez bloquer, supprimez-le du locataire. |

| Supprimer un utilisateur externe | Oui | Lorsqu’un utilisateur externe perd sa dernière affectation à un package d’accès que vous devez bloquer, supprimez-le du locataire. |

| Nombre de jours avant la suppression d’un utilisateur externe de ce répertoire | 30 | Lorsqu’un utilisateur externe perd sa dernière affectation à un package d’accès que vous devez bloquer, puis supprimez-le du locataire |

Paramètres de réinitialisation de mot de passe

| Paramètre | Valeur | Raison |

|---|---|---|

| Properties | ||

| Réinitialisation du mot de passe en libre-service activée | Sélectionner les utilisateurs | Nous vous recommandons de réinitialiser le mot de passe en libre-service pour tous les utilisateurs qui peuvent utiliser leur téléphone mobile pour le texte et installer et configurer l’application Microsoft Authenticator. |

| Méthodes d’authentification | ||

| Nombre de méthodes nécessaires à la réinitialisation | 2 | Deux méthodes offrent un équilibre entre facilité d’utilisation et sécurité. |

| Méthodes disponibles pour les utilisateurs | Notification de l’application mobile, code de l’application mobile, e-mail et téléphone mobile (SMS uniquement) | Mobile App fournit les méthodes de chiffrement les plus modernes et les plus sécurisées. Ensuite, l’e-mail ou les SMS peuvent être utilisés comme une autre option. Nous vous recommandons vivement de déployer des méthodes d’authentification sans mot de passe sur des comptes dans des locataires EDU. Cela améliore l’expérience utilisateur. |

| Registration | ||

| Exiger que les utilisateurs s’inscrivent lors de la connexion ? | Oui | Avec cette valeur, les comptes sont interrompus pour fournir l’inscription à SSPR lors de la première connexion. Cela permet d’intégrer des comptes avec une base de référence cohérente. |

| Nombre de jours avant que les utilisateurs ne soient invités à reconfirmer leurs informations d’authentification | 180 | |

| Notifications | ||

| Avertir les utilisateurs des réinitialisations de mot de passe ? | Oui | Les notifications fournissent une visibilité de cette opération de gestion des informations d’identification sensibles. |

| Avertir tous les administrateurs lorsque d’autres administrateurs réinitialisent leur mot de passe ? | Oui | Les notifications fournissent une visibilité de cette opération de gestion des informations d’identification sensibles. |

Paramètres de sécurité

| Paramètre | Valeur | Raison |

|---|---|---|

| Stratégie de méthode d’authentification | ||

| Clé de sécurité FIDO2 | Oui : sélectionner des utilisateurs | |

| Connexion sans mot de passe à Microsoft Authenticator | Oui : sélectionner des utilisateurs | |

| SMS | Non | Le numéro de téléphone doit être attribué à tous les utilisateurs qui doivent utiliser cette fonctionnalité. S’il n’existe aucun cas d’usage fort pour cette fonctionnalité, la surcharge liée à l’ajout des numéros de téléphone n’est pas justifiée. |