Microsoft Defender pour point de terminaison dans le portail Microsoft Defender

Microsoft Defender pour point de terminaison fait partie du portail Microsoft Defender, offrant une expérience unifiée aux équipes de sécurité pour gérer les incidents et les alertes, rechercher les menaces et automatiser les enquêtes et les réponses. Le portail Microsoft Defender (https://security.microsoft.com) combine des fonctionnalités de sécurité qui protègent les ressources et détectent, examinent et répondent aux menaces.

Les points de terminaison tels que les ordinateurs portables, les téléphones, les tablettes, les routeurs et les pare-feu sont les points d’entrée de votre réseau. Microsoft Defender pour point de terminaison vous permet de sécuriser ces points de terminaison en offrant une visibilité sur les activités sur votre réseau, ainsi qu’en détectant et en répondant aux menaces avancées.

Ce guide vous montre à quoi vous attendre lors de l’exécution de Microsoft Defender pour point de terminaison dans le portail Microsoft Defender.

Bon à savoir avant de commencer

Pour utiliser Microsoft Defender pour point de terminaison dans le portail Microsoft Defender, vous devez disposer d’une licence Microsoft Defender pour point de terminaison. Pour plus d’informations, consultez licences Microsoft Defender pour point de terminaison.

En outre, vérifiez que vous avez la configuration requise en matière de matériel et de logiciel, de navigateur, de connectivité réseau et de compatibilité avec Microsoft Defender Antivirus. Pour plus d’informations, consultez Microsoft Defender pour point de terminaison configuration minimale requise.

Vous devez également disposer des autorisations requises pour accéder au portail Microsoft Defender. Pour plus d’informations, consultez Utiliser des autorisations de base pour accéder au portail.

À quoi s'attendre

Examen et réponse

Les fonctionnalités d’investigation et de réponse dans le portail Microsoft Defender vous aident à examiner les incidents et les alertes et à y répondre. Les incidents sont des groupes d’alertes qui sont liées les unes aux autres.

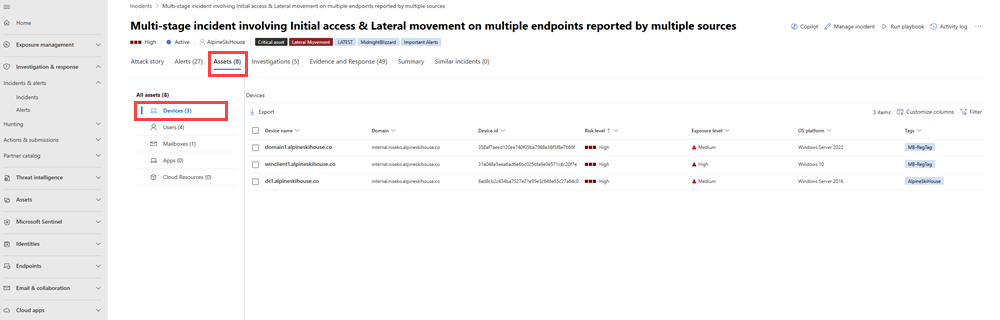

Incidents et alertes

Les appareils impliqués dans les incidents sont affichés dans le récit des attaques de page d’un incident, le graphique des incidents et l’onglet Ressources . Vous pouvez afficher les détails de l’incident, notamment les appareils impliqués, les alertes qui ont déclenché l’incident et les actions effectuées. Vous pouvez appliquer des actions à l’incident, telles que l’isolation des appareils, la collecte de packages d’investigation, etc.

Les alertes individuelles sont affichées dans la page Alertes. Vous pouvez afficher les détails de l’alerte, y compris les appareils impliqués, l’incident dont l’alerte fait partie et les actions effectuées. Vous pouvez également appliquer des actions à l’alerte dans la page d’alerte.

Repérage

Recherchez de façon proactive les menaces, les programmes malveillants et des activités malveillantes sur vos points de terminaison, boîtes aux lettres Office 365, etc. à l’aide de Requêtes de repérage avancé. Ces requêtes puissantes peuvent être utilisées pour localiser et examiner les indicateurs de menace et les entités pour les menaces connues et potentielles.

Des règles de détection personnalisées peuvent être créées à partir de requêtes de repérage avancées pour vous aider à watch de manière proactive pour les événements susceptibles d’indiquer une activité de violation et des appareils mal configurés.

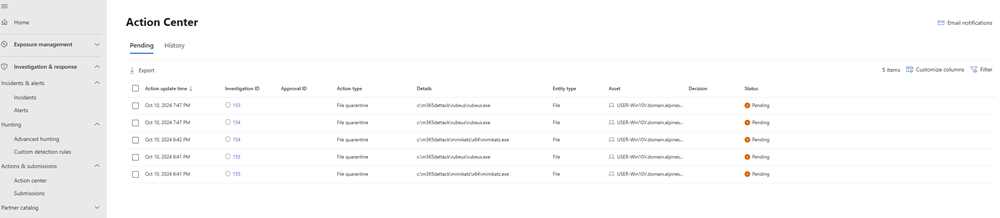

Centre de notifications et soumissions

Le Centre de notifications vous montre les investigations créées par les fonctionnalités d’investigation et de réponse automatisées. Cette réparation automatique automatisée dans le portail Microsoft Defender peut aider les équipes de sécurité en répondant automatiquement à des événements spécifiques. Vous pouvez afficher les actions appliquées aux appareils, les status des actions et approuver ou rejeter les actions automatisées. Accédez à la page Centre de notifications sous Examen & réponse > Actions & soumissions > Centre de notifications.

Vous pouvez envoyer des fichiers, des pièces jointes et des URL à Microsoft Defender à des fins d’analyse dans le portail de soumission. Vous pouvez également afficher les status des soumissions et les résultats de l’analyse. Accédez à la page des submssions sous Investigation & response > Actions & soumissions>.

Threat Intelligence

Vous pouvez afficher les menaces émergentes, les nouvelles techniques d’attaque, les programmes malveillants répandus et des informations sur les acteurs et les campagnes de menaces dans la page Renseignement sur les menaces. Accédez au tableau de bord d’analyse des menaces pour afficher les informations et insights les plus récents sur les menaces. Vous pouvez également voir lire et comprendre comment vous protéger contre certaines menaces via le rapport d’analyste.

Accédez à la page Analyse des menaces sous Renseignement sur les menaces > Analyse des menaces.

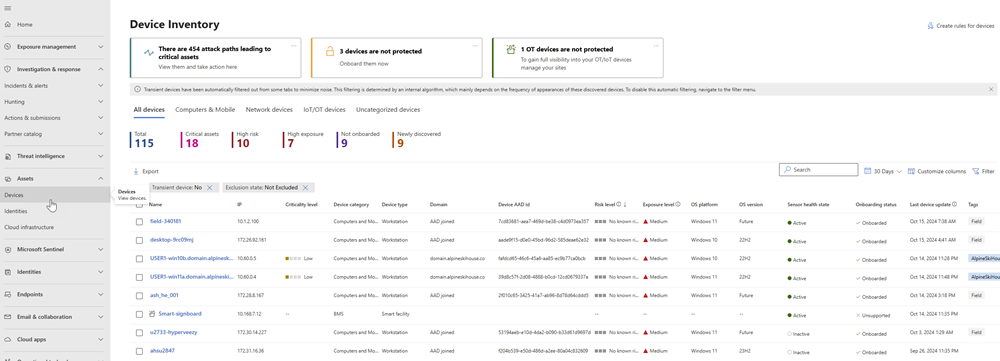

Inventaire des appareils

La page Appareils de ressources > contient l’inventaire des appareils, qui répertorie tous les appareils de votre organization où des alertes ont été générées. Vous pouvez afficher les détails des appareils, notamment l’adresse IP, le niveau de criticité, la catégorie d’appareil et le type d’appareil.

Microsoft Defender pour la gestion des vulnérabilités et la gestion de la configuration des points de terminaison

Vous trouverez Gestion des vulnérabilités Microsoft Defender tableau de bord sous Gestion des vulnérabilités des points > de terminaison. Defender pour la gestion des vulnérabilités vous aide à découvrir, hiérarchiser et corriger les vulnérabilités dans votre réseau. En savoir plus sur les prérequis et les autorisations et sur l’intégration des appareils à Defender Vulnerability Management.

Le tableau de bord de configuration de l’appareil se trouve dans Tableau de bord de gestion de la configuration > des points > de terminaison. Vous pouvez afficher la sécurité des appareils, l’intégration via Microsoft Intune et Microsoft Defender pour point de terminaison, la couverture de la protection web et la gestion de la surface d’attaque en un clin d’œil.

Les administrateurs de sécurité peuvent déployer des stratégies de sécurité de point de terminaison sur les appareils de votre organization sous Gestion de la configuration des points > de terminaison Stratégies > de sécurité des points de terminaison. En savoir plus sur les stratégies de sécurité des points de terminaison.

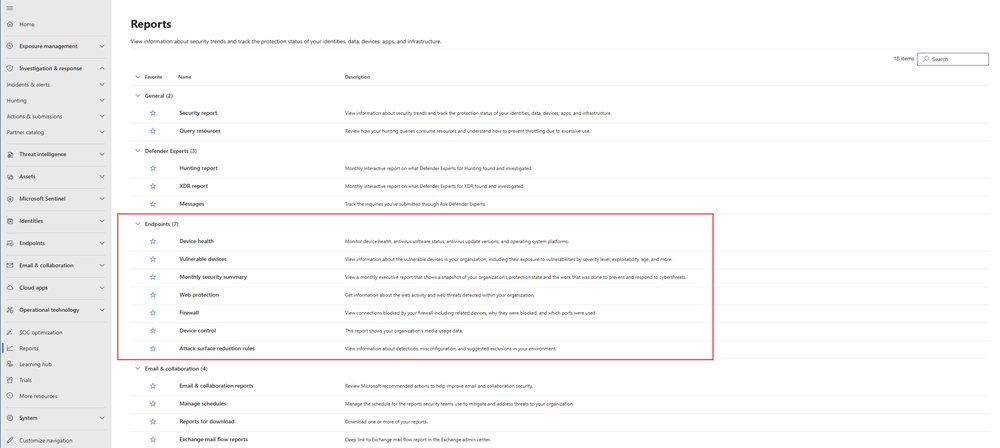

Rapports

Vous pouvez afficher l’intégrité des appareils, les appareils vulnérables, le résumé de la sécurité mensuelle, la protection web, le pare-feu, le contrôle des appareils et les rapports sur les règles de réduction de la surface d’attaque dans la page Rapports .

Paramètres généraux

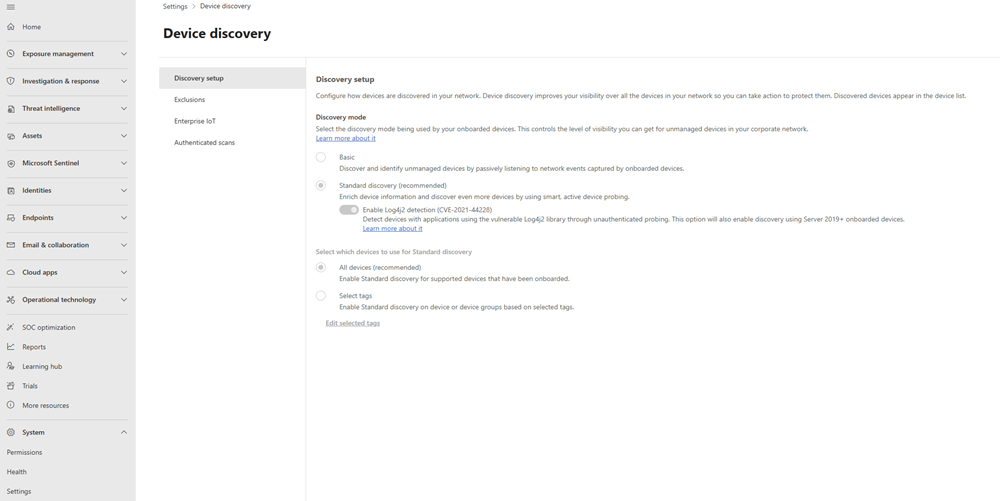

Découverte d’appareils

Dans la page Paramètres > Détection d’appareil, vous pouvez configurer les paramètres de découverte d’appareils, notamment la méthode de découverte, les exclusions, l’activation de l’IOT d’entreprise (dépendant de l’accès) et la configuration des planifications d’analyse authentifiées. Pour plus d’informations, consultez Découverte d’appareils.

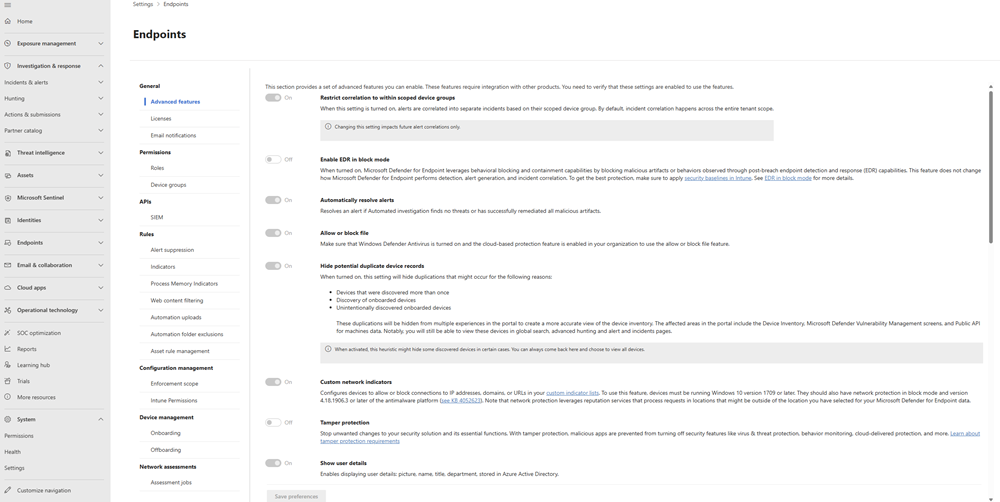

Paramètres de point de terminaison

Accédez à la page Paramètres > Points de terminaison pour configurer les paramètres de Microsoft Defender pour point de terminaison, notamment les fonctionnalités avancées, les Notifications par e-mail, les autorisations, etc.

Notifications par e-mail

Vous pouvez créer des règles pour des appareils spécifiques, des gravités d’alerte et des vulnérabilités afin d’envoyer des Notifications par e-mail à des utilisateurs ou des groupes spécifiques. Pour plus d’informations, consultez les informations suivantes :

- Configurer Notifications par e-mail pour les alertes

- Configurer Notifications par e-mail pour les vulnérabilités

Autorisations et rôles

Pour gérer les rôles, les autorisations et les groupes d’appareils pour les points de terminaison, accédez à Autorisations sous Paramètres > Points de terminaison. Vous pouvez créer et définir un rôle et attribuer des autorisations sous Rôles , ainsi que créer et organiser des appareils en groupes sous Groupes d’appareils.

Vous pouvez également accéder aux rôles points de terminaison & groupes dans la page Autorisations système>.

API et MSSP

L’API d’alertes Microsoft Defender XDR est l’API officielle qui permet aux clients d’utiliser des alertes sur tous les produits Defender XDR à l’aide d’une seule intégration. Pour plus d’informations, consultez Migrer de l’API SIEM MDE vers l’API d’alertes Microsoft Defender XDR.

Pour autoriser un fournisseur de services de sécurité managé (MSSP) à accéder à recevoir des alertes, vous devez fournir les ID d’application et de locataire du mssp. Pour plus d’informations, consultez Intégration mssp.

Règles

Vous pouvez créer des règles et des stratégies pour gérer les indicateurs, filtrer le contenu web, gérer les chargements automation et les exclusions de dossiers Automation, etc. Pour créer ces règles, accédez à Règles sous Paramètres > Points de terminaison. Pour plus d’informations sur la gestion de ces règles, consultez les liens suivants :

- Gérer des indicateurs

- Gérer les chargements d’automatisation

- Gérer les exclusions du dossier d’automatisation

- Filtrer le contenu web

Gestion des paramètres de sécurité

Dans Paramètres Point > de terminaison > Gestion de la configuration > Étendue de l’application, vous pouvez autoriser Microsoft Intune paramètres de sécurité à être appliqués par Microsoft Defender pour point de terminaison. Pour plus d’informations, consultez Utiliser Microsoft Intune pour configurer et gérer Microsoft Defender Antivirus.

Gestion des périphériques

Vous pouvez intégrer ou désactiver des appareils et exécuter un test de détection d’appareil dans la page Paramètres > Points de terminaison > Gestion des appareils. Consultez Intégrer à Microsoft Defender pour point de terminaison pour connaître les étapes d’intégration des appareils. Pour désactiver les appareils, consultez Désactiver les appareils.

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.