Étape 3. Identité de vos locataires Microsoft 365 pour entreprise

Votre locataire Microsoft 365 inclut un locataire Microsoft Entra pour gérer les identités et l’authentification pour les connexions. Il est essentiel de configurer correctement votre infrastructure d’identité pour gérer l’accès utilisateur microsoft 365 et les autorisations pour vos organization.

Cloud uniquement et hybride

Voici les deux types de modèles d’identité et leur meilleur ajustement et avantages.

| Modèle | Description | Comment Microsoft 365 authentifie les informations d’identification de l’utilisateur | Idéal pour | Plus grand avantage |

|---|---|---|---|---|

| Cloud uniquement | Le compte d’utilisateur existe uniquement dans le locataire Microsoft Entra de votre locataire Microsoft 365. | Le locataire Microsoft Entra de votre locataire Microsoft 365 effectue l’authentification avec le compte d’identité cloud. | Les organisations qui n’ont pas ou n’ont pas besoin d’un Active Directory local. | Simple à utiliser. Aucun serveur ou outil d’annuaire supplémentaire n’est nécessaire. |

| Hybride | Un compte d’utilisateur existe dans votre Active Directory local Domain Services (AD DS) et une copie se trouve également dans le locataire Microsoft Entra de votre locataire Microsoft 365. Microsoft Entra Connect s’exécute sur un serveur local pour synchroniser les modifications AD DS avec votre locataire Microsoft Entra. Le compte d’utilisateur dans Microsoft Entra ID peut également inclure une version hachée du mot de passe du compte d’utilisateur AD DS déjà haché. | Le locataire Microsoft Entra de votre locataire Microsoft 365 gère le processus d’authentification ou redirige l’utilisateur vers un autre fournisseur d’identité. | Organisations utilisant AD DS ou un autre fournisseur d’identité. | Les utilisateurs peuvent utiliser les mêmes informations d’identification lors de l’accès à des ressources locales ou cloud. |

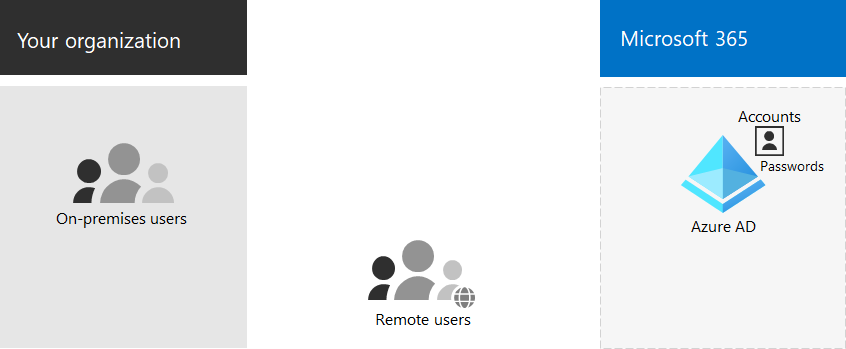

Voici les composants de base de l’identité cloud uniquement.

Dans cette illustration, les utilisateurs locaux et distants se connectent avec des comptes dans le locataire Microsoft Entra de leur locataire Microsoft 365.

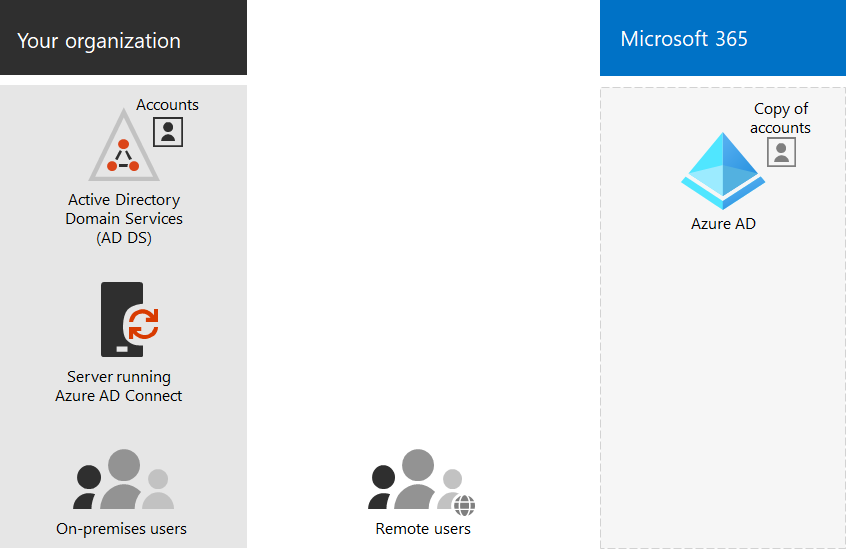

Voici les composants de base de l’identité hybride.

Dans cette illustration, les utilisateurs locaux et distants se connectent à leur locataire Microsoft 365 avec des comptes dans le Microsoft Entra locataire qui ont été copiés à partir de leur ad DS local.

Synchronisation de vos services AD DS locaux

En fonction des besoins de votre entreprise et des exigences techniques, le modèle d’identité hybride et la synchronisation d’annuaires sont le choix le plus courant pour les clients d’entreprise qui adoptent Microsoft 365. La synchronisation d’annuaires vous permet de gérer les identités dans vos services AD DS et toutes les mises à jour des comptes d’utilisateur, des groupes et des contacts sont synchronisées avec le locataire Microsoft Entra de votre locataire Microsoft 365.

Remarque

Lorsque les comptes d’utilisateur AD DS sont synchronisés pour la première fois, une licence Microsoft 365 ne leur est pas automatiquement attribuée et ne peuvent pas accéder aux services Microsoft 365, tels que la messagerie. Vous devez d'abord leur attribuer un emplacement d'utilisation. Ensuite, attribuez une licence à ces comptes d'utilisateurs, soit individuellement, soit dynamiquement via l'appartenance à un groupe.

Voici les deux types d’authentification lors de l’utilisation du modèle d’identité hybride.

| Type d’authentification | Description |

|---|---|

| Authentification managée | Microsoft Entra ID gère le processus d’authentification à l’aide d’une version hachée stockée localement du mot de passe ou envoie les informations d’identification à un agent logiciel local pour qu’elles soient authentifiées par les services AD DS locaux. Il existe deux types d’authentification managée : la synchronisation de hachage de mot de passe (PHS) et l’authentification directe (PTA). Avec PHS, Microsoft Entra ID effectue l’authentification elle-même. Avec pTA, Microsoft Entra ID a AD DS effectuer l’authentification. |

| Authentification fédérée | Microsoft Entra ID redirige l’ordinateur client demandant l’authentification vers un autre fournisseur d’identité. |

Pour en savoir plus, consultez Choisir la méthode d’authentification appropriée .

Application de connexions fortes

Pour renforcer la sécurité des connexions utilisateur, utilisez les fonctionnalités et fonctionnalités du tableau suivant.

| Fonctionnalité | Description | Plus d’informations | Conditions d'octroi de licence |

|---|---|---|---|

| Windows Hello Entreprise | Remplace les mots de passe par une authentification à deux facteurs forte lors de la connexion sur un appareil Windows. Les deux facteurs sont un nouveau type d’informations d’identification d’utilisateur qui est lié à un appareil et à un code biométrique ou PIN. | Vue d’ensemble de Windows Hello Entreprise | Microsoft 365 E3 ou E5 |

| protection par mot de passe Microsoft Entra | Détecte et bloque les mots de passe faibles connus et leurs variantes, et peut également bloquer d’autres termes faibles spécifiques à votre organization. | Configurer Microsoft Entra protection par mot de passe | Microsoft 365 E3 ou E5 |

| Utilisez l’authentification multifacteur (MFA) | L’authentification multifacteur exige que les connexions utilisateur soient soumises à une autre vérification au-delà du mot de passe du compte d’utilisateur, comme la vérification avec une application pour smartphone ou un SMS envoyé à un smartphone. Consultez cette vidéo pour obtenir des instructions sur la configuration de l’authentification multifacteur par les utilisateurs. | MFA pour Microsoft 365 pour les entreprises | Microsoft 365 E3 ou E5 |

| Configurations des identités et de l’accès aux appareils | Paramètres et stratégies qui se composent de fonctionnalités préalables recommandées et de leurs paramètres combinés avec des stratégies d’accès conditionnel, Intune et Protection Microsoft Entra ID qui déterminent si une demande d’accès donnée doit être accordée et dans quelles conditions. | Configurations des identités et de l’accès aux appareils | Microsoft 365 E3 ou E5 |

| Protection Microsoft Entra ID | Protégez-vous contre la compromission des informations d’identification, où un attaquant détermine le nom de compte et le mot de passe d’un utilisateur pour accéder aux données et services cloud d’un organization. | Protection Microsoft Entra ID | Microsoft 365 E5 ou Microsoft 365 E3 avec le module complémentaire Identity & Threat Protection |

Résultats de l’étape 3

Pour l’identité de votre locataire Microsoft 365, vous avez déterminé :

- Modèle d’identité à utiliser.

- Comment appliquer un accès fort aux utilisateurs et aux appareils.

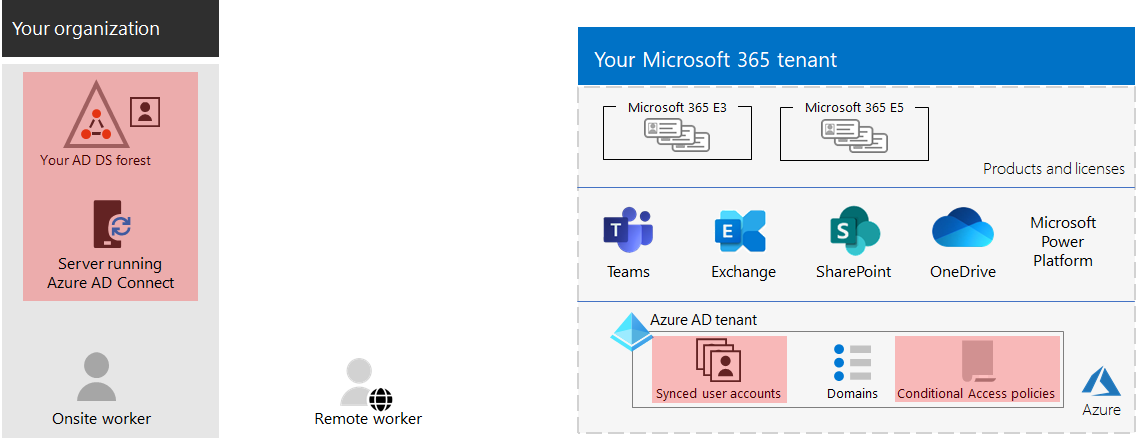

Voici un exemple de locataire avec les nouveaux éléments d’identité hybride mis en surbrillance.

Dans cette illustration, le locataire a :

- Forêt AD DS synchronisée avec le locataire Microsoft Entra à l’aide d’un serveur de synchronisation d’annuaires et Microsoft Entra Connect.

- Copie des comptes d’utilisateur AD DS et d’autres objets de la forêt AD DS.

- Ensemble de stratégies d’accès conditionnel pour appliquer des connexions et des accès sécurisés des utilisateurs en fonction du compte d’utilisateur.

Maintenance continue de l’identité

En continu, vous devrez peut-être :

- Ajouter ou modifier des comptes d’utilisateurs et des groupes. Pour l’identité cloud uniquement, vous gérez vos utilisateurs et groupes basés sur le cloud avec des outils Microsoft Entra tels que le Centre d'administration Microsoft 365 ou PowerShell. Pour l’identité hybride, vous gérez vos utilisateurs et groupes locaux avec les outils AD DS.

- Ajoutez ou modifiez votre configuration d’identité et d’accès aux appareils pour appliquer les exigences de sécurité de connexion.

Étape suivante

Poursuivez la migration pour migrer vos serveurs Office locaux et leurs données vers Microsoft 365.