Configurer l’authentification unique avec Microsoft Entra ID pour les agents dans Microsoft Teams

Copilot Studio prend en charge l’authentification unique (SSO) pour les agents publiés sur des chats 1:1, ce qui signifie que les agents peuvent connecter automatiquement les utilisateurs avec leurs informations d’identification. Microsoft Teams Microsoft Teams L’authentification unique n’est prise en charge que lors de l’utilisation d’un ID. Microsoft Entra D’autres fournisseurs de services, tels que Azure AD v1, ne prennent pas en charge l’authentification SSO dans Microsoft Teams.

Important

Il est possible d’utiliser l’authentification SSO dans les conversations instantanées Microsoft Teams sans avoir recours à une authentification manuelle. Pour utiliser cette méthode pour un agent précédemment publié, reconfigurez le agent pour utiliser Authentifier avec Microsoft puis publiez-le à nouveau Microsoft Teams. Quelques heures peuvent s’écouler avant que cette modification ne prenne effet. Si un utilisateur est au milieu d’une conversation et que le changement ne semble pas avoir pris effet, il peut taper "recommencer" dans le chat pour forcer la conversation à redémarrer avec la dernière version du agent. Ces modifications sont désormais disponibles pour les discussions Teams 1:1 entre l’utilisateur et le agent. Ils ne sont pas encore disponibles pour les conversations de groupe ou les messages de canal.

L’authentification unique n’est pas prise en charge pour les agents intégrés à Dynamics 365 service clientèle.

Veuillez ne pas continuer avec le document suivant à moins que cela ne soit nécessaire. Si vous souhaitez utiliser l’authentification manuelle pour votre agent, consultez Configurer l’authentification utilisateur avec Microsoft Entra ID.

Note

Si vous utilisez l’authentification Teams SSO avec l’option d’authentification manuelle et que vous utilisez également agent sur des sites Web personnalisés en même temps, vous devez déployer l’application Teams à l’aide du manifeste de l’application.

Pour plus d’informations, consultez Télécharger le manifeste de l’application Teams pour un agent.

D’autres configurations, telles que les options d’authentification autres que manuelle, ou via le déploiement de Teams en utilisant Copilot Studio en un clic, ne fonctionneront pas.

Conditions préalables

- Découvrez comment utiliser l’authentification de l’utilisateur final dans une rubrique.

- Connecter et configurez un agent pour Microsoft Teams.

Configurer une inscription d’application

Avant de configurer SSO pour Teams, vous devez configurer l’authentification utilisateur avec Microsoft Entra ID. Ce processus crée une inscription d’application qui est requise pour configurer SSO.

Créer une inscription d’application. Consultez les instructions dans Configurer l’authentification des utilisateurs avec Microsoft Entra ID.

Ajouter l’URL de redirection.

Générer une clé secrète client.

Configurer l’authentification manuelle.

Localisez l’ID d’application de votre canal Microsoft Teams

Dans Copilot Studio, ouvrez le agent pour lequel vous souhaitez configurer SSO.

Dans les paramètres des agent, Sélectionner Canaux. Sélectionnez la mosaïque Microsoft Teams.

Si le Microsoft Teams canal n’est pas encore connecté à votre agent, Sélectionner Activez Teams. Pour plus d’informations, consultez Connecter et agent sur la Microsoft Teams chaîne.

Sélectionnez Modifier les détails, développez Autres, puis sélectionnez Copier en regard du champ ID d’application.

Ajouter l’ID d’application de votre canal Microsoft Teams à votre inscription d’application

Accédez au portail Azure. Ouvrez la lame d’enregistrement d’application pour l’enregistrement d’application que vous avez créé lorsque vous avez configuré l’authentification utilisateur pour votre agent.

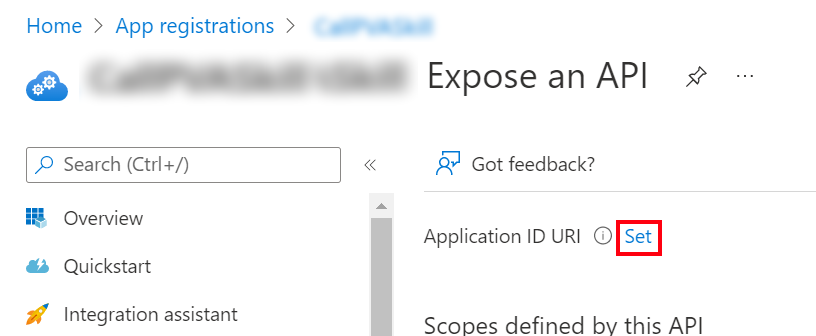

Sélectionnez Exposer une API dans le volet latéral. Pour URI de l’ID d’application, sélectionnez Définir.

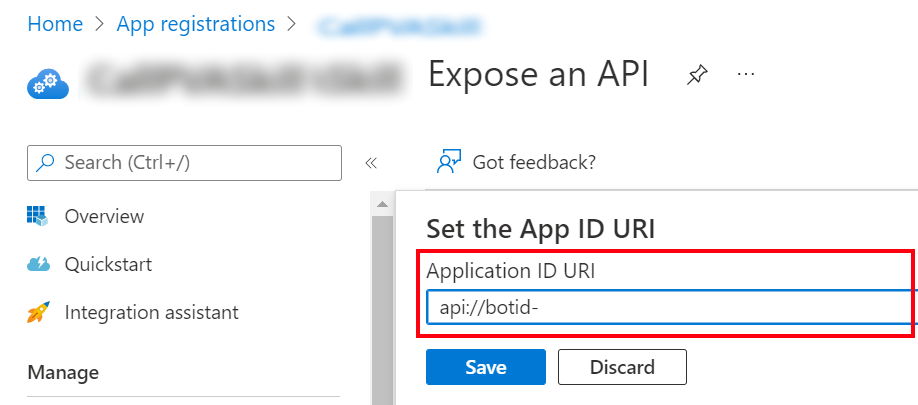

Saisissez

api://botid-{teamsbotid}et remplacez{teamsbotid}par l’ID d’application de votre canal Teams que vous avez identifié plus tôt.

Cliquez sur Enregistrer.

Accorder un consentement d’administrateur

Les applications sont autorisées à appeler des API lorsqu’elles reçoivent des autorisations de la part des utilisateurs/administrateurs dans le cadre du processus de consentement. Pour plus d’informations sur le consentement, consultez Autorisations et consentement dans la plateforme d’identités Microsoft.

Si l’option de consentement de l’administrateur est disponible, vous devez accorder votre consentement :

Dans le portail Azure, dans le panneau d’inscription de votre application, accédez à Autorisations de l’API.

Sélectionnez Accorder un consentement administrateur pour <votre nom de client>, puis cliquez sur Oui.

Astuce

Pour éviter aux utilisateurs d’avoir à consentir à chaque application, un administrateur global, un administrateur d’application ou un administrateur d’application cloud peut accorder son consentement à l’échelle du locataire à vos inscriptions d’applications.

Ajouter des autorisations API

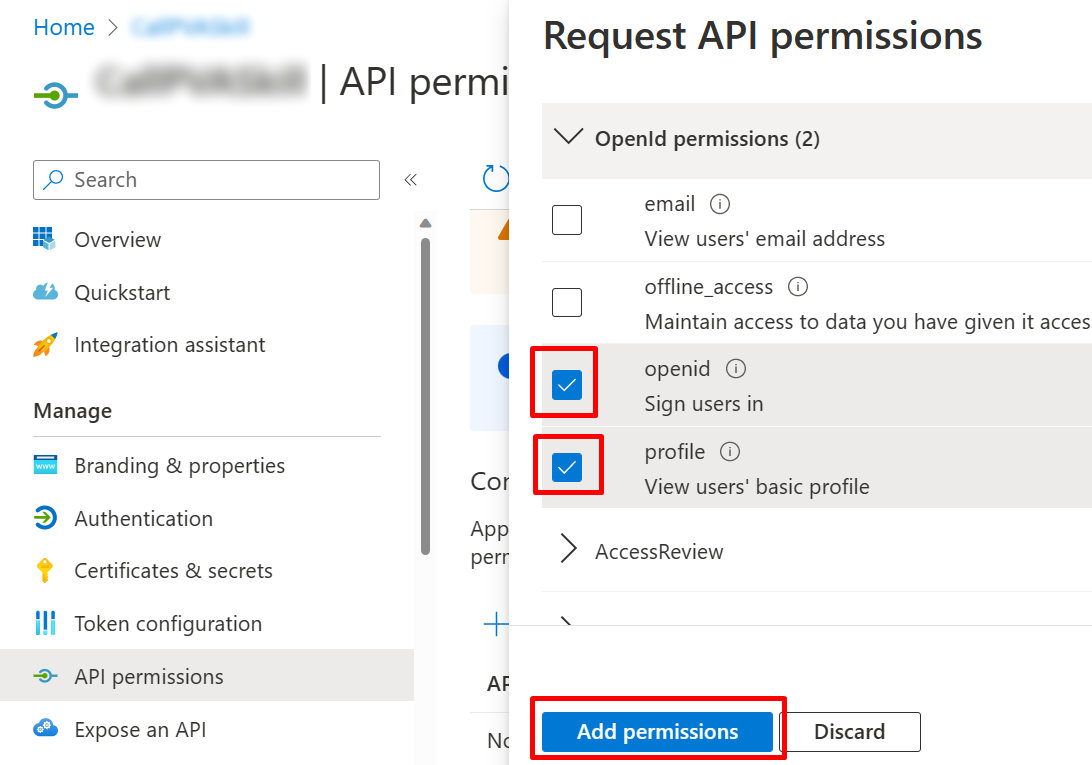

Dans le portail Azure, dans le panneau d’inscription de votre application, accédez à Autorisations de l’API.

Sélectionnez Ajouter une permission et choisissez Microsoft Graph.

Sélectionnez Autorisations déléguées. Une liste d’autorisations apparaît.

Développez Autorisations OpenId.

Sélectionnez openid et profil.

Sélectionnez Ajouter des autorisations.

Définissez une portée personnalisée pour votre agent

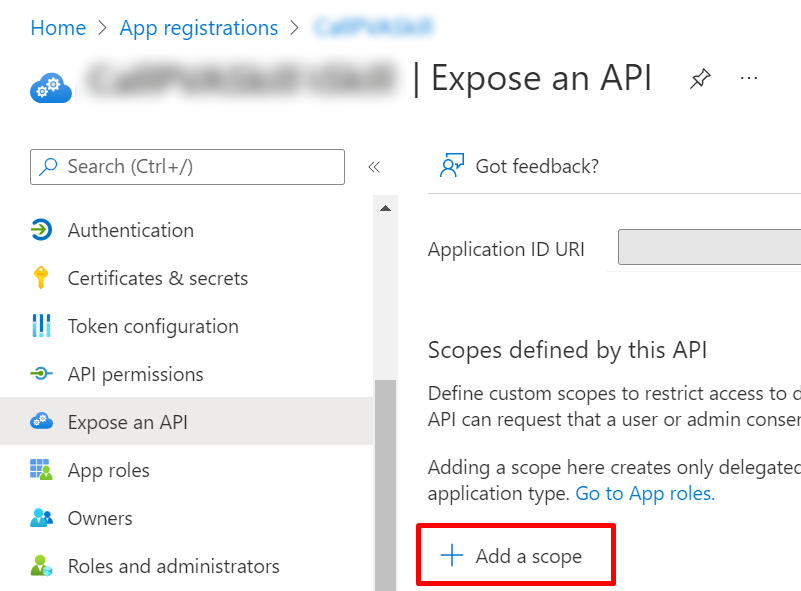

Dans le portail Azure, dans le panneau d’inscription de votre application, accédez à Exposer une API.

Sélectionnez Ajouter une étendue.

Définissez les propriétés suivantes :

Property active Nom de l’étendue Entrez Test.ReadQui peut donner son consentement ? Sélectionnez Administrateurs et utilisateurs Nom d’affichage du consentement administrateur Entrez Test.ReadDescription du consentement administrateur Entrez Allows the app to sign the user in.État Sélectionnez Activé Note

Le nom de l’étendue

Test.Readest une valeur d’espace réservé et doit être remplacé par un nom qui a du sens dans votre environnement.Sélectionnez Ajouter une étendue.

Ajouter des ID client Microsoft Teams

Important

Dans les étapes suivantes, les valeurs fournies pour les ID client Microsoft Teams doivent être utilisées littéralement, car elles sont identiques pour tous les clients.

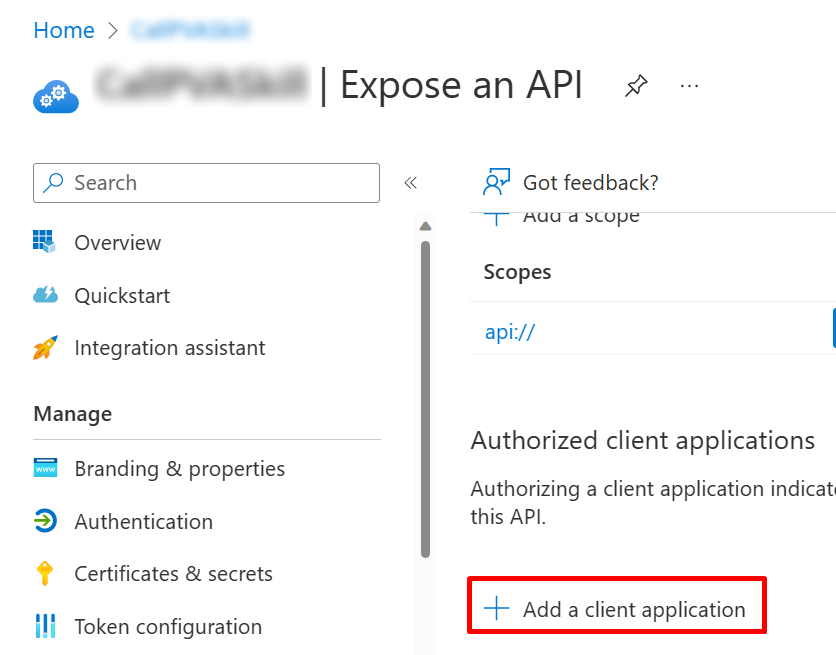

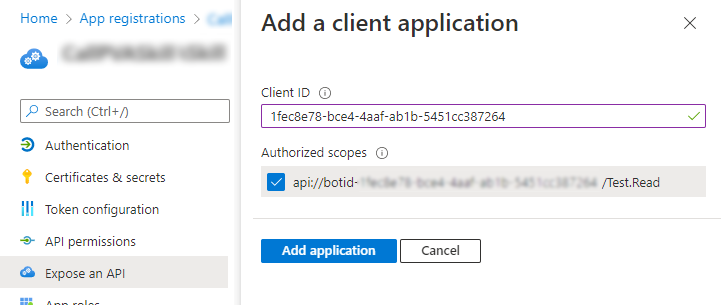

Dans le portail Azure du panneau d’inscription de votre application, accédez à Exposer une API et sélectionnez Ajouter une application cliente.

Dans le champ ID client, entrez l’ID client pour Microsoft Teams mobile/bureau, à savoir

1fec8e78-bce4-4aaf-ab1b-5451cc387264. Sélectionner la case à cocher pour la portée que vous avez créée précédemment.

Sélectionnez Ajouter une application.

Répétez les étapes précédentes mais, pour ID client, saisissez l’ID client pour Microsoft Teams sur le web, qui est

5e3ce6c0-2b1f-4285-8d4b-75ee78787346.Vérifiez que la page Exposer une API contient les ID d’application cliente Microsoft Teams.

Pour résumer, les deux ID client Microsoft Teams ajoutés à la page Exposer une API sont les suivants :

1fec8e78-bce4-4aaf-ab1b-5451cc3872645e3ce6c0-2b1f-4285-8d4b-75ee78787346

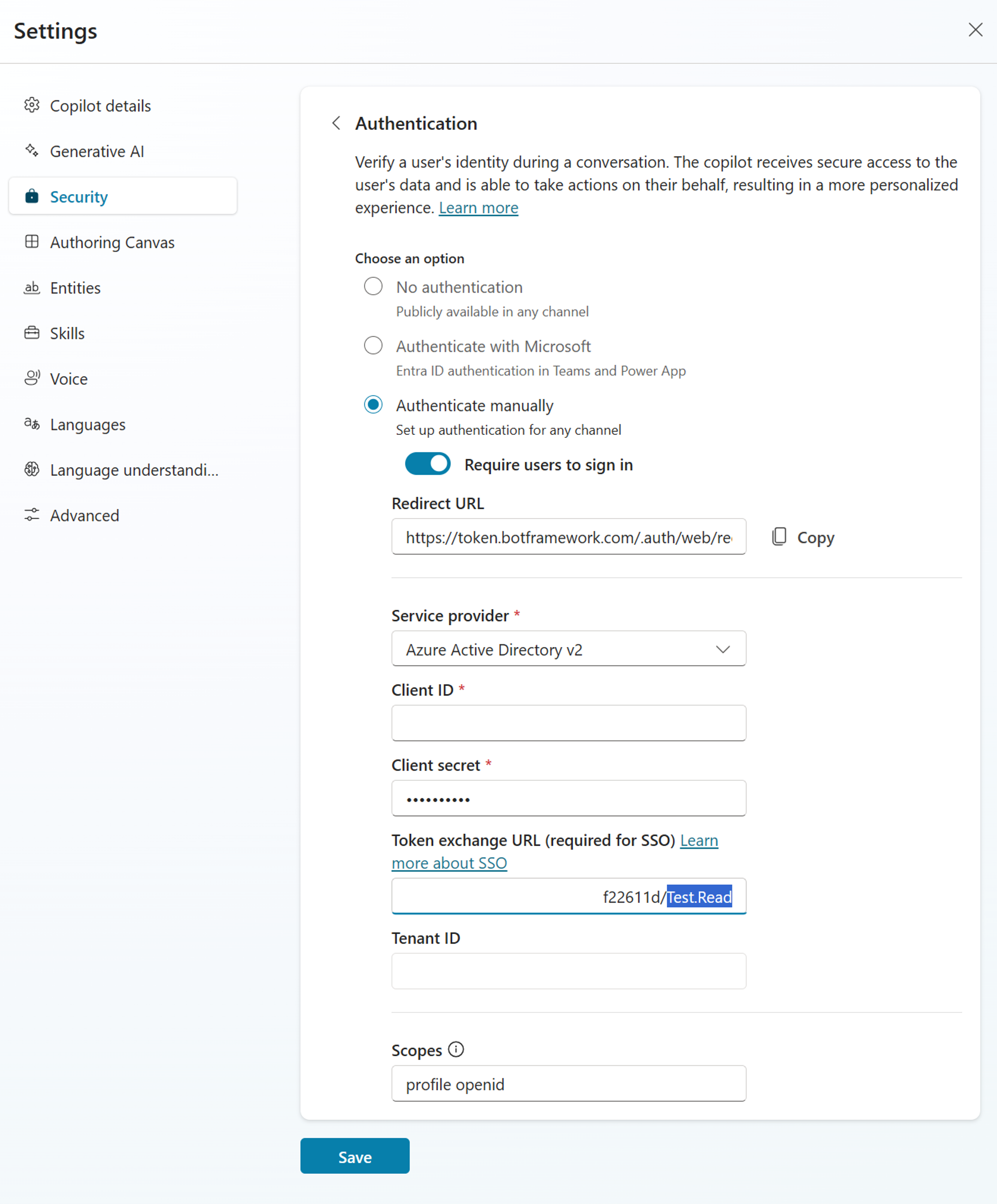

Ajoutez l’URL d’échange de jetons aux paramètres d’authentification de votre agent

Pour mettre à jour les paramètres d’authentification Microsoft Entra ID dans Copilot Studio, vous devez ajouter l’URL d’échange de jetons pour autoriser Microsoft Teams et Copilot Studio à partager des informations.

Dans le portail Azure, dans le panneau d’inscription de votre application, accédez à Exposer une API.

Sous Étendues, sélectionnez l’icône Copier dans le Presse-papier.

Dans Copilot Studio, sous les paramètres de la agent, Sélectionner Sécurité, puis Sélectionner la mosaïque Authentification .

Pour URL d’échange de jeton (obligatoire pour l’authentification SSO), collez l’étendue que vous avez copiée précédemment.

Sélectionnez Enregistrer.

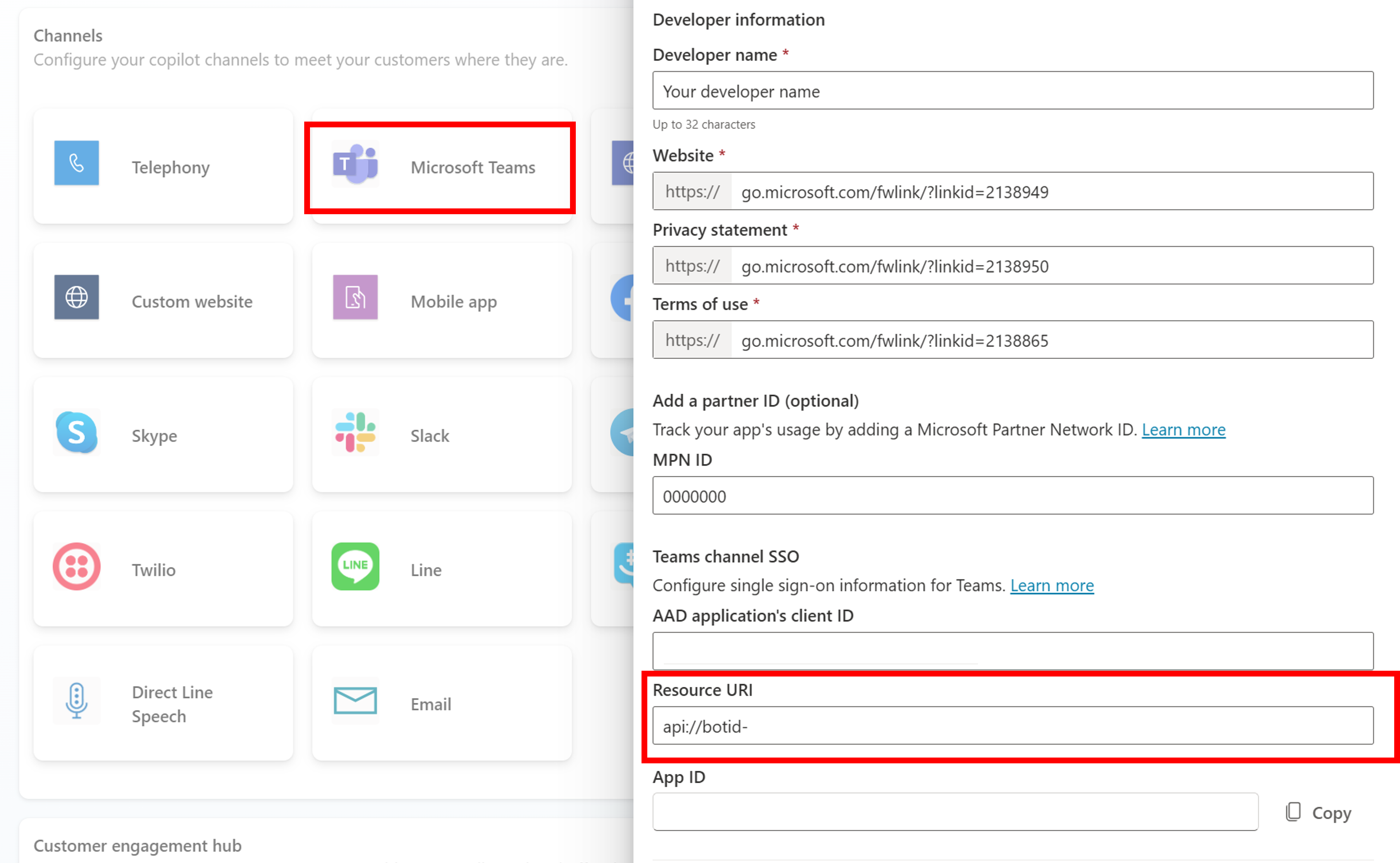

Ajoutez SSO à votre chaîne agent Microsoft Teams

Dans Copilot Studio, sous les paramètres des agent, Sélectionner Canaux.

Sélectionnez la mosaïque Microsoft Teams.

Sélectionnez Modifier les détails et développez Plus.

Pour ID client de l’application AAD, saisissez l’ID d’application (client) à partir de l’inscription de votre application.

Pour obtenir cette valeur, ouvrez le portail Azure. Ensuite, sur le panneau d’inscription de votre application, accédez à Présentation. Copiez la valeur dans la zone ID d’application (client).

Pour URI de la ressource, saisissez l’URI de l’ID d’application à partir de l’inscription de votre application.

Pour obtenir cette valeur, ouvrez le portail Azure. Ensuite, sur le panneau d’inscription de votre application, accédez à Exposer une API. Copiez la valeur dans la zone URI de l’ID d’application.

Sélectionnez Enregistrer, puis Fermer.

Publiez à nouveau le agent, pour mettre les dernières modifications à disposition de vos clients.

Sélectionner Ouvrez agent dans Teams pour démarrer une nouvelle conversation avec votre agent dans Microsoft Teams et vérifiez s’il vous connecte automatiquement.

Problèmes connus

Si vous avez d’abord publié votre agent à l’aide de l’authentification manuelle sans Teams SSO, le agent dans Teams demandera en permanence aux utilisateurs de se connecter.