Inscrire un complément Office qui utilise l’authentification unique (SSO) auprès du Plateforme d'identités Microsoft

Cet article explique comment inscrire un complément Office auprès du Plateforme d'identités Microsoft afin de pouvoir utiliser l’authentification unique. Inscrivez le complément lorsque vous commencez à le développer afin que, lorsque vous passez au test ou à la production, vous puissiez modifier l’inscription existante ou créer des inscriptions distinctes pour les versions de développement, de test et de production du complément.

Le tableau suivant d?taille les informations n?cessaires pour effectuer cette proc?dure, ainsi que les espaces r?serv?s correspondant tels qu'ils apparaissent dans les instructions.

| Informations | Exemples | Espace réservé |

|---|---|---|

| Nom lisible par l’utilisateur pour le complément. (L’unicité est recommandée, mais pas obligatoire.) | Contoso Marketing Excel Add-in (Prod) |

<add-in-name> |

| ID d’application qu’Azure génère pour vous dans le cadre du processus d’inscription. | c6c1f32b-5e55-4997-881a-753cc1d563b7 |

<app-id> |

Le nom de domaine complet du compl?ment (sauf pour le protocole). Vous devez utiliser un domaine que vous poss?dez. C'est pourquoi il n'est pas possible d'utiliser certains domaines connus comme azurewebsites.net ou cloudapp.net. Le domaine doit être identique, y compris les sous-domaines, comme utilisé dans les URL de la <section Ressources> du manifeste du complément. |

localhost:6789, addins.contoso.com |

<fully-qualified-domain-name> |

Les autorisations d’accès au Plateforme d'identités Microsoft et à Microsoft Graph dont votre complément a besoin. (profile est toujours requis.) |

profile, Files.Read.All |

S/O |

Attention

Informations sensibles : l’URI de l’ID d’application (<fully-qualified-domain-name>) est enregistré dans le cadre du processus d’authentification lorsqu’un complément utilisant l’authentification unique est activé dans Office s’exécutant dans Microsoft Teams. L’URI ne doit pas contenir d’informations sensibles.

Inscrire le complément auprès de Plateforme d'identités Microsoft

Vous devez créer une inscription d’application dans Azure qui représente votre serveur web. Cela permet la prise en charge de l’authentification afin que les jetons d’accès appropriés puissent être émis au code client dans JavaScript. Cette inscription prend en charge l’authentification unique dans le client et l’authentification de secours à l’aide de la bibliothèque d’authentification Microsoft (MSAL).

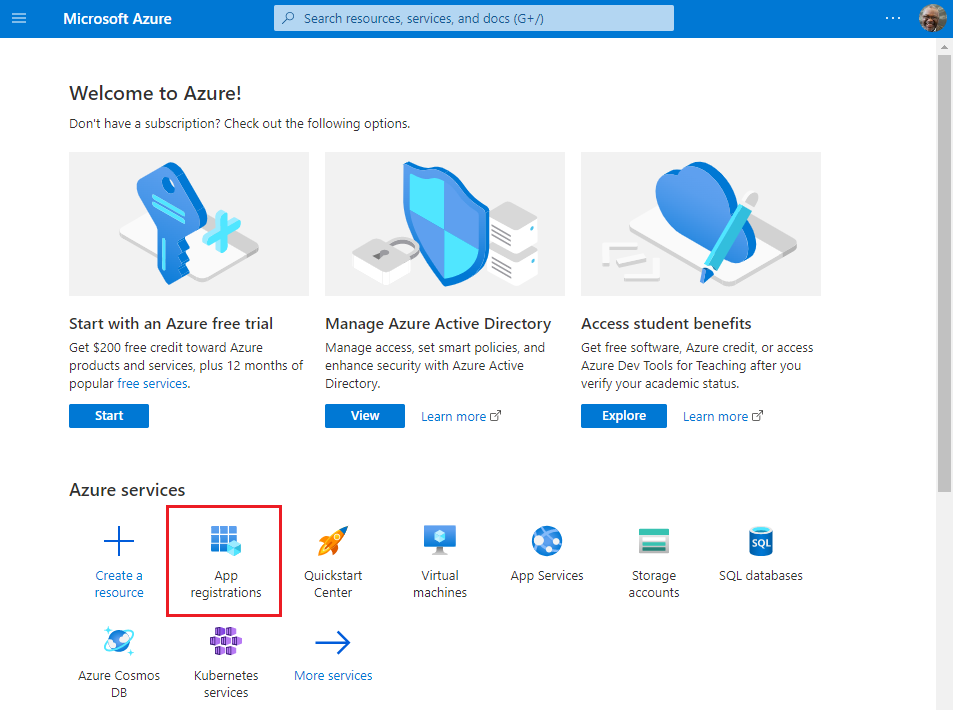

Connectez-vous au Portail Azure avec les informations d’identification d’administrateur de votre location Microsoft 365. Par exemple : MyName@contoso.onmicrosoft.com.

Sélectionner les inscriptions d’applications. Si vous ne voyez pas l’icône, recherchez « Inscription de l’application » dans la barre de recherche.

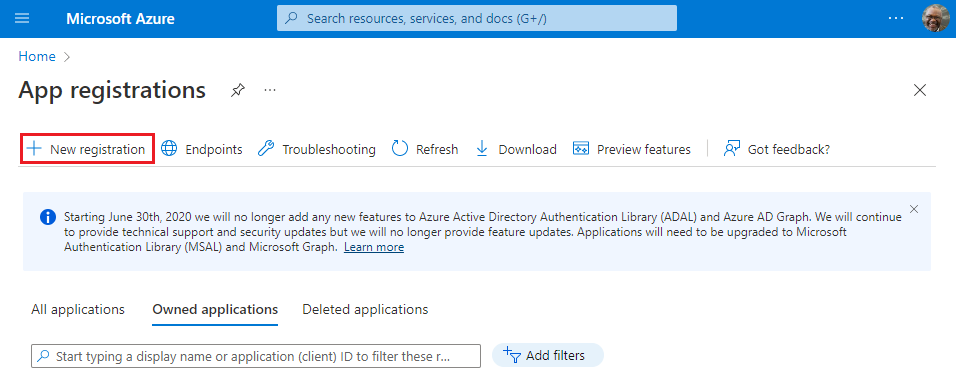

La page Inscriptions d'applications s’affiche.

Sélectionnez Nouvelle inscription.

La page Inscrire une application s’affiche.

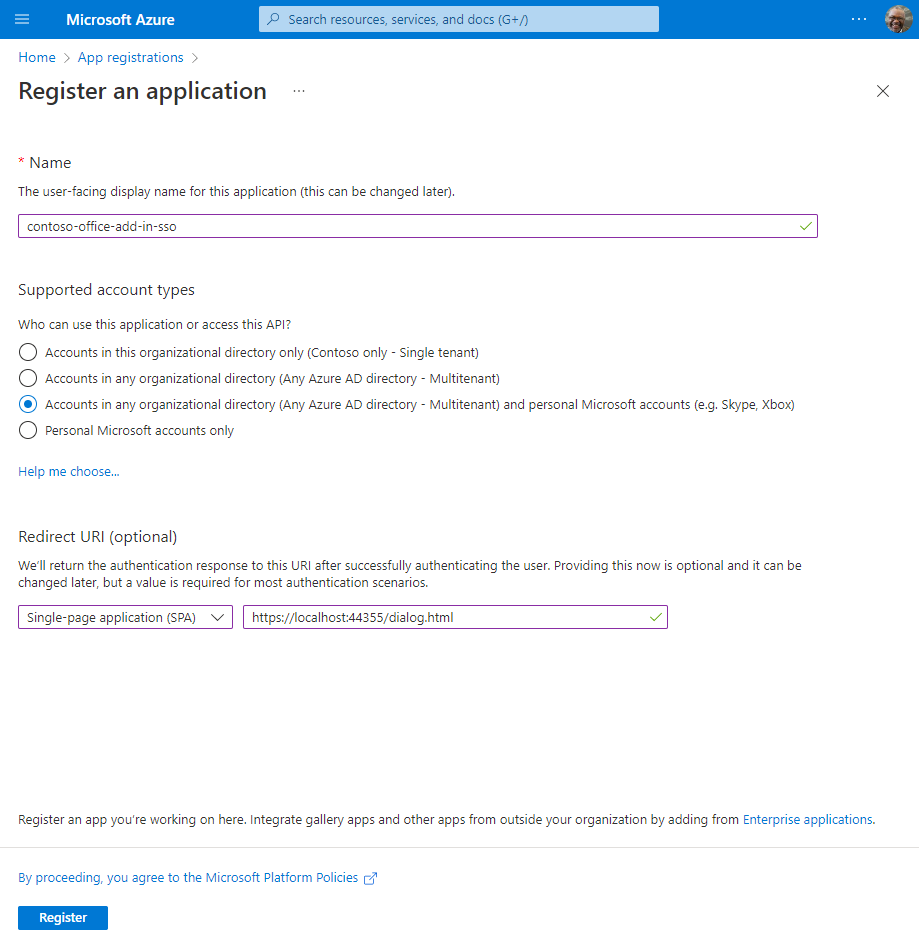

Sur la page Inscrire une application, définissez les valeurs comme suit.

- Définissez le Nom sur

<add-in-name>. - Définissez Types de comptes pris en chargesur Comptes dans n’importe quel annuaire organisationnel (n’importe quel annuaire Azure AD - multilocataire) et comptes Microsoft personnels (par exemple, Skype, Xbox).

- Définissez URI de redirection pour utiliser l’application monopage (SPA) de plateforme et l’URI sur

https://<fully-qualified-domain-name>/dialog.html.

- Définissez le Nom sur

Sélectionner Inscription. Un message s’affiche indiquant que l’inscription de l’application a été créée.

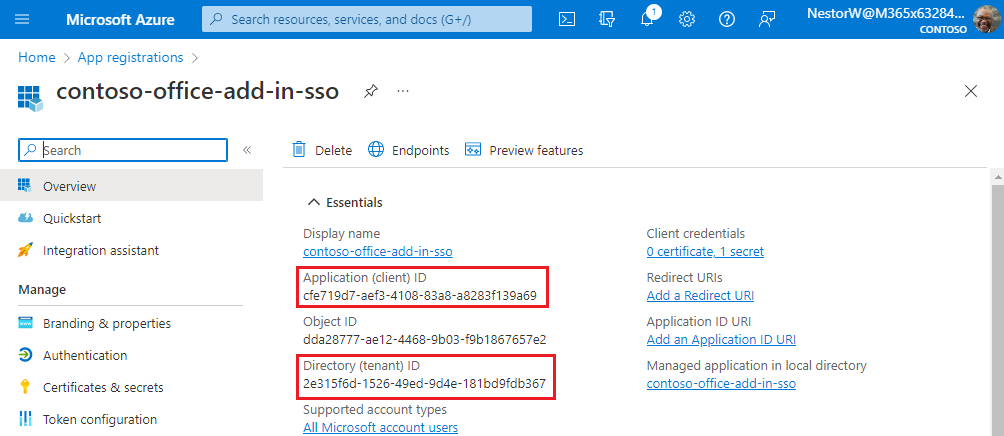

Copiez et enregistrez les valeurs de l’ID d’application (client) et de l’ID d’annuaire (locataire). Vous utiliserez les deux plus tard.

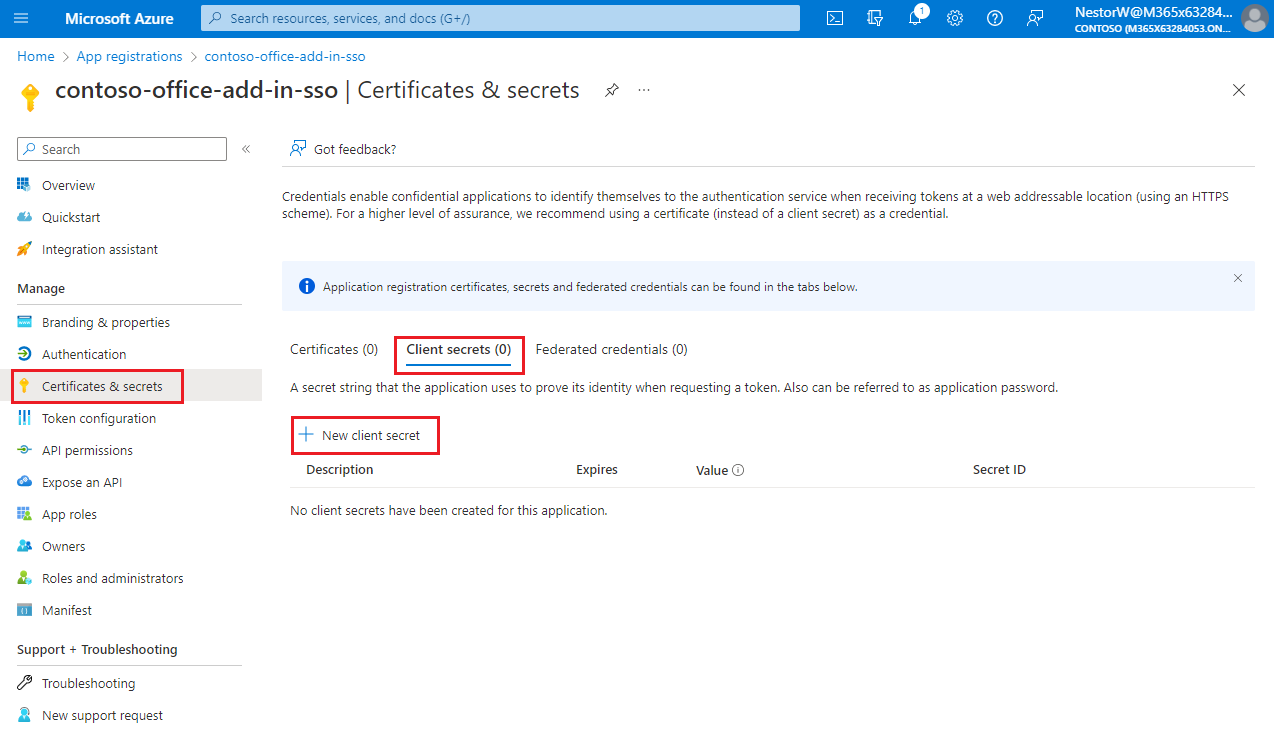

Ajouter une clé secrète client

Parfois appelé mot de passe d’application, une clé secrète client est une valeur de chaîne que votre application peut utiliser à la place d’un certificat pour s’identifier elle-même.

Dans le volet gauche, sélectionnez Certificats & secrets. Ensuite, sous l’onglet Secrets client , sélectionnez Nouvelle clé secrète client.

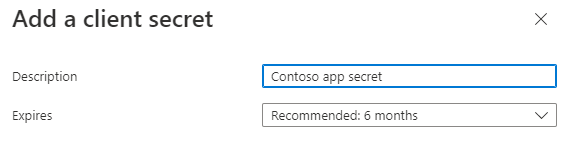

Le volet Ajouter une clé secrète client s’affiche.

Ajoutez une description pour votre clé secrète client.

Sélectionnez une expiration pour le secret ou spécifiez une durée de vie personnalisée.

- La durée de vie de la clé secrète client est limitée à deux ans (24 mois) ou moins. Vous ne pouvez pas spécifier une durée de vie personnalisée supérieure à 24 mois.

- Microsoft vous recommande de définir une valeur d’expiration inférieure à 12 mois.

Sélectionnez Ajouter. Le nouveau secret est créé et la valeur est affichée temporairement.

Importante

Enregistrez la valeur du secret à utiliser dans le code de votre application cliente. Cette valeur de secret n’est plus jamais affichée une fois que vous avez quitté ce volet.

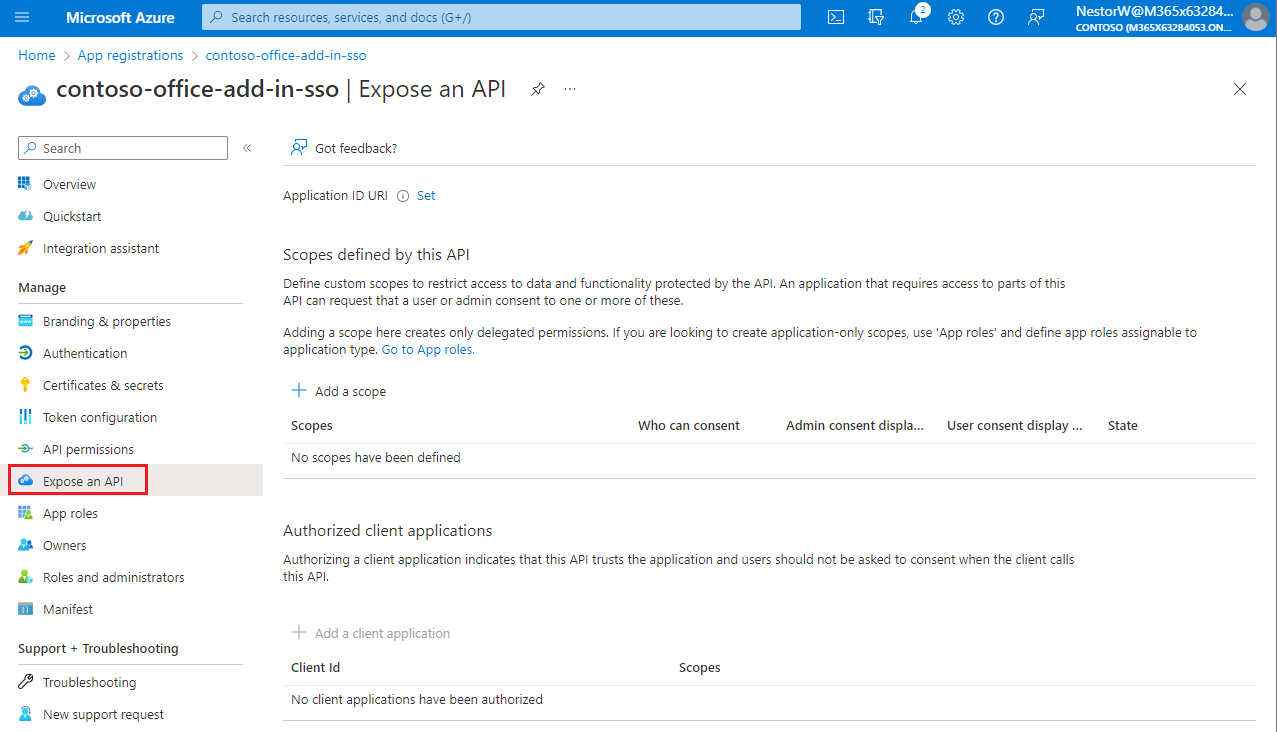

Exposer une API web

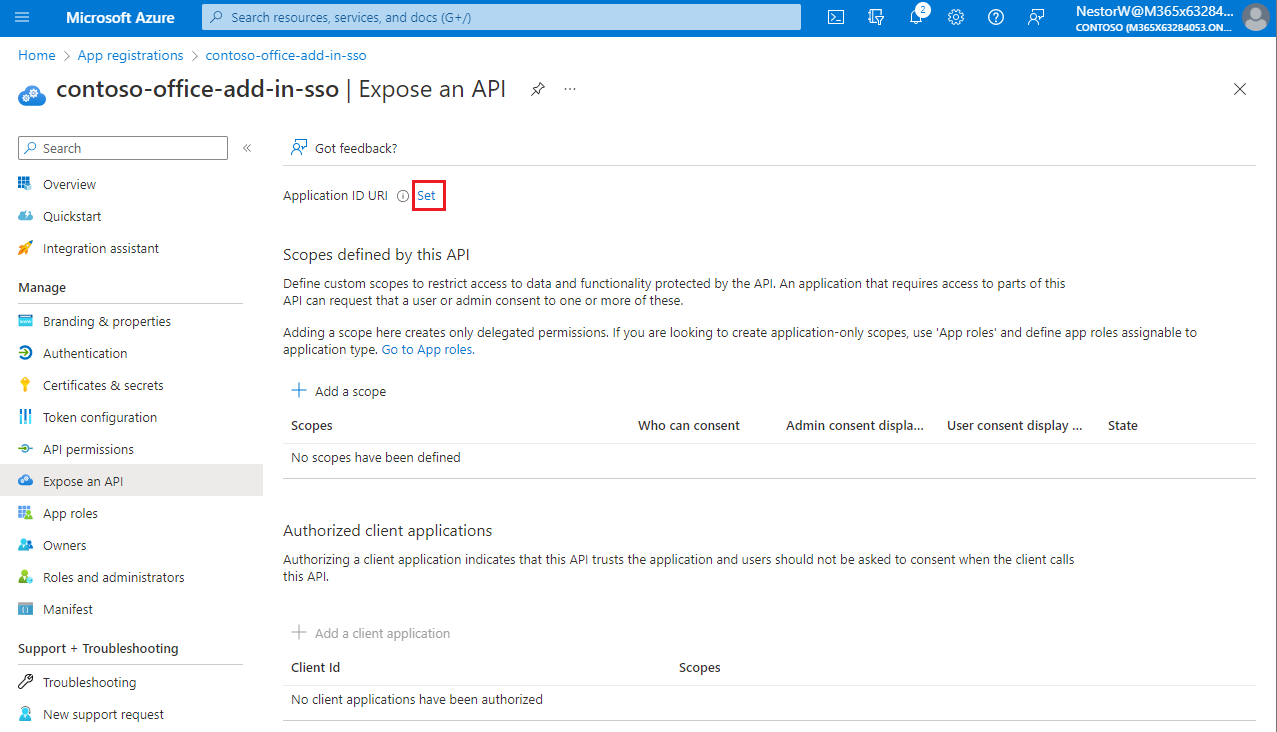

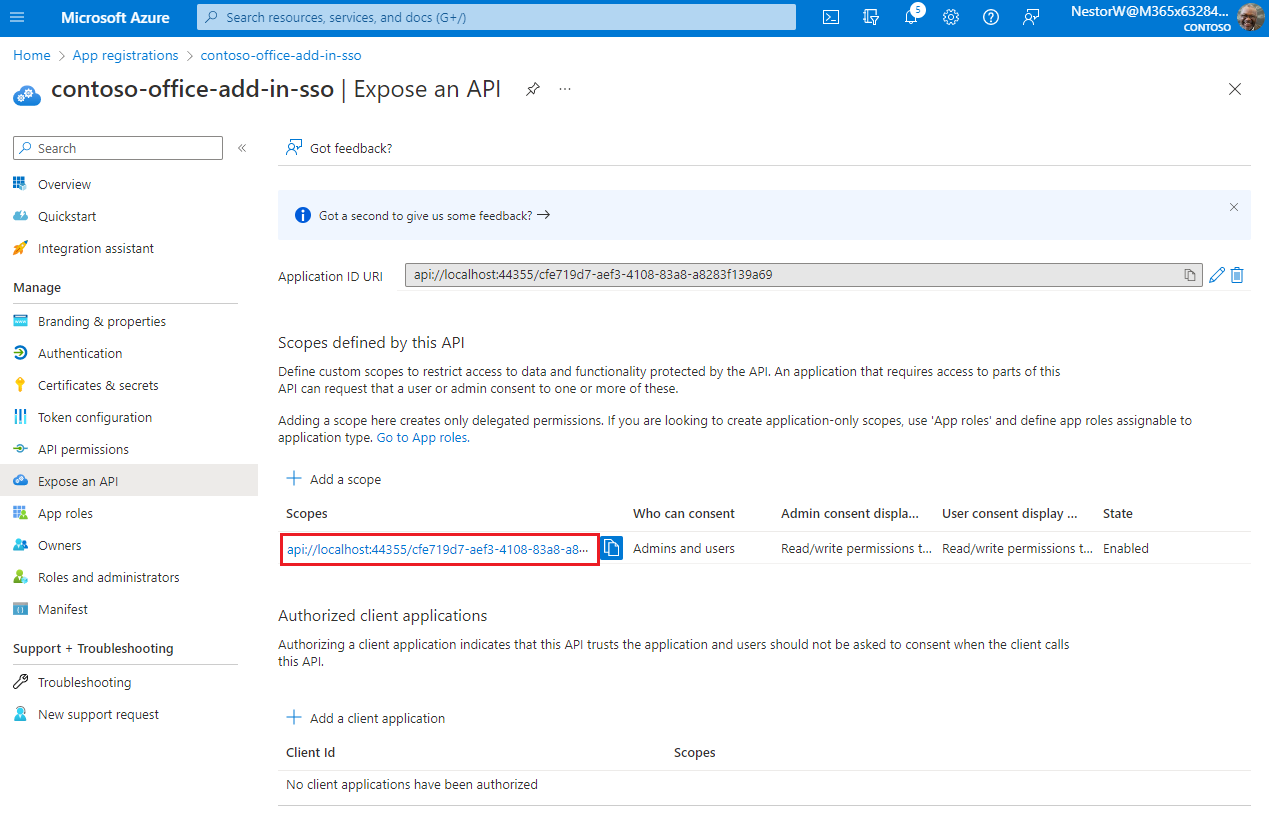

Dans le volet gauche, sélectionnez Exposer une API.

Le volet Exposer une API s’affiche .

Sélectionnez Définir pour générer un URI d’ID d’application.

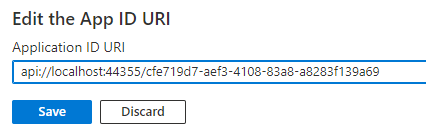

La section permettant de définir l’URI de l’ID d’application s’affiche avec un URI d’ID d’application généré au format

api://<app-id>.Mettez à jour l’URI de l’ID d’application sur

api://<fully-qualified-domain-name>/<app-id>.

-

L’URI de l’ID d’application est prérempli avec l’ID d’application (GUID) au format

api://<app-id>. - Le format d’URI de l’ID d’application doit être :

api://<fully-qualified-domain-name>/<app-id> - Insérez entre

fully-qualified-domain-nameapi://et<app-id>(qui est un GUID). Par exemple :api://contoso.com/<app-id>. - Si vous utilisez localhost, le format doit être

api://localhost:<port>/<app-id>. Par exemple :api://localhost:3000/c6c1f32b-5e55-4997-881a-753cc1d563b7.

Pour plus d’informations sur l’URI de l’ID d’application, consultez Attribut identificateur de manifeste d’applicationUris.

Remarque

Si un message d’erreur s’affiche indiquant que le domaine appartient déjà à quelqu’un et que c’est vous qui en êtes le propriétaire, suivez la procédure décrite dans Quickstart : Ajouter votre nom de domaine personnalisé à l’aide du Portail Azure Active Directory pour l’inscrire, puis répétez cette étape. (Cette erreur peut également se produire si vous n’êtes pas connecté avec les informations d’identification d’un administrateur dans la location Microsoft 365. Consultez l’étape 2. Déconnectez-vous et reconnectez-vous avec les informations d’identification d’administrateur et répétez le processus de l’étape 3.)

-

L’URI de l’ID d’application est prérempli avec l’ID d’application (GUID) au format

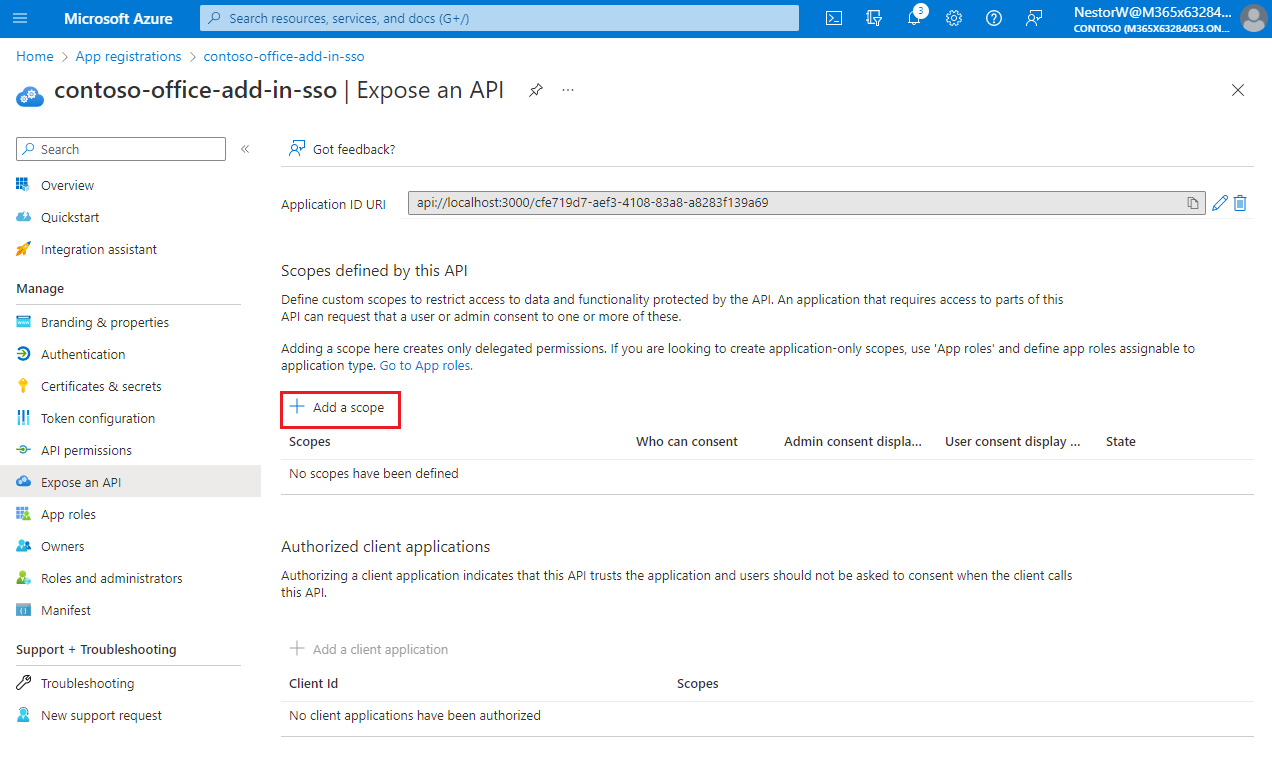

Ajouter une étendue

Dans la page Exposer une API , sélectionnez Ajouter une étendue.

Le volet Ajouter une étendue s’ouvre.

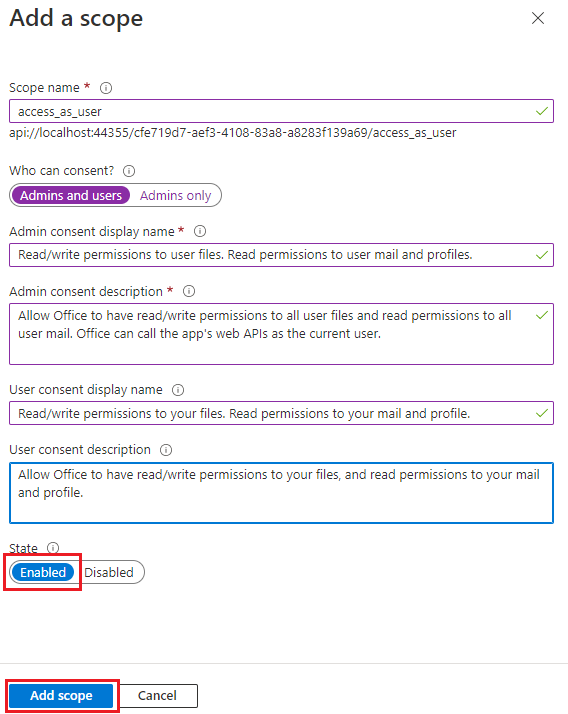

Dans le volet Ajouter une étendue , spécifiez les attributs de l’étendue. Le tableau suivant montre des exemples de valeurs pour et complément Outlook nécessitant les

profileautorisations ,openid,Files.ReadWriteetMail.Read. Modifiez le texte pour qu’il corresponde aux autorisations dont votre complément a besoin.Field Description Values Nom de l'étendue Nom de votre étendue. Une convention de nommage d’étendue courante est resource.operation.constraint.Pour l’authentification unique, cette valeur doit être définie sur access_as_user.Qui peut donner son consentement Détermine si le consentement de l’administrateur est requis ou si les utilisateurs peuvent donner leur consentement sans approbation de l’administrateur. Pour découvrir l’authentification unique et les exemples, nous vous recommandons de définir cette option sur Administrateurs et utilisateurs.

Sélectionnez Administrateurs uniquement pour obtenir des autorisations à privilèges plus élevés.Administration nom d’affichage du consentement Brève description de l’objectif de l’étendue visible uniquement par les administrateurs. Read/write permissions to user files. Read permissions to user mail and profiles.Administration description du consentement Description plus détaillée de l’autorisation accordée par l’étendue que seuls les administrateurs voient. Allow Office to have read/write permissions to all user files and read permissions to all user mail. Office can call the app's web APIs as the current user.Nom d’affichage du consentement de l’utilisateur Brève description de l’objectif de l’étendue. Affiché aux utilisateurs uniquement si vous définissez Qui peut donner son consentement aux administrateurs et aux utilisateurs. Read/write permissions to your files. Read permissions to your mail and profile.Description du consentement de l’utilisateur Description plus détaillée de l’autorisation accordée par l’étendue. Affiché aux utilisateurs uniquement si vous définissez Qui peut donner son consentement aux administrateurs et aux utilisateurs. Allow Office to have read/write permissions to your files, and read permissions to your mail and profile.Définissez l’étatsur Activé, puis sélectionnez Ajouter une étendue.

La nouvelle étendue que vous avez définie s’affiche dans le volet.

Remarque

La partie domaine du nom de l’étendue affiché juste sous le champ de texte devrait automatiquement correspondre à l’URI d’ID d’application définie à l’étape précédente avec

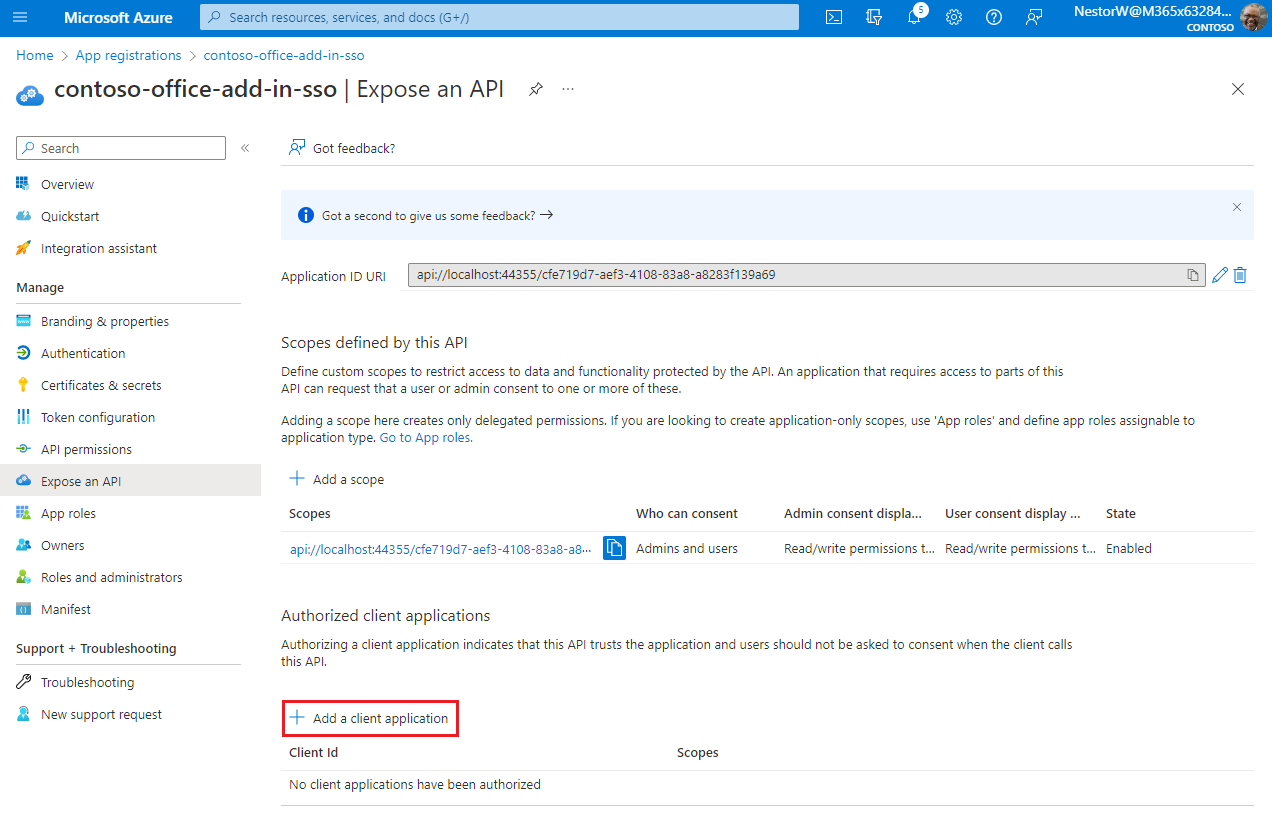

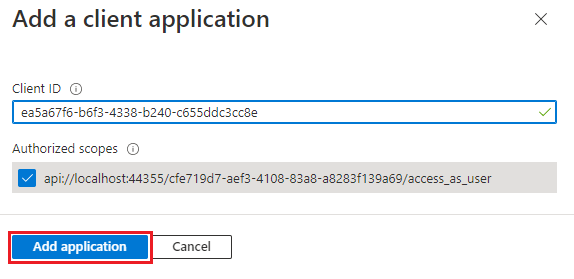

/access_as_userajouté au bout (par exemple,api://localhost:6789/c6c1f32b-5e55-4997-881a-753cc1d563b7/access_as_user).Sélectionnez Ajouter une application cliente.

Le volet Ajouter une application cliente s’affiche .

Dans l’ID client , entrez

ea5a67f6-b6f3-4338-b240-c655ddc3cc8e. Cette valeur pré-autorise tous les points de terminaison d’application Microsoft Office. Si vous souhaitez également pré-autoriser Office lorsqu’il est utilisé à l’intérieur de Microsoft Teams, ajoutez1fec8e78-bce4-4aaf-ab1b-5451cc387264(Microsoft Teams desktop et Teams mobile) et5e3ce6c0-2b1f-4285-8d4b-75ee78787346(Teams sur le web).Remarque

L’ID

ea5a67f6-b6f3-4338-b240-c655ddc3cc8epré-autorise Office sur toutes les plateformes suivantes. Vous pouvez également entrer un sous-ensemble approprié des ID suivants si, pour une raison quelconque, vous souhaitez refuser l’autorisation à Office sur certaines plateformes. Si vous le faites, laissez de côté les ID des plateformes à partir desquelles vous souhaitez refuser l’autorisation. Les utilisateurs de votre complément sur ces plateformes ne pourront pas appeler vos API web, mais d’autres fonctionnalités de votre complément fonctionneront toujours.-

d3590ed6-52b3-4102-aeff-aad2292ab01c(Microsoft Office) -

93d53678-613d-4013-afc1-62e9e444a0a5(Office sur le web) -

bc59ab01-8403-45c6-8796-ac3ef710b3e3(Outlook sur le web)

-

Dans Étendues autorisées, cochez la

api://<fully-qualified-domain-name>/<app-id>/access_as_usercase.Sélectionnez Ajouter une application.

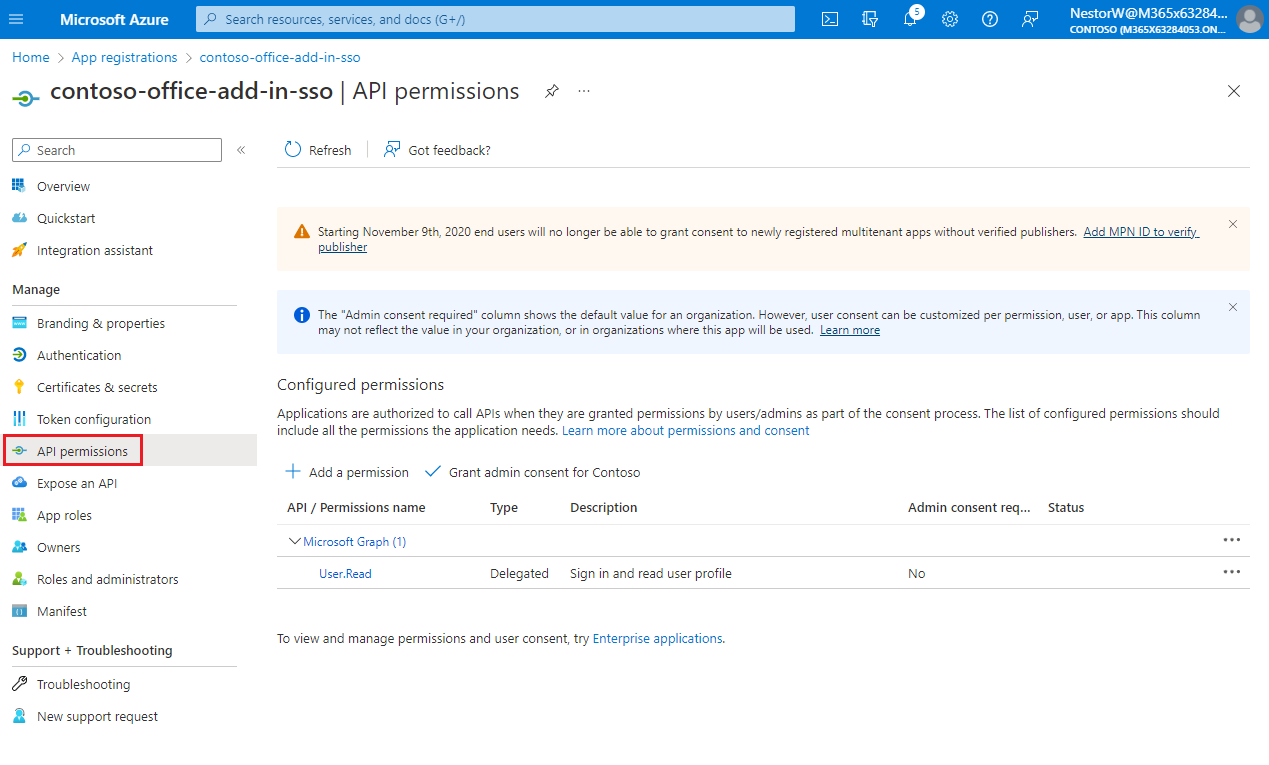

Ajouter des autorisations Microsoft Graph

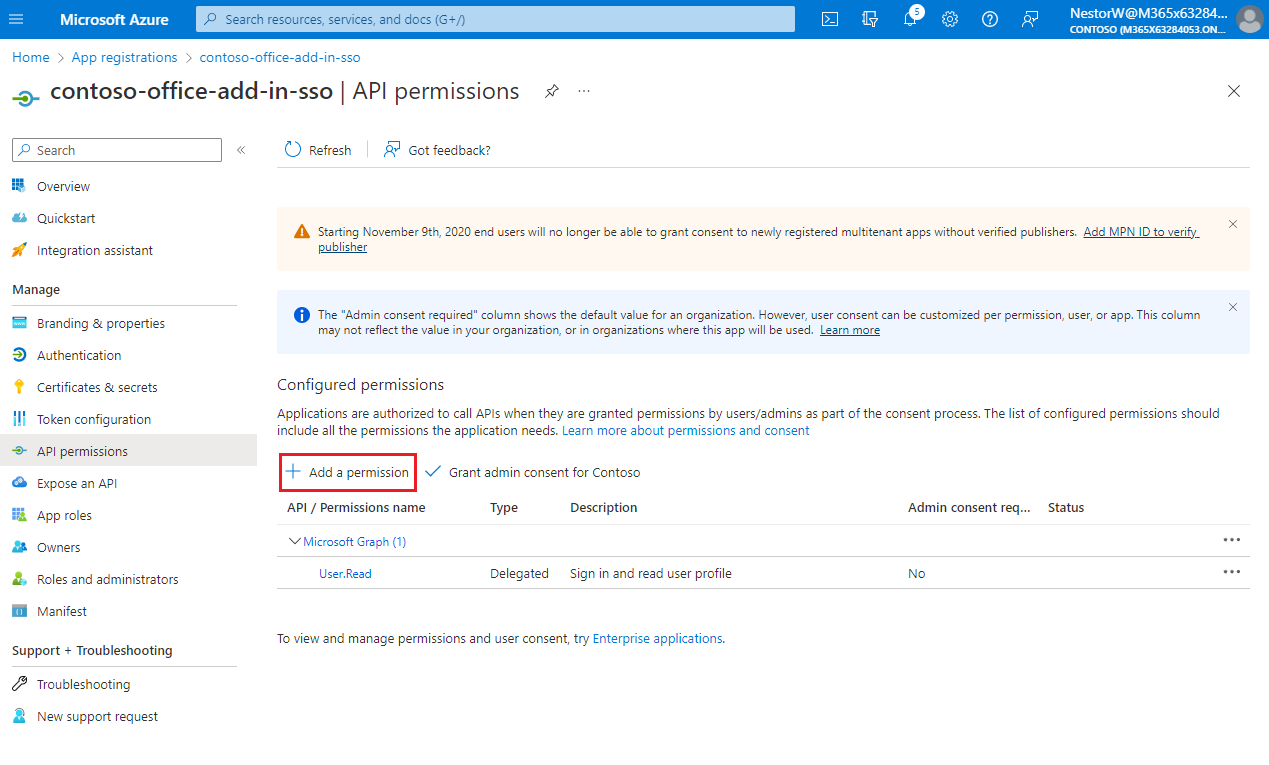

Dans le volet gauche, sélectionnez Autorisations d’API.

Le volet Autorisations de l’API s’ouvre.

Sélectionnez Ajouter une autorisation.

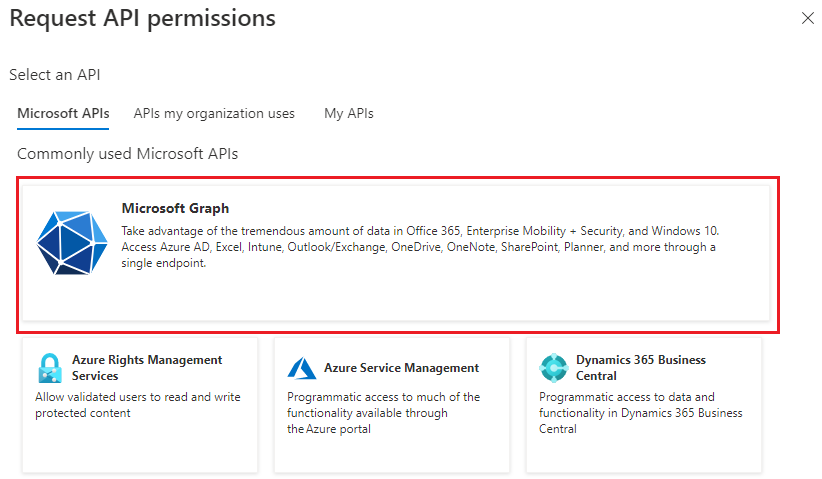

Le volet Demander des autorisations d’API s’ouvre.

Sélectionnez Microsoft Graph.

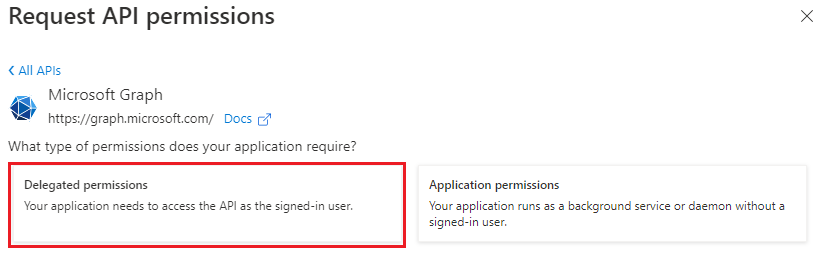

Sélectionnez Autorisations déléguées.

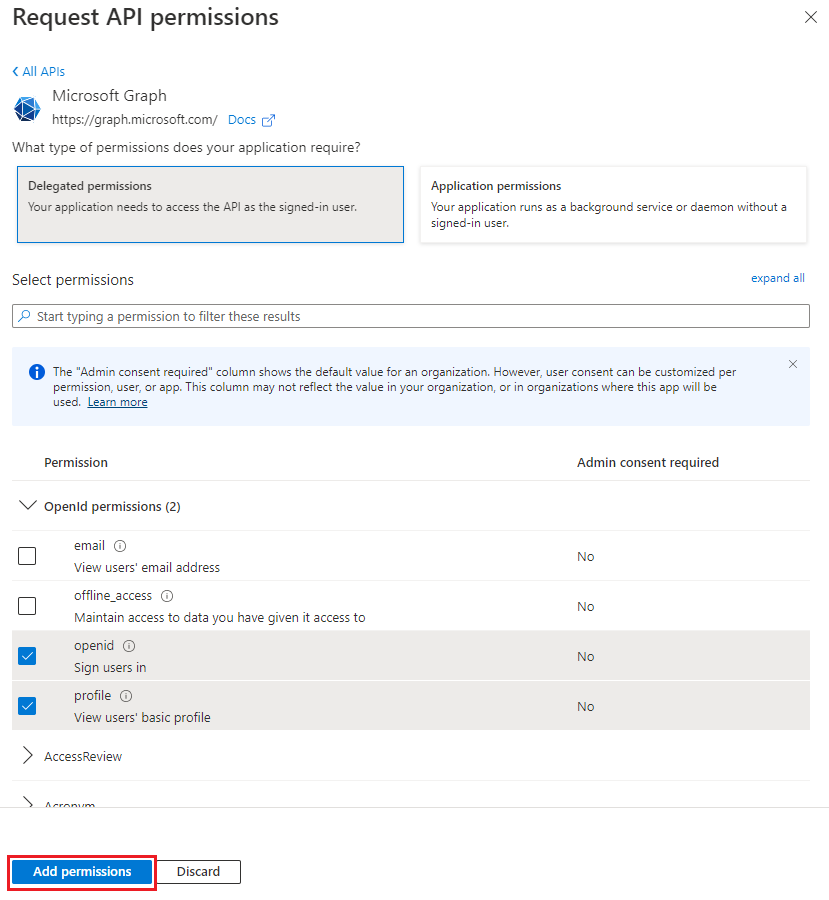

Dans la zone de recherche Sélectionner des autorisations , recherchez les autorisations dont votre complément a besoin. Par exemple, pour un complément Outlook, vous pouvez utiliser

profile,openid,Files.ReadWriteetMail.Read.Remarque

L’autorisation

User.Readest peut-être déjà répertoriée par défaut. Comme il est recommandé de demander uniquement les autorisations nécessaires, nous vous recommandons de décocher la case pour cette autorisation si votre complément n’en a pas réellement besoin.Cochez la case pour chaque autorisation telle qu’elle apparaît. Notez que les autorisations ne restent pas visibles dans la liste lorsque vous sélectionnez chacune d’elles. Après avoir sélectionné les autorisations dont votre complément a besoin, sélectionnez Ajouter des autorisations.

Sélectionnez Accorder le consentement de l’administrateur pour [nom du locataire] . Sélectionnez Oui pour la confirmation qui s’affiche.

Configurer la version du jeton d’accès

Vous devez définir la version du jeton d’accès acceptable pour votre application. Cette configuration est effectuée dans le manifeste de l’application Azure Active Directory.

Définir la version du jeton d’accès

La version du jeton d’accès peut changer si vous avez choisi un type de compte autre que Comptes dans un annuaire organisationnel (n’importe quel annuaire Azure AD - Multilocataire) et des comptes Microsoft personnels (par exemple, Skype, Xbox). Procédez comme suit pour vous assurer que la version du jeton d’accès est correcte pour l’utilisation de l’authentification unique Office.

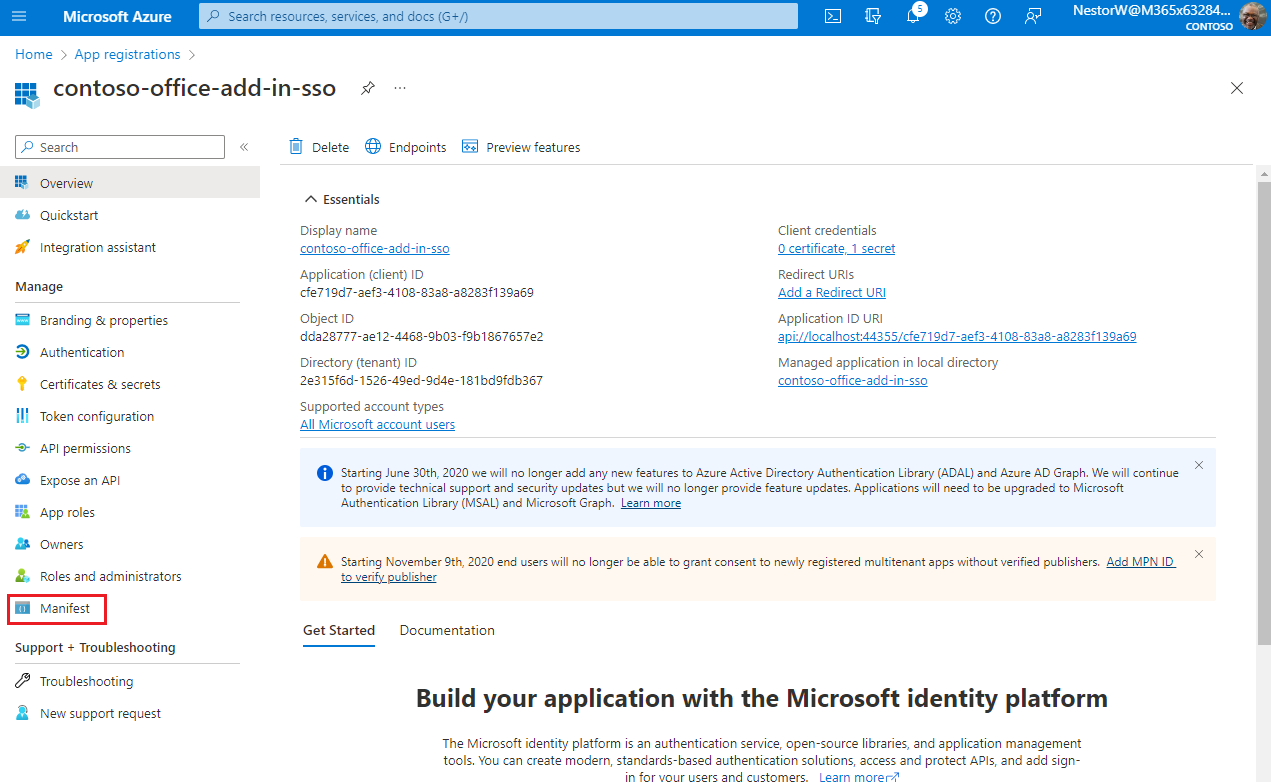

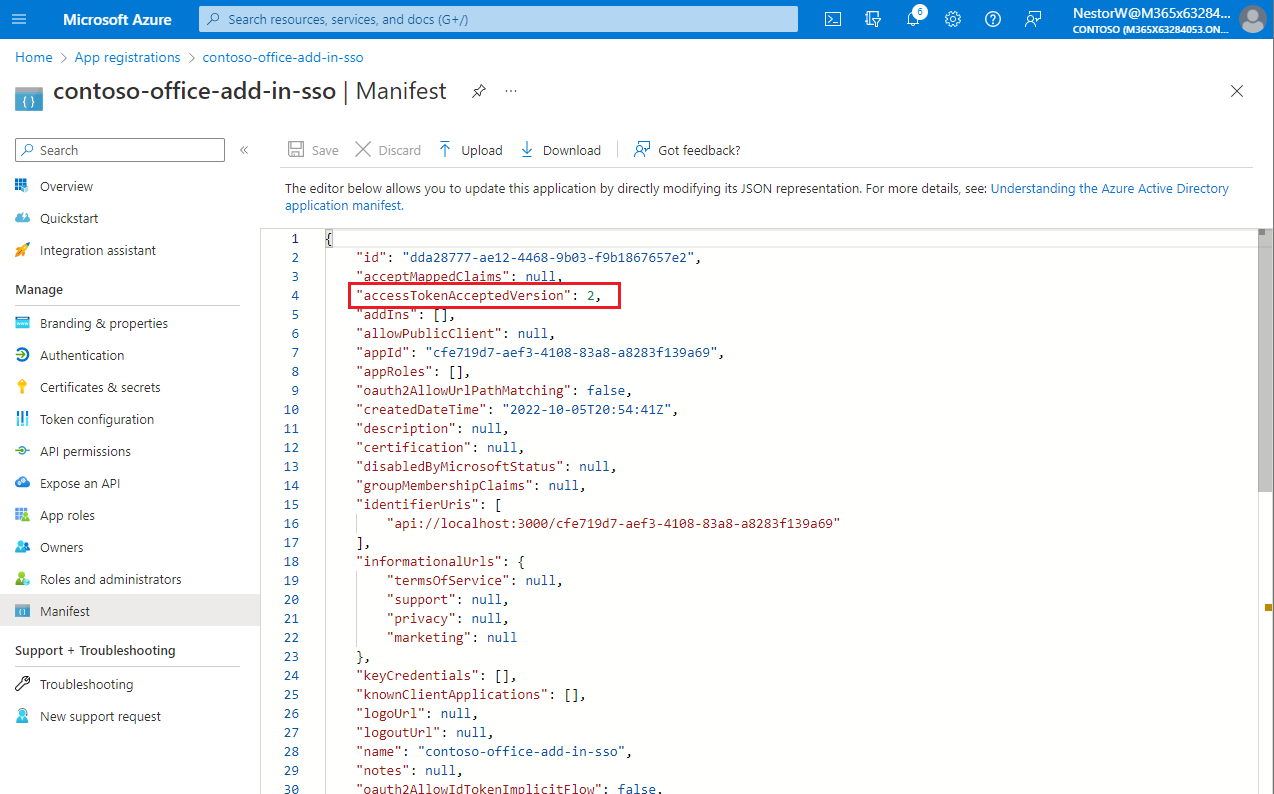

Dans le volet gauche, sélectionnez Manifeste.

Le manifeste de l’application Azure Active Directory s’affiche.

Entrez 2 comme valeur pour la

requestedAccessTokenVersionpropriété (dans l’objetapi).

Sélectionnez Enregistrer.

Un message s’affiche sur le navigateur indiquant que le manifeste a été mis à jour avec succès.

Félicitations ! Vous avez terminé l’inscription de l’application pour activer l’authentification unique pour votre complément Office.