Configurer un abonnement de la Place de marché Azure pour les versions d'évaluation hébergées

Cet article explique comment configurer un abonnement de la Place de marché Azure et des applications Dynamics 365 sur Dataverse et Power Apps ou un environnement Dynamics 365 Operations Apps pour les test drives.

Important

La version d’évaluation a déjà été déconseillée. En guise d’alternative aux versions d’évaluation, nous vous encourageons à envisager de passer à des essais gratuits, ce qui offre aux clients la possibilité de s’engager pleinement avec votre produit à l’aide de leurs paramètres et configurations personnalisés, répondant à leurs exigences spécifiques. Nous vous recommandons de supprimer les versions d’évaluation de vos offres et de nettoyer vos environnements de version d’évaluation.

Important

Azure Active Directory (Azure AD) Graph est déconseillé depuis le 30 juin 2023. À l’avenir, nous n’effectuons aucun investissement supplémentaire dans Azure AD Graph. Les API Graph Azure AD n’ont pas de contrat SLA ou de maintenance au-delà des correctifs liés à la sécurité. Nous limiterons les investissements dans de nouvelles fonctions et fonctionnalités à Microsoft Graph.

Nous allons mettre hors service Azure AD Graph en étapes incrémentielles afin que vous ayez suffisamment de temps pour migrer vos applications vers les API Microsoft Graph. À une date ultérieure que nous annoncerons, nous bloquerons la création de toutes les nouvelles applications à l’aide d’Azure AD Graph.

Pour plus d’informations, consultez Important : Suppression du module Azure AD Graph et Dépréciation du module PowerShell.

Configurer pour les applications Dynamics 365 sur Dataverse et Power Apps

Connectez-vous au Portail Azure avec un compte d’administrateur.

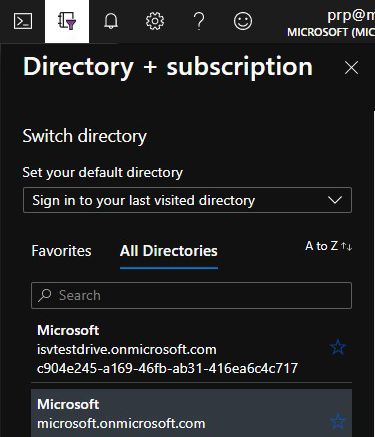

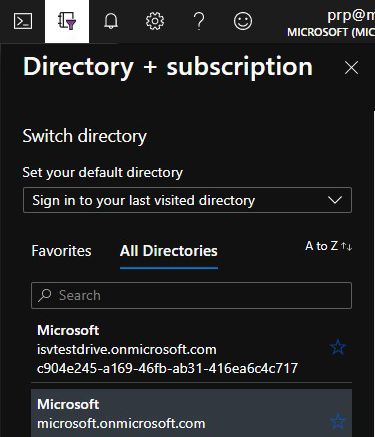

Vérifiez que vous êtes dans le client associé à votre instance de version d'évaluation de Dynamics 365 en pointant sur l’icône de votre compte dans le coin supérieur droit. Si vous n’êtes pas dans le locataire correct, sélectionnez l’icône de compte pour basculer vers le locataire approprié.

Vérifiez que la licence Offre Dynamics 365 Customer Engagement est disponible.

Créez une application Microsoft Entra dans Azure. AppSource utilise cette application pour approvisionner et déprovisionner l’utilisateur de la version d'évaluation dans votre locataire.

Dans le volet de filtre, sélectionnez Microsoft Entra ID.

Sélectionnez Inscriptions des applications.

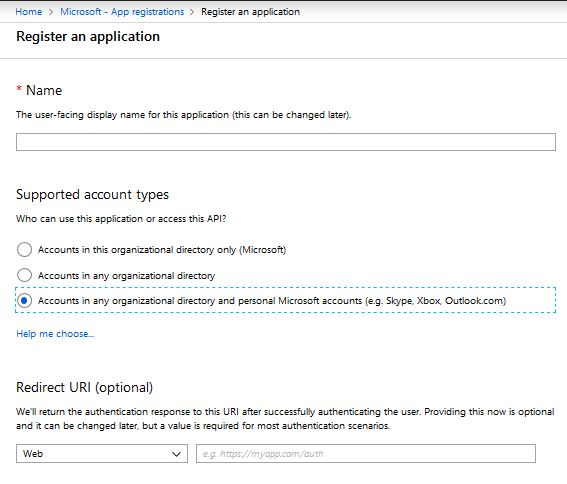

Sélectionnez Nouvelle inscription.

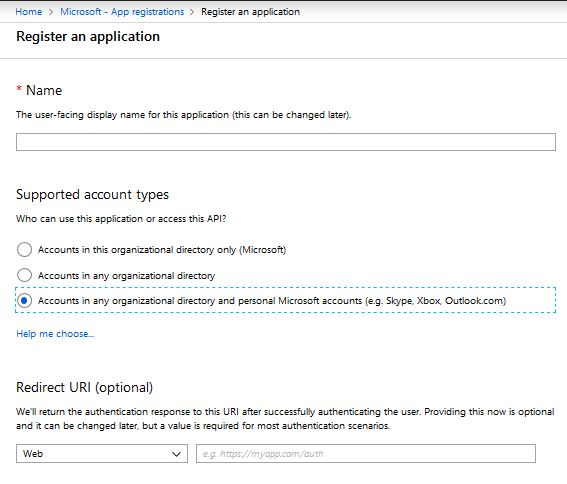

Fournissez un nom d’application approprié.

Sous Types de comptes pris en charge, sélectionnez Comptes dans un annuaire organisationnel et comptes personnels Microsoft.

Sélectionnez Créer et attendez que votre application soit créée.

Une fois l’application créée, notez l’ID d’application affiché sur l’écran Vue d’ensemble. Vous aurez besoin de cette valeur ultérieurement lors de la configuration de votre version d'évaluation.

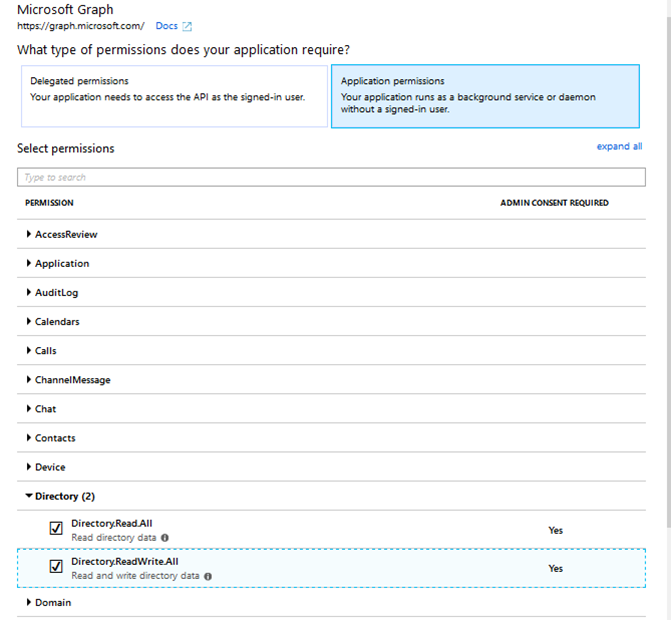

Sous Gérer l’application, sélectionnez Autorisations de l’API.

Sélectionnez Ajouter une autorisation, puis Microsoft Graph API.

Sélectionnez la catégorie d’autorisation Application, puis les autorisations Directory.Read.All, Directory.Read.All et Directory.Read.All.

Une fois l’autorisation ajoutée, sélectionnez Accorder le consentement de l’administrateur pour Microsoft.

Dans la fenêtre de message d’alerte, sélectionnez Oui.

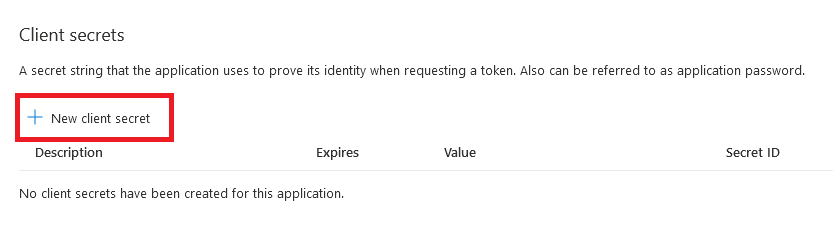

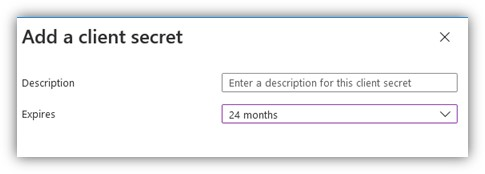

Pour générer un secret pour l’application Microsoft Entra :

Dans Gérer l’application, sélectionnez Certificat et secrets.

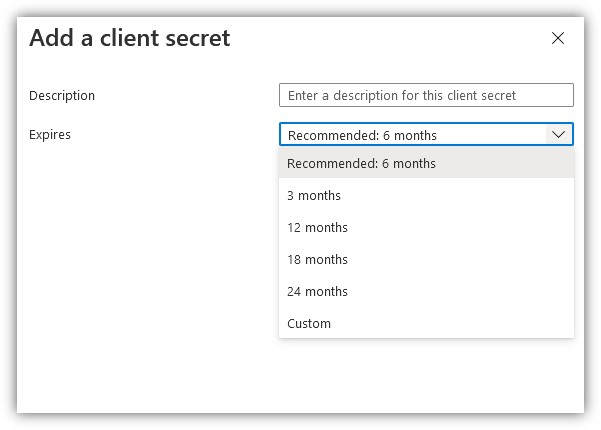

Sous Secrets client, sélectionnez Nouveau secret client.

Entrez une description, par exemple Version d'évaluation, puis sélectionnez une durée appropriée. Étant donné que le test drive s’interrompt lorsque cette clé expire, vous devrez générer une nouvelle clé et la fournir à AppSource. Nous vous recommandons d’utiliser une durée maximale de 24 mois.

Sélectionnez Ajouter pour générer le secret de l’application Azure. Copiez cette valeur, car elle sera masquée dès que vous quitterez ce panneau. Vous aurez besoin de cette valeur ultérieurement lors de la configuration de votre version d'évaluation.

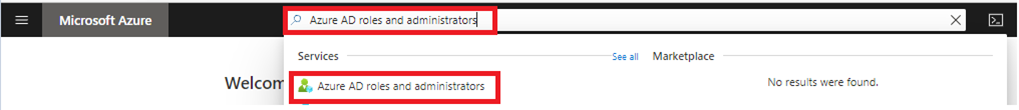

Ajoutez le rôle principal de service à l’application pour permettre à l’application Microsoft Entra de supprimer les utilisateurs de votre locataire Azure. Il existe deux options pour effectuer cette étape.

Option 1

Recherchez les rôles microsoft Entra et les administrateurs, puis sélectionnez le service.

Dans la page Tous les rôles, recherchez le rôle Administrateur d’utilisateurs, puis double-cliquez sur Administrateur d’utilisateurs.

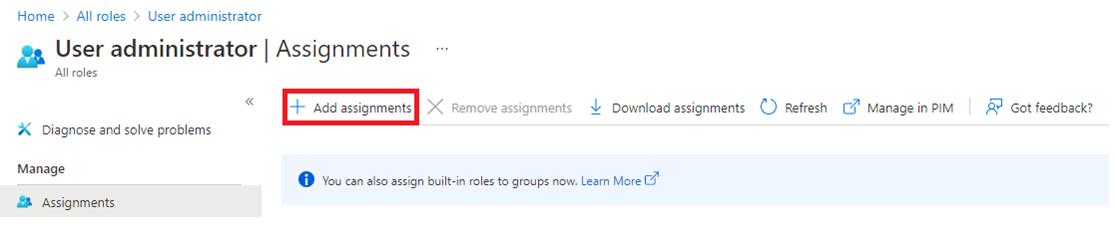

Sélectionnez Ajouter des attributions.

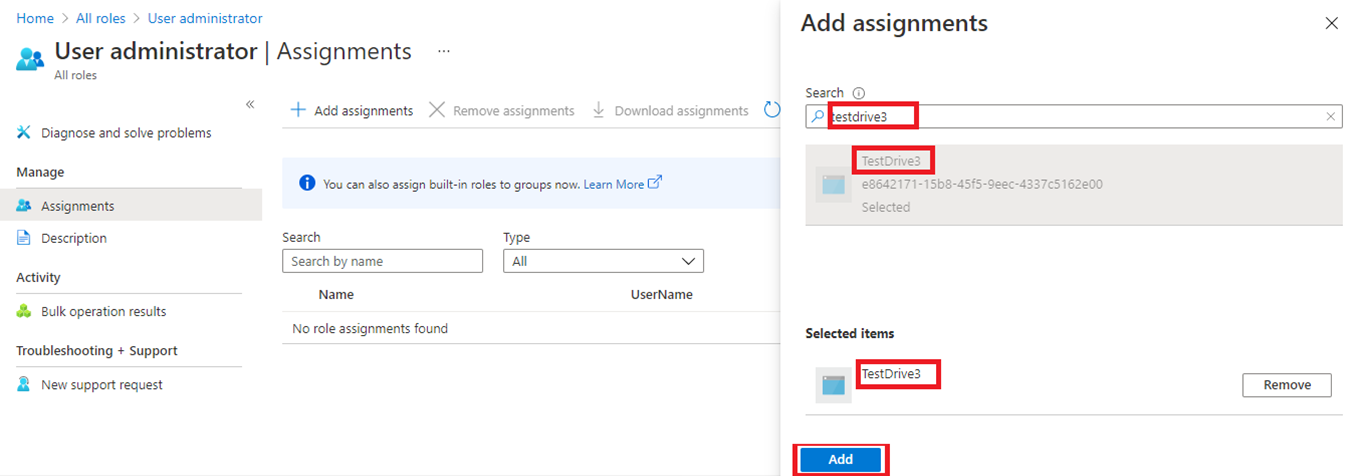

Recherchez et sélectionnez l’application créée ci-dessus, puis Ajouter.

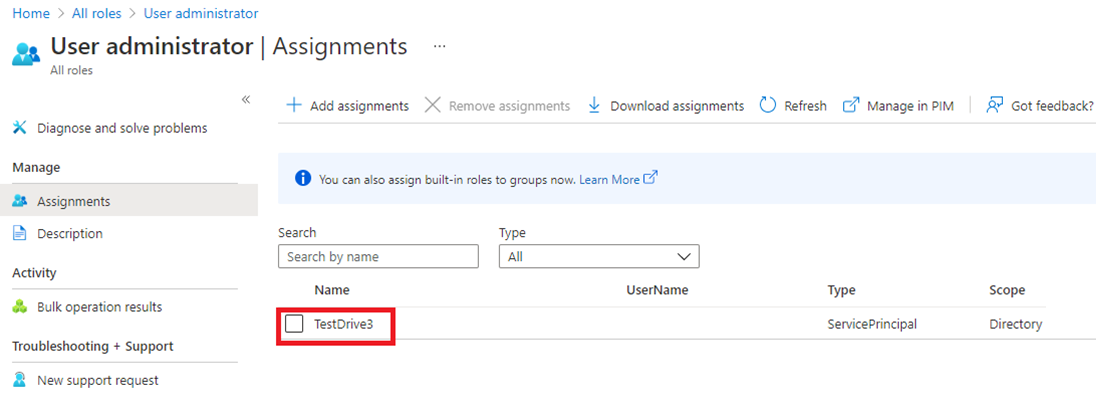

Notez que le rôle principal du service a été attribué à l’application :

Option 2 :

Ouvrez une invite de commandes PowerShell d’administration.

Install-Module MSOnline (exécutez cette commande si MSOnline n’est pas installé).

Connect-MsolService (cette opération permet d’afficher une fenêtre contextuelle ; connectez-vous avec le locataire d’organisation nouvellement créé).

$applicationId = <VOTRE_ID_APPLICATION>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal.

Créez un groupe de sécurité et ajoutez-le à l’application canevas (Power Apps). Cette étape s’applique uniquement aux offres Dynamics 365 for Customer Engagement &Power Apps avec l’option Canvas Apps.

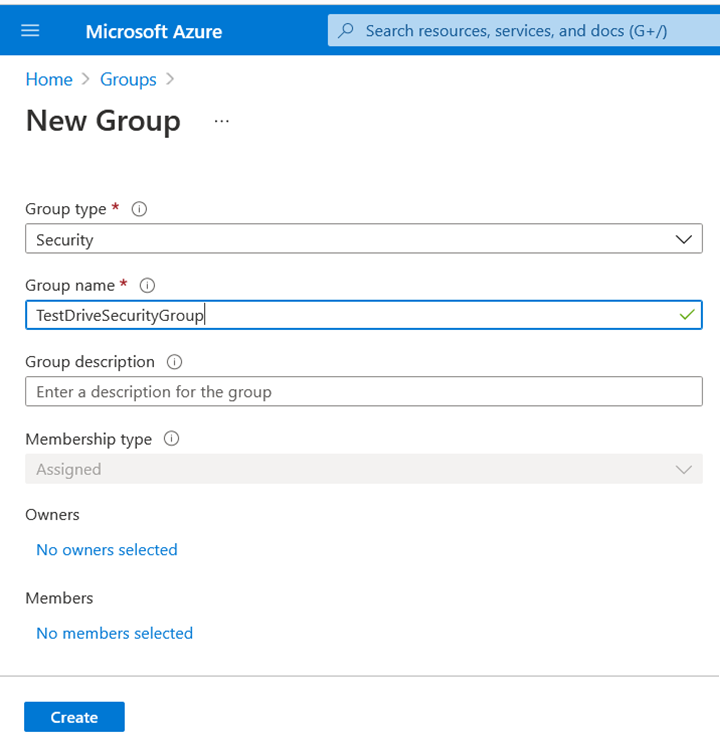

Créez un groupe de sécurité.

Accédez à Microsoft Entra ID.

Sous Gérer, sélectionnez Groupes.

Sélectionnez + Nouveau groupe.

Sélectionnez le type Groupe de sécurité.

Pour Nom du groupe, entrez TestDriveSecurityGroup.

Ajoutez une description, comme Groupe de sécurité pour Test Drive.

Conservez les autres valeurs par défaut, puis sélectionnez Créer.

Ajoutez le groupe de sécurité que vous venez de créer à l’application canevas (Power Apps).

Ouvrez la page du portail PowerApps et connectez-vous.

Sélectionnez Apps, puis les points de suspension en regard de l’application.

Sélectionnez Partager.

Recherchez le groupe de sécurité TestDriveSecurityGroup créé à l’étape précédente.

Ajoutez des Autorisations sur les données au groupe de sécurité.

Désélectionnez la case d’invitation envoyer un e-mail.

Sélectionnez Partager.

Note

Lors de l’utilisation d’une source de données back-end autre que CE/Dataverse pour l’application canevas (Power Apps) :

- Autorisez le groupe de sécurité créé ci-dessus à accéder à votre source de données. Par exemple, une source de données SharePoint.

- Ouvrez SharePoint et partagez la table de données avec le groupe de sécurité.

Ajoutez l’application Azure nouvellement créée en tant qu’utilisateur d’application à votre instance CRM Test Drive. Cette étape s’applique uniquement aux applications Dynamics 365 sur Dataverse et aux offres Power Apps.

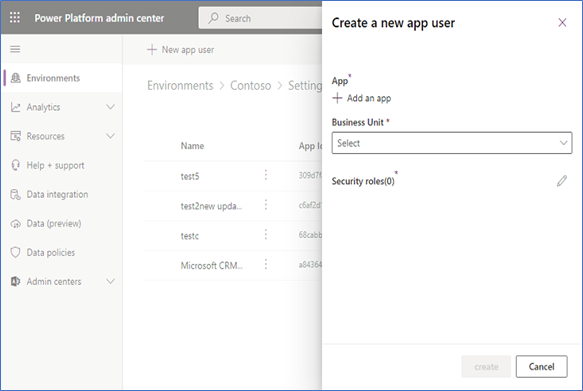

Connectez-vous au Centre d’administration Power Platform en tant qu’administrateur système.

Sélectionnez Environnements, puis sélectionnez un environnement dans la liste.

Cliquez sur Paramètres.

Sélectionnez Utilisateurs + autorisations, puis Utilisateurs de l’application.

Sélectionner + Nouvel utilisateur de l’application pour ouvrir la page Créer un utilisateur d’application.

Sélectionnez + Ajouter une application pour choisir l’application Microsoft Entra ID inscrite qui a été créée pour l’utilisateur sélectionné, puis sélectionnez Ajouter.

Remarque

En plus d'entrer le nom de l'application ou l'ID de l'application, vous pouvez également entrer un ID d'application Azure Managed Identity. Pour Managed Identity, n'entrez pas le nom d'application Managed Identity, utilisez plutôt l'ID d'application Managed Identity.

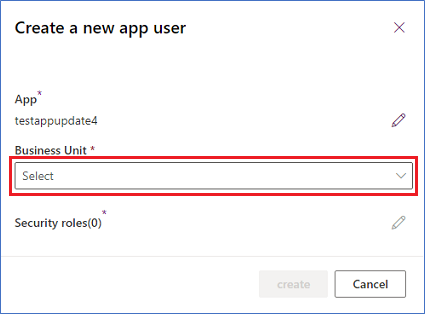

L’application Microsoft Entra sélectionnée s’affiche sous Application. Vous pouvez sélectionner Modifier (

) pour choisir une autre application Microsoft Entra. Sous Division, sélectionnez une division dans la liste déroulante.

) pour choisir une autre application Microsoft Entra. Sous Division, sélectionnez une division dans la liste déroulante.

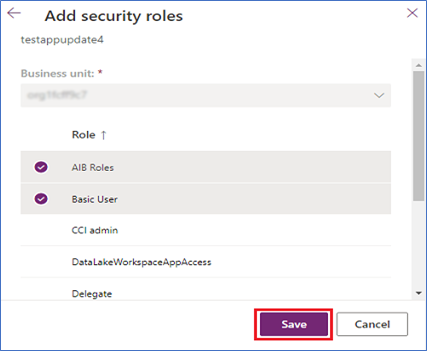

Après avoir choisi une unité métier, vous pouvez sélectionner les rôles de sécurité pour choisir des rôles de sécurité pour l’unité métier choisie à ajouter au nouvel utilisateur de l’application. Après avoir ajouté des rôles de sécurité, sélectionnez Enregistrer.

Sélectionnez Créer.

Sélectionnez Gérer les rôles.

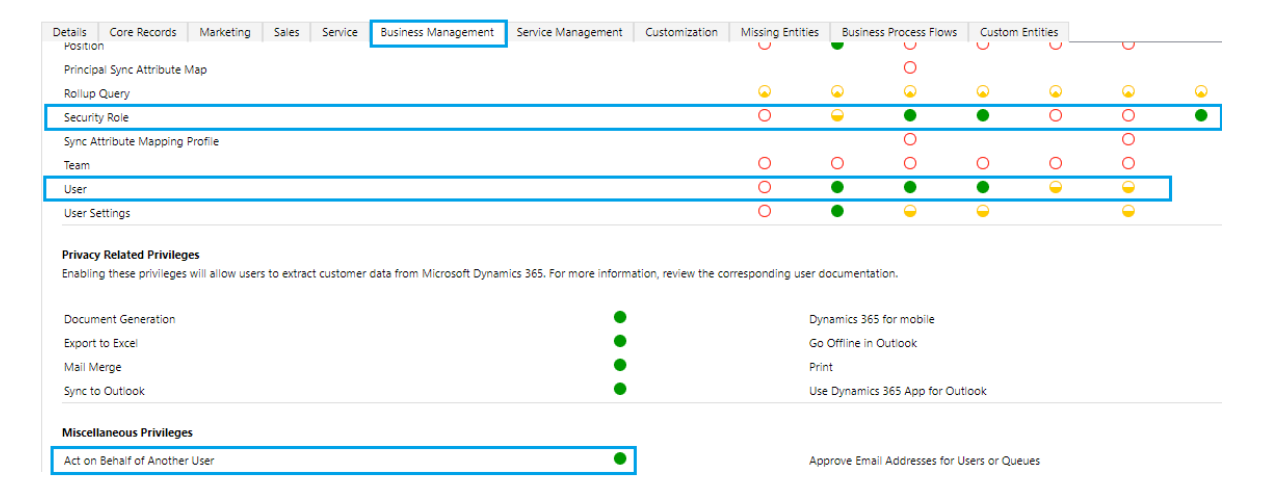

Attribuez un rôle de sécurité personnalisé ou OOB qui contient des privilèges de lecture, d’écriture et d’attribution de rôles, par exemple Administrateur système.

Activez le privilège Agir pour le compte d’un autre utilisateur.

Affectez à l’utilisateur de l’application le rôle de sécurité personnalisé que vous avez créé pour votre version d'évaluation.

Configurer pour Dynamics 365 Operations Apps

Connectez-vous au Portail Azure avec un compte d’administrateur.

Vérifiez que vous êtes dans le client associé à votre instance de version d'évaluation de Dynamics 365 en pointant sur l’icône de votre compte dans le coin supérieur droit. Si vous n’êtes pas dans le locataire correct, sélectionnez l’icône de compte pour basculer vers le locataire approprié.

Créez une application Microsoft Entra dans Azure. AppSource utilise cette application pour approvisionner et déprovisionner l’utilisateur de la version d'évaluation dans votre locataire.

Dans le volet de filtre, sélectionnez Microsoft Entra ID.

Sélectionnez Inscriptions des applications.

Sélectionnez Nouvelle inscription.

Fournissez un nom d’application approprié.

Sous Types de comptes pris en charge, sélectionnez Comptes dans un annuaire organisationnel et comptes personnels Microsoft.

Sélectionnez Créer et attendez que votre application soit créée.

Une fois l’application créée, notez l’ID d’application affiché sur l’écran Vue d’ensemble. Vous aurez besoin de cette valeur ultérieurement lors de la configuration de votre version d'évaluation.

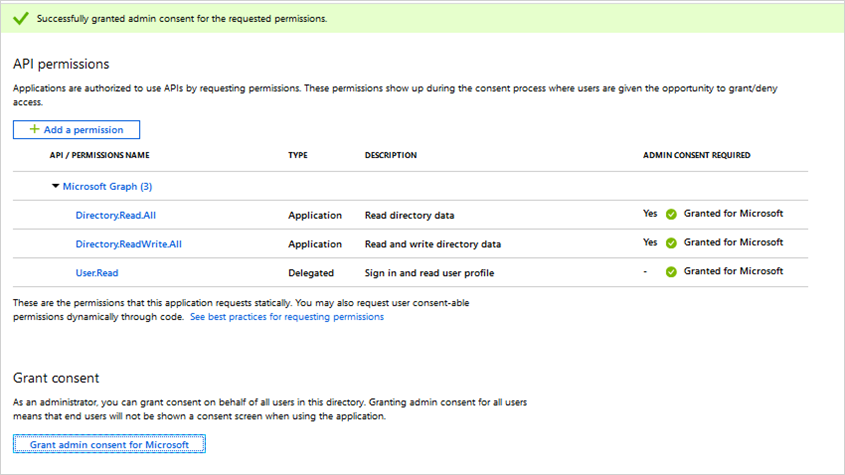

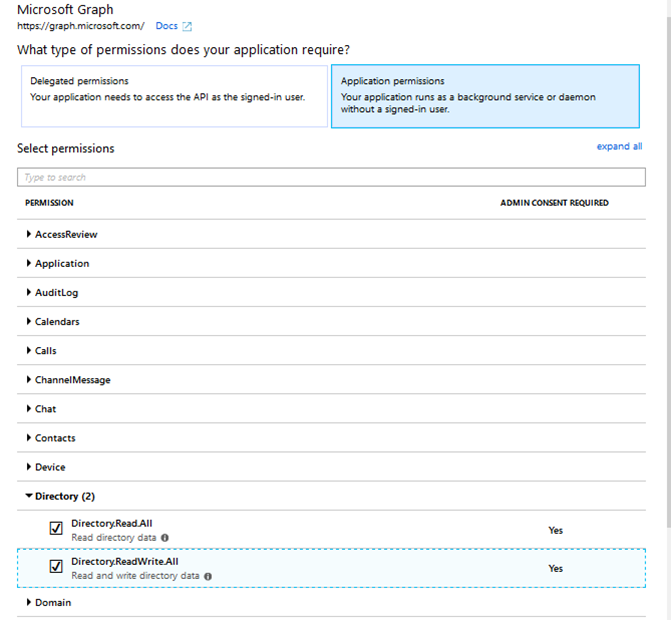

Sous Gérer l’application, sélectionnez Autorisations de l’API.

Sélectionnez Ajouter une autorisation, puis Microsoft Graph API.

Sélectionnez la catégorie d’autorisation Application, puis les autorisations Directory.Read.All et Directory.ReadWrite.All.

Sélectionnez Ajouter une autorisation.

Une fois l’autorisation ajoutée, sélectionnez Accorder le consentement de l’administrateur pour Microsoft.

Dans la fenêtre de message d’alerte, sélectionnez Oui.

Pour générer un secret pour l’application Microsoft Entra :

Dans Gérer l’application, sélectionnez Certificat et secrets.

Sous Secrets client, sélectionnez Nouveau secret client.

Entrez une description, par exemple Version d'évaluation, puis sélectionnez une durée appropriée. La version d'évaluation s’interrompt une fois cette clé expirée. Vous devez alors générer et fournir à AppSource une nouvelle clé.

Sélectionnez Ajouter pour générer le secret de l’application Azure. Copiez cette valeur, car elle sera masquée dès que vous quitterez ce panneau. Vous aurez besoin de cette valeur ultérieurement lors de la configuration de votre version d'évaluation.

Ajoutez le rôle principal de service à l’application pour permettre à l’application Microsoft Entra de supprimer les utilisateurs de votre locataire Azure.

Ouvrez une invite de commandes PowerShell d’administration.

Install-Module MSOnline (exécutez cette commande si MSOnline n’est pas installé).

Connect-MsolService (cette opération permet d’afficher une fenêtre contextuelle ; connectez-vous avec le locataire d’organisation nouvellement créé).

$applicationId = <VOTRE_ID_APPLICATION>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp.ObjectId -RoleMemberType servicePrincipal.

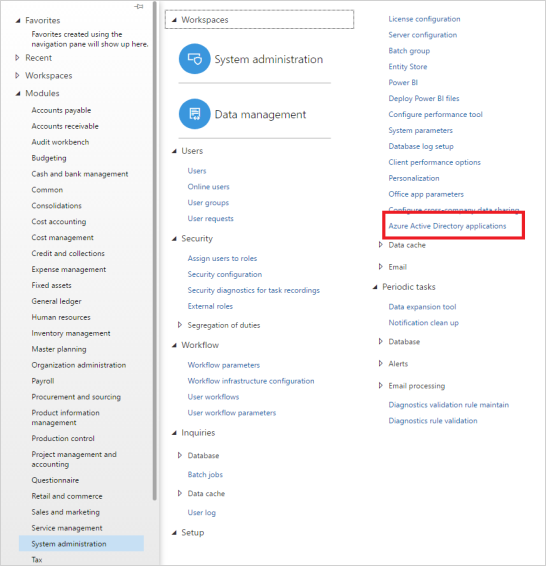

Ajoutez maintenant l’application ci-dessus à Dynamics 365 Operations Apps pour permettre à l’application de gérer les utilisateurs.

- Recherchez votre instance Dynamics 365 Operations Apps.

- Dans le coin supérieur gauche, sélectionnez l’icône en trois lignes (☰).

- Sélectionnez Administration système.

- Sélectionnez les applications Microsoft Entra.

- Cliquez sur + Nouveau.

- Entrez l’ID client de l’application Microsoft Entra qui va effectuer les actions au nom.

Remarque

L’ID d’utilisateur au nom duquel les actions seront exécutées (en général, l’administrateur système de l’instance ou un utilisateur disposant de privilèges pour ajouter d’autres utilisateurs).