Se connecter à microsoft Purview et analyser les sources de données en privé et en toute sécurité

Importante

Cet article traite des points de terminaison privés pour le portail de gouvernance Microsoft Purview classique (https://web.purview.azure.com). Si vous utilisez le nouveau portail Microsoft Purview (https://purview.microsoft.com/), suivez la documentation relative aux points de terminaison privés dans le portail Microsoft Purview.

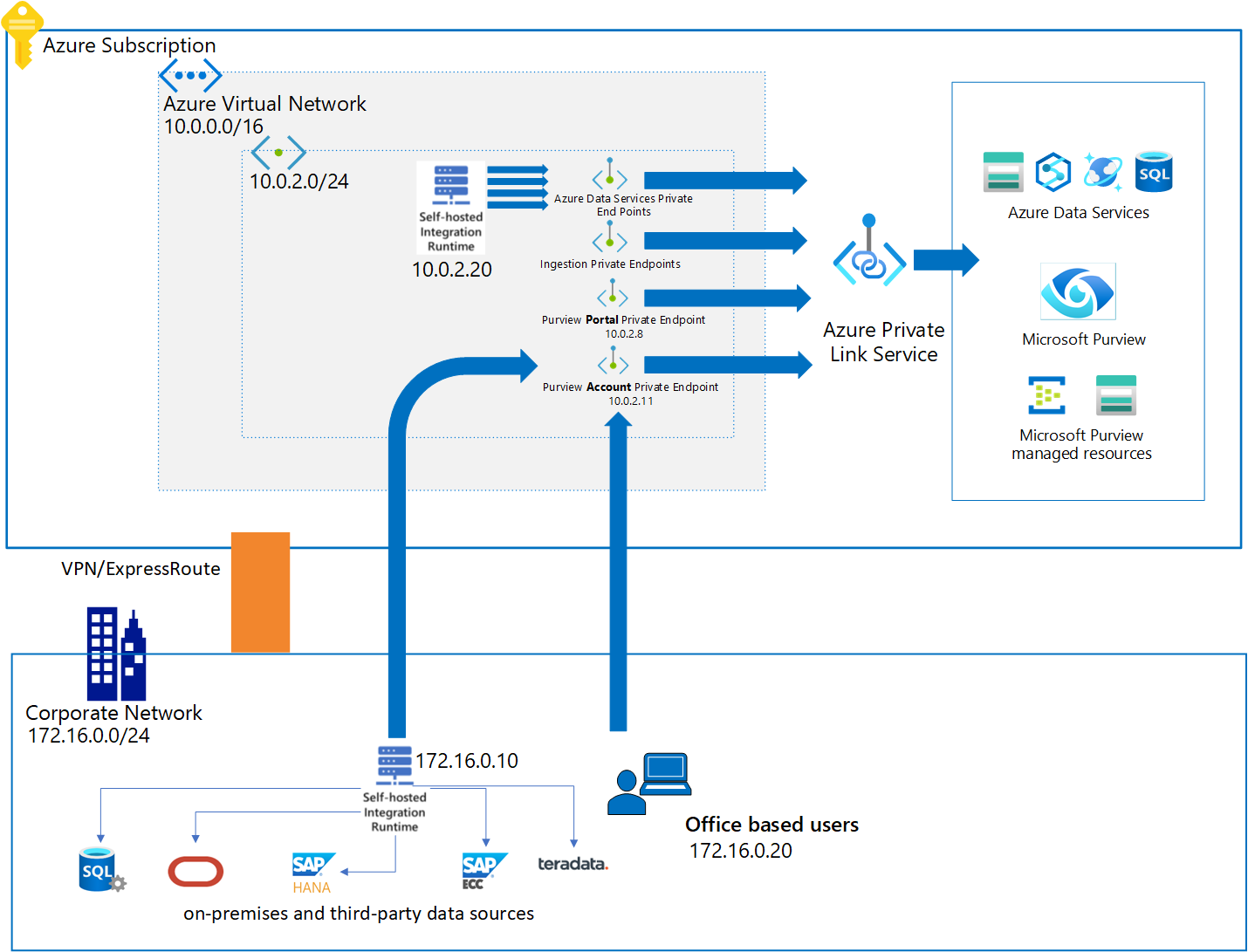

Dans ce guide, vous allez apprendre à déployer des points de terminaison privés de compte, de _portal et d’ingestion pour votre compte Microsoft Purview afin d’accéder au compte Purview et d’analyser les sources de données à l’aide d’un runtime d’intégration auto-hébergé de manière sécurisée et privée, ce qui permet une isolation réseau de bout en bout.=

Le point de terminaison privé du compte Microsoft Purview est utilisé pour ajouter une autre couche de sécurité en activant des scénarios où seuls les appels clients provenant du réseau virtuel sont autorisés à accéder au compte Microsoft Purview. Ce point de terminaison privé est également un prérequis pour le point de terminaison privé du portail.

Le point de terminaison privé du portail Microsoft Purview est requis pour permettre la connectivité au portail de gouvernance Microsoft Purview à l’aide d’un réseau privé.

Microsoft Purview peut analyser des sources de données dans Azure ou un environnement local à l’aide de points de terminaison privés d’ingestion . En fonction de la date de déploiement et de la configuration de vos comptes, jusqu’à trois ressources de point de terminaison privé doivent être déployées et liées aux ressources configurées par Microsoft Purview lors du déploiement du point de terminaison privé d’ingestion :

Si vous utilisez un Event Hubs managé pour les notifications Kafka, un point de terminaison privé d’espace de noms est lié à un espace de noms Event Hubs configuré par Microsoft Purview.

Si votre compte a été créé avant le 15 décembre 2023 :

- Le point de terminaison privé d’objet blob est lié à un compte de stockage managé Microsoft Purview.

- Le point de terminaison privé de file d’attente est lié à un compte de stockage managé Microsoft Purview.

Si votre compte a été créé après le 15 décembre 2023 (ou déployé à l’aide de la version d’API 2023-05-01-preview) :

- Le point de terminaison privé d’objet blob est lié à un stockage d’ingestion Microsoft Purview.

- Le point de terminaison privé de file d’attente est lié à un stockage d’ingestion Microsoft Purview.

Liste de vérification du déploiement

En suivant les instructions de ce guide, vous pouvez déployer ces points de terminaison privés pour un compte Microsoft Purview existant :

Choisissez un réseau virtuel Azure et un sous-réseau appropriés pour déployer des points de terminaison privés Microsoft Purview. Sélectionnez l’une des options suivantes :

- Déployez un nouveau réseau virtuel dans votre abonnement Azure.

- Localisez un réseau virtuel Azure existant et un sous-réseau dans votre abonnement Azure.

Définissez une méthode de résolution de noms DNS appropriée pour pouvoir accéder au compte Microsoft Purview et analyser les sources de données à l’aide d’un réseau privé. Vous pouvez utiliser l’une des options suivantes :

- Déployez de nouvelles zones Azure DNS en suivant les étapes décrites plus loin dans ce guide.

- Ajoutez les enregistrements DNS requis aux zones Azure DNS existantes en suivant les étapes décrites plus loin dans ce guide.

- Après avoir effectué les étapes décrites dans ce guide, ajoutez manuellement les enregistrements DNS A requis dans vos serveurs DNS existants.

Déployez des points de terminaison privés pour un compte Microsoft Purview existant.

Activez l’accès à Microsoft Entra ID si votre réseau privé a des règles de groupe de sécurité réseau définies pour refuser tout le trafic Internet public.

Déployez et inscrivez le runtime d’intégration auto-hébergé dans le même réseau virtuel ou un réseau virtuel appairé où les points de terminaison privés de compte Et d’ingestion Microsoft Purview sont déployés.

Une fois ce guide terminé, ajustez les configurations DNS si nécessaire.

Validez votre réseau et la résolution de noms entre la machine de gestion, la machine virtuelle d’ir auto-hébergée et les sources de données sur Microsoft Purview.

Remarque

Si vous configurez votre propre espace de noms Event Hubs ou activez un espace de noms Event Hubs managé après avoir déployé votre point de terminaison privé d’ingestion, vous devez redéployer le point de terminaison privé d’ingestion.

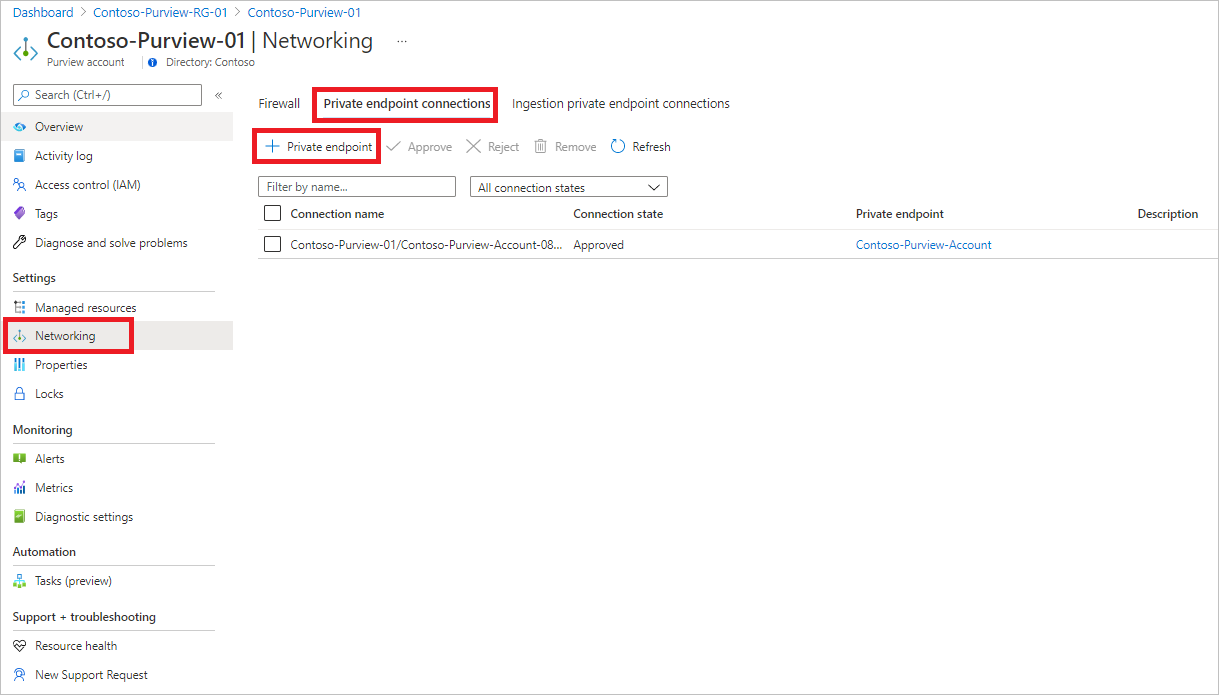

Activer le point de terminaison privé du compte et du portail

Accédez à la Portail Azure, puis sélectionnez votre compte Microsoft Purview, puis, sous Paramètres, sélectionnez Mise en réseau, puis Connexions de point de terminaison privé.

Sélectionnez + Point de terminaison privé pour créer un point de terminaison privé.

Renseignez les informations de base.

Sous l’onglet Ressource , pour Type de ressource, sélectionnez Microsoft.Purview/accounts.

Pour Ressource, sélectionnez le compte Microsoft Purview et, pour Sous-ressource cible, sélectionnez Compte.

Sous l’onglet Configuration, sélectionnez le réseau virtuel et éventuellement, sélectionnez Zone Azure DNS privé pour créer une zone Azure DNS.

Remarque

Pour la configuration DNS, vous pouvez également utiliser vos zones Azure DNS privé existantes dans la liste déroulante ou ajouter manuellement les enregistrements DNS requis à vos serveurs DNS ultérieurement. Pour plus d’informations, consultez Configurer la résolution de noms DNS pour les points de terminaison privés.

Accédez à la page de résumé, puis sélectionnez Créer pour créer le point de terminaison privé du compte.

Répétez les étapes 2 à 7 pour créer le point de terminaison privé du portail. Veillez à sélectionner portail pour Sous-ressource cible.

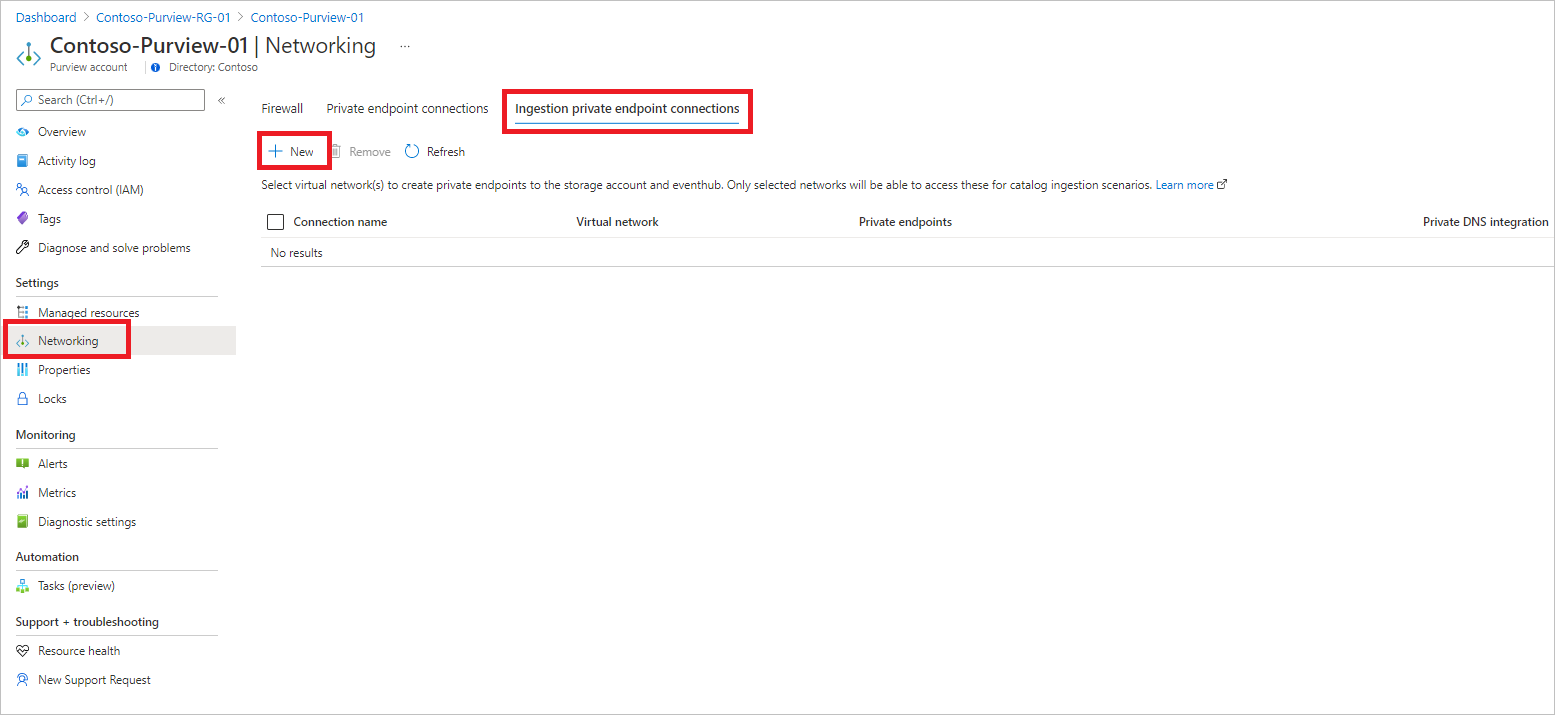

Déployer un point de terminaison privé d’ingestion

Les points de terminaison privés d’ingestion sont déployés à partir de la Portail Azure pour toutes les instances Microsoft Purview, que vous utilisiez ou non le nouveau portail Microsoft Purview et le portail de gouvernance classique.

Accédez au Portail Azure, puis recherchez et sélectionnez votre compte Microsoft Purview.

À partir de votre compte Microsoft Purview, sous Paramètres , sélectionnez Mise en réseau, puis Connexions de point de terminaison privé d’ingestion.

Sous Connexions de point de terminaison privé d’ingestion, sélectionnez + Nouveau pour créer un point de terminaison privé d’ingestion.

Renseignez les informations de base, en sélectionnant votre réseau virtuel existant et les détails d’un sous-réseau. Si vous le souhaitez, sélectionnez intégration DNS privé pour utiliser Azure DNS privé Zones. Sélectionnez zones de DNS privé Azure correctes dans chaque liste.

Remarque

Vous pouvez également utiliser vos zones Azure DNS privé existantes ou créer manuellement des enregistrements DNS dans vos serveurs DNS. Pour plus d’informations, consultez Configurer la résolution de noms DNS pour les points de terminaison privés.

Sélectionnez Créer pour créer le point de terminaison privé.

Si vous n’en avez pas encore, vous devez déployer un runtime d’intégration auto-hébergé pour vous connecter aux sources avec des points de terminaison privés.

Configurer la mise en réseau pour l’espace de noms Event Hubs

Si vous avez configuré un Event Hubs pour envoyer/recevoir des événements vers/à partir des rubriques Apache Atlas Kafka de Microsoft Purview, vous devez vérifier que vos paramètres réseau Event Hubs autorisent la communication.

Déployer le runtime d’intégration (IR) auto-hébergé et analyser vos sources de données

Une fois que vous avez déployé des points de terminaison privés d’ingestion pour votre Microsoft Purview, vous devez configurer et inscrire au moins un runtime d’intégration auto-hébergé (IR) :

Tous les types de sources locales tels que Microsoft SQL Server, Oracle, SAP et autres sont actuellement pris en charge uniquement par le biais d’analyses basées sur le runtime d’intégration auto-hébergé. Le runtime d’intégration auto-hébergé doit s’exécuter dans votre réseau privé, puis être appairé avec votre réseau virtuel dans Azure.

Pour tous les types de sources Azure comme Stockage Blob Azure et Azure SQL Database, vous devez choisir explicitement d’exécuter l’analyse à l’aide d’un runtime d’intégration auto-hébergé qui est déployé dans le même réseau virtuel ou un réseau virtuel appairé où les points de terminaison privés de compte Et d’ingestion Microsoft Purview sont déployés.

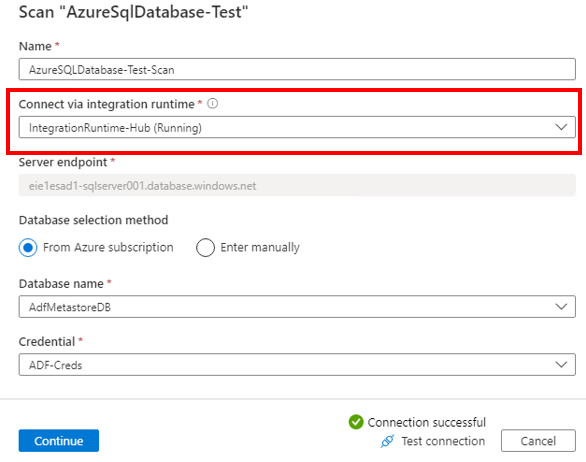

Suivez les étapes décrites dans Créer et gérer un runtime d’intégration auto-hébergé pour configurer un runtime d’intégration auto-hébergé. Configurez ensuite votre analyse sur la source Azure en choisissant ce runtime d’intégration auto-hébergé dans la liste déroulante Se connecter via le runtime d’intégration pour garantir l’isolation du réseau.

Importante

Veillez à télécharger et installer la dernière version du runtime d’intégration auto-hébergé à partir du Centre de téléchargement Microsoft.

Activer l’accès à Microsoft Entra ID

Remarque

Si votre machine virtuelle, passerelle VPN ou passerelle de peering de réseaux virtuels dispose d’un accès Internet public, elle peut accéder au portail de gouvernance Microsoft Purview et au compte Microsoft Purview activé avec des points de terminaison privés. Pour cette raison, vous n’avez pas besoin de suivre le reste des instructions. Si votre réseau privé a des règles de groupe de sécurité réseau définies pour refuser tout trafic Internet public, vous devez ajouter des règles pour activer l’accès Microsoft Entra ID. Suivez les instructions pour ce faire.

Ces instructions sont fournies pour accéder à Microsoft Purview en toute sécurité à partir d’une machine virtuelle Azure. Des étapes similaires doivent être suivies si vous utilisez un VPN ou d’autres passerelles de peering de réseaux virtuels.

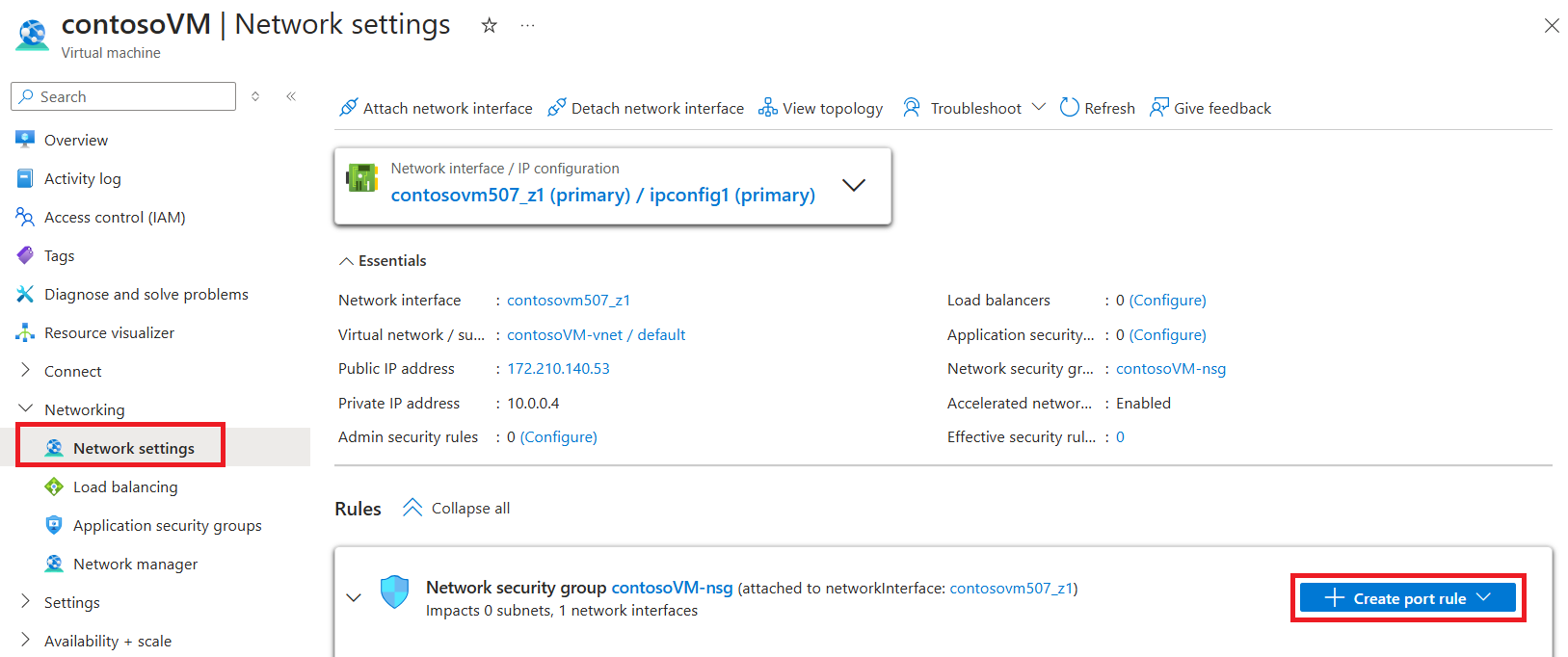

Accédez à votre machine virtuelle dans le Portail Azure, puis sous Mise en réseau, sélectionnez Paramètres réseau.

Sélectionnez + Créer une règle de port

Sélectionner une règle de port de trafic sortant

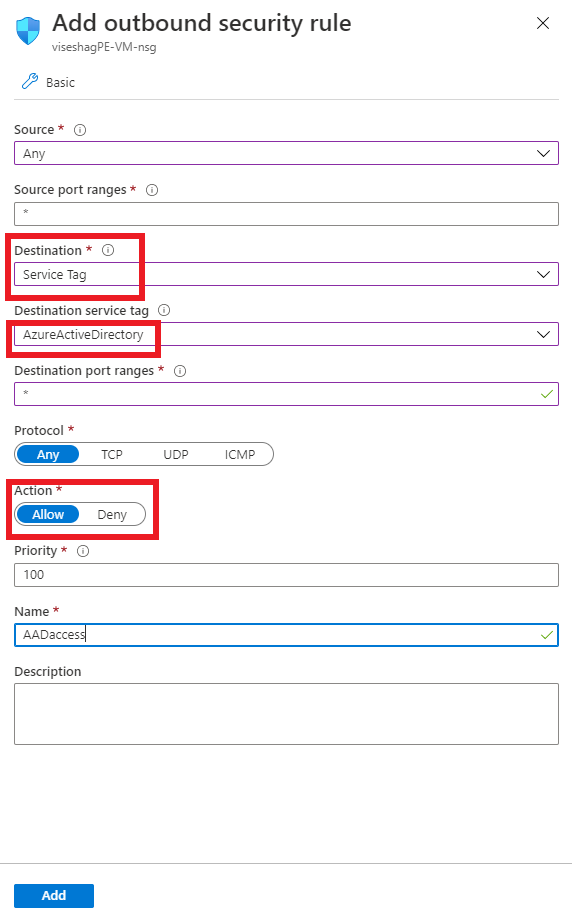

Dans le volet Ajouter une règle de sécurité de trafic sortant :

- Sous Destination, sélectionnez Étiquette de service.

- Sous Étiquette de service de destination, sélectionnez AzureActiveDirectory.

- Sous Plages de ports de destination, sélectionnez *.

- Sous Action, sélectionnez Autoriser.

- Sous Priorité, la valeur doit être supérieure à la règle qui a refusé tout le trafic Internet.

Créez la règle.

Suivez les mêmes étapes pour créer une autre règle afin d’autoriser l’étiquette de service AzureResourceManager . Si vous avez besoin d’accéder à la Portail Azure, vous pouvez également ajouter une règle pour l’étiquette de service AzurePortal.

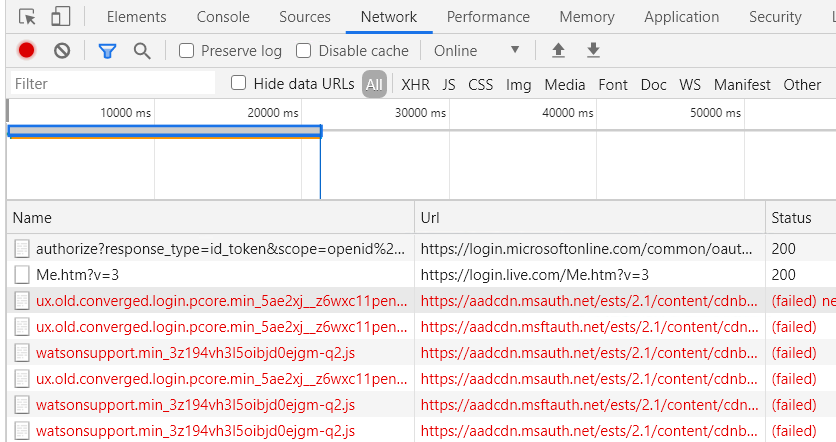

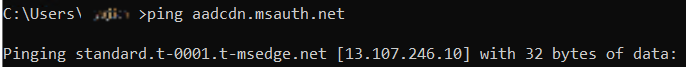

Connectez-vous à la machine virtuelle et ouvrez le navigateur. Accédez à la console du navigateur en sélectionnant Ctrl+Maj+J, puis basculez vers l’onglet réseau pour surveiller les demandes réseau. Entrez web.purview.azure.com dans la zone URL, puis essayez de vous connecter à l’aide de vos informations d’identification Microsoft Entra. La connexion échouera probablement, et sous l’onglet Réseau de la console, vous pouvez voir Microsoft Entra ID essayant d’accéder à aadcdn.msauth.net mais se bloquer.

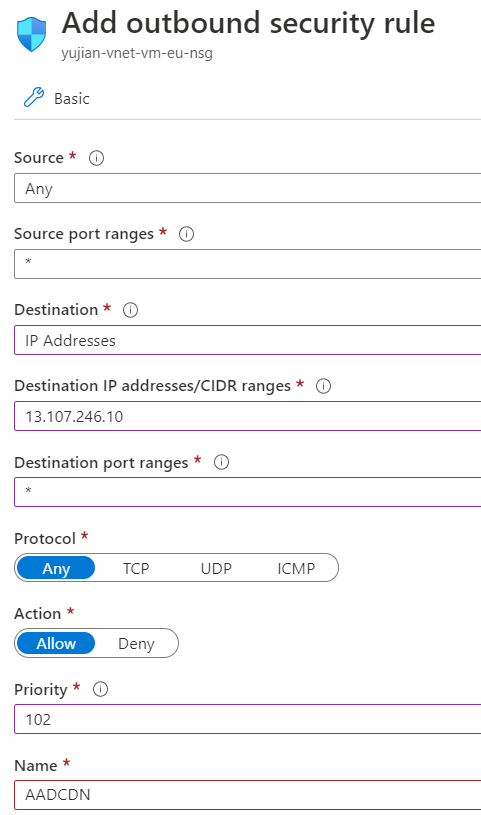

Dans ce cas, ouvrez une invite de commandes sur la machine virtuelle, effectuez un test ping aadcdn.msauth.net, obtenez son adresse IP, puis ajoutez une règle de port de trafic sortant pour l’adresse IP dans les règles de sécurité réseau de la machine virtuelle. Définissez destination sur Adresses IP et adresses IP de destination sur l’adresse IP aadcdn. En raison de Azure Load Balancer et d’Azure Traffic Manager, l’adresse IP du réseau de distribution de contenu Microsoft Entra peut être dynamique. Une fois que vous avez obtenu son adresse IP, il est préférable de l’ajouter au fichier hôte de la machine virtuelle pour forcer le navigateur à accéder à cette adresse IP afin d’obtenir le réseau de distribution de contenu Microsoft Entra.

Une fois la nouvelle règle créée, revenez à la machine virtuelle et essayez de vous connecter à nouveau en utilisant vos informations d’identification Microsoft Entra. Si la connexion réussit, le portail de gouvernance Microsoft Purview est prêt à être utilisé. Mais dans certains cas, Microsoft Entra ID redirige vers d’autres domaines pour se connecter en fonction du type de compte d’un client. Par exemple, pour un compte live.com, Microsoft Entra ID redirige vers live.com pour se connecter, puis ces demandes sont à nouveau bloquées. Pour les comptes d’employés Microsoft, Microsoft Entra ID accède msft.sts.microsoft.com pour les informations de connexion.

Vérifiez les demandes de mise en réseau dans l’onglet Réseau du navigateur pour voir les requêtes du domaine qui sont bloquées, rétablissez l’étape précédente pour obtenir son adresse IP et ajoutez des règles de port sortant dans le groupe de sécurité réseau pour autoriser les demandes pour cette adresse IP. Si possible, ajoutez l’URL et l’adresse IP au fichier hôte de la machine virtuelle pour corriger la résolution DNS. Si vous connaissez les plages d’adresses IP exactes du domaine de connexion, vous pouvez également les ajouter directement aux règles de mise en réseau.

Votre Microsoft Entra connexion doit maintenant réussir. Le portail de gouvernance Microsoft Purview se chargera correctement, mais la liste de tous les comptes Microsoft Purview ne fonctionnera pas, car il ne peut accéder qu’à un compte Microsoft Purview spécifique. Entrez

web.purview.azure.com/resource/{PurviewAccountName}pour accéder directement au compte Microsoft Purview pour lequel vous avez correctement configuré un point de terminaison privé.

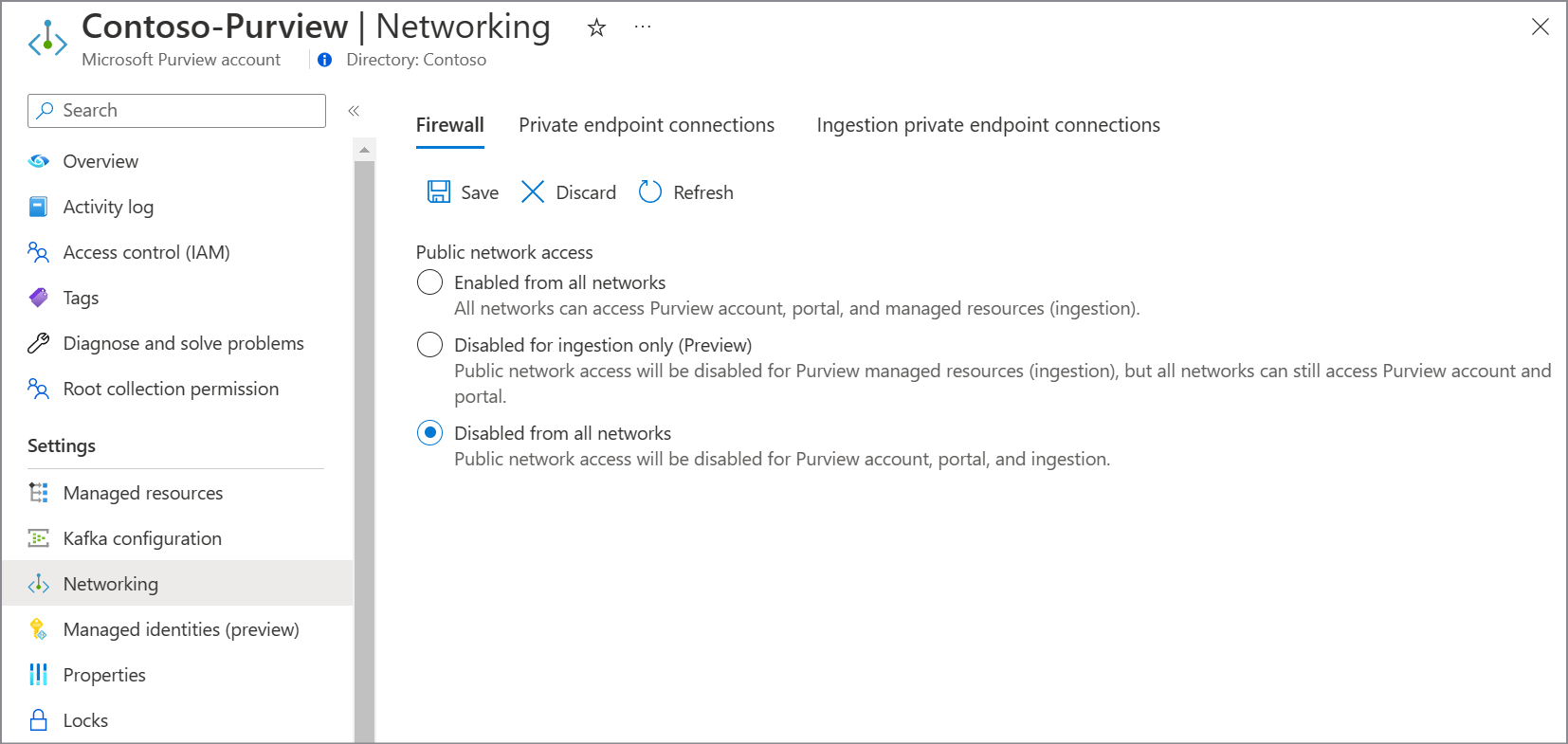

Pare-feu pour restreindre l’accès public

Pour couper complètement l’accès au compte Microsoft Purview à partir de l’Internet public, procédez comme suit. Ce paramètre s’applique aux connexions de point de terminaison privé et de point de terminaison privé d’ingestion.

À partir de la Portail Azure, accédez au compte Microsoft Purview, puis sous Paramètres, sélectionnez Mise en réseau.

Accédez à l’onglet Pare-feu et vérifiez que le bouton bascule est défini sur Désactiver sur tous les réseaux.